حالة BYoD في عام 2017: كيفية تأمين كابوسك الأمني

نشرت: 2017-03-10لقد تحدثنا عن الاتجاهات قليلاً من قبل ، بالنظر إلى اتجاهات جامعة كاليفورنيا لعام 2017 وحتى اتجاهات تعاون الفريق لعام 2017. أحد الاتجاهات الهائلة التي لم نركز عليها بعد ، على الرغم من ذلك ، هو اعتماد سياسات BYoD. نظرًا لأن مفهوم التنقل أصبح مرغوبًا فيه بشكل أكبر داخل القوى العاملة ، فإن مفهوم استخدام جهازك الخاص للعمل له معنى كبير.

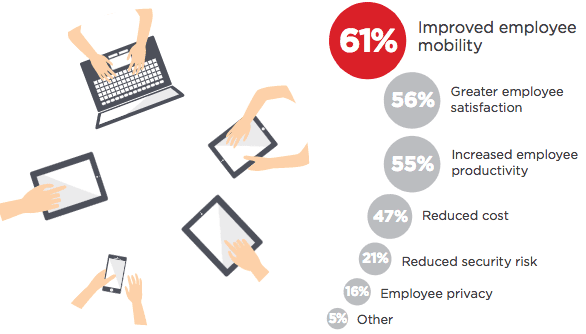

بطبيعة الحال ، تتمثل إحدى المزايا الأكثر وضوحًا في خفض التكلفة بالنسبة لأصحاب العمل ، الذين لم يعد عليهم دفع ثمن الهواتف المحمولة الثانوية أو محطات العمل الخاصة بفرقهم. صدق أو لا تصدق ، على الرغم من ذلك ، فإن الاقتصاد ليس السبب الرئيسي وراء اعتماد المزيد من الشركات لهذه السياسة. رضا الموظفين ، والتنقل ، والإنتاجية هي أكبر ثلاث فوائد لـ BYoD.

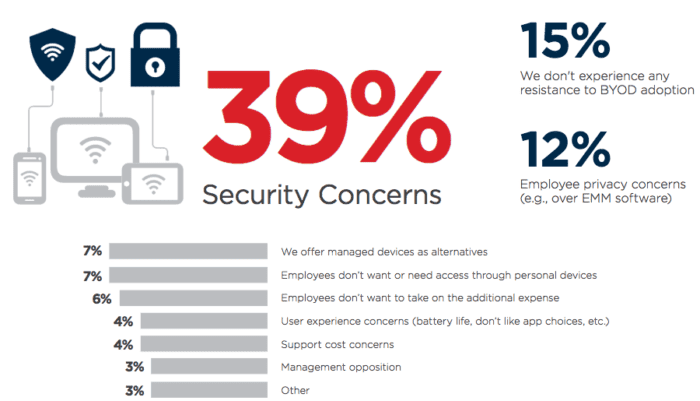

ومع ذلك ، في الوقت نفسه ، فإن الجوانب السلبية صارخة بنفس القدر. من المنطقي أن يتردد النشاط التجاري في تبني هذا النهج لأن الأمان والخصوصية هما أكبر المخاوف. لقد ألقينا مؤخرًا نظرة على تقرير BYoD Spotlight الخاص بـ Crowd Research Partner ، والذي يسلط الضوء على اهتمامات وفوائد هذا النوع من السياسة. أردنا التوسع في التقرير ، ومشاركة النقاط الرئيسية لدينا ، وتقديم نظرة ثاقبة حول أفضل السبل التي يمكن لعملك من خلالها تأمين شبكته أثناء التحرك نحو ثقافة أحضرها بنفسك.

هل الخطر يستحق كل هذا العناء؟

إذا كان عملك يعمل بدون نهج BYoD لسنوات عديدة ، فمن المحتمل أنك تفكر ، "لماذا تهتم؟" هل الاحتمال المتزايد لخرق أمني يستحق حقًا منح أعضاء فريقك حرية استخدام هواتفهم؟ على الرغم من أننا قمنا بتسليط الضوء على إيجابيات وسلبيات BYoD في الماضي ، إلا أنه يستحق النظر مرة أخرى. بعد كل شيء ، يعتقد الكثير أن هذا النهج ، إن وجد ، يروج لمفهوم Shadow IT - مفهوم يتبنى الموظفون حلولهم الخاصة دون استشارة تقنية المعلومات. لا شك أن أكبر مقاومة لاعتماد هذه السياسات تنبع من المخاوف الأمنية.

يمكن أن يؤدي ذلك إلى مشكلات التوافق ، وحواجز طريق التعاون ، وبالطبع مخاوف أمنية. على سبيل المثال ، يعد Cisco Spark خيارًا رائعًا لأي فريق يريد أمانًا مكثفًا. من ناحية أخرى ، فإن Slack أقل من ممتاز عندما يتعلق الأمر بالأمن. تسبب هذا القصور في انفجار بدائل Slack التي تركز على الأمان. تخرج جميع اتصالاتك الآمنة من النافذة بمجرد أن يقرر أحد الفرق استخدام Slack over Spark ، على الرغم من أن الفرق الأخرى تستخدم الأخير.

خلص بحث Crowd إلى أن "12.1 مليار جهاز محمول سيتم استخدامها بحلول عام 2018 ؛ نصف أرباب العمل في العالم يحتاجون إلى BYOD بحلول عام 2017 ؛ 67 في المائة من مدراء تقنية المعلومات ومتخصصي تكنولوجيا المعلومات مقتنعون بأن التنقل سيؤثر على مؤسساتهم بنفس القدر أو أكثر مما أثر الإنترنت في التسعينيات ".

من الناحية الواقعية ، يمكن أن تفوق الفوائد التي يمكن لفريقك الاستفادة منها من هذه السياسات المخاوف الأمنية. لاحظ Crowd أن نهج BYoD يوفر:

- زيادة الحركة

- تحسين رضا الموظفين

- زيادة كبيرة في الإنتاجية

- وفورات في التكاليف ، بالطبع

الآن ، قد يبدو الرضا كإجراء سطحي في البداية ، ولكن ثبت مرارًا وتكرارًا أن العمال السعداء هم عمال منتجون. كما قلت في الماضي ، فإن تجربة المستخدم هي المفتاح - إذا كان التطبيق أو الحل معقدًا ، فلن يستخدمه أحد. يمكن أن يؤدي إجبار موظفيك على استخدام نفس الأجهزة التي قد تكون عفا عليها الزمن إلى إثارة غضب الموظفين الذين يقاومون التكنولوجيا أكثر من إنجاز العمل. فيما يلي نتائج استطلاع رأي تم من خلاله سؤال الشركات عما شعرت أنه سيكون أكبر فائدة من هذا النوع من السياسة:

وتجدر الإشارة إلى أن هذه النسب المئوية لا تصل إلى 100٪ لأن بعض الشركات التي شاركت في الاستطلاع اختارت جوانب متعددة. هذا فقط يسلط الضوء على فوائد نهج BYoD.

لذلك ، إذا كنت تتطلع إلى أن تكون شركة رائدة وتستفيد من أي ميزة ممكنة ، فمن الآمن أن تقول إن تبني نهج أحضر بنفسك سيسمح لعمالك بالتركيز على عملهم. هذا يؤدي إلى فرق سعيدة ومنتجة ومنجزة.

مخاطر للنظر

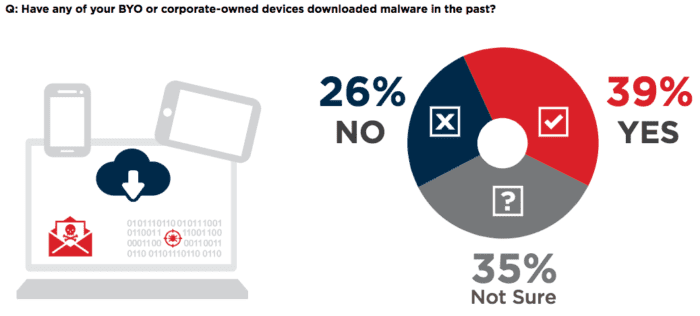

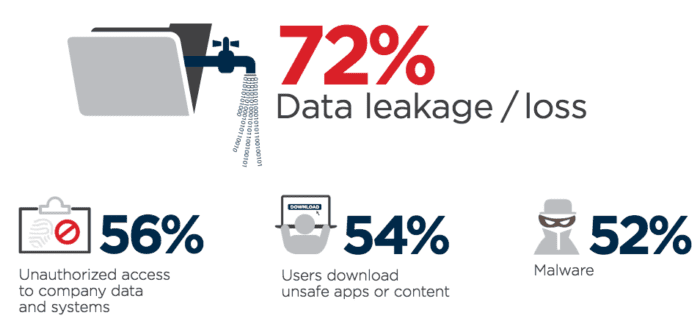

كما تطرقنا إليه سابقًا ، فإن المخاطر الرئيسية المرتبطة بنهج BYoD تتعلق بالأمان والخصوصية. هذان موضوعان عريضان بشكل لا يصدق ، لكن من الممكن تلخيص الاثنين. يُعد السماح للمنافسين بالوصول إلى الخزنة السرية المجازية لشركتك أحد الأمثلة الصارخة. وبالتالي ، يجب على كل شركة تخطيط نهج BYoD بالطريقة الصحيحة. البرامج الضارة ، بشكل عام ، هي مصدر قلق كبير. في الواقع ، قالت 39٪ من الشركات التي شملها الاستطلاع إنها عثرت على جهاز BYO على شبكتها قام بتنزيل برامج ضارة.

تشكل مخاطر هجمات برامج الفدية أيضًا مصدر قلق متزايد. هذه هي الهجمات التي يشق فيها المتسللون طريقهم إلى شبكتك إما لإغلاقها - أو إغلاق أجزاء منها - أو جمع المعلومات واحتجازها كلها كرهائن. يجبر هؤلاء المهاجمون شركتك على دفع فلس واحد لاستعادة أغراضك. ومع ذلك ، بغض النظر عن الهجوم ، فإن الغالبية العظمى من الشركات تدعي أن المخاوف الأمنية هي أكبر حاجز BYoD.

على وجه التحديد ، أكثر ما تخشاه الشركات هو تسرب البيانات وفقدان البيانات. إن فكرة السماح للأشخاص غير المصرح لهم بالوصول إلى المعلومات الخاصة والحيوية لعملك هي عقبة كبيرة يجب التغلب عليها. تشمل هذه المخاطر:

- تسرب البيانات أو فقدانها

- الوصول غير المصرح به إلى بيانات وأنظمة الشركة

- يقوم المستخدمون بتنزيل التطبيقات غير الآمنة والوصول إلى المحتوى غير المصرح به

- البرامج الضارة والبرامج المعدية الأخرى ، مثل برامج الفدية التي سبق ذكرها

- الأجهزة المفقودة والمسروقة

- يستغل الضعف في الأجهزة غير الآمنة

- عدم القدرة على التحكم في أمن الأجهزة الطرفية

- ضمان تحديث برامج الأمان على كل جهاز

- متقيد بالقوانين

- هجمات الشبكة عبر شبكة WiFi غير آمنة

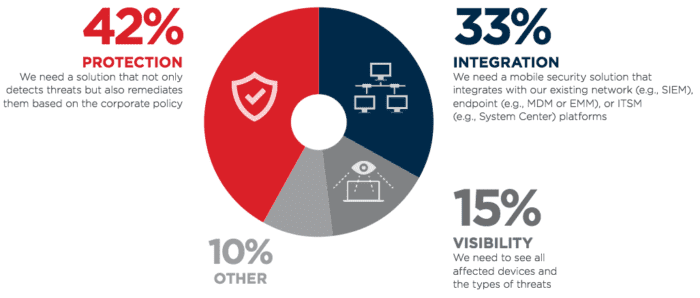

بخلاف المخاوف الأمنية ، تشير معظم الشركات إلى التكامل باعتباره ثاني أكبر عائق. تتيح لنا عمليات التكامل القيام بأشياء مثل إعادة بناء Slack ليناسب العمال عن بُعد. نعلم جميعًا مدى أهمية عمليات الدمج. قالت الشركات التي شملتها الدراسة الاستقصائية إن حل أمان الأجهزة المحمولة الذي يمكن أن يندمج في شبكتها الحالية ومكدس التطبيقات يمثل أولوية عالية.

تهتم الشركات أيضًا برؤية الشبكة لأي تهديدات أو أجهزة مخترقة. في الواقع ، أفادت 35٪ من الشركات أن BYoD تطلب موارد إضافية لتكنولوجيا المعلومات لإدارة أمن الأجهزة المحمولة. يمثل هذا نقطة جيدة جدًا: يمكن أن يكون الأمان مكلفًا ويستغرق وقتًا طويلاً وينتقص من أولويات عملك الأعلى.

بينما نلقي نظرة أدناه ، سترى أن حماية تطبيقاتك وشبكتك BYoD لا يجب أن تكون معقدة.

تحكم في شبكة BYoD الخاصة بك وقم بتأمينها

مكتب BYoD لا يعني بالضرورة وجود ثقب أسود من كوابيس الأمن. (سنترك ذلك لـ IoT.) تمامًا كما ناقشنا مع حماية شبكة VoIP الخاصة بك ، فإن أبسط سياسات وممارسات الأمان ستساعد في إبقاء كل شيء مغلقًا. الآن ، الفطرة السليمة هي في نهاية المطاف أفضل دفاع عندما يتعلق الأمر بالحفاظ على بياناتك آمنة. وبالتالي ، أولاً وقبل كل شيء ، تأكد من أن فرق إحضار الفريق الخاص بك لديها مساحة صغيرة للخطأ قدر الإمكان.

إنشاء بروتوكولات وممارسات الأمان المناسبة

أنا لا أتحدث عن بروتوكولات مثل SIP و H.323 ، والتي تتيح وجود خدمة VoIP الخاصة بك ، ولكن إرشادات قديمة جيدة. بدون شك ، سيأتي الخطر الأكبر في هذا النهج من عدم تنظيم كيفية عمل الفرق واستخدام أجهزتهم الشخصية. تمامًا مثل أي شيء آخر في الحياة ، فإن تجاهل المشكلة لن يجعلها تختفي.

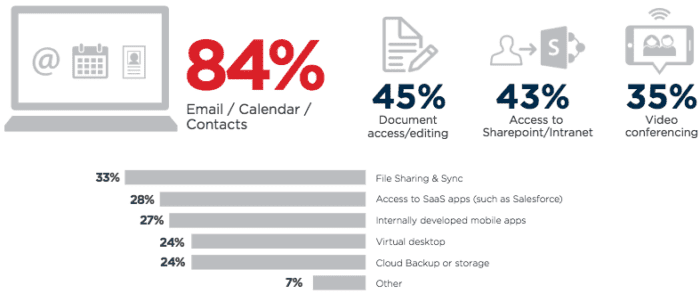

أعلاه هو مجموعة أخرى من نتائج الاستطلاع التي صنفت فيها الشركات وظائفها المثالية لجهاز BYO ، وما الذي سيسمحون لفرقهم باستخدام أجهزتهم من أجله. هذه الجوانب مهمة في الاعتبار عند النظر في السياسات والإرشادات والتطبيقات أو الوظائف المعتمدة. بشكل عام ، يجب أن تختلف القواعد واللوائح التي يختارها عملك (على وجه التحديد قسم تكنولوجيا المعلومات) لتفعيلها بناءً على وظائف وأدوار الفريق المحددة.

إرشادات الاستخدام المقبول :

ابدأ مباشرة من البداية. حدد ما هو مؤهل وغير مؤهل على أنه استخدام مقبول لفريقك. حدد بوضوح استخدام الأعمال المقبول مع أنشطة محددة تدعم عملك بشكل مباشر أو غير مباشر. يمكن أن يساعد تقييد الاتصالات الشخصية ، ولكن ليس الحظر التام ، في تحديد الطريقة التي يجب أن ينظر بها موظفوك إلى BYoD.

بالطبع ، يعد تقييد الوصول إلى الويب بداية جيدة ؛ ومع ذلك ، فقد أظهرت الدراسات أن تصفح الويب على مهل يمكن أن يكون مفيدًا للإنتاجية ، لذلك لا تفرط في ذلك. والأهم من ذلك ، حدد كيف ومتى يمكن لفرقك تخزين أو نقل المعلومات الحساسة عبر أجهزتهم المحمولة. تعد فحوصات الأمان الروتينية سياسة رائعة لضمان تحديث كل جهاز ومتوافق مع الإرشادات.

معايير التطبيقات المسموح بها :

من المستحيل حظر جميع التطبيقات ومنع فرقك من تثبيت مفضلاتهم على أجهزتهم الشخصية. ومع ذلك ، قدم معايير لما يجب استخدامه في العمل ، وحاول تحديد الاتساق في جميع المجالات. كما ناقشنا سابقًا ، يمكن أن يمثل shadow IT مشكلة كبيرة.

يعد ضمان حدوث جميع اتصالاتك عبر نفس النظام الأساسي أمرًا مهمًا في صيانة الأمان. من الممكن أيضًا ببساطة عدم السماح بالتطبيقات التي ليست من مزودي الخدمة المرموقين ، مثل Google Play أو Apple App Store. حتى أن بعض الأجهزة تسمح لتكنولوجيا المعلومات بتمكين أو تعطيل تنزيلات التطبيقات من مواقع غير رسمية.

ممارسات مغادرة الموظف:

عندما يغادر الموظف الفريق ، قد لا يزال جهازه يحتوي على جميع المعلومات والبيانات والاتصالات والملفات السابقة المتعلقة بالعمل. الخطوة الأولى التي يمكن أن يتخذها عملك هي وضع سياسة للموظفين المغادرين. تعد سياسة الموظف المغادر إحدى أفضل الممارسات الأمنية التي يمكن أن يستخدمها عملك.

ليس من الواقعي أن تطلب من الموظفين المغادرين مسح كل شيء من أجهزتهم الشخصية ، ولكن إزالة جميع اتصالات العمل والتطبيقات على الأقل أمر منطقي.

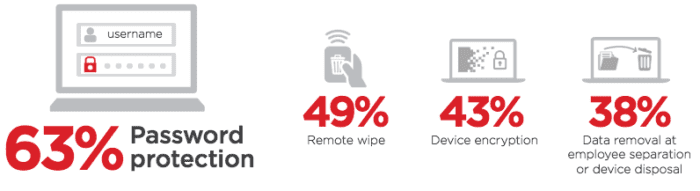

سياسات كلمة المرور:

يعتبر معظم الأشخاص كلمات المرور أمرًا مفروغًا منه - فهم يعيدون استخدام كل ما يسهل عليهم تذكره. يمكننا الدخول في مناقشة كاملة حول أفضل ممارسات كلمة المرور ، ولكن هذا موضوع آخر ليوم آخر. يكفي أن نقول إن الطريقة البسيطة للبقاء على اطلاع بكلمات المرور هي إنشاء سياسة زمنية محدودة.

كحد أدنى ، يجب أن تطلب سياستك من الموظفين تغيير كلمات المرور الخاصة بهم بشكل روتيني ، وأن تتطلب مجموعة صارمة من متطلبات كلمة المرور لمنع هجمات القوة الغاشمة البسيطة.

الفحوصات الأمنية الروتينية:

إن استخدام مجموعة من الإرشادات والسياسات شيء ، لكن تطبيقها شيء آخر. بعد كل شيء ، ما فائدة قواعدك إذا لم يتبعها أحد لأنه لا أحد يطبقها؟ ستستفيد شركة كبيرة مع رفاهية قسم تكنولوجيا المعلومات من وجود فريق مكرس لضمان أفضل تدابير الأمان.

من الناحية الواقعية ، على الرغم من ذلك ، يمكن لأي شركة كبيرة الحجم ، بل ويجب عليها ، إجراء فحوصات أمنية بسيطة. اجمع فريقك مرة واحدة شهريًا لإعادة تعيين كلمات المرور ومراجعة سياساتك. يمكن أن تساعد التحليلات وحدها في عملك ، على سبيل المثال ، تحسين تقارير مكالمات VoIP. أدناه ، نناقش الأدوات المتاحة لتقارير التدقيق القوية ، والتي تشمل التسجيل والمراقبة والوصول عن بعد.

انشر واستخدم المجموعة المناسبة من الأدوات

سيكون من المنطقي المتابعة باستخدام مجموعة الأدوات المناسبة للوظيفة إذا كان عملك سيضع سياسات استخدام مناسبة.

هذه فكرة عامة ، ولكن استخدام الحلول التي تركز على المؤسسات سيساعد في تقليل مخاطر الأمان ومشكلات التوافق بين الفرق. حلول إدارة الأجهزة المحمولة هي أسهل الطرق لوضع كل شيء تحت سقف واحد. ومع ذلك ، لا يحتاج عملك إلى الإنفاق للحفاظ على أمان شبكتك بالسياسات الصحيحة. يمكن أيضًا تصنيفها على أنها تدابير للتحكم في المخاطر.

هذه فكرة عامة ، ولكن استخدام الحلول التي تركز على المؤسسات سيساعد في تقليل مخاطر الأمان ومشكلات التوافق بين الفرق. حلول إدارة الأجهزة المحمولة هي أسهل الطرق لوضع كل شيء تحت سقف واحد. ومع ذلك ، لا يحتاج عملك إلى الإنفاق للحفاظ على أمان شبكتك بالسياسات الصحيحة. يمكن أيضًا تصنيفها على أنها تدابير للتحكم في المخاطر.

إدارة الأجهزة النقالة:

الآن ، هذه الحلول في فئة خاصة بها. تركز بشكل عام على سوق المؤسسات ، فقد تكون بعيدة عن متناول بعض الفرق الصغيرة التي تستخدم هواتفها الشخصية وأجهزة الكمبيوتر فقط. ومع ذلك ، إذا كان عملك يريد أن يأخذ الأمن بجدية كما ينبغي ، فإن الاستثمار في الحل الصحيح يمكن أن يقطع شوطًا طويلاً.

يمكن استخدام هذه الأدوات لأتمتة عملية إزالة بيانات الأعمال من هاتف المستخدم. يمكنهم حتى تعيين قواعد "تحديد المواقع الجغرافية" ، والتي تحد من حيث يمكن للمستخدمين الوصول إلى تطبيقات الأعمال أو الحسابات الخاصة بهم. تتضمن بعض الحلول الشائعة SOTI MobiControl و Vmware AirWatch و Citrix XenMobile و Microsoft Intune.

تشفير البيانات والجهاز:

كما أشرنا سابقًا ، لن تشعر كل شركة بالحاجة الماسة للاستثمار في حل مؤسسة ، لكن هذا لا يتركها بدون أي بدائل. من الممكن تجميع حل آمن بمفردك من خلال استخدام طرق الاتصال الصحيحة ومعظم التطبيقات قدر الإمكان.

لقد لاحظت عدة مرات مدى أمان Cisco Spark ، ولكن فقط للتأكيد مرة أخرى: لا تستطيع Cisco حتى رؤية اتصالاتك. يمكنك ضمان التشفير المناسب للجهاز بعدد من الطرق المختلفة ، ولكن من أكثرها تكلفة ووضوحًا هو إعداد شبكة افتراضية خاصة (VPN) - وهو شيء يجب أن تتوفر في كل شركة.

الوصول عن بعد إلى الجهاز:

يوجد الوصول إلى الجهاز عن بُعد كفئة خاصة به ، ويمكن استخدامه لعدد من السيناريوهات المختلفة. إذا احتاج موظفوك المتنقلون إلى دعم أو مساعدة ، فإن تطبيقات الوصول إلى الأجهزة عن بُعد هي هبة من السماء لفرق تكنولوجيا المعلومات. يمكن أيضًا استخدامها لضمان الأمان والمساعدة في إزالة البيانات من الموظفين المغادرين ، أو ضمان اتباع الفرق للإرشادات المناسبة.

يمكن أن تساعد هذه الأدوات أيضًا في فحوصات الأمان الروتينية إذا كانت هذه هي السياسة التي يرغب عملك في نشرها. أدوات المسح عن بعد شائعة أيضًا ، ويمكن تصنيف الاثنين بشكل عام في نفس الفئة.

توثيق ذو عاملين:

إذا اختارت شركتك استخدامها ، فستعمل المصادقة الثنائية جنبًا إلى جنب مع VPN الخاص بك. المصادقة ذات العاملين هي واحدة من أبسط الطرق لتأمين حساباتك وأجهزتك بشكل أكبر. فكر في هذا على أنه قفل الترباس المسدود للباب الأمامي. تتطلب المصادقة ذات العاملين أن يقوم المستخدمون بتعريف أنفسهم بمقياس ثانٍ يتجاوز كلمة المرور الخاصة بهم. في الواقع ، تعد Twilio و Nexmo من أكثر المنصات شعبية التي تجعل ذلك ممكنًا.

تعتمد كيفية تعريف المستخدمين لأنفسهم على التطبيق وحالة الاستخدام. ومع ذلك ، فإنه يتضمن عادةً إرسال رمز محدد زمنياً عبر مكالمة هاتفية أو رسالة نصية أو بريد إلكتروني. قد تذهب بعض الشركات إلى أبعد من ذلك وتزود فرقها بسلاسل مفاتيح "المصادقة" - والتي تنشئ سلسلة أرقام عشوائية في كل مرة يقوم فيها المستخدم بتسجيل الدخول أو إنشاء اتصال VPN.

جدران الحماية ومكافحة الفيروسات:

لقد ألقينا نظرة على الاختلاف بين جدران حماية البرامج والأجهزة من قبل ، ونريد التأكيد مرة أخرى على مدى أهمية هذه الأدوات في تأمين شبكتك. في حين أنه قد لا يكون من الممكن تثبيت جدار حماية برمجي على الهاتف المحمول BYoD الخاص بكل عضو في الفريق ، فإن حماية شبكتك إما بجدار حماية للأجهزة أو حتى وحدة التحكم في حدود الجلسة هي واحدة من أفضل الطرق لإغلاق شبكتك بالكامل.

إذا كان عملك يستخدم جدار حماية كخط دفاع أول وثاني ، فسيتم أيضًا تهيئته باستخدام VPN. يمكن أن تساعد هذه الأدوات أيضًا في منع هجمات DDoS المخيفة التي تجعل حتى أكبر الشبكات تركع على ركبتيها. تعد حلول مكافحة الفيروسات أداة أخرى مشابهة تعمل بشكل عام جنبًا إلى جنب مع إعداد جدار حماية مناسب ، ويجب استخدامها على جميع الأجهزة ، حيثما أمكن ذلك.

BYoD هنا لتبقى

إذا كان عملك يتطلع إلى الحصول على أي نوع من المزايا ، فإن BYoD يستحق بالتأكيد التفكير فيه. كما رأينا ، ترى الغالبية العظمى من الشركات التي تستخدم هذه السياسة أن الفوائد تفوق المخاوف. الأمان مهم للغاية لأي عمل تجاري ، وقد قلت مرارًا وتكرارًا أن على الجميع أن يأخذ الأمر على محمل الجد.

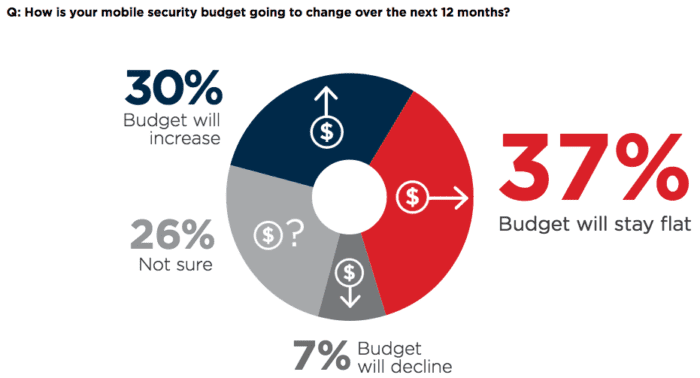

ومع ذلك ، هذا لا يعني أن عملك لا يمكنه الاستفادة من نهج BYoD. تدابير الفطرة السليمة وحدها ستقطع شوطًا طويلاً في الحفاظ على بياناتك مغلقة. في الحقيقة لا يتطلب الأمر سوى استثمار صغير ، من حيث الوقت والمال ، لتوظيف ممارسات أمنية بسيطة. بينما شهدت 30٪ من الشركات زيادة في ميزانيتها ، رأى المزيد أن ميزانيتها ظلت ثابتة ، وشهدت 7٪ انخفاضها. بشكل عام ، يعد BYoD أحد أكبر اتجاهات UC والقوى العاملة التي تنمو جنبًا إلى جنب مع مفهوم التنقل الذي نعتز به الآن.

ومع ذلك ، هذا لا يعني أن عملك لا يمكنه الاستفادة من نهج BYoD. تدابير الفطرة السليمة وحدها ستقطع شوطًا طويلاً في الحفاظ على بياناتك مغلقة. في الحقيقة لا يتطلب الأمر سوى استثمار صغير ، من حيث الوقت والمال ، لتوظيف ممارسات أمنية بسيطة. بينما شهدت 30٪ من الشركات زيادة في ميزانيتها ، رأى المزيد أن ميزانيتها ظلت ثابتة ، وشهدت 7٪ انخفاضها. بشكل عام ، يعد BYoD أحد أكبر اتجاهات UC والقوى العاملة التي تنمو جنبًا إلى جنب مع مفهوم التنقل الذي نعتز به الآن.

يركز كل مزود معاصر تقريبًا على التنقل ، ويجب على كل شركة التعرف على الفوائد التي يمكن أن تحققها. يجب أن يركز الوضع الحالي لـ BYoD على التبني المتزايد ولكن الأهم من ذلك على الأمن. يحق للشركات أن تهتم بالأمان ، ولكن يجب عليها أيضًا أن تدرك مدى سهولة الحفاظ على كل شيء آمنًا. لا تدع الخوف من اختراق الباب الخلفي يمنع عملك من اتخاذ القرار الصحيح واستخدام السياسات الصحيحة لفريقك.