كيف حولت Cisco سحابة Spark إلى Fort Knox

نشرت: 2016-07-18من الواضح إلى حد ما من المناقشات المحيطة بمنصة Spark من Cisco في Cisco Live أن عملاق UC يضع الكثير من ثقله وراء رسائل الأعمال والتعاون الجماعي. خلال الفترة التي قضيتها في المؤتمر في فيجاس ، أتيحت لي الفرصة ليس فقط للتحدث مع جوناثان روزنبرغ وجينز ميجر ، ولكن أيضًا الجلوس في مناقشاتهم حول Spark وإلى أين ستذهب المنصة بعد ذلك. من الآمن القول إن Cisco تتطلع إلى الاستفادة من قاعدة مستخدميها الهائلة التي تبلغ 215 مليون عميل للاستفادة الكاملة من Spark ، ودفعها حقًا إلى الاتجاه السائد.

قال روزنبرغ خلال كلمته الرئيسية في Enterprise Messaging أن Business Messaging سيكون التحول الكبير التالي في تقنيات الاتصال للفرق الكبيرة والصغيرة على حد سواء. في السابق كان يتم الاتصال ، كان كل مكتب بحاجة إلى نظام هاتف للبقاء على اتصال (وفي النهاية يمكن تضمين مكالمات الفيديو هنا) ، ثم عندما جاء البريد الإلكتروني ، كان على الجميع اعتماد صندوق البريد الإلكتروني الفوري. قال روزنبرغ الآن ، إن رسائل الأعمال آخذة في الارتفاع لتحل محل البريد الإلكتروني. لن يختفي هذا البريد الإلكتروني ، تمامًا كما لم يتم حل بريد الحلزون القياسي بعد ، ولكن منصات التعاون الجماعي ستمكّن الفرق من إنجاز المزيد بشكل أسرع.

الأمان هو المفتاح

ولكن عندما تتوقع أن يتبنى لاعبو Enterprise الكبار نظامك الأساسي ، فإنك تأخذ في الاعتبار جانبًا رئيسيًا واحدًا على الأقل - وهو الأمان. لا يريد أي عمل أن يتطفل طرف ثالث على اتصالاته الداخلية ، حتى لو كان ذلك يعني مقدم الخدمة نفسه. لضمان اعتماد الجميع لمنصتك ، عليك التأكد من أن الجميع سيشعرون بالأمان عند استخدامها. بذلت Cisco قصارى جهدها لوضع علامة على جميع المربعات عندما كانوا يقومون ببناء Spark من الألف إلى الياء - حتى أنهم قطعوا مسافة إضافية لإنشاء تشفير من طرف إلى طرف في نسيج Spark على مستوى الأرض. تم تطوير النظام بأكمله مع مراعاة الأمان والتشفير.

تتمثل إحدى الفوائد الرئيسية للخدمات السحابية في حقيقة أن تحديثات النظام الأساسي يمكن أن تحدث بالسرعة التي يمكن لمزود الخدمة السحابية نشرها. يمكن لميزة جديدة طرح الثانية التي تكون جاهزة للعمل ، وسرعان ما يتم دفعها إلى قاعدة المستخدمين الحالية ، ويمكن أن يسمى هذا "إضافة قيمة".

إجابة سيسكو

ومع ذلك ، بالنسبة لمعظم المنتجات الاستهلاكية ، تتم إضافة القيمة على حساب المستخدمين. عادةً ما يتطلب الأمر وصولاً كاملاً إلى بيانات المستخدم والمحتوى الذي قد تشعر به الخدمة بالضعف. أو ، على الجانب الآخر ، ستضحي الخدمات المؤمنة التي تضمن الأمان بهذه الميزات ذات القيمة المضافة من أجل الحفاظ على كل شيء جميلًا وآمنًا. عند مقارنتها بالحلول الأخرى مثل Slack ، تكسب Spark بعض النقاط الإضافية عندما يتعلق الأمر بمستوى عالٍ من الأمان.

ما فعلته Cisco مع Spark هو تحقيق توازن جميل في المنتصف. تشفير شامل يوفر للمؤسسات القدرة على اختيار عمليات التكامل ذات القيمة المضافة التي يرغبون في تضمينها على وجه التحديد. للمضي قدمًا بخطوة واحدة ، بينما تقوم Cisco بإغلاق نفسها من بياناتك ، يمكن أن تتمتع المؤسسة بالوصول الكامل كما تختار.

قالت Cisco إن النظام يعتمد على "بنية مفتوحة للتوزيع الآمن لمفاتيح التشفير وسرية البيانات". هذا يعني بشكل أساسي أن المحتوى يتم تشفيره على عميل كل مستخدم ويظل كذلك حتى يصل إلى المستلم. لا يوجد شيء بين كل عميل لديه حق الوصول إلى مفاتيح فك التشفير ، ما لم تقرر المؤسسة توفير هذا الوصول للمستخدمين.

فكيف يفعل كل ذلك العمل

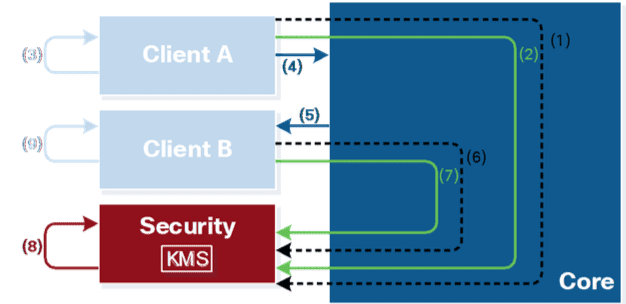

من أجل السماح بالوصول إلى فك التشفير ، قدمت Cisco نظامًا رئيسيًا لتوفير الوصول الكامل إلى البيانات إذا لزم الأمر ، وإذا تم منحها للمستخدمين. هذا النظام ، خادم إدارة المفاتيح (KMS) هو أساس التشفير من طرف إلى طرف في Spark. سيقوم هذا الخادم بإنشاء وتخزين الإذن وتوفير الوصول إلى مفاتيح التشفير. بشكل أساسي ، يعد KMS هو حارس البوابة لجميع بياناتك وملفاتك. استنادًا إلى الأذونات التي تحددها المؤسسة ، قد يكون لدى مستخدمين معينين فقط حق الوصول (أفراد تكنولوجيا المعلومات) ، بينما يتعذر على Cisco نفسها رؤية المحتوى الخاص بك. كل مؤسسة لديها KMS الفريدة الخاصة بها.

KMS = Key Management Server ، Cisco Spark Gatekeeper الخاص بك

إن KMS نفسها منفصلة عن الوحدة الأساسية في Spark ، فهي "عوالم" خاصة بها تعمل جنبًا إلى جنب. بينما يقع KMS في مجال الأمان ، يمكن تسمية كل شيء آخر على أنه الوحدة الأساسية لـ Spark. الحفاظ على العوالم منفصلة هو ما يضمن التشفير من طرف إلى طرف. لا تتمتع العناصر الأساسية للنظام الأساسي بإمكانية الوصول إلى مفاتيح التشفير ، ويعتمد النظام على KMS لمصادقة رموز الوصول التي لا يتم استخدامها في أي مكان آخر في السحابة.

كما تقول Cisco ، فإن هذا "يضمن الوصول المناسب إلى مفاتيح التشفير ، مع ضمان عدم تمكن أي مكونات خدمة أساسية من الوصول إلى تلك الاتصالات أو المفاتيح التي يخزنها نظام إدارة المفاتيح".

في خطوة أخرى فقط لتوفير التحكم الكامل للمستخدم النهائي ، تسمح Cisco بخيار مجال الأمان كحل مستضاف - وبهذه الطريقة تقوم Cisco بكافة المهام الثقيلة - أو حلًا محليًا للمؤسسات الحذرة للغاية التي تريد حقًا قفل كل شيء. من خلال حل مستضاف ، يتم وضع جميع الخدمات في مجال الأمان وتشغيلها في مستأجر منفصل على بنية تحتية منفصلة. مع وجود الشركة في مكان العمل ، حسنًا ، الأمر متروك للشركة لاتخاذ القرار.

العملية في العمل

لجعل قصة طويلة قصيرة ، عندما يريد المستخدم إرسال رسالة إلى Spark room ، فإن الخطوة الأولى لعميل هذا المستخدم هي إنشاء قناة آمنة بين العميل و KMS. تتطلب هذه الخطوة عملية مصادقة بين العميل ونظام إدارة المفاتيح ، مما يجعل من المستحيل على Cisco أو أي طرف ثالث عرض أو حتى تعديل أي من المعلومات أثناء النقل. بعد عملية المصادقة ، سيستخدم العميل القناة المنشأة لطلب مفتاح تشفير جديد ضروري لتشفير المحتوى الذي سيتم إرساله إلى عميل آخر.

بعد كتابة الرسالة ، يقوم العميل بتشفير الرسالة بمفتاح محادثة ويصنفها بمعرف الغرفة الخاص بغرفة Spark الوجهة ، ويرسلها إلى المركز. بعد ذلك ، يتلقى المركز رسالة مشفرة ، وبما أنه يتم فصله عن مجال الأمان ، فإنه لا يمتلك أي وصول إلى مفاتيح المحادثة اللازمة لفك تشفير الرسالة المذكورة. يبحث النواة عن المستلم ، ويرسل الرسالة المشفرة في طريقها إلى غرفة الاستقبال ، ولكنه يخزن أيضًا الرسالة في قاعدة بيانات مرتبطة بغرفة الاستقبال.

الآن تحدث العملية بشكل عكسي ، يتم إعطاء العميل المستلم رسالة مشفرة ، ويتصل بـ KMS للحصول على المفتاح الضروري لفك تشفير الرسالة. يقوم KMS بمصادقة كلا المستخدمين للتحقق من الأذونات اللازمة لفتح الرسالة وتوزيع مفتاح المحادثة على المستلم حتى يتمكن عميله من فك ضغط الرسالة وقراءتها.

إذا تم تشفير كل شيء ، فكيف يعمل البحث؟

نظرًا لأن Core نفسه لا يرى أبدًا أي محتوى تقوم بنقله ، فلا يمكنك السماح بالبحث في رسالة بسيطة من خلال الخدمة السحابية نفسها. لمواجهة ذلك ، ابتكرت Cisco شيئًا فريدًا جدًا - لقد قاموا ببناء مكون مفهرس مباشرة في عالم الأمان. تمامًا مثل KMS ، فإن المفهرس منفصل تمامًا عن Core ، ومع ذلك فهو قريب جدًا من KMS. بشكل أساسي ، يبني المفهرس ويستعلم عن فهرس البحث داخل KMS. بهذه الطريقة يظل كل شيء مشفرًا ، لكن يمكن البحث فيه.

تبين أن المفهرس هو في الواقع Spark Bot مدعو إلى كل غرفة ، اعتمادًا على سياسة المؤسسة. في كل مرة يرسل فيها المستخدم رسالة ، يتلقى المفهرس نسخة من المحتوى المشفر ،  ومثل العميل ، يتحدث مع KMS للوصول إلى مفتاح المحادثة الضروري لفتح الرسالة. يقوم المفهرس بتطبيق تجزئة ، طريقة مصادقة واحدة ، على كل كلمة داخل الرسالة المرسلة ويتوافق مع قائمة بجميع الكلمات المجزأة التي تنتمي إلى الغرفة المحددة حيث تم استلام الرسالة.

ومثل العميل ، يتحدث مع KMS للوصول إلى مفتاح المحادثة الضروري لفتح الرسالة. يقوم المفهرس بتطبيق تجزئة ، طريقة مصادقة واحدة ، على كل كلمة داخل الرسالة المرسلة ويتوافق مع قائمة بجميع الكلمات المجزأة التي تنتمي إلى الغرفة المحددة حيث تم استلام الرسالة.

يعد المفهرس ذكيًا بما يكفي لإضافة كلمات عشوائية للتأكد تمامًا من عدم إمكانية عكس تشفير الرسائل. يتم إرسال قائمة التجزئة بعد ذلك إلى Spark Cloud وتخزينها في فهرس البحث أثناء وجودها في حالتها المشفرة. الآن لديك فهرس مشفر بالكامل يمكن البحث فيه.

أفضل ما في العالمين

أرادت Cisco حقًا توفير راحة البال التي يمكن أن تشعر بها حتى أكثر المؤسسات التي تعاني من جنون العظمة أن ترسل بياناتها وملفاتها عبر نظام Spark Cloud الأساسي. تسمح تطبيقات المستهلك الأخرى ، أو حتى تعتمد على ، الوصول إلى البيانات من قبل الخدمة نفسها. من خلال التشفير الشامل المتجذر بعمق في تطوير Spark ، وحتى القدرة على استضافة مجال الأمان الخاص بك ، وتعيين المعلمات والأحكام الخاصة بك ، لديك Fort Knox of Business Messaging و Team Collaboration.