الدليل الكامل لإخفاء البيانات

نشرت: 2020-03-04ما هو إخفاء البيانات؟

إخفاء البيانات هو عملية تنكر أو إخفاء البيانات الأصلية مع البيانات التي تم تغييرها. في هذا ، يظل التنسيق كما هو ، ويتم تغيير القيمة فقط. هذا متطابق هيكليًا ، ولكن يتم استخدام الإصدار الخاطئ من البيانات لتدريب المستخدم أو اختبار البرنامج. علاوة على ذلك ، فإن السبب الرئيسي هو الحفاظ على البيانات الفعلية آمنة في المناسبات التي لا تكون فيها مطلوبة.

على الرغم من أن المؤسسات لديها قواعد ولوائح صارمة للحفاظ على أمان بيانات الإنتاج الخاصة بها ، إلا أنه في حالة الاستعانة بمصادر خارجية للبيانات ، قد تندلع مشكلة. لهذا السبب ، لا تشعر معظم الشركات بالراحة في عرض بياناتها علنًا.

- تعريف

- من يستخدم إخفاء البيانات؟

- أنواع

- أدوات لأداء

- تقنيات يجب معرفتها

- أمثلة على إخفاء البيانات

من يستخدم إخفاء البيانات؟

من أجل الامتثال للمتطلبات العامة لحماية البيانات (GDPR) ، أبدت الشركات اهتمامها بتطبيق إخفاء البيانات لضمان أمان بيانات الإنتاج الخاصة بها. وفقًا للقواعد واللوائح الخاصة باللائحة العامة لحماية البيانات (GDPR) ، يجب أن تكون جميع الشركات التي تتلقى البيانات من مواطني الاتحاد الأوروبي على دراية تامة بحساسية المشكلة واتخاذ بعض الخطوات للأمام لتجنب أي إزعاج.

لذلك ، يصبح من المحتم على الشركات التي يقومون بتعميمها الحفاظ على أمان بياناتهم الحساسة. وفي الوقت نفسه ، هناك أنواع مختلفة من البيانات يمكن استخدامها ، ولكن يتم استخدام الأنواع التالية بشكل متكرر في مجالات الأعمال:

- المعلومات الصحية المحمية (PHI)

- الملكية الفكرية (ايتار)

- معلومات بطاقات الدفع PCI-DSS

جميع الأمثلة المذكورة أعلاه تكمن في إطار الالتزام الذي يجب اتباعه.

أنواع إخفاء البيانات

إخفاء البيانات هو أسلوب خاص يتم تطبيقه لجعل بياناتك غير قابلة للوصول للمستخدمين غير المنتجين. لقد أصبح شائعًا بين المنظمات ، والسبب وراء ذلك هو تصاعد تهديد الأمن السيبراني. لذلك ، للتعامل مع خطر البيانات هذا ، يتم تطبيق تقنية الإخفاء. لها أنواع مختلفة تخدم نفس السبب ، لكن طريقة عملها تظل مختلفة. الآن ، هناك نوعان رئيسيان ، أحدهما ثابت والآخر ديناميكي.

إخفاء البيانات الثابتة

في حالة إخفاء البيانات الثابتة ، يتم إعداد نسخة مكررة من قاعدة البيانات ، وهي مطابقة لقاعدة البيانات الحقيقية باستثناء تلك الحقول التي سيتم تزويرها أو إخفاءها. لا يؤثر هذا المحتوى الوهمي على عمل قاعدة البيانات في وقت الاختبار في العالم الحقيقي.

اخفاء البيانات الديناميكية

في إخفاء البيانات الديناميكي ، يتم تغيير المعلومات المهمة في الوقت الفعلي فقط. لذلك ، سيتم عرض البيانات الأصلية فقط من قبل المستخدمين ، بينما يمكن للمستخدمين غير المتميزين رؤية البيانات الوهمية فقط.

أعلاه هي الأنواع الرئيسية لإخفاء البيانات ، ولكن يتم استخدام الأنواع التالية أيضًا.

التعتيم على البيانات الإحصائية

تمتلك بيانات إنتاج الشركة أرقامًا مختلفة يشار إليها بالإحصاءات. يُطلق على إخفاء هذه الإحصائيات اسم تشويش البيانات الإحصائية. لا يمكن للمستخدمين غير المنتجين الحصول على تقدير للإحصاءات الفعلية في هذا النوع من إخفاء البيانات.

على متن البيانات اخفاء البيانات

يتم تطبيق إخفاء البيانات أثناء التنقل حيث يتم نقل البيانات من بيئة إلى بيئة. هذا النوع مناسب بشكل واضح للبيئات التي تقوم بالنشر المستمر للتطبيقات عالية التكامل.

أدوات إخفاء البيانات

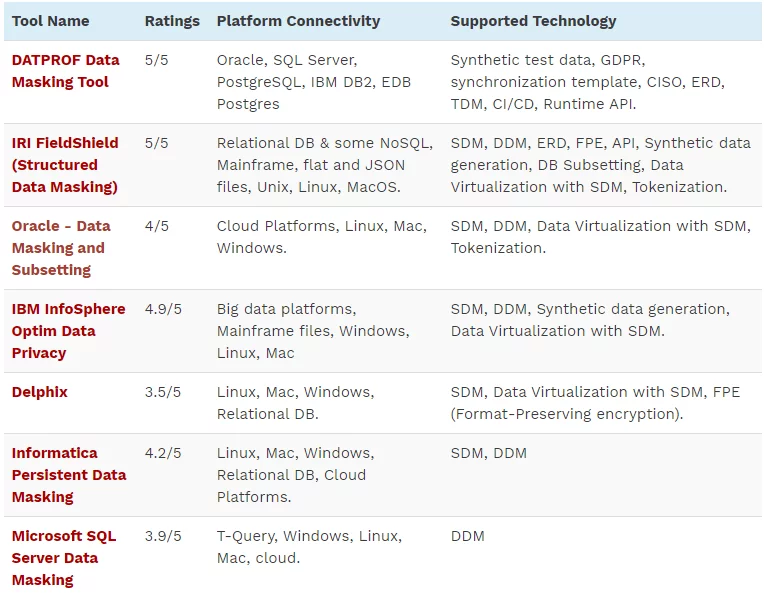

كما نعلم جميعًا أن التكنولوجيا تحقق تطورًا مستمرًا على أساس يومي ، ويتم تعديل حلول المشكلات المختلفة. لذا ، فإن الأدوات التي كانت متوفرة قد أضافت الكثير فيها بكفاءة وجودة عمل أفضل. لذلك ، لدينا هنا بعضًا من أحدث حلول أو أدوات إخفاء البيانات المستخدمة في الأداء.

- أداة DATPROF Data Masking

- درع IRI الميداني (إخفاء البيانات المهيكلة)

- إخفاء بيانات أوراكل وإدخالها.

- خصوصية بيانات IBM INFO SPHERE Optim Data

- دلفيكس

- إخفاء بيانات خادم Microsoft SQL

- إخفاء البيانات الثابتة للمعلومات

تم توفير مزيد من التفاصيل حول الأدوات في الجدول التالي:

المصدر: https://www.softwaretestinghelp.com/data-masking-tools/

لذلك ، فهذه أدوات مشهورة ، والتي يمكن تسميتها أيضًا باسم حلول إخفاء البيانات أو استراتيجية إخفاء البيانات.

تقنيات اخفاء البيانات

هناك العديد من التقنيات التي يتم تطبيقها للاستفادة من الفرصة. مع مرور الوقت ، تزداد التحديات ، وتتنوع الحلول أيضًا.

في وقت سابق ، كان هناك عدد قليل من التقنيات التي تم تطبيقها ، ولكن يوجد الآن عدد من التقنيات التي يمكن تنفيذها. علاوة على ذلك ، يظل الغرض من المستخدم يخدم بشكل جيد باستخدام جميع التقنيات المعينة ، ولكن قد تختلف الوظائف في حالة التقنيات المختلفة. لذلك ، تم تقديم بعض أشهر تقنيات إخفاء البيانات أدناه:

خلط

هذه واحدة من أكثر التقنيات استخدامًا. في هذه التقنية ، يتم خلط البيانات داخل الأعمدة. ولكن لا يتم استخدام هذا مع البيانات عالية المستوى ، لأنه يمكن عكس الخلط عن طريق فك شفرة الخلط.

التشفير

هذه هي التقنية الأكثر تعقيدًا. عادة ، في التشفير ، يتعين على المستخدم إنتاج مفتاح لعرض البيانات الأصلية. لكن تسليم المفتاح إلى شخص غير مصرح له برؤية البيانات الأصلية قد يتسبب في مشاكل خطيرة.

اختلاف الرقم والتاريخ

تُعد إستراتيجية التغيير الرقمي مفيدة في التقديم على الحقول المرتبطة بالمال والتاريخ.

اخفاء

في هذه التقنية ، لا يتم إخفاء البيانات بالكامل. هناك بعض الإحصائيات المقنعة ، بحيث لا يمكن معرفة القيمة الأصلية.

الإبطال أو الحذف

تستخدم هذه التقنية فقط لتجنب رؤية عناصر البيانات المختلفة. هذه هي أبسط تقنية يمكن استخدامها لتطبيق إخفاء البيانات. ولكن من أجل العثور على البيانات المرئية ، يمكن تطبيق طريقة الهندسة العكسية. لذلك ، فهي ليست مناسبة إلى حد كبير للبيانات الحساسة.

قواعد معقدة إضافية

لا يمكن الإشارة إلى القواعد المعقدة الإضافية على أنها تقنية. لكن هذه هي القواعد التي يمكن تطبيقها على أي نوع من أنواع الإخفاء لجعله لا يقهر ضد أي تدخل من مستخدم غير مصرح له. تتضمن هذه القواعد قواعد المزامنة الداخلية للصف ، وقواعد المزامنة الداخلية للعمود ، وما إلى ذلك.

الاستبدال

هذا هو الأسلوب الأنسب لإخفاء. في هذه التقنية ، تتم إضافة أي قيمة إحصائية حقيقية لتنكر البيانات الأصلية. بهذه الطريقة ، لا يجد المستخدم غير الأصيل هذه القيمة مشكوك فيها ، كما تظل البيانات محفوظة. يتم تطبيق هذه التقنية في معظم الحالات التي يتم فيها إخفاء المعلومات الحساسة.

أمثلة على إخفاء البيانات

هناك أدوات وبرامج مختلفة ، وتختلف الأمثلة أيضًا وفقًا للأداة أو البرنامج المستخدم. علاوة على ذلك ، يمكن إجراء إخفاء البيانات إما بشكل ثابت أو ديناميكي باستخدام كل أداة مذكورة أعلاه. ستكون النتيجة نفسها في كل حالة.

في وقت سابق ، كانت معظم الشركات خارج هذا النظام ، ولكن في الوقت الحالي ، هناك 114 مؤسسة كبيرة فقط في الولايات المتحدة الأمريكية تستخدم إخفاء بيانات أوراكل لجعل معلوماتها آمنة من المستخدمين غير المنتجين. علاوة على ذلك ، سيكون هناك الآن انفجار مستمر في عدد الشركات التي تميل إلى اعتماد هذه التكنولوجيا ، حيث لا يمكن المساس بالأمن.

افكار اخيرة

بعد الاطلاع على المقال بأكمله ، فهمت مدى الحساسية والأهمية. لذلك ، من أجل زيادة التحسين ، سنخبرك هنا بأفضل ممارسات إخفاء البيانات باعتبارها كلماتنا الأخيرة:

البحث عن البيانات

هذه هي الخطوة الأولى التي يتعين عليك فيها العثور على البيانات التي تبدو حساسة وتحتاج إلى إخفاء.

ابحث عن التقنية المناسبة

بعد الاطلاع على طبيعة البيانات ، يمكنك اختيار أي من الأساليب المذكورة أعلاه في المقالة. مع مراعاة الظروف ، سيكون من السهل العثور على تقنية إخفاء مناسبة.

تنفيذ اخفاء

هذا لن ينجح مع منظمة ضخمة لاستخدام أداة إخفاء واحدة. لكن يجب أن يتم ذلك من خلال التخطيط السليم والأدوات المتنوعة. لذلك ، للحصول على أفضل الحلول من إخفاء البيانات الخاصة بك ، يجب أن تنظر في احتياجات مؤسستك المستقبلية.

نتائج اختبار إخفاء البيانات

هذه هي الخطوة النهائية. ضمان الجودة والاختبار مطلوبان لضمان ترتيبات الإخفاء لتحقيق النتائج المرجوة.

مصادر أخرى مفيدة:

3 أنواع من تقنيات إخفاء هوية البيانات والأدوات التي يجب مراعاتها

5 فوائد استراتيجية ملموسة لإدارة مخاطر الأمن السيبراني

4 أسئلة يجب طرحها لضمان الحماية وخصوصية البيانات