كيفية تنفيذ أمان الثقة الصفرية في بيئة السحابة الأصلية الخاصة بك

نشرت: 2023-02-28الإفصاح: هذا منشور برعاية. ومع ذلك ، فإن آرائنا ومراجعاتنا ومحتوياتنا التحريرية الأخرى لا تتأثر بالرعاية وتظل موضوعية .

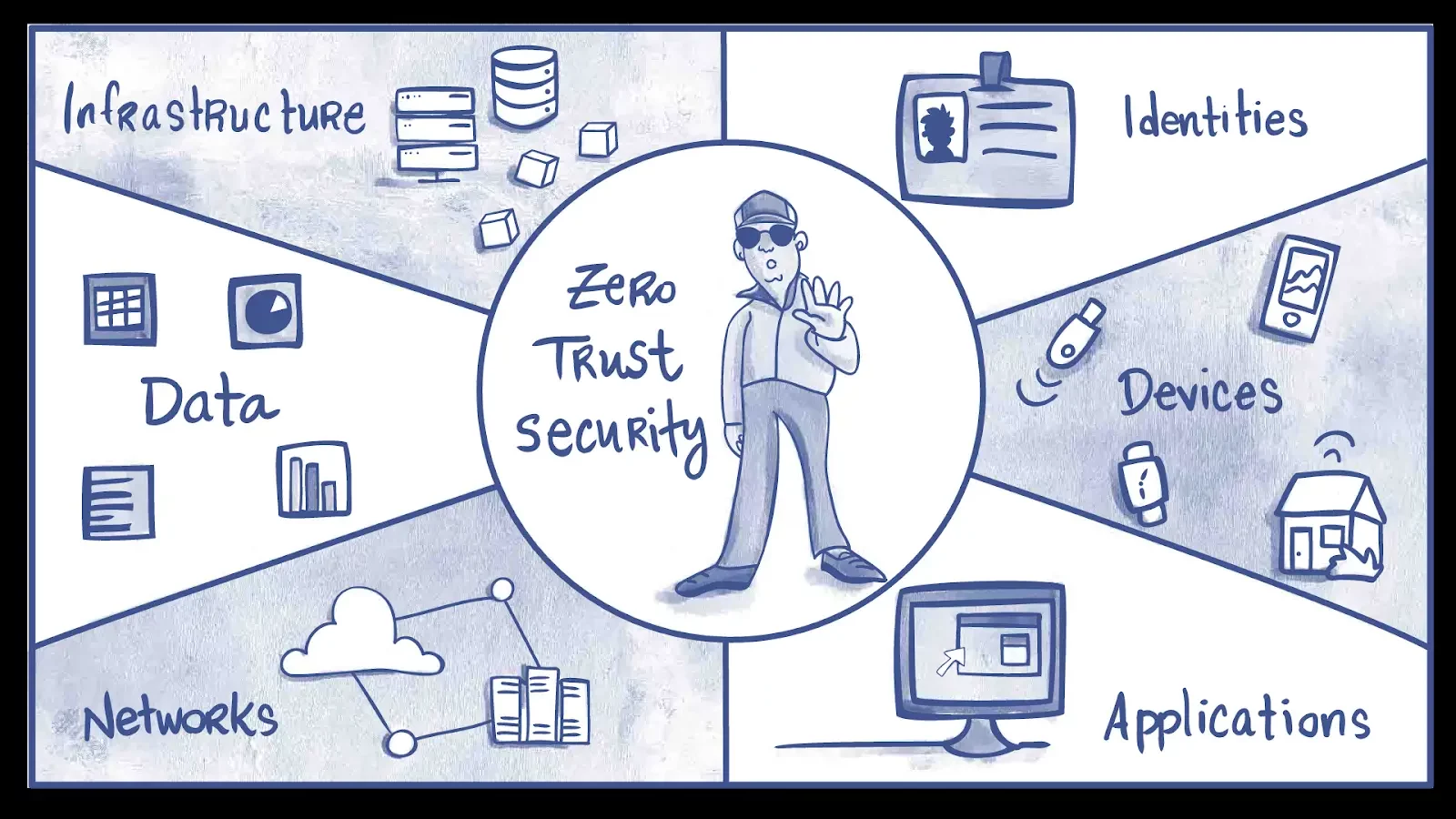

فكرة "لا تثق أبدًا ، تحقق دائمًا" تدعم مفهوم الثقة المعدومة. في الأصل ، كان مفهوم منح الوصول هو منح الجميع وصولاً غير مقيد إلى الموارد والقيام بذلك مع افتراض أن كل شيء على الشبكة آمن.

في المقابل ، يجب أن تسمح الشركات فقط بالوصول إلى الموارد لمن لديهم حاجة مشروعة لها وفقط بعد تأكيد هوية مقدم الطلب وموقفه الأمني عندما نتحدث عن عدم الثقة.

باستخدام هذه الإستراتيجية ، يُنظر إلى جميع طلبات الوصول إلى شبكة أو أي تطبيق يعمل عليها على أنها قد تكون ضارة.

لحماية الموارد ، يجب تنفيذ إجراءات الأمان للتحقق من الطلبات وهويات المستخدمين قبل منح الوصول.

بافتراض أن أحد المهاجمين قد يكون موجودًا بالفعل في الشبكة ، فإن أمان الثقة الصفرية يتطلب مصادقة جميع الطلبات والموافقة عليها قبل منحها حق الوصول.

يجب أن تنفذ بيئات السحابة الأصلية أمانًا غير موثوق به نظرًا للطبيعة المعقدة والديناميكية لأنظمة السحابة.

نظرًا لانتشار التطبيقات والخدمات عبر موفري الخدمات السحابية ومراكز البيانات ، فمن الصعب تتبع من يستخدم ماذا وأين وكيف.

يمكن أن يساعد أمان الثقة الصفرية الشركات على التحكم في وصول المستخدم إلى موارد السحابة وتقليل مخاطر الأمان.

تحديات أمان السحابة الأصلية

يتطلب تنفيذ أمان الثقة الصفرية في بيئات السحابة الأصلية نهجًا شاملاً يأخذ في الاعتبار تحديات الأمان الفريدة التي تقدمها الخدمات المصغرة وواجهات برمجة التطبيقات وتنظيم الحاويات.

يتضمن ذلك تنفيذ ضوابط إدارة الهوية والوصول (IAM) ، وتجزئة الشبكة ، والتشفير ، والمراقبة والتسجيل في كل طبقة من مكدس السحابة الأصلي لضمان الأمان الصحيح للسحابة الأصلية.

كما يتطلب أيضًا تحولًا في العقلية من افتراض أن كل حركة المرور داخل الشبكة موثوق بها للتحقق والتحقق من كل طلب ومستخدم قبل منح الوصول.

من خلال اعتماد نهج عدم الثقة ، يمكن للمؤسسات تحسين وضعها الأمني وتقليل مخاطر خرق البيانات أو أي حادث أمني آخر.

يتم نشر الخدمات المصغرة في بيئة السحابة الأصلية بشكل مستقل ويتم توزيعها بشكل كبير في الطبيعة.

نظرًا لهذه الطبيعة الموزعة للخدمات المصغرة ، فإن التحكم في الوصول إلى هذه الخدمات الصغيرة ومراقبتها هو أكبر عقبة عند تنفيذ عدم الثقة.

تتم معالجة هذه المشكلات بشكل مناسب من خلال نهج أمان عدم الثقة ، والذي يستخدم قدرات مثل IAM وتجزئة الشبكة والتشفير والمراقبة والتسجيل.

توفر هذه الخدمات الهوية الدقيقة وعناصر التحكم في الوصول في كل طبقة من مكدس السحابة الأصلي. يمكن أن يساعد أمان الثقة الصفرية المؤسسات في التحكم في الوصول إلى الموارد السحابية الأصلية وتقليل مخاطر الأمان.

من خلال التحقق من صحة المستخدمين والطلبات ، قد تضمن المؤسسات أن المستخدمين المصرح لهم فقط لديهم حق الوصول إلى الموارد التي يحتاجون إليها لأداء مهامهم وأن أي سلوك غير مصرح به أو مريب قد تم اكتشافه وحظره.

إطار أمان الثقة الصفرية

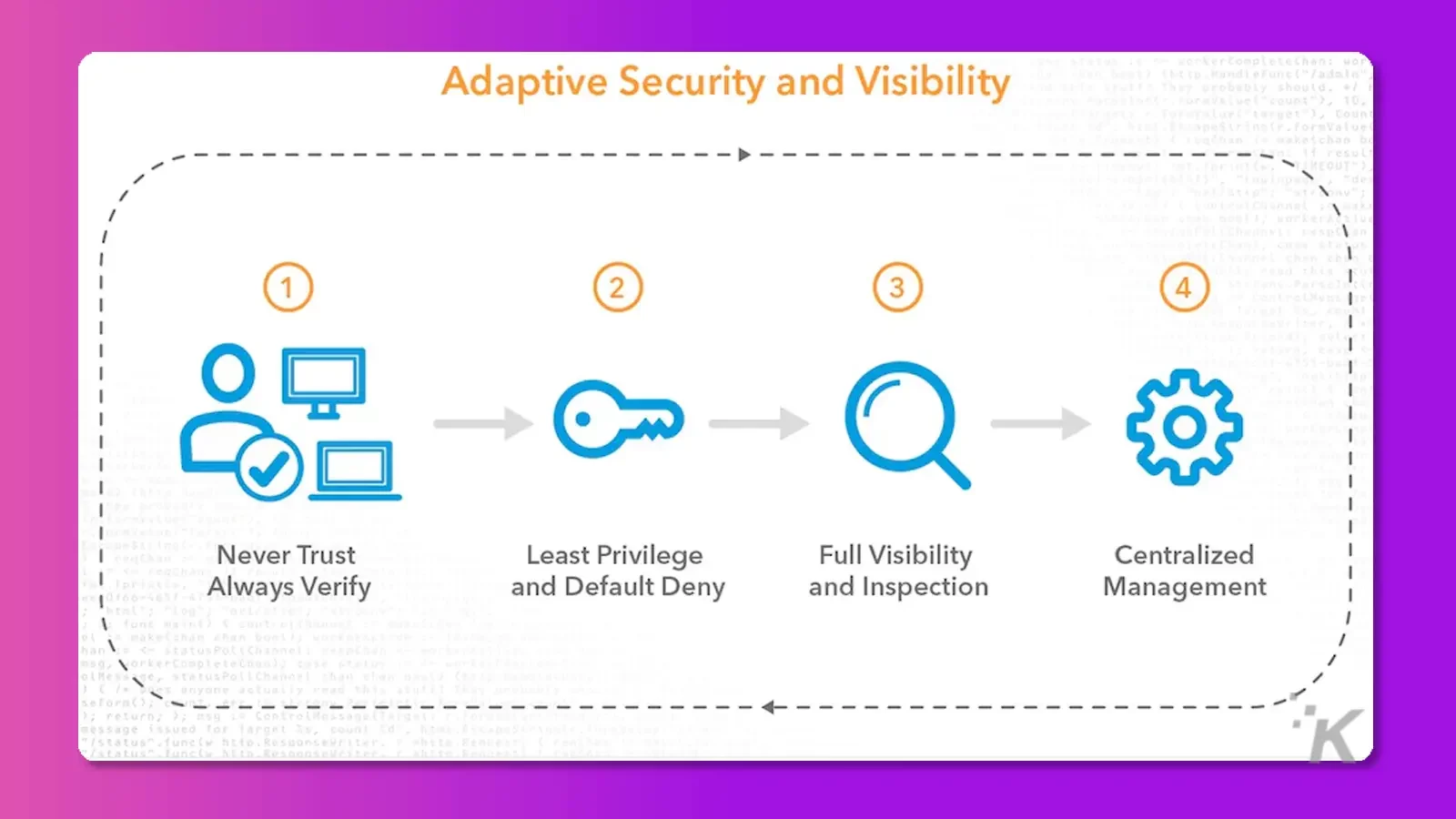

"التحقق صراحة" هو مبدأ إطار أمان عدم الثقة. ينص هذا المبدأ على أن أي مستخدم أو جهاز يسعى للوصول إلى الموارد يجب أولاً مصادقته بشكل صريح والتحقق من صحته على أنه شرعي.

أيضًا ، يتبع فكرة الامتيازات الأقل ، والتي تؤكد أنه يجب منح المستخدمين فقط الوصول الذي يحتاجونه لأداء واجباتهم.

مبدأ آخر هو المراقبة المستمرة ، والتي تتطلب مراقبة الشبكة للنشاط المحفوف بالمخاطر أو المشبوه.

يتضمن تنفيذ Zero Trust في بيئة سحابية أصلية إضافة حل IAM قوي يمكّن التحكم المركزي ليتم بناؤه على المستخدمين والأجهزة.

يقومون بتجزئة الشبكة الصغيرة لتنفيذ ضوابط وصول صارمة وتقليل سطح الهجوم.

يستلزم هذا أيضًا إجراء مراقبة وتسجيل مستمرين للتمكن من إطلاق تنبيهات أو حوادث إذا حدث خطأ ما.

تنفيذ أمان الثقة المعدومة في بيئة السحابة الأصلية

إن تطبيق الثقة الصفرية في بيئات السحابة الأصلية ليس بالأمر السهل.

نظرًا لأن جميع الموارد مبعثرة في مواقع جغرافية مختلفة وربما تستخدم خدمات صغيرة مختلفة ، نحتاج أولاً إلى تحديد جميع الموارد قبل أن نتمكن من فرض السياسات أو مراقبة تلك الموارد.

تحديد الأصول السحابية وجردها

يجب تحديد جميع التقييمات السحابية الخاصة بك وجردها لتحقيق أمان الثقة الصفرية في بيئة السحابة الأصلية.

تحدد هذه المرحلة جميع الخدمات المصغرة وواجهات برمجة التطبيقات والحاويات وموارد السحابة الأصلية الأخرى ، بالإضافة إلى الأجهزة والأشخاص الذين يستخدمونها.

يمكن استخدام ماسح ضوئي بسيط مثل المتسلل أو مجموعة الكشافة للتحقق من جميع خدمات المؤسسة. لتنفيذ ممارسات أمان Zero Trust بنجاح ، يجب أن يكون لدى الشركة مخزون أصول كامل وحديث.

إنفاذ السياسات والمراقبة

تنفيذ ضوابط الوصول بعد جرد الأصول السحابية. هناك حاجة إلى قيود الوصول إلى الحد الأدنى من الامتيازات الخاصة بالمستخدم والجهاز والمورد.

تعتبر قيود الوصول الديناميكية والحبيبية ضرورية للبيئات السحابية الأصلية. يتطلب إكمال بنية خالية من الثقة في السحابة الأصلية أيضًا مراقبة وصول المستخدم والتحقق منه.

تتيح المعلومات الأمنية وإدارة الأحداث وكشف التسلل وتحليل السجل المراقبة والتحقق المستمر.

أدوات وتقنيات أمان الثقة المعدومة

تتضمن الثقة الصفرية أدوات وتقنيات تقوم بتشفير وإدارة الوصول إلى الموارد ومراقبة نشاط الشبكة واكتشاف التهديدات والاستجابة لها في الوقت الفعلي.

شبكات الخدمة ، التي تدير الخدمات الصغيرة المتفرقة بأمان ، تفرض عدم الثقة. Istio هو عبارة عن نظام أساسي شبكي للخدمة بدون ثقة يمكنه تطبيق الثقة الصفرية في البنى الموزعة.

يقدم Istio مصادقة TLS متبادلة والترخيص والتشفير لحماية الاتصال من خدمة إلى خدمة. بالإضافة إلى ذلك ، فإنه يستخدم موازنة الحمل ، وقطع الدائرة ، وحقن الخطأ للتحكم في حركة مرور الخدمة.

يمكن أيضًا استخدام أداة أخرى ، كاليكو ، لتنفيذ سياسات عدم الثقة. يوفر Calico سياسات الشبكة والتشفير والمصادقة والتحكم في الوصول وخدمات المراقبة.

مع Calico ، يمكنك التأكد من أن حركة المرور المصرح بها فقط مسموح بها داخل أجزاء مختلفة من شبكتك وأن جميع الاتصالات آمنة وخاصة.

بالإضافة إلى ذلك ، يمكنك اكتشاف الحوادث الأمنية والاستجابة لها بسرعة وفعالية.

أفضل الممارسات لـ Zero Trust Security في بيئة السحابة الأصلية

هناك الكثير من أفضل الممارسات المختلفة التي يمكن استخدامها لتنفيذ بيئة عدم الثقة والحفاظ عليها.

يمكنك تطبيق SSO مع MFA ، باستخدام مديري AWS Secrets لتأمين وحفظ المفاتيح والأصول الحساسة وإجراء مراقبة أمنية للأصول من خلال تنفيذ برامج الاستجابة للحوادث. دعونا نناقش هذه الأمور أكثر.

استخدام SSO مع MFA

يمكن أن يساعد MFA و SSO في ضمان وصول المستخدمين المصرح لهم فقط إلى البيانات أو التطبيقات الحساسة في نموذج أمان بدون ثقة.

من خلال طلب أشكال متعددة من تحديد الهوية واستخدام آلية مصادقة مركزية ، يمكن للمؤسسات فرض سياسات انعدام الثقة بشكل أكثر فعالية وحماية مواردها من الوصول غير المصرح به.

استخدام الاختبار والمراقبة الأمنية المستمرة

في حالة عدم الثقة ، يمكن أن يساعد اختبار ومراقبة الأمان المستمر المؤسسات على ضمان وصول المستخدمين والأجهزة المصرح لهم فقط إلى البيانات والتطبيقات الحساسة.

من خلال الاختبار المستمر للثغرات الأمنية والمراقبة بحثًا عن التهديدات المحتملة ، يمكن للمؤسسات تقليل مخاطر الوصول غير المصرح به. لذلك ، هذا يضمن أن سياسات الأمان الخاصة بهم يتم فرضها بشكل فعال.

خاتمة

في الختام ، يعد تنفيذ أمان Zero Trust في بيئة سحابية أصلية أمرًا بالغ الأهمية لضمان أمان أصول السحابة والحماية من الانتهاكات الأمنية المحتملة.

يتضمن هذا النهج تحديد الأصول السحابية وجردها ، وتحديد سياسات الوصول الدقيقة وإنفاذها ، ومراقبة الوصول والتحقق منه بشكل مستمر.

باتباع هذه الخطوات ، يمكن للمؤسسات تحسين الوضع الأمني لبيئات السحابة الأصلية وتقليل مخاطر اختراق الأمان.

ومع ذلك ، من المهم أن تتذكر أن التهديدات الأمنية تتطور باستمرار ، وأن ثغرات أمنية جديدة تظهر يوميًا.

لذلك ، من الضروري إجراء تقييم مستمر وتحديث الإجراءات الأمنية استجابة للتهديدات الجديدة.

علاوة على ذلك ، يشمل ذلك مراقبة البيئة السحابية للأصول الجديدة ومحاولات الوصول والبقاء على اطلاع دائم بأحدث ممارسات الأمان والتهديدات الناشئة.

من خلال اعتماد نهج استباقي ومستمر للأمن ، يمكن للمنظمات البقاء في صدارة التهديدات المحتملة. علاوة على ذلك ، ضمان الحماية المستمرة لأصولهم السحابية الأصلية.

لذلك ، تهدف هذه المقالة إلى توعية الأشخاص بقيمة أمان الثقة الصفرية في بيئات السحابة الأصلية. تتطلب تهديدات الأمن السيبراني أمانًا معدوم الثقة.

كانت خبرتنا الكبيرة في مجال الأمن السيبراني لا تقدر بثمن في كتابة هذه المقالة. من خلال هذه المناقشة ، تمكنا من نقل المعرفة النظرية والعملية حول موضوع تنفيذ أمان الثقة الصفرية.

لقد أمضينا الكثير من الوقت في البحث والاستفادة من معرفتنا المهنية للتأكد من أن المحتوى كان مفيدًا ودقيقًا وحديثًا.

هل لديك أي أفكار حول هذا؟ اترك لنا سطرًا أدناه في التعليقات ، أو انقل المناقشة إلى Twitter أو Facebook.

توصيات المحررين:

- نصائح الأمن السيبراني لشركتك في عام 2023

- أهمية الرؤية في الأمن السيبراني

- تسعى الشركات للحصول على غطاء من تهديدات الأمن السيبراني المتزايدة

- أهم ممارسات الأمن السيبراني لعملك

الإفصاح: هذا منشور برعاية. ومع ذلك ، فإن آرائنا ومراجعاتنا ومحتوياتنا التحريرية الأخرى لا تتأثر بالرعاية وتظل موضوعية .