لا تستخدم سكايب واكتب: يمكن للقراصنة سرقة كلمة المرور الخاصة بك من خلال مكالمات VoIP

نشرت: 2017-03-31يبدو أن هناك دفقًا لا ينتهي من الأساليب الجديدة للمتسللين لسرقة كلمات المرور الخاصة بنا. بين رسائل البريد الإلكتروني للتصيد الاحتيالي ، وهجمات القوة الغاشمة بكلمات المرور ، أو زيادة هجمات بروتوكول VoIP - حسنًا ، اتضح أنه لفترة طويلة الآن ، تمكن المتسللون من معرفة ما كنت تكتبه على لوحة المفاتيح ، فقط من خلال الاستماع إلى الأصوات التي تكتبها ينتج عنه.

في الواقع ، في هذا العام فقط ، خرجت دراسة تغوص في أعماق عالم التنصت الصوتي. وبشكل أكثر تحديدًا ، كانت الدراسة بعنوان "لا تستخدم سكايب واكتب! التنصت الصوتي في Voice-Over-IP! " ألقى نظرة فاحصة على كيفية تبني المفهوم القديم للتنصت الصوتي ليصبح تهديدًا أكبر في العصر الحديث.

لقد صدمنا لسماع هذه الطريقة الجديدة للهجوم ، وأردنا إلقاء نظرة فاحصة على نتائج الدراسة. لذلك دعونا نحفر.

صوتي ماذا؟

إن فكرة التنصت الصوتي ليست شيئًا ثوريًا بشكل لا يصدق. في الواقع ، تشير الدراسة إلى عدد من النظرات السابقة في المفهوم. حتى في عام 1943 ، اكتشف مهندسو Bell Telephone ظاهرة مشابهة تشبه إلى حد بعيد ما يمكن للمهاجمين فعله اليوم باستخدام التقنيات الحديثة.

ولكن ما هو بالضبط التنصت الصوتي؟ حسنًا ، المفهوم أساسي جدًا:

فقط من خلال تسجيل وتحليل الصوت الذي تصدره لوحة المفاتيح ، في كل مرة تضغط فيها على مفتاح مختلف ، يمكن لأي شخص تحديد ما كنت تكتبه بالضبط.

الحقيقة هي أن كل لوحة مفاتيح وكل ضغطة مفتاح فردية تصدر صوتًا مميزًا. يمكن للمهاجمين استخدام هذه الأصوات لتجميع الأبجدية ، ثم فك تشفير ما كنت تكتبه بالضبط تقريبًا بناءً على تلك الأبجدية.

تهديد جديد متصاعد بالتقنيات الجديدة

في الماضي ، لم يكن هذا مصدر قلق كبير بشكل عام - تطلبت معظم التقنيات الكثير من المعلومات ، أو تطلبت من المهاجمين الوصول الفعلي إلى جهاز الضحية. على سبيل المثال ، كانت المحاولات السابقة للتنصت الصوتي تتطلب من المهاجم وضع ميكروفون بالقرب من لوحة مفاتيح الضحية.

لذا ، في حين أن التنصت الصوتي كان يمثل تهديدًا حقيقيًا لفترة طويلة ، إلا أنه كان غير شائع إلى حد ما. حواجز الدخول ، إذا صح التعبير ، أكبر من أن يهتم بها معظم المهاجمين أو المتسللين. باستثناء أن المشكلة الآن معقدة: الكثير من أجهزتنا بها ميكروفونات مدمجة. من المحتمل أن يكون أي شيء به ميكروفون مدمج مثل أجهزة الكمبيوتر المحمولة وكاميرات الويب وحتى الأجهزة اللوحية هي الأجهزة الأكثر تعرضًا للخطر. لذلك إذا كان عملك يسن سياسة BYoD ، فقد تكون هذه الدراسة ذات فائدة لك.

المشكلة الأكبر الآن ، مع ذلك ، مقدمة وشعبية VoIP. سنتطرق إلى ذلك أدناه. أولاً ، بعض التعريفات لفهم ما نناقشه.

فهم اللغة

تمامًا كما تفعل الدراسة ، قبل أن ننتقل إلى التفاصيل ، قد يساعد في تحديد بعض المصطلحات الأساسية. تذهب دراسة Arvix إلى أبعد من شرح نماذج هجوم العمق وتقنيات التنميط المتعددة. ومع ذلك ، لتبسيط الأمر ، سنركز فقط على الجوانب الحاسمة التي نحتاج إلى توضيحها.

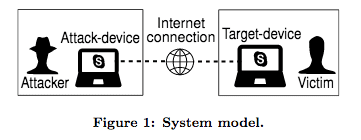

وبحسب الدراسة ، فإن المستخدمين والجوانب المختلفة للهجوم هي كما يلي:

- المهاجم: كل من يقوم بالهجوم بقصد خبيث للحصول على معلومات لا يمكنهم الوصول إليها بخلاف ذلك.

- الضحية: تشرح نفسها بنفسها ، ولكن الضحية هي التي تتعرض للهجوم ، ويتم التنصت عليها.

- جهاز الهجوم: جهاز المهاجم. تحدد الدراسة الأجهزة على أنها أجهزة كمبيوتر سطح المكتب أو أجهزة كمبيوتر محمولة ، باستثناء الهواتف الذكية والأجهزة اللوحية.

- الجهاز المستهدف: هذا هو الجهاز الذي يستهدفه المهاجم. أثناء استخدام الضحية لهذا الجهاز ، لا يجب أن يكون بالطبع جهازًا شخصيًا له ، ولكن يمكن أن يكون جهاز عمل.

- Target-Text: المعلومات التي كتبتها الضحية على أجهزتها ، وبالتالي معلومات الهدف التي يبحث عنها المهاجم.

- اتصال الإنترنت: كما نعلم ، ينقل VoIP بياناتنا الصوتية عبر الإنترنت. هذا بالطبع مهم لأنه طريقة عمل VoIP ، ولكن أيضًا بسبب كيفية نقل البيانات عبر الإنترنت ، ما يجعل هجمات Skype و Type ممكنة.

بشكل أساسي ، المهاجم هو "مستخدم ضار يهدف إلى معرفة بعض المعلومات الخاصة عن الضحية". لتبسيط هذه الدراسة ، يُفترض أن المهاجم والضحية سيستخدمان أيضًا إصدارًا أصليًا أو غير معدل أو معدَّل من نفس برنامج VoIP الدقيق.

في هذه الدراسة تحديدًا ، نظروا إلى Skype واستقراء Google Hangouts. ولكن هذا يمكن أن ينتقل بسهولة إلى أي تطبيق VoIP مشهور آخر.

إذن ، كيف يتم ذلك حتى العمل؟

في الواقع ، يعد التنصت الصوتي - أو هجمات Skype و Type الأكثر حداثة - أمرًا معقدًا حقًا. نحن نفهم بالفعل المفهوم: يسجل المهاجم الصوت الذي تصدره لوحة مفاتيح الضحية عندما يضغط على مفتاح أثناء إجراء مكالمة VoIP. لكن العملية أكثر تعقيدًا من ذلك بقليل.

جمع البيانات

بشكل عام ، كما قلنا سابقًا ، تطلب هذا النمط القديم من الهجمات أن يكون لدى المهاجم وصول مادي إلى الجهاز المستهدف. سيتعين على المهاجم ببساطة وضع ميكروفون بجوار لوحة مفاتيح الضحية ، وتسجيل ضغطات المفاتيح أثناء المكالمة. هذا ، بالطبع ، يمكن أن يعمل حتى عندما لا يكونون في مكالمة هاتفية. لذلك ، لا يمكن لأي شخص الوصول إلى مكتبك ، ولكن دعنا نقول لسكرتيرتك أنها تريد معرفة بعض المعلومات المهمة - فهي تتمتع بسهولة الوصول إلى جهازك ويمكنها ببساطة إخفاء ميكروفون تحت كومة الأوراق الخاصة بك.

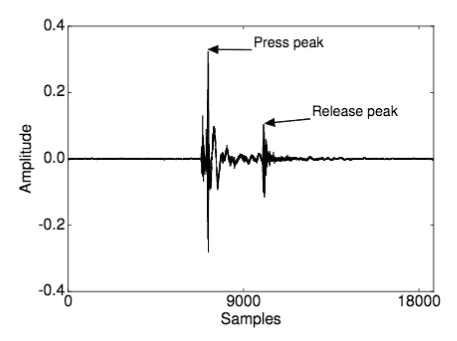

لذلك دعونا نفترض أن الوصول متاح ، وأن لديهم ضغطات المفاتيح الخاصة بك مسجلة. هذا هو العامل الرئيسي هنا ، بمجرد أن يتمكن المهاجم من الوصول إلى البيانات ، يكون لديه حرية التصرف في جمع البيانات. باستثناء أن البيانات التي يجمعونها ليست نصًا مقروءًا ، كما قلت ، إنها الأصوات التي تصدرها لوحة المفاتيح عند الضغط على أي زر.

بمجرد أن يجمع المهاجم كل هذه البيانات والمعلومات ، فلن يبدو الأمر كما لو أنه سيرى ذروتها في الأصوات ويعرف على الفور المفتاح الذي تم الضغط عليه. إذن ما التالي؟

جعل الشعور بالبيانات

حسنًا ، بعد أن يجمع المهاجم بيانات ضغطات المفاتيح للضحية ، سيحتاج المهاجم بعد ذلك إلى استخدام تقنيات تحليلية متقدمة لفهم كل ذلك. يأتي هذا في أسفل تقنيات الخيال العلمي مثل "التعلم الآلي الخاضع للإشراف أو غير الخاضع للإشراف" و "التثليث".

إلى حد كبير ، تساعد منظمة العفو الدولية المهاجم على تحويل أصوات النقر العشوائية إلى سلسلة من المعلومات يمكن استخدامها ، على سبيل المثال كلمة المرور التي كتبتها في حساب Gmail الخاص بك للتحقق من بريدك الإلكتروني أثناء إجراء محادثة عادية. تعلمون ، الأشياء العادية يفعلها الناس العاديون كل يوم.

باستثناء أن الذكاء الاصطناعي وحده لا يفهم ماهية ضغطات المفاتيح ، أو يعرف كيفية فك تشفير الكتابة مما هو خلاف ذلك ، النقرات العامة وصدمة الأصوات. وهنا يأتي دور خطوة إضافية وطبقة من التنميط.

معقدة ولكنها خطيرة بما يكفي للقلق

كما لو أن الوصول المادي إلى الجهاز المستهدف ، والذكاء الاصطناعي القوي غير كافيين ، فإن البيانات التي يكتسبها المهاجم ستكون قابلة للاستخدام فقط إذا ما قورنت بقاعدة بيانات موجودة. إذا تمكن المهاجم من الوصول إلى قاعدة بيانات حالية للوحات المفاتيح الشائعة والأصوات التي تصدرها لوحات المفاتيح هذه ، فيمكنه مطابقة البيانات التي أخذوها من مكالمتك الهاتفية بالمعلومات التي يعرفونها بالفعل.

فكر في هذا كما لو كانوا يكسرون رمزًا: معلوماتك عبارة عن سلسلة من العلامات والنقرات ، لكن كل علامة ونقرة تتوافق مباشرة مع مفتاح على لوحة المفاتيح. إذا كان المهاجم يعرف الصوت الذي يصدره المفتاح "A" عند الضغط عليه على لوحة مفاتيح MacBook Pro ، وكان المهاجم يعرف أن ضحيته تستخدم MacBook Pro ، فيمكنه ملء أجزاء اللغز.

الهجمات أكثر نجاحًا مما تعتقد

هذا سيف ذو حدين. من ناحية ، قد تعتقد أن هذا الحاجز وحده ، الذي يتطلب قاعدة بيانات مرجعية ، سيكون كافياً لوقف معظم الهجمات. وستكون على صواب ، من الناحية الفنية تم إيقاف معظم الهجمات. ذكرت الدراسة أنه بدون قاعدة بيانات للأصوات الرئيسية للمقارنة بها ، يمكن للمهاجمين فقط تخمين ضغطات المفاتيح بدقة 40 ٪. لذلك تم منع الأغلبية ، ولكن لنكن صادقين ، لا يزال 40٪ عددًا كبيرًا جدًا.

الجزء المخيف حقا؟ عندما يكون لدى المهاجمين قاعدة بيانات مرجعية ، فإن نسبة الدقة هذه تصل إلى 91.7٪.

لذلك ، عندما يتطابق كل شيء ، يثبت النظام أنه دقيق إلى حد ما - لكن الجدار الذي يجب أن يتسلق فوقه للحصول على المعلومات الضرورية كان طويلاً للغاية. تُعرف هذه العملية برمتها باسم "التنميط عن ضغط المفاتيح" ، وهي تصبح أكثر تعقيدًا قليلاً من ذلك ، ولكن بشكل عام يجب أن يكون الشاغل الرئيسي هو حماية لوحة المفاتيح على وجه التحديد.

نمط جديد من الهجمات - التنصت المتوحد للوحة المفاتيح عن بعد

باستثناء الفرضية الكاملة لهذه الورقة تدور حول اكتشاف طريقة جديدة تمامًا للهجوم ، وهي طريقة يسهل متابعتها. جهاز لم يعد يتطلب وصولاً فعليًا إلى الجهاز المستهدف ، وميكروفون أو وصولاً إلى ميكروفون الجهاز.

لا يزال هذا الشكل الجديد من الهجوم يندرج تحت نفس مفهوم التنصت الصوتي ، ولكن من أين يأتي اسم Skype و Type. يُشار إليه أيضًا باسم التنصت التوحدي للوحة المفاتيح عن بُعد ، وهذا الشكل الجديد من التنصت الصوتي يثير قلقًا أكثر بالنسبة للبعض لعدة أسباب:

- لا يحتاج المهاجمون إلى الوصول المادي أو التحكم في الجهاز المستهدف.

- ستعمل هجمات Skype و Type مع قدر محدود من بيانات ضغط المفاتيح مقارنة بالمحاولات السابقة.

- تستفيد هذه الهجمات من برنامج VoIP الذي تستخدمه بالضبط ضدك ، مرة أخرى على عكس الميكروفون الخارجي أو جهاز الاستشعار. هذا ليس عيبًا أمنيًا ، ولكنه يستغل كيفية عمل VoIP.

هذا هو الجزء المخيف حقًا ، أنه حتى بدون الوصول المباشر إلى جهازك ، يمكن لأي شخص لديه نية ضارة استخدام تطبيق VoIP الخاص بك ضدك. الآن أكبر الأمثلة المقدمة هي Skype و Google Hangouts ، ولكن هذا يمكن أن يترجم بسهولة إلى حلول شائعة أخرى. إذًا ، كيف يعمل هذا الشكل الجديد من الهجوم ، بدون ميكروفون يستمع إلى ضغطات المفاتيح؟

حسنًا ، كما أوضحت باختصار أعلاه ، يستخدم المهاجم ببساطة برنامج VoIP ضد الضحية. مرة أخرى وفقًا للدراسة ، "لا يتلقى المهاجم أي معلومات صوتية إضافية من الضحية ، باستثناء ما ينقله برنامج VoIP إلى جهاز الهجوم".

بدلاً من وضع ميكروفون بالقرب من لوحة مفاتيح الضحية ، يستطيع المهاجم استخراج أصوات نقرات المفاتيح الصغيرة جدًا هذه من البيانات المرسلة بواسطة تطبيق VoIP.

لذلك في الواقع ، هذه مشكلة فقط إذا كانت سماعة الرأس أو هاتف مكتب IP أو غيرها من الأجهزة الإضافية المفيدة لـ Skype التي تستخدمها لـ VoIP حساسة بما يكفي لسماعك تدق بعيدًا على لوحة المفاتيح. ولكن ، ستندهش من مدى سهولة ذلك ، وكم المعلومات التي يمكن استخلاصها من مثل هذا الصوت الصغير جدًا.

يمكن للإجراءات البسيطة أن تقطع شوطا طويلا

عندما يتعلق الأمر بأمن الإنترنت ، فأنا أؤمن بموقف قوي مفاده أنه يجب على الجميع بطريقة ما ممارسة التصفح الآمن. حتى لو كنت تستخدم جهاز Mac أو iPhone ، تتصفح البريد الإلكتروني للعمل أو الأخبار. قد يكون من الأسهل بكثير مما تعتقد أن يجد المهاجم طريقه إلى جهازك ، والاستفادة من هذا التحكم فيك أو في عملك بطريقة ما.

يمكن لأبسط ممارسات الأمان أن تقطع شوطًا طويلاً في تأمين اتصالك ، أو منع العيون غير المرغوب فيها من التطفل على معلوماتك المهمة. حتى إذا كانت شبكتك مخفية بواسطة مئات من جدران حماية الأجهزة ، فإن هجوم Skype و Type في التوقيت المناسب سيجعل أي دفاعات موضع نقاش. فيما يتعلق بمنع هجوم Skype و Type ، هناك عدد غير قليل من الممارسات الأساسية التي يمكن لأي شخص استخدامها ، إلى جانب بعض وسائل حماية البرامج الأكثر تقدمًا.

بشكل عام ، إذا كنت تناقش بعض المعلومات المهمة والحساسة حقًا ، فمن المحتمل ألا تشارك هذه المعلومات في مكالمات Skype غير المشفرة. يجب أن يكون هذا على الأقل المنطق السليم. ومع ذلك ، فنحن جميعًا بشر ومن السهل نسيان أو عدم فهم خطورة التهديد.

بالنسبة للمبتدئين ، فإن أبسط طريقة لحماية نفسك من التنصت الصوتي عن بُعد هي:

- ببساطة ، لا تكتب على لوحة المفاتيح الفعلية أثناء إجراء مكالمة عبر Skype أو VoIP. سهل هكذا. إذا لم تكتب أي شيء ، فلن يكون لدى المهاجم أي معلومات لسرقتها.

- إذا كنت بحاجة إلى الكتابة ، فاستخدم لوحة مفاتيح برمجية: تسمح معظم الأجهزة ، Windows و Mac ، للمستخدمين بعرض لوحة مفاتيح افتراضية على شاشتهم تتطلب من المستخدمين النقر فوق الأحرف بالماوس. هذا ببساطة يمنع أصوات لوحة المفاتيح.

- إذا كنت تريد الكتابة ، ولكن لا يمكنك استخدام لوحة مفاتيح برمجية ، فقم بكتم صوت الميكروفون عند الكتابة. يمكن القيام بذلك بشكل عام من خلال زر كتم الصوت الناعم في تطبيق VoIP ، أو زر كتم الصوت المضمّن في معظم سماعات الرأس والهواتف المكتبية.

- تجنب الحاجة إلى الكتابة عن طريق تسجيل الدخول إلى جميع التطبيقات المهمة التي ستحتاجها قبل إجراء المكالمة أو تلقيها.

- استخدم مدير كلمات المرور الذي سيقوم تلقائيًا بملء نماذج تسجيل الدخول الخاصة بك. تعد إدارة كلمات المرور أداة رائعة بشكل عام لأي شخص يحاول تحسين أمان كلمة المرور الخاصة به ، وتسمح لك بتسجيل الدخول إلى الخدمات أثناء مكالمة VoIP دون كتابة.

ستكون هذه الإجراءات المضادة هي الأقل تدخلاً لمكالمة VoIP في نهاية اليوم. تعني الكتابة الأقل تشتيت انتباه أقل ، لذا يكاد يكون الفوز. ومع ذلك ، من السهل جدًا علينا الانزلاق إلى روتين مريح ، أو ننسى ببساطة كتم صوت الميكروفون لدينا ، أو نكره الاضطرار إلى النقر فوق لوحة مفاتيح افتراضية. لذلك بالنسبة للمستخدمين الأكثر تقنيًا ، هناك بعض التقنيات المتقدمة التي يمكن الاستفادة منها. بالإضافة إلى تأمين شبكتك والاتصالات عن بُعد باستخدام VPN ، فإن ذلك يشمل:

- ما يُعرف بتقنية "Ducking" - البرنامج ، أو بواسطة المستخدم يدويًا ، يمكن أن يخفض مستوى صوت الميكروفون وعندما يتم اكتشاف ضغطة مفتاح ، حتى يتداخل كتابتك مع صوت مختلف تمامًا. ومع ذلك ، فإن المشكلة في هذا هو أنه لا يتطلب فقط مستخدمًا مدربًا للعثور على هذا الحل وتنفيذه والاستفادة منه ، ولكنه قد يؤدي بسهولة إلى تدهور جودة مكالماتك. ماذا لو كتم البرنامج عرضك التقديمي المهم ، بدلاً من ضغطات المفاتيح؟

- هناك أسلوب آخر معقد لإخفاء ضغطات المفاتيح وهو إجراء "تحويلات عشوائية قصيرة" للصوت الناتج عند اكتشاف ضغطات المفاتيح. لوضع هذا ببساطة ، سيكتشف البرنامج ضغطات المفاتيح ويغير شدة ضغطات المفاتيح وتردداتها المحددة. بشكل أساسي ، يقوم البرنامج بتغيير صوت ضغط المفاتيح في الإرسال. لذا فإن ما يستقبله المهاجم ليس نفس الصوت الذي أصدرته لوحة المفاتيح بالفعل.

لا سكايب واكتب!

في نهاية اليوم ، أسهل نصيحة يجب اتباعها للحفاظ على سلامتك ومعلوماتك هي ألا تكتب سكايب. الآن ، هناك احتمالات بأن الشخص العادي لن يضطر إلى القلق بشأن التنصت الصوتي. في الواقع ، لا يتعين على المستخدم العادي أن يهتم كثيرًا بالأمان العام.

لكن من الحقائق الواقعية أن هناك مهاجمين يحاولون كسب المال ، أو العثور على ميزة تنافسية ، بأي طريقة ممكنة. حتى لو كان هذا يعني هجومًا بسيطًا من برامج الفدية للاحتجاز بمعلومات عملك المهمة والحساسة كرهينة ، والمطالبة بدفع مبلغ نقدي كبير جدًا.

لا يعني هذا أن الجميع يجب أن يبدأ الذعر والقلق من سرقة كلمات المرور الخاصة بهم عبر الهاتف ، ولكن الأمر يستحق فهم طرق الهجوم المختلفة الموجودة وكيفية الحفاظ على سلامتك.