STIR / SHAKEN: نظرة عامة على ما هو ولماذا هو مهم

نشرت: 2021-08-26ما يقرب من 40٪ من 4-5 مليار مكالمة آلية يتم إجراؤها شهريًا هي احتيالية ، مما يعني أن المواطن الأمريكي العادي يتلقى ما يصل إلى 5 مكالمات آلية غير قانونية من مجرمي الإنترنت كل شهر.

يستخدم المجرمون انتحال الأرقام ، وهي عملية تزوير عمدًا لرقم الهاتف والاسم المعروض على معرف المتصل الخاص بالمستلم ، لإجبار الأفراد المطمئنين على الكشف عن معلومات شخصية حساسة مثل بيانات الحساب المصرفي وأرقام الضمان الاجتماعي وكلمات المرور والمزيد.

نظرًا لأن المحتالين يغيرون أرقام هواتفهم الحقيقية لتبدو وكأن هذه المكالمات الهاتفية واردة من أرقام محلية أو بنوك أو حتى وكالات مرموقة مثل مصلحة الضرائب الأمريكية ، فمن السهل جدًا على المستلمين أن يخطئوا في فهم الأرقام المخادعة و "الممثلين" الاحتياليين على أنها حقيقية شيء.

لمكافحة انتحال هوية المتصل / الرقم ، طورت لجنة الاتصالات الفيدرالية بروتوكولات STIR / SHAKEN لتحديد هوية المتصل والمصادقة عليه ، بالإضافة إلى الإطار اللازم لتنفيذها.

جدول المحتويات:

- ما هو STIR / SHAKEN؟

- كيف يعمل STIR / SHAKEN؟

- لماذا STIR / SHAKEN مهم؟

- تحريك / اهتياج: ما يمكنه وما لا يمكنه فعله

- STIR / SHAKEN الأسئلة الشائعة

ما هو STIR / SHAKEN؟

STIR / SHAKEN عبارة عن سلسلة من البروتوكولات الفنية وإجراءات التنفيذ المصممة للمساعدة في التحقق من المعلومات المعروضة على معرف المتصل الخاص بك عندما تتلقى مكالمة واردة على شبكات IP.

هدفها الرئيسي هو تقليل عدد المكالمات الروبوتية الاحتيالية ، وبالتالي تقليل حوادث سرقة الهوية والتهديدات الأمنية الأخرى عبر بروتوكول VoIP .

باختصار ، يقوم STIR / SHAKEN "بتسجيل الخروج" على معلومات تعريف المتصل المعروضة باستخدام البيانات المخزنة في عمليات البدء والإنهاء وشركات النقل الخارجية داخل الشبكات المترابطة للتحقق من صحة معرف المتصل.

تحريك

STIR ، اختصار لـ Secure Telephony Identity Revisited ، هي مجموعة عمل IETF (فرقة هندسة مهام الإنترنت) مسؤولة عن تحديد البروتوكولات التقنية المطلوبة لإنشاء توقيع رقمي لمكالمة هاتفية عبر بروتوكول VoIP.

تستخدم هذه التوقيعات الرقمية (تسمى أحيانًا الشهادات الرقمية) بيانات SIP لتوفير معلومات حول هوية المتصل وأصل المكالمة ، بالإضافة إلى معلومات حول موفر الإنهاء.

تم تطوير STIR بواسطة فريق عمل هندسة الإنترنت (IETF) في فبراير 2018 وتم نشره لأول مرة باسم RFC 8824 كتحديث لتشريعات robocall السابقة .

باختصار: STIR عبارة عن مجموعة من البروتوكولات التقنية التي أنشأتها IETF للمساعدة في التحقق / المصادقة على هوية الطرف المتصل ، مما يضمن أن الشخص / الشركة التي تتصل بك هو في الواقع الشخص / الشركة التي تتحدث معها. إنه يركز بشكل أساسي على الأجهزة الطرفية.

شاكن

SHAKEN ، اختصارًا للمعالجة الآمنة للمعلومات المؤكدة باستخدام الرموز ، هو إطار عمل يحدد ويحدد الطرق التي يستخدمها مقدمو الخدمة في الواقع لتطبيق تقنية STIR لمصادقة المكالمات التي تم إجراؤها / تلقيها عبر شبكة IP.

تم تطويره من قبل منتدى SIP و ATIS (تحالف حلول صناعة الاتصالات) كاستجابة لـ STIR.

باختصار: SHAKEN هي معايير لكيفية إدارة مزودي الخدمة للمكالمات المصدق عليها بتقنية STIR في شبكاتهم. وهي تركز بشكل أساسي على عملية النشر / التنفيذ الفعلية لـ STIR عبر شبكات الناقل / مزودي الخدمة.

كيف يعمل STIR / SHAKEN؟

بعبارات بسيطة ، يعمل STIR / SHAKEN باستخدام البنى التحتية القياسية لمفاتيح التشفير التي تسمح لمقدمي الخدمة بمصادقة رؤوس مكالمات هاتف SIP والتحقق منها.

بالطبع ، العملية نفسها أكثر تعقيدًا من ذلك بكثير ، ويمكن أن تكون مربكة جدًا نظرًا للغة التقنية.

ذكرنا أعلاه أن STIR / SHAKEN يعتمد على الشهادات الرقمية / التوقيعات الرقمية للتأكد من أن الشخص الذي يجري المكالمة الهاتفية هو من يقول.

ولكن من أين تأتي هذه الشهادات بالفعل؟

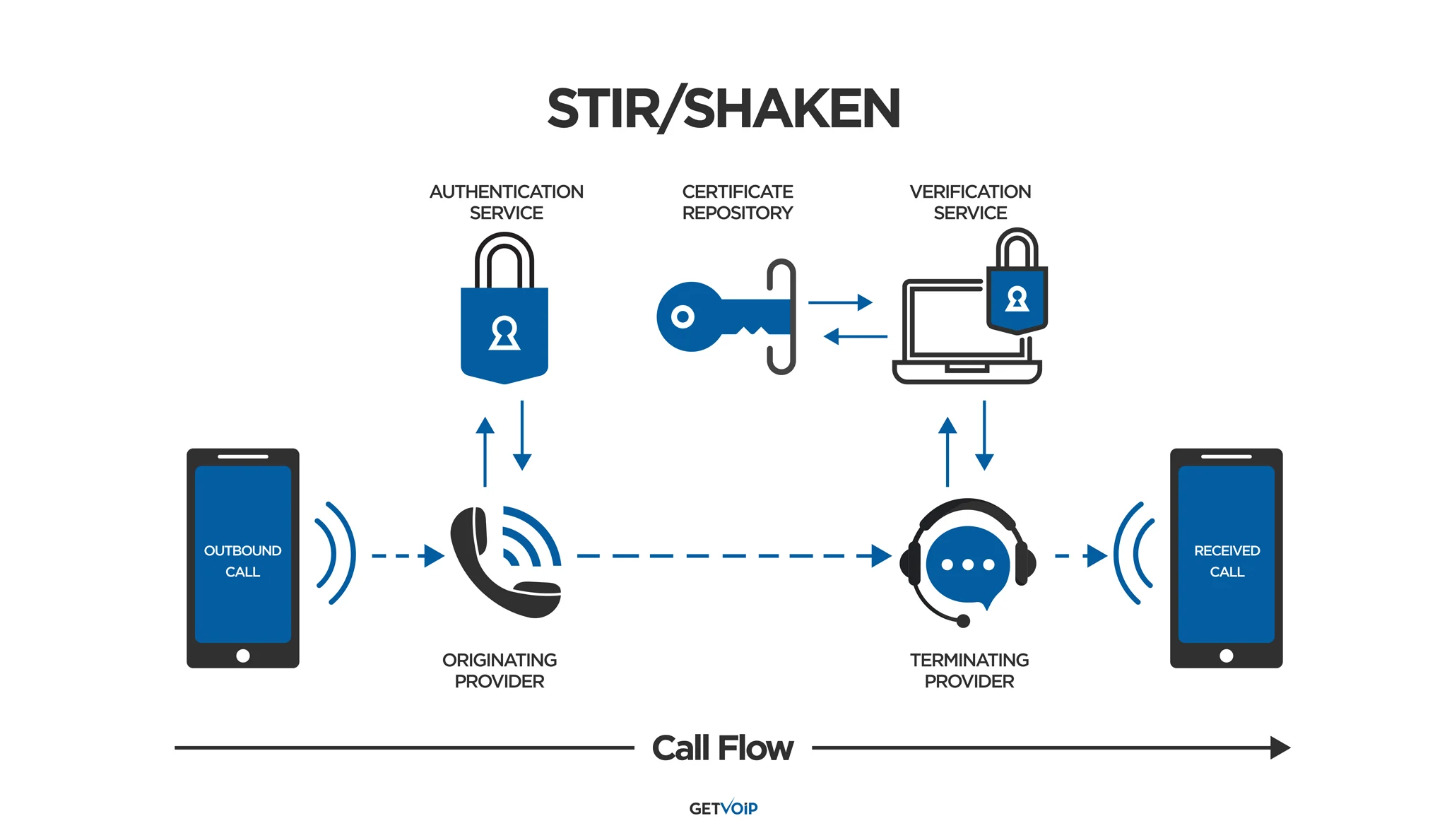

توضح الخطوات الثماني أدناه الموضحة في الصورة أدناه بروتوكول مصادقة STIR / SHAKEN بالكامل.

الخطوة 1: استلام دعوة SIP وتعيين مستوى التصديق

أولاً ، يفحص مزود خدمة VoIP رقم الهاتف الذي يتصل منه الشخص الذي بدأ المكالمة (سنسميه ديف).

يتلقى الموفر الأصلي أيضًا دعوة SIP ، وهي في الأساس "دعوة" للمساعدة في التحقق من المكالمة وإرسالها.

قبل حدوث أي شيء آخر ، يحتاج موفر الخدمة البادئ إلى تعيين مستوى تصديق لمصدر الاتصال.

الخطوة 2: يتم تعيين مستوى الإقرار

المصادقة الكاملة (المستوى أ) تعني أن مقدم الخدمة يتحقق من أن ديف مسموح له باستخدام الرقم الذي يتصل منه.

المصادقة الجزئية (المستوى ب) تعني أن مزود Dave يمكنه التحقق من نقطة بدء المكالمة ، ولكن لا يمكنه التحقق مما إذا كان Dave مخولًا بالفعل لإجراء مكالمات من الرقم.

تصديق البوابة (المستوى C) يعني أن مزود Dave يتحقق من المكان الذي تم تلقي المكالمة منه ، ولكن لا يمكنه التحقق من مصدر المكالمة.

بمجرد تعيين مستوى المصادقة ، يمكن للأشياء المضي قدمًا.

الخطوة 3: يُنشئ موفر الخدمة المبدئي رأس هوية SIP

ينظر مزود VoIP الخاص بـ Dave في جميع علامات معرف المتصل وأرقام الهواتف ذات الصلة التي يقدمونها لـ Dave ، للتحقق من أن Dave هو بالفعل Dave.

كدليل ، يقوم الموفر بإرفاق شهادة مصادقة رقمية مشفرة برأس SIP.

يحتوي عنوان SIP على معلومات أساسية مثل أرقام هاتف المتصل والمتلقي ، والطابع الزمني الحالي ، ومستوى التصديق ، ومعرف المنشأ.

الخطوة 4: يتلقى مقدم الخدمة المنتهي عنوان SIP

يقوم مزود الخدمة المستلم بفك تشفير تلك الشهادة ، ويقرأ جميع البيانات الموجودة في رأس SIP ، و "يتعلم" أن رقم الهاتف يخص ديف بالفعل - وفقًا لمزود الخدمة الأصلي ، أي.

الخطوة 5: يتم إرسال دعوة SIP ورأس SIP للتحقق

للتأكد ، يرسل موفر الإنهاء رأس SIP هذا إلى خدمة التحقق.

الخطوة 6: تجري خدمة التحقق الاختبارات الخاصة بها

بمجرد استلامها ، تقوم خدمة التحقق بفحص الشهادة الرقمية وتشغيلها من خلال قواعد بيانات إضافية ، بما في ذلك قواعد بيانات البريد العشوائي المعروفة ومستودعات الشهادات من موفري الخدمات الآخرين.

الخطوة 7: تقوم خدمة التحقق بإعادة رأس SIP إلى مزود الإنهاء

بمجرد أن تصادق خدمة التحقق رأس SIP عبر المفاتيح العامة ومستودع الشهادات العامة ، تتحرك الأشياء إلى الأمام.

الخطوة 8: يتلقى المستلم المقصود المكالمة

بمجرد التحقق من هوية Dave بالكامل والمصادقة عليها وفقًا لمعايير STIR / SHAKEN ، يتم إرسال المكالمة إلى المستلم المقصود.

كي تختصر:

- يتلقى الموفر الذي يبدأ المكالمة دعوة SIP ، والتي تحدد مستوى التصديق الذي تحتاجه المكالمة

- يرسل الموفر دعوة SIP إلى خدمة المصادقة

- ترسل خدمة المصادقة رأس SIP ، الذي يتضمن التوقيعات / الشهادات الرقمية (تسمى PASSporTs) مرة أخرى إلى مزود الخدمة الأولي

- يتم إرسال رأس SIP ، مع الشهادات ذات الصلة المرفقة ، إلى مزود خدمة الإنهاء (مستلم المكالمة)

- يرسل موفر خدمة الإنهاء رأس SIP هذا إلى خدمة تحقق إضافية

- ترسل خدمة التحقق رأس SIP إلى مستودع الشهادات الذي يوفر مستوى آخر من التحقق عن طريق فك تشفير بيانات رأس SIP

- ترسل خدمة التحقق رأس SIP مرة أخرى إلى مزود الإنهاء مع معلومات حول ما إذا كان معرف المتصل صالحًا أم لا

- إذا كان صحيحًا ، يرسل موفر الإنهاء المكالمة إلى المستلم المقصود

لماذا STIR / SHAKEN مهم؟

في حين أن عملية فهم كيفية عمل STIR / SHAKEN وما يفعله في الواقع معقدة بعض الشيء ، فإن أهم شيء يجب تذكره هو أن هذا المستوى الإضافي من الحماية يقدم بعض الفوائد الرئيسية لعملك.

دعنا نلقي نظرة على بعض هذه الفوائد أدناه.

الحماية من البريد المزعج

هل تعتقد أن فريقك يعرف أفضل من الرد على المكالمات الواردة من أرقام هواتف مجهولة الهوية أو غير مألوفة أو غير مرغوب فيها؟

فكر مرة اخرى.

(مصدر الصورة)

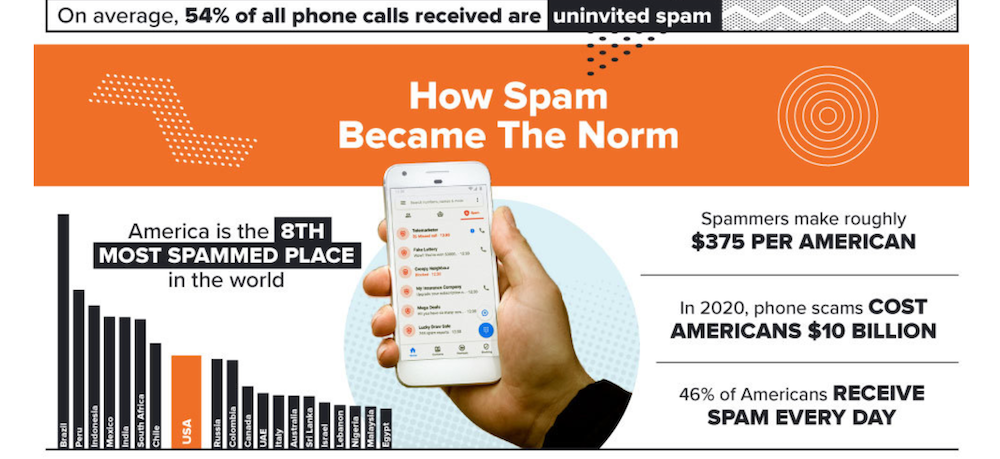

تشير الدراسات إلى أن 65٪ من المكالمات التي تعرض اسمًا تجاريًا على شاشات معرف المتصل يتم الرد عليها - حتى لو كان العمل غير مألوف. بالإضافة إلى ذلك ، يتم الرد على 18٪ من المكالمات الواردة من أرقام مجهولة الهوية ، بينما يتم الرد على ما يقرب من 9٪ من المكالمات التي تأتي من أرقام تم تحديدها على أنها بريد عشوائي .

ليس ذلك فحسب ، بل خسر الأمريكيون ما يقرب من 30 مليار دولار أمام المحتالين الآليين في عام 2020 - ومن المتوقع أن يرتفع هذا الرقم فقط مع عودة الشركات إلى عملياتها الطبيعية بعد الوباء.

استخدام موفر برامج VoIP الذي ينفذ بروتوكولات STIR / SHAKEN يقلل بشكل كبير من فرصك في تلقي هذه المكالمات الخطيرة. تذكر أن الأمر يتطلب موظفًا واحدًا فقط للكشف عن كلمات المرور لنوع البيانات الحساسة التي يمكن أن تؤدي إلى دعاوى قضائية بملايين الدولارات.

الحد من المكالمة الآلية

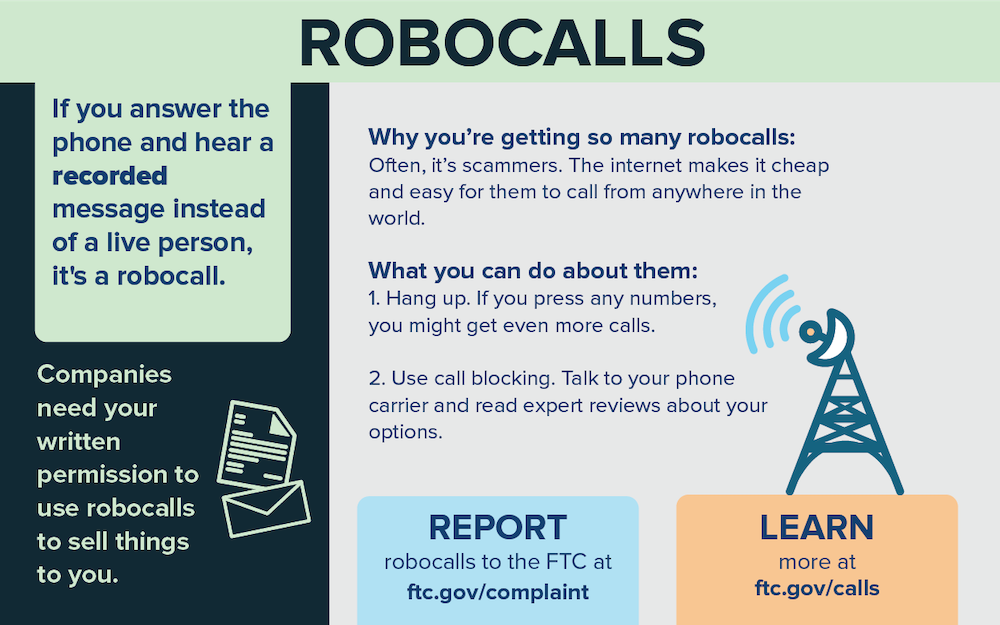

لا أحد يحب الرد على الهاتف وسماع صوت تسجيل المكالمة الآلية.

هذه المكالمات لا هوادة فيها ، ومزعجة بشكل لا يصدق ، وغالبًا ما تعرقل إنتاجية المكتب.

كل دقيقة يضيعها فريقك في محاولة تحديد ما إذا كان الشخص الموجود على الطرف الآخر من الخط الذي يقدم رحلة بحرية مجانية حول العالم يعني الوقت الذي كان يمكن أن يقضيه في البيع أو العمل في المشاريع القادمة أو الرد على خدمة العملاء المكالمات مفقودة.

(مصدر الصورة)

يهدر مرسلو الرسائل غير المرغوب فيها والمكالمات الآلية مليارات من ساعات الإنتاجية كل عام ، ويضيع أكثر من نصف مليار دولار في الإيرادات بسبب هذا الوقت الضائع.

يساعدك STIR / SHAKEN على استعادة ذلك الوقت - وهذا العائد المفقود -.

سمعة محمية

تذكر أن STIR / SHAKEN لا تساعد فقط في تقليل عدد المكالمات الآلية والمحتالين المحتملين الذين يتعامل معهم عملك.

كما أنه يساعد على حماية عملك عن طريق تقليل فرص سرقة رقم هاتف العمل الخاص بك واستخدامه من قبل هؤلاء المخادعين الرقم نفسه.

إذا حصل هؤلاء المحتالون على رقم هاتف شركتك وبدأوا في استخدامه لإجراء مكالمات آلية مزعجة وغير مهنية وغير قانونية تمامًا؟ ومن شبه المؤكد أن تتأثر سمعة شركتك.

سيفقد العملاء الثقة في عملك ، وسوف يتساءلون عن مدى اهتمامك بحماية معلوماتهم الشخصية الحساسة إذا كنت لا تستطيع حتى حماية معلوماتك الشخصية.

بالإضافة إلى ذلك ، إذا اضطررت إلى تغيير رقم هاتف عملك ، فستفقد أيضًا جزءًا كبيرًا من جهات الاتصال الخاصة بك - خاصةً العملاء المتوقعين الذين قد لا يعرفون بعد طريقة أخرى للوصول إليك.

يساعد STIR / SHAKEN في الحفاظ على عملك في وضع جيد من خلال ضمان عدم وقوع أرقامك الشخصية أو أرقام العمل في الأيدي الخطأ.

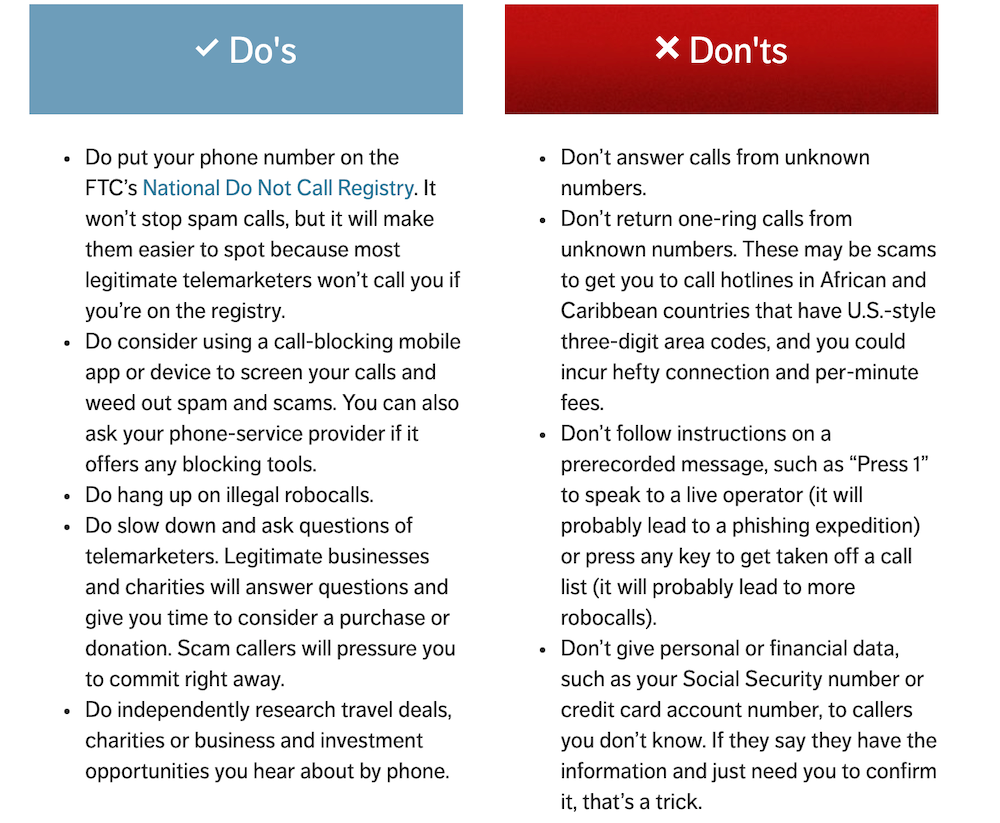

نقترح عليك مشاركة الرسم أدناه مع عملائك ، حتى يتمكنوا من التعرف بشكل أفضل على عمليات الاحتيال المحتملة وانتحال رقم الهاتف.

تحريك / اهتياج: ما يمكنه وما لا يمكنه فعله

STIR / SHAKEN هي طريقة فعالة لمحاربة المكالمات الآلية والمتسللين ، ولكنها لا تضمن أنك لن تتلقى مكالمة من رقم مخادع.

لاحظ أنه بينما يمكن لـ STIR / SHAKEN التعرف على أرقام robocall السابقة ، والتحقق من صحة أرقام الهواتف ، وجعل الأمر أكثر صعوبة على المخادعين لسرقة المعلومات منك بنجاح ، فإنه لا يمكن القضاء تمامًا على المكالمات الآلية ، أو معاقبة المخادعين بالأرقام بشكل قانوني ، أو ضمان أن robocall غير مرغوب فيه محتوى غير مرغوب فيه أو به نية ضارة.

على الرغم من أن STIR / SHAKEN والتدابير الأمنية الأخرى لا يمكنها القضاء تمامًا على تهديد المتسللين ، فإن موفري VoIP يقدمون اليوم أدوات ممتازة لأمن الشبكات والمراقبة التي تقلل بشكل كبير من مخاطر الجرائم الإلكترونية.

يقدم جدولنا التفاعلي لأفضل مزودي خدمة VoIP للأعمال نظرة عامة على منصات مثل Nextiva و RingCentral و Vonage ، وكلها نقلت أمان VoIP إلى المستوى التالي.

STIR / SHAKEN الأسئلة الشائعة

أدناه ، قمنا بالإجابة على بعض الأسئلة الأكثر شيوعًا حول STIR / SHAKEN.