المشهد المتغير للأمن السيبراني: تقرير منتصف العام لعام 2017 من سيسكو

نشرت: 2017-08-10كانت هجمات برامج الفدية في طليعة مناقشات الأمن السيبراني لبعض الوقت الآن - ولسبب وجيه. فحصت حادثة WannaCry تمامًا مدى انتشار مشكلة الأمن السيبراني على نطاق واسع. كان البريد الإلكتروني الذي يبدو بريئًا كافيًا لتقريب الأنظمة والشبكات بالغة الأهمية ، مما أدى بشكل فعال إلى إغلاق الصناعات الرئيسية في جميع أنحاء العالم. ولكن هل تهديد برامج الفدية هو الهجوم الوحيد الذي يجب أن نركز عليه؟

إنها فكرة جيدة أن نتفق على أن الأمن السيبراني العام يجب أن يكون أولوية حاسمة لأي عمل ، ولكن بدون فهم قوي لمكان التهديدات ، قد يكون من الصعب استخدام الدفاع المناسب. تمثل برامج الفدية تهديدًا حقيقيًا ، ولكن إذا كانت كل جهودنا تركز على فكرة الغزو برا ، فماذا يحدث عندما يكون الغزو عن طريق البحر أو الجو؟

منذ أن أصدرت Cisco للتو تقرير منتصف العام للأمن السيبراني لعام 2017 ، أردنا إلقاء نظرة على أكبر التهديدات التي تواجه الشركات حاليًا - من الشركات الصغيرة والمتوسطة ، وصولاً إلى المؤسسة العملاقة.

تحول في المشهد

بينما ركز تقرير Cisco على عدد كبير من النتائج الرئيسية ، فإن أحد الاستنتاجات العامة التي يجب فهمها هو أن مشهد الهجمات الإلكترونية معقد للغاية ، وأن المشهد يتحرك دائمًا. أو الأهم من ذلك ، أن مشهد الهجمات الإلكترونية سيتحرك دائمًا - فهذه تعمل باستمرار على تغيير منشورات الهدف. عندما يتم الكشف عن استراتيجيات هجوم جديدة ، تظهر استراتيجيات دفاعية جديدة لإغلاق "الأبواب المفتوحة" سابقًا ، إذا جاز التعبير. ومع ظهور دفاعات جديدة ، يتم تطوير أو إعادة تطوير استراتيجيات هجوم جديدة أو قديمة. وتشكل هذه الهجمات تهديدًا حقيقيًا لأي عمل تجاري ، مع احتمال خسارة رأس المال.

يمكن أن تترك الممارسات الأمنية الضعيفة والطبيعة غير المرنة للمنظمات على مستوى المؤسسة فجوات هائلة في دفاع الشبكة بشكل عام. ومع ذلك ، هذا لا يعني أن أقسام تكنولوجيا المعلومات يجب أن تعيد بناء هيكلها بالكامل كل عام.

بدلاً من ذلك ، استخدم المعلومات والتقارير لمراقبة الاتجاهات التي تقترح أكبر تهديد في أي وقت. في الوقت نفسه ، لا يمكننا أن ننسى أسسنا والأسس التي نبني عليها دفاعاتنا ، لأن التاريخ يعيد نفسه حقًا. تتزايد هجمات VoIP ، ويمكن للمهاجمين اكتشاف ما تكتبه بمجرد الاستماع إلى مكالمة Skype.

النتائج الرئيسية لشركة Cisco في عام 2017

الآن بعد أن وضعنا الأساس لمشهد متغير باستمرار ، يمكننا إلقاء نظرة على نتائج Cisco ، وكيف بدأ مشهد الهجمات بالضبط في التحول.

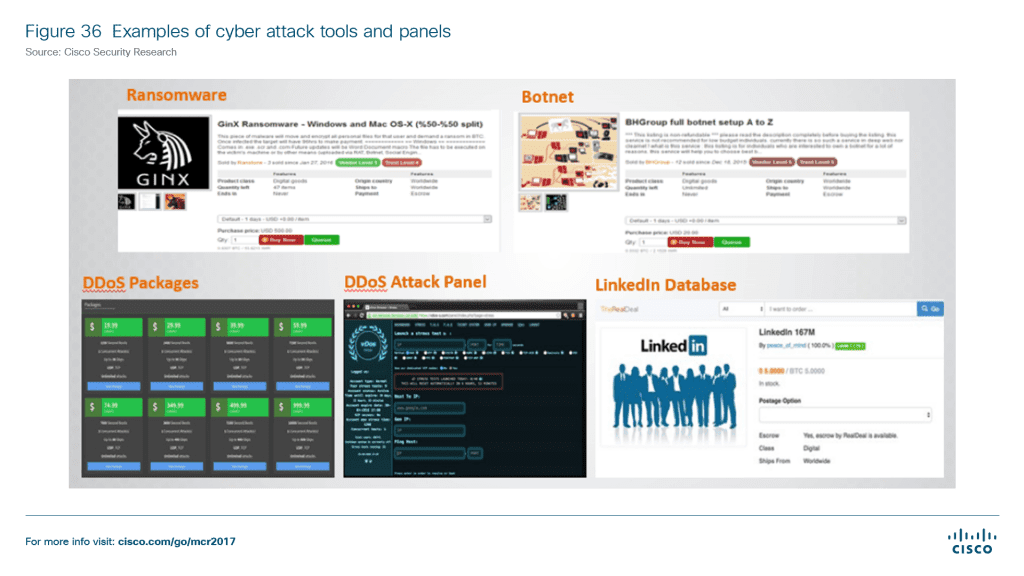

- تشير الزيادة الهائلة في وتيرة الهجمات الإلكترونية وتعقيدها وحجمها خلال العام الماضي إلى أن "اقتصاديات القرصنة قد تحولت إلى زاوية جديدة". يستفيد مجتمع القرصنة الحديث من الوصول السريع والسهل إلى مجموعة من الموارد المفيدة ومنخفضة التكلفة.

- في حين أن السحابة هي نقطة تركيز رئيسية ، يتم تجاهلها بشكل روتيني عندما يتعلق الأمر بالأمان. يمكن أن تؤدي مخاطر التفويض المفتوحة والإدارة السيئة لحسابات المستخدمين الفرديين المتميزين إلى ثغرات أمنية يمكن للخصوم استغلالها بسهولة. وفقًا لتقرير Cisco ، انتقل المتسللون بالفعل إلى السحابة ، ويعملون على اختراق البيئات السحابية للشركات.

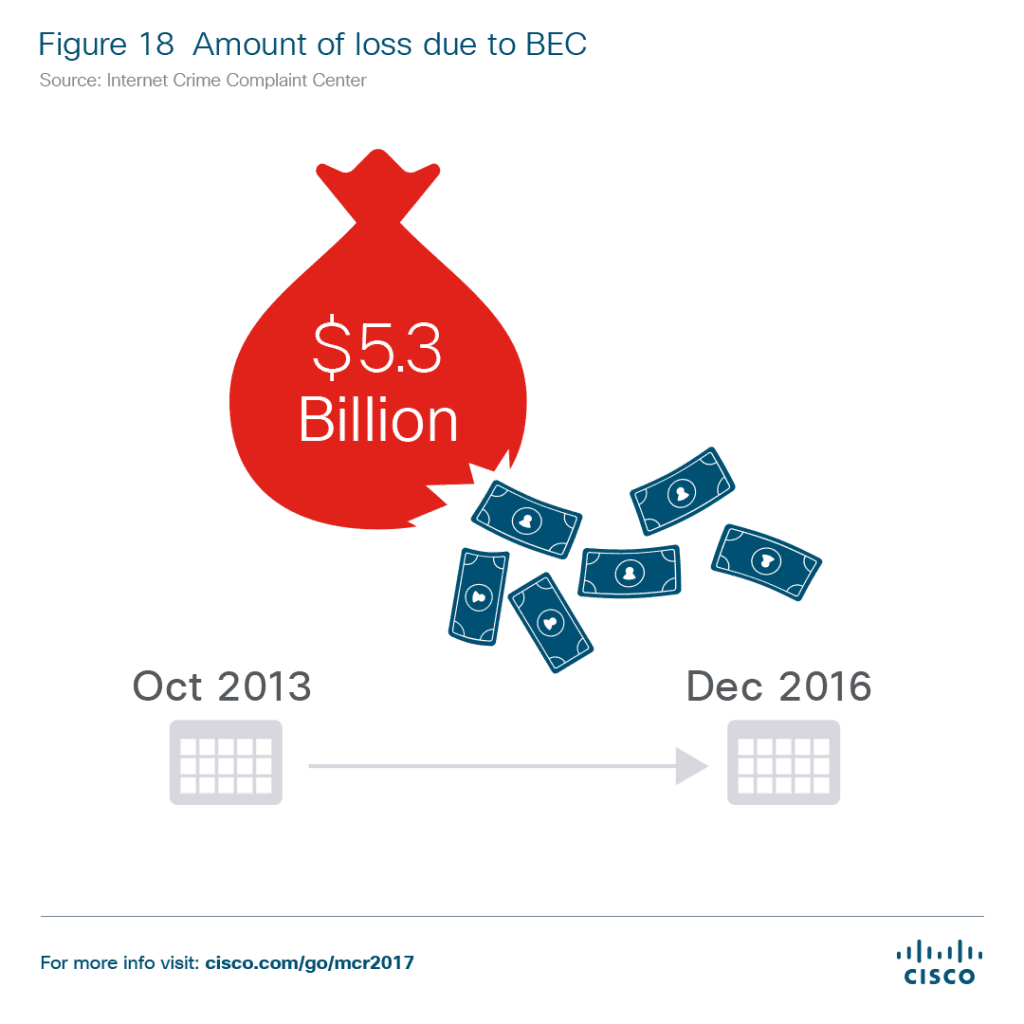

- يعد اختراق البريد الإلكتروني للأعمال (BEC) الآن مصدر تهديد "مربح للغاية" للمهاجمين. أفاد مركز شكاوى جرائم الإنترنت أن 5.3 مليار دولار أمريكي سُرقت بسبب BEC بين أكتوبر 2013 وديسمبر 2016. ولأغراض المقارنة ، سرقت برامج الفدية مليار دولار في عام 2016.

- يجب تأمين إنترنت الأشياء تمامًا ، ويتم استغلاله بالفعل من قبل المهاجمين. المدافعون ببساطة ليسوا على دراية بما تتصل به أجهزة إنترنت الأشياء على شبكتهم ، وبالتالي ليسوا على دراية بما هو معرض للخطر.

- لاحظت Cisco زيادة عامة في حجم الرسائل غير المرغوب فيها منذ منتصف عام 2016 ، والتي "يبدو أنها تتزامن مع انخفاض كبير في نشاط مجموعة برمجيات إكسبلويت خلال نفس الفترة". هذا يعني أن المهاجمين الذين يستخدمون أدوات "أدوات الاستغلال" اضطروا للعودة إلى الطريقة القديمة لرسائل البريد الإلكتروني العشوائية ، حيث زاد دفاع مجموعة أدوات الاستغلال. تحتوي رسائل البريد الإلكتروني العشوائية هذه ببساطة على مرفقات ، مثل مستندات الكلمات ، والتي تعد "مستندات ضارة كبيرة الحجم".

- إن برامج التجسس التي تخفي نفسها على أنها تطبيق غير مرغوب فيه (PUA) هي في الواقع أحد أشكال البرامج الضارة. يمثل هذا البرنامج خطرًا على الأمن والمعلومات ، ولكن يتم رفضه بشكل عام أو التقليل من شأنه على الأقل. يمكن أن يؤدي Shadow IT بسهولة إلى زيادة استخدام PUA.

يمكن رؤية هذا المشهد المتغير من خلال هذه النتائج الرئيسية - الأساليب الجديدة للهجوم شائعة وتسبب أضرارًا كبيرة ، بما في ذلك الاحتيال BEC. في الوقت نفسه ، فإن نمو السحابة والتقنيات الجديدة الأخرى مثل إنترنت الأشياء يفتح آفاقًا جديدة تمامًا للهجوم. وبينما تفتح التقنيات الجديدة جبهات جديدة للمعركة ، لا يزال المهاجمون يستخدمون أساليب المدرسة القديمة للهجوم والمنظمات تتجاهل بشكل روتيني نقاط الوصول هذه - وخاصة البريد الإلكتروني.

لقد تحسنت ممارسات الأمان بمرور الوقت ، كما أشارت Cisco. على سبيل المثال ، تعد التحديثات الأمنية التلقائية إلى حد كبير هي المعيار في أنظمة التشغيل الحديثة ، حتى على هواتفنا الذكية. قد نرى جميعًا أنه من المزعج أن تجبرنا Microsoft على التحديث إلى Windows 10 ، أو أن Apple لن تتوقف عن التنصت علينا للتحديث إلى أحدث إصدار من iOS ، ولكن هذه التحديثات هي ببساطة لحمايتنا.

ولكن مع دفع التحديثات بوتيرة سريعة ، يقوم مجرمو الإنترنت ببساطة بتحويل تركيزهم مرة أخرى إلى البريد الإلكتروني والبرامج الضارة على وجه التحديد. يمكن أن يُنظر إلى هذه التهديدات على أنها تهديدات "موروثة" كانت موجودة دائمًا ، ولكن يتم استخدامها فقط بطرق جديدة.

القديم يلتقي الجديد

ما هو مثير للاهتمام حقًا هو تقاطع القديم والجديد: المنهجيات القديمة يتم دمجها مع أشكال جديدة من الهجوم. يتم تنفيذ هجمات برامج الفدية الحديثة باستخدام الطريقة القديمة المتمثلة في وضع الملفات الضارة في بريد إلكتروني ، على أمل أن يقوم شخص ما بتنزيل الملف وفتحه دون التفكير فيه مرة أخرى. كما أوضح التقرير:

"مجرمو الإنترنت ، على الأرجح استجابة للتحولات في سوق أدوات استغلال الثغرات ، يلجأون (أو يعودون إلى) البريد الإلكتروني لتقديم برامج الفدية والبرامج الضارة الأخرى بسرعة وفعالية من حيث التكلفة. كما أنهم يبدعون أيضًا في أساليبهم للتهرب من الاكتشاف. على سبيل المثال ، لاحظ باحثو التهديدات في Cisco نموًا في الرسائل غير المرغوب فيها التي تحتوي على مستندات ضارة محملة بشكل كبير ، بما في ذلك مستندات Word وملفات Excel وملفات PDF ، والتي يمكنها التغلب على العديد من تقنيات وضع الحماية من خلال طلب تفاعل المستخدم لإصابة الأنظمة وتقديم الحمولات ".

لاحظت Cisco أن هذا الارتفاع في البريد الإلكتروني العشوائي والضار يتزامن مع انخفاض أو ركود فيما يسمى هجمات "مجموعة أدوات الاستغلال". مجموعات الاستغلال هي في الأساس أدوات تسمح للقراصنة بالوصول من خلال استغلال معروف. يُعرف المكون الإضافي الفلاش الشهير لمواقع الويب بالثغرات الأمنية الخاصة به ، وإذا كنت تهتم بالإنترنت ، فستلاحظ إلغاء Flash تدريجيًا من قبل جميع متصفحات الويب الرئيسية لهذا السبب الرئيسي.

مع استمرار دفع التحديثات وانخفاض استخدام الفلاش ، فإن استخدام "مجموعات الاستغلال" التي تسمح للقراصنة بالوصول من خلال الفلاش كذلك. أدى ذلك إلى عودة المتسللين إلى البريد الإلكتروني والبريد الإلكتروني على وجه التحديد لأنه يسمح بالوصول المباشر إلى نقطة نهاية المستخدم.

من خلال بعض "الهندسة الاجتماعية" الأساسية ، يمكن للمهاجمين جعل ضحايا غير مرتابين يفتحون مستند Word ، معتقدين أنه من أفضل أصدقائهم ، والشيء التالي الذي يعرفون أن شبكتهم بأكملها تتعرض للهجوم. يمكن أن تأتي هذه الهجمات في جميع الملفات المختلفة والمألوفة.

لكن التقرير يحذر من أن البريد الإلكتروني ليس فقط عرضة لعمليات الخداع الخبيثة. في الواقع ، قد يكون احتيال BEC مصدر قلق أكبر من برامج الفدية.

فهم BEC

بالطبع أصبحت برامج الفدية في دائرة الضوء الآن ، لكن التقرير يأمل في الإشارة إلى تهديد أكبر يكلف حتى أكبر الشركات مثل Google و Facebook ملايين الدولارات.

سأدع Cisco تشرح هذا:

"تتضمن حملة BEC رسالة بريد إلكتروني يتم تسليمها إلى الموظفين الماليين الذين يمكنهم إرسال الأموال عن طريق التحويل الإلكتروني. عادة ما يقوم الخصوم ببعض الأبحاث حول التسلسل الهرمي للشركة وموظفيها - على سبيل المثال ، باستخدام ملفات تعريف الشبكة الاجتماعية لتجميع سلسلة قيادة محتملة. قد يبدو أن البريد الإلكتروني وارد من الرئيس التنفيذي أو مسؤول تنفيذي كبير آخر ، يطلب من المستلم إرسال دفعة سلكية إلى زميل عمل مفترض أو الدفع للبائع ".

بالطبع ، هناك الكثير من الجهد والتخطيط في هذا الأمر ، وسيعبر المهاجم بشكل عام عن الحاجة الملحة لخداع الضحايا للعمل دون التحقق مرة أخرى. تشير Cisco إلى أن هذه الهجمات تركز على أهداف كبيرة - مثل Google و Facebook - وقد سقطت هذه الأهداف في الواقع على الرغم من تشغيل وصيانة دفاعات تهديدات ناضجة بالإضافة إلى ضمانات ضد هذا النوع من الاحتيال.

تلاحظ Cisco أيضًا أنه نظرًا لأن رسائل البريد الإلكتروني هذه تعتمد بشكل عام على الهندسة الاجتماعية ، فإنها لا تحتوي على أي برامج ضارة أو مرفقات ملفات ، وبالتالي يمكنها تجاوز أدوات مراقبة التهديدات القياسية. كما أشرنا أعلاه ، فإن تهديد BEC ضخم جدًا لدرجة أن مركز التوافق مع جرائم الإنترنت قد أبلغ عن سرقة 5.3 مليار دولار بسبب ذلك بين أكتوبر 2013 وديسمبر 2016. أي بمتوسط 1.7 مليار دولار سنويًا.

تفتح التقنيات الجديدة تهديدات جديدة

أصبح البريد الإلكتروني نفسه الآن جد مقارنة بالتطورات التكنولوجية الحديثة ، بما في ذلك التركيز القوي على أدوات التعاون والاتصالات الموحدة. وإذا كان البريد الإلكتروني هو أي شيء يمكن التخلص منه ، فمن المحتمل أن تظل تقنيتنا الجديدة مستدامة للهجوم على الخط في المستقبل أيضًا ، ما لم نقم بإجراء تغيير كبير.

لقد بدأ إنترنت الأشياء في الظهور بالفعل ، ولكن مع وجود عيب معروف: الأمن هو الفكر الثاني. تترك معظم هذه الأدوات الباب الأمامي مفتوحًا ، وعلى الرغم من أن إنترنت الأشياء لم تبدأ إلا في إظهار رأسها ، تفيد شركة Cisco بأن "شبكات إنترنت الأشياء موجودة بالفعل هنا." في الواقع ، يشير التقرير إلى أنه في عام 2016 ، "تم شن هجمات إلكترونية من عدة أجهزة متصلة تحولت إلى شبكات روبوت".

استخدمت هجمات DDoS هذه جيشًا من الأجهزة المتصلة (على عكس أجهزة الكمبيوتر المصابة) لتجاوز شبكات مدون الأمان بريان كريبس وإغلاقها ، وشركة الاستضافة الفرنسية OVH ، وشركة DynDNS لإدارة أداء الإنترنت. في الواقع ، سلطت Cisco الضوء في تقريرها على ثلاث شبكات إنترنت الأشياء المعروفة - Mirai و BrickerBot و Hajime - مع تحليل متعمق لكل منها.

في حين أن إنترنت الأشياء بدأت للتو في إظهار إمكاناتها للمؤسسة ، فإن الشبكة تُستخدم بالفعل للهجمات الإلكترونية - وهو مؤشر واضح على مدى أهمية الأمن لأي حل.

يمكن أن تساعد جامعة كاليفورنيا في الحفاظ على أمان عملك

ربما يكون السؤال الأهم الذي يجب طرحه هو كيف يمكن لشركتك أن تظل آمنة مع التهديدات المتغيرة باستمرار. يبدو كما لو أن طرق هجوم جديدة تنبثق ، فإن الطريقة الثانية مؤمنة. على الرغم من كل ما أحرزناه من تقدم في البريد الإلكتروني والتشفير والأمان العام ، لا يزال يتعين علينا أن نمل من ذلك المستند الذي أرسله لك جيم من قسم المحاسبة. في نهاية اليوم ، حتى أكبر دفاع يمكنه استدعاء الضحية لقليل من الهندسة الاجتماعية.

قد يكون من قصر النظر الادعاء بأن شركة Unified Communications يمكن أن تنقض وتنقذ الموقف ، لكنني أعتقد أن الفوائد التي توفرها منصة UC يمكن أن تساعد في التخفيف من عدم المرونة الذي قد يجعل بعض الفرق غير قادرة على الاستجابة للتهديد. هذا لا يعني أن جامعة كاليفورنيا هي الدفاع الوحيد الذي يحتاجه فريقك ، في الواقع يجب أن تعمل كل شركة مع خبراء أمنيين لضمان أعلى مستوى من الأمان المتاح. بين جدران الحماية وأجهزة التحكم في حدود الجلسة ، توجد قائمة طويلة من الأدوات الضرورية المتاحة على نطاق واسع والتي لا تتطلب استثمارات رأسمالية ضخمة.

من ناحية أخرى ، أشارت Cisco أيضًا إلى أن الشركات الصغيرة والمتوسطة أكثر عرضة للهجمات من مؤسسات المؤسسات الكبيرة لعدة أسباب ، لكنها أبرزت أن المنظمات الكبيرة غالبًا ما يكون لديها "استراتيجيات رسمية مكتوبة". يمكن للشركات الصغيرة والمتوسطة تحسين دفاعها ببساطة عن طريق تحسين كل من السياسات والإجراءات.

- يمكن أن يؤدي استخدام منصات UC إلى إزالة الحاجة إلى مرفقات البريد الإلكتروني والبريد الإلكتروني. يمكن توسيع هذا ليشمل خدمات مشاركة الملفات في كل مكان ، على سبيل المثال Google Drive أو Dropbox. ولكن ، مع القدرة على إرسال الملفات مباشرة عبر النظام الأساسي المشفر ، أو عمليات الدمج لخدمات مشاركة الملفات هذه ، فإن استبدال البريد الإلكتروني بـ UC هو أمر منطقي للغاية. إن القدرة على سحب الملفات وإفلاتها في نظام أساسي آمن ، فضلاً عن القدرة على إرسال رسائل فورية إلى أي شخص في الفريق ، تعني أنه يمكن للمستخدمين البقاء على اتصال على الفور. بدلاً من فتح هذا الملف ، ربما ترسل إلى المستلم رسالة سريعة للتحقق من شرعيته.

- اهزم Shadow IT مرة واحدة وإلى الأبد - يمكن القيام بذلك من خلال إيجاد منصة UC المناسبة لفريقك ، منصة تصل إلى جميع النقاط الصحيحة وسهلة الاستخدام. إذا كان فريقك سعيدًا بالحل ، فلن يحتاجوا إلى إحضار أدواتهم الخاصة ، مما يؤدي إلى Shadow IT. يؤدي حظر مواقع الويب والأدوات إلى عمل فرق حول الكتل ، ولكن إنشاء سياسات استخدام مقبولة يمكن أن يساعد في منع انتشار Shadow IT ، ونأمل في انتشار PUAs والبرامج الضارة.

- نشر الوعي وتدريب الفرق لتكون في حالة تأهب للتهديدات المحتملة. لا تمنع فقط جميع موظفيك من زيارة مواقع الويب أو مشاركة الملفات ، بل ضع سياسات لتحديد التهديدات المحتملة. إذا كانت الفرق على دراية بمحاولات احتيال فريدة عبر البريد الإلكتروني ، فيمكنها منع هذا النوع من الهندسة الاجتماعية بدلاً من الوقوع ضحية. توصي Cisco على وجه التحديد بمطالبة الموظفين بإجراء مكالمة هاتفية ببساطة للتحقق من شرعية الطلب ، ولكننا نعتقد أن هذا هو المكان الذي يتألق فيه UC حقًا مع كل من الرسائل الفورية ومؤشر التواجد.

- تبني مسؤولية مشتركة عن أمان السحابة: لاحظت Cisco أن 60٪ من المستخدمين لا يسجلون الخروج من الجلسات النشطة في أدوات السحابة مطلقًا. قد لا تبدو هذه مشكلة كبيرة ، لكن نقطة نهاية مفتوحة كهذه تشبه تمامًا ترك بابك الأمامي مفتوحًا على مصراعيه. يمكن أن يكون تطبيق "أفضل الممارسات" نفسها التي قد تكون شركة ما في بيئات "on-0remesis" طريقة فعالة للمساعدة في منع الوصول غير المصرح به إلى النظام الأساسي.