عمليات اختراق VoIP آخذة في الازدياد: كيف تحمي شبكتك

نشرت: 2017-02-16طالما لديك جهاز متصل بالشبكة ، فإنه معرض لخطر الهجوم على الفور. لم يعد الأمان جانبًا فقط يجب أن تقلق المؤسسة الكبيرة التي لديها بيانات حساسة - فكل شركة من الشركات الصغيرة إلى المتوسطة الحجم إلى الضخمة يجب أن تهتم بممارسات الأمان القوية. يمكن للقراصنة أن يؤثروا وسيؤثروا على أي جهاز متصل بالإنترنت على شبكتك ، وكلما زاد عدد الأجهزة لديك ، تُركت الأبواب الخلفية المحتملة مفتوحة على مصراعيها.

جزء من أكبر انتقاد موجه لإنترنت الأشياء الناشئ هو هذا ، مع وجود العديد من الأجهزة والقليل جدًا من الأمان ، هناك فجوة هائلة مفتوحة مباشرة ليس فقط لأشياءك وعناصر تحكمها ، ولكن لشبكتك بأكملها. ولكن هذا يتعلق مباشرة بحلول VoIP الخاصة بنا أيضًا ، بغض النظر عما إذا كنت تستخدم SIP Trunking أو موفر Hosted PBX.

قامت شركة IBM's Security Intelligence بتجميع تقرير عن أحدث هجمات VoIP ، والاتجاهات المتطورة ، وأساليب الوصول وحتى الأشكال المختلفة للهجمات التي يتم تنفيذها. قررنا أن نلقي نظرة فاحصة على ما يحدث بالضبط.

على محمل الجد ، VoIP المأجورون؟

لكن دعنا نعيد ذلك إلى المنزل قليلاً - اليوم ، في الوقت الحالي ، إذا كان عملك يستخدم VoIP أو الاتصالات الموحدة ، فمن الممكن تمامًا أن تكون شبكتك عرضة للهجوم. وكما رأينا ، فإن هجمات VoIP آخذة في الازدياد بالفعل. نظرًا لأن VoIP يرسل مكالمات مباشرة من خلال نفس المسار الدقيق الذي تستخدمه شبكتك لحركة المرور على الإنترنت وحركة المرور الأخرى ، فإن اتصالات VoIP تفتح شبكتك للهجوم والاستغلال. هذا صحيح ، يمكن للمتسلل الوصول إلى شبكتك من خلال هاتف IP القديم هذا أسفل القاعة. لدينا حتى هواتف جديدة ، مثل تلك من Mitel ، التي تتكامل مباشرة مع هاتفك الذكي - كل شيء تقريبًا يمكن أن يكون عرضة للخطر.

الأمان ليس أمرًا مزاحًا ، ولهذا السبب لم ينتج Slack عددًا كبيرًا من البدائل فقط ، بعضها لديه مخاوف أمنية عميقة مثل Cisco's Spark ، ولكن أيضًا سبب استعداد Slack لنشر Enterprise بأمان صارم. ما عليك سوى إلقاء نظرة على مقدار ما تفتخر به Slack الآن بشأن أمانها على موقعها على الويب ، ولم يكن هذا هو الحال دائمًا.

لذلك ، إذا كان تطبيق الدردشة المجاني في مكان العمل يغلق أبوابه ، فمن المنطقي أن يفعل عملك الشيء نفسه. سنلقي هنا نظرة على بعض هجمات VoIP الشائعة الآخذة في الارتفاع ، وما يمكنك القيام به للمساعدة في الحفاظ على أمان شبكتك. فقط في حال لم تكن متأكدًا مما تبحث عنه عندما يتعلق الأمر بالاختراق ، فقد قمنا بتجميع قائمة بالعلامات الخمس الرئيسية التي تم اختراق نظام VoIP للبحث عنها.

البروتوكولات تحت الهجوم

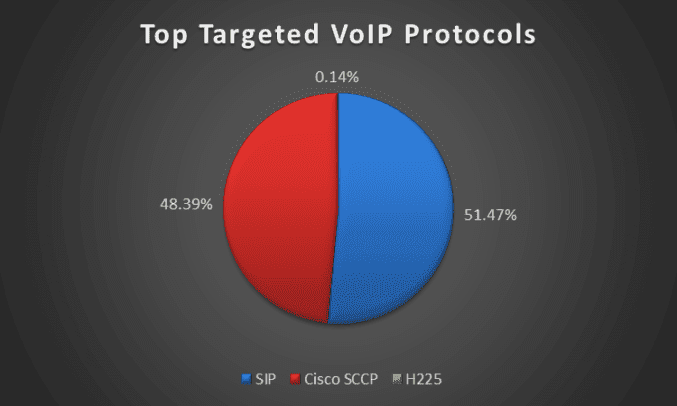

دون الانغماس في التفاصيل التقنية ، من المنطقي أولاً فهم كيف ولماذا قد يحدث هجوم على اتصالات VoIP أو الشبكة المحيطة بحل VoIP الخاص بك. يعمل VoIP على عدد من البروتوكولات المحددة المختلفة - اعتمادًا على الحل والمزود والإعداد الخاص بك ، قد يستخدم مكتبك واحدًا فقط من هذه البروتوكولات أو عدة بروتوكولات. لمناقشتنا ، سنركز على ثلاثة بروتوكولات محددة: SIP ، و SCCP الخاص بشركة Cisco ، وبروتوكول H225 الأحدث.

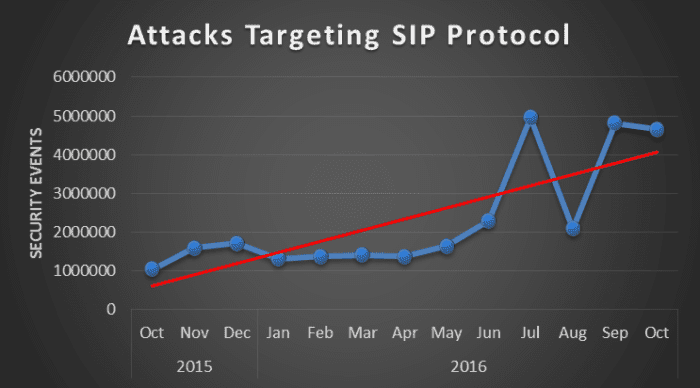

وفقًا لمعلومات IBM Managed Security Services ، فإن البروتوكولين الأكثر تعرضًا للخطر هما SIP في أكثر من 51 ٪ من الأحداث الأمنية المكتشفة في عام 2016 ، مع زيادة معينة في النصف الثاني من العام ، و SCCP مع 48 ٪ من الأحداث الأمنية المكتشفة. تمكنت H225 ، التي تعد جزءًا من H.323 Protocol Suite ، من شق طريقها بنسبة 1٪ فقط من الأحداث الأمنية.

لا يزال SIP أحد أكثر بروتوكولات VoIP شيوعًا ، لذا فليس من المفاجئ أن يرحب SIP بأكبر عدد من الهجمات. من ناحية أخرى ، تسبب SCCP ، وهو بروتوكول تحكم العميل النحيف من Cisco ، في ما يقرب من نصف الهجمات ، ومرة أخرى ليس مفاجئًا للغاية. SCCP هو بروتوكول خفيف الوزن قائم على IP يستخدم للاتصال بين هواتف Cisco IP ومدير Cisco UC. نظرًا لكون Cisco أحد أكبر المزودين في هذا المجال ، فليس من المستغرب وجود عدد كبير من الحلول المعتمدة.

انخفضت هجمات SCCP بالفعل في العام الماضي ، على عكس هجمات SIP التي لاحظت زيادة كبيرة في النصف الثاني. ومن المثير للاهتمام أيضًا ملاحظة أن ما يقرب من 74٪ من الهجمات على بروتوكول SCCP هي "تحقيقات ما قبل الهجوم" ، والتي تسمح للمهاجمين بجمع معلومات عن الأهداف المحتملة من خلال فحص قدرات جهاز الشبكة. لذلك ، يمكنهم أن يصلوا إلى قمة رأسهم ويروا نوع الدفاعات التي لديك ، قبل أن يبدأوا هجومهم.

من ناحية أخرى ، على الرغم من أن H225 لا يزال يتمتع بشعبية ، إلا أنه كان أفضل حالًا في العام الماضي - مع أقل من 1٪ من النشاط ، من الجدير بالذكر ، ولكن ليس واحدًا سنركز عليه بشدة. ومع ذلك ، يمكن تطبيق ممارسات السلامة الموصى بها على أي بروتوكول VoIP أو شبكة أو كمبيوتر.

الأساليب الشعبية للهجوم

اعتمادًا على البروتوكول الذي يتعرض للهجوم والهدف العام للمهاجم ، قد تختلف الطريقة المختارة للهجوم على شبكتك. مع مستويات مختلفة من الاختراقات ، تتعرض الشبكات المختلفة لمستويات مختلفة من التهديد - لكن جميعها تستحق الحماية ضدها بشكل متساوٍ بالطبع. اعتمادًا على ما يحاول المهاجم تحقيقه ، سيقومون بالهجوم بعدة طرق مختلفة. تتضمن بعض طرق اختراق VoIP الأكثر شيوعًا ما يلي:

- المكالمات الخبيثة لإنهاء شبكات SIP

- ما هو DDoS بشكل أساسي - رفض الخدمة الموزع - يمكن استخدام الهجمات على شبكة VoIP الخاصة بك لإنهاء بروتوكول SIP والطبقة التي يعمل عليها. سيؤدي هذا بشكل أساسي إلى جعل نظامك غير قابل للاستخدام ، وغير قادر على قبول أو إجراء مكالمات ، وقد يمنع الوصول إلى أي بوابات على الإنترنت مرتبطة أو صفحات التكوين أو الهواتف الذكية واتصالات الويب.

- تمامًا مثل هجوم DDoS القياسي ، يعمل هذا عن طريق إغراق شبكتك بعدد مجنون من الطلبات. بالنسبة لـ SIP ، يمكن أن تكون هذه رسائل SIP غير صحيحة ، أو رسائل SIP بأحرف غير صالحة في حقل "إلى" - وفي كلتا الحالتين ، ستطغى هذه الرسائل على النظام ، غير قادر على معالجة جميع المعلومات في الوقت المناسب لمواكبة الطلب.

- انتحال هوية المتصل

- باستخدام انتحال هوية المتصل ، يصل المتسللون إلى شبكتك ، سواء كان ذلك من خلال الهواتف أو جهاز التوجيه أو الكمبيوتر ، ويجمعون أكبر قدر ممكن من المعلومات ، مثل أرقام الهواتف أو الخطوط والإضافات. أسهل طريقة للوصول إليها ستكون من خلال هواتف IP التي تستخدم كلمة المرور الافتراضية عليها - حيث يمكن العثور على كلمات المرور هذه بسهولة من خلال بحث سريع في google.

- بمجرد حصولهم على إمكانية الوصول والمعلومات ، يمكن للمستخدمين ببساطة إرسال رسائل بريد إلكتروني غير مرغوب فيها إلى هواتفك بمكالمات احتيالية أو بيع رقم هاتفك لأولئك الذين يرسلون بريدًا عشوائيًا. قامت لجنة الاتصالات الفيدرالية (FCC) بقمع مراكز الاتصال هذه ، لكن الجهود غير مجدية إلى حد كبير وسوف يفعلها الناس بغض النظر. أو حتى مخيفًا ، يمكن للمهاجمين في جوهره التحكم في هاتفك: يمكنهم إجراء مكالمات وتلقيها أو تحويلها ، وتشغيل التسجيلات وحفظها ، أو تحميل برامج ثابتة جديدة لإصابة الشبكة التي يتصل بها الهاتف. في حالة حصولهم على معلومات شخصية ، يمكن للمتسللين الاتصال بمقدمي الخدمة الذين يتظاهرون بأنك أنت أو مستخدم آخر ويحصلون على وصول غير مصرح به.

- احتيال حصيلة

- Toll Fraud هو مفهوم مثير للاهتمام يمكن تنفيذه بعدة طرق مختلفة ، ولكن النتيجة النهائية هي نفسها بشكل عام: يكتسب المهاجم الوصول إلى شبكتك ، أو معلومات حساب VoIP ذات الصلة ، والتي يمكنهم من خلالها ارتكاب الاحتيال. يمكن أن يختلف هذا عن استخدام SIP غير القانوني ، حيث يستخدم المتسللون نصوصًا برمجية لاكتشاف أي منافذ VoIP مفتوحة ويحاولون باستمرار المصادقة أو التحكم في النظام. يمكن للمتسللين أيضًا الاتصال بشبكة VoIP مباشرة باستخدام أي بيانات اعتماد SIP مخترقة ، مثل كلمات المرور الضعيفة أو الهواتف اللينة على شبكات Wi-Fi العامة غير الآمنة.

- بمجرد أن يتمكن المهاجم من الوصول إلى شبكتك أو معلومات حسابك ، يمكنه طلب وتفعيل حل PBX المستضاف تحت اسم شركتك ، أو إجراء عدد مجنون من المكالمات الوهمية مباشرة من حسابك لمجرد تحميل شركتك مبالغ باهظة من المال ، بينما ارتكاب مستوى معين من الاحتيال في هذه العملية.

كيف تحمي شبكتك

على الرغم من أنه لن يتم مهاجمة كل شبكة ، إلا أن الفرص لا تزال مرتفعة إلى حد ما كما يمكنك أن تقول ، وبغض النظر عن ما هو الأفضل أن يكون لديك شبكة آمنة بدلاً من شبكة مفتوحة. إذا كان هناك أي شيء ، فسيشكرك عملاؤك وعملائك على ذلك. ومع ذلك ، ليس هناك ما هو أسوأ من الشعور الزائف بالأمن الناجم عن الممارسات السيئة ، خاصة عندما تكون حقيقية. الممارسات الأمنية المفيدة هي الحس السليم البسيط.

- استخدم كلمات مرور قوية - قد يكون ذلك مغريًا لسهولة الاستخدام ، ولكن لا تترك أبدًا كلمات المرور الافتراضية على أي هواتف IP أو أجهزة توجيه أو مفاتيح أو جدران الحماية أو أجهزة التحكم في حدود الجلسة أو أي شيء متصل بشبكتك على الإطلاق. إن استخدام كلمات مرور المسؤول الافتراضية دون أدنى شك هو أسهل طريقة لشخص غير مصرح له للوصول إلى شبكتك. يمكن العثور على كل كلمة مرور افتراضية لأي جهاز من خلال بحث بسيط في google - تفضل ، ابحث عن اسم جهاز التوجيه الخاص بك على Google جنبًا إلى جنب مع عبارة "كلمة المرور الافتراضية" ، ويجب أن تظهر. في ملاحظة مماثلة ، من السهل اختراق كلمات المرور الضعيفة مثل اسم عملك أو اسم عائلتك أو تاريخ بسيط بالقوة الغاشمة أو مجرد تخمين كامل.

- تشفير كل الأشياء! - نظرًا لأنه يتم إرسال مكالمات VoIP عبر الإنترنت بدون تشفير ، يمكن بسهولة اعتراضها واستنزاف جميع المعلومات. يمكن في أغلب الأحيان تشغيل تشفير اتصالاتك وتمكينه أو تهيئته بين نقاط متعددة موجودة بالفعل على شبكتك. اعتمادًا على كيفية إعداد شبكتك والأجهزة المستخدمة ، قد يرجع ذلك إلى بائع VoIP المحدد ، أو الإعدادات على الأجهزة أو حتى جدران الحماية للبرامج ، أو أجهزة التحكم في حدود الجلسة ، أو أحيانًا على كل من أجهزة توجيه VoIP وأجهزة توجيه SMB.

- استخدم VPN - لقد غطينا هذا الموضوع بعمق في الماضي ، ومن الجدير بالذكر مرة أخرى أيضًا. تعد الشبكة الخاصة الافتراضية ، أو الشبكة الافتراضية الخاصة ، واحدة من أسهل الطرق لتشفير وتأمين اتصالات العاملين عن بُعد أو العاملين خارج الموقع. تنشئ الشبكة الخاصة الافتراضية "نفقًا" عبر الإنترنت العام ، أو شبكات الوصول العامة التي قد يكون عمالك عليها ، للتصفية من خلال المعلومات المشفرة المؤمنة فقط من وإلى شبكة المكتب. تسمح VPN ببساطة للمستخدمين خارج الموقع بالوصول إلى الشبكة الموجودة في الموقع كما لو كانوا في نفس المبنى ، دون وجود فجوة أمنية ضخمة متاحة للشبكة العامة.

- اختبر شبكتك - اعتمادًا على حجم عملك ، ومستوى خبرتك أو توفر متخصص في تكنولوجيا المعلومات ، يعد اختبار شبكتك طريقة رائعة للبحث عن أي أبواب خلفية أو طرق سهلة أو نقاط ضعف. يمكن أن يربط الاختبار الشامل جميع نقاط الوصول وبوابات الاتصال وإعدادات الهاتف والشبكة للبحث عن أي نقاط ضعف - ثم بالطبع تصحيحها حسب الضرورة. قد توفر إضافة جدار حماية خيالي إحساسًا بالأمان ، ولكن بدون التكوين المناسب ، قد يؤدي الشعور الزائف بالأمان إلى هجوم مؤسف على الطريق.

- تدريب فريقك - أفضل برامج مكافحة فيروسات هناك هي الحس السليم - تغيير كلمات المرور من الإعدادات الافتراضية ، والاعتماد فقط على اتصالات الشبكة الآمنة ، وعدم النقر فوق أي إعلانات وتنزيلها ، أو مواقع الويب التي تبدو مريبة هي بعض من أفضل الطرق لضمان جهاز الكمبيوتر الخاص بك والشبكة العامة ، لم يتم اختراقها. إذا لم تكن متأكدًا مما تقوم بالنقر فوقه أو تنزيله ، فلا تفعل ذلك بكل بساطة. أيضًا ، قم بتكوين عادة تغيير كلمات المرور لجميع الأجهزة الجديدة المضافة إلى الشبكة. يمكن أن يساعد تدريب فريقك على هذه الإجراءات الوقائية البسيطة في الحفاظ على أمان شبكتك ، مع عدم القيام بأي استثمارات أخرى

قم بحمايته الآن ، أشكر نفسك لاحقًا

تمامًا مثل المنزل ، فأنت لا تأمل أبدًا في الرجوع إلى الدفاعات التي وضعتها. لا أحد يرغب في تجربة اقتحام ، تمامًا كما لم ترغب أي شركة في تجربة هجوم على شبكتها. ولكن يجب اتخاذ البروتوكولات الصحيحة لضمان أمان شبكتك في حالة حدوث محاولة اقتحام.

سواء كنت تحاول حماية بيانات المستخدم ، أو بيانات الموظف ، أو العمليات التجارية ، أو سياق المكالمة الهاتفية ، أو ببساطة منع أي حالات احتيال: يجب أن يكون الأمن هو الشغل الشاغل لأي شركة عند إنشاء شبكة ، وحتى حل VoIP المحدد. بالإضافة إلى مراعاة النصائح التي قمنا بإدراجها أعلاه ، قد يكون من المفيد التحدث إلى مزود خدمة VoIP لمعرفة حلول الأمان الموجودة وكيف يمكنك تأمين شبكتك الخاصة.