الدليل الكامل لأمن VoIP والتشفير ونقاط الضعف

نشرت: 2021-08-09توفر أنظمة الهاتف VoIP مزايا لا حصر لها للشركات الكبيرة والصغيرة مثل الاتصالات المبسطة ، ومعدلات دقة خدمة العملاء الأسرع ، وزيادة الإنتاجية.

ولكن هل VoIP آمن؟

في هذا المنشور ، سنحدد سبب أهمية أمان VoIP حتى لو لم يكن لديك "ما تخفيه" ، والدور الذي يلعبه استدعاء التشفير في إنشاء بيئة آمنة ، وأهم الثغرات الأمنية في VoIP ، وما يمكن لمسؤولي الأمن القيام به لضمان عملك محمي ضدهم.

حتى إذا لم تتمكن من القضاء تمامًا على التهديد العالمي للجرائم الإلكترونية ، فإن زيادة الوعي والحماية ضد مشكلات أمان VoIP يمكن أن يخفف بشكل خطير من المخاطر.

جدول المحتويات:

- لماذا يعتبر أمان VoIP مهمًا؟

- هل VoIP أكثر أمانًا من الخطوط الأرضية؟

- ما هو تشفير VoIP وكيف يعمل؟

- أنواع مخاطر أمن VoIP وكيفية تفاديها

- كيف تتحقق مما إذا كان موفر VoIP الخاص بك آمنًا

- أفضل ممارسات أمان VoIP لقادة تكنولوجيا المعلومات

- مزودي VoIP الأكثر أمانًا وتشفيرًا

- الأسئلة الشائعة حول أمان VoIP

لماذا يعتبر أمان VoIP مهمًا؟

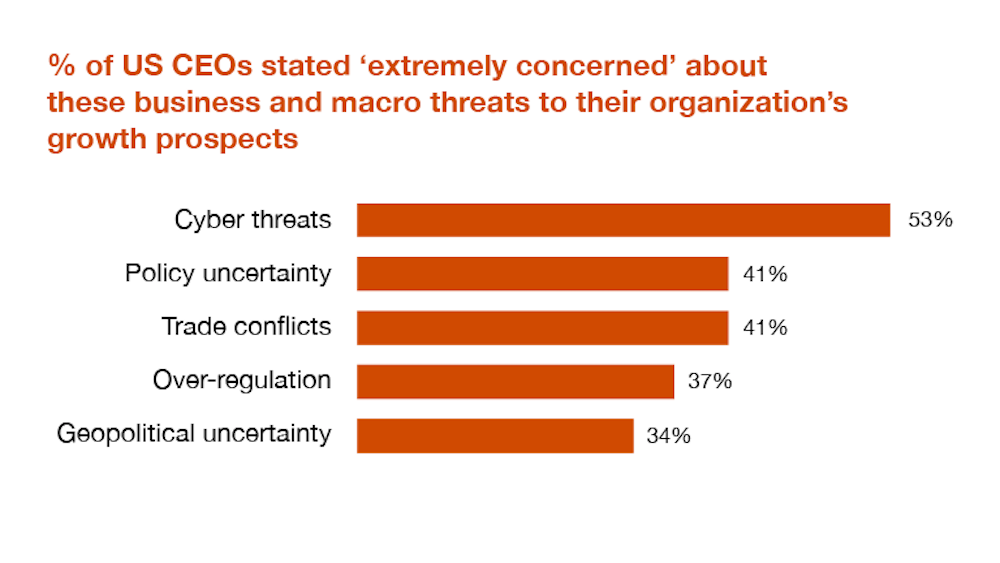

يعتقد ما يقرب من 70٪ من كبار صانعي القرار في مجال الأعمال أنهم يواجهون زيادة كبيرة في مخاطر الأمن السيبراني. في الواقع ، يقول معظم الرؤساء التنفيذيين إنهم "قلقون للغاية":

ركزت الشركات كثيرًا على التكيف السريع مع "الوضع الطبيعي الجديد" للقوى العاملة البعيدة والمختلطة لدرجة أن أمن VoIP أصبح أكثر من مجرد اعتبار مسبق. (يوضح الارتفاع المفاجئ لـ Zoombombing في بداية الوباء ذلك تمامًا).

لسوء الحظ ، لم تدرك العديد من الشركات سبب أهمية أمان VoIP - والتأثير الكارثي لانتهاكات البيانات وغيرها من الجرائم الإلكترونية - حتى فوات الأوان.

لذا ، لماذا يجب أن تهتم بأمان VoIP؟ إليك شرح فيديو مدته 3 دقائق:

الأعمال الصغيرة هي الهدف الأساسي

يعاني أكثر من نصف الشركات الصغيرة من خروقات للبيانات أو هجمات إلكترونية أخرى كل عام.

لماذا ا؟

لأن المتسللين يعرفون أن معظم الشركات الصغيرة ليس لديها استراتيجية أمنية مناسبة - إذا كان لديهم واحدة على الإطلاق - في مكانها. ما يقرب من 43٪ من جميع الهجمات الإلكترونية و 95٪ من خروقات بطاقات الائتمان تتم على الشركات الصغيرة ، لكن 14٪ فقط من هذه الشركات لديها الإجراءات الأمنية المطبقة لمواجهتها.

بالإضافة إلى ذلك ، فإن 35٪ من الشركات لم تقم حتى بمراجعة أو تحديث استراتيجياتها الأمنية منذ وضعها موضع التنفيذ.

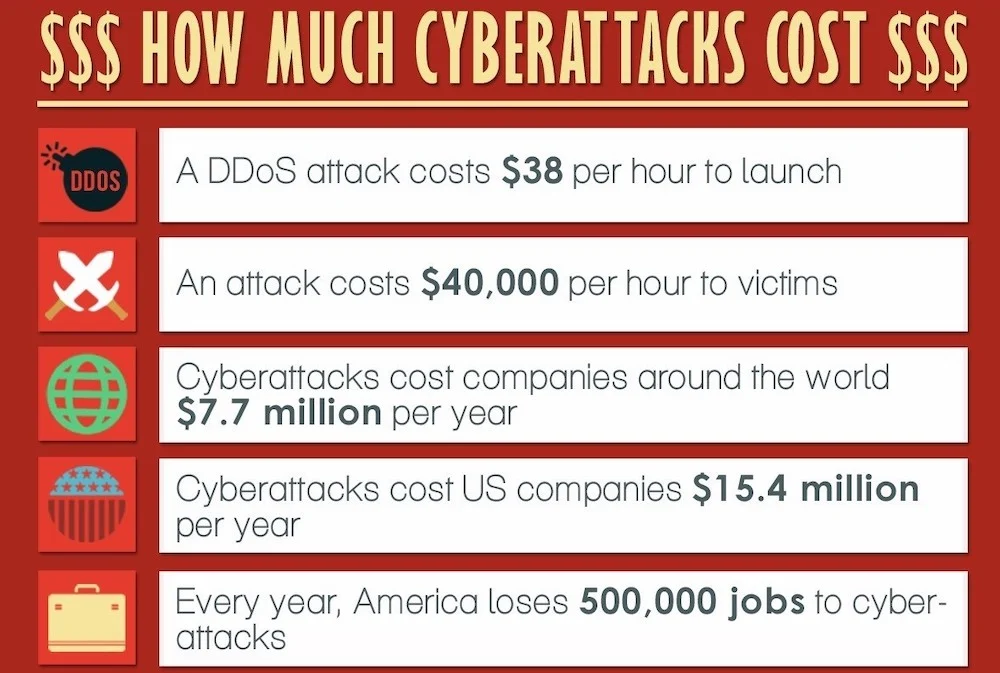

الهجمات الإلكترونية لها عواقب مالية خطيرة

بلغ متوسط تكلفة اختراق البيانات 3.86 مليون دولار في عام 2021 - وسترتفع الأمور من هناك فقط.

حتى لو لم يكن عملك مضطرًا للتخلي عن هذا القدر ، فستظل تخسر غالبية أرباحك.

هناك أشياء أكثر وضوحًا مثل الرسوم القانونية والدعاوى القضائية وعمليات التدقيق ، ثم هناك تكاليف خفية مثل وقت العمل الضائع ، وفقدان العملاء ، وتعطل الشبكة.

ترى الشركات الصغيرة عواقب مالية وخيمة أيضًا ، حيث تكلف خروقات البيانات حوالي 3533 دولارًا لكل موظف .

العديد من الشركات لا تتعافى من الخروقات الأمنية

هل ما زلت تعتقد أنه يمكنك "التعافي" من خرق البيانات؟

الحقيقة هي أن أكثر من 60٪ من الشركات الصغيرة مجبرة على إغلاق أبوابها للأبد في غضون ستة أشهر بعد هجوم إلكتروني.

حتى إذا تم "نسخ جميع بياناتك احتياطيًا" و "استردادها" ، فستظل تواجه ضررًا كبيرًا قد يؤدي إلى تدمير عملك ماليًا.

(مصدر الصورة)

وحتى إذا كان بإمكانك دفع الغرامات والبقاء مفتوحًا ، فقد لا يكون هناك عمل كافٍ للحفاظ على الأمور على هذا النحو. تشير الدراسات إلى أن تجار التجزئة الذين تعرضوا لهجوم إلكتروني كان أداؤهم ضعيفًا بنسبة تزيد عن 15٪ حتى بعد ثلاث سنوات من الحادث الأولي. تواجه الشركات الكبرى مثل Target ، التي شهدت انخفاضًا في إدراك المستهلك لديها بنسبة 54٪ تقريبًا سنويًا بعد خرقها السيئ السمعة لبيانات عام 2013 ، صعوبة في التعافي.

لذلك ، في حين أن بعض بائعي التجزئة الرئيسيين والعلامات التجارية المعروفة يمكنهم التعافي من خرق البيانات ، فمن المحتمل ألا يكون عملك الصغير محظوظًا.

الإفراط في الاعتماد على أسطورة "لا شيء تخفيه"

تعمل العديد من الشركات في ظل الافتراض الخاطئ بأن خرق البيانات لن يكون مشكلة كبيرة ، حيث ليس لديهم "ما يخفونه".

فقط لأنك لا تملك أي رسائل بريد إلكتروني فاضحة أو معاملات مشبوهة في الباب الخلفي ، فهذا لا يعني أنك لن تكون مستهدفًا ولن تتأثر بشدة بهجوم إلكتروني. لا أحد محصن ضد الجرائم الإلكترونية ولا من عواقبها. ولكن الأهم من ذلك كله ، عدم وجود "ما تخفيه" هو أسطورة.

هل تستخدم نفس كلمات المرور لحسابات الأعمال كما تفعل مع حساباتك الشخصية؟ هل قمت بحفظ معلومات بطاقتك الائتمانية لإجراء عملية دفع أسرع؟ هل تملأ معلومات الاتصال الشخصية الخاصة بك مسبقًا ، مثل عنوان منزلك ورقم هاتفك؟ وماذا عن تلك الأجهزة المتزامنة وتقارير الشركة والضرائب والفواتير والمزيد؟

من خلال تجاهل أمان VoIP ، فأنت أيضًا تعرض معلومات وبيانات عملائك الشخصية عن طيب خاطر لخطر السرقة أو الإعلان عنها. سيؤدي هذا إلى الإضرار بكل من ثقة المستهلك في علامتك التجارية وجيوب شركتك (مرحبًا ، الدعاوى القضائية!)

كونك استباقيًا بشأن أمان VoIP ، والتعرف على التهديد الخطير الذي يمثله ، سيبقيك أنت وموظفيك وعملائك آمنين وآمنين.

هل VoIP أكثر أمانًا من الخطوط الأرضية؟

عند تكوينها بشكل صحيح ، نعم ، تكون هواتف VoIP عمومًا أكثر أمانًا من الخطوط الأرضية.

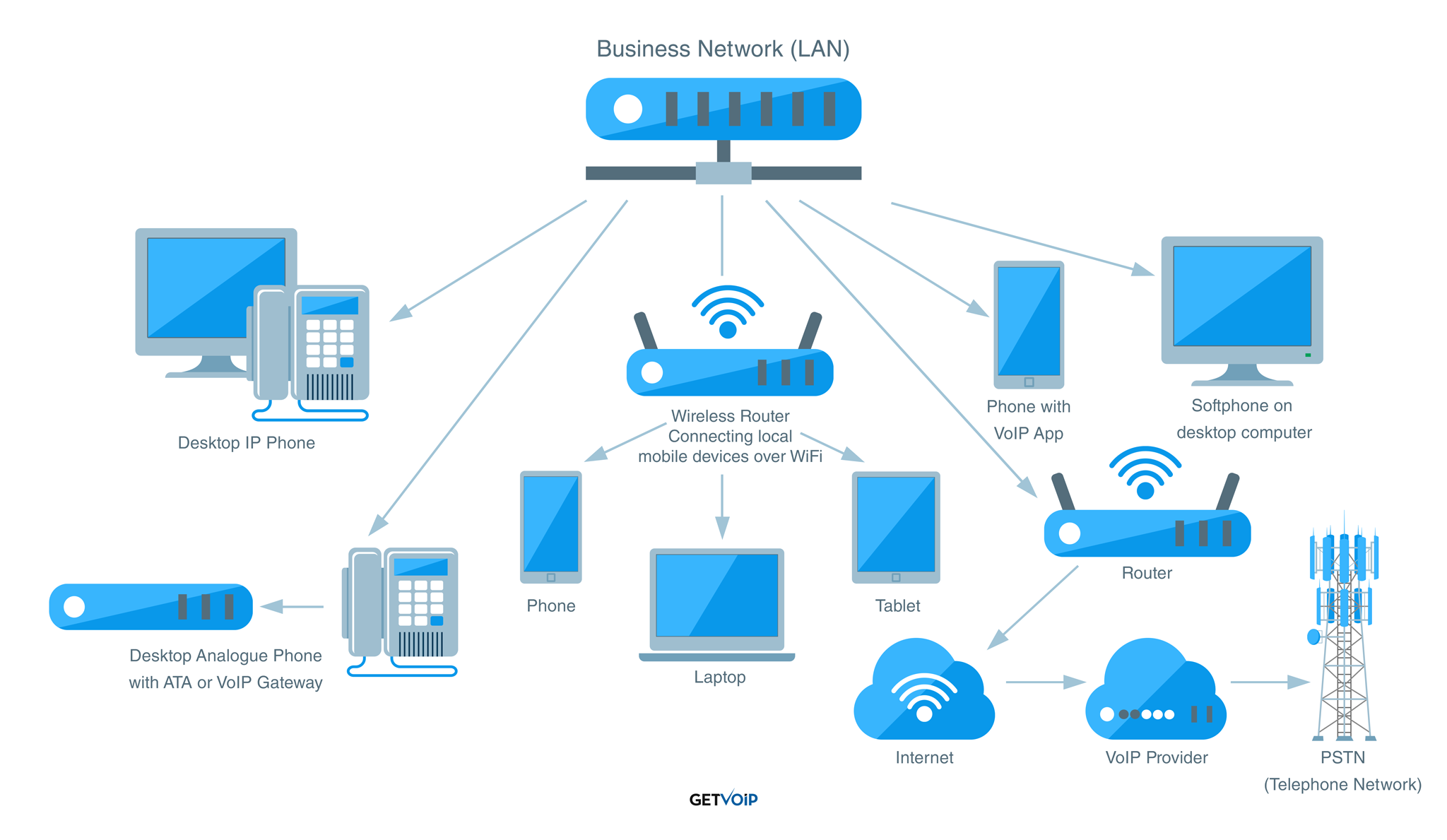

لفهم الإجابة بشكل أفضل ، ضع في اعتبارك الاختلافات في كيفية قيام الهواتف الافتراضية مقابل الخطوط الأرضية بنقل البيانات وتخزينها.

تقوم الهواتف التناظرية التقليدية بإجراء واستقبال المكالمات عبر شبكة PSTN المكونة من الأسلاك النحاسية وكابلات الألياف البصرية. بمعنى آخر ، هناك اتصال مادي بين المتصل والمتلقي (موضح في الرسم البياني أدناه.

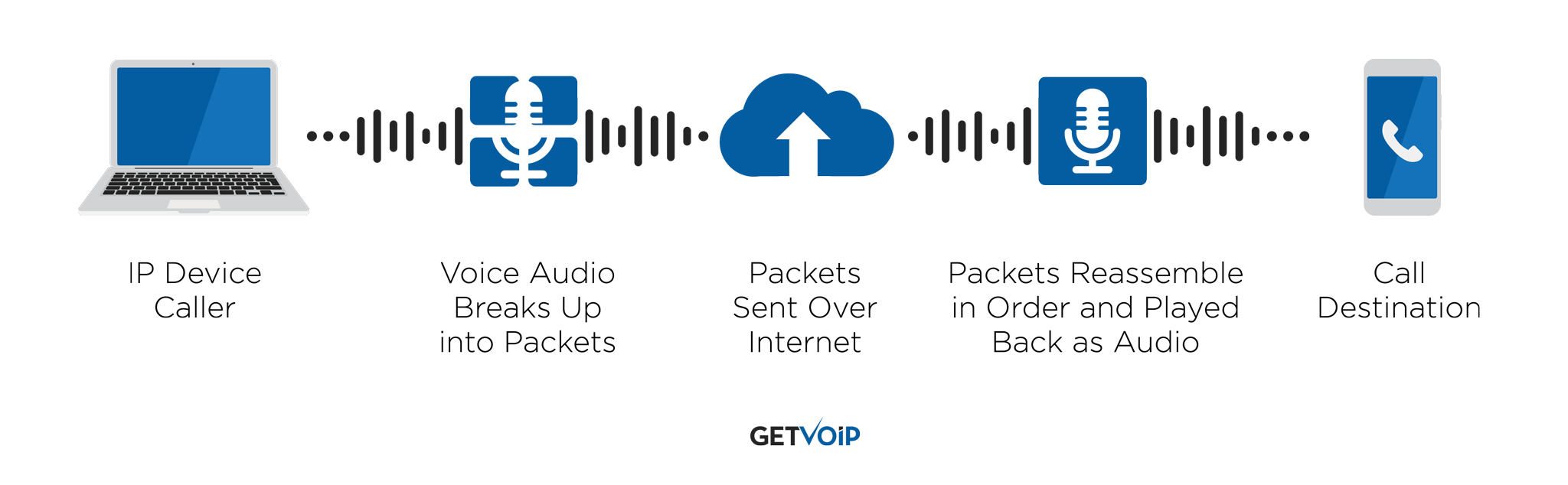

يقوم VoIP بنقل البيانات عبر الإنترنت ، وإجراء مكالمات رقمية عبر تحويل الحزمة.

في تبديل الحزم ، يتم تقسيم البيانات الصوتية إلى حزم أصغر ، والتي يتم إرسالها بعد ذلك عبر اتصال الإنترنت إلى الطرف المستقبل للخط. هناك ، يعيدون الاتصال وينقلون البيانات الصوتية بنجاح (موضح في الرسم التخطيطي أدناه).

للوصول إلى الهواتف الأرضية ، يخترق المتصنتون الأسلاك / الكابلات (AKA ، "التنصت على المكالمات الهاتفية"). الحماية من ذلك ليس فقط أكثر صعوبة على الهواتف الأرضية من VoIP ، ولكنه أيضًا أكثر تكلفة.

أمن الخطوط الأرضية محدود للغاية بسبب افتقارها إلى التكنولوجيا وقدرات المراقبة - التي تمتلكها أنظمة VoIP بأعداد كبيرة.

لذا ، بينما تبدو الخطوط الأرضية على الورق أكثر أمانًا ، فإن أنظمة VoIP تقدم في الواقع مستوى أعلى من الأمان العام طالما أنك تستخدم الأدوات التي توفرها - مثل تشفير VoIP.

ما هو تشفير VoIP وكيف يختلف الأمان؟

تشفير VoIP هو عملية خلط حزم البيانات الصوتية في خلطات غير قابلة للقراءة أثناء نقلها ، مما يمنع المتسللين من اعتراضها أو فك تشفيرها.

حتى إذا اعترض أحد المتطفلين المكالمة بطريقة ما ، يضمن التشفير عدم تمكنهم من فهم أي شيء يكتشفونه.

لفهم كيفية عمل التشفير ، نحتاج إلى إلقاء نظرة فاحصة على عملية الإرسال.

عندما يتم نقل حزم البيانات الصوتية من المرسل إلى المستلم ، فإنها تستخدم بروتوكول نقل IP يسمى SRTP (بروتوكول النقل الآمن في الوقت الحقيقي.) SRTP هو بروتوكول تشفير يطبق معيار التشفير المتقدم (AES) على حزم البيانات ، ويوفر مصادقة الرسائل ، ويوفر حماية إضافية ضد هجمات إعادة التشغيل المحتملة.

بالإضافة إلى SRTP ، يستخدم موفرو VoIP شكلاً آخر من أشكال التشفير يسمى Transport Layer Security (TLS) أو SIP عبر TLS لحماية معلومات المكالمات الإضافية.

يعمل TLS على تشويش البيانات مثل أرقام الهواتف وأسماء المتصلين وأسماء المستخدمين والمزيد. كما أنه يعمل على إيقاف العبث بالرسائل والتنصت على المكالمات.

تذكر أن موفري الجودة يجب أن يقدموا كلاً من تشفير TLS و AES.

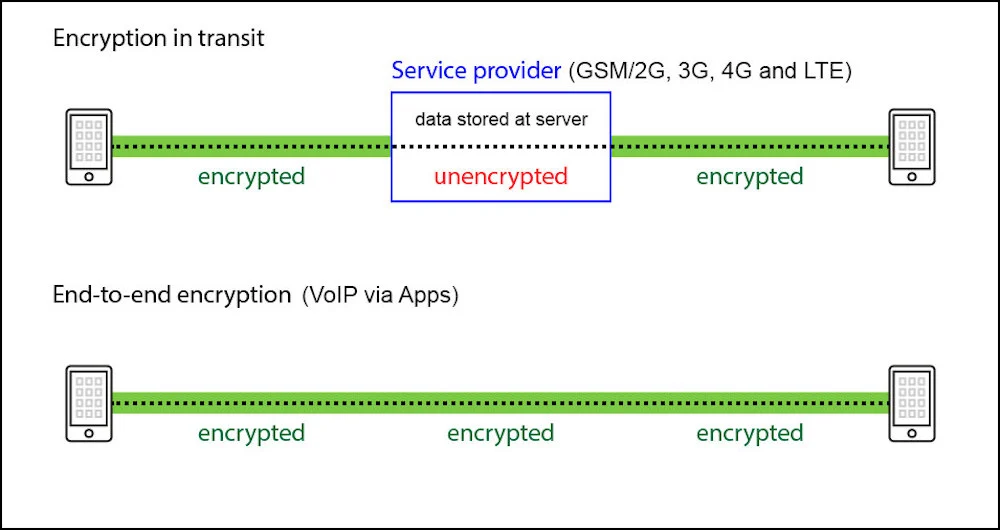

ما هو التشفير التام بين الأطراف؟

ربما تكون قد سمعت مصطلح "التشفير من طرف إلى طرف" كثيرًا عند البحث عن أمان VoIP.

يتضمن تشفير TLS القياسي تشفير عميل إلى خادم أو C2S فقط.

إذا اخترق أحد المتطفلين خادم C2S ، فسيكون بإمكانه الوصول إلى جميع بيانات الشبكة واتصالاتها. يعني الوصول إلى خادم C2S أن المتسللين يمكنهم التنصت على المكالمات وتسجيلها ، ومعالجة الملفات أثناء نقلها ، والاطلاع على سجل رسائل شركتك بالكامل.

يقوم التشفير من طرف إلى طرف (E2EE) بتشفير الاتصال المباشر بين المستخدمين ، مما يعني أن الأشخاص الوحيدين الذين سيكونون قادرين على الوصول إلى المكالمات والرسائل هم المرسلون والمستلمون. عند إجراء مكالمة ، يتم تشفير حزم البيانات في نهايتك عند إرسالها ولا يتم فك تشفيرها إلا بمجرد وصولها إلى المستلم.

لن تتمكن الخوادم ومزودو خدمات الإنترنت والمتسللون ومقدمو خدمات الاتصالات من الوصول إلى اتصالاتك ، طالما أنها مشفرة من طرف إلى طرف.

تحقق للتأكد من أنك قمت بتمكين التشفير من طرف إلى طرف قبل أن تبدأ الاتصال على نظام VoIP الخاص بك. بعض مقدمي الخدمة ، مثل Skype ، لا يجعلون التشفير من طرف إلى طرف هو الخيار الافتراضي ، مما يجعلك عرضة للمتسللين والهجمات.

أنواع مخاطر أمن VoIP وكيفية تفاديها

لا يمكن لأي جهاز - سواء كان هاتفك الذكي أو هاتفًا ذكيًا أو هاتفًا مكتبيًا عبر بروتوكول الإنترنت - أن يكون محميًا بنسبة 100٪ من جميع التهديدات الأمنية.

ولكن من خلال تحديد نقاط الضعف الأكثر شيوعًا في VoIP والعمل على منعها والاستجابة لها ، يمكنك التأكد من أنها لا تدمر عملك. تمثل جميع الهواتف الذكية والأجهزة الذكية نقاط ضعف محتملة لـ VoIP.

أدناه ، حددنا أكثر مخاطر أمان VoIP شيوعًا جنبًا إلى جنب مع نصائح حول كيفية منعهم من تدمير عملك.

شم الحزم وهجمات الثقب الأسود

يُطلق على أحد أكثر هجمات VoIP شيوعًا استنشاق الحزمة ، والذي يسمح للمتسللين بسرقة وتسجيل المعلومات غير المشفرة الموجودة في حزم البيانات الصوتية أثناء نقلها.

يحدث فقدان الحزمة ، عندما لا تصل حزم البيانات الصوتية إلى وجهتها ، بسبب متشممي الحزم الذين يتطلعون إلى سرقة المعلومات وإبطاء الخدمة عبر هجوم إسقاط الحزمة (يُسمى أحيانًا هجوم الثقب الأسود). السيطرة على جهاز التوجيه الخاص بك ، مما يؤدي إلى خدمة شبكة أبطأ بكثير أو فقدان اتصال الشبكة بالكامل.

كما يسهل استنشاق الحزم على المتسللين اعتراض أسماء المستخدمين وكلمات المرور والبيانات الحساسة الأخرى.

للمساعدة في جعل خطوط الإنترنت الخاصة بك أكثر أمانًا ، استخدم خيار VoIP VPN موثوق أو شبكة افتراضية خاصة لإرسال المعلومات. يستغرق هذا بعض الوقت للإعداد والتشغيل ، ولكنه يضمن أن المعلومات آمنة.

يمكن للمستخدمين أيضًا الحماية من استنشاق الحزم وهجمات الثقب الأسود من خلال ضمان تشفير جميع البيانات من طرف إلى طرف ومن خلال مراقبة الشبكة المتسقة ، والتي ستنبه المستخدمين على الفور إلى محاولات تسجيل الدخول المشبوهة والأجهزة غير المألوفة والمزيد.

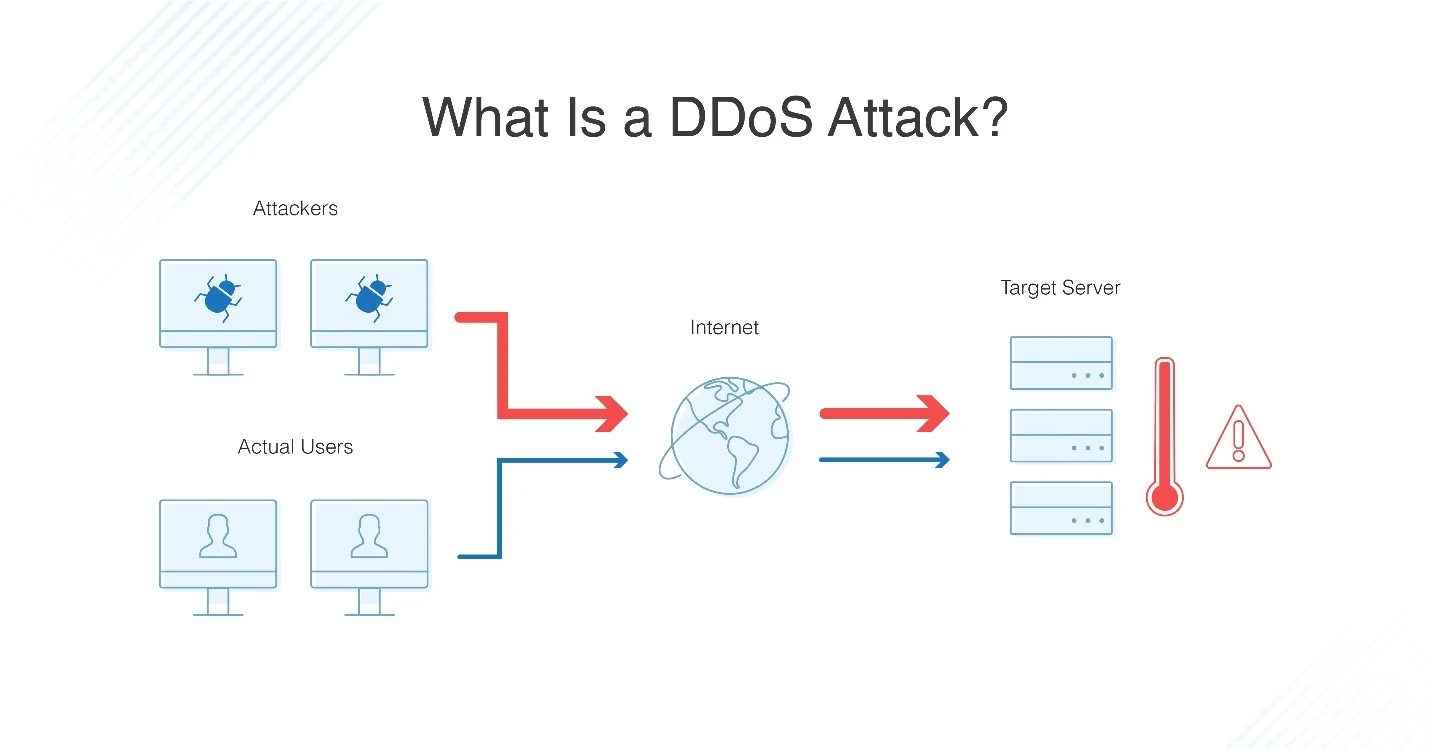

هجمات DDoS

هجمات DDoS ( الحرمان الموزع للخدمة ) ، كما يوحي الاسم ، تجعل من المستحيل على الشركات استخدام خدمات VoIP الخاصة بها عن طريق إغراق الخوادم عمدًا.

عادةً ما ينتج DDoS عن شبكة من شبكات الروبوت ، وهي أجهزة كمبيوتر / روبوتات يتم التحكم فيها عن بُعد والتي تلاعب بها المتسللون. تغمر "أجهزة كمبيوتر Zombie" هذه الشبكات والمواقع والخوادم ببيانات أو طلبات اتصال أكثر بكثير مما يمكنها التعامل معه ، مما يجعل خدمات VoIP غير قابلة للتشغيل.

تشمل العلامات الشائعة لهجوم DDoS ما يلي:

- ارتفاعات غير عادية وطويلة في عرض النطاق الترددي

- 503 استجابات خطأ HTTP

- خدمة بطيئة

- زيادة مفاجئة في حركة المرور من أجهزة أو عناوين IP أو مواقع مماثلة

للتخفيف من هجمات DDoS ، استخدم اتصال إنترنت مخصصًا منفصلاً لـ VoIP فقط. تعد شبكات VLAN (شبكات المناطق المحلية الافتراضية) المخصصة خصيصًا لحركة مرور VoIP خيارًا ممتازًا هنا ، في جزء صغير منها لأنها تجعل من السهل التعرف على تدفقات البيانات غير المصرح بها أو غير المألوفة. بالنسبة لمستخدمي VoIP الذين يتشاركون عبر شبكة واسعة (WAN) ، فإن التشفير المُدار هو أفضل طريقة للحماية من هجمات DDoS.

التصيد

التصيد هو عبارة عن تصيد احتيالي يعتمد على VoIP ، مما يعني أن أحد المتسللين يتظاهر بالاتصال بك من رقم هاتف أو مصدر موثوق به بقصد حملك على الكشف عن معلومات حساسة لهم ، مثل كلمات المرور وأرقام بطاقات الائتمان والمزيد.

انتحال هوية المتصل - العملية التي يقوم فيها قراصنة التصيد الاحتيالي بجعل الأسماء والأرقام التي تظهر على معرف المتصل الخاص بك تبدو شرعية - يؤدي إلى إرباك الضحايا المحتملين عن قصد. قد يبدو أن هؤلاء المتسللين يتصلون من رقم هاتف البنك الذي تتعامل معه ، مدعين أن حسابك قد تم اختراقه ، ويطلبون كلمة المرور الخاصة بك حتى يتمكنوا من تأمينها على الفور.

لمنع التصيد الاحتيالي ، يجب على الوكالات المستهدفة التحقق من جميع طلبات الهاتف ، حتى لو بدا أنها واردة من قسم تكنولوجيا المعلومات في المؤسسة. يحتاج الوكلاء أيضًا إلى التدريب على رفض الكشف عن المعلومات الحساسة ما لم يصرح بها المشرف.

تشمل العلامات المحتملة لهجوم التصيد ما يلي:

- إلحاح شديد / ضغط شديد من الشخص الموجود على الطرف الآخر من الخط

- يستمر المخترق في مطالبتك بالتحقق من المعلومات من خلال توفيرها

- مكالمات غير متوقعة من أرقام معروفة أو شركات راسخة

- أرقام هواتف قصيرة وغير معتادة على شاشة عرض المكالمات معرّف المتصل

لمنع هجمات التصيد:

- تجنب تقديم المعلومات عبر الهاتف لأي شخص يدعي أنه مصلحة الضرائب أو Medicare أو إدارة الضمان الاجتماعي (لا يشرعوا في الاتصال)

- انضم إلى سجل عدم الاتصال

- لا تستجيب للمطالبات الصوتية عبر الإجابات الصوتية أو نغمات اللمس

البرامج الضارة والفيروسات

(مصدر الصورة)

تؤثر البرامج الضارة والفيروسات على التطبيقات المستندة إلى الإنترنت مثل VoIP ، مما يؤدي إلى العديد من مشكلات أمان الشبكة. تستهلك هذه البرامج الضارة على وجه التحديد عرض النطاق الترددي للشبكة وتضيف إلى ازدحام الإشارة ، مما يؤدي إلى تعطل الإشارة لمكالمات VoIP. يتم أيضًا نقل هذه البيانات الفاسدة عبر شبكتك ، مما يعني أنك ستواجه فقدان الحزمة.

تتسبب البرامج الضارة والفيروسات في الكثير من الضرر من تلقاء نفسها ، ولكنها تساهم أيضًا في حدوث نقاط ضعف في المستقبل من خلال إنشاء أبواب خلفية لحصان طروادة.

تترك هذه الأبواب الخلفية ثغرات في أمنك يستغلها المتسللون في المستقبل للاتصال بالعبث أو سرقة المعلومات المنقولة في مكالماتك.

لمنع البرامج الضارة والفيروسات ، استخدم تدابير أمان البيانات مثل التشفير وتحقق بانتظام من إصابة الشبكة. تعمل بعض أجهزة التوجيه على حظر البرامج الضارة بشكل نشط ، بل إنها تصل إلى حد حظر المواقع الخطرة من شبكتك.

والأهم من ذلك كله ، قم بتنفيذ برامج وجدران حماية للأجهزة المتوافقة مع VoIP والتي تفحص المعلومات للتأكد من أنها آمنة.

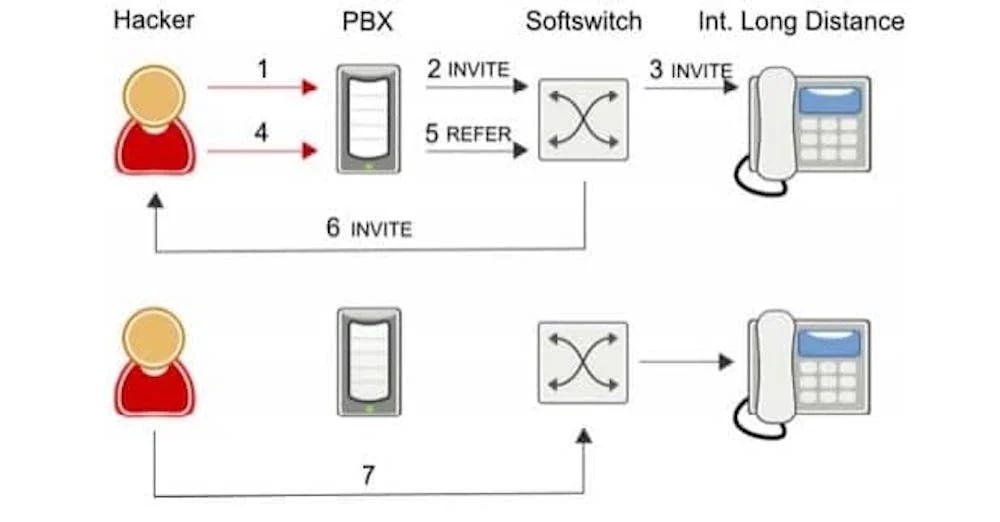

هجوم مزعج

هجوم phreaking هو نوع من الاحتيال حيث يقوم المتسللون باختراق نظام VoIP الخاص بك من أجل إجراء مكالمات بعيدة المدى ، وتغيير خطط الاتصال ، وإضافة المزيد من أرصدة الحساب ، وإجراء أي مكالمات هاتفية إضافية يريدونها - كل ذلك على عشرة سنتات.

يمكن لهؤلاء المتسللين أيضًا سرقة معلومات الفوترة المخزنة ، والوصول إلى بريدك الصوتي ، وحتى إعادة تكوين استراتيجيات إعادة توجيه المكالمات وتوجيهها.

يفعلون ذلك عن طريق الاتصال بنظام هاتفك وإدخال رقم PIN للوصول إلى خط خارجي ، مما يسمح لهم بإجراء مكالمات وشحنها لك.

إذا لاحظت زيادة مفاجئة في فواتير هاتفك ، أو زيادة الأرقام غير المعروفة في سجل مكالماتك ، أو المكالمات التي تم إجراؤها خلال ساعات الراحة ، فربما تكون ضحية لهجوم خادع.

أفضل طريقة لمنع الاختراق هو تشفير جميع جذوع SIP ، وتغيير كلمات مرور الحساب بشكل متكرر ، وشراء برنامج حماية من برامج الفدية ، وتجنب حفظ معلومات الفواتير في النظام إن أمكن.

البصق

SPIT ، أو البريد العشوائي عبر IP Telephony ، يشبه محاولات التصيد الاحتيالي والبريد العشوائي الآخر في رسائل البريد الإلكتروني.

يحتوي SPIT على رسائل مسجلة مسبقًا يتم إرسالها على أنظمة هاتف VoIP. تعد هذه المكالمات في الغالب مصدر إزعاج يربط أرقام الهواتف الافتراضية الخاصة بك ، ولكن البريد العشوائي يحمل معه مخاطر أخرى ، مثل الفيروسات والبرامج الضارة والهجمات الضارة الأخرى.

يساعد حل VoIP القوي على ضمان عدم إتلاف البريد العشوائي لنظام هاتفك.

لا توجد طريقة لمنع SPIT تمامًا ، ولكن وجود جدار حماية يساعد في التعرف على البريد العشوائي عند وصوله والتحكم فيه حتى لا يربك نظامك.

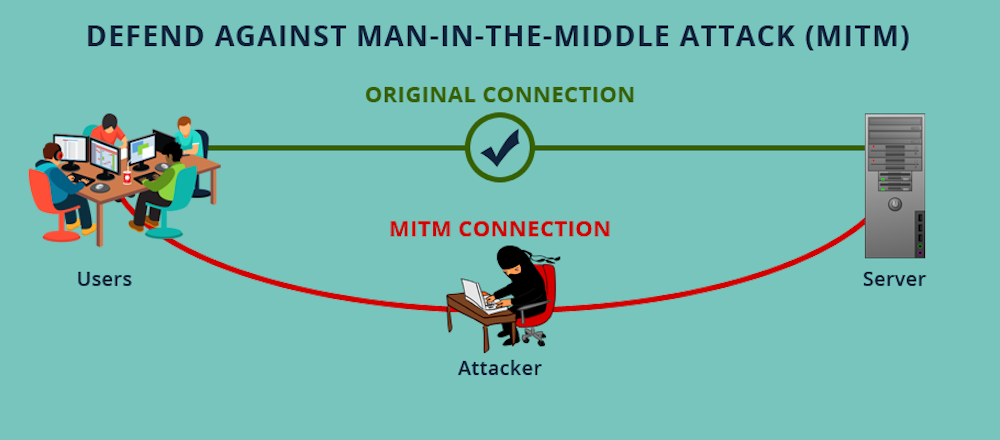

هجمات رجل في الوسط

كما يوحي الاسم ، تحدث هجمات man-in-the-middle عندما يقوم أحد المتطفلين بإدراج نفسه بين شبكة VoIP والوجهة المقصودة للمكالمة.

يحدث هذا عادةً على شبكات WiFi العامة وغير الآمنة. يمكن للقراصنة بسهولة اعتراض المكالمة وإعادة توجيهها من خلال خوادمهم الخاصة بدلاً من ذلك ، حيث يمكنهم بسهولة إصابتها ببرامج التجسس والبرامج الضارة والفيروسات.

تكمن المشكلة الحقيقية في هذه الهجمات في أنه قد يكون من الصعب جدًا اكتشافها ، وحتى طرق مثل اكتشاف التلاعب أو محاولات المصادقة لا تعمل دائمًا.

بالإضافة إلى تجنب شبكات WiFi العامة ، يمكن للمستخدمين منع هجمات man-in-the-middle من خلال وجود تشفير WAP / WEP قوي على نقاط الوصول ، وتحسين بيانات اعتماد تسجيل الدخول إلى جهاز التوجيه ، واستخدام VPN ، والمزيد.

احتيال حصيلة

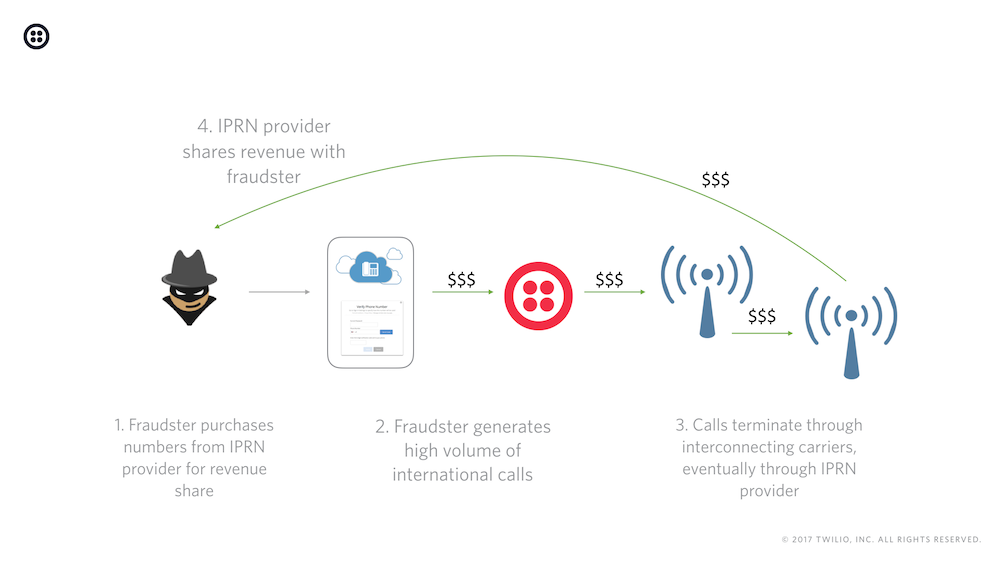

Toll Fraud يشبه إلى حد ما هجوم phreaking ، ولكن هنا ، يقوم المتسللون عن عمد بإجراء عدد كبير من المكالمات الدولية من نظام هاتف العمل الخاص بك حتى يتمكنوا من الحصول على جزء من الإيرادات التي تحققها المكالمات لأنفسهم.

يُعرف أحيانًا باسم الاحتيال الدولي لمشاركة الإيرادات (IRSF) ، وهو يكلف الشركات ما يقرب من 10 مليارات دولار سنويًا .

لكن كيف يربح هؤلاء المخترقون المال بالفعل؟

يشتري مقدمو الأرقام الدولية للسعر المميز (IPRN) أرقام الهواتف ويعيدون بيعها من مجموعات شركات الاتصالات أو المنظمين في البلدان. يقوم المتسللون بعد ذلك بتوليد عدد كبير من المكالمات الدولية من خلال هذه الأرقام ، ويأخذون قطعهم عبر IPRN.

لمنع الاحتيال ، قم بتمكين المصادقة الثنائية على حساباتك ، وقم بتقييد الأذونات الجغرافية من خلال السماح للمستخدمين فقط بالاتصال ببلدان معينة ، وتعيين حدود السعر على أشياء مثل المكالمات المتزامنة ومدة المكالمة.

دعوة العبث

قد لا يكون التلاعب بالمكالمات بنفس خطورة الهجوم السيبراني مثل البعض الآخر في هذه القائمة ، لكنه لا يزال يحد بشكل خطير من الطريقة التي يمكنك بها ممارسة الأعمال التجارية.

يتم العبث بالمكالمات عندما يقوم أحد المتطفلين بحقن حزم ضوضاء إضافية في تدفق المكالمات ، مما يؤدي على الفور إلى تدمير جودة المكالمة وإجبار الطرفين على قطع الاتصال. يمكن لهؤلاء المتسللين أيضًا منع تسليم الحزم إلى وجهتهم الصحيحة ، مما يجعل الخدمة متقطعة ومشوهة وفترات طويلة من الصمت.

لمنع ذلك ، قم بتمكين التشفير من طرف إلى طرف ، واستخدم TLS لمصادقة حزم البيانات ، واستخدم برنامج اكتشاف نقطة النهاية.

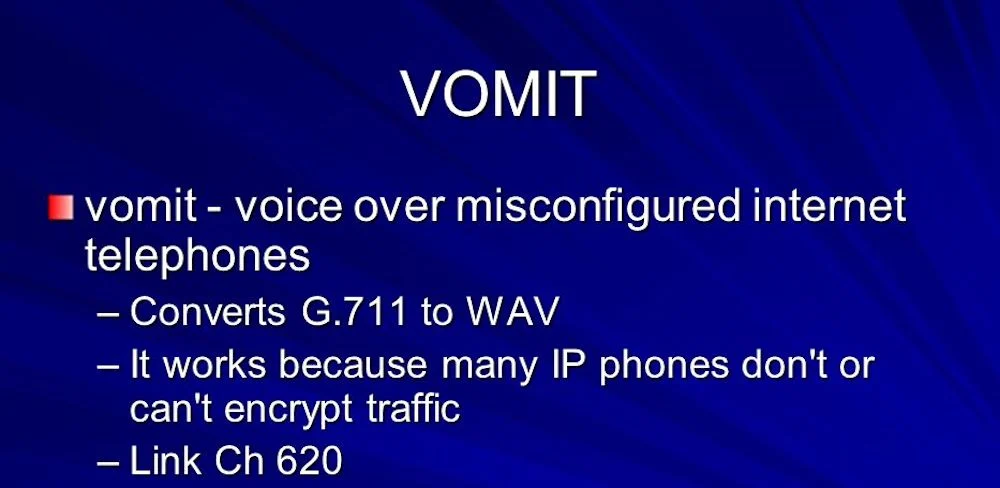

القيء

الصوت عبر هواتف الإنترنت التي تم تكوينها بشكل خاطئ ، أو VOMIT ، (إجمالي ، نعلم) هي أداة اختراق VoIP تقوم بالفعل بتحويل المحادثات إلى ملفات يمكن تشغيلها في أي مكان ، مما يجعل من السهل سحب المعلومات من نظام هاتف عملك.

لا يأخذ هذا النوع من التنصت البيانات من نظامك فحسب ، بل يساعد المهاجم أيضًا في جمع بيانات العمل ، مثل أصل المكالمة وكلمات المرور وأسماء المستخدمين وأرقام الهواتف والمعلومات المصرفية.

لمنع VOMIT ، استخدم موفر VoIP المستند إلى السحابة والذي يقوم بتشفير المكالمات قبل إرسالها.

هذا مفيد بشكل خاص لشركات الرعاية الصحية التي تتطلب تشفير VoIP لجعل نظام متوافق مع HIPAA و HITECH . اتبع الإرشادات من موفري VoIP حتى يظل نظامك متوافقًا مع البنية التحتية للاتصالات الحالية ، وأنشئ شبكة PBX خاصة ، لأنها أكثر أمانًا من الشبكة العامة.

كيف تتحقق مما إذا كان موفر VoIP الخاص بك آمنًا

الآن بعد أن عرفت المخاطر التي يجب البحث عنها ، تحتاج إلى التأكد من اختيارك لموفر VoIP عالي الجودة الذي يأخذ الأمان وخصوصية المستخدم على محمل الجد مثلك.

ستساعدك قائمة الأسئلة أدناه على تحديد استراتيجيات ومستويات الأمان الموجودة في نظام الاتصالات السحابية.

عندما تتحدث إلى مزود خدمة VoIP ، اطرح عليهم الأسئلة التالية:

- ما هو وقت التشغيل المضمون ، وماذا تفعل لتقليل وقت التوقف عن العمل؟

ابحث عن وقت تشغيل لا يقل عن 99.99٪ - واحصل عليه كتابيًا. يجب عليك أيضًا إلقاء نظرة على صفحة حالة الموفر ، والتي تعرض لك حالات انقطاع النظام السابقة ، ومشكلات الشبكة ، وترقيات النظام ، من بين الحوادث الأخرى.

- ما هو الوقت الذي تستغرقه للرد على خرق أمني ، وكم من الوقت تستغرق لاستعادة الخدمة الآمنة؟

تأكد من أن لديك فهمًا قويًا لكيفية استجابة المزود بالضبط لتهديد مثل محاولة التنصت أو هجوم DDoS. ما نوع الإجراءات الوقائية التي يتخذونها؟ على سبيل المثال ، هل يرسلون لك تنبيهات في الوقت الفعلي في حالة تسجيل دخول مشبوه أو نشاط غير عادي؟ كم مرة يقومون بنسخ بياناتك احتياطيًا للتأكد من أن لديك نسخة منها في حالة وقوع هجوم كبير؟ كم من الوقت ستستغرق استعادة خدمتك؟ كم من الوقت يستغرقهم للرد على هجوم؟

- هل أنت متوافق مع GDPR و HIPAA و PCI؟ ما هي شهادات الأمان الأخرى التي لديك؟ امتثال مؤسسة الخدمة (SOC) 2 الامتثال هو أحد أهم الأشياء الأساسية. تم إنشاؤه من قبل المعهد الأمريكي للمحاسبين القانونيين لتحديد معايير إدارة البيانات الآمنة بوضوح. إنها مكونة من 5 مكونات أساسية: الأمان ، وتكامل المعالجة ، والخصوصية ، والتوافر ، والسرية. يضمن أن المزود يستخدم شبكات VLAN آمنة ، ويتطلب اختبار اختراق متكرر لحماية عنوان IP الخاص بك ، ويحافظ على تحديث نظامك. يضمن الامتثال HIPAA تأمين بيانات صحة المريض بشكل صحيح ، سواء تم تخزينها على نظام أساسي قائم على السحابة أو فيما يتعلق بتسجيلات المكالمات والبريد الصوتي. يجب أن تحصل الشركات أيضًا على شهادة ISO / IEC 20071 ، والتي تضمن أن لدى المزود ضوابط أمنية قوية وحديثة.

- كيف تحمي خوادمك ماديًا ، وما هي الإجراءات الإضافية التي تتخذها للتخفيف من مخاطر الأمان مثل هجمات DNS والتصيد الاحتيالي والاحتيال وغير ذلك؟

- إذا كان برنامجك يستخدم تطبيقات أو خدمات تابعة لجهات خارجية ، كيف يمكنك التأكد من أنهم يتبعون بروتوكولات الأمان المطلوبة؟

- كيف تقوم بتشفير بياناتك ، وهل هذا التشفير يؤثر على جودة المكالمات؟

- ما نوع دعم العملاء المتاح ، وما هي ساعات الدعم؟ (الهاتف ، الدردشة الحية عبر الإنترنت ، البريد الإلكتروني ، إلخ.)

أفضل ممارسات أمان VoIP لقادة تكنولوجيا المعلومات

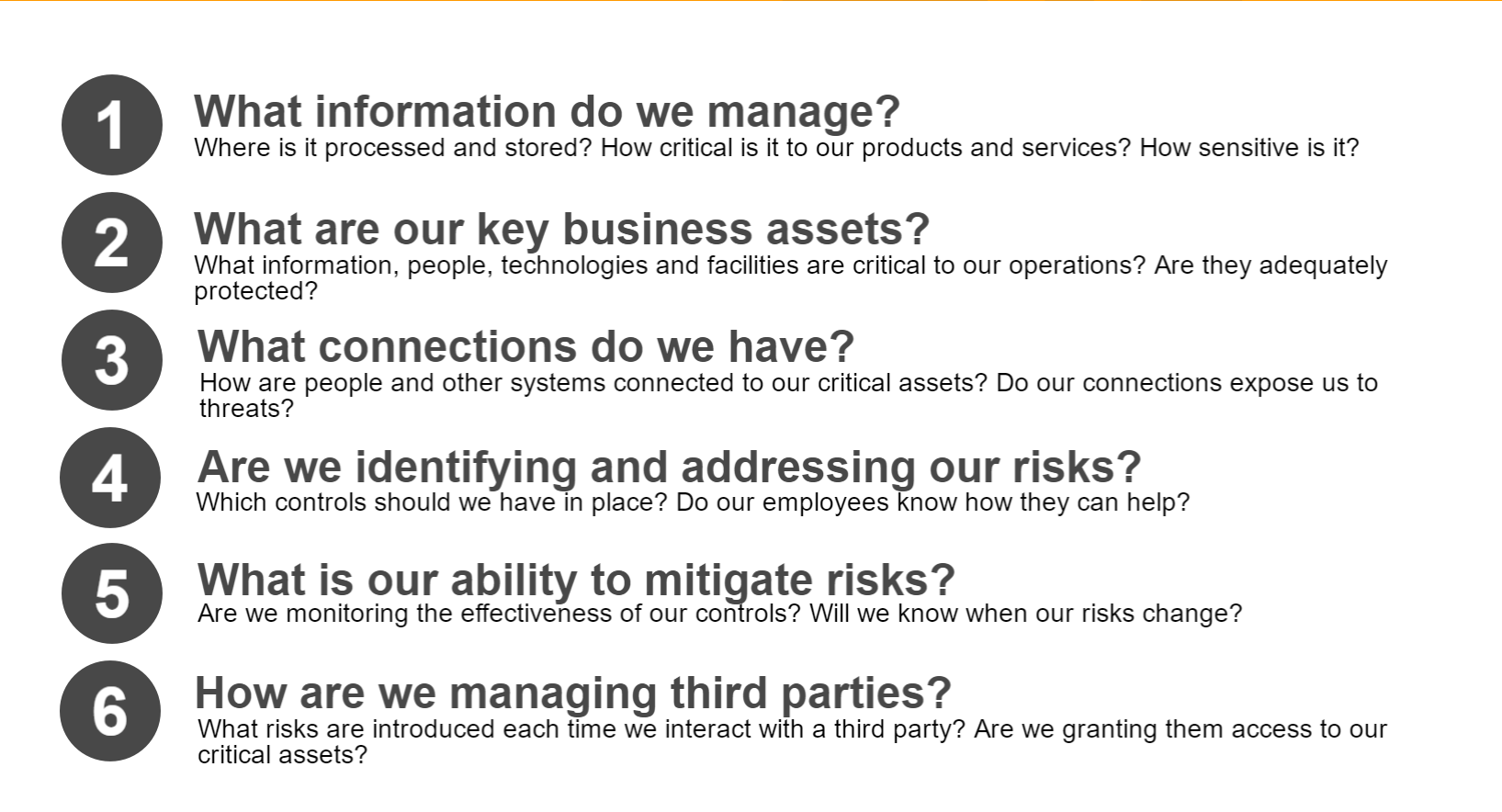

قبل البحث عن تدابير التخفيف والوقائية ، يجب على قادة تكنولوجيا المعلومات طرح الأسئلة التالية على أنفسهم:

بمجرد قيامك بالتقييم الذاتي ، إليك بعض أفضل ممارسات أمان الصوت عبر بروتوكول الإنترنت (VOIP) العامة التي يجب على الجميع اتباعها.

تنفيذ سياسة كلمة مرور قوية

قد يبدو الأمر واضحًا ، لكن هجمات القوة الغاشمة (حيث يحاول المتسللون تخمين كلمات المرور الخاصة بك) وراء نسبة كبيرة من تسرب البيانات.

للحصول على أفضل النتائج ، أخبر الموظفين بتغيير كلمات المرور الخاصة بهم مرة واحدة على الأقل كل أسبوعين ، وتأكد من أنهم لا يستخدمون نفس كلمات المرور لحسابات متعددة ، ووجههم لتجنب استخدام أي معلومات شخصية أو عامة (رقم عنوان الشارع ، واسم الحيوان الأليف ، إلخ. .) في كلمات مرور العمل.

تجنب استخدام شبكات WiFi العامة

تعد شبكات WiFi العامة أرضًا خصبة للقرصنة حيث يمكن بسهولة انتشار البرامج الضارة والفيروسات الأخرى عبر شبكة غير آمنة.

أخبر أعضاء الفريق بعدم استخدام شبكة WiFi غير آمنة على أجهزة العمل مطلقًا.

إجراء عمليات تدقيق أمنية متكررة

حتى الخلل البسيط في أمن الشبكة له تأثير كبير على جودة وأمن مكالمات VoIP. على النحو الأمثل ، يجب إجراء التقييمات الأمنية من قبل وكالات أمنية مستقلة ومعتمدة حتى لا يتم التغاضي عن أي شيء واتخاذ الإجراءات الوقائية المناسبة.

تشمل العوامل الرئيسية للتقييم الأمني المستقل ما يلي:

- تقييمات البوابة - يتم نقل VoIP إلى خطوط PSTN بواسطة بوابات VoIP ، ويجب أن تكون آليات الحماية في مكانها عند نقاط النهاية هذه وكذلك في نقاط النهاية الأخرى على شبكتك.

- تكوين جدار الحماية - يحتاج جدار الحماية الخاص بك إلى إبعاد مجرمي الإنترنت والسماح لحزم البيانات التي أرسلتها بالسفر دون عوائق.

- محاكاة الهجمات الإلكترونية - يتم إجراؤها لمساعدة مؤسستك على تقييم نقاط الضعف لديها وتحسين اكتشاف التسلل.

- فحص الأمان المستند إلى التطبيق - تستخدم شبكة الأعمال المتوسطة تطبيقات متعددة لمجموعة متنوعة من الوظائف ، ويجب فحص كل منها بحثًا عن المشكلات.

- إجراءات التصحيح - يجب أيضًا تقييم إجراءات الترقيع لتحديد ما إذا كانت البرامج / الأجهزة بها نقاط ضعف يمكن استغلالها

حماية BYOD / الأجهزة المحمولة

تعد تطبيقات Mobile VoIP مثالية للمكاتب التي بها فرق بعيدة / مختلطة ، وغالبًا ما تكون على شبكات مؤمنة بشكل صحيح.

ومع ذلك ، إذا تم استخدام الجهاز المحمول أو جهاز BYOD عبر شبكة WiFi العامة من أجل VoIP ، فإنهم معرضون بشدة لمجرمي الإنترنت بفضل الاتصالات اللاسلكية 802.11x غير الآمنة.

لمنع ذلك ، قم بتمكين التشفير من طرف إلى طرف ، وحماية نقاط الوصول اللاسلكية من خلال بروتوكولات أكثر أمانًا من 802.11x. يتضمن ذلك WPA ، الذي يستخدم التشفير لحماية الأجهزة المتصلة.

بالإضافة إلى ذلك ، تساعد وحدة التحكم في حدود الجلسة الموظفين عن بُعد على الاتصال بخطوط SIP أثناء تحليل جميع حركة مرور VoIP الواردة والصادرة بحثًا عن نقاط الضعف والهجمات.

قم بتشغيل تحديثات البرامج والنظام المتسقة

على الرغم من أن العديد من مزودي خدمة VoIP يقومون بتشغيل تحديثات تلقائية للبرامج ، إلا أنه لا يزال من الجيد التأكد من استخدامك لأحدث إصدار من جميع أدوات اتصالات عملك.

لا تقوم هذه التحديثات بترقية الميزات وتحسين تجربة المستخدم فقط. كما أنها تحتوي على تحديثات أمنية أساسية وحماية من الفيروسات والبرامج الضارة التي قد لا تعلم بوجودها.

بالإضافة إلى ذلك ، غالبًا ما يقدمون تقنية لإصلاح فقدان الحزم ودعم نقاط الضعف.

بالنسبة لمعظم هواتف VoIP ، فإن بروتوكول نقل الملفات التافه (TFTP) هو النظام الأساسي لتقديم تصحيحات الأمان. لسوء الحظ ، يمثل هذا ثغرة أمنية لأن أي متسلل يمكنه تقديم ملف بسيط في النظام يكشف نقاط الضعف ويوفر نقطة دخول إلى الشبكة.

لمنع ذلك ، يجب وضع تدابير أمنية لحماية الأجهزة من التصحيح الاحتيالي ، ويجب تصحيح هواتف VoIP بانتظام من قبل موظفي تكنولوجيا المعلومات لمنع استغلال أي ثغرات أمنية.

مزودي VoIP الأكثر أمانًا وتشفيرًا

عندما يتعلق الأمر بالأمان ، وخاصة التشفير ، لا يتم إنشاء جميع موفري VoIP على قدم المساواة.

تم توضيح الموفرين الذين يقدمون ميزات التشفير والأمان الفائقة في الجدول أدناه.

| مزود | 8 × 8 | RingCentral | نكستيفا | فونج | GoToConnect |

| مدة التشغيل | 99.9999٪ | 99.999٪ | 99.999٪ | 99.999٪ | 99.999٪ |

| التشفير التام بين الأطراف | ✓ | ✓ | ✓ | ✓ | ✓ |

| ساعات الدعم | الهاتف: الاثنين - السبت ، 6:00 صباحًا - 6:00 مساءً دعم الدردشة: 24/7 | الهاتف: 5:00 صباحًا - 6:00 مساءً من الاثنين إلى الجمعة دعم الدردشة: 24/7 | الهاتف: 5:00 صباحًا - 6:00 مساءً من الاثنين إلى الجمعة دعم الدردشة: 24/7 | الهاتف: 24/7 دعم الدردشة: 24/7 | |

| الامتثال HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| شهادة ISO-27001 والامتثال لـ SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| تدقيقات الأمن المستقلة | سنويا | سنويا | اختبار الاختراق المنتظم | عمليات تدقيق الأمان المستقلة ، التردد غير معروف | سنويا |

| معلومات اكثر | مراجعتنا 8 × 8 | استعراض RingCentral لدينا | مراجعة Nextiva | مراجعة Vonage | مراجعة GoToConnect الخاصة بنا |

لمعرفة المزيد حول موفري VoIP المشفرين الذين ذكرناهم هنا ، ولاكتشاف حلول اتصالات الأعمال الأخرى ، تحقق من جدولنا التفاعلي لأفضل برامج VoIP للأعمال .

الأسئلة الشائعة حول أمان VoIP

أدناه ، قمنا بالإجابة على بعض أسئلة أمان VoIP الأكثر شيوعًا.