ما هو أمن الحاسوب | تهديدات أمان الكمبيوتر الشائعة

نشرت: 2022-04-02تابع القراءة للحصول على معلومات مفصلة حول أمان الكمبيوتر ومخاطر السلامة وكيفية حماية جهاز الكمبيوتر الخاص بك.

يلعب جهاز الكمبيوتر الخاص بك لعبة الغميضة مع العديد من التهديدات الأمنية كل يوم. ما نعنيه هو أن الكثير من الأخطار تسعى باستمرار للعثور على جهازك ومهاجمته. عندما تستخدم الإنترنت أو تقوم بتنزيل برنامج جديد أو استيراد ملف أو أداء مهام أخرى ، يصبح من السهل على المتسللين والفيروسات والمشكلات الأخرى التقاط جهازك.

بعد دخول الجهاز ، قد تجعلك تهديدات أمان الكمبيوتر الشائعة تواجه الكثير من الصعوبات.

على سبيل المثال ، قد يسرقون بياناتك ويبتزون الأموال مقابل ذلك ، ويستخدمون معلوماتك الشخصية لأغراض احتيالية ، ويسببون العديد من المشكلات الأخرى.

وبالتالي ، من الضروري التعرف على أكثر تهديدات أمان الكمبيوتر شيوعًا وكيفية حماية نفسك منها.

تتناول هذه المقالة بالتفصيل الجوانب المختلفة المتعلقة بأمن الكمبيوتر السيبراني والتهديدات المرتبطة به. ولكن قبل المضي قدمًا ، دعنا أولاً نناقش ماهية أمان الكمبيوتر لمنحك فهمًا أفضل له.

مقدمة في أمن الحاسوب

إذا تحدثنا عن التعريف الأساسي لأمن الكمبيوتر ، فهو حماية جهازك ومعلوماتك من الاستخدام غير المصرح به والأضرار والسرقة.

بمعنى آخر ، معنى أمان الكمبيوتر هو مجموعة أنظمة لحماية جهاز الكمبيوتر الخاص بك من جميع الأشياء التي قد تكون ضارة بالجهاز وخصوصيتك.

تتضمن بعض أمثلة أمان الكمبيوتر المصادقة ثنائية الاتجاه ، وحماية كلمة المرور ، وما إلى ذلك. سنتعلم المزيد حول هذه الآليات للحفاظ على أمان الكمبيوتر لاحقًا في هذه المقالة.

قبل المضي قدمًا ، من الضروري مناقشة أنواع أمان الكمبيوتر حتى تتمكن من حماية نفسك من التهديدات (المذكورة في الأقسام القادمة) بشكل أفضل.

اقرأ أيضًا: وجود ثغرات أمنية خطيرة في تطبيقات VPN الشائعة

أنواع أنظمة أمان الكمبيوتر

الآن بعد أن تعلمت ما هو أمان الكمبيوتر ، يجب أن تلاحظ أيضًا أنه قد يتخذ أشكالًا مختلفة. تعتمد أنواع الأمان على ما تريد حمايته على جهاز الكمبيوتر الخاص بك. بشكل عام ، قد يكون أمان الكمبيوتر من الأنواع التالية.

أمان التطبيق

نظرًا لأن التطبيقات الموجودة على جهاز الكمبيوتر الخاص بك هدف سهل للمهاجمين ، يمكنك حمايتها بأمان التطبيق. يضيف ميزات أمان إلى التطبيقات لإبقائها في مأمن من الهجمات الإلكترونية.

تعد جدران الحماية لتطبيقات الويب وبرامج مكافحة الفيروسات والجدران النارية وكلمات المرور والتشفير بعض الأمثلة على أنظمة أمان التطبيقات.

أمن المعلومات

إذا كنت قلقًا بشأن الاستخدام غير المصرح به لنظام الكمبيوتر الخاص بك أو انتهاك سريته وتوافره وسلامته ، فيمكنك استخدام أمان المعلومات. يركز هذا النوع من أمان الكمبيوتر على حماية المعلومات من خلال نموذج CIA الثلاثي الذي يضمن بقاء البيانات آمنة في جميع الأوقات دون فقدان الإنتاجية.

أمن الشبكة

غالبًا ما يبحث مجرمو الإنترنت عن ثغرات في الشبكة لاقتحام جهاز الكمبيوتر الخاص بك. لذلك ، يجب أن يكون لديك آلية أمان للشبكة لمنع الوصول غير المصرح به إلى شبكات الكمبيوتر الخاصة بك.

أمن نقطة النهاية

تقع مسؤولية الحماية من تهديدات الكمبيوتر دائمًا على عاتق المستخدم النهائي. ومع ذلك ، في كثير من الأحيان ، يساعد المستخدمون عن غير قصد المهاجمين على تحقيق أغراضهم غير القانونية (على سبيل المثال ، غالبًا ما ينقر المستخدمون على الروابط الضارة دون علمهم).

لذلك ، يهدف أمان نقطة النهاية إلى خلق وعي بين المستخدمين حول موضوعات أمان الكمبيوتر ، مثل هجمات التصيد الاحتيالي / الهندسة الاجتماعية ، وإنشاء كلمات المرور واستخدامها ، والأمن المادي / للجهاز ، وأهمية الأمن السيبراني.

أمن الإنترنت

كما تعلم بالفعل ، يعد الإنترنت بابًا افتراضيًا لكثير من الأشياء ، مثل المعلومات ومخاطر أمان الكمبيوتر (مثل الفيروسات وبرامج التجسس والبرامج الضارة الأخرى). لذلك ، يعني أمان الإنترنت حماية الكمبيوتر من مختلف المشكلات المستندة إلى الإنترنت.

أعلاه ، لقد ناقشنا تعريف أمان الكمبيوتر وأنواعه لإعطائك فكرة أساسية عن الموضوع. الآن ، من وجهة نظرنا ، أنت مستعد جيدًا لمكافحة تهديدات الكمبيوتر الشخصي التالية التي قد تواجهها.

أكثر تهديدات أمان الكمبيوتر شيوعًا

الآن ، حان الوقت لمعرفة مخاطر أمان الكمبيوتر التي قد تواجهك. نحن نشاركهم أدناه.

1. التصيد

تعد هجمات التصيد الاحتيالي شائعة وهي واحدة من أكثر التهديدات المحتملة لأمان الكمبيوتر. وفقًا لأحدث الأبحاث ، وقع أكثر من 81٪ من المنظمات ضحية للتصيد الاحتيالي في العام الماضي.

الأكثر شيوعًا ، تحدث هجمات التصيد الاحتيالي من خلال رسائل البريد الإلكتروني. يستخدم المهاجم عنوان بريد إلكتروني يبدو مألوفًا لخداعك. إذا قمت بالنقر فوق البريد ، وفتح المرفق المحدد ، وقمت بملء المعلومات المطلوبة ، فسوف ينتهي بك الأمر بفقدان بياناتك. علاوة على ذلك ، أبلغ المستخدمون عن خسائر مالية بسبب تهديدات أمان الكمبيوتر مثل التصيد الاحتيالي.

بصرف النظر عن رسائل البريد الإلكتروني ، بدأ المتسللون أيضًا في التصيد الاحتيالي من خلال التطبيقات السحابية للشركات. لذلك ، يجب اتخاذ الخطوات المناسبة لحمايتهم.

2. البرامج الضارة

إذا تلقيت رسالة خطأ "تم اكتشاف تهديدات أمنية خطيرة على جهاز الكمبيوتر الخاص بك" ، فقد يكون جهازك مصابًا ببرامج ضارة. البرامج الضارة هي برامج ضارة ، مثل برامج التجسس ، وبرامج الفدية ، والفيروسات ، وما إلى ذلك. تحدث هجمات البرامج الضارة عند النقر فوق أي رابط معدي أو مرفق بريد إلكتروني.

بمجرد دخول البرامج الضارة إلى جهاز الكمبيوتر الخاص بك ، يمكن أن تسبب الكثير من الضرر ، مثل تثبيت البرامج الضارة ، ومنع الوصول إلى المكونات الرئيسية للشبكة ، وجمع معلوماتك الخاصة ، والمزيد.

ملاحظة: وفقًا لدراسة حديثة ، شهدت هجمات برامج الفدية زيادة تجاوزت 140٪ في الربع الثالث من عام 2021 وحده. بالرجوع إلى الأرقام ، يمكنك تقدير أنه قد تكون هناك زيادة هائلة في هجمات البرامج الضارة في عام 2022.

اقرأ أيضًا: أفضل أدوات إزالة البرامج الضارة المجانية لنظام التشغيل Windows

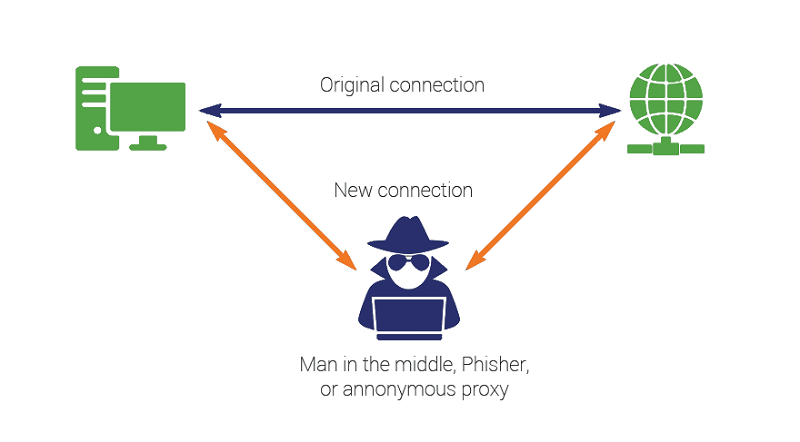

3. رجل في الوسط

MitM أو Man in the Middle هو أحد أنواع تهديدات الكمبيوتر حيث يضع المتسلل نفسه بين صفقة بين طرفين. بمجرد دخول المجرم الإلكتروني في الاتصال ، قد يسرق بيانات حساسة.

تحدث هجمات Man in the Middle في الغالب من خلال شبكات WiFi عامة غير آمنة. ومن ثم ، يجب عليك استخدامها بحذر.

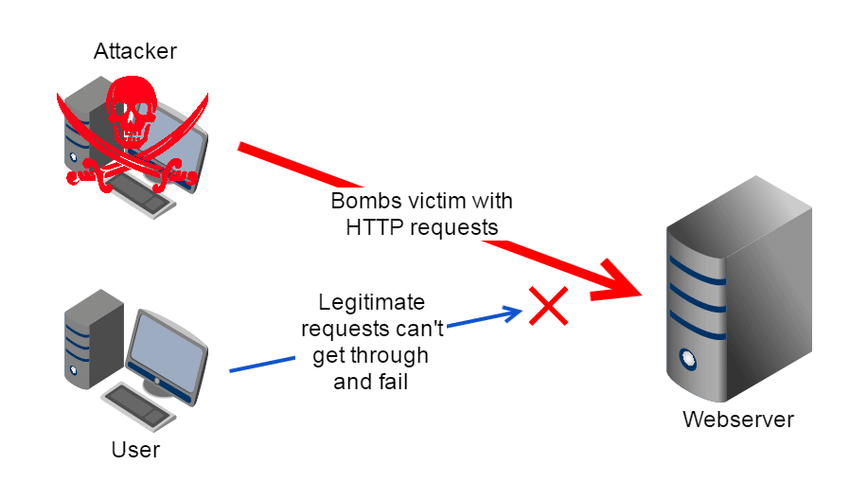

4. الحرمان من الخدمة

تهديد آخر للأمن السيبراني للكمبيوتر هو هجمات رفض الخدمة. تمنعك هذه الأنواع من الهجمات من الوصول إلى الجهاز أو موارد الشبكة. إنه يغمر النظام أو الشبكة أو الخوادم ببيانات وطلبات غير مفيدة لجعل الوصول إليها غير ممكن.

علاوة على ذلك ، من خلال رفض الخدمة الموزع ، يمكن للمهاجمين مهاجمة جهازك باستخدام العديد من الأجهزة المصابة.

ملاحظة: وفقًا للأرقام الأخيرة ، فإن تكلفة هجمات رفض الخدمة تزيد عن 20000 دولار - 40000 دولار في الساعة لشركة ما. هذا مبلغ ضخم جدًا!

5. حقن SQL

الخطر التالي على أمان الكمبيوتر الذي قد تواجهه هو إدخال SQL. هنا ، يقوم مجرمو الإنترنت بإدخال تعليمات برمجية ضارة في خوادم SQL للوصول إلى قاعدة البيانات. بعد الوصول إلى الخادم ، يمكن للمهاجم عرض البيانات أو تغييرها أو حذفها.

6. Emotet

دعنا نتحدث الآن عن Emotet. إنه حصان طروادة (نوع من البرامج الضارة) يدخل جهاز الكمبيوتر الخاص بك لسرقة معلوماتك الحساسة أو السرية.

يشق Emotet طريقه إلى جهاز الكمبيوتر الخاص بك من خلال رسائل البريد الإلكتروني العشوائية أو البرامج النصية الضارة أو الروابط المصابة. يعتبر من أغلى البرامج الضارة وأكثرها ضررًا.

ملاحظة: لا يبقى Emotet على جهاز كمبيوتر واحد. إنه يكرر نفسه مثل الدودة وينشر العدوى إلى جميع أجهزة الكمبيوتر المتصلة. وفقًا للإحصاءات الأخيرة ، أثرت Emotet بالفعل على أكثر من 5٪ من المؤسسات في جميع أنحاء العالم.

7. هجمات الهندسة الاجتماعية

ربما تكون كلمة المرور هي أكثر أشكال الحماية شيوعًا من الاستخدام غير المصرح به لنظام الكمبيوتر. ومع ذلك ، مع تزايد هجمات الهندسة الاجتماعية ، حتى كلمات المرور معرضة للخطر.

يستخدم المتسللون الهندسة الاجتماعية أو استراتيجية تتضمن تفاعلات بشرية لخداع المستخدمين للكشف عن كلمات المرور الخاصة بهم. علاوة على ذلك ، تشمل الأشكال الأخرى لهجمات الهندسة الاجتماعية الوصول إلى مفاتيح الأمان (كلمات المرور) من خلال التخمين أو قاعدة بيانات كلمات المرور.

ملحوظة: وفقًا لبحث حديث ، زادت هجمات الهندسة الاجتماعية بمعدل ينذر بالخطر بلغ 270٪ في عام 2021 ومن المتوقع أن ترتفع أكثر في عام 2022.

اقرأ أيضًا: برامج Android الضارة "التي لا تقهر" تمنح المتسللين وصولاً كاملاً عن بُعد

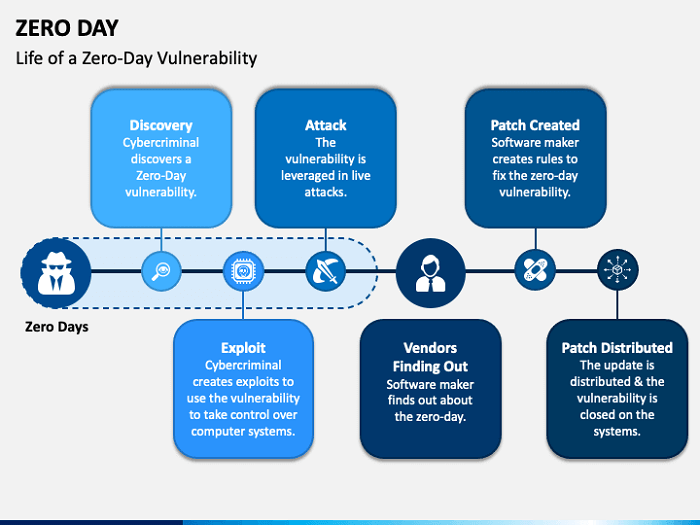

8. استغلال يوم الصفر

لا يوجد برنامج أو تطبيق مضمون. تحتوي جميع البرامج تقريبًا على نقاط ضعف معينة قد تمهد الطريق للمتسللين لغزو نظامك. تحدث ثغرات اليوم الصفري عندما تصبح هذه الثغرات معروفة للعقول سيئة السمعة قبل أن يقوم مطورو البرامج / التطبيقات بإصدار تحديث تصحيح لإصلاحها.

ملاحظة: كما شهد الباحثون ، زادت عمليات استغلال ثغرات يوم الصفر بشكل كبير بنسبة 100٪ من عام 2020 إلى عام 2021. وهذه الهجمات آخذة في الارتفاع في عام 2022 أيضًا.

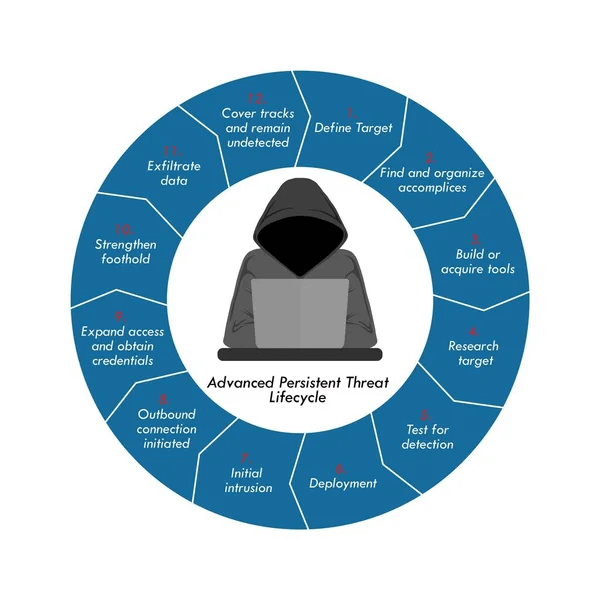

9. الهجمات المستمرة المتقدمة

عندما يدخل عنصر ضار إلى شبكة أو نظام ويظل غير مكتشفة لفترة طويلة ، فإننا نسميها هجومًا متقدمًا ومستمرًا. هنا ، يهدف المهاجم إلى مراقبة نشاط الشبكة للحصول على معلومات مهمة حول الهدف.

هدف الهجمات المستمرة المتقدمة هو في الغالب الشركات الموقرة والمواقع الوطنية وغيرها من الضحايا ذوي القيمة العالية.

ملاحظة: توقعت العديد من الأبحاث أنه في عام 2022 ستكون الأجهزة المحمولة وسلاسل التوريد وبرامج الحوسبة السحابية من بين أكبر ضحايا الهجمات المستمرة المتقدمة.

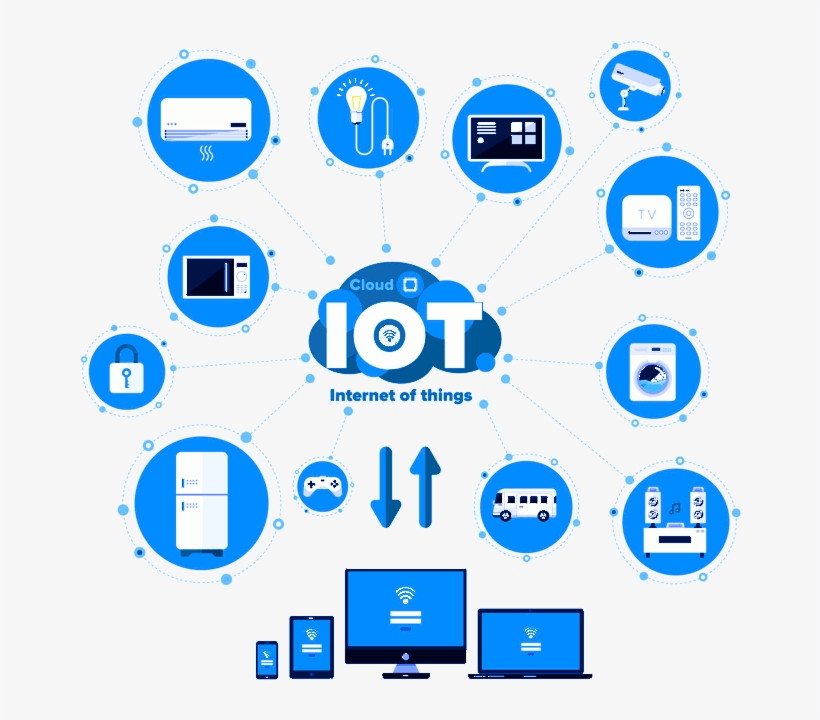

10. هجمات إنترنت الأشياء

في العالم الحديث ، اكتسب إنترنت الأشياء (إنترنت الأشياء) شعبية هائلة. يهاجم مجرمو الإنترنت أجهزة إنترنت الأشياء من خلال شبكات الروبوت. تبحث برامج الروبوتات الخبيثة عن الأجهزة غير المحمية على الإنترنت وتصيب أكبر عدد ممكن من الأجهزة.

تستخدم الروبوتات طاقة وموارد الأجهزة المصابة لمختلف الأنشطة التلقائية غير المعروفة لمستخدم الجهاز. علاوة على ذلك ، يستخدم المتسللون هذه الروبوتات لتنفيذ البريد الإلكتروني العشوائي والحملات الاحتيالية وتوليد حركة المرور الضارة وأنشطة أخرى غير قانونية.

ملاحظة: وفقًا لما أوردته شركة Gartner ، فإن أكثر من 25٪ من الهجمات الإلكترونية ستتعلق بإنترنت الأشياء في المستقبل القريب.

بعد التعرف على أكثر تهديدات أمان الكمبيوتر شيوعًا ، قد تتساءل عن كيفية حماية جهازك منها ، أليس كذلك؟ حسنًا ، نحن نشارك نفس الشيء في القسم التالي.

كيفية حماية الكمبيوتر من التهديدات الأمنية

يمكنك اتباع بعض النصائح البسيطة لحماية جهاز الكمبيوتر والبيانات الخاصة بك. يتم تقديمها أدناه.

استخدم كلمات مرور قوية

كلمات المرور هي الأداة الأكثر شيوعًا لحماية الكمبيوتر والبيانات من الوصول غير المصرح به. يجب أن تحتفظ بكلمة مرور يصعب تخمينها. يمكنك استخدام مجموعة من الأرقام والحروف والرموز لإنشاء كلمة المرور هذه.

قم بتثبيت برنامج مكافحة فيروسات

برنامج مكافحة الفيروسات هو الدرع الواقي الذي تحتاجه لحماية بياناتك من أعين المتطفلين. يساعد في إبعاد الفيروسات والبرامج الضارة الأخرى. كما يتيح لك اكتشاف الفيروسات وإزالتها بسهولة في حالة إصابة جهازك. إذا كنت محتارًا بشأن نوع مضاد الفيروسات الذي يجب استخدامه ، فيمكنك اختيار أحد أهم توصياتنا.

قم بتحديث نظام التشغيل والتطبيقات والمتصفح الخاص بك

تعمل التحديثات على إصلاح الثغرات الأمنية التي قد يستغلها المتسللون لأغراضهم غير القانونية. علاوة على ذلك ، فإن القاعدة الأولى لأمن الكمبيوتر هي فحص التصحيحات. ومن ثم ، فإننا ننصح قرائنا دائمًا بالحفاظ على تحديث نظام التشغيل ومتصفح الويب والتطبيقات الخاصة بهم في جميع الأوقات.

تجاهل رسائل البريد الإلكتروني المشبوهة

غالبًا ما يستخدم المتسللون رسائل البريد الإلكتروني المربحة لخداع الهدف. وبالتالي ، إذا كانت رسالة البريد الإلكتروني تبدو جيدة جدًا لدرجة يصعب تصديقها ، فلا تنقر عليها مطلقًا. على سبيل المثال ، إذا تلقيت بريدًا إلكترونيًا يفيد بأنك ربحت يانصيب بقيمة مليون دولار ، فمن المرجح أن تكون عملية احتيال مصممة لسرقتك. ومن ثم ، قاوم إغراء المطالبة بالمكافأة.

استخدم المصادقة ذات العاملين

كلمات المرور هي أكثر طرق المصادقة شيوعًا. ومع ذلك ، نظرًا لأن المتسللين أصبحوا الآن أذكياء بما يكفي لاختراق كلمات المرور الضعيفة ، فإن العديد من مواقع الويب توفر خيارًا للمصادقة الثنائية. هنا ، يمكنك الوصول بعد إدخال كلمة المرور الخاصة بك ونموذج آخر للتحقق ، مثل OTP (كلمة مرور لمرة واحدة) المستلمة على بريدك الإلكتروني / رقم هاتفك المحمول. نجد أنه من الأفضل الاحتفاظ بالمصادقة ذات العاملين ونوصي بفعل الشيء نفسه لقرائنا.

أعلاه ، كانت التهديدات الأمنية لجهاز الكمبيوتر الخاص بك وطرق إبقائها في مأزق. إذا كان لا يزال لديك أي أسئلة أو ارتباك ، فيمكنك الانتقال إلى القسم التالي للعثور على الإجابات المطلوبة.

اقرأ أيضًا: أفضل أدوات إزالة برامج التجسس المجانية لأجهزة الكمبيوتر التي تعمل بنظام Windows

أسئلة مكررة

فيما يلي نجيب على جميع الأسئلة المتعلقة بأمن الكمبيوتر السيبراني التي قد تبقى في ذهنك.

س 1. ما هو أمن البيانات؟

بعبارات بسيطة ، يعد أمن البيانات أحد جوانب تكنولوجيا المعلومات التي تهتم بحماية البرامج والبيانات من العبث أو التلف غير المصرح به.

س 2. ما هي خصوصية الكمبيوتر؟

ببساطة ، خصوصية الكمبيوتر هي قدرتك على تحديد البيانات الموجودة على جهاز الكمبيوتر الخاص بك والتي يمكن توصيلها بأطراف ثالثة. لا يمكن مشاركة أي معلومات مع أي طرف ثالث دون علمك.

س 3. ما هي مخاطر أمن الكمبيوتر؟

تُعرف جميع الأشياء التي قد تلحق الضرر ببياناتك أو تسمح بأي وصول غير مصرح به إليها بمخاطر أمنية على الكمبيوتر. يمكن أن يؤدي أي شيء إلى مخاطر تتعلق بسلامة الكمبيوتر ، بما في ذلك الفيروسات وبرامج الفدية والبرامج الضارة الأخرى.

س 4. ما هي أهمية أمن الكمبيوتر؟

حماية البيانات هي الأهمية القصوى لسلامة الكمبيوتر. بصرف النظر عن هذا ، فيما يلي بعض العوامل الأخرى التي تجعل أمان الكمبيوتر مهمًا.

- حماية ممتلكات المنظمة

- الوقاية من الفيروسات والبرامج الضارة الأخرى

- تقليل مخاطر الوصول غير المصرح به

س 5. ما العامل الذي يسبب معظم المشاكل المرتبطة بأمان الكمبيوتر؟

الأخطاء العرضية هي العنصر الذي ينتج عنه الكثير من المشاكل المتعلقة بأمان الكمبيوتر.

س 6. ما هو مثال على نقص أمان الكمبيوتر؟

البريد العشوائي هو المثال الأكثر شيوعًا لعدم وجود أمان كافٍ للكمبيوتر. عندما يكون لديك الكثير من رسائل البريد الإلكتروني العشوائية أو الرسائل ، فقد يكون هناك خطأ ما في نظام الأمان الخاص بك.

س 7. ما نوع قانون الخصوصية الذي يؤثر على أمان الكمبيوتر؟

يؤثر أي قانون خصوصية ينطبق على مؤسستك على أمان الكمبيوتر. على سبيل المثال ، إذا كان COPPA (قانون حماية خصوصية الأطفال على الإنترنت) ينطبق على مؤسستك ، فإنه يؤثر على أمان الكمبيوتر الخاص بك.

هذا كل شيء لأمن الكمبيوتر والتهديدات المرتبطة به

في هذه المقالة ، ألقينا نظرة على العديد من التهديدات والحلول المتعلقة بأمان الكمبيوتر. نأمل أن تساعدك هذه المقالة في فهم أكثر مخاطر أمان الكمبيوتر شيوعًا وكيفية إبعادها عن جهازك.

يوجد في عالم اليوم الكثير من البوابات المفتوحة للمتسللين ومجرمي الإنترنت لغزو جهاز الكمبيوتر الخاص بك. لذلك ننصحك بالبقاء متيقظًا في جميع الأوقات.

إذا كانت لديك أي أسئلة أو مخاوف بشأن هذه المقالة ، يسعدنا الرد على جميع استفساراتك. لا تتردد في ترك تعليق لنا.