ما هو الابتزاز السيبراني؟ ماذا يمكنك أن تفعل للبقاء في أمان؟

نشرت: 2021-08-25في العديد من الجرائم الإلكترونية ، يسرق المهاجمون معلوماتك عبر الإنترنت دون أن يطلبوا منك أي شيء. لكن ، هنا سنتحدث عن جريمة إلكترونية حيث يمكن للمخالف أن يرهبك لإعطائك ما يريد. هنا سوف نتحدث عن الابتزاز عبر الإنترنت. في الماضي القريب ، لم يستخدم مجرمو الإنترنت الابتزاز الإلكتروني على الشركات فحسب ، بل جعلوا العديد من الأفراد ضحايا لهم.

إذن ، ما هو الابتزاز السيبراني؟

الابتزاز هو شكل شائع من أشكال الجريمة حيث يستخدم المجرم الترهيب أو القوة أو تقنيات الابتزاز أو القوة غير القانونية للحصول على شيء في المقابل. يمكن أن يكون بعض المكاسب النقدية أو أي استجابة أخرى. الآن ، ألقِ مصطلح "الإنترنت". في المصطلحات الأحدث والرقمية ، يتمكن مجرمو الإنترنت من الوصول إلى بياناتك الرقمية ثم يطالبون بالدفع أو أي استجابة أخرى في المقابل.

دعنا نلقي نظرة سريعة على الأنواع الشائعة من الابتزاز عبر الإنترنت.

(ط) هجمات DDoS

هنا تغمر الهجمات الإلكترونية شبكة معينة بالكثير من حركة المرور الضارة بحيث لا يمكنها الاتصال أو العمل بشكل طبيعي. هذا يؤثر على الوصول إلى البيانات والخوادم. عندما يشن مجرم إلكتروني مثل هذا الهجوم ، يُطلب مبلغ ضخم من الفدية لوقف الهجوم.

(2) الابتزاز الإلكتروني

في هذا النوع من الهجوم ، يتطفل مجرمو الإنترنت على شبكة خاصة. ثم يسرقون شبكات قيمة ويحتفظون بالمعلومات الموجودة في تلك الشبكة كرهينة. وما لم يتم تلبية مطالبهم ، لا يقوم مجرمو الإنترنت بتسليم المعلومات مرة أخرى.

في عام 2017 ، تعرضت منصتان مشهورتان للبث المباشر لهجوم ابتزاز إلكتروني حيث أطلق المبتزون حلقات لم يتم دفع فدية لهم.

(ثالثا) برامج الفدية

شكل شائع جدًا من البرامج الضارة يحتجز معلومات الضحية كرهينة ثم يطلب المهاجم فدية معينة لترك المعلومات مجانًا. هنا يتم إعطاء المستخدمين أيضًا مجموعة من التعليمات حول كيفية دفع الرسوم المطلوبة بحيث يمكن إزالة التشفير الموجود على البيانات.

في الآونة الأخيرة ، قامت إحدى عصابات برامج الفدية LockBit 2.0 بتفريغ هجوم على عملاق تكنولوجيا المعلومات Accenture. وذكر ممثلو التهديد أنه ما لم يدفع لهم العملاق الفدية فإنهم سينشرون البيانات.

الأسبوع في برامج الفدية - 13 أغسطس 2021 - صعود LockBit - @ LawrenceAbramsh

- BleepingComputer (BleepinComputer) ١٣ أغسطس ٢٠٢١

كيف يمكنك منع نفسك من الابتزاز عبر الإنترنت؟

1. استخدم مدير كلمات المرور

هناك العديد من حالات اختراق كلمات المرور. تتمثل إحدى طرق درء الابتزاز الإلكتروني في استخدام كلمات مرور قوية. في ظل الظروف العادية ، غالبًا ما نستخدم كلمات مرور يمكن اختراقها بسهولة. وبالنسبة للمتسللين ، من السهل العثور على كلمات المرور خاصةً إذا كان من السهل فك تشفيرها. بمجرد أن يعرف المتسلل كلمة المرور الخاصة بك ، يمكنه / يمكنها تهديدك بتقديم أي بيانات يريدها.

مع العلم بحقيقة أنه من المستحيل تذكر كلمات المرور الطويلة لجميع حساباتك ، يمكنك دائمًا الاستعانة بمدير كلمات مرور قوي قادر على تقديم كلمات مرور فريدة وقوية لكل حساب من حساباتك.

فيما يلي قائمة ببعض أفضل برامج إدارة كلمات المرور. لا يقتصر تطبيق TweakPass على حماية كلمات مرورك فحسب ، بل يقوم بالعديد من الأشياء لتعزيز أمنك على الإنترنت. فيما يلي بعض الوظائف الأساسية لتطبيق TweakPass -

انقر هنا لتنزيل TweakPass

قراءة المراجعة الكاملة لتطبيق Tweakpass

ميزات TweakPass

- يقوم TweakPass بتخزين جميع كلمات المرور الخاصة بك في مكان واحد لا يمكن الوصول إليه إلا بواسطتك

- تشفير AES-256 بت

- يساعد منشئ كلمات المرور القوية في إنشاء كلمات مرور طويلة وآمنة تفي بشرط وجود كلمة مرور قوية. على سبيل المثال ، يضمن أن تحتوي كلمة المرور على أحرف كبيرة وصغيرة وأرقام ورموز وما إلى ذلك ، وإذا كانت كلمة المرور معقدة بدرجة كافية

- يمكنك مزامنة كلمات المرور المخزنة عبر جميع الأجهزة

- يمكنك حفظ كلمات المرور وتسجيلات الدخول أثناء التصفح

كيفية استخدام TweakPass

إذا كنت تريد رؤية تطبيق TweakPass أثناء العمل ، فقم بإلقاء نظرة على هذا المنشور. ومع ذلك ، دعنا نبدأ ، أليس كذلك؟

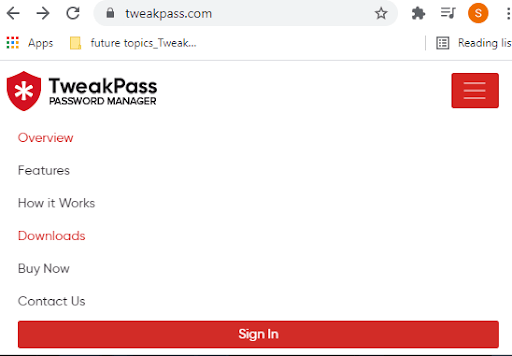

- قم بزيارة tweakpass.com ثم انقر فوق أيقونة الهامبرغر الموجودة في الجانب الأيمن من الصفحة وانقر فوق التنزيلات

- حدد النظام الأساسي الذي تريد تثبيت TweakPass عليه. يمكنك تنزيل TweakPass كملحق على متصفحك أو تثبيته على جهاز الكمبيوتر أو الهاتف الذكي

- لنفترض أنك قمت بتثبيت TweakPass على جهاز الكمبيوتر الذي يعمل بنظام Windows. قم بتشغيل برنامج التثبيت بالنقر نقرًا مزدوجًا فوق ملف الإعداد

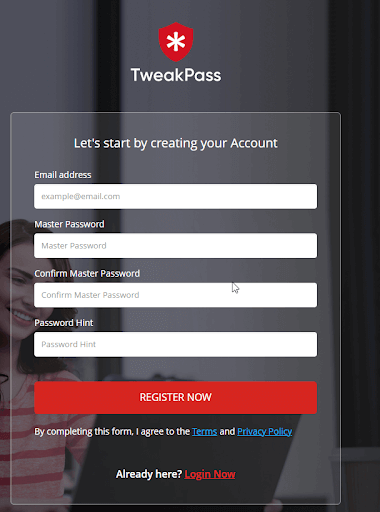

- التسجيل للحصول على حساب. هنا ستقوم بإدخال معرف البريد الإلكتروني الخاص بك وإنشاء كلمة مرور رئيسية

- هذا كل شيء ، اتبع التعليمات التي تظهر على الشاشة وأنت على ما يرام.

يجب أن تقرأ: أفضل بدائل LastPass لإدارة كلمات المرور الخاصة بك

2. استخدام 2 عامل المصادقة

تعتبر المصادقة ذات العاملين واحدة من أفضل وأقوى الطرق لحماية المعلومات عبر الإنترنت. إنه بمثابة طبقة حماية إضافية تتجاوز اسم المستخدم وكلمة المرور اللذين توفرهما أثناء التسجيل.

على سبيل المثال ، قد ترسل هنا رمزًا مكونًا من 6 أرقام قد تضطر إلى إدخاله بعد التسجيل باستخدام اسم المستخدم أو كلمة المرور أو قد تضطر إلى النقر أو النقر فوق الزر "نعم".

أفضل جزء هو أنه لا يمكن تنفيذ هذه الإجراءات إلا بواسطتك (ما لم يسرق شخص ما جهازك منك).

3. تجنب النقر فوق الروابط

بغض النظر عما إذا كنت تستخدم بريدًا إلكترونيًا رسميًا أو شخصيًا ، يجب ألا تنقر أبدًا على الروابط المشبوهة التي قد يبدو أنها واردة من مصدر حسن السمعة. على سبيل المثال ، قد تتلقى بريدًا إلكترونيًا مزيفًا من PayPal أو أي موقع ويب مصرفي آخر تم اختراق حسابك وقد يُطلب منك تقديم تفاصيل مثل رقم بطاقة الائتمان وتفاصيل الحساب المصرفي و CVV و OTP وما إلى ذلك. لن يرسل لك أي مسؤول من البنك الذي تتعامل معه أي بريد إلكتروني من هذا القبيل.

لمعرفة المزيد حول كيفية إدراكك إذا قام شخص ما بالتصيد لك ، يمكنك التحقق من هذا المنشور.

4. احتفظ بأجهزتك لنفسك

سواء كان صديقك أو زميلك أو قريبك ، يجب عليك منع الآخرين من استخدام أجهزتك مثل الكمبيوتر أو الكمبيوتر المحمول أو الهاتف المحمول أو أي جهاز آخر ، خاصة تلك الأجهزة التي قد تحتوي على معلوماتك الشخصية.

أحد العناصر التي يمكن لأي شخص بناءً عليها تخويفك أو ابتزاز الأشياء منك هو عندما يكون لديه معلومات عنك يمكن اختراقها.

5. قم بتحديث نظام التشغيل والبرامج

تعد البرامج والتطبيقات التي لم يتم تحديثها منذ فترة طويلة من أسهل أهداف المتسللين. يمكنهم بسهولة اختراق نقاط الضعف التي لم يتم إصلاحها ، وسرقة بياناتك وبالتالي تخويفك للدفع. لذلك ، يُنصح بالتحقق من نظام التشغيل الخاص بك بانتظام بحثًا عن أي تحديثات معلقة وأيضًا التأكد من تحديث جميع التطبيقات الموجودة على أجهزتك.

6. قم بتثبيت برنامج مكافحة فيروسات فعال والحفاظ على جدار حماية قوي

لا يمكن التأكيد بشكل كافٍ على أهمية جدار الحماية ومكافحة الفيروسات ، سواء على المستوى الفردي أو التنظيمي. يتم إنشاء برامج مكافحة الفيروسات الحديثة بطريقة لا يمكن لأي برنامج ضار تجاوز الدرع الواقي الذي أنشأته. يقضي برنامج مكافحة الفيروسات على تهديد ضار في مهده قبل أن يمتد إلى الملفات الموجودة على جهاز الكمبيوتر الخاص بك أو حتى إلى جهاز الكمبيوتر الخاص بك بالكامل. إليك كل ما تحتاج لمعرفته حول تمكين (وحتى تعطيل) جدار الحماية على جهاز الكمبيوتر الخاص بك.

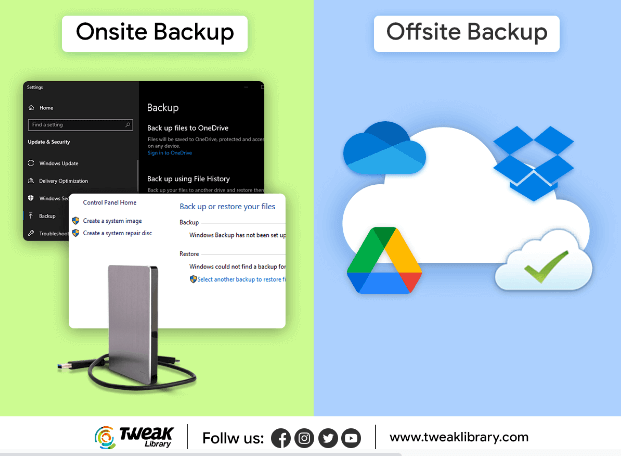

7. إنشاء نسخ احتياطية متعددة للبيانات

سواء على المستوى التنظيمي أو المستوى الشخصي ، يجب الاحتفاظ بنسخ احتياطية للبيانات في أماكن متعددة بحيث إذا تم اختراق البيانات في مكان واحد ، سيكون لديك على الأقل العديد من النسخ الاحتياطية للرجوع إليها. يمكنك إما إنشاء نسخة احتياطية باستخدام المرفق الذي يوفره لك نظام التشغيل الخاص بك ، على سبيل المثال ، يمكن لمستخدمي Windows استخدام ميزة محفوظات الملفات المحسّنة لنظام التشغيل Windows 10 ويمكن لمستخدمي Mac استخدام آلة الزمن. ومع ذلك ، يمكنك حتى اختيار الأدوات المساعدة المتخصصة لنسخ البيانات احتياطيًا على Android و Windows و Mac بشكل ملائم وسريع

تغليف:

في هذا العصر الرقمي ، من ناحية ، حيث تجعل الأجهزة والتطبيقات المهام أكثر ملاءمة لنا ، من ناحية أخرى ، يستفيد حتى مجرمو الإنترنت. نأمل أن تساعدك هذه الخطوات البسيطة على البقاء متقدمًا على الخطر مثل الابتزاز الإلكتروني. إذا أعجبتك المعلومات الواردة في هذه المدونة ، فامنحها إعجابًا. نود أيضًا أن نحصل على مدخلاتك حول كيف يمكنك البقاء في مأمن من الابتزاز عبر الإنترنت. لا تسقط في اقتراحاتك في قسم التعليقات أدناه.