تهديد برامج الفدية: ادفع إذا أردت رؤية ملفاتك مرة أخرى

نشرت: 2017-06-07يجب أن تعيش تحت صخرة حتى لا تكون على دراية بهجوم برنامج الفدية WannaCry الذي حدث في وقت سابق من هذا العام. ولكن ، على الجانب الآخر ، يجب أيضًا أن تعيش تحت صخرة حتى يظل WannaCry في طليعة عقلك ، على الرغم من ذلك.

نحن نعيش في عالم تتدفق فيه المعلومات باستمرار ، مع سماع التطورات الجديدة حول العالم في غضون دقائق. لذلك ، سيكون من الطبيعي تمامًا أن ينسى الغالبية هذا الهجوم الضخم. ومع ذلك ، سيكون من غير الحكمة أيضًا نسيان كل شيء عن WannaCry ومفهوم برنامج الفدية لأن هذا بالتأكيد لم يكن الهجوم الأول ولن يكون الأخير.

مع قدرة مجرمي الإنترنت على استهداف أحد أكبر أنظمة التشغيل المستخدمة وإسقاط 230 ألف جهاز كمبيوتر والأعمال ذات الصلة على ركبتيهم ، فإن برامج الفدية تعد تهديدًا حقيقيًا للغاية ، ولا ينبغي نسيانها.

ما هي برامج الفدية؟

حسنًا ، من المحتمل أن يكون معظمهم على دراية بماهية Ransomware في هذه المرحلة. ولكن إذا لم تكن كذلك ، فهذا وقت رائع للتعلم. المفهوم نفسه أساسي إلى حد ما ويكاد يكون واضحًا بذاته مع كلمة "فدية" مباشرة في الاسم. في الأساس ، تشبه برامج الفدية الاحتفاظ بالملفات والمعلومات الموجودة على جهاز الكمبيوتر الخاص بك كرهينة ، ثم المطالبة بفدية للإفراج عن الرهينة. ولكن ، لكي نكون أكثر وضوحًا ، دعنا نحصل على تعريف تقني بعيدًا عن الطريق.

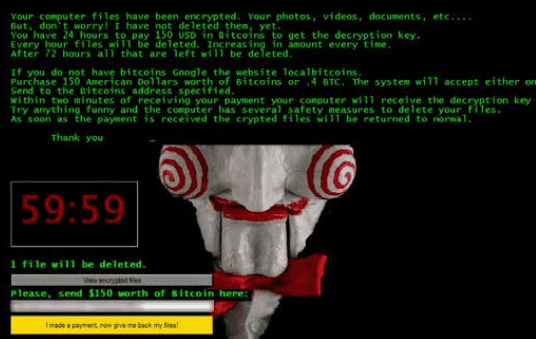

برامج الفدية هي "عائلة من أخطاء الكمبيوتر" ، أو برامج الهجمات الضارة ، والتي تقوم أساسًا بتأمين الجهاز المصاب عن طريق تشفير جميع الملفات والمطالبة بـ "مفتاح تشفير" محدد لإلغاء تأمينه. الآن هذا لا يؤثر فقط على جهاز الكمبيوتر المكتبي القديم الخاص بك ، ولكنه قد يؤثر أيضًا على هاتفك المحمول أو جهازك اللوحي أو الخادم.

بمجرد تشفير جهاز نقطة النهاية ، لا يمكن لمالك الجهاز أو مستخدمه الوصول إلى أي ملفات أو وظائف على هذا الجهاز. لاستعادة الوصول إلى هذا الجهاز ، يجب على المستخدم بعد ذلك دفع "فدية" ، بعض مبلغ الرسوم ، لتلقي الوصول إلى ملفاتهم وأجهزتهم مرة أخرى.

لذلك بدون أدنى شك ، فإن أسهل طريقة لفهم هذا المفهوم هي أن شخصًا ما يحتفظ بملفاتك أو جهازك بأكمله كرهينة. إذا لم تدفع ، فلن ترى تلك الصور لطفلك مرة أخرى - أو الأهم من ذلك ، تلك المستندات الحساسة للغاية المتعلقة بالعمل.

ما حجم التهديد؟

قبل بضعة أشهر فقط من هجوم WannaCry الضخم ، أصدرت شركة IBM Security تقريرًا ألقى نظرة فاحصة على حالة ومستقبل هجمات برامج الفدية. في التقرير ، "Ransomware: كيف يقدر المستهلكون والشركات بياناتهم" ، سلط IBM Security الضوء على بعض المعلومات المخيفة المحيطة بتهديد برامج الفدية.

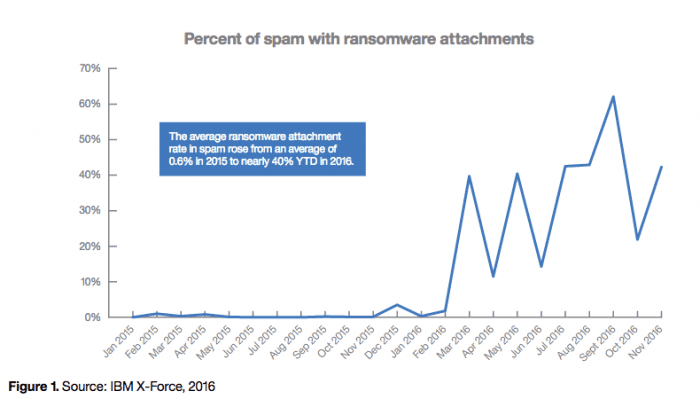

بعد الخفافيش ، أكبر اكتشاف هو أن برامج الفدية في ارتفاع. في حين أن المفهوم الأصلي يعود إلى عام 1989 ، عندما تم إرسال قرص مرن يحتوي على "رمز قفل" بالبريد الحلزوني إلى الضحايا ، أشار IBM Security إلى أن هجمات برامج الفدية كانت متفشية بشكل متزايد منذ عام 2014.

في الواقع ، أشاروا إلى أن "المفهوم قد اكتسب" زخمًا هائلاً "مع تحسين إمكانات التشفير التي استغلها مجرمو الإنترنت والاستخدام المتزايد للعملات المشفرة مثل Bitcoin" أو تقنية blockchain الأساسية. لكن "هجمات الفدية من خطوة واحدة تضاعفت أربع مرات في عام 2016 ، بمتوسط 4000 هجوم يوميًا".

حتى أن مكتب التحقيقات الفيدرالي أفاد في عام 2016 أنه في غضون الأشهر الثلاثة الأولى فقط من عام 2016 ، تم دفع أكثر من 209 ملايين دولار من مدفوعات برامج الفدية في الولايات المتحدة ". في الواقع ، تعد هذه "زيادة هائلة بنسبة 771 في المائة عن مبلغ 24 مليون دولار أمريكي" لعام 2015 بأكمله.

يقدر مكتب التحقيقات الفدرالي (FBI) أن برنامج الفدية يسير حاليًا على الوتيرة الصحيحة ليكون مصدرًا للإيرادات بمليار دولار لمجرمي الإنترنت في عام 2016. وكما رأينا في مايو 2017 ، فإن مكتب التحقيقات الفيدرالي (FBI) ليس بعيد المنال. لذا نعم ، التهديد ضخم للغاية. نحن لا نتحدث عن مدفوعات بقيمة 20 دولارًا: يلاحظ IBM Security أنه تم الإبلاغ عن فدية منخفضة تصل إلى 500 دولار ، ولكن أيضًا مرتفعة مثل بعض الحالات التي تتطلب الملايين . اعتمادًا على عملك ، بالطبع ، قد تكون الفدية مختلفة - لكنها ستؤذي دائمًا.

كيف يعمل؟

الآن بعد أن أصبح لدينا فهم أساسي لهجوم برامج الفدية ، وعلمنا أن التهديد حقيقي للغاية ، فإن الجزء التالي من اللغز هو فهم كيفية تنفيذ هذا النوع من الهجوم بالضبط. بعد كل شيء ، يجب أن تعرف عدوك للتغلب على عدوك ، وفهم السبب الجذري لهجمات برامج الفدية وحدها يمكن أن يكون كافيًا للمساعدة في منعها.

تمامًا كما كتبت سابقًا في دليلي حول أمان الشبكة ، فإن الفطرة السليمة هي أفضل الممارسات. لن يمنع أي قدر من الأمان أو جدران الحماية أو أجهزة التحكم في حدود الجلسة المتسلل إذا قام شخص ما على الشبكة بفتح الباب على مصراعيه وسمح للمهاجم بالدخول. وهنا يأتي دور مفهوم "الهندسة الاجتماعية" ، والذي يتضمن خداع الأفراد والتلاعب بهم إلى مشاركة المعلومات السرية ، أو حتى السماح بالوصول إلى الأنظمة المقيدة بطريقة أخرى.

تعتبر برامج الفدية ، مثل معظم هجمات البرامج الضارة ، مثل مصاصي الدماء - يجب دعوتهم للوصول. في حين أن هذا ليس تشبيهًا مثاليًا ، إلا أنه يساعد في إيصال الفكرة. لا يمكن لفيروس الكمبيوتر تنزيل نفسه فقط على جهازك دون موافقتك - هناك حاجة بشكل عام إلى وجود نقطة اتصال - وأكثرها شيوعًا هي رسائل البريد الإلكتروني العشوائية التي تحتوي على مرفقات ، والتي لاحظت شركة IBM Security أيضًا زيادة في.

هل تعلم أن البريد الإلكتروني المريب الذي تلقيته من هذا العنوان يشبه نوعًا ما لبيكي ، لكن به مرفق غريب؟ لا تفتحه ، ولا تقم بتنزيل المرفق ، ولا تنظر إليه حتى. وفقًا لشركة IBM ، فإن رسائل البريد الإلكتروني غير المرغوب فيها والبريد العشوائي هي السبب الرئيسي لبرمجيات الفدية التي تشق طريقها إلى شبكتك.

افتح بريدًا إلكترونيًا أو قم بتنزيل أحد المرفقات ، وتم منح Ransomware للتو الوصول إلى جهازك. من هناك ، يمكن لهذا البرنامج الضار فحص أنظمة الملفات في نقطة النهاية ، "والعثور على جميع المواقع التي يحتفظ فيها الضحية بالملفات ، بما في ذلك النسخ الاحتياطية وملفات النسخ الاحتياطي بالإضافة إلى مستودعات الشبكة وحتى محركات الأقراص الخارجية المتصلة بنقطة النهاية".

بمجرد العثور على كل شيء ، يمكن للبرامج الضارة الانتقال من جهاز إلى آخر على الشبكة ، ويتولى التشفير ويغلق نظامك بالكامل أو معلومات قيمة ، وعليك الآن الدفع لاستعادتها. لكن هذا لا يروي القصة بأكملها بالضبط. في الواقع ، وفقًا لـ Malwarebytes Labs ، لم يبدأ WannaCry حتى من مرفق بريد إلكتروني سطحي.

كيف ينتشر WannaCry حتى الآن؟

بعد كل شيء ، ليس الأمر كما لو أن 230.000 فرد فتحوا نفس البريد الإلكتروني الذي سمح لـ WannaCry بالدخول إلى أجهزتهم. مرة أخرى ، وفقًا لـ Malwarebytes ، الفكرة هي أنه تم استخدام بعض برامج وممارسات وكالة الأمن القومي المخادعة للعثور على نقاط ضعف في الشبكات.

"انتشرت هذه الدودة السيئة من خلال عملية تطارد الجمهور الضعيف الذي يواجه منافذ SMB ، ثم تستخدم استغلال EternalBlue المزعوم الذي تم تسريبه من وكالة الأمن القومي للوصول إلى الشبكة واستغلال DoublePulsar (كما زعمت وكالة الأمن القومي) لإثبات الثبات والسماح بالتثبيت من WannaCry Ransomware. "

الآن ، هذا تقني بعض الشيء وإذا كنت تريد الخوض في مزيد من التفاصيل ، فإن Malwarebytes تقوم بعمل رائع في تحطيم كل شيء. ومع ذلك ، فإن الشيء المهم الذي يجب ملاحظته هو أن WannaCry لم يبدأ من بريد إلكتروني - لذلك في حين أنه مصدر رئيسي ، فإنه ليس المصدر الوحيد ، ولا هو الأكثر خوفًا. كان WannaCry هو "مصاص الدماء" الذي تطور ليجد طريقته الفريدة في الدخول إلى المنزل بدلاً من الحاجة إلى دعوتك إليه. استخدم أوه ، و WannaCry مآثر "مسلحة" (أشياء EternalBlue و DoublePulsar) من وكالة الأمن القومي - من المهم أيضًا ملاحظة .

الاتصالات الموحدة وبرامج الفدية

لذلك قد تفكر في أنه لا يمكن استخدام برامج الفدية إلا لقفل أجهزة الكمبيوتر الخاصة بك لمنع الوصول إلى الملفات والأجهزة نفسها. حسنًا ، هذا أحد أكبر الاهتمامات ، ولكن في عالم متواصل دائمًا من الحلول السحابية ، ليس هذا هو الشاغل الوحيد. في الواقع ، لدى VoIP و Unified Communications تهديدًا فريدًا من برامج الفدية على وجه التحديد.

خلال WannaCry وحده ، أبلغت المستشفيات عن تأثر أجهزة الكمبيوتر ليس فقط ، ولكن أيضًا أنظمة الاتصال الهاتفي بالمستشفيات. يمكن أن ينتشر هذا النوع من البرامج إلى أي جهاز أو نظام متصل تقريبًا ، بما في ذلك حلول الاتصالات الموحدة التي نستخدمها كل يوم في أعمالنا. تتزايد هجمات VoIP ، ويسمح كل هاتف مكتبي قمت بتوصيله بشبكتك غير المؤمنة بشكل صحيح بنقاط وصول إضافية إلى شبكتك. هناك أيضًا هجمات Skype و Type ، حيث يمكن للمتصلين معرفة ما كنت تكتبه أثناء وجودك على الهاتف للسماح لهم بالوصول غير المصرح به إلى الشبكة.

يلاحظ Malwarebytes أيضًا أن هجوم WannaCry استفاد من بروتوكولات محددة ، وتحديداً "بروتوكول SMB". يوضحون أن SMB يُستخدم لنقل الملفات بين أجهزة الكمبيوتر ، وهو إعداد يتم تمكينه غالبًا على الأجهزة افتراضيًا ، على الرغم من عدم الحاجة إلى البروتوكول. توصي Malwarebytes على وجه التحديد بأن يقوم المستخدمون بتعطيل SMB "وبروتوكولات الاتصال الأخرى إذا لم تكن قيد الاستخدام."

تقليل المخاطر وحماية عملك

لذا ، كما سيخبرك أي خبير أمني ، فإن خط الدفاع الأول وربما الأقوى هو ببساطة التعليم. إذا كنا على دراية بالتهديدات المحتملة الكامنة في الزاوية ، فإننا ندرك كيف تشق هذه التهديدات طريقها إلى شبكاتنا وكيفية منع هذه التهديدات من إصابة أجهزتنا.

لكن مجرد إخبار فريقك بعدم فتح أي رسائل بريد إلكتروني غير دقيقة لا يكفي. كلنا نرتكب أخطاء ، وفي نهاية المطاف قد يكون خطأ صريحًا يؤدي إلى عدوى جسيمة. من ناحية أخرى ، كما رأينا مع WannaCry ، فإن هجمات برامج الفدية هذه تجد طريقها إلى أجهزة الكمبيوتر. إذن كيف نحمي من مثل هذا التهديد الهائل؟ هناك بعض الممارسات الأساسية التي يمكن أن نأخذها في الاعتبار.

- تحديث كل شيء

مرارًا وتكرارًا أرى الأشخاص يتجاهلون تحذيرات التحديث هذه على هواتفهم وأجهزة الكمبيوتر الخاصة بهم ، وأرى مرارًا وتكرارًا مشكلات منبثقة تم حلها باستخدام هذه التحديثات الأخيرة. قد يكون الأمر مزعجًا ، وقد يستغرق بعض الوقت بعيدًا عن يومك ، لكنك تحتاج إلى تحديث أجهزتك. بقدر ما هو أمر مزعج بالنسبة لـ Microsoft لفرض التحديثات على أجهزة الكمبيوتر التي تعمل بنظام Windows 10 ، فإن لديهم وجهة نظر. إذا كان هناك عيب أمني ، فيجب إصلاحه ، وتأتي هذه الإصلاحات في تحديثات الكمبيوتر المملة. الجحيم ، بعد WannaCry مباشرة ، مضت Microsoft قدما في تصحيح نظام التشغيل Windows XP - وهو نظام تشغيل مهجور في الغالب. احتفظ. كل شئ. فوق. ل. تاريخ.

- نسخ احتياطي لكل شيء

هناك نوعان من الأشخاص: أولئك الذين يقومون بنسخ بياناتهم احتياطيًا ، وأولئك الذين لم يمروا بتجربة مؤلمة بفقدان بياناتهم. عندما يعتمد عملك على بعض المعلومات الهامة داخل هذه الأنظمة لمواصلة العمل في الأعمال اليومية ، يجب عليك عمل نسخة احتياطية من كل شيء. في حالة هجمات برامج الفدية الضارة وتعذر عليك توصيل نظامك الرئيسي بالإنترنت ، فلديك على الأقل شبكة أمان يمكنك الرجوع إليها إذا كانت النسخة الاحتياطية محدثة وآمنة. نظرًا لأن برامج الفدية يمكن أن تنتقل من جهاز إلى كل جهاز آخر على نفس الشبكة ، يجب الاحتفاظ بالنسخ الاحتياطية في مواقع فريدة وآمنة على شبكات آمنة غير مرتبطة بالبنية التحتية للشبكة الرئيسية. أوه ، ولا يتم نسخ البيانات احتياطيًا ما لم يتم حفظها في ثلاثة مواقع. التكرار هو المفتاح.

- تنفيذ برامج الأمان وصيانتها

على الرغم من أنني تحدثت عن برامج الأمان من قبل ، إلا أنه من الجدير بالذكر مرة أخرى. يعد استخدام أحدث برامج مكافحة الفيروسات والبرامج الضارة المثبتة على جميع نقاط نهاية الموظف ، وهي توصية مباشرة من IBM Security ، أفضل طريقة للبدء. توصي شركة IBM أيضًا بالذهاب إلى أبعد من ذلك وإعداد عمليات مسح منتظمة بالإضافة إلى تحديثات تلقائية لجميع برامج مكافحة الفيروسات. بالإضافة إلى برامج مكافحة الفيروسات والكشف ، فإن حراس بوابات الشبكة مثل الأجهزة أو البرامج المذكورة سابقًا والجدران النارية ووحدات التحكم في حدود الجلسة سيساعدون في إبعاد العيون غير المرغوب فيها. ضع في اعتبارك استخدام VPN لمستخدمي الأجهزة المحمولة والبعيدة أيضًا.

- إنشاء والحفاظ على خطة الاستجابة للحوادث

تتعايش هذه النقطة مع تثقيف وتدريب الموظفين ، ويجب تضمينها في التخطيط العام عندما يتعلق الأمر بالأمن. حتى مع وجود جميع التدابير المعمول بها لمنع الهجوم ، فمن المحتمل استمرار حدوث ذلك. ضع خطة للاستجابة للحوادث حتى تعرف الفرق الرئيسية كيفية الاستجابة بسرعة لمنع أكبر قدر ممكن من الضرر. الأهم من ذلك ، في حالة وقوع هجوم ، أوقف الانتشار. افصل جميع الأجهزة ، وابتعد عن الشبكة ، واستخدم الأجهزة المحمولة أو الشخصية. يمكن أن يتسبب جهاز مصاب واحد يظل متصلاً في إصابة الشبكة بأكملها في غضون دقائق - وهذا يساهم في كابوس الأمان في مكان عمل BYoD فقط.

- توقف عن اكتناز المآثر

هذا بالطبع لن ينطبق على كل ، أو حتى العديد من الشركات على الإطلاق. ولكن في نهاية المطاف ، نحتاج إلى التوقف عن تخزين الثغرات المحتملة والبرامج الضارة المعروفة في محاولة "لتسليح" هذه الأدوات. كانت هذه نقطة قوية أثارها رئيس مايكروسوفت براد سميث ، وهي نقطة تستحق الصدى. تم استخدام مآثر NSA كأسلحة في WannaCry ، وبالطبع يمكن استخدامها مرارًا وتكرارًا.

تهديد حقيقي لا يرحل

كما نرى بوضوح ، تعد برامج الفدية بلا شك تهديدًا كبيرًا. وكما نرى بوضوح ، لن تختفي برامج الفدية في أي وقت قريبًا. في الواقع ، من المرجح أن نتوقع ارتفاعًا في هجمات برامج الفدية خلال السنوات القليلة المقبلة ، كما رأينا بالفعل منذ عام 2014. لسوء الحظ ، لا يوجد دفاع مثالي ، ولكن الاستعداد لأي كارثة بأي شكل من الأشكال أفضل من الانتظار شيء ما سيحدث أولاً.

إذا لم يكن WannaCry هو مكالمة الاستيقاظ التي يحتاجها عملك لأخذ الأمن على محمل الجد ، فمن المأمول ألا يكون قد فات الأوان بمجرد حدوث هجوم هائل آخر. لقد رأينا بالفعل اختراقًا واحدًا يصل إلى 230 ألف جهاز كمبيوتر حول العالم - من يدري إلى أي مدى يمكن أن يكون الهجوم التالي هائلاً وضارًا؟