Der Stand von BYoD im Jahr 2017: So sichern Sie Ihren Sicherheitsalptraum

Veröffentlicht: 2017-03-10Wir haben schon ziemlich oft über Trends gesprochen und uns sowohl die UC-Trends 2017 als auch die Team-Collaboration-Trends 2017 angesehen. Ein großer Trend, auf den wir uns noch nicht konzentriert haben, ist die Einführung von BYoD-Richtlinien. Da das Konzept der Mobilität innerhalb der Belegschaft immer wünschenswerter wird, ist das Konzept, Ihr eigenes Gerät zur Arbeit mitzubringen, sehr sinnvoll.

Einer der offensichtlichsten Vorteile ist natürlich die Kostensenkung für Arbeitgeber, die nicht mehr für die Zweithandys oder Workstations ihrer Teams bezahlen müssen. Ob Sie es glauben oder nicht, aber Ökonomisierung ist nicht der Hauptgrund, warum immer mehr Unternehmen diese Politik verfolgen. Mitarbeiterzufriedenheit, Mobilität und Produktivität sind die drei größten Vorteile von BYoD.

Gleichzeitig sind die Nachteile jedoch ebenso eklatant. Es macht Sinn, warum ein Unternehmen zögern würde, diesen Ansatz zu übernehmen, da Sicherheit und Datenschutz die größten Bedenken sind. Wir haben uns kürzlich den BYoD Spotlight Report des Crowd Research Partners angesehen, der die Bedenken und Vorteile dieser Art von Richtlinie hervorhebt. Wir wollten den Bericht erweitern, unsere wichtigsten Erkenntnisse mit Ihnen teilen und Ihnen einen Einblick geben, wie Ihr Unternehmen sein Netzwerk am besten sichern und gleichzeitig zu einer Bring-Your-Own-Kultur übergehen kann.

Ist das Risiko es überhaupt wert?

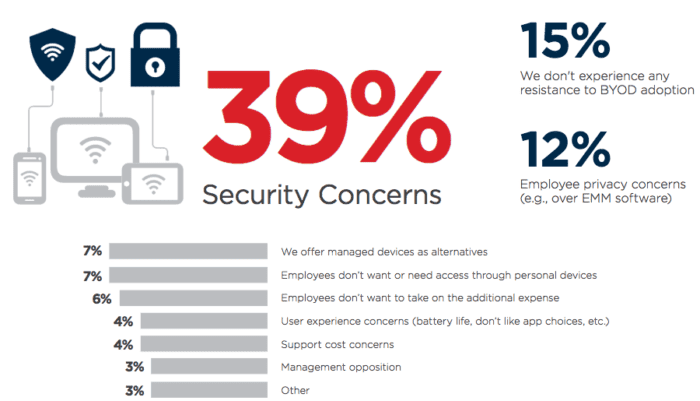

Wenn Ihr Unternehmen viele Jahre ohne den BYoD-Ansatz gearbeitet hat, denken Sie wahrscheinlich: „Warum sich die Mühe machen?“ Ist es die erhöhte Wahrscheinlichkeit einer Sicherheitsverletzung wirklich wert, Ihren Teammitgliedern die Freiheit zu geben, ihre eigenen Telefone zu verwenden? Obwohl wir in der Vergangenheit die Vor- und Nachteile von BYoD hervorgehoben haben, lohnt es sich, es noch einmal zu betrachten. Schließlich denken viele, dass dieser Ansatz eher das Konzept der Schatten-IT fördert – das Konzept, dass Mitarbeiter ihre eigenen Lösungen übernehmen, ohne die IT zu konsultieren. Der größte Widerstand gegen die Übernahme dieser Richtlinien rührt zweifellos von Sicherheitsbedenken her.

Dies kann zu Kompatibilitätsproblemen, Hindernissen für die Zusammenarbeit und natürlich zu Sicherheitsbedenken führen. Beispielsweise ist Cisco Spark eine hervorragende Wahl für jedes Team, das intensive Sicherheit wünscht. Slack hingegen ist weniger als herausragend, wenn es um Sicherheit geht. Dieser Mangel hat zu einer Explosion von sicherheitsorientierten Slack-Alternativen geführt. Ihre gesamte sichere Kommunikation verschwindet, sobald ein Team beschließt, Slack über Spark zu verwenden, obwohl die anderen Teams Letzteres verwenden.

Die Forschung von Crowd kam zu dem Schluss, dass „bis 2018 12,1 Milliarden Mobilgeräte in Gebrauch sein werden; die Hälfte der Arbeitgeber weltweit fordert BYOD bis 2017; 67 Prozent der CIOs und IT-Experten sind davon überzeugt, dass Mobilität ihre Organisationen genauso stark oder sogar noch stärker beeinflussen wird als das Internet in den 1990er Jahren.“

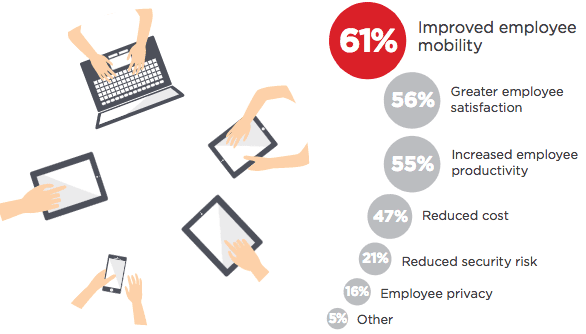

Realistischerweise können die Vorteile, die Ihr Team aus diesen Richtlinien ziehen kann, Sicherheitsbedenken überwiegen. Crowd bemerkte, dass ein BYoD-Ansatz Folgendes bietet:

- Erhöhte Mobilität

- Verbesserte Mitarbeiterzufriedenheit

- Ein großer Produktivitätsschub

- Kostenersparnis natürlich

Nun, Zufriedenheit mag zunächst wie ein oberflächliches Maß erscheinen, aber es hat sich immer wieder gezeigt, dass glückliche Arbeitnehmer produktive Arbeitnehmer sind. Wie ich bereits in der Vergangenheit gesagt habe, ist die Benutzererfahrung der Schlüssel – wenn eine Anwendung oder Lösung kompliziert ist, wird sie niemand verwenden. Wenn Sie Ihre Mitarbeiter zwingen, dieselben, möglicherweise veralteten Geräte zu verwenden, kann dies dazu führen, dass Mitarbeiter häufiger gegen die Technologie kämpfen, als ihre Arbeit zu erledigen. Nachfolgend sind die Ergebnisse einer Umfrage aufgeführt, in der Unternehmen gefragt wurden, was ihrer Meinung nach der größte Vorteil dieser Art von Politik wäre:

Es ist erwähnenswert, dass diese Prozentsätze nicht 100 % ergeben, da einige Unternehmen, die an der Umfrage teilgenommen haben, mehrere Aspekte ausgewählt haben. Dies unterstreicht die Vorteile eines BYoD-Ansatzes nur noch mehr.

Wenn Sie also ein hochmodernes Unternehmen sein und alle möglichen Vorteile nutzen möchten, können Sie mit Sicherheit sagen, dass die Übernahme des Bring-Your-Own-Ansatzes es Ihren Mitarbeitern ermöglichen würde, sich auf ihre Arbeit zu konzentrieren. Dies führt zu glücklichen, produktiven und erfolgreichen Teams.

Zu berücksichtigende Risiken

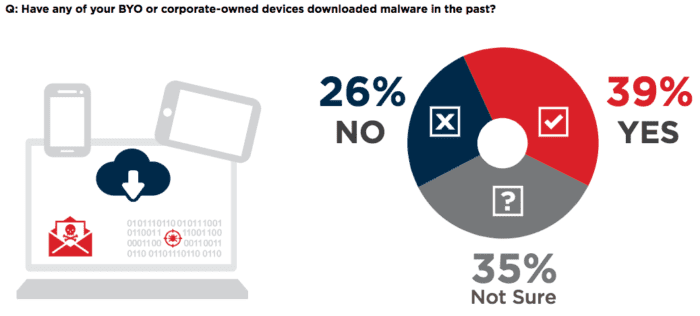

Wie bereits erwähnt, betreffen die größten Risiken im Zusammenhang mit einem BYoD-Ansatz die Sicherheit und den Datenschutz. Das sind beides unglaublich breite Themen, aber es ist möglich, die beiden zusammenzufassen. Konkurrenten Zugang zum metaphorischen Geheimgewölbe Ihres Unternehmens zu gewähren, ist ein eklatantes Beispiel. Daher sollte jedes Unternehmen seinen BYoD-Ansatz richtig planen. Malware ist im Allgemeinen ein großes Problem. Tatsächlich gaben 39 % der befragten Unternehmen an, in ihrem Netzwerk ein BYO-Gerät gefunden zu haben, das Malware heruntergeladen hatte.

Auch das Risiko von Ransomware-Angriffen gibt zunehmend Anlass zur Sorge. Dies sind Angriffe, bei denen Hacker in Ihr Netzwerk eindringen, um es – oder Teile davon – herunterzufahren oder Informationen zu sammeln und alles als Geisel zu nehmen. Diese Angreifer zwingen Ihr Unternehmen, einen hübschen Cent zu zahlen, um Ihre Sachen zurückzubekommen. Unabhängig vom Angriff gibt die überwiegende Mehrheit der Unternehmen jedoch an, dass Sicherheitsbedenken ihre größte BYoD-Barriere darstellen.

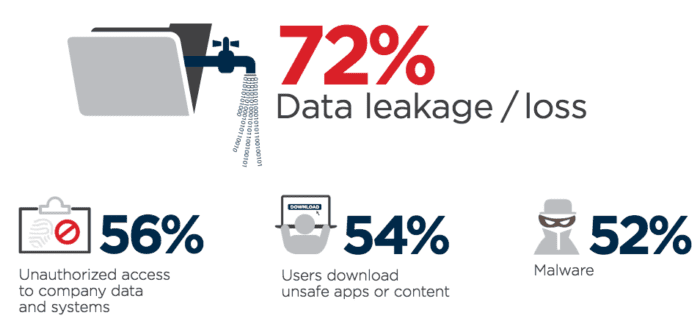

Was Unternehmen am meisten fürchten, sind Datenlecks und Datenverluste. Die Idee, unbefugten Personen den Zugriff auf wichtige, private Informationen Ihres Unternehmens zu ermöglichen, ist eine große Hürde, die es zu überwinden gilt. Zu diesen Risiken gehören:

- Datenlecks oder Datenverlust

- Unbefugter Zugriff auf Unternehmensdaten und -systeme

- Benutzer laden unsichere Apps herunter und greifen auf nicht autorisierte Inhalte zu

- Malware und andere infektiöse Software, wie die zuvor erwähnte Ransomware

- Verlorene und gestohlene Geräte

- Schwachstellen-Exploits in ungesicherten Geräten

- Die Unfähigkeit, die Endpunktsicherheit zu kontrollieren

- Gewährleistung aktueller Sicherheitssoftware auf jedem Gerät

- Einhaltung der Vorschriften

- Netzwerkangriffe über ungesichertes WLAN

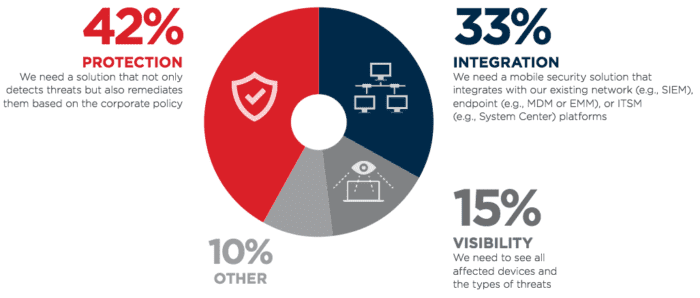

Abgesehen von Sicherheitsbedenken nennen die meisten Unternehmen die Integration als zweitgrößtes Hindernis. Integrationen ermöglichen es uns, Slack so umzubauen, dass es für Remote-Mitarbeiter geeignet ist. Wir alle wissen, wie wichtig Integrationen sind. Die befragten Unternehmen gaben an, dass eine mobile Sicherheitslösung, die sich in ihr bestehendes Netzwerk und ihren Anwendungs-Stack integrieren lässt, hohe Priorität hat.

Unternehmen sind auch besorgt über die Netzwerktransparenz von Bedrohungen oder kompromittierten Geräten. Tatsächlich gaben 35 % der Unternehmen an, dass BYoD zusätzliche IT-Ressourcen benötigte, um die mobile Sicherheit zu verwalten. Dies stellt einen sehr guten Punkt dar: Sicherheit kann teuer und zeitaufwändig sein und von den höheren Prioritäten Ihres Unternehmens ablenken.

Wie wir uns unten ansehen, werden Sie jedoch sehen, dass der Schutz Ihrer BYoD-Anwendungen und Ihres Netzwerks nicht kompliziert sein muss.

Übernehmen Sie die Kontrolle und sichern Sie Ihr BYoD-Netzwerk

Ein BYoD-Büro muss kein schwarzes Loch voller Sicherheitsalpträume bedeuten. (Das überlassen wir dem IoT.) Genau wie wir es beim Schutz Ihres VoIP-Netzwerks besprochen haben, helfen die einfachsten Sicherheitsrichtlinien und -praktiken dabei, alles abzuriegeln. Nun, der gesunde Menschenverstand ist letztendlich die beste Verteidigung, wenn es darum geht, Ihre Daten sicher aufzubewahren. Achten Sie daher in erster Linie darauf, dass Ihre Bring-Your-Own-Teams möglichst wenig Spielraum für Fehler haben.

Etablieren Sie geeignete Sicherheitspraktiken und -protokolle

Ich spreche nicht von Protokollen wie SIP und H.323, die Ihren VoIP-Dienst bestehen lassen, sondern von guten altmodischen Richtlinien. Das größte Risiko bei diesem Ansatz besteht zweifellos darin, dass Teams nicht regulieren, wie sie funktionieren und ihre persönlichen Geräte nutzen. Wie alles andere im Leben wird das Ignorieren des Problems es nicht verschwinden lassen.

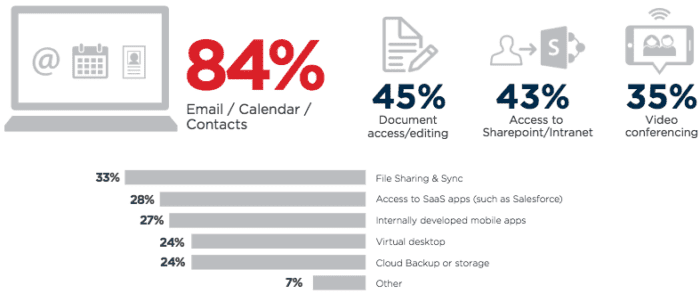

Oben sehen Sie eine weitere Reihe von Umfrageergebnissen, in denen Unternehmen ihre idealen Funktionen eines BYO-Geräts einstuften und wofür sie ihren Teams erlauben würden, ihre Geräte zu verwenden. Diese Aspekte müssen unbedingt berücksichtigt werden, wenn Richtlinien, Richtlinien und genehmigte Anwendungen oder Funktionen berücksichtigt werden. Im Allgemeinen sollten die Regeln und Vorschriften, die Ihr Unternehmen (insbesondere Ihre IT-Abteilung) erlässt, je nach diesen spezifischen Teamfunktionen und -rollen variieren.

Akzeptierte Nutzungsrichtlinien :

Beginnen Sie ganz am Anfang. Bestimmen Sie, was als akzeptierte Nutzung für Ihr Team gilt und was nicht. Definieren Sie eine akzeptable geschäftliche Nutzung mit spezifischen Aktivitäten, die Ihr Unternehmen direkt oder indirekt unterstützen. Das Einschränken, aber nicht das vollständige Verbot der persönlichen Kommunikation könnte dazu beitragen, festzustellen, wie Ihre Mitarbeiter BYoD sehen sollten.

Natürlich ist die Beschränkung des Webzugriffs ein guter Anfang; Studien haben jedoch gezeigt, dass gemächliches Surfen im Internet der Produktivität zugute kommen kann, also übertreiben Sie es nicht. Beschränken Sie vor allem, wie und wann Ihre Teams vertrauliche Informationen über ihre Mobilgeräte speichern oder übertragen können. Routinemäßige Sicherheitsüberprüfungen sind eine großartige Richtlinie, um sicherzustellen, dass jedes Gerät auf dem neuesten Stand ist und den Richtlinien entspricht.

Kriterien für zulässige Anwendungen :

Es ist unmöglich, alle Apps zu sperren und zu verhindern, dass Ihre Teams ihre Favoriten auf ihren persönlichen Geräten installieren. Geben Sie jedoch Kriterien dafür an, was für die Arbeit verwendet werden sollte, und versuchen Sie, auf breiter Front Einheitlichkeit herzustellen. Wie bereits erwähnt, kann Schatten-IT ein großes Problem darstellen.

Es ist wichtig, sicherzustellen, dass Ihre gesamte Kommunikation über dieselbe Plattform erfolgt, um die Sicherheit zu gewährleisten. Es ist auch möglich, Apps, die nicht von angesehenen Anbietern wie Google Play oder dem Apple App Store stammen, einfach zu verbieten. Bei einigen Geräten kann die IT sogar App-Downloads von inoffiziellen Standorten aktivieren oder deaktivieren.

Mitarbeiterabgangspraktiken:

Wenn ein Mitarbeiter das Team verlässt, kann sein Gerät immer noch alle seine früheren geschäftsbezogenen Informationen, Daten, Kommunikationen und Dateien enthalten. Der erste Schritt, den Ihr Unternehmen unternehmen kann, besteht darin, eine Richtlinie für ausscheidende Mitarbeiter aufzustellen. Eine Richtlinie für ausscheidende Mitarbeiter ist eine der besten Sicherheitspraktiken, die Ihr Unternehmen anwenden kann.

Es ist nicht realistisch, ausscheidende Mitarbeiter zu bitten, alles von ihrem privaten Gerät zu löschen, aber zumindest alle geschäftlichen Kommunikationen und Anwendungen zu entfernen, ist sinnvoll.

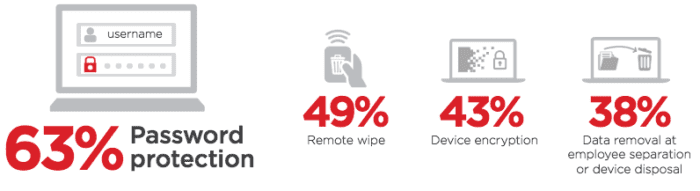

Passwortrichtlinien:

Die meisten Menschen nehmen Passwörter als selbstverständlich hin – sie verwenden das wieder, was sie sich am leichtesten merken können. Wir könnten eine ganze Diskussion über die besten Passwortpraktiken führen, aber das ist ein anderes Thema für einen anderen Tag. Es genügt zu sagen, dass eine einfache Möglichkeit, den Überblick über Passwörter zu behalten, darin besteht, eine zeitlich begrenzte Richtlinie festzulegen.

Ihre Richtlinie sollte mindestens verlangen, dass Mitarbeiter ihre Passwörter routinemäßig ändern, und eine strenge Reihe von Passwortanforderungen vorschreiben, um einfache Brute-Force-Angriffe zu verhindern.

Routinemäßige Sicherheitskontrollen:

Es ist eine Sache, eine Reihe von Richtlinien und Richtlinien anzuwenden, aber es ist eine andere Sache, sie durchzusetzen. Denn was nützen Ihre Regeln, wenn niemand sie befolgt, weil niemand sie durchsetzt? Ein großes Unternehmen mit dem Luxus einer IT-Abteilung wird von einem Team profitieren, das sich der Gewährleistung der besten Sicherheitsmaßnahmen verschrieben hat.

Realistisch gesehen kann und sollte jedoch jedes Unternehmen einfache Sicherheitskontrollen einrichten. Versammeln Sie einmal im Monat Ihr Team, um Kennwörter zurückzusetzen und Ihre Richtlinien zu überprüfen. Analytics allein kann Ihrem Unternehmen helfen, indem es beispielsweise Ihre VoIP-Anrufberichte verbessert. Im Folgenden diskutieren wir die verfügbaren Tools für leistungsstarke Prüfberichte, die Protokollierung, Überwachung und Fernzugriff umfassen.

Stellen Sie die richtigen Tools bereit und nutzen Sie sie

Es wäre sinnvoll, die richtigen Tools für den Job zu verwenden, wenn Ihr Unternehmen Richtlinien für die ordnungsgemäße Verwendung festlegen möchte.

Dies ist eine weit gefasste Idee, aber die Verwendung von unternehmensorientierten Lösungen trägt dazu bei, sowohl Sicherheitsrisiken als auch Kompatibilitätsprobleme zwischen Teams zu minimieren. Lösungen zur Verwaltung mobiler Geräte sind die einfachste Möglichkeit, alles unter einem Dach zu vereinen. Ihr Unternehmen muss jedoch nicht viel Geld ausgeben, um Ihr Netzwerk mit den richtigen Richtlinien zu schützen. Diese könnten auch als Risikokontrollmaßnahmen klassifiziert werden.

Dies ist eine weit gefasste Idee, aber die Verwendung von unternehmensorientierten Lösungen trägt dazu bei, sowohl Sicherheitsrisiken als auch Kompatibilitätsprobleme zwischen Teams zu minimieren. Lösungen zur Verwaltung mobiler Geräte sind die einfachste Möglichkeit, alles unter einem Dach zu vereinen. Ihr Unternehmen muss jedoch nicht viel Geld ausgeben, um Ihr Netzwerk mit den richtigen Richtlinien zu schützen. Diese könnten auch als Risikokontrollmaßnahmen klassifiziert werden.

Mobile Geräteverwaltung:

Nun, diese Lösungen sind eine Klasse für sich. Im Allgemeinen auf den Unternehmensmarkt ausgerichtet, könnten sie für einige kleinere Teams, die nur ihre privaten Telefone und Computer verwenden, unerreichbar sein. Wenn Ihr Unternehmen Sicherheit jedoch so ernst nehmen möchte, wie es sollte, kann die Investition in die richtige Lösung viel bewirken.

Diese Tools können verwendet werden, um den Vorgang des Entfernens von Geschäftsdaten vom Telefon eines Benutzers zu automatisieren. Sie können sogar „Geofencing“-Regeln festlegen, die einschränken, wo Benutzer auf ihre Geschäftsanwendungen oder -konten zugreifen können. Einige beliebte Lösungen sind SOTI MobiControl, Vmware AirWatch, Citrix XenMobile und Microsoft Intune.

Daten- und Geräteverschlüsselung:

Wie wir bereits angemerkt haben, wird nicht jedes Unternehmen das dringende Bedürfnis verspüren, in eine Unternehmenslösung zu investieren, aber das lässt sie nicht ohne Alternativen. Es ist möglich, selbst eine sichere Lösung zusammenzustellen, indem Sie die richtigen Kommunikationsmethoden und möglichst viele Apps verwenden.

Ich habe mehrfach darauf hingewiesen, wie sicher Cisco Spark ist, aber um es noch einmal zu betonen: Cisco kann Ihre Kommunikation nicht einmal sehen. Sie können eine ordnungsgemäße Geräteverschlüsselung auf verschiedene Arten sicherstellen, aber eine der kostengünstigsten und naheliegendsten ist die Einrichtung eines Virtual Private Network (VPN) – etwas, das jedes Unternehmen haben sollte.

Remote-Gerätezugriff:

Der Remote-Gerätezugriff existiert als eigene Kategorie und kann für eine Reihe verschiedener Szenarien verwendet werden. Wenn Ihre mobilen Mitarbeiter Unterstützung oder Unterstützung benötigen, sind Remote Device Access-Anwendungen ein Glücksfall für IT-Teams. Diese können auch verwendet werden, um die Sicherheit zu gewährleisten und dabei zu helfen, Daten von ausscheidenden Mitarbeitern zu entfernen oder sicherzustellen, dass Teams die richtigen Richtlinien befolgen.

Diese Tools können auch bei routinemäßigen Sicherheitsüberprüfungen helfen, wenn dies eine Richtlinie ist, die Ihr Unternehmen implementieren möchte. Remote-Wipe-Tools sind ebenfalls üblich, und die beiden können im Allgemeinen in dieselbe Kategorie eingeordnet werden.

Zwei-Faktor-Authentifizierung:

Sollte sich Ihr Unternehmen dafür entscheiden, würde die Zwei-Faktor-Authentifizierung Hand in Hand mit Ihrem VPN funktionieren. Die Zwei-Faktor-Authentifizierung ist eine der einfachsten Möglichkeiten, Ihre Konten und Geräte noch weiter zu sichern. Stellen Sie sich das wie das Riegelschloss einer Haustür vor. Bei der Zwei-Faktor-Authentifizierung müssen sich Benutzer über ihr Passwort hinaus durch eine zweite Maßnahme identifizieren. Tatsächlich sind Twilio und Nexmo zwei der beliebtesten Plattformen, die dies ermöglichen.

Wie sich Benutzer identifizieren, hängt von der Anwendung und dem Anwendungsfall ab. In der Regel wird jedoch ein zeitlich begrenzter Code per Telefonanruf, SMS oder E-Mail gesendet. Einige Unternehmen gehen sogar noch einen Schritt weiter und statten ihre Teams mit „Authentifikator“-Schlüsselanhängern aus, die jedes Mal, wenn sich ein Benutzer anmeldet oder eine VPN-Verbindung herstellt, eine zufällige Zahlenfolge generieren.

Firewalls und Virenschutz:

Wir haben uns zuvor den Unterschied zwischen Software- und Hardware-Firewalls angesehen und möchten noch einmal betonen, wie wichtig diese Tools für die Sicherung Ihres Netzwerks sind. Auch wenn es möglicherweise nicht möglich ist, eine Software-Firewall auf dem BYoD-Mobiltelefon jedes Teammitglieds zu installieren, ist der Schutz Ihres Netzwerks entweder mit einer Hardware-Firewall oder sogar einem Session Border Controller eine der besten Möglichkeiten, Ihr gesamtes Netzwerk zu sperren.

Wenn Ihr Unternehmen eine Firewall als erste und zweite Verteidigungslinie verwendet, wird diese ebenfalls mit einem VPN konfiguriert. Diese Tools können auch dazu beitragen, die gefürchteten DDoS-Angriffe zu verhindern, die selbst die größten Netzwerke in die Knie zwingen. Antivirus-Lösungen sind ein weiteres ähnliches Tool, das im Allgemeinen Hand in Hand mit einer ordnungsgemäßen Firewall-Einrichtung arbeitet und nach Möglichkeit auf allen Geräten verwendet werden sollte.

BYoD ist da, um zu bleiben

Wenn Ihr Unternehmen einen Vorteil erzielen möchte, ist BYoD definitiv eine Überlegung wert. Wie wir gesehen haben, sieht die überwiegende Mehrheit der Unternehmen, die diese Richtlinie anwenden, dass die Vorteile die Bedenken überwiegen. Sicherheit ist für jedes Unternehmen unglaublich wichtig, und ich habe immer wieder gesagt, dass jeder sie ernst nehmen muss.

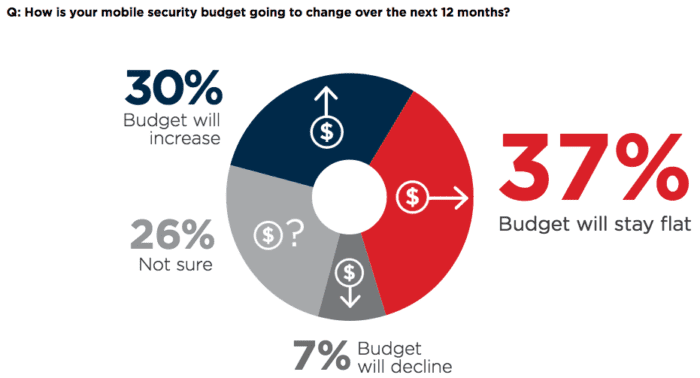

Das bedeutet jedoch nicht, dass Ihr Unternehmen einen BYoD-Ansatz nicht nutzen kann. Allein Maßnahmen des gesunden Menschenverstandes werden viel dazu beitragen, Ihre Daten unter Verschluss zu halten. Es erfordert wirklich nur eine kleine Investition, sowohl in Zeit als auch in Geld, um einfache Sicherheitspraktiken anzuwenden. Während 30 % der Unternehmen eine Budgeterhöhung verzeichneten, blieben die Budgets bei noch mehr Unternehmen gleich und 7 % sanken. Insgesamt ist BYoD einer der größten UC- und Workforce-Trends, der neben dem Konzept der Mobilität wächst, das wir jetzt schätzen.

Das bedeutet jedoch nicht, dass Ihr Unternehmen einen BYoD-Ansatz nicht nutzen kann. Allein Maßnahmen des gesunden Menschenverstandes werden viel dazu beitragen, Ihre Daten unter Verschluss zu halten. Es erfordert wirklich nur eine kleine Investition, sowohl in Zeit als auch in Geld, um einfache Sicherheitspraktiken anzuwenden. Während 30 % der Unternehmen eine Budgeterhöhung verzeichneten, blieben die Budgets bei noch mehr Unternehmen gleich und 7 % sanken. Insgesamt ist BYoD einer der größten UC- und Workforce-Trends, der neben dem Konzept der Mobilität wächst, das wir jetzt schätzen.

Nahezu jeder moderne Anbieter konzentriert sich auf Mobilität, und jedes Unternehmen sollte die Vorteile erkennen, die es mit sich bringen könnte. Der aktuelle Stand von BYoD sollte sich auf die zunehmende Akzeptanz, aber vor allem auf die Sicherheit konzentrieren. Unternehmen haben ein Recht, sich Sorgen um die Sicherheit zu machen, aber sie sollten auch erkennen, wie einfach es sein könnte, alles sicher zu halten. Lassen Sie nicht zu, dass die Angst vor einem Hintertür-Hack Ihr Unternehmen davon abhält, die richtige Entscheidung zu treffen und die richtigen Richtlinien für Ihr Team anzuwenden.