Wie Cisco die Spark Cloud in Fort Knox verwandelte

Veröffentlicht: 2016-07-18Aus den Diskussionen rund um die Spark-Plattform von Cisco bei Cisco Live geht ziemlich klar hervor, dass der UC-Gigant großen Wert auf Business Messaging und Teamzusammenarbeit legt. Während meiner Zeit auf der Konferenz in Vegas hatte ich die Gelegenheit, nicht nur mit Jonathan Rosenberg und Jens Megger zu sprechen, sondern auch an ihren Diskussionen über Spark und die nächste Entwicklung der Plattform teilzunehmen. Man kann mit Sicherheit sagen, dass Cisco versucht, seine riesige Benutzerbasis von 215 Millionen Kunden zu nutzen, um die Vorteile von Spark voll auszuschöpfen und es wirklich in den Mainstream zu bringen.

Rosenberg sagte während seiner Keynote zu Enterprise Messaging, dass Business Messaging die nächste große Veränderung in den Kommunikationstechnologien für große und kleine Teams sein wird. Früher war es das Telefonieren, jedes Büro benötigte ein Telefonsystem, um in Kontakt zu bleiben (und schließlich können Videoanrufe hier eingeschlossen werden), und als dann E-Mails auftauchten, musste jeder die sofortige, elektronische Mailbox übernehmen. Jetzt, sagte Rosenberg, nimmt Business Messaging den Platz von E-Mail ein. Nicht, dass E-Mails verschwinden werden, genau wie unsere Standard-Schneckenpost sich noch nicht aufgelöst hat, aber die Team-Collaboration-Plattformen werden Teams in die Lage versetzen, schneller mehr zu erreichen.

Sicherheit ist der Schlüssel

Aber wenn Sie davon ausgehen, dass große Unternehmen Ihre Plattform übernehmen, müssen Sie mindestens einen wichtigen Aspekt berücksichtigen – und das ist die Sicherheit. Kein Unternehmen möchte, dass ein Dritter in seiner internen Kommunikation herumschnüffelt, selbst wenn dies der Anbieter des Dienstes selbst bedeutet. Um sicherzustellen, dass jeder Ihre Plattform übernimmt, müssen Sie sicherstellen, dass sich jeder bei der Nutzung sicher fühlt. Cisco gab sich alle Mühe, alle Kriterien zu erfüllen, als sie Spark von Grund auf neu bauten – sie gingen sogar noch einen Schritt weiter, um eine End-to-End-Verschlüsselung in der Basisstruktur von Spark zu etablieren. Das gesamte System wurde im Hinblick auf Sicherheit und Verschlüsselung entwickelt.

Ein wesentlicher Vorteil von Cloud Services ist die Tatsache, dass Aktualisierungen der Plattform so schnell erfolgen können, wie der Cloud-Service-Provider sie bereitstellen kann. Eine neue Funktion kann in der Sekunde eingeführt werden, in der sie einsatzbereit ist, und schnell an die bestehende Benutzerbasis weitergegeben werden. Dies könnte als „Wertschöpfung“ bezeichnet werden.

Ciscos Antwort

Bei den meisten Konsumgütern geht die Wertschöpfung jedoch zu Lasten der Nutzer. Da der Dienst normalerweise vollen Zugriff auf Benutzerdaten und Inhalte erfordert, kann er sich angreifbar fühlen. Oder, auf der anderen Seite, werden gesperrte Dienste, die die Sicherheit gewährleisten, diese Mehrwertfunktionen opfern, um alles schön und sicher zu halten. Im Vergleich zu anderen Lösungen wie Slack verdient Spark einige Extrapunkte, wenn es um sein hohes Sicherheitsniveau geht.

Was Cisco mit Spark erreicht hat, ist eine schöne Balance in der Mitte. End-to-End-Verschlüsselung, die Unternehmen die Möglichkeit bietet, gezielt auszuwählen, welche wertsteigernden Integrationen sie integrieren möchten. Gehen Sie noch einen Schritt weiter: Während Cisco sich selbst von Ihren Daten ausschließt, kann das Unternehmen nach Belieben vollen Zugriff haben.

Laut Cisco stützt sich das System auf eine „offene Architektur für die sichere Verteilung von Verschlüsselungsschlüsseln und die Vertraulichkeit von Daten“. Das bedeutet im Wesentlichen, dass Inhalte auf dem Client jedes Benutzers verschlüsselt werden und so bleiben, bis sie den Empfänger erreichen. Nichts zwischen den einzelnen Clients hat Zugriff auf die Entschlüsselungsschlüssel, es sei denn, das Unternehmen beschließt, den Benutzern einen solchen Zugriff zu gewähren.

Wie funktioniert das alles?

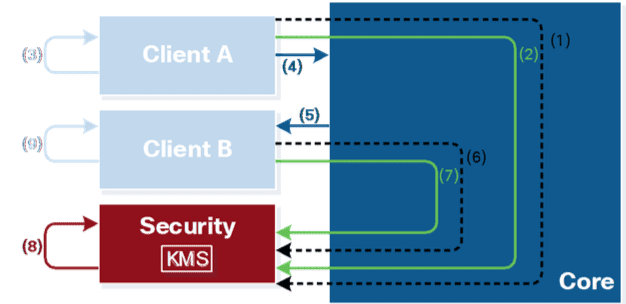

Um den Zugriff auf die Entschlüsselung zu ermöglichen, hat Cisco ein Schlüsselsystem eingeführt, um bei Bedarf und Benutzern vollen Zugriff auf die Daten zu ermöglichen. Dieses System, der Key Management Server (KMS), ist die Grundlage der Ende-zu-Ende-Verschlüsselung in Spark. Dieser Server erstellt, speichert und autorisiert den Zugriff auf die Verschlüsselungsschlüssel. Im Wesentlichen ist das KMS der Torwächter für alle Ihre Daten und Dateien. Basierend auf den vom Unternehmen festgelegten Berechtigungen haben möglicherweise nur bestimmte Benutzer Zugriff (IT-Personen), während Cisco selbst Ihre Inhalte nicht sehen kann. Jedes Unternehmen hat sein eigenes eindeutiges KMS.

KMS = Key Management Server, Ihr Cisco Spark Gatekeeper

Das KMS selbst ist von der Kerneinheit von Spark getrennt, sie sind ihre eigenen „Bereiche“, die zusammenarbeiten. Während sich das KMS im Security Realm befindet, kann alles andere als Kerneinheit von Spark bezeichnet werden. Die Trennung der Bereiche gewährleistet die Ende-zu-Ende-Verschlüsselung. Die Kernelemente der Plattform haben keinen Zugriff auf die Verschlüsselungsschlüssel, und das System verlässt sich auf das KMS, um Zugriffstoken zu authentifizieren, die nirgendwo anders in der Cloud verwendet werden.

Wie Cisco es ausdrückt, stellt dies „den angemessenen Zugriff auf die Verschlüsselungsschlüssel sicher und garantiert gleichzeitig, dass keine Kerndienstkomponenten auf diese Kommunikation oder Schlüssel zugreifen können, die das KMS speichert.“

In nur einem weiteren Schritt, um dem Endbenutzer die vollständige Kontrolle zu geben, ermöglicht Cisco sogar die Option des Sicherheitsbereichs als gehostete Lösung – auf diese Weise übernimmt Cisco die ganze schwere Arbeit – oder als Vor-Ort-Lösung für besonders vorsichtige Unternehmen, die es wirklich wollen alles absperren. Bei einer gehosteten Lösung werden alle Services im Security Realm in einem separaten Tenant auf einer separaten Infrastruktur angesiedelt und betrieben. Mit On-Premise, nun, das muss das Unternehmen entscheiden.

Der Prozess in Aktion

Um es kurz zu machen: Wenn ein Benutzer eine Nachricht an den Spark-Raum senden möchte, besteht der erste Schritt des Clients dieses Benutzers darin, einen sicheren Kanal zwischen dem Client und dem KMS einzurichten. Dieser Schritt erfordert einen Authentifizierungsprozess zwischen dem Client und dem KMS, der es Cisco oder Dritten unmöglich macht, die übertragenen Informationen anzuzeigen oder sogar zu ändern. Nach dem Authentifizierungsprozess verwendet der Client den eingerichteten Kanal, um einen neuen Verschlüsselungsschlüssel anzufordern, der zum Verschlüsseln des Inhalts erforderlich ist, der an einen anderen Client gesendet wird.

Nachdem die Nachricht geschrieben wurde, verschlüsselt der Client die Nachricht mit einem Konversationsschlüssel, kennzeichnet sie mit der Raum-ID des Spark-Zielraums und sendet sie an den Kern. Der Kern empfängt dann eine verschlüsselte Nachricht und hat, da er vom Sicherheitsbereich getrennt gehalten wird, keinen Zugriff auf die Konversationsschlüssel, die zum Entschlüsseln der Nachricht erforderlich sind. Der Kern sucht nach dem Empfänger und sendet die verschlüsselte Nachricht auf ihrem Weg zum Empfangsraum, speichert die Nachricht aber auch in einer Datenbank, die dem Empfangsraum zugeordnet ist.

Jetzt läuft der Prozess umgekehrt ab, der empfangende Client erhält eine verschlüsselte Nachricht und kontaktiert den KMS, um den erforderlichen Schlüssel zum Entschlüsseln der Nachricht zu erhalten. Der KMS authentifiziert beide Benutzer, um die erforderlichen Berechtigungen zum Öffnen der Nachricht zu überprüfen, und verteilt den Konversationsschlüssel an den Empfänger, damit sein Client die Nachricht entpacken und lesen kann.

Wenn alles verschlüsselt ist, wie funktioniert die Suche?

Da der Core selbst niemals die von Ihnen übertragenen Inhalte sieht, können Sie keine einfache Nachrichtensuche über den Cloud-Dienst selbst zulassen. Um dem entgegenzuwirken, hat sich Cisco etwas ziemlich Einzigartiges ausgedacht – sie haben eine Indexer-Komponente direkt in den Security Realm eingebaut. Genau wie der KMS ist der Indexer vollständig vom Kern getrennt, aber er ist dem KMS sehr nahe. Im Wesentlichen erstellt und fragt der Indexer den Suchindex innerhalb des KMS ab. Auf diese Weise bleibt alles verschlüsselt und dennoch durchsuchbar.

Es stellt sich heraus, dass der Indexer eigentlich ein Spark-Bot ist, der je nach Unternehmensrichtlinie in jeden Raum eingeladen wird. Jedes Mal, wenn ein Benutzer eine Nachricht sendet, erhält der Indexer eine Kopie des verschlüsselten Inhalts,  und spricht wie der Client mit dem KMS, um auf den notwendigen Konversationsschlüssel zuzugreifen, um die Nachricht zu öffnen. Der Indexer wendet einen Hash, eine Art Authentifizierung, auf jedes Wort in der gesendeten Nachricht an und erstellt eine Liste aller gehashten Wörter, die zu dem bestimmten Raum gehören, in dem die Nachricht empfangen wurde.

und spricht wie der Client mit dem KMS, um auf den notwendigen Konversationsschlüssel zuzugreifen, um die Nachricht zu öffnen. Der Indexer wendet einen Hash, eine Art Authentifizierung, auf jedes Wort in der gesendeten Nachricht an und erstellt eine Liste aller gehashten Wörter, die zu dem bestimmten Raum gehören, in dem die Nachricht empfangen wurde.

Der Indexer ist sogar schlau genug, zufällige Wörter hinzuzufügen, um vollständig sicherzustellen, dass die Verschlüsselung der Nachrichten nicht rückgängig gemacht werden kann. Die Liste der Hashes wird dann an die Spark Cloud gesendet und im verschlüsselten Zustand im Suchindex gespeichert. Jetzt haben Sie einen durchsuchbaren, vollständig verschlüsselten Index.

Das Beste aus beiden Welten

Cisco wollte wirklich die Gewissheit bieten, dass sich selbst das paranoidste Unternehmen sicher fühlen kann, wenn es seine Daten und Dateien über die Spark Cloud-Plattform sendet. Andere Verbraucheranwendungen ermöglichen den Zugriff auf die Daten durch den Dienst selbst oder sind sogar darauf angewiesen. Mit der tief in der Entwicklung von Spark verwurzelten End-to-End-Verschlüsselung und sogar der Möglichkeit, Ihren eigenen Sicherheitsbereich zu hosten und Ihre eigenen Parameter und Bestimmungen festzulegen, haben Sie das Fort Knox des Business Messaging und der Teamzusammenarbeit.