Der vollständige Leitfaden zur Datenmaskierung

Veröffentlicht: 2020-03-04Was ist Datenmaskierung?

Datenmaskierung ist ein Prozess, bei dem die ursprünglichen Daten durch die geänderten Daten maskiert oder verborgen werden. Dabei bleibt das Format gleich, lediglich der Wert wird geändert. Diese strukturell identische, aber falsche Version der Daten wird für Benutzerschulungen oder Softwaretests verwendet. Darüber hinaus besteht der Hauptgrund darin, die eigentlichen Daten in den Fällen sicher aufzubewahren, in denen sie nicht benötigt werden.

Obwohl die Organisationen strenge Regeln und Vorschriften haben, um ihre Produktionsdaten zu schützen, kann es im Falle einer Auslagerung von Daten zu Problemen kommen. Deshalb fühlen sich die meisten Unternehmen nicht wohl dabei, ihre Daten öffentlich zu zeigen.

- Definition

- Wer verwendet Datenmaskierung?

- Typen

- Werkzeuge zum Durchführen

- Techniken zu kennen

- Beispiele für Datenmaskierung

Wer verwendet Datenmaskierung?

Um die Datenschutzgrundverordnung (DSGVO) einzuhalten, haben Unternehmen ihr Interesse an der Anwendung der Datenmaskierung bekundet, um die Sicherheit ihrer Produktionsdaten zu gewährleisten. Gemäß den Regeln und Vorschriften der DSGVO müssen sich alle Unternehmen, die Daten von EU-Bürgern erhalten, der Sensibilität des Themas sehr bewusst sein und einige Schritte unternehmen, um Unannehmlichkeiten zu vermeiden.

Daher wird es für die Unternehmen, die sie zum Mainstream machen, unvermeidlich, ihre sensiblen Daten sicher aufzubewahren. Mittlerweile gibt es verschiedene Arten von Daten, die verwendet werden können, aber die folgenden werden am häufigsten in Geschäftsfeldern verwendet:

- Geschützte Gesundheitsinformationen (PHI)

- Geistiges Eigentum (ITAR)

- Zahlungskarteninformationen PCI-DSS

Alle oben genannten Beispiele unterliegen der Verpflichtung, die befolgt werden muss.

Arten der Datenmaskierung

Datenmaskierung ist eine spezielle Technik, die angewendet wird, um Ihre Daten für Nicht-Produktionsbenutzer unzugänglich zu machen. Es wird bei den Unternehmen immer beliebter, und der Grund dafür ist eine eskalierende Cyber-Sicherheitsbedrohung. Um mit dieser Datenbedrohung fertig zu werden, wird die Maskierungstechnik angewendet. Es gibt verschiedene Arten, die der gleichen Sache dienen, aber ihre Vorgehensweise bleibt unterschiedlich. Nun, es gibt zwei Haupttypen, einer ist statisch und der zweite ist dynamisch.

Statische Datenmaskierung

Bei der statischen Datenmaskierung wird ein Duplikat der Datenbank erstellt, das bis auf die zu fälschenden oder zu maskierenden Felder mit der realen Datenbank identisch ist. Dieser Dummy-Inhalt hat keinen Einfluss auf die Funktion der Datenbank zum Zeitpunkt des Real-World-Tests.

Dynamische Datenmaskierung

Bei der dynamischen Datenmaskierung werden die wichtigen Informationen nur in Echtzeit geändert. Die Originaldaten werden also nur von den Benutzern gesehen, während die nicht privilegierten Benutzer nur die Dummy-Daten sehen können.

Oben sind die Haupttypen der Datenmaskierung aufgeführt, aber die folgenden Typen werden ebenfalls verwendet.

Statistische Datenverschleierung

Die Produktionsdaten des Unternehmens besitzen verschiedene Zahlen, die als Statistiken bezeichnet werden. Die Maskierung dieser Statistiken wird als statistische Datenverschleierung bezeichnet. Nicht-Produktionsbenutzer könnten bei dieser Art der Datenmaskierung niemals eine Schätzung der tatsächlichen Statistiken erhalten.

On-the-Fly-Datenmaskierung

On-the-Fly-Datenmaskierung wird angewendet, wenn eine Datenübertragung von Umgebung zu Umgebung durchgeführt wird. Dieser Typ eignet sich explizit für Umgebungen, die Continuous Deployment für hochintegrierte Anwendungen durchführen.

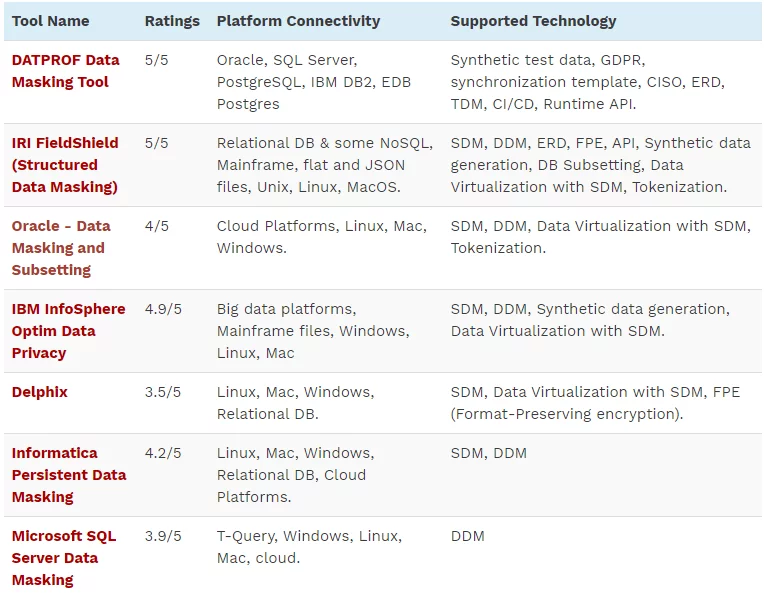

Tools zur Datenmaskierung

Wie wir alle wissen, entwickelt sich die Technologie täglich weiter und Lösungen für verschiedene Probleme werden modifiziert. Die verfügbaren Werkzeuge haben also eine neue Menge mit noch besserer Effizienz und Arbeitsqualität hinzugefügt. Daher haben wir hier einige der neuesten Datenmaskierungslösungen oder Tools, die zur Durchführung verwendet werden.

- DATPROF-Datenmaskierungstool

- IRI Field Shield (Strukturierte Datenmaskierung)

- Oracle-Datenmaskierung und -subsetting.

- IBM INFO SPHERE Optimaler Datenschutz

- Delphix

- Microsoft SQL Server-Datenmaskierung

- Informationspersistente Datenmaskierung

Weitere Einzelheiten zu den Werkzeugen sind in der folgenden Tabelle aufgeführt:

Quelle: https://www.softwaretestinghelp.com/data-masking-tools/

Dies sind also bekannte Tools, die auch als Datenmaskierungslösungen oder Datenmaskierungsstrategie bezeichnet werden können.

Datenmaskierungstechniken

Es gibt zahlreiche Techniken, die angewendet werden, um die Gelegenheit zu nutzen. Mit der Zeit werden die Herausforderungen immer größer und auch die Lösungen werden vielfältiger.

Früher wurden nur wenige Techniken angewendet, aber jetzt gibt es eine Reihe von Techniken, die implementiert werden können. Darüber hinaus bleibt der Zweck des Benutzers mit allen gegebenen Techniken gut erfüllt, aber die Funktionalitäten können im Falle verschiedener Techniken unterschiedlich sein. Im Folgenden werden einige der bekanntesten Datenmaskierungstechniken aufgeführt:

Mischen

Dies ist eine der am häufigsten verwendeten Techniken. Bei dieser Technik werden die Daten innerhalb der Spalten gemischt. Dies wird jedoch nicht für hochkarätige Daten verwendet, da das Mischen durch Entschlüsseln des Mischcodes rückgängig gemacht werden kann.

Verschlüsselung

Dies ist die komplizierteste Technik. Normalerweise muss der Benutzer bei der Verschlüsselung den Schlüssel zum Anzeigen der Originaldaten erzeugen. Aber die Übergabe des Schlüssels an jemanden, der nicht berechtigt ist, die Originaldaten einzusehen, kann ernsthafte Probleme verursachen.

Anzahl und Datumsabweichung

Die numerische Änderungsstrategie ist hilfreich für die Anwendung auf geldbezogene und datumsgesteuerte Felder.

Ausmaskieren

Bei dieser Technik werden nicht die gesamten Daten ausgeblendet. Es gibt bestimmte Statistiken, die maskiert sind, sodass der ursprüngliche Wert nicht ermittelt werden kann.

Auslöschen oder Löschen

Diese Technik wird nur verwendet, um die Sichtbarkeit verschiedener Datenelemente zu vermeiden. Dies ist die einfachste Technik, die zum Anwenden der Datenmaskierung verwendet werden kann. Aber um die sichtbaren Daten zu finden, kann das Reverse-Engineering-Verfahren angewendet werden. Es ist also nicht so sehr für die sensiblen Daten geeignet.

Zusätzliche komplexe Regeln

Zusätzliche komplexe Regeln können nicht als Technik bezeichnet werden. Aber dies sind die Regeln, die auf jede Art von Maskierung angewendet werden können, um sie unbesiegbarer gegen das Eindringen eines nicht autorisierten Benutzers zu machen. Zu diesen Regeln gehören zeileninterne Synchronisierungsregeln, spalteninterne Synchronisierungsregeln usw.

Auswechslung

Dies ist die am besten geeignete Maskierungstechnik. Bei dieser Technik wird jeder authentische statistische Wert hinzugefügt, um die Originaldaten zu maskieren. Auf diese Weise zweifelt der nicht authentische Benutzer diesen Wert nicht an, und die Daten bleiben auch erhalten. Diese Technik wird in den meisten Fällen angewendet, in denen sensible Informationen verborgen werden sollen.

Beispiele für Datenmaskierung

Es gibt verschiedene Tools und Software, und die Beispiele variieren auch je nach verwendetem Tool oder Software. Darüber hinaus kann die Maskierung der Daten entweder statisch oder dynamisch mit jedem der oben genannten Tools durchgeführt werden. Das Ergebnis wird in jedem Fall gleich sein.

Früher waren die meisten Unternehmen aus diesem System heraus, aber derzeit gibt es nur in den USA 114 große Organisationen, die die Orakel-Datenmaskierung verwenden, um ihre Informationen vor Nicht-Produktionsbenutzern zu schützen. Darüber hinaus wird es jetzt eine anhaltende Explosion in der Zahl der Unternehmen geben, die dazu neigen würden, diese Technologie zu übernehmen, da die Sicherheit nicht gefährdet werden darf.

Abschließende Gedanken

Nachdem Sie den ganzen Artikel gelesen haben, haben Sie die Sensibilität und Wichtigkeit verstanden. Um dies weiter zu verbessern, werden wir Ihnen hier als abschließende Worte die besten Datenmaskierungspraktiken vorstellen:

Daten finden

Dies ist der erste Schritt, in dem Sie die Daten finden müssen, die sensibel erscheinen und maskiert werden müssen.

Finden Sie die passende Technik

Nachdem Sie die Art der Daten gesehen haben, können Sie eine der oben im Artikel angegebenen Techniken auswählen. Unter Berücksichtigung der Umstände wird es einfach sein, eine geeignete Abdecktechnik zu finden.

Implementierung von Maskierung

Dies wird für eine große Organisation nicht funktionieren, wenn sie ein einziges Maskierungstool verwendet. Aber es muss mit einer angemessenen Planung und verschiedenen Werkzeugen durchgeführt werden. Um die besten Lösungen für Ihre Datenmaskierung zu erhalten, müssen Sie sich daher mit den Anforderungen Ihres zukünftigen Unternehmens befassen.

Testergebnisse der Datenmaskierung

Dies ist der letzte Schritt. QA und Tests sind erforderlich, um sicherzustellen, dass die Verschleierungsvorkehrungen die gewünschten Ergebnisse erzielen.

Andere nützliche Ressourcen:

3 Arten von Techniken und Tools zur Datenanonymisierung, die zu berücksichtigen sind

5 Vorteile einer konkreten Cyber Security Risk Management Strategie

4 Fragen, die Sie sich stellen sollten, um Schutz und Datenschutz zu gewährleisten