Ethisches Hacken: Der vollständige Leitfaden

Veröffentlicht: 2022-02-13Möchten Sie ethisches Hacken lernen? Dieses Tutorial gibt Ihnen alle Details über Hacking, Arten von Hacking, ethisches Hacken, wie man ein professioneller Hacker wird, und die besten Ethical-Hacking-Kurse für Cybersicherheitsexperten, durch die Sie ein zertifizierter Hacker werden. Wir geben Ihnen 10 kostenpflichtige und 5 kostenlose Kurse.

Daten sind das neue Öl, das alles auf der Welt bewegt. Es ist die wichtigste Einzelwährung, wenn es um das Wachstum einer Organisation geht. Dies macht es auch zum verwundbarsten Vermögenswert jeder Organisation, da es immer unter dem Radar von Hackern und Cyberkriminellen steht.

Laut einer aktuellen Studie wird „Cyberkriminalität bis 2021 jährlich 6 Billionen US-Dollar betreffen“. Die Zahl sieht erstaunlicher aus, wenn man sie mit 3 Billionen US-Dollar aus dem Jahr 2015 vergleicht. Dies macht die Informationssicherheit derzeit zu einem der heißesten Bereiche.

Die Rolle eines ethischen Hackers besteht darin, die Fehler, Schwachstellen und Schlupflöcher in den Sicherheitswänden eines Unternehmens zu verstehen und zu beheben. Um dies zu erreichen, müssen sie in der Lage sein, die Nuancen und Feinheiten der Cybersicherheit und alles, was damit einhergeht, zu verstehen.

Cyber Security ist ein Bereich, der sich auf die Sicherung der digitalen Assets der Organisation spezialisiert hat. Das Studium der Cybersicherheit umfasst die Schulung von Personen mit den Fähigkeiten eines ethischen Hackers. Es gibt mehrere Möglichkeiten, ein ethischer Hacker zu werden. Wir werden den besten Ethical-Hacking-Kurs besprechen, der für Cybersicherheitsexperten verfügbar ist.

- Lesen Sie: 8 beste Möglichkeiten, um das Hacken Ihres PCs oder Macs oder Online-Aktivitäten zu verhindern

- 7 Beste Möglichkeiten, um Hacking Ihres Android-Telefons zu verhindern

Inhaltsverzeichnis

Was ist Hacken?

Hacking ist eine Aktivität, bei der Schwachstellen von Computern und privaten Netzwerken identifiziert werden, um die Sicherheit von Computern zu erpressen, um unbefugten Zugriff auf Ihre persönlichen und geschäftlichen Daten zu erhalten. Darüber hinaus erlangen sie die Kontrolle über Ihren Computer, stehlen vertrauliche Informationen und versuchen, sie im Darknet zu verkaufen. Nachdem er gehackt wurde. Sie verlieren die Kontrolle über Ihren PC und können auf nichts zugreifen. Beim Hacken werden viele Algorithmen verwendet, um die Passwörter und die Sicherheit des Computers oder eines anderen privaten Netzwerks zu knacken.

Hacker ist die Person, die ihre Computerprogrammierkenntnisse und ihr Wissen über Sicherheitssysteme einsetzt, um das Sicherheitssystem auszunutzen, um unbekannte persönliche Informationen und Daten zu stehlen. Einige nutzen ihre Hacking-Fähigkeiten aus guten Gründen, wie zum Beispiel die Sicherung Ihrer Systeme und Websites, aber einige nutzen ihre Fähigkeiten auf die falsche Weise, um unbefugten Zugriff auf unbekannte Systeme, Server und Websites zu erhalten und ihre vertraulichen Daten zu stehlen.

Es gibt viele Methoden, um ein System oder eine Website zu hacken, und nach der Methode werden auch Hacker klassifiziert. Die verschiedenen Arten von Hackern sind unten aufgeführt.

- White-Hat-Hacker

- Black-Hat-Hacker

- Grey-Hat-Hacker

- Skript-Kiddies

- Green-Hat-Hacker

- Blue-Hat-Hacker

- Red-Hat-Hacker

- Staatlich/national gesponserte Hacker

- Hacktivist

- Hinweisgeber

Was ist ethisches Hacken?

Ethisches Hacken ist eine Hacking-Methode, die hauptsächlich verwendet wird, um ihr Sicherheitssystem legal zu durchdringen und zu testen, um die Schwachstellen zu finden. Ethische Hacker werden auch als White Hat Hacker bezeichnet. Sie nutzen ihre Computerkenntnisse für gute Dinge im Vergleich zu bösen. Es gibt Beschäftigungsmöglichkeiten im IT-Sektor für diejenigen, die über Kenntnisse im ethischen Hacken verfügen und Penetrations- oder Stiftwerkzeuge zum Hacken verwenden. Sie verwenden diese Tools, um Gegensicherheit zu entwickeln, um ihre Systeme und Server vor Angriffen zu schützen.

Hacker verwenden eine Reihe von Standardwerkzeugen, um in die Systeme einzudringen. Abhängig von der Art des zu testenden oder zu durchdringenden Servers oder Systems wird das Tool ausgewählt und verwendet. Die meisten Hacker beginnen ihre Penetrationstests jedoch mit dem „Distribution“-Tool von Linux OS . Im Laufe der Zeit wurde die Linux-Distribution alt und Profis bevorzugen ein anderes Tool namens „Kali-Distribution“.

Heutzutage finden Sie im Internet viele kostenlose Hacking-Tools, die eine große Menge an Malware enthalten. Andererseits können einige der beliebten Tools auch Malware enthalten. Bevor Sie also ein Tool zum Hacken verwenden, stellen Sie sicher, dass es keine Malware oder irgendeinen Code enthält, der darauf ausgelegt ist, die Hacker zu hacken. Aus diesem Grund schreiben Fachleute ihren eigenen Code, um die Tools zu entwickeln, um Vertrauensprobleme zu vermeiden.

Was tun ethische Hacker?

Ethical Hacker sind Profis im Bereich Ethical Hacking und setzen ihre Fähigkeiten für den guten Zweck ein. Sie sind in Ethical Hacking zertifiziert und haben alle Befugnisse, Hacking-Tools in jedem Umfang zu verwenden. Sie nutzen ihre Fähigkeiten und Techniken, um die Sicherheitssysteme zu knacken und die Kontrolle über Black-Hat-Hacker zu erlangen, die böse Dinge tun wollen. Die Hauptaufgabe von Ethical Hackern besteht darin, die eigenen Server und Systeme vor Angriffen zu schützen und für Gegenangriffe gerüstet zu sein.

Was ist ein zertifizierter ethischer Hacker?

Certified Ethical Hacker (CEH) ist die Qualifikation, die einem Ethical Hacker verliehen wird, indem ein Test zu seinen/ihren Computerkenntnissen und Hacking-Fähigkeiten durchgeführt wird. Dieses Zertifikat wird vom EG-Rat durch Ablegen einer Prüfung erteilt. Der Code der Certified Ethical Hacking-Prüfung lautet 312-50. Es ist keine leichte Aufgabe, ein Certified Ethical Hacker zu werden. Sie müssen das Wissen über die Sicherheit von Computersystemen nachweisen und deren Schwachstellen finden und ein vollständiges Dokument als Bericht vorlegen. Zertifizierte ethische Hacker haben mehr Möglichkeiten, für ein Unternehmen oder eine Organisation zu arbeiten.

Was ist Black-Hat-Hacking?

Black-Hat-Hacking ist eine Art Hacking-Methode oder -Modell ähnlich dem White-Hat-Hacking (Ethical Hacking). Aber die Absichten unterscheiden sich voneinander. Black Hat Hacking wird meistens auf die falsche Art und Weise oder für einen schlechten Zweck eingesetzt, z. B. um vertrauliche Informationen von einer Person oder einer Organisation zu stehlen. Hacker, die Black-Hat-Hacking verwenden, werden als Black-Hat-Hacker bezeichnet. Sie nutzen ihr bekanntes Computerwissen für ihre eigenen Gewinne und Gewinne, indem sie es für schlechte Absichten verwenden. Sie stehlen sogar die Daten der Bank und die Gelder.

Black Hat Hacker dringen in andere Computer oder Server ein, unabhängig davon, ob es sich um eine Einzelperson oder eine Organisation handelt, indem sie die Sicherheitssysteme einsetzen. Sie verfolgen und stehlen vertrauliche Informationen von diesen Computern und verkaufen diese gestohlenen Informationen auf dem dunklen Markt für ihr persönliches Wachstum. Auf der anderen Seite erpressen sie die Eigentümer dieser Informationen, anstatt sie zu verkaufen, damit sie ihre Forderungen erfüllen.

Das Hauptmotiv von Black-Hat-Hackern besteht darin, vertrauliche Informationen von Branchen, Banken und vielen anderen zu stehlen. Und Gewinne aus diesen gestohlenen Informationen zu machen.

Was ist Grey Hat Hacking?

Grey Hat Hacking ist nichts anderes, als das Hacking-Erlebnis zu genießen, indem man Experimente mit Schlupflöchern auf einer Website oder auf einem Computer durchführt. Hacker, die dieses Grey-Hat-Hacking verwenden, gehören zur Gruppe der Grey-Hat-Hacker. Dieses Grey-Hat-Hacking liegt zwischen dem White-Hat- (Ethical Hacking) und dem Black-Hat-Hacking. Diese Hacker werden ihre Hacking-Fähigkeiten nicht für eine schlechte Sache einsetzen. Sie finden einfach einen Weg, sich zu hacken, indem sie einige der in den Systemen vorhandenen Schwachstellen ausnutzen.

Grey Hat Hackers findet die im System vorhandene Schwachstelle und weist die Systembesitzer darauf hin. Sie setzen ihre Fähigkeiten sowohl für gute als auch für schlechte Absichten ein. Je nach Verwendung werden sie klassifiziert. Wenn ein Hacker die Systeme für seine/ihre eigenen persönlichen Vorteile oder Bedürfnisse hackt, werden sie als Grey-Hat-Hacker bezeichnet.

Das Hauptmotiv eines Grey-Hat-Hackers ist es, gerne mit Servern und Systemen zu experimentieren, indem er deren Schlupflöcher, Schwachstellen und Crack-Sicherheit nutzt und Spaß am Hacken findet. Sie werden nicht versuchen, irgendwelche sensiblen Informationen von Menschen zu stehlen oder zu rauben oder ihnen zu helfen.

Was ist Script Kiddies

Wie jeder weiß, ist es sehr giftig und gefährlich, Halbwissen über Informationen zu haben. Script Kiddies gehört zu dieser Kategorie. Sie sind unreife und Anfänger-Hacker im Hacking-Bereich. Script Kiddies sind keine erfahrenen Hacker, aber sie hacken, indem sie ein bereits erstelltes Tool verwenden. Sie hacken die Hacking-Tools und Codierungsskripte der anderen Hacker und verwenden sie, um Systeme, Websites und Netzwerke zu hacken. Das Einzige, was Script Kiddies tun, ist, mit ihren Anfänger-Hacking-Fähigkeiten die Aufmerksamkeit anderer auf sich zu ziehen.

Die Hauptsache, die Script Kiddies tun, ist, andere Systeme, Netzwerke oder Websites zu hacken, ohne über die richtigen Kenntnisse und Ideen bezüglich des Prozesses zu verfügen, der mit dem Hacken verbunden ist. Das am häufigsten verwendete Tool in Script Kiddle ist DoS (Denial of Service) oder DDoS-Angriff (Distributed Denial of Service). Der Zweck dieses Angriffs besteht darin, die IP-Adresse zu überfluten, indem sehr großer Datenverkehr erzeugt wird, der zu Abstürzen führt.

Was ist Green-Hat-Hacking?

Green Hacking Hacking ist die Methode des Hackens, die von neuen Lernenden durchgeführt wird, die sich der Sicherheitssysteme und der internen Aktionen des Webs nicht sehr bewusst sind. Hacker, die diese Methode verwenden, werden als Green-Hat-Hacker bezeichnet. Diese werden als „Neulinge“ im Hacking-Bereich bezeichnet, da sie sich in den frühen Stadien des Hackens befinden. Sie nutzen ihre Hacking-Fähigkeiten, um der Gesellschaft oder den Menschen nicht absichtlich zu schaden. Aber in einigen Fällen werden ihre Aktionen gefährlich und haben enorme Auswirkungen, da das Wissen über das Finden und Beheben des Fehlers fehlt.

Sie könnten zweifeln – „Ist ein Green Hat Hacker ähnlich wie Script Kiddies?“. Im Grunde sehen beide ähnlich aus, aber definitiv nicht. Weil Script Kiddies Amateur-Hacker sind, die andere zum Hacken von Skripten verwenden, indem sie sie von anderen Quellen herunterladen. Während Gren Hat Hacker ihr eigenes Hacking-Skript erstellen und verwenden. Das ist der Hauptunterschied zwischen Script Kiddies und den Green Hat Hackers. Darüber hinaus lernen Green Hat Hacker das Hacken durch zertifizierte Bildungseinrichtungen und aus geeigneten Lernquellen. Aber die Script Kiddies lernen das Hacken, indem sie Online-Artikel von Websites lesen und YouTube-Videos ansehen.

Was ist Blue-Hat-Hacking?

Das Hacken der Sicherheitssysteme mithilfe eines Penetrationstools wird als Blue Hat Hacking bezeichnet. Es ähnelt dem Ethical Hacking (White Hat Hacking). Diese Blue-Hat-Hacker werden in zwei Typen eingeteilt. Einer ist Revenge Seekers und der andere ist Outside Security Professionals. Es gibt keinen großen Unterschied zwischen ihren Werkzeugen und Techniken, aber der einzige Unterschied ist der Zweck, für den sie verwendet werden.

Rachesucher

Hacker dieser Art nutzen ihre Hacking-Fähigkeiten, um das Sicherheitssystem zu durchdringen und vertrauliche Daten oder Informationen anderer zu stehlen und sie in öffentlichen Medien zu veröffentlichen, um den Ruf zu beschädigen. Es kann sich um eine Einzelperson, eine Organisation oder eine Institution handeln. Darüber hinaus posten und senden sie, nachdem sie in ihre Server oder Konten eingebrochen sind, unangemessene Nachrichten und E-Mails von diesen Profilen, um sich zu rächen.

Externe Sicherheitsexperten

Blue Hat Hacker dieser Art werden von einer Organisation oder einem Unternehmen gerufen, um ihre Software auf Fehler zu testen, bevor sie auf den Markt gebracht wird. Sie verwenden Hacking-Tools, um die Fähigkeiten und Schwächen dieser Software zu überprüfen und dem Unternehmen Bericht zu erstatten. Manchmal arrangieren Unternehmen Versammlungen von Blue Hat Hackern, um Tests auf ihren Servern und Systemen durchzuführen.

Microsoft organisiert auch diese Art von Blue Hat Hacker-Treffen, um seine Windows-Programme zu testen. Daher sind Blue Hat Hacker auch als Blue Hat Microsoft Hacker bekannt.

Was ist Red Hat Hacking?

Die Hacking-Methode, die gegen Black-Hat-Hacker eingesetzt wird, um ihre Server herunterzufahren, ist als Red-Hat-Hacking bekannt. Diese sind genau wie Ethical Hacking darin, der Gesellschaft Gutes zu tun. Red Hat Hacker gehen sehr aggressiv vor, wenn es darum geht, Hacker anzugreifen, die einen schlechten Zweck verfolgen. Sie verwenden extreme und illegale Wege, um die Bad Hackers zu zerstören. Sie wählen jeden Weg, um Gutes zu tun.

Red Hat Hackers verwendet verschiedene Tools, um die Server von Black Hat Hackers zu beschädigen, einige davon sind unten aufgeführt

- Starten von DDoS-Angriffen (Distributed Denial of Service).

- Infizieren der Systeme bösartiger Hacker mit Malware

- Verwenden Sie die Tools, um die Kontrolle über Hacker-Systeme zu übernehmen, um sie zu zerstören

Was ist staatlich/national gesponsertes Hacking?

Staatlich/national gesponsertes Hacking ist das legale Hacking, das von Hackern durchgeführt wird, die unter der Regierung arbeiten, um ihre Daten zu sichern. Zu ihrer eigenen Sicherheit führen sie auch Cyberangriffe auf Server und Systeme anderer Länder durch. Diese staatlich/national gesponserten Hacker haben lizenzierte Hacker und sie werden nicht von der Polizei erwischt, wenn sie in ihrem eigenen Land Hacks verwenden. Sie haben den gesamten Zugriff auf die für das Hacken erforderlichen Ressourcen und können alle Arten von Tools verwenden.

Staatlich/national gesponserte Hacker arbeiten unter der Regierung oder Organisation, um ihre Informationen vor Angriffen zu schützen und Informationen über die Cyberangriffe zu erhalten, bevor sie stattfinden.

Was ist Hacktivismus

Hacktivismus ist der Missbrauch von Computersystemen und Servern aus politisch, religiös und sozial motivierten Gründen. Die Hacker, die Hacktivismus betreiben, werden als Hacktivisten bezeichnet. Hacktivisten nutzen Hacking-Fähigkeiten nicht nur für ihre persönlichen Absichten, sondern auch für Gruppenabsichten. Dies ist eine verletzungsfreie digitale Aktivität, die zur Erlangung von Gerechtigkeit für eine Gruppensache durchgeführt wird. Das Überladen der Website, das Abstürzen der Website, das Durchsickern vertraulicher und sensibler Informationen ist Teil der Aktivitäten von Hacktivismus.

Die von einem Hacktivisten verwendeten Angriffe oder Tools sind DDoS-Angriffe, Doxxing und Defacement.

Was ist Whistleblower

Die Person, die ein Mitarbeiter eines Unternehmens oder einer Regierungsbehörde sein könnte und die Informationen über illegale Aktivitäten wie Korruption, Betrug usw. an die Öffentlichkeit oder an die Behörden ihres jeweiligen Unternehmens oder ihrer Organisation weitergibt, bevor sie Whistleblower in das Unternehmen aufnehmen einige separate Gesetze und Vereinbarungen durchlaufen müssen, und es ermöglicht dem Unternehmen, die Whistleblower vor dem Verlust ihres Arbeitsplatzes zu schützen. Außerdem haben sie die Möglichkeit, einen Vorwurf oder eine Beschwerde gegen ein Unternehmen oder eine einzelne Abteilung bei den höheren Behörden einzureichen.

Es gibt zwei Arten von Whistleblowern. Sie sind

Interne Whistleblower

Die Whistleblower, die illegale Aktivitäten an die obersten oder höheren Behörden einer Organisation oder eines Unternehmens melden, werden als interne Whistleblower bezeichnet.

Externe Whistleblower

Die externen Whistleblower sind die Art von Whistleblowern, die ihr Fehlverhalten gegenüber Personen außerhalb der Organisation wie Medien, höheren Regierungsbeamten usw. offenlegen.

Wie man ein professioneller ethischer Hacker wird

Bevor Sie ein ethischer Hacker werden, müssen Sie alle Details in Bezug auf den Kurs, die Zertifizierungsprüfung und die beruflichen Rollen kennen und auch entscheiden, in welchem Bereich Sie arbeiten möchten. Befolgen Sie einfach die folgenden Schritte, um zu erfahren, wie Sie ein professioneller ethischer Hacker werden können .

Schritt 1: Informieren Sie sich über die Arten von Hackern

Zunächst müssen Sie die Arten von Hackern und ihre Möglichkeiten kennen. Es gibt viele Jobs im Regierungssektor, bei Banken, beim Militär und einigen privaten Organisationen.

Schritt 2: Wählen Sie den Bereich aus, den Sie bearbeiten möchten

Wählen Sie den Bereich aus, in dem Sie hauptsächlich mit Hard- oder Software arbeiten möchten, und analysieren Sie die grundlegenden Anforderungen, um in diesem Bereich ein Profi zu werden. Es ist auch besser, sich die Grundkenntnisse sowohl im Hardware- als auch im Softwarebereich anzueignen. Sie sollten alle Komponenten und Funktionen des Systems kennen, an dem Sie arbeiten möchten.

Schritt 3: Erfahren Sie mehr über LINUX OS

LINUX ist ein Open-Source-Betriebssystem, das starke Sicherheit für das Gerät bietet. Es ist das beste Betriebssystem zum Hacken und bietet auch Beispieltools für Hacker. Sie müssen sich also mit LINUX OS auskennen, ohne es zu überspringen.

Schritt 4: Programmiersprachen lernen

Als Hacker müssen Sie die grundlegendste C-Programmiersprache lernen, einschließlich C++, Python, Java und mehr. Meistens verwenden die Hacker die Python-Sprache, um Geräte oder Software zu hacken. Also besser die Python-Sprache in den Griff bekommen. Einschließlich dieser Programmiersprachen ist es besser, die Verschlüsselung und Entschlüsselung zu kennen. Die Verschlüsselung hilft, die Daten zu sichern, und es ist auch wichtig, die Verschlüsselung einiger Daten, Passwörter und mehr zu entfernen.

Schritt 5: Lernen Sie den besten Hacking-Kurs

Es gibt eine Vielzahl von Kursen zum Ethischen Hacken. Wählen Sie den gewünschten aus und erwerben Sie das Wissen in diesem Kurs und werden Sie ein professioneller Hacker. In den nächsten Abschnitten dieses Tutorials erhalten Sie Premium- und kostenlose Kurse.

Schritt 6: Informieren Sie sich über das Netzwerk

Beim Hacken geht es darum, mit Netzwerken zu spielen. Daher ist es wichtiger, die Netzwerkkonzepte zu lernen, wie sie erstellt und geschützt werden. Sie sollten über Grundkenntnisse in Netzwerken, Typen, Protokollen und mehr verfügen. Die Kenntnis dieser Konzepte ist von Vorteil, um das Gerät einfach über das Netzwerk zu hacken.

Schritt 7: Schwachstellen

Suchen Sie nach Schwachstellen, indem Sie das System oder Netzwerk scannen, da dies die Schlupflöcher eines Systems sind, die für einfaches Hacken verantwortlich sind. Erstellen Sie selbst Schwachstellen und beobachten Sie, wie sie sich auf das System auswirken.

Schritt 8: Machen Sie Experimente und üben Sie selbst

Nachdem Sie die Informationen gelernt haben, ist es besser, daran zu arbeiten, um zu wissen, was tatsächlich passiert. Übe weiter in verschiedenen Umgebungen. Machen Sie Experimente mit der Hardware und Software des Geräts, um die Kontrolle über das Gerät zu erlangen und das Gerät vor Hackerangriffen zu schützen.

Schritt 9: Lassen Sie sich zertifizieren

Machen Sie einen Test C|EH-Test und erhalten Sie ein Zertifikat als ethischer Hacker. Es würde Ihnen helfen, in Ihrem Beruf erfolgreich zu sein.

Schritt 10: Verbinden Sie sich mit anderen Hackern

Schließlich ist das Wichtigste, was Sie tun möchten, immer mit der Hacker-Community in Verbindung zu bleiben. Es hilft Ihnen, mehr Wissen zu erlangen, indem Sie Informationen austauschen und teilen, und Sie können auch als Team arbeiten.

Top Ethical Hacking-Kurse für Cyber-Sicherheitsexperten

Videoanleitung

Wir haben diesen Artikel in Form eines Video-Tutorials für die Bequemlichkeit unserer Leser bereitgestellt. Wenn Sie am Lesen interessiert sind, überspringen Sie das Video vorerst und sehen Sie es sich an, nachdem Sie diesen Artikel gelesen haben.

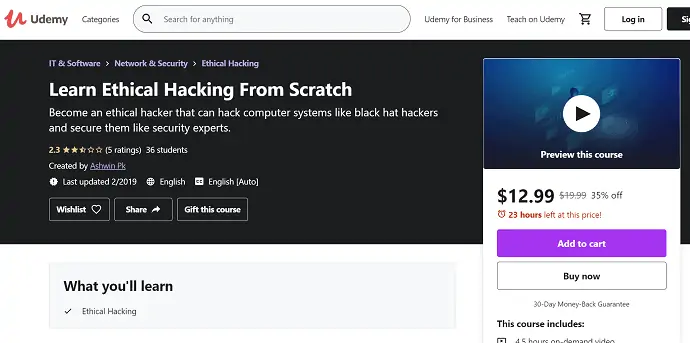

1. Ethisches Hacken von Grund auf lernen: Udemy

Dieser Ethical Hacking-Schulungskurs wird von Udemy angeboten. Es deckt alles über Penetrationstests, Hacking und andere verwandte Themen ab. Der Kurs richtet sich an Neueinsteiger. Es konzentriert sich auf praktische Ansätze der Studie und gibt Einblicke in die Kommunikation zwischen Geräten im selben Netzwerk. Dieser Kurs wird Ihnen helfen, ethisches Hacken von Grund auf zu lernen.

Niveau: Anfänger

Bewertung: 4,5

Dauer: 14,5 Stunden (ungefähr)

2.LinkedIn Learning – Ethischer Hacking-Schulungskurs – Lynda

LinkedIn ist zweifellos die beste verfügbare Plattform für Einzelpersonen, um in ihrer beruflichen Karriere zu wachsen. LinkedIn Learning ist auch eines der besten und beliebtesten unter Fachleuten, wenn es um ethische Hacking-Kurse und Hacking-Schulungen geht.

Niveau: Mittelstufe-Fortgeschrittene

Bewertung: 4,5

Dauer: 6 Wochen / 5-6 Stunden wöchentlich (ungefähr)

3. Spezialisierung auf Cybersicherheit – Coursera

Die Spezialisierung auf Cybersicherheit liegt eine Stufe über den Basiszertifizierungen. Dieser Spezialisierungskurs für Cybersicherheit von Coursera wird Personen empfohlen, die bereits in der Cybersicherheitsbranche tätig sind und ihre Fähigkeiten erweitern möchten. Der Kurs behandelt wichtige Themen wie sichere Systeme und Interaktionen, die Kryptografie nutzen.

Niveau: Mittelstufe

Bewertung: 4,4

Dauer: 8 Monate/2 Stunden pro Woche (ungefähr)

4. Penetration Testing und Ethical Hacking Trainingskurs

Leo Dregier ist ein bekannter Name in der Ethical-Hacking-Szene. Der Cybersicherheitsexperte hat den vollständigen Penetrationstestkurs erstellt, der aus 19 Modulen besteht. Der Kurs richtet sich sowohl an Berufstätige, die bereits in diesem Bereich tätig sind, als auch an Personen, die gerade erst anfangen.

Niveau: Anfänger-Fortgeschrittene

Bewertung: 4,5

Dauer: 23 Stunden (ungefähr)

5. Der vollständige Vorbereitungskurs für die Ethical Hacker Certification Exam

Dieser Kurs wird auch von Udemy.com angeboten. Dies ist sehr elementar für die ethischen Hacking-Zertifizierungstests. Der 16,5-stündige Kurs behandelt Kernthemen, die für die Cybersicherheit von entscheidender Bedeutung sind. Der Kurs erfordert jedoch Vertrautheit mit Intrusion-Detection-Systemen, Firewalls, Antivirenprogrammen und anderem grundlegenden Sicherheitsjargon.

Niveau: Mittelstufe-Fortgeschrittene

Bewertung: 4,3

Dauer: 16,5 Stunden (ungefähr)

6. Der komplette Ethical Hacking-Kurs: Anfänger bis Fortgeschrittene

Dieser Kurs ist auch einer der Vorzeigekurse für ethisches Hacken von Udemy. Der Kurs wurde von dem erfahrenen Experten für ethisches Hacking – Ermin Kreponic – kuratiert. Da der 24-Stunden-Kurs vom Branchenprimus höchstpersönlich gehalten wird, ist er kurz, knackig und auf den Punkt gebracht.

Niveau: Anfänger-Fortgeschrittene

Bewertung: 4,3

Dauer: 24,5 Stunden (ungefähr)

7. Cybersicherheit für Manager: Ein Playbook

Wenn es ums Lernen geht, warum nicht von den Besten der Branche lernen! Der Kurs wurde von Branchenexperten des Massachusetts Institute of Technology eingeführt. Es umfasst das Management von Cybersicherheitsrisiken, praktische Auswirkungen von Datenschutz-Offsets und Ansätze für das Cybersicherheitsmanagement sowie andere Schlüsselelemente.

Niveau: Anfänger-Fortgeschrittene

Bewertung: 4,5

Dauer: 23 Stunden (ungefähr)

8.Grundlagen der Cybersicherheit: Ein praktischer Ansatz

Der Hands-On Approach-Kurs für die zertifizierte ethische Hacker-Zertifizierung wird von der Universidad Carlos III de Madrid angeboten. Der Kurs schult die Studenten auch in den vorherrschenden Cybersicherheitsbedrohungen, die die Welt plagen. Dies macht es zu einer der heißesten Entscheidungen unter den Kandidaten.

Niveau: Mittelstufe

Bewertung: 4,5

Dauer: 6 Wochen / 5-7 Stunden pro Woche (ungefähr)

9. Spezialisierung auf Hacking für Anfänger

Der erwähnte Kurs wird von renommierten Hackern in der ethischen Hacking-Branche angeboten. Durch seinen problemzentrierten Ansatz und diskretes Lernen ist der Kurs bei den Studenten sehr gut angekommen. Wenn Sie versuchen, in möglichst kurzer Zeit das Maximum zu erreichen, sollten Sie sich diesen Kurs ansehen.

Niveau: Anfänger

Bewertung: 4,5

Dauer: 2,5 Stunden (ungefähr)

10. Hacking- und Patching-Kurs

Der Hacking and Patching-Kurs ist der umfassendste offene Online-Kurs, wenn es um ethisches Hacken geht. Es ist ideal für Lernende, die sich für die Befehlsinjektionstechnik interessieren. Der Hacking- und Patching-Kurs vermittelt den Studenten auch etwas über das Hinterlegen von Linux-Systemen, das Verstecken von Trojanern, Sicherheitsdesignmuster und mehr.

Niveau: Mittelstufe

Bewertung: 3,9

Dauer: 17 Stunden (ungefähr)

5 kostenlose Online-Kurse zu ethischem Hacking und Cybersicherheit

1. Ethisches Hacken mit dem Hak5-Gerät – Udemy

Ethisches Hacken mit dem Hak5-Gerät ist der kostenlose Hacking-Kurs, der bei Udemy verfügbar ist. Dieser Kurs hilft Ihnen, mehr über das USB Rubber Ducky, das O.MG-Kabel und mehr zu erfahren. Sie können auch vollständige Informationen über die Bedeutung der physischen Sicherheit und die Gründe dafür erhalten, die unbekannten externen Geräte nicht anzuschließen.

Niveau: Anfänger

Bewertung: 4,7

Dauer: 1 Std. 7 Min. (ungefähr)

2. Ethisches Hacken – SQL-Injection-Angriff – Udemy

Ethisches Hacken – SQL Injection Attack ist ein kostenloser Online-Kurs zum ethischen Hacken, der von Udemy bereitgestellt wird. Dies liefert die Informationen, um zu erfahren, wie eine Website durch die Injection-Angriffe angegriffen und gehackt wird – Datenbankpenetrationstests. Nach Abschluss dieses Kurses sind Sie in der Lage, Kali-Linux-Datenbank-Penetrationstest-Tools zu verwenden und SQL-Injection-Angriffe durchzuführen.

Niveau: Anfänger

Bewertung: 4,5

Dauer: 57 Minuten (ungefähr)

3. Ethischer Hacker – Alison

Ethical Hacker ist ein kostenloser Online-Kurs, der Ihnen hilft, die Grundlagen eines ethischen Hackers und Cybersicherheit für Systeme und Netzwerke mit diesem ethischen Hack zu erlernen. Sie können auch etwas über Aufklärung, Protokolle, Windows-Hacking, Angriffe auf Webtechnologien und Penetrationstests für drahtlose Netzwerke lernen.

Niveau: Anfänger

Bewertung: 5

Dauer: 5-6 Stunden (ungefähr)

4. Einführung in ethisches Hacken – Großartiges Lernen

Introduction to Ethical Hacking by Great Learning ist ein kostenloser Online-Kurs über Ethical Hacking (White Hat Hacking). Im gegenwärtigen Szenario suchen die meisten Organisationen und Unternehmen nach ethischen Hackern, um ihre vertraulichen und sensiblen Daten vor Angriffen zu schützen. Dieser Kurs hilft Ihnen, die Grundlagen, Prozesse und Ergebnisse von Ethical Hacking kennenzulernen.

Niveau: Anfänger

Bewertung: 4,48

Dauer: 2,5 Stunden Videoinhalt (ungefähr)

5. Einführung in die IT- und Cybersicherheit – Cybrary

Einführung in die IT- und Cybersicherheit ist ein kostenloser Online-Kurs, der von Cybrary angeboten wird, um Kenntnisse zu erwerben und die grundlegenden Dinge zu lernen, die notwendig sind. In diesem Kurs lernen Sie verschiedene Cybersicherheitsaufgaben wie Netzwerkadministrator, Incident Responder, Systemadministrator (SysAdmin), Penetrationstester, Cloud Engineer, Cybersecurity Manager und Privacy Analyst kennen.

Niveau: Anfänger

Bewertung: 4,4

Dauer: 1 Stunde 41 Minuten (ungefähr)

Die besten Ethical-Hacking-Kurse für Cyber-Sicherheitsexperten – FAQs

Ist Hacken eine gute Karriere?

Ja, es ist eine gute Karriere, wenn Sie sich für ethisches Hacken und Cybersicherheit interessieren, aber es erfordert ein großes Wissen im gesamten IT-Bereich.

Benötigt Hacking Codierung?

Programmierkenntnisse und SQL-Kenntnisse sind unerlässlich, um ein effektiver Hacker zu werden.

Welche Art von Hacking ist illegal?

Wenn ein Hacker versucht, unbefugt in ein System einzudringen, gilt dies als rechtswidrig. Diese Art von Hackern werden als Black-Hat-Hacker bezeichnet.

Welche Sprache verwenden Hacker?

Python ist die von Hackern verwendete Sprache. Da Python von Hackern so weit verbreitet ist, gibt es eine Vielzahl verschiedener Angriffsvektoren, die berücksichtigt werden müssen.