So verschlüsseln Sie HITECH- und HIPAA-konforme Daten [Leitfaden]

Veröffentlicht: 2020-03-02Wenn Ihr Unternehmen in einem Bereich tätig ist, in dem Patientendaten verwendet werden, müssen Sie HIPAA-Sicherheitsregeln einhalten. Zwei Gesetze schützen elektronische Patientenakten. HIPAA, das während der Clinton-Administration eingeführt wurde, wurde für Patienten mit einem zuverlässigen digitalen Gesundheitssystem entwickelt, auch wenn sie zwischen den Jobs waren. Das HITECH-Gesetz, das während der Obama-Regierung eingeführt wurde, wurde entwickelt, um Schwächen in HITECH zu beheben und die Einführung digitaler Aufzeichnungen durch Gesundheitsorganisationen zu erleichtern.

Beide Gesetze schützen die Gesundheitsdaten von Amerikanern, indem sie Regeln für die Verwaltung sensibler Informationen festlegen. Da beide Gesetze besagen, dass Organisationen Geschäftsvereinbarungen ausfüllen müssen, um amerikanische Gesundheitsinformationen zu verwalten, sind sogar Offshore-Organisationen haftbar. Es reicht nicht aus, sichere Kundendaten wie Anrufaufzeichnungen und Aufzeichnungen durch Verschlüsselung im Ruhezustand zu schützen – Unternehmen müssen die Daten auch während der Übertragung schützen. Compliance ist der einzige Weg, um hohe Strafen zu vermeiden.

Sowohl HIPAA als auch HITECH sind außerdem darauf ausgelegt, den Kunden zusätzlichen Komfort zu bieten. Die Gesetze ermöglichen es Patienten, ihre Gesundheitsinformationen nach Belieben mit einer bereitgestellten Benutzer-ID zu überprüfen. Elektronisch geschützte Gesundheitsinformationen (ePHI) sind sensible Daten, und die Einhaltung der Vorschriften schützt Sie und Ihre Mitarbeiter vor künftiger Haftung.

Compliance stellt auch sicher, dass medizinische Informationen sowohl mit medizinischem Fachpersonal als auch mit Patienten digital geteilt werden können. Validierte Dienste für den Austausch medizinischer Informationen über digitale Plattformen werden als Telemedizindienste bezeichnet, und diese Kommunikationstechnologien schützen Sprache, Daten und Bilder vor Datenschutzverletzungen.

- Was ist HIPAA?

- Was ist HITECH?

- Wie wirkt sich die HITECH-HIPAA-Compliance auf Unternehmen aus?

- Schutzmaßnahmen zur Verschlüsselung von Krankenakten

- Technische Sicherheitsvorkehrungen

- Physische Schutzmaßnahmen

- Administrative Schutzmaßnahmen

- Verschlüsselte Daten schützen Organisationen

- Möglichkeiten zum Verschlüsseln von Daten

- Wie verschlüsseln Sie Daten auf dem PC?

- Wie verschlüsseln Sie Daten auf Mobilgeräten?

- Wie verschlüsseln Sie Daten während der Übertragung?

- Was sind die Best Practices für die Verschlüsselung?

- Investieren Sie in High-End-Verschlüsselungssoftware

- Schlüssel intelligent verwalten

- Testen Sie die Sicherheit täglich

- Implementieren Sie die Benutzerauthentifizierung

- Warum sollten Sie Ihre Daten verschlüsseln?

- Schützt das Unternehmen vor Haftung

- Vereinfacht die Implementierung neuer Technologien

- Stellt archivierte Gesprächsaufzeichnungsdaten sicher

- Die Einhaltung von HITECH und HIPAA spart Geld

Was ist HIPAA?

Der Health Insurance Portability and Accountability Act war der erste Versuch des Kongresses, Einzelpersonen dabei zu helfen, ihre Krankenakten und Versicherungen zwischen Jobs aufrechtzuerhalten. Das ursprüngliche Gesetz wurde 1996 verabschiedet und 2003 und 2005 aktualisiert. HIPAA erleichtert nicht nur die Aufrechterhaltung der Krankenversicherung für Mitarbeiter und ehemalige Mitarbeiter, sondern schützt auch Informationen durch den Einsatz von Technologien wie Virtual Private Networks (VPN) und TLS-Verschlüsselung (Transport Layer Security).

- VPN: Virtuelle private Netzwerke verschlüsseln vertrauliche Daten, während sie innerhalb und außerhalb des Netzwerks übertragen werden.

- TLS: Transport Layer Security ist ein Protokoll, das Chiffren verwendet, um Patientendaten zu verschlüsseln. Einige Algorithmen, die Chiffren generieren, sind weniger sicher als andere.

HIPAA wirkt sich direkt auf Gesundheitspläne, Gesundheitsdienstleister und Clearingstellen im Gesundheitswesen aus. Das Gesetz erfasste zunächst nicht die Geschäftspartner dieser Organisationen. Alle Informationen, auf die auf Mobilgeräten zugegriffen wird, müssen Benutzer-IDs für Inhaber von Gesundheitsdiensten und Patienten verwenden. Datenschutzverletzungen treten in der Regel auf Geräteebene auf, und Verschlüsselungsprotokolle und Verschlüsselungstechniken auf Netzwerkebene stellen sicher, dass Patienten- und Unternehmensgeräte keine Schwachstellen verursachen. „Bring your own device“-Richtlinien müssen die Installation von Verschlüsselungssoftware erfordern.

HIPAA-Verstöße können kostspielig sein – im Mai 2019 wurde Touchstone Medical Imaging eine Strafe in Höhe von drei Millionen Dollar für die Nutzung eines Rechenzentrums eines Drittanbieters auferlegt, das die elektronischen Patientenakten (HER) von mehr als 300.000 Patienten offengelegt hatte.

Was ist HITECH?

Der Health Information Technology for Economic and Clinical Health Act wurde ursprünglich entwickelt, um Gesundheitsorganisationen und ihren Mitarbeitern finanzielle Gründe für die Aktualisierung ihrer Patientendaten zu bieten. Die HITECH-Architekten erkannten, dass in einer Zeit, in der es einen verstärkten Austausch elektronischer Gesundheitsinformationen gab, ein stärkerer Schutz erforderlich war. HITECH wurde ursprünglich während der Obama-Regierung im Jahr 2009 verabschiedet.

Gesundheitsorganisationen, die ihre Daten digitalisieren, erhalten Geldprämien von der Regierung, aber alle betroffenen Organisationen sind für den sicheren Umgang mit den geschützten Patientenakten verantwortlich. Es gibt vier Stufen von Verstößen für Gesundheitsunternehmen und ihre verbundenen Partner, die die Höhe der Haftung bei Verstößen widerspiegeln. Auf der Höchststufe beträgt die Strafe für eine einzelne Sicherheitsverletzung 1,5 Millionen US-Dollar. Es ist wichtig zu verstehen, dass HITECH die Verantwortung sowohl auf die Schultern der Organisation als auch auf ihre Mitarbeiter legt und sie für vorsätzliche Fahrlässigkeit haftbar macht.

Wie wirkt sich die HITECH-HIPAA-Compliance auf Unternehmen aus?

Ihr Unternehmen muss die vollständige Compliance sicherstellen, wenn Sie mit medizinischen Patientendaten arbeiten, auch wenn dies nur am Rande der Fall ist. Dazu gehören direkte Daten oder sogar Anrufaufzeichnungen, die Informationen über den Gesundheitsplan oder die Krankengeschichte des Patienten enthalten können. Wenn Sie beispielsweise nur eine weit verbreitete App wie Facetime verwenden, wird Ihr Unternehmen mit Strafen belegt, wenn irgendein Aspekt medizinischer Patientendaten über die Plattform besprochen wird. Die Verwendung von Software, die nicht von HIPAA oder HITECH für Telemedizin validiert ist, stellt einen schwerwiegenden Verstoß gegen Bundesvorschriften dar.

Im Jahr 2013 veröffentlichte das US-Gesundheitsministerium (HHS) eine aktualisierte Version der HITECH-HIPAA-Omnibus-Regelung, die die Zahl der von beiden Gesetzen betroffenen Unternehmen effektiv erhöhte. Obwohl dies einige Jahre zurückliegt, ist es durchaus möglich, dass ein Unternehmen in HITECH-HIPAA-Gewässern schwimmt und nicht weiß, dass es den Richtlinien dieser Gesundheits-Compliance-Gesetze unterliegt.

Wenn Sie also in die Klassifizierung von HIPAA-betroffenen Unternehmen fallen, was bedeutet, dass Sie entweder eine Gesundheitsorganisation, eine Gesundheitsverrechnungsstelle, ein Verwalter von Gesundheitsplänen oder ein Geschäftspartner einer dieser Organisationen sind, müssen Sie dies sicherstellen genaue Einhaltung oder haftbar gemacht werden. Laut Gesetz müssen Geschäftspartner eine Geschäftspartnervereinbarung (BAA) unterzeichnen, damit sie verstehen, dass sie für eine fehlerhafte ePHI-Datenverwaltung verantwortlich sind.

Datenschutzverletzungen treten immer häufiger auf, aber mit dem richtigen Verschlüsselungsgrad und dem richtig ausgewählten Kommunikationsanbieter können Sie sich und Ihre Daten schützen. Jedes Jahr gibt der Sekretär des HHS Leitlinien für betroffene Gesundheitseinrichtungen heraus – wenn Sie damit Schritt halten, werden Sie auf Änderungen der Bundespolitik aufmerksam gemacht, die sich möglicherweise geändert haben.

Im Bereich Unified Communications gibt es eine Vielzahl von Technologien, die Daten senden können. Dazu gehören Firmen-SMS, elektronische Formulare und Videokonferenzsoftware. Jeder von ihnen überträgt relevante Daten über Internet-Kommunikationskanäle, was bedeutet, dass jeder Aspekt der Kommunikationstechnologie vollständig konform sein muss. Hier sind einige der UC-Funktionen, die verschlüsselt werden müssen, um die Gesundheitsdaten von Patienten zu schützen:

- Texte

- Sprachanrufe

- Anrufaufzeichnungen

- Faxe

- Sprachnachrichten

- Videokonferenzen

- Chats

- Datenaustausch

Verschlüsselung in jeder Phase

Darüber hinaus muss die Verschlüsselung erfolgen, wenn sich die Daten im Ruhezustand befinden und wenn sie übertragen werden.

Im Ruhezustand

Dies ist der Fall, wenn Daten an einem statischen Ort gespeichert werden, z. B. auf einem Server. Ruhende Daten werden nur für die zukünftige Verwendung aufbewahrt, und die Verschlüsselung wird verwendet, um sicherzustellen, dass VoIP-Hacker, die Backdoors verwenden, die möglicherweise aufgrund von Paketverlusten entstanden sind, nicht auf die gespeicherten Daten zugreifen können. Angreifer schätzen diese Art von Daten, da sie in der Regel vollständiger sind.

Auf der Durchreise

Daten während der Übertragung haben direkte Auswirkungen auf den VoIP-Telefondienst und UC, da diese Art der Verschlüsselung erfolgt, wenn die Daten in Pakete aufgeteilt und an ihr Ziel gesendet werden. Die Verschlüsselung von Daten während der Übertragung wird nicht nur für Informationen verwendet, die über eine Internetverbindung übertragen werden. Manchmal wird diese Verschlüsselung auch für Daten verwendet, die über ein lokales Netzwerk (LAN) oder ein Weitverkehrsnetzwerk (WAN) übertragen werden.

Schutzmaßnahmen zur Verschlüsselung von Krankenakten

Wenn es um den Schutz von Patientendaten geht, schreiben die HIPAA-Sicherheitsregeln die Implementierung mehrerer wichtiger Sicherheitsvorkehrungen vor. Zu den vom Bundesgesetz vorgeschriebenen Arten gehören technische, physische und administrative Schutzmaßnahmen. Der Sicherheitsverwaltungsprozess ist komplex, aber mit der richtigen Implementierung verfügt Ihr Unternehmen über ein hohes Maß an Schutz.

Technische Sicherheitsvorkehrungen

Die HIPAA- und HITECH-Gesetze besagen, dass technische Sicherheitsvorkehrungen „die Technologie und die Richtlinienverfahren für ihre Verwendung sind, die elektronisch geschützte Gesundheitsinformationen schützen und den Zugriff darauf kontrollieren“.

Die Umsetzung dieser Sicherheitsvorkehrungen hängt von der Größe und Branche der Organisation ab. Aus diesem Grund muss Ihre Organisation alle Risiken oder Schwachstellen identifizieren, die möglicherweise in ihrer Patientendatenverwaltung vorhanden sind.

Sie müssen einige Zugriffskontrollmethoden implementieren, Aktivitätsprotokolle und Auditkontrollen einführen. Darüber hinaus wird von Ihnen erwartet, dass Sie einige Mittel zur ePHI-Authentifizierung einführen, damit alle veränderten oder zerstörten Daten erkennbar sind. Um eine höhere Sicherheit zu ermöglichen, ist die automatische Abmeldung von Geräten mit HITECH-HIPAA-Daten auch eine Sicherheitsmaßnahme, die sicherstellen kann, dass alle Daten auf physischen Geräten geschützt sind. Selbst diejenigen, denen Zugang zu Einrichtungen gewährt wird, können nicht auf Geräte mit geschützten Daten zugreifen.

Physische Schutzmaßnahmen

Die HIPAA-Vorschriften schreiben auch einige der Methoden vor, in denen Ihre Organisation eine physische Schicht zu Ihren ePHI-Sicherheitsmaßnahmen hinzufügen muss. Beispielsweise müssen Sie den Zugang zu Einrichtungen streng kontrollieren, damit nur autorisierte Agenten physischen Zugang zu Servern und Geräten erhalten, die vertrauliche Daten enthalten.

Arbeitsplatzpositionierung und sichere Nutzung sind ebenfalls Sicherheitsvorkehrungen, die Sie implementieren müssen. Beispielsweise müssen Objekte wie Barrieren um Arbeitsplätze herum verwendet werden. Die HIPAA-Regeln schreiben auch vor, wie ePHI-Funktionen auf diesen Geräten auszuführen sind.

Geräte mit Patientendaten können ein Sicherheitsrisiko darstellen, auch wenn sie nicht mehr aktiv verwendet werden. Die HIPAA-Richtlinien besagen, dass ein Bestand an ePHI-Hardware geführt und gepflegt werden muss. Darüber hinaus muss vor dem Umzug einer Arbeitsstation eine Kopie aller ePHI erstellt werden. Auch beim Umzug von elektronischen Datenträgern wie Schlüssellaufwerken ist auf ein ordnungsgemäßes Datenmanagement zu achten.

Da schließlich die Unternehmensmobilität die Fernspeicherung und den Zugriff auf Patientendaten von Smartphones und Mobilgeräten aus ermöglicht, müssen auch für diese Elemente Sicherheitsvorkehrungen getroffen werden. Ihr Unternehmen muss Richtlinien entwickeln, die detailliert beschreiben, wie Patientendaten von diesen Geräten entfernt werden, wenn der Benutzer das Unternehmen verlässt oder das Gerät aktualisiert oder wiederverwendet wird. Ordnungsgemäße Gerätehandhabungsverfahren, die diesen Richtlinien folgen, verhindern Sicherheitsvorfälle durch direkten Zugriff.

Administrative Schutzmaßnahmen

Die letzten Sicherheitsvorkehrungen, die implementiert werden müssen, damit Sie die HIPAA-Datenschutzregeln einhalten, betreffen die ePHI-Datenverwaltung. Diese beinhalten Richtlinien und Verfahren, die die Anforderungen sowohl der Datenschutz- als auch der Sicherheitsregeln von HITECH-HIPAA kombinieren.

Basierend auf Bundesvorschriften müssen Sie regelmäßige Risikobewertungen durchführen, um alle Berührungspunkte mit Patientendaten zu identifizieren. Jeder Bereich, der ePHI verwendet, muss bewertet werden. Wenn es Punkte gibt, an denen eine Datenschutzverletzung möglich ist, müssen diese identifiziert und alle Schwachstellen abgestützt werden.

Diese Gefährdungsbeurteilungsphase muss in regelmäßigen Abständen wiederholt werden. Wenn es Mitarbeiter gibt, die gegen Richtlinien in Bezug auf diese Daten verstoßen haben, muss es außerdem eine Sanktionsrichtlinie geben, um die Wahrscheinlichkeit von Vorfällen anzugehen und zu verringern.

Um Verstößen vorzubeugen, müssen außerdem regelmäßige Schulungen geplant werden, um die Wahrscheinlichkeit eines Datenverstoßes weiter zu verringern. Themen der Schulung können sein, wie man auf eine potenzielle Datenschutzverletzung reagiert und wie man bösartige Software erkennt. Sie müssen alle Schulungen dokumentieren, die als administrativer Schutz vor Angriffen und Sicherheitsverletzungen dienen.

Außerdem müssen Sie einen Notfallplan entwickeln, testen und implementieren. Dies dient dem Schutz von Daten im Notfall, bei dem es sich um eine Datenschutzverletzung oder eine Naturkatastrophe handeln kann. Eine ordnungsgemäße Planung stellt sicher, dass Fehler in den Geschäftsprozessen behoben werden können und Verfahren fortgesetzt werden können, ohne die Daten einem weiteren Risiko auszusetzen. Während des Notfallmodus müssen Sicherungen zur Verfügung stehen und Richtlinien zur Wiederherstellung verlorener Daten vorhanden sein.

Moderne Unternehmen erfordern oft die Hilfe von Dritten. HIPAA und HITECH schreiben vor, dass Geschäftspartner für Datenschutzverletzungen haftbar sind, aber Unternehmen müssen den Datenzugriff auch auf Dritte beschränken, die dies nicht benötigen. Dazu gehören Subunternehmer, Softwareanbieter und Mutterorganisationen. Außerdem müssen BAA-Vereinbarungen für Dritte unterzeichnet werden, denen Zugriff gewährt wird.

Schließlich muss ein erkannter Sicherheitsvorfall gemeldet werden. Manchmal weisen Sicherheitsvorfälle nicht immer auf eine Verletzung hin, aber in allen Situationen müssen diese gemeldet werden, damit der Vorfall eingedämmt und die Daten abgerufen werden können. Dadurch können die zuständigen Parteien eine Risikobewertung durchführen und feststellen, ob Daten gestohlen wurden oder verloren gegangen sind. Eine ordnungsgemäße Berichterstattung ermöglicht eine bessere Notfallwiederherstellung und kann eine bessere Risikoanalyse ermöglichen.

Die HIPAA-Anforderungen für die Benachrichtigung bei Verstößen besagen, dass Unternehmen unverzüglich offenlegen müssen, dass ein Verstoß gegen geschützte medizinische Daten aufgetreten ist. Laut HIPAA wird ein Verstoß definiert als „im Allgemeinen eine unzulässige Verwendung oder Offenlegung gemäß der Datenschutzregel, die die Sicherheit oder den Datenschutz der geschützten Gesundheitsinformationen gefährdet“. Im Falle eines Verstoßes müssen Sie dies den betroffenen Personen und dem Sekretariat des HHS melden. Die Bundespolitik kann sogar vorschreiben, dass ein Verstoß auch den Medien gemeldet werden muss.

Verschlüsselte Daten schützen Organisationen

Bei Nichteinhaltung werden nicht nur Patientendaten offengelegt, sondern die Praxis, unverschlüsselte Kommunikation zu verwenden, untergräbt das Vertrauen der Beteiligten und schadet dem Ruf Ihres Unternehmens. Mit einem einzigen HITECH-Verstoß, der Millionen kostet, ist es für nicht konforme Organisationen auch relativ einfach, aufgrund ungesicherter Informationen aus dem Geschäft gedrängt zu werden.

Zur Einhaltung der Vorschriften müssen alle Telefone und externen Geräte eine Authentifizierung mit einer Benutzer-ID enthalten, und alle Anrufdaten müssen aufgezeichnet und sicher aufbewahrt werden, indem eine Verschlüsselung im Ruhezustand verwendet wird. Dadurch werden die Daten Ihres Unternehmens geschützt, falls ein Laptop oder Telefon gestohlen wird. Zusätzlich zu Anrufaufzeichnungen, die Sprachinformationen speichern, müssen alle administrativen Funktionen, die während eines Anrufs mit einem Patienten ausgeführt werden, aufgezeichnet werden. Dies wird als Speichern der Metadaten bezeichnet.

Da diese Gesetze Unternehmen und ihre Mitarbeiter betreffen, müssen VoIP-Telefondienst- und UC-Anbieter HIPAA-konform sein. Das bedeutet auch, dass Dienstleister, die Aufzeichnungsdaten nach einigen Monaten löschen, nicht genutzt werden können. Darüber hinaus muss jeder Anbieter mit niedrigen Speicherobergrenzen vermieden werden, da Anrufaufzeichnungen und Metadaten erheblichen Speicherplatz auf Servern beanspruchen können.

Möglichkeiten zum Verschlüsseln von Daten

Datenverschlüsselung ist nicht nur etwas für Unternehmen, die HIPAA- und HITECH-konform sein wollen, jedes kleine und mittelständische Unternehmen (KMU), das mit personenbezogenen Daten (PII) zu tun hat, muss Verschlüsselungsmethoden verwenden. Dies umfasst Verschlüsselungspraktiken sowohl für Daten im Ruhezustand als auch für Daten während der Übertragung. Datenschutzverletzungen, die nicht im Zusammenhang mit dem Gesundheitswesen stehen, können ohne behördliche Bestrafung auskommen, aber Datenschutzverletzungen dieser Art können Ihr Unternehmen dennoch für Klagen im Zusammenhang mit Datenschutzverletzungen öffnen.

Wie verschlüsseln Sie Daten auf dem PC?

Für Mac-Systeme kann Software wie FileVault und GNU Privacy Guard verwendet werden, um Computer so zu verschlüsseln, dass die Daten HIPAA- und HITECH-konform sind. Für Windows-Rechner sind Lösungen wie BitLocker und Veracrypt nützliche Optionen.

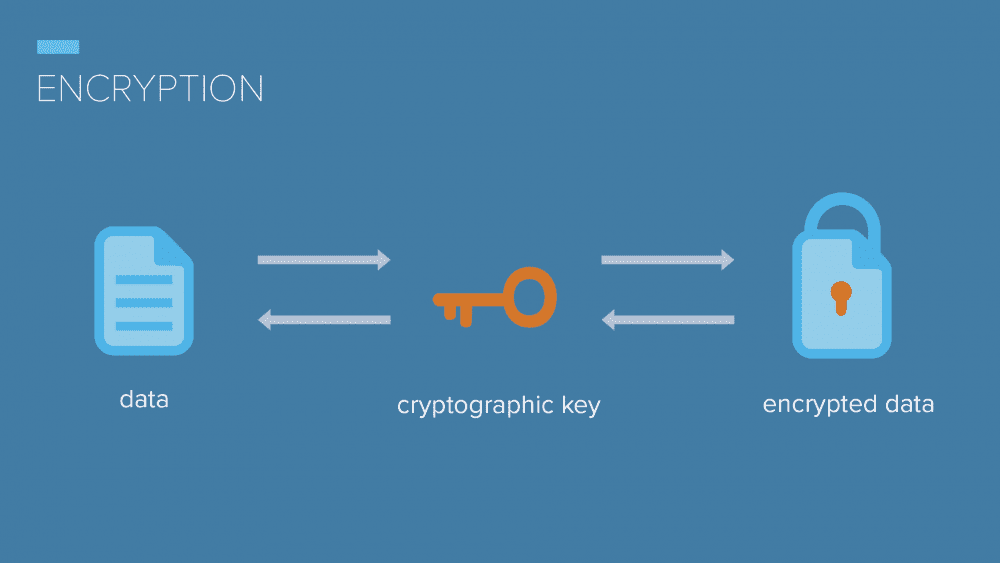

Wenn Daten verschlüsselt werden, werden sie in eine zufällige Sammlung von Zeichen zerlegt, die mit einem Schlüssel oder einer Chiffre entsperrt werden müssen. Der primäre Weg für einen Angreifer, die verschlüsselten Daten zu entsperren, besteht darin, den Entschlüsselungsschlüssel zu haben, der nur in den Händen von IT-Mitarbeitern und vertrauenswürdigen Mitarbeitern sein sollte. Wenn es um ruhende Daten geht, sind die meisten Hardwareplattformen glücklicherweise mit der reibungslosen Implementierung von Verschlüsselungsfunktionen ausgestattet, damit Ihr Unternehmen seine Informationen schützen kann.

Wie verschlüsseln Sie Daten auf Mobilgeräten?

Mobile Plattformen wie Android und iOS verfügen über eine integrierte Verschlüsselung. Bei iPhones können Sie mit einem einfachen Abstecher zu den Einstellungen, dann zu Touch ID und Passcode und Passcode-Optionen einen numerischen oder alphanumerischen Code für das Gerät auswählen. Für Android kann der Vorgang abgeschlossen werden, indem Sie zu Einstellungen, dann zu Sicherheit, dann zu Telefon verschlüsseln navigieren und schließlich einen Zahlencode festlegen. Unter Android ist der Vorgang umfangreich und kann bis zu einer Stunde dauern – stellen Sie sicher, dass Ihr Telefon angeschlossen bleibt.

Wie verschlüsseln Sie Daten während der Übertragung?

Secure Sockets Layer (SSL) ist auch ein Mittel zum Schutz Ihrer Daten bei der Übertragung von Gerät zu Gerät. Wenn Sie jemals die Wörter „sicher“ neben der URL auf einer Website gesehen haben, ist dies SSL-Tunneling am Werk. SSL wird explizit für Browser- und Cloud-Lösungen verwendet, um eine Verschlüsselungsebene für Dateiübertragungen bereitzustellen.

Alle diese Verschlüsselungsmethoden schützen Ihre Daten, während sie sich auf Festplatten befinden, aber für die Einhaltung von HITECH-HIPAA müssen Ihre Daten während der Übertragung geschützt werden. Anbieter wie 8×8, Mitel, RingCentral for Healthcare und Zoom bieten ihren Abonnenten alle eine Verschlüsselung während der Übertragung und haben auch BAA-Vereinbarungen. Anbieter wie diese sind alle sehr wertvoll für ihre Fähigkeit, Ihre Daten während der Übertragung zu verschlüsseln, da einige geschützte Informationen dann am anfälligsten sind.

Außerdem sind Cloud-Verschlüsselungsgateways ein Cloud-Sicherheitsproxy, der auf Anwendungsebene arbeitet. Diese Lösungen verschlüsseln und tokenisieren Daten Element für Element. Diese funktionieren als großartige In-Transit-Lösungen und sind konfigurierbar, sodass die Organisation den Algorithmus für die Verschlüsselung im laufenden Betrieb ändern kann. Sie können eine höhere Verschlüsselungsstufe wählen oder sich für eine etwas weniger strenge Verschlüsselungsstufe entscheiden, um das Dateiformat und die mit den Dateien verbundene Sortierung beizubehalten.

Best Practices für die Verschlüsselung

Um sich selbst und die ePHI-Daten Ihrer Organisation zu schützen, müssen Sie einige Schritte unternehmen. Hier ist eine kurze Liste mit Best Practices für HITECH-HIPAA-freundliche Verschlüsselung.

Investieren Sie in High-End-Verschlüsselungssoftware

HIPAA-Verstöße zerstören kleine Unternehmen, daher lohnt sich die Investition in eine Verschlüsselungslösung mit mehr Funktionen, die den nationalen Sicherheitsstandards entspricht. Eine gute Lösung wird schnell verschlüsseln, und viele haben Tools, die helfen, alle Probleme zu lösen, die auftreten können. Wenn beispielsweise ein Fehler auftritt, wird Sie ein gutes Verschlüsselungstool warnen und eine Lösung liefern, mit der Sie das System auf Sicherheitsstandards bringen können. Außerdem erstellt Qualitätssoftware Protokolle, damit Administratoren den Status verschlüsselter Daten überprüfen können.

Schlüssel intelligent verwalten

Gemäß der vom HHS bereitgestellten Dokumentation müssen alle geschützten Gesundheitsinformationen (PHI) ohne ein dediziertes Schlüsselsystem vollständig unlesbar sein. Die HIPAA-Anforderungen besagen, dass Daten mithilfe von Algorithmen verschlüsselt werden müssen und sich der Schlüssel nicht auf demselben Gerät befinden darf, auf dem die Patienteninformationen gespeichert sind.

Verschlüsselungsschlüssel bieten Ihnen die Möglichkeit, schnell alle Daten zu entschlüsseln, die möglicherweise auf Ihren Laufwerken oder Servern gespeichert sind. Der HHS fordert ein hohes Maß an Sicherheit für diese Schlüssel und gibt an, dass Sie die Schlüssel nicht auf demselben Gerät speichern dürfen, auf dem sich die verschlüsselten Daten befinden. Eine ordnungsgemäße Schlüsselverwaltung erfordert, dass Sie diese Schlüssel sicher aufbewahren, da ihr Verlust bedeutet, dass Sie Ihre Daten verlieren. Es ist eine gute Idee, einen Speicheranbieter zu verwenden, damit Sie eine sichere Methode zum Abrufen haben, wenn die Daten benötigt werden.

Testen Sie die Sicherheit täglich

Als Geschäftsinhaber und Hauptbeteiligter möchten Sie sicher einen zentralen Verwaltungsprozess für alle verschlüsselten Daten haben. Das bedeutet, dass es eine gute Idee ist, nach Verschlüsselungslösungen zu suchen, die es Ihnen ermöglichen, ein webbasiertes Dashboard zu verwenden, das Metriken liefert, die detailliert beschreiben, was mit Ihren verschlüsselten Daten passiert ist. Mit einem können Sie sich über Sicherheitsmaßnahmen und den Status verschlüsselter identifizierbarer Gesundheitsinformationen auf Servern und zugehörigen Geräten auf dem Laufenden halten. Dazu gehören Warnungen zu Updates, Gerätekonfiguration und Protokollen.

Implementieren Sie die Benutzerauthentifizierung

HIPAA hat von Anfang an verlangt, dass Organisationen eine Benutzerauthentifizierung für den Zugriff auf ePHI-Daten verwenden. Die meisten Unternehmen verwenden Benutzernamen und Passwörter, aber es gibt neue Technologien, die die Sicherheit bei der Arbeit mit sensiblen Daten erhöhen. Mit den richtigen Tools wird das Risiko eines unbefugten Zugriffs innerhalb von Patienteninformationssystemen stark reduziert. Beispielsweise ist die Implementierung von Technologien wie kryptografischen Token und Biometrie ein sicherer Weg, um sicherzustellen, dass nur authentifizierte Benutzer Zugriffskontrolle auf ihre verschlüsselten Daten haben.

Warum sollten Sie Ihre Daten verschlüsseln?

Nachdem Sie nun wissen, wie Sie mit der Verschlüsselung beginnen, und einige der bewährten Methoden kennen, werfen wir einen Blick auf einige wichtige Gründe für die Verschlüsselung Ihrer Daten.

Schützt das Unternehmen vor Haftung

Lassen Sie sich nicht mit einer Geldstrafe in Höhe von mehreren Millionen Dollar erwischen. Die Verschlüsselung schützt Ihre Daten vor Sicherheitsverletzungen, die Ihr Unternehmen bedrohen. Es schützt Sie auch vor Haftung; Patienten mit gestohlenen Daten haben Datenschutzklagen eingereicht, insbesondere wenn mehrere Patienten von einer Datenschutzverletzung betroffen sind. Verschlüsselung ist eine viel billigere Alternative.

Vereinfacht die Implementierung neuer Technologien

Die Technologie wird ständig aktualisiert und neue Technologien für die Verschlüsselung werden kontinuierlich veröffentlicht. Anbieterbasierte Verschlüsselung hat den Vorteil, dass sie automatisch von ihren Mitarbeitern aktualisiert wird. Wenn Updates und neue Technologien verfügbar werden, führt Ihr Unternehmen ein Upgrade durch, um ein höheres Maß an ePHI-Sicherheit bereitzustellen. Sogar vor Ort installierte Software kann von IT-Mitarbeitern schnell aktualisiert werden, um eine zusätzliche Datenschutzebene hinzuzufügen. Dies gilt insbesondere für VoIP-Anbieter, die eine Cloud-basierte Struktur haben.

Mit der Zunahme von automatisierten Systemen und Konversations-KI müssen gesammelte Kundeninformationen geschützt werden.

Stellt archivierte Gesprächsaufzeichnungsdaten sicher

Daten, die mit Anrufaufzeichnungssoftware erfasst werden, können Ihr Unternehmen schützen, da sie nützliche Informationen enthalten, die Ihrem Unternehmen zugute kommen, falls ein Patient beschließt, Sie vor Gericht zu bringen. Unter HIPAA und HITECH werden die meisten Anrufaufzeichnungsdaten auf unbestimmte Zeit aufbewahrt, sodass sie bei Bedarf für eine sinnvolle Verwendung verfügbar sind.

HITECH- und HIPAA-konform zu bleiben, spart Geld

Unabhängig davon, ob Ihre Organisation direkt im Gesundheitswesen tätig ist oder Sie lediglich Kunden haben, die Gesundheitsdienstleister sind, müssen Sie HITECH-HIPAA-konform sein. Die richtige Verschlüsselungslösung für Ihre Kommunikation und gespeicherten Daten bietet Ihnen einen Sicherheitsrahmen, der Sie vor Bußgeldern und Klagen schützt. Patienten und Kunden haben ein Recht auf Privatsphäre, sprechen Sie also mit Ihrer IT-Organisation, um festzustellen, ob Sie alle notwendigen Schritte unternommen haben, um Ihre relevanten Daten vollständig zu verschlüsseln.

Sie halten Premium-Verschlüsselung vielleicht für eine unnötige Ausgabe, aber wenn Sie ein paar zusätzliche Dollar für eine verbesserte HITECH-HIPAA-Compliance ausgeben, wird Ihr Unternehmen davon abgehalten, zur neuesten Horrorgeschichte über Datenschutzverletzungen zu werden.

Weitere Informationen zum Protokollieren Ihrer Anrufe für eine bessere Compliance finden Sie in unserem Leitfaden zu Anrufprotokollierungsfunktionen, auf die Sie bei der Auswahl einer Lösung achten sollten.