So implementieren Sie Zero-Trust-Sicherheit in Ihrer Cloud-nativen Umgebung

Veröffentlicht: 2023-02-28Offenlegung: Dies ist ein gesponserter Beitrag. Unsere Meinungen, Rezensionen und sonstigen redaktionellen Inhalte werden jedoch nicht durch das Sponsoring beeinflusst und bleiben objektiv .

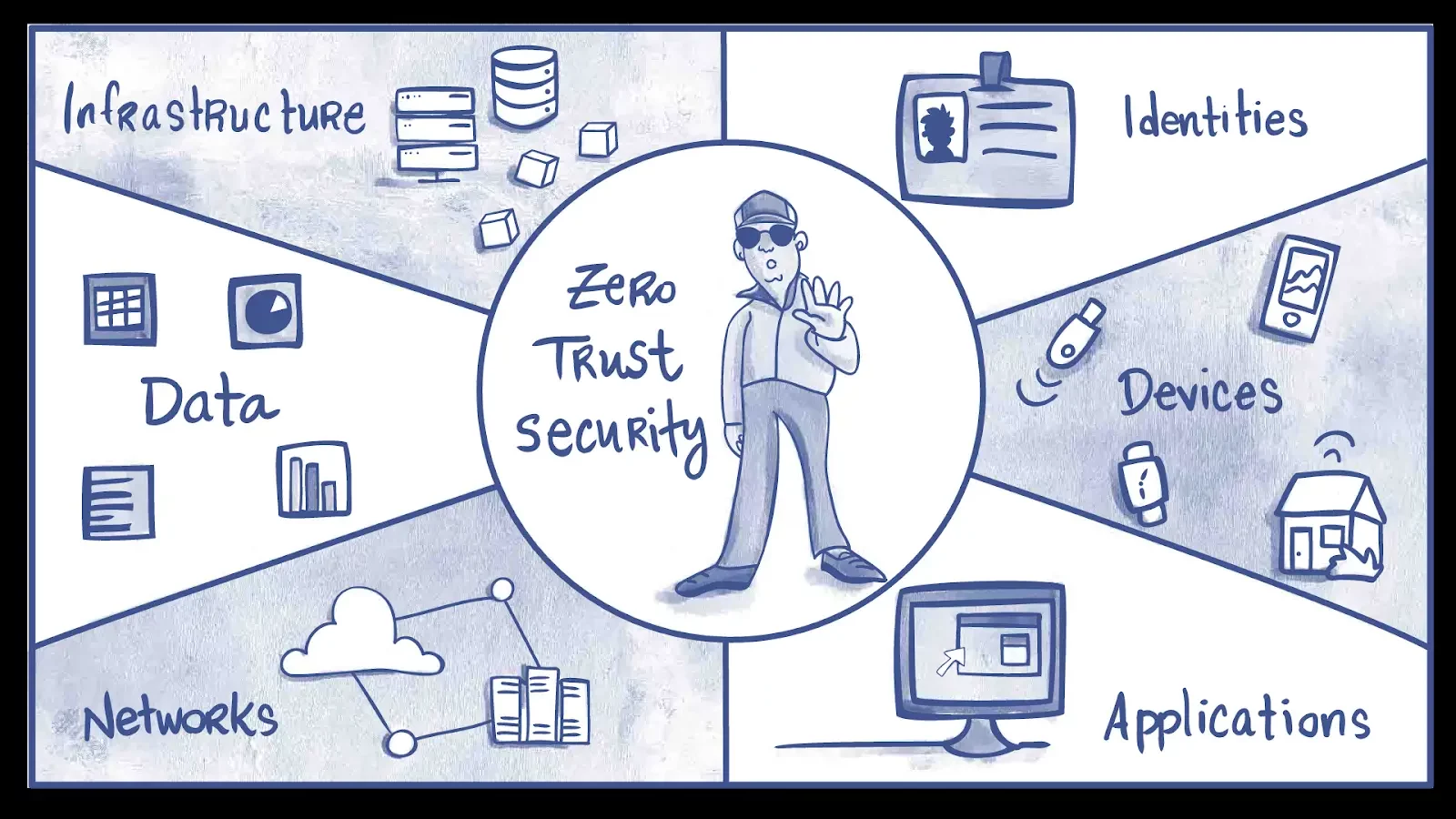

Die Idee „niemals vertrauen, immer überprüfen“ untermauert das Konzept von Zero Trust. Ursprünglich bestand das Konzept der Zugriffsgewährung darin, jedem uneingeschränkten Zugriff auf Ressourcen zu gewähren und dabei davon auszugehen, dass alles im Netzwerk sicher ist.

Im Gegensatz dazu sollten Unternehmen nur denjenigen Zugriff auf Ressourcen gewähren, die einen legitimen Bedarf daran haben, und nur, nachdem die Identität und der Sicherheitsstatus des Anforderers bestätigt wurden, wenn wir von Zero Trust sprechen.

Mit dieser Strategie werden alle Anfragen für den Zugriff auf ein Netzwerk oder eine darauf ausgeführte Anwendung lediglich als potenziell schädlich angesehen.

Um Ressourcen zu schützen, müssen Sicherheitsmaßnahmen implementiert werden, um Anfragen und Benutzeridentitäten zu überprüfen, bevor der Zugriff gewährt wird.

Unter der Annahme, dass sich möglicherweise bereits ein Angreifer im Netzwerk befindet, erfordert die Zero-Trust-Sicherheit, dass alle Anfragen authentifiziert und genehmigt werden, bevor ihnen der Zugriff gewährt wird.

Cloud-native Umgebungen müssen aufgrund der komplexen und dynamischen Natur von Cloud-Systemen Zero-Trust-Sicherheit implementieren.

Da Anwendungen und Dienste über Cloud-Anbieter und Rechenzentren verteilt sind, ist es schwierig nachzuvollziehen, wer was, wo und wie verwendet.

Zero-Trust-Sicherheit kann Unternehmen dabei helfen, den Benutzerzugriff auf Cloud-Ressourcen zu kontrollieren und Sicherheitsrisiken zu reduzieren.

Cloud-native Sicherheitsherausforderungen

Die Implementierung von Zero-Trust-Sicherheit in Cloud-nativen Umgebungen erfordert einen ganzheitlichen Ansatz, der die einzigartigen Sicherheitsherausforderungen von Microservices, APIs und Container-Orchestrierung berücksichtigt.

Dies umfasst die Implementierung von Identity and Access Management (IAM)-Kontrollen, Netzwerksegmentierung, Verschlüsselung sowie Überwachung und Protokollierung auf jeder Ebene des Cloud-nativen Stacks, um eine ordnungsgemäße Cloud-native Sicherheit zu gewährleisten.

Es erfordert auch ein Umdenken von der Annahme, dass der gesamte Datenverkehr innerhalb des Netzwerks vertrauenswürdig ist, hin zur Überprüfung und Validierung jeder Anfrage und jedes Benutzers, bevor der Zugriff gewährt wird.

Durch die Annahme eines Zero-Trust-Ansatzes können Unternehmen ihre Sicherheitslage verbessern und das Risiko einer Datenschutzverletzung oder eines anderen Sicherheitsvorfalls verringern.

Microservices in einer Cloud-nativen Umgebung werden unabhängig bereitgestellt und sind von Natur aus sehr verteilt.

Aufgrund dieser verteilten Natur von Microservices ist die Zugriffskontrolle und Überwachung dieser Microservices die größte Hürde bei der Implementierung von Zero Trust.

Diese Probleme werden durch einen Zero-Trust-Sicherheitsansatz angemessen angegangen, der Funktionen wie IAM, Netzwerksegmentierung, Verschlüsselung, Überwachung und Protokollierung nutzt.

Diese Dienste bieten granulare Identitäts- und Zugriffskontrollen auf jeder Ebene des Cloud-nativen Stacks. Zero-Trust-Sicherheit kann Organisationen dabei helfen, den Zugriff auf Cloud-native Ressourcen zu kontrollieren und Sicherheitsrisiken zu reduzieren.

Durch die Validierung von Benutzern und Anfragen können Organisationen sicherstellen, dass nur autorisierte Benutzer Zugriff auf die Ressourcen haben, die sie für ihre Aufgaben benötigen, und dass jedes nicht autorisierte oder verdächtige Verhalten erkannt und blockiert wird.

Zero-Trust-Sicherheitsframework

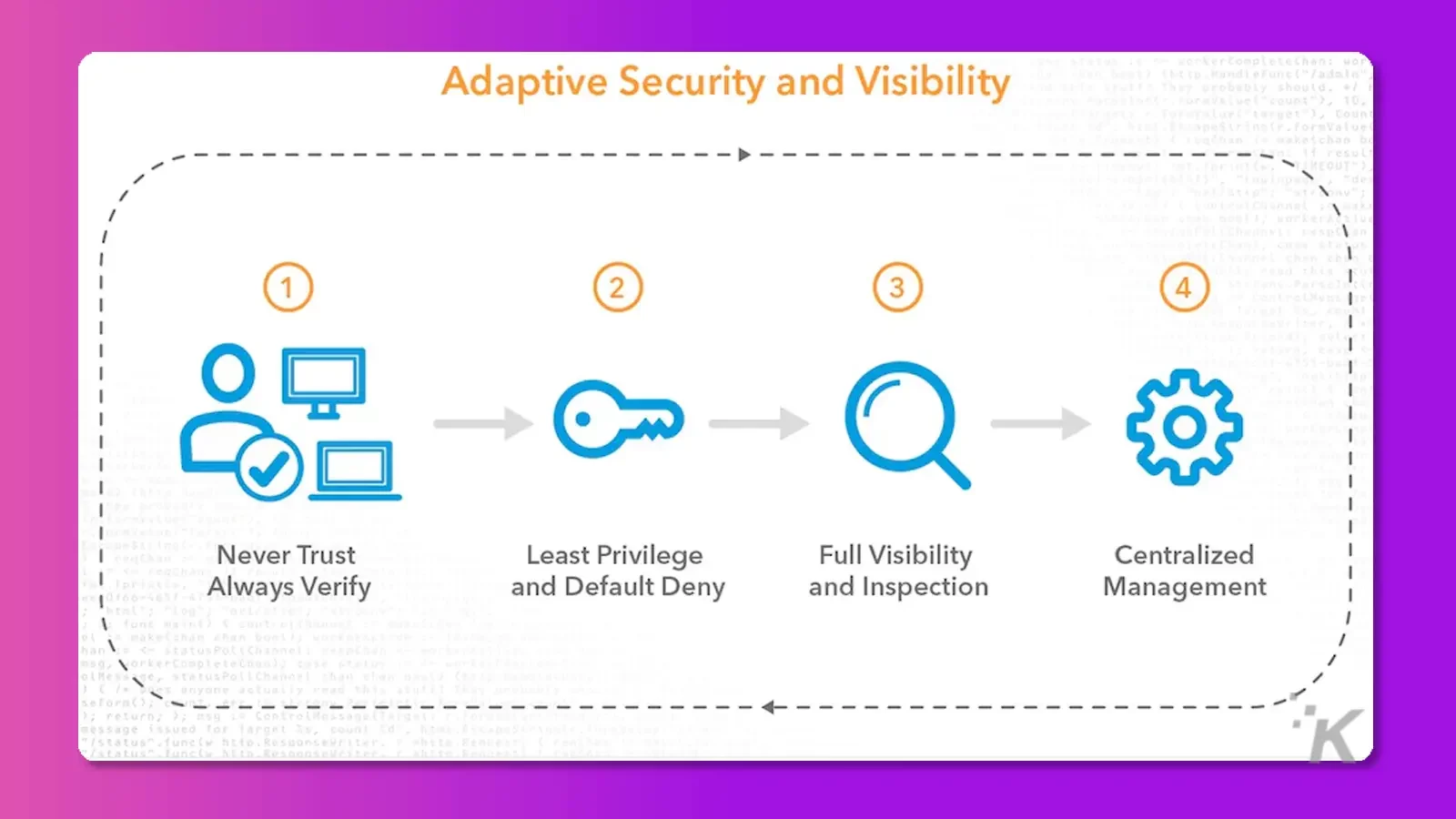

„Explizit verifizieren“ ist ein Zero-Trust-Sicherheitsframework-Prinzip. Dieses Prinzip besagt, dass jeder Benutzer oder jedes Gerät, das Zugriff auf Ressourcen sucht, zuerst ausdrücklich authentifiziert und als legitim validiert werden muss.

Außerdem folgt es der Idee der geringsten Rechte, die besagt, dass Benutzern nur der Zugriff gewährt werden sollte, den sie zur Erfüllung ihrer Aufgaben benötigen.

Ein weiteres Prinzip ist die ständige Überwachung, die eine Überwachung des Netzwerks auf riskante oder verdächtige Aktivitäten erfordert.

Die Implementierung von Zero Trust in einer Cloud-nativen Umgebung erfordert das Hinzufügen einer leistungsstarken IAM-Lösung, die den Aufbau einer zentralisierten Kontrolle über Benutzer und Geräte ermöglicht.

Sie führen eine Segmentierung von Mikronetzwerken durch, um strenge Zugriffskontrollen zu implementieren und die Angriffsfläche zu reduzieren.

Dazu gehört auch die kontinuierliche Überwachung und Protokollierung, um im Falle eines Fehlers Warnungen oder Vorfälle auslösen zu können.

Implementierung von Zero Trust Security in einer Cloud-nativen Umgebung

Die Implementierung von Zero Trust in Cloud-nativen Umgebungen ist nicht einfach.

Da alle Ressourcen an verschiedenen geografischen Standorten verstreut sind und möglicherweise unterschiedliche Microservices verwenden, müssen wir zuerst alle Ressourcen identifizieren, bevor wir Richtlinien durchsetzen oder diese Ressourcen überwachen können.

Identifizieren und inventarisieren Sie Cloud-Assets

Sie müssen alle Ihre Cloud-Assets identifizieren und inventarisieren, um Zero-Trust-Sicherheit in einer nativen Cloud-Umgebung zu erreichen.

In dieser Phase werden alle Microservices, APIs, Container und andere Cloud-native Ressourcen sowie die Geräte und Personen, die sie verwenden, identifiziert.

Ein einfacher Scanner wie ein Prowler oder eine Scout-Suite kann verwendet werden, um alle Dienste einer Organisation zu überprüfen. Um Zero-Trust-Sicherheitspraktiken erfolgreich implementieren zu können, muss das Unternehmen über ein vollständiges und aktuelles Asset-Inventar verfügen.

Durchsetzung von Richtlinien und Überwachung

Implementieren Sie Zugriffskontrollen nach der Inventarisierung von Cloud-Assets. Benutzer-, geräte- und ressourcenspezifische Zugriffseinschränkungen mit geringsten Rechten sind erforderlich.

Für Cloud-native Umgebungen sind dynamische und granulare Zugriffsbeschränkungen erforderlich. Die Fertigstellung einer Cloud-nativen Zero-Trust-Architektur erfordert auch die Überwachung und Überprüfung des Benutzerzugriffs.

Sicherheitsinformations- und Ereignisverwaltung, Intrusion Detection und Protokollanalyse ermöglichen eine kontinuierliche Überwachung und Verifizierung.

Tools und Technologien für Zero Trust Security

Zero Trust umfasst Tools und Technologien, die den Zugriff auf Ressourcen verschlüsseln und verwalten, Netzwerkaktivitäten überwachen und Bedrohungen in Echtzeit erkennen und darauf reagieren.

Service Meshes, die verteilte Microservices sicher verwalten, erzwingen Zero Trust. Istio ist eine beliebte Zero-Trust-Service-Mesh-Plattform, die Zero-Trust in verteilten Architekturen implementieren kann.

Istio bietet gegenseitige TLS-Authentifizierung, Autorisierung und Verschlüsselung zum Schutz der Dienst-zu-Dienst-Kommunikation. Darüber hinaus werden Lastausgleich, Leitungsunterbrechung und Fehlerinjektion verwendet, um den Dienstverkehr zu steuern.

Ein weiteres Tool, Calico, kann auch zur Implementierung von Zero-Trust-Richtlinien verwendet werden. Calico bietet Netzwerkrichtlinien, Verschlüsselung, Authentifizierung, Zugriffskontrolle und Überwachungsdienste.

Mit Calico können Sie sicherstellen, dass nur autorisierter Datenverkehr in verschiedenen Teilen Ihres Netzwerks zulässig ist und dass die gesamte Kommunikation sicher und privat ist.

Darüber hinaus können Sie Sicherheitsvorfälle schnell und effektiv erkennen und darauf reagieren.

Best Practices für Zero Trust Security in einer Cloud-nativen Umgebung

Es gibt viele verschiedene Best Practices, die verwendet werden können, um eine Zero-Trust-Umgebung zu implementieren und aufrechtzuerhalten.

Sie können SSO mit MFA implementieren, indem Sie AWS-Secrets-Manager verwenden, um Schlüssel und sensible Assets zu sichern und zu speichern, und eine Sicherheitsüberwachung von Assets durchführen, indem Sie Programme zur Reaktion auf Vorfälle implementieren. Lassen Sie uns diese weiter diskutieren.

Verwendung von SSO mit MFA

MFA und SSO können dazu beitragen, dass nur autorisierte Benutzer in einem Zero-Trust-Sicherheitsmodell auf vertrauliche Daten oder Anwendungen zugreifen.

Durch die Anforderung mehrerer Formen der Identifizierung und die Verwendung eines zentralisierten Authentifizierungsmechanismus können Unternehmen Zero-Trust-Richtlinien effektiver durchsetzen und ihre Ressourcen vor unbefugtem Zugriff schützen.

Verwendung von kontinuierlichen Sicherheitstests und -überwachung

Bei Zero Trust können Unternehmen durch kontinuierliche Sicherheitstests und -überwachung sicherstellen, dass nur autorisierte Benutzer und Geräte auf vertrauliche Daten und Anwendungen zugreifen.

Durch kontinuierliches Testen auf Sicherheitslücken und Überwachung auf potenzielle Bedrohungen können Unternehmen das Risiko eines unbefugten Zugriffs verringern. Dadurch wird sichergestellt, dass ihre Sicherheitsrichtlinien effektiv durchgesetzt werden.

Abschluss

Zusammenfassend lässt sich sagen, dass die Implementierung von Zero-Trust-Sicherheit in einer Cloud-nativen Umgebung entscheidend ist, um die Sicherheit von Cloud-Assets zu gewährleisten und vor potenziellen Sicherheitsverletzungen zu schützen.

Dieser Ansatz umfasst das Identifizieren und Inventarisieren von Cloud-Assets, das Definieren und Durchsetzen detaillierter Zugriffsrichtlinien sowie das kontinuierliche Überwachen und Überprüfen des Zugriffs.

Durch Befolgen dieser Schritte können Unternehmen die Sicherheitslage ihrer Cloud-nativen Umgebungen verbessern und das Risiko einer Sicherheitsverletzung verringern.

Es ist jedoch wichtig, sich daran zu erinnern, dass sich Sicherheitsbedrohungen ständig weiterentwickeln und täglich neue Schwachstellen auftauchen.

Daher ist es unerlässlich, Sicherheitsmaßnahmen als Reaktion auf neue Bedrohungen kontinuierlich zu bewerten und zu aktualisieren.

Darüber hinaus umfasst dies die Überwachung der Cloud-Umgebung auf neue Assets und Zugriffsversuche sowie die Aktualisierung der neuesten Best Practices für Sicherheit und neu auftretender Bedrohungen.

Durch einen proaktiven und kontinuierlichen Sicherheitsansatz können Unternehmen potenziellen Bedrohungen immer einen Schritt voraus sein. Darüber hinaus gewährleisten sie den kontinuierlichen Schutz ihrer Cloud-nativen Assets.

Daher zielt dieser Artikel darauf ab, Menschen über den Wert von Zero-Trust-Sicherheit in Cloud-nativen Umgebungen aufzuklären. Cybersicherheitsbedrohungen erfordern Zero-Trust-Sicherheit.

Unsere umfangreiche Erfahrung in der Cybersicherheit war beim Schreiben dieses Artikels von unschätzbarem Wert. Durch diese Diskussion konnten wir sowohl theoretisches als auch praktisches Wissen zum Thema Zero-Trust-Security-Implementierung vermitteln.

Wir haben viel Zeit damit verbracht, zu recherchieren und auf unser professionelles Wissen zurückzugreifen, um sicherzustellen, dass der Inhalt nützlich, genau und aktuell ist.

Haben Sie irgendwelche Gedanken dazu? Schreiben Sie uns unten in die Kommentare oder tragen Sie die Diskussion auf Twitter oder Facebook weiter.

Empfehlungen der Redaktion:

- Cyber-Sicherheitstipps für Ihr Unternehmen im Jahr 2023

- Die Bedeutung der Sichtbarkeit in der Cybersicherheit

- Unternehmen suchen Schutz vor wachsenden Cybersicherheitsbedrohungen

- Die wichtigsten Cybersicherheitspraktiken für Ihr Unternehmen

Offenlegung: Dies ist ein gesponserter Beitrag. Unsere Meinungen, Rezensionen und sonstigen redaktionellen Inhalte werden jedoch nicht durch das Sponsoring beeinflusst und bleiben objektiv .