Oblivious DNS over HTTPS (ODoH): ein Versuch, den DNS-Datenschutz zu verbessern

Veröffentlicht: 2020-12-14Domain Name System oder DNS ist ein dezentrales Benennungssystem für alle verschiedenen Websites, die im Internet existieren. Es ist einer der wesentlichen Bausteine des Internets und existiert seit mehr als drei Jahrzehnten. Im Laufe dieser Zeit wurde das System mit stichhaltigen Argumenten hinsichtlich der Implementierung und der damit verbundenen Datenschutzbedenken kritisiert. Infolgedessen gab es einige Versuche, diese Bedenken auszuräumen.

Ein solches Gebot – und zwar ein sehr aktuelles – ist die Einführung des DNS-over-HTTPS-Protokolls (DoH), das verspricht, die DNS-Kommunikation durch verschlüsselte Übertragung zu sichern. Während DoH theoretisch vielversprechend aussieht und es schafft, eines der Probleme mit DNS zu beheben, bringt es versehentlich ein anderes Problem ans Licht. Um dies zu beheben, haben wir jetzt ein weiteres neues Protokoll namens Oblivious DNS over HTTPS (ODoH), das von Cloudflare, Apple und Fastly gemeinsam entwickelt wurde. Oblivious DoH ist im Grunde eine Erweiterung des DoH-Protokolls, das die DNS-Anfragen von den IP-Adressen (des Benutzers) entkoppelt, um zu verhindern, dass der DNS-Resolver die Websites kennt, die ein Benutzer besucht – sozusagen [dazu später mehr].

„ Was ODoH tun soll, ist die Trennung der Informationen darüber, wer die Anfrage stellt, und was die Anfrage ist “, sagte Nick Sullivan, Forschungsleiter von Cloudflare, in einem Blog.

Inhaltsverzeichnis

Oblivious DNS über HTTPS (oder ODoH)

Bevor wir uns direkt mit ODoH befassen, wollen wir zunächst verstehen, was DNS und anschließend DNS über HTTPS ist, und die Einschränkungen, die die beiden mit sich bringen.

DNS (Domain Name System)

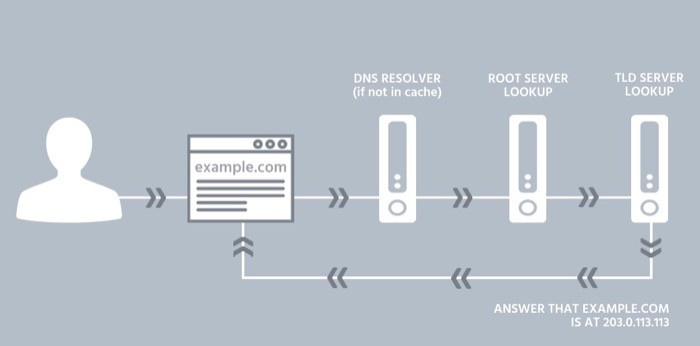

Domain Name System oder DNS ist ein dezentralisiertes System zur Aufzeichnung aller Websites im Internet. Sie können es sich als Speicher (oder Telefonverzeichnis) für Telefonnummern vorstellen, das eine Liste von Telefonteilnehmern und ihren entsprechenden Telefonnummern enthält.

In Bezug auf das Internet ist DNS ein entscheidender Akteur bei der Einrichtung eines Systems, mit dem Sie auf eine Website zugreifen können, indem Sie einfach ihren Domainnamen eingeben, ohne dass Sie sich an die zugehörige IP-Adresse (Internet Protocol) erinnern müssen. Aus diesem Grund können Sie techpp.com in das Adressfeld eingeben, um diese Website anzuzeigen, ohne sich an ihre IP-Adresse erinnern zu müssen, die etwa so aussehen könnte wie 103.24.1.167 [nicht unsere IP]. Sie sehen, es ist die IP-Adresse, die erforderlich ist, um eine Verbindung zwischen Ihrem Gerät und der Website herzustellen, auf die Sie zugreifen möchten. Da eine IP-Adresse jedoch nicht so leicht zu merken ist wie ein Domänenname, ist ein DNS-Resolver erforderlich, der Domänennamen in die zugehörigen IP-Adressen auflöst und die angeforderte Webseite zurückgibt.

Problem mit DNS

Obwohl DNS den Internetzugang vereinfacht, weist es einige Mängel auf – der größte davon ist der Mangel an Privatsphäre (und Sicherheit), der ein Risiko für die Benutzerdaten darstellt und sie für den ISP sichtbar macht oder von einigen belauscht werden kann Bösewicht im Internet. Dies ist möglich, weil die DNS-Kommunikation (DNS-Anforderung/Abfrage und Antwort) unverschlüsselt ist, d. h. im Klartext erfolgt, und daher von jedem in der Mitte (zwischen dem Benutzer und dem ISP) abgefangen werden kann. .

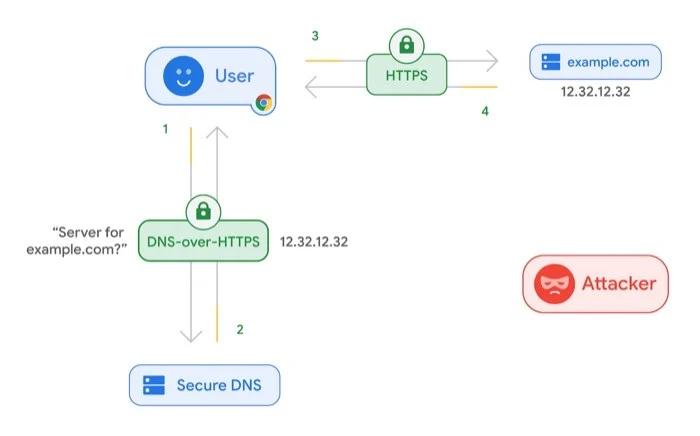

DoH (DNS über HTTPS)

Wie anfangs erwähnt, wurde das DNS-über-HTTPS-Protokoll (DoH) eingeführt, um dieses (Sicherheits-)DNS-Problem zu lösen. Was das Protokoll im Grunde tut, ist, anstatt die DNS-Kommunikation – zwischen dem DoH-Client und dem DoH-basierten Resolver – im Klartext erfolgen zu lassen, verwendet es Verschlüsselung, um die Kommunikation zu sichern. Auf diese Weise gelingt es, den Zugang der Benutzer zum Internet zu sichern und das Risiko von Man-in-the-Middle-Angriffen zu reduzieren – bis zu einem gewissen Grad.

Problem mit DoH

Während DoH das Problem der unverschlüsselten Kommunikation über DNS angeht, wirft es Bedenken hinsichtlich des Datenschutzes auf, da es darum geht, dem DNS-Dienstanbieter die volle Kontrolle über Ihre Netzwerkdaten zu geben. Da der DNS-Anbieter als Vermittler zwischen Ihnen und der Website fungiert, auf die Sie zugreifen, speichert er Ihre IP-Adresse und die DNS-Nachrichten. In gewisser Weise wirft das zwei Bedenken auf. Erstens lässt es eine einzelne Entität mit Zugriff auf Ihre Netzwerkdaten zurück, wodurch der Resolver alle Ihre Abfragen mit Ihrer IP-Adresse verknüpfen kann, und zweitens macht es aufgrund des ersten Anliegens die Kommunikation anfällig für einen einzelnen Fehlerpunkt (Angriff). .

ODoH-Protokoll und seine Funktionsweise

Das neueste Protokoll, ODoH, das von Cloudflare, Apple und Fastly gemeinsam entwickelt wurde, zielt darauf ab, das Zentralisierungsproblem mit dem DoH-Protokoll zu lösen. Dafür schlägt Cloudflare vor, dass das neue System die IP-Adressen von den DNS-Abfragen trennt, sodass keine einzige Instanz außer dem Benutzer beide Informationen gleichzeitig sehen kann.

ODoH geht dieses Problem an, indem es zwei Änderungen implementiert. Es fügt eine Ebene der Public-Key-Verschlüsselung und einen Netzwerk-Proxy zwischen dem Client (Benutzer) und dem DoH-Server hinzu. Damit soll garantiert werden, dass nur der Benutzer gleichzeitig Zugriff auf die DNS-Nachrichten und die IP-Adressen hat.

Kurz gesagt, ODoH wirkt wie eine Erweiterung des DoH-Protokolls, das darauf abzielt, Folgendes zu erreichen:

ich. verhindern, dass der DoH-Resolver weiß, welcher Client welche Domainnamen angefordert hat, indem die Anfragen über einen Proxy geleitet werden, um die Adressen der Clients zu entfernen,

ii. Verhindern Sie, dass der Proxy den Inhalt der Abfragen und Antworten kennt, und verhindern Sie, dass der Resolver die Adressen der Clients kennt, indem Sie die Verbindung in Schichten verschlüsseln.

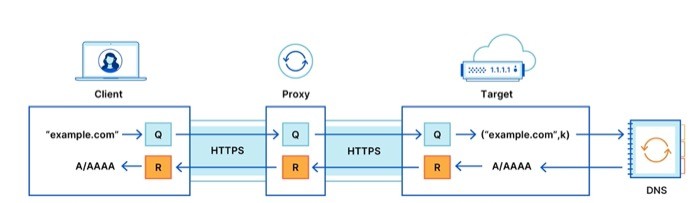

Nachrichtenfluss mit ODoH

Um den Nachrichtenfluss mit ODoH zu verstehen, betrachten Sie die obige Abbildung, in der sich ein Proxy-Server zwischen dem Client und dem Ziel befindet. Wie Sie sehen können, wenn der Client eine Abfrage anfordert (z. B. example.com), geht diese an den Proxy-Server, der sie dann an das Ziel weiterleitet. Das Ziel empfängt diese Anfrage, entschlüsselt sie und generiert eine Antwort, indem es die Anfrage an den (rekursiven) Resolver sendet. Auf dem Rückweg verschlüsselt das Ziel die Antwort und leitet sie an den Proxy-Server weiter, der sie anschließend an den Client zurücksendet. Schließlich entschlüsselt der Client die Antwort und erhält schließlich eine Antwort auf seine angeforderte Anfrage.

In dieser Einstellung findet die Kommunikation – zwischen Client und Proxy und Proxy und Ziel – über HTTPS statt, was die Sicherheit der Kommunikation erhöht. Darüber hinaus ist die gesamte DNS-Kommunikation, die über beide HTTPS-Verbindungen – Client-Proxy und Proxy-Ziel – stattfindet, Ende-zu-Ende verschlüsselt, sodass der Proxy keinen Zugriff auf den Inhalt der Nachricht hat. Obwohl bei diesem Ansatz sowohl die Privatsphäre als auch die Sicherheit der Benutzer berücksichtigt werden, hängt die Garantie, dass alles wie vorgeschlagen funktioniert, von einer letzten Bedingung ab – der Proxy und der Zielserver arbeiten nicht zusammen. Und deshalb schlägt das Unternehmen vor, dass „ein Angreifer nur erfolgreich ist, wenn sowohl der Proxy als auch das Ziel kompromittiert sind, solange es keine Absprachen gibt“.

Laut einem Blog von Cloudflare ist Folgendes die Verschlüsselungs- und Proxying-Garantie:

ich. Das Ziel sieht nur die Abfrage und die IP-Adresse des Proxys.

ii. Der Proxy hat keinen Einblick in die DNS-Nachrichten und kann weder die vom Client gesendete Anfrage noch die vom Ziel zurückgegebene Antwort identifizieren, lesen oder ändern.

iii. Nur das beabsichtigte Ziel kann den Inhalt der Abfrage lesen und eine Antwort erzeugen.

ODoH-Verfügbarkeit

Oblivious DNS over HTTPS (ODoH) ist derzeit nur ein vorgeschlagenes Protokoll und muss von der IETF (Internet Engineering Task Force) genehmigt werden, bevor es im Internet eingeführt wird. Obwohl Cloudflare vorschlägt, dass es bisher Unternehmen wie PCCW, SURF und Equinix als Proxy-Partner hat, um bei der Einführung des Protokolls zu helfen, und dass es die Möglichkeit hinzugefügt hat, ODoH-Anfragen auf seinem 1.1.1.1-DNS-Dienst entgegenzunehmen , die Wahrheit ist, dass Sie es nicht verwenden können, es sei denn, Webbrowser fügen nativ Unterstützung für das Protokoll hinzu. Denn das Protokoll befindet sich noch in der Entwicklungsphase und wird auf seine Leistung über verschiedene Proxys, Latenzstufen und Ziele hinweg getestet. Als Grund ist es möglicherweise kein kluger Schachzug, das Schicksal von ODoH sofort zu schlichten.

Basierend auf den verfügbaren Informationen und Daten scheint das Protokoll für die Zukunft von DNS vielversprechend zu sein – zugegeben, es schafft es, die Art von Datenschutz zu erreichen, die es verspricht, ohne Kompromisse bei der Leistung einzugehen. Denn es ist mittlerweile sehr offensichtlich, dass das DNS, das für das Funktionieren des Internets eine entscheidende Rolle spielt, immer noch unter Datenschutz- und Sicherheitsproblemen leidet. Und trotz der kürzlichen Hinzufügung des DoH-Protokolls, das verspricht, den Sicherheitsaspekt von DNS zu erhöhen, scheint die Einführung aufgrund der Datenschutzbedenken, die es aufwirft, noch weit entfernt zu sein.

Wenn es ODoH jedoch gelingt, seinen Ansprüchen in Bezug auf Datenschutz und Leistung gerecht zu werden, kann seine Kombination mit DoH im Tandem sowohl die Datenschutz- als auch die Sicherheitsbedenken des DNS ansprechen. Und im Gegenzug machen Sie es viel privater und sicherer als das, was es heute ist.