Diese Sicherheitslücke könnte ein IoT-Gerät in einen fiesen Spion verwandeln

Veröffentlicht: 2021-06-24IoT hat einen bemerkenswerten Einfluss auf unser Leben. Wir haben jetzt Geräte, die über ein Netzwerk verbunden sind und unser Leben viel einfacher und komfortabler machen können. Von Smartphones über Smartwatches bis hin zu internetbetriebenen Türklingeln, Türalarmen, Sicherheitskameras, Lautsprechern, Türschlössern, Lampen, Glühbirnen und Babyphones ist die Liste einfach endlos. Mit diesem Segen droht jedoch ein Fluch, und das heißt, Schurken können sich in diese Geräte hacken, und wenn sie nicht sofort reagieren, können sie Chaos in unserem Leben anrichten. Aber wann können sich Hacker von IoT-Geräten ernähren? Die Antwort ist, wenn sie eine Sicherheitslücke ausspionieren oder wenn wir als Benutzer keine gesunden Sicherheitsgewohnheiten praktizieren.

Wir werden später in diesem Blog auf die Sicherheitsgewohnheiten eines Benutzers eingehen, aber lassen Sie uns zuerst erörtern, wie eine Sicherheitslücke einen Hacker in Ihr IoT-Gerät und dann in Ihr Privat- oder Berufsleben führen kann. Vor kurzem hat eine Sicherheitslücke IoT-Geräte getroffen. Diese Sicherheitslücke kann Zugriff auf Ihre IoT-Audio- und -Video-Feeds gewähren und sich in ein Spionagetool verwandeln.

Worum geht es bei dieser Sicherheitslücke? Wie schwerwiegend ist die Sicherheitslücke

Laut den Forschern von Nozomi Networks Lab und DHS kann die Sicherheitslücke es böswilligen Angreifern ermöglichen, ein IoT-Gerät zu manipulieren. Sie können ein bestimmtes IoT-Gerät wie eine Heimüberwachungskamera, ein Babyphone oder eine intelligente Türklingel problemlos in ein Spionagetool umwandeln. Aufgrund dieser Schwachstelle können sie wichtige Daten stehlen oder auch Video-Feeds ausspionieren. Abgesehen davon, dass ein Angreifer über die oben genannten Kanäle in das Privatleben eindringt, kann ein Angreifer sogar wichtige Geschäftsdaten wie Daten über Kunden, Mitarbeiter oder sogar Produktionstechniken stehlen. Die Sicherheitslücke ist in der Tat sehr schwerwiegend. So sehr, dass das Common Vulnerability Scoring System (CVSS) es auf einer Schweregradskala mit 9,1/10 bewertet.

Wie ist diese Sicherheitslücke aufgetaucht?

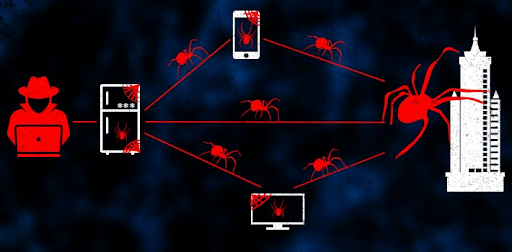

Der Fehler ist ein Lieferkettenfehler, der in einer Softwarekomponente (P2P SDK) entdeckt wurde, die von einer Firma namens ThroughTek hergestellt wird, die einer der führenden Anbieter von IoT-Geräten ist. Das SDK des P2P bietet Fernzugriff auf Audio-/Videostreams über das Internet. Das SDK ist in intelligenten Sensoren, Überwachungskameras wie Baby- und Haustierüberwachungskameras, Türklingeln usw. zu finden und hilft einem Betrachter, Zugriff auf Audio-/Videostreams zu erhalten. Der Fehler betrifft die P2P-Version 3.1.5 oder früher. Wie Nozomi demonstriert hat, ermöglichen die älteren Versionen des SDK das Abfangen von Datenpaketen während der Übertragung. Ein Hacker kann diese Pakete in vollständige Audio- oder Videostreams umwandeln.

ThroughTeks Verteidigung

ThroughTek hat diesem Fehler in der Mitte 2020 erschienenen Version 3.3 entgegengewirkt. Das Problem ist jedoch, dass auf ziemlich vielen Geräten noch der ältere Build ausgeführt wird. Zweitens muss ein potenzieller Angreifer laut ThroughTek über umfassende Kenntnisse über Netzwerk-Sniffer-Tools, Netzwerksicherheit und Verschlüsselungsalgorithmen verfügen, um einen Angriff durchführen zu können.

Wir hatten auch in der Vergangenheit Fälle von IoT-Schwachstellen und Hacking-Angriffen

- Der Mirai-Botnet- oder Dyn-Angriff von 2016 – Dies war der größte DDoS-Angriff auf den Dienstanbieter Dyn, der dazu führte, dass beträchtliche Teile des Internets ausfielen, darunter Netflix, Reddit, Twitter und CNN

- Laut den neuesten Erkenntnissen des FBI gibt es Smart-TV-Hersteller, für die Sicherheit ein nachträglicher Gedanke ist, und ein ungesicherter Fernseher kann von einem Hacker verwendet werden, um nicht nur Ihre Kanäle oder Lautstärke zu kontrollieren, sondern Sie sogar zu verfolgen

- Ein Forscher der University of Texas in San Antonio behauptet, dass Hacker infrarotfähige intelligente Glühbirnen verwenden können, um andere IoT-Geräte zu infizieren

- Forscher entdeckten Fehler in einem berühmten intelligenten Riegel, der es Angreifern ermöglichen könnte, in Häuser einzubrechen oder sogar Türen aufzuschließen

Etwas zum Nachdenken

Es wird prognostiziert, dass es bis 2025 mehr als 21 Milliarden IoT-Geräte geben wird. Das ist fast das Dreifache der gesamten Weltbevölkerung. Die obige Studie ist sowohl für Entwickler als auch für Benutzer ein Augenöffner, denn wenn nicht darauf geachtet wird, können wir uns nur fragen, wie viele Benutzer Opfer von Cyberangriffen werden.

Muss keine Angst haben! Ein Stich in die Zeit hilft, einem IoT-Angriff auszuweichen

Während Entwickler ihren Beitrag leisten, Fehler beheben und solchen Angriffen entgegenwirken, was können Sie als Benutzer tun? Nein! Wir wollen keinen technischen Kram entladen oder Sie erschrecken, es gibt einige sehr einfache Schritte, die Sie unternehmen können, um solchen IoT-Angriffen/Schwachstellen auszuweichen und Ihre IoT-Geräte zu schützen.

- Laut Kaspersky haben fast 86 % der Unternehmen veraltete Software. Halten Sie Ihre IoT-Geräte also auf dem neuesten Stand, insbesondere wenn Sie ein Unternehmen sind, dessen Leben von IoT-Geräten abhängt.

- Informieren Sie sich vor dem Kauf eines IoT-Geräts – einer intelligenten Glühbirne, einer intelligenten Türklingel, einer Kamera, eines Lautsprechers, eines Smart-TV oder irgendetwas anderem. Überprüfen Sie, ob das Gerät kürzlich auf ein Schwachstellenproblem gestoßen ist oder nicht

- Verwenden Sie ein VPN, das DDoS-Angriffen entgegenwirken kann. Falls Ihr IoT-Gerät mit Ihrem Laptop verbunden ist und Sie es in einem öffentlichen WLAN verwenden, können Sie sich für ein VPN wie Systweak VPN entscheiden . Es kann Sie vor Man-in-the-Middle-Angriffen, DDoS-Angriffen oder Malware-Infektionen schützen, während Sie ein öffentliches WLAN verwenden

Laden Sie Systweak VPN jetzt herunter

Lesen Sie die vollständige Rezension zu Systweak VPN

- Trennen Sie Ihr IoT-Gerät vollständig vom Stromnetz, wenn es nicht verwendet wird. Es ist ganz einfach, wenn Ihr Gerät vom Internet abgeschnitten ist, hat ein Hacker kein Angriffsziel

- Deaktivieren Sie UPnP (Universal Plug and Play). Diese Funktion soll Gadgets helfen, andere Netzwerkgeräte zu entdecken, und Hacker können mit dieser Funktion in Ihr Gerät eindringen. Ihre beste Wette? Deaktivieren Sie diese Funktion vollständig

- Verwenden Sie sichere Kennwörter für WLAN-Netzwerke, Gerätekonten und sogar verbundene Geräte. Verwenden Sie nach Möglichkeit einen Passwort-Manager. Wieso den? Weil Sie heutzutage mit Passwortmanagern jedes Mal starke Passwörter generieren können. Nehmen Sie zum Beispiel LastPass, es hat einen tief verwurzelten Passwort-Manager, mit dem Sie zufällige, lange und schwer zu übertreffende Passwörter generieren können

- Wenn Sie die Datenschutzrichtlinie von Apps nicht lesen, ist jetzt vielleicht der richtige Zeitpunkt dafür. Sie werden zumindest eine Vorstellung davon haben, was Sie teilen sollen

Schlussendlich

Die nahe Zukunft steht im Zeichen von IoT-Geräten. Da diese Macht zugänglicher wird, müssen wir wachsamer und informierter werden. Dieser Blog ist ein kleiner Schritt auf diesem Weg. Lieben Sie IoT so wie wir und möchten Sie daran arbeiten, es sicherer zu machen, teilen Sie uns im Kommentarbereich mit, wie wir IoT-Geräte sicherer und angenehmer machen können. Sie können sogar weitere Sicherheitslücken beheben, auf die Sie kürzlich in einem IoT-Gerät gestoßen sind.