Nicht skypen und tippen: Hacker können Ihr Passwort über VoIP-Anrufe stehlen

Veröffentlicht: 2017-03-31Es scheint, als gäbe es einen endlosen Strom neuer Methoden für Hacker, um unsere Passwörter zu stehlen. Zwischen Phishing-E-Mails, Brute-Force-Passwortangriffen oder einem Anstieg von VoIP-Protokollangriffen – nun, es stellt sich heraus, dass Hacker schon seit langem in der Lage sind, herauszufinden, was Sie auf Ihrer Tastatur tippen, indem sie einfach auf die Geräusche hören produziert.

Tatsächlich erschien erst in diesem Jahr eine Studie, die tief in die Welt des akustischen Abhörens eintaucht. Genauer gesagt, die Studie mit dem Titel „Don't Skype & Type! Akustisches Abhören bei Voice-over-IP!“ hat sich genau angesehen, wie sich das alte Konzept des akustischen Abhörens zu einer noch größeren Bedrohung in der heutigen Zeit entwickelt hat.

Wir waren schockiert über diese neue Angriffsmethode und wollten uns die Ergebnisse der Studie genau ansehen. Also lasst uns eintauchen.

Akustisch was?

Die Idee des akustischen Abhörens ist nichts unglaublich Revolutionäres. Tatsächlich bezieht sich die Studie auf eine Reihe früherer Untersuchungen des Konzepts. Bereits 1943 entdeckten die Ingenieure von Bell Telephone ein ähnliches Phänomen, das dem, was Angreifer heute mit modernen Technologien anstellen können, unheimlich ähnlich ist.

Aber was genau ist akustisches Abhören? Nun, das Konzept ist ziemlich einfach:

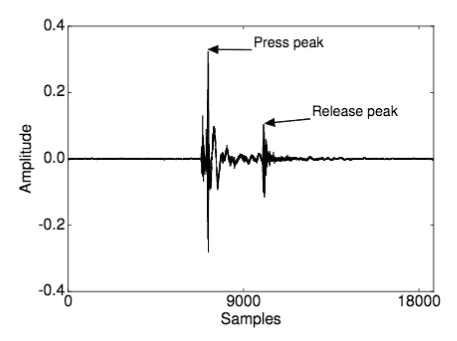

Durch einfaches Aufzeichnen und Analysieren des Tons, den Ihre Tastatur erzeugt, kann jemand jedes Mal, wenn Sie eine andere Taste drücken, genau bestimmen, was Sie getippt haben.

Die Realität ist, dass jede Tastatur und jeder einzelne Tastendruck einen eigenen Klang erzeugt. Angreifer können diese Geräusche verwenden, um ein Alphabet zusammenzustellen, und dann anhand dieses Alphabets fast genau entschlüsseln, was Sie eingegeben haben.

Eine neue steigende Bedrohung durch neue Technologien

In der Vergangenheit war dies im Allgemeinen kein großes Problem – die meisten Techniken erforderten zu viele Informationen oder erforderten, dass Angreifer physischen Zugriff auf das Gerät ihres Opfers hatten. Beispielsweise erforderten frühere Versuche des akustischen Abhörens, dass der Angreifer ein Mikrofon in der Nähe der Tastatur des Opfers platziert.

Akustisches Abhören ist also seit langem eine echte Bedrohung, aber es war ziemlich ungewöhnlich. Die Eintrittsbarrieren sind, wenn Sie so wollen, viel zu groß, als dass sich die meisten Angreifer oder Hacker damit herumschlagen könnten. Nur dass sich das Problem jetzt verschärft: Viele unserer Geräte haben eingebaute Mikrofone. Fast alles mit eingebautem Mikrofon wie Laptops, Webcams und sogar Tablets sind wahrscheinlich die am stärksten gefährdeten Geräte. Wenn Ihr Unternehmen also eine BYoD-Richtlinie erlässt, könnte diese Studie für Sie von Interesse sein.

Das größere Problem ist jetzt jedoch die Einführung und Popularität von VoIP. Darauf gehen wir weiter unten ein. Zuerst einige Definitionen, um zu verstehen, was wir diskutieren.

Die Sprache verstehen

Genau wie die Studie kann es hilfreich sein, einige Schlüsselbegriffe zu definieren, bevor wir uns mit den Details befassen. Die Studie von Arvix geht so weit, detaillierte Angriffsmodelle und mehrere Profiling-Techniken zu erklären. Um es jedoch einfach zu halten, werden wir uns nur auf die entscheidenden Aspekte konzentrieren, die wir klären müssen.

Laut der Studie sind die verschiedenen Nutzer und Aspekte eines Angriffs wie folgt:

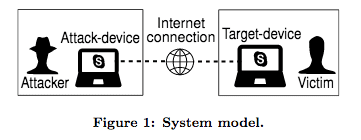

- Der Angreifer: Wer auch immer den Angriff ausführt, im Allgemeinen mit der böswilligen Absicht, an Informationen zu gelangen, auf die er sonst keinen Zugriff hat.

- Das Opfer: Selbsterklärend, aber das Opfer ist dasjenige, das angegriffen wird und dessen Eingabe belauscht wird.

- Attack-Device: Das Gerät des Angreifers. Die Studie spezifiziert Geräte als Desktop- oder Laptop-Computer und schließt Smartphones und Tablets aus.

- Zielgerät : Dies ist das Gerät, auf das der Angreifer abzielt. Während das Opfer dieses Gerät verwendet, muss es natürlich nicht sein privates Gerät sein, sondern könnte ein Arbeitsgerät sein.

- Target-Text: Die vom Opfer auf seinem Gerät eingegebenen Informationen, also die Zielinformationen, nach denen der Angreifer sucht.

- Internetverbindung: Wie wir wissen, überträgt VoIP unsere Sprachdaten über das Internet. Das ist natürlich wichtig, weil VoIP so funktioniert, aber auch wegen der Art und Weise, wie Daten über das Internet übertragen werden, was Skype- und Type-Angriffe möglich macht.

Im Wesentlichen ist der Angreifer „ein böswilliger Benutzer, der darauf abzielt, einige private Informationen über das Opfer zu erfahren“. Zur Vereinfachung dieser Studie wird angenommen, dass der Angreifer und das Opfer auch eine echte, unveränderte oder veränderte Version genau derselben VoIP-Software verwenden.

Speziell für diese Studie haben sie sich Skype angesehen und auf Google Hangouts hochgerechnet. Aber dies könnte leicht in fast jede andere beliebte VoIP-App übernommen werden.

Also, wie funktioniert es überhaupt?

In Wirklichkeit sind Acoustic Lauschangriffe – oder die moderneren Skype- und Type-Angriffe – wirklich kompliziert. Wir verstehen das Konzept bereits: Der Angreifer zeichnet den Ton auf, den die Tastatur des Opfers macht, wenn es während eines VoIP-Anrufs eine Taste drückt. Aber der Prozess ist etwas komplizierter.

Sammeln der Daten

Wie wir bereits gesagt haben, erforderten diese älteren Angriffsarten insgesamt, dass der Angreifer physischen Zugriff auf das Zielgerät hatte. Der Angreifer müsste einfach ein Mikrofon neben der Tastatur des Opfers platzieren und die Tastenanschläge während eines Anrufs aufzeichnen. Dies könnte natürlich auch funktionieren, wenn sie nicht telefonieren. Also kann nicht jeder in Ihr Büro kommen, aber nehmen wir an, Ihre Sekretärin möchte einige wichtige Informationen herausfinden – sie hat einfachen Zugriff auf Ihr Gerät und könnte einfach ein Mikrofon unter Ihrem Papierstapel verstecken.

Gehen wir also davon aus, dass der Zugriff verfügbar ist und Ihre Tastenanschläge aufgezeichnet wurden. Das ist hier der Schlüsselfaktor, sobald der Angreifer Zugang erhält, hat er freie Hand, um Daten zu sammeln. Außer, dass die Daten, die sie sammeln, kein lesbarer Text sind, wie ich schon sagte, es sind die Geräusche, die Ihre Tastatur macht, wenn Sie eine Taste drücken.

Sobald ein Angreifer all diese Daten und Informationen gesammelt hat, ist es nicht so, dass er Tonspitzen sieht und sofort weiß, welche Taste gedrückt wurde. Also was kommt als nächstes?

Den Daten einen Sinn geben

Nun, nachdem der Angreifer die Tastendruckdaten des Opfers gesammelt hat, müsste der Angreifer fortschrittliche Analysetechniken anwenden, um dem Ganzen einen Sinn zu geben. Dies kommt nach Science-Fiction-Technologie wie „überwachtes oder nicht überwachtes maschinelles Lernen“ und „Triangulation“.

KI hilft dem Angreifer ziemlich genau dabei, zufällige Tastenklickgeräusche in eine brauchbare Informationskette umzuwandeln, zum Beispiel das Passwort, das Sie in Ihr Gmail-Konto eingegeben haben, um Ihre E-Mails zu überprüfen, während Sie ein normales Gespräch führen. Weißt du, normale Dinge, die normale Menschen jeden Tag tun.

Abgesehen davon, dass die KI allein nicht versteht, was ein Tastendruck ist, oder weiß, wie man das Tippen von ansonsten generischen Klick- und Klackgeräuschen entschlüsselt. Hier kommt ein zusätzlicher Schritt und eine Profilebene ins Spiel.

Kompliziert, aber ernst genug, um sich Sorgen zu machen

Als ob der physische Zugriff auf das Zielgerät und eine leistungsstarke KI nicht ausreichen würden, wären die Daten, die ein Angreifer erlangt, nur nutzbar, wenn sie mit einer vorhandenen Datenbank verglichen würden. Wenn ein Angreifer Zugriff auf eine vorhandene Datenbank beliebter Tastaturen und die Geräusche dieser Tastaturen hat, kann er die Daten, die er aus Ihrem Telefongespräch mitgenommen hat, mit den bereits bekannten Informationen abgleichen.

Stellen Sie sich das so vor, als würden sie einen Code knacken: Ihre Informationen sind eine Reihe von Ticks und Klicks, aber jeder Tick und Klick entspricht direkt einer Taste auf einer Tastatur. Wenn ein Angreifer weiß, welches Geräusch die Taste „A“ macht, wenn sie auf einer MacBook Pro-Tastatur gedrückt wird, und der Angreifer weiß, dass sein Opfer ein MacBook Pro verwendet, kann er die Teile des Puzzles ausfüllen.

Angriffe sind erfolgreicher als Sie denken

Das ist ein bisschen wie ein zweischneidiges Schwert. Einerseits würden Sie denken, dass allein diese Barriere, die eine Referenzdatenbank erfordert, ausreichen würde, um die meisten Angriffe zu stoppen. Und Sie haben Recht, technisch gesehen werden die meisten Angriffe gestoppt. Die Studie stellte fest, dass Angreifer ohne eine Vergleichsdatenbank mit Tastentönen Tastenanschläge nur mit einer Genauigkeit von 40 % erraten könnten . Die Mehrheit ist also verhindert, aber seien wir ehrlich, 40% sind immer noch eine ziemlich hohe Zahl.

Der wirklich beängstigende Teil? Wenn Angreifer über eine Referenzdatenbank verfügen, steigt dieser Genauigkeitsprozentsatz auf bis zu 91,7 %.

Wenn also alles zusammenpasst, erweist sich das System als ziemlich genau – aber die Mauer, über die man klettern musste, um die notwendigen Informationen zu erhalten, war zu hoch. Dieser ganze Prozess wird als „Keystroke-Profiling“ bezeichnet und wird etwas komplizierter, aber insgesamt sollte das Hauptanliegen darin bestehen, Ihre Tastatur speziell zu schützen.

Neue Art von Angriffen – Autistisches Abhören der Remote-Tastatur

Abgesehen davon, dass die ganze Prämisse dieses Papiers die Entdeckung einer völlig neuen Angriffsmethode umgibt, die viel einfacher zu befolgen ist. Eines, das keinen physischen Zugriff mehr auf das Zielgerät und ein Mikrofon oder Zugriff auf das Mikrofon des Geräts erfordert.

Diese neue Angriffsform fällt immer noch unter das gleiche Konzept des akustischen Abhörens, aber von dort stammen der Name Skype und Type. Diese neue Form des akustischen Abhörens, die auch als autistisches Abhören der Remote-Tastatur bezeichnet wird, bereitet einigen aus einigen Gründen noch mehr Sorgen:

- Angreifer benötigen keinen physischen Zugriff oder Kontrolle über das Zielgerät.

- Skype- und Type-Angriffe funktionieren mit einer begrenzteren Menge an Tastenanschlägen als frühere Versuche.

- Diese Angriffe setzen genau die von Ihnen verwendete VoIP-Software gegen Sie ein, wiederum im Gegensatz zu einem externen Mikrofon oder Sensor. Dabei handelt es sich nicht um eine Sicherheitslücke, sondern um die Ausnutzung der Funktionsweise von VoIP.

Das ist der wirklich beängstigende Teil, dass selbst ohne direkten Zugriff auf Ihren Computer jemand mit böswilliger Absicht einfach Ihre eigene VoIP-App gegen Sie verwenden kann. Die größten Beispiele sind jetzt Skype und Google Hangouts, aber dies könnte leicht auf andere beliebte Lösungen übertragen werden. Wie funktioniert diese neue Angriffsform überhaupt, ohne dass ein Mikrofon Ihre Tastenanschläge mithört?

Nun, wie ich oben kurz erklärt habe, verwendet der Angreifer einfach die VoIP-Software gegen das Opfer. Auch hier, so die Studie, „erhält der Angreifer keine zusätzlichen akustischen Informationen vom Opfer, außer dem, was die VoIP-Software an das Angriffsgerät übermittelt.“

Anstatt ein Mikrofon in der Nähe der Tastatur des Opfers zu platzieren, kann der Angreifer diese winzigen Tastenklickgeräusche aus den von der VoIP-App übertragenen Daten extrahieren.

In Wirklichkeit ist dies also nur ein Problem, wenn das Headset, das IP-Tischtelefon oder andere nützliche Skype-Zusatzgeräte, die Sie für VoIP verwenden, empfindlich genug sind, um Sie auf der Tastatur herumhämmern zu hören. Aber Sie werden überrascht sein, wie einfach das ist und wie viele Informationen aus einem so winzigen Geräusch extrahiert werden können.

Einfache Maßnahmen können viel bewirken

Wenn es um Internetsicherheit geht, bin ich der festen Überzeugung, dass jeder in irgendeiner Weise sicheres Surfen praktizieren sollte. Auch wenn Sie auf einem Mac oder einem iPhone Ihre geschäftlichen E-Mails oder die Nachrichten durchsuchen. Es kann für einen Angreifer viel, viel einfacher sein, als Sie denken, in Ihr Gerät einzudringen und diese Kontrolle auf irgendeine Weise über Sie oder Ihr Unternehmen auszuüben.

Die einfachsten Sicherheitspraktiken können wirklich viel dazu beitragen, Ihre Verbindung zu sichern oder zu verhindern, dass unerwünschte Augen in Ihre wichtigen Informationen eindringen. Selbst wenn Ihr Netzwerk von Hunderten von Hardware-Firewalls verdeckt wird, macht ein richtig getimter Skype- und Type-Angriff alle Abwehrmaßnahmen hinfällig. Um einen Skype- und Type-Angriff zu verhindern, gibt es einige grundlegende Praktiken, die jeder anwenden kann, zusammen mit einigen fortgeschritteneren Software-Schutzmaßnahmen.

Wenn Sie wirklich wichtige und sensible Informationen besprechen, sollten Sie diese Informationen im Allgemeinen wahrscheinlich nicht in unverschlüsselten Skype-Anrufen weitergeben. Das sollte zumindest gesunder Menschenverstand sein. Wir sind jedoch alle Menschen und es ist leicht, die Schwere der Bedrohung zu vergessen oder einfach nicht zu verstehen.

Für den Anfang wäre der einfachste Weg, sich vor Remote Acoustic Lauschangriffen zu schützen:

- Tippen Sie während eines Skype- oder VoIP-Anrufs einfach nicht auf Ihrer physischen Tastatur. So einfach ist das. Wenn Sie nichts eingeben, hat der Angreifer keine Informationen zu stehlen.

- Wenn Sie tippen müssen, verwenden Sie eine Software-Tastatur: Die meisten Computer, Windows und Mac, erlauben Benutzern, eine virtuelle Tastatur auf ihrem Bildschirm anzuzeigen, die Benutzer auffordert, mit ihrer Maus auf Buchstaben zu klicken. Dies verhindert einfach die Tastaturgeräusche.

- Wenn Sie tippen müssen, aber keine Softwaretastatur verwenden können, schalten Sie Ihr Mikrofon beim Tippen stumm. Dies kann im Allgemeinen über eine Soft-Stummschalttaste in der VoIP-App oder eine Inline-Stummschalttaste erfolgen, die in den meisten Headsets und Tischtelefonen enthalten ist.

- Vermeiden Sie das Tippen, indem Sie sich bei allen wichtigen Anwendungen anmelden, die Sie benötigen, bevor Sie den Anruf tätigen oder entgegennehmen.

- Verwenden Sie einen Passwort-Manager, der Ihre Anmeldeformulare automatisch ausfüllt. Passwort-Manager sind insgesamt ein großartiges Tool für alle, die versuchen, ihre Passwortsicherheit zu verbessern, und ermöglichen es Ihnen, sich während eines VoIP-Anrufs ohne Eingabe bei Diensten anzumelden.

Diese Gegenmaßnahmen wären am Ende des Tages am wenigsten invasiv für Ihren VoIP-Anruf. Weniger Tippen bedeutet weniger Ablenkungen, also ist es fast eine Win-Win-Situation. Es ist jedoch sehr einfach für uns, in eine bequeme Routine zu verfallen oder einfach zu vergessen, unser Mikrofon stumm zu schalten, oder es zu hassen, auf eine virtuelle Tastatur klicken zu müssen. Für die technisch versierteren Benutzer gibt es also einige fortgeschrittene Techniken, die genutzt werden können. Dazu gehören neben der Sicherung Ihres Netzwerks und Ihrer Remote-Verbindungen mit einem VPN:

- Was als „Ducking“-Technik bekannt ist – Software oder manuell vom Benutzer könnte die Mikrofonlautstärke verringern und wenn ein Tastendruck erkannt wird, sogar Ihr Tippen mit einem völlig anderen Ton überlagern. Das Problem dabei ist jedoch, dass es nicht nur einen geschulten Benutzer erfordert, um diese Lösung zu finden, zu implementieren und zu nutzen, sondern auch Ihre Anrufqualität leicht beeinträchtigen kann. Was ist, wenn die Software Ihre wichtige Präsentation anstelle von Tastenanschlägen dämpft?

- Eine weitere komplizierte Technik, um Ihre Tastenanschläge zu verbergen, wäre die Durchführung „kurzer zufälliger Transformationen“ des Tons, der immer dann erzeugt wird, wenn ein Tastenanschlag erkannt wird. Vereinfacht ausgedrückt würde Software Tastenanschläge erkennen und die Intensität und bestimmte Häufigkeit der Tastenanschläge ändern. Im Wesentlichen ändert die Software den Klang des Tastendrucks bei der Übertragung. Was der Angreifer empfängt, ist also nicht derselbe Klang, den Ihre Tastatur tatsächlich erzeugt hat.

Nicht skypen und tippen!

Am Ende des Tages ist der einfachste Rat, den Sie befolgen können, um sich selbst und Informationen zu schützen, einfach nicht zu tippen und zu skypen. Nun stehen die Chancen gut, dass sich der Durchschnittsbürger keine Gedanken über akustisches Abhören machen muss. Tatsächlich muss sich der durchschnittliche Benutzer nicht sehr um die Gesamtsicherheit kümmern.

Aber es ist eine Tatsache, dass es da draußen Angreifer gibt, die versuchen, Geld zu verdienen oder einen Wettbewerbsvorteil zu finden, wie es auch immer möglich ist. Selbst wenn dies einen einfachen Ransomware-Angriff bedeutet, bei dem Ihre wichtigen und sensiblen Geschäftsinformationen als Geisel gehalten werden, und eine Zahlung aus einer ziemlich großen Geldsumme verlangt wird.

Nicht, dass jeder in Panik geraten und sich Sorgen machen sollte, dass seine Passwörter über das Telefon gestohlen werden, aber es lohnt sich, die verschiedenen Angriffsmethoden zu verstehen, die es gibt, und wie man sich schützen kann.