Die sich verändernde Landschaft der Cybersicherheit: Ciscos Halbjahresbericht 2017

Veröffentlicht: 2017-08-10Ransomware-Angriffe stehen seit einiger Zeit im Mittelpunkt der Diskussionen über Cybersicherheit – und das aus gutem Grund. Der WannaCry-Vorfall ist ein perfektes Beispiel dafür, wie massiv sich das Thema Cybersicherheit ausbreiten kann. Eine scheinbar harmlose E-Mail reichte aus, um sehr wichtige Systeme und Netzwerke fast zum Erliegen zu bringen und wichtige Industrien auf der ganzen Welt praktisch lahmzulegen. Aber ist die Bedrohung durch Ransomware der einzige Angriff, auf den wir uns konzentrieren sollten?

Es ist eine gute Idee zuzustimmen, dass die allgemeine Cybersicherheit eine kritische Priorität für jedes Unternehmen sein sollte, aber ohne ein genaues Verständnis dafür, wo die Bedrohungen liegen, kann es schwierig sein, die richtige Verteidigung einzusetzen. Ransomware ist eine echte Bedrohung, aber wenn sich all unsere Bemühungen auf die Idee einer Invasion auf dem Landweg konzentrieren, was passiert dann, wenn die Invasion auf dem See- oder Luftweg erfolgt?

Da Cisco gerade seinen Halbjahres-Cybersicherheitsbericht 2017 veröffentlicht hat, wollten wir einen Blick auf die größten Bedrohungen werfen, denen Unternehmen derzeit ausgesetzt sind – von KMU bis hin zu Großunternehmen.

Eine Verschiebung in der Landschaft

Während sich der Bericht von Cisco auf eine große Anzahl wichtiger Ergebnisse konzentrierte, ist eine allgemeine Schlussfolgerung zu verstehen, dass die Landschaft von Cyberangriffen sehr komplex ist und sich ständig bewegt. Oder, was noch wichtiger ist, die Landschaft der Cyberangriffe wird sich immer bewegen – diese verschieben ständig die Torpfosten. Wenn neue Angriffsstrategien aufgedeckt werden, tauchen neue Verteidigungsstrategien auf, um die zuvor „unverschlossenen Türen“ sozusagen zu blockieren. Und wenn neue Verteidigungen auftauchen, werden neue oder sogar alte Angriffsstrategien entwickelt oder neu entwickelt. Und diese Angriffe stellen eine echte Bedrohung für jedes Unternehmen dar, mit potenziellem Kapitalverlust.

Schwache Sicherheitspraktiken und die unflexible Natur von Organisationen auf Unternehmensebene können massive Lücken in der gesamten Netzwerkverteidigung hinterlassen. Das bedeutet jedoch nicht, dass IT-Abteilungen jedes Jahr ihre gesamte Struktur neu aufbauen sollten.

Verwenden Sie stattdessen Informationen und Berichte, um die Trends genau im Auge zu behalten, die zu einem bestimmten Zeitpunkt die größte Bedrohung darstellen. Gleichzeitig dürfen wir unser Fundament und die Basis, auf der wir unsere Verteidigung aufbauen, nicht vergessen, denn die Geschichte wiederholt sich wirklich. VoIP-Angriffe nehmen zu, und Angreifer können sogar herausfinden, was Sie eingeben, indem sie einfach einen Skype-Anruf abhören.

Die wichtigsten Ergebnisse von Cisco im Jahr 2017

Nachdem wir nun den Grundstein für eine sich ständig verändernde Landschaft gelegt haben, können wir einen Blick auf die Erkenntnisse von Cisco werfen und genau sehen, wie sich die Landschaft für Angriffe zu verändern begonnen hat.

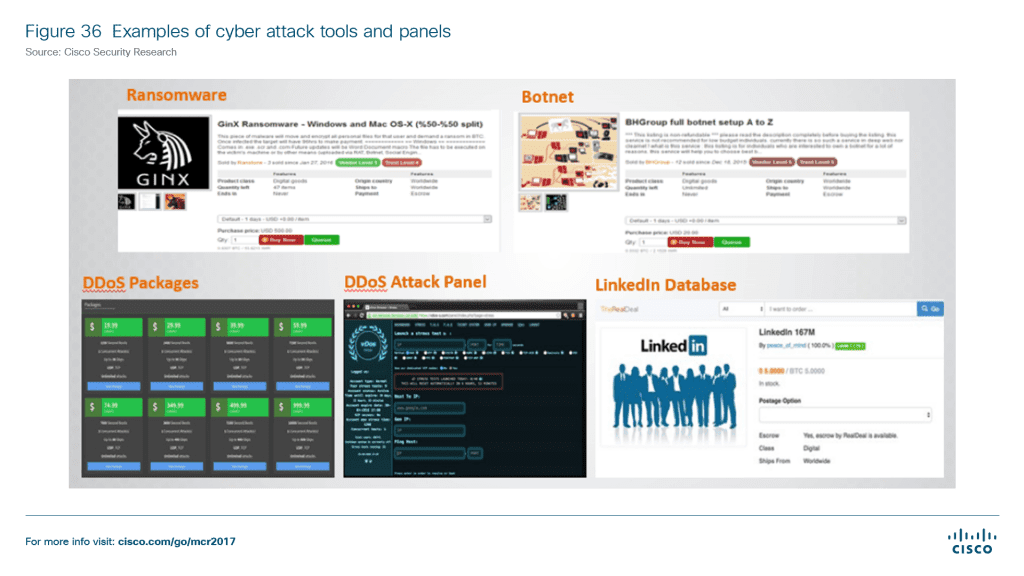

- Der dramatische Anstieg der Häufigkeit, Komplexität und Größe von Cyber-Angriffen im vergangenen Jahr deutet darauf hin, dass „die Ökonomie des Hackens eine neue Wende genommen hat“. Die moderne Hacking-Community profitiert vom schnellen und einfachen Zugriff auf eine Reihe nützlicher und kostengünstiger Ressourcen.

- Während die Cloud ein Hauptaugenmerk ist, wird sie routinemäßig ignoriert, wenn es um Sicherheit geht. Das offene Autorisierungsrisiko und die schlechte Verwaltung einzelner privilegierter Benutzerkonten können Sicherheitslücken schaffen, die Angreifer leicht ausnutzen können. Laut dem Bericht von Cisco sind Hacker bereits in die Cloud umgezogen und arbeiten daran, Cloud-Umgebungen von Unternehmen zu durchbrechen.

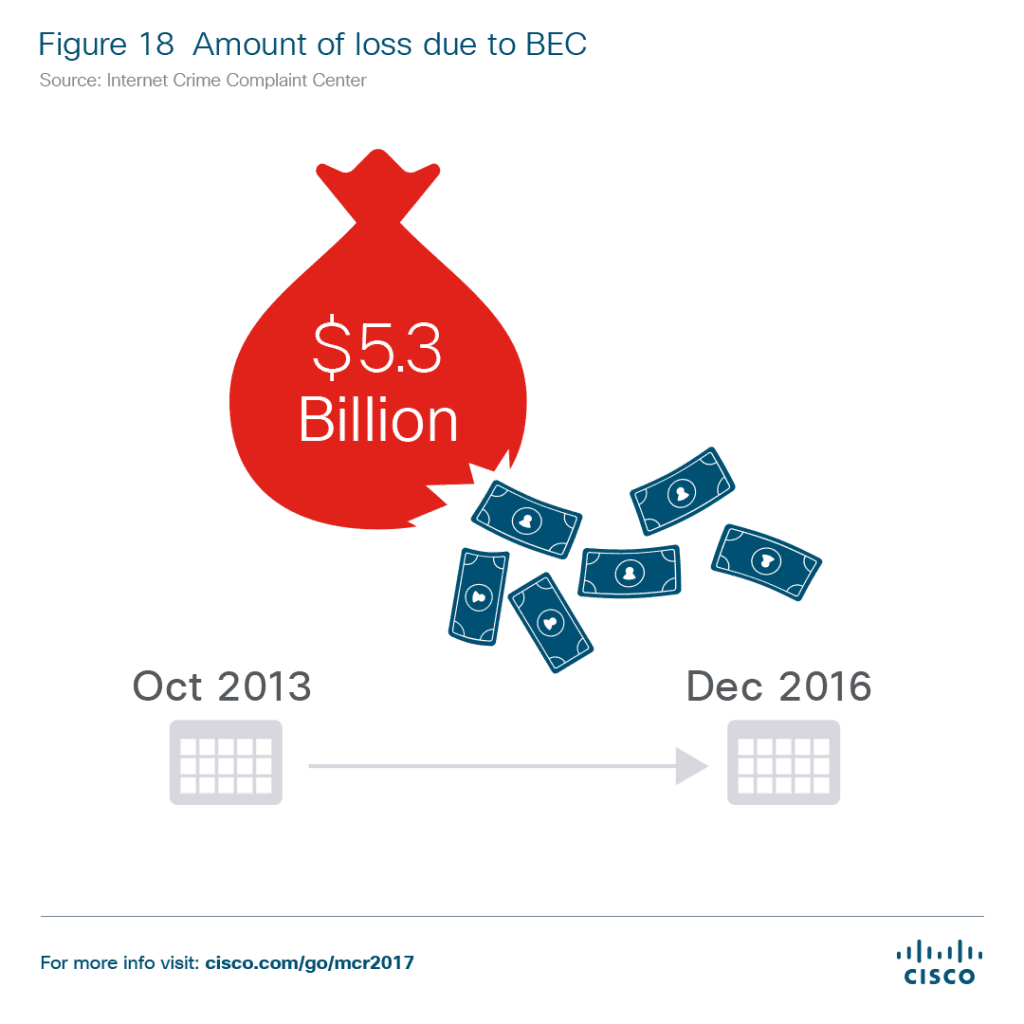

- Business Email Compromise (BEC) ist heute ein „sehr lukrativer“ Bedrohungsvektor für Angreifer. Das Internet Crime Complaint Center berichtete, dass zwischen Oktober 2013 und Dezember 2016 5,3 Milliarden US-Dollar aufgrund von BEC gestohlen wurden. Zum Vergleich: Ransomware hat 2016 1 Milliarde US-Dollar gestohlen.

- Das Internet der Dinge muss unbedingt abgesichert werden und wird bereits von Angreifern ausgenutzt. Verteidiger wissen einfach nicht, mit welchen IoT-Geräten in ihrem Netzwerk verbunden sind, und sind sich daher nicht bewusst, was gefährdet ist.

- Cisco beobachtet seit Mitte 2016 einen allgemeinen Anstieg des Spam-Volumens, was „mit einem deutlichen Rückgang der Exploit-Kit-Aktivität im gleichen Zeitraum zusammenzufallen scheint“. Das bedeutet, dass Angreifer, die „Exploit-Kit“-Tools verwenden, auf die alte Methode von Spam-E-Mails zurückgreifen mussten, da die Abwehr von Exploit-Kits nur noch zugenommen hat. Diese Spam-E-Mails enthalten einfach Anhänge, wie Word-Dokumente, die „mit Makros beladene schädliche Dokumente“ sind.

- Spyware, die sich als potenziell unerwünschte Anwendung (PUA) tarnt, ist in Wirklichkeit eine Form von Malware. Diese Software birgt ein Sicherheits- und Informationsrisiko, wird aber allgemein abgetan oder zumindest unterschätzt. Schatten-IT kann leicht zu einem Anstieg der PUA-Nutzung führen.

Diese sich verändernde Landschaft ist in diesen wichtigen Erkenntnissen zu sehen – neue Angriffsmethoden sind beliebt und richten großen Schaden an, einschließlich BEC-Betrug. Gleichzeitig eröffnen das Wachstum der Cloud und andere neue Technologien wie das IoT völlig neue Angriffsmöglichkeiten. Und während neue Technologien neue Fronten des Kampfes eröffnen, verwenden Angreifer immer noch Angriffsmethoden der alten Schule, und Unternehmen vergessen routinemäßig diese Zugangspunkte – insbesondere E-Mail.

Die Sicherheitspraktiken haben sich im Laufe der Zeit verbessert, wie Cisco betonte. Beispielsweise sind automatische Sicherheitsupdates bei modernen Betriebssystemen so ziemlich der Standard, auch bei unseren Smartphones. Wir alle finden es vielleicht ärgerlich, dass Microsoft uns zwingt, auf Windows 10 zu aktualisieren, oder dass Apple nicht aufhört, uns zu nerven, um auf die neueste iOS-Version zu aktualisieren, aber diese Updates dienen einfach unserem Schutz.

Aber da Updates in rasantem Tempo veröffentlicht werden, verlagern Cyberkriminelle ihren Fokus einfach wieder speziell auf E-Mails und Malware. Diese können fast als „alte“ Bedrohungen angesehen werden, die schon immer existierten, aber nur auf neue Weise verwendet werden.

Alt trifft Neu

Was wirklich interessant zu sehen ist, ist die Überschneidung von Alt und Neu: Alte Methoden werden mit neuen Angriffsformen kombiniert. Moderne Ransomware-Angriffe werden durchgeführt, indem die uralte Methode verwendet wird, bösartige Dateien in eine E-Mail zu platzieren und zu hoffen, dass jemand die Datei einfach herunterlädt und öffnet, ohne darüber nachzudenken. Wie der Bericht erklärte:

„Cyberkriminelle, wahrscheinlich als Reaktion auf die Veränderungen auf dem Markt für Exploit-Kits, haben sich (oder zurück zu) E-Mails zugewandt, um Ransomware und andere Malware schnell und kostengünstig zu übermitteln. Sie werden auch kreativ mit ihren Methoden, um der Entdeckung zu entgehen. Beispielsweise haben Bedrohungsforscher von Cisco eine Zunahme von Spam beobachtet, der mit Makros beladene schädliche Dokumente enthält, darunter Word-Dokumente, Excel-Dateien und PDFs, die viele Sandboxing-Technologien schlagen können, indem sie eine Benutzerinteraktion erfordern, um Systeme zu infizieren und Payloads bereitzustellen.“

Cisco stellte fest, dass dieser Anstieg von Spam und bösartigen E-Mails mit einem Rückgang oder einer Stagnation bei sogenannten „Exploit-Kit“-Angriffen einhergeht. Exploit-Kits sind im Wesentlichen Tools, die es Hackern ermöglichen, sich über einen bekannten Exploit Zugang zu verschaffen. Das beliebte Flash-Plug-in für Websites ist für seine Sicherheitslücken bekannt, und wenn Sie dem Internet Aufmerksamkeit geschenkt haben, werden Sie feststellen, dass Flash aus diesem Hauptgrund von allen großen Webbrowsern eingestellt wird.

Da Updates weiterhin gepusht werden und die Flash-Nutzung abnimmt, hat dies auch die Verwendung von „Exploit-Kits“ zur Folge, die Hackern den Zugriff über Flash ermöglichen. Dies hat die Hacker dazu veranlasst, wieder auf E-Mail zurückzugreifen, und zwar speziell auf E-Mail, da es einen direkten Zugriff auf den Endpunkt des Benutzers ermöglicht.

Durch grundlegendes „Social Engineering“ können Angreifer ahnungslose Opfer dazu bringen, ein Word-Dokument zu öffnen, in dem Glauben, es sei von ihrem besten Freund, und als Nächstes wissen sie, dass ihr gesamtes Netzwerk angegriffen wird. Diese Angriffe können in allen verschiedenen, bekannten Dateien auftreten.

Der Bericht warnt jedoch davor, dass E-Mails nicht nur für böswillige Phishing-Betrügereien anfällig sind. Tatsächlich könnte BEC-Betrug sogar ein größeres Problem darstellen als Ransomware.

BEC verstehen

Natürlich steht Ransomware derzeit im Rampenlicht, aber der Bericht hofft, auf eine noch größere Bedrohung hinweisen zu können, die selbst die größten Unternehmen wie Google und Facebook Millionen von Dollar kostet.

Ich lasse Cisco das erklären:

„Eine BEC-Kampagne beinhaltet eine E-Mail, die an Finanzangestellte gesendet wird, die Geld per Überweisung senden können. Die Gegner haben in der Regel einige Nachforschungen über die Unternehmenshierarchie und ihre Mitarbeiter angestellt – zum Beispiel mithilfe von Profilen in sozialen Netzwerken, um eine wahrscheinliche Befehlskette zusammenzustellen. Die E-Mail scheint vom CEO oder einem anderen Top-Manager zu stammen und fordert den Empfänger auf, eine Überweisung an einen vermeintlichen Geschäftspartner zu senden oder einen Verkäufer zu bezahlen.“

Natürlich erfordert dies viel Mühe und Planung, und der Angreifer wird im Allgemeinen die Dringlichkeit zum Ausdruck bringen, die Opfer dazu zu bringen, ohne doppelte Überprüfung zu handeln. Cisco stellt fest, dass sich diese Angriffe auf große Ziele konzentrieren – wie Google und Facebook – und diese Ziele tatsächlich auf sie hereingefallen sind, obwohl sie ausgereifte Bedrohungsabwehrmaßnahmen sowie Schutzmaßnahmen gegen diese Art von Betrug betreiben und aufrechterhalten.

Cisco stellt außerdem fest, dass diese E-Mails, da sie im Allgemeinen auf Social Engineering basieren, keine Malware oder Dateianhänge enthalten und daher Standard-Bedrohungsüberwachungstools umgehen können. Wie oben erwähnt, ist die Bedrohung durch BEC so massiv, dass das Internet Crime Compliant Center berichtet, dass zwischen Oktober 2013 und Dezember 2016 5,3 Milliarden US-Dollar gestohlen wurden. Das sind durchschnittlich 1,7 Milliarden US-Dollar pro Jahr.

Neue Technologien eröffnen neue Bedrohungen

E-Mail selbst ist jetzt ein Großvater im Vergleich zu den jüngsten technologischen Entwicklungen, einschließlich eines starken Fokus auf Collaboration-Tools und Unified Communications. Und wenn es um E-Mail geht, stehen die Chancen gut, dass unsere neue Technologie auch in Zukunft nachhaltig für Angriffe auf der ganzen Linie bleibt, es sei denn, wir nehmen eine größere Änderung vor.

Das Internet der Dinge entsteht bereits, aber mit einem bekannten Fehler: Sicherheit ist ein zweiter Gedanke. Die meisten dieser Tools lassen die Haustür einfach unverschlossen, und obwohl das IoT erst anfängt, seinen Kopf zu zeigen, berichtet Cisco, dass „die IoT-Botnets bereits hier sind“. Tatsächlich stellt der Bericht fest, dass im Jahr 2016 „Cyber-Angriffe von mehreren verbundenen Geräten gestartet wurden, die in Botnetze umgewandelt wurden“.

Diese DDoS-Angriffe nutzten eine Armee verbundener Geräte (im Gegensatz zu infizierten Computern), um die Netzwerke des Sicherheitsbloggers Brian Krebs, des französischen Hosting-Unternehmens OVH und des Internet Performance Management-Unternehmens DynDNS zu überfluten und herunterzufahren. Tatsächlich hob Cisco in seinem Bericht drei bekannte IoT-Botnetze hervor – Mirai, BrickerBot und Hajime – mit jeweils einer eingehenden Analyse.

Während das IoT gerade erst beginnt, sein Potenzial für Unternehmen zu zeigen, wird das Netzwerk bereits für Cyberangriffe genutzt – ein deutlicher Hinweis darauf, wie wichtig Sicherheit für jede Lösung sein muss.

UC kann Ihrem Unternehmen helfen, sicher zu bleiben

Die wahrscheinlich wichtigste Frage, die Sie sich stellen sollten, ist, wie Ihr Unternehmen vor ständig wechselnden Bedrohungen geschützt bleiben kann. Es scheint, als ob neue Angriffsmethoden auftauchen, die zweite ist gesichert. Trotz all unserer Fortschritte bei E-Mail, Verschlüsselung und allgemeiner Sicherheit müssen wir dieses Dokument, das Jim von der Buchhaltung Ihnen geschickt hat, immer noch satt haben. Am Ende des Tages kann selbst die größte Verteidigung einem kleinen Social Engineering zum Opfer fallen.

Es mag ein wenig kurzsichtig sein zu behaupten, dass Unified Communications eingreifen und den Tag retten kann, aber ich denke, die Vorteile einer UC-Plattform können dazu beitragen, die Inflexibilität zu verringern, die einige Teams sonst möglicherweise unfähig gemacht hätte, auf eine Bedrohung zu reagieren. Das soll nicht heißen, dass UC die einzige Verteidigung ist, die Ihr Team braucht, tatsächlich sollte jedes Unternehmen mit Sicherheitsexperten zusammenarbeiten, um das höchste verfügbare Sicherheitsniveau zu gewährleisten. Zwischen Firewalls und Session Border Controllern gibt es eine lange Liste der notwendigen Tools, die weithin verfügbar sind und keine massiven Kapitalinvestitionen erfordern.

Auf der anderen Seite stellte Cisco auch fest, dass KMUs aus mehreren Gründen anfälliger für Angriffe sind als große Unternehmen, betonte jedoch, dass große Organisationen höchstwahrscheinlich über „schriftliche formelle Strategien“ verfügen. KMU können ihre Verteidigung verbessern, indem sie einfach sowohl Richtlinien als auch Verfahren verbessern.

- Durch die Verwendung von UC-Plattformen können E-Mails und E-Mail-Anhänge überflüssig werden. Dies ließe sich auf Filesharing-Dienste rundum ausdehnen, beispielsweise Google Drive oder Dropbox. Aber mit der Möglichkeit, Dateien direkt über die verschlüsselte Plattform zu senden, oder Integrationen für diese Filesharing-Dienste, macht es einfach am meisten Sinn, E-Mails durch UC zu ersetzen. Die Möglichkeit, Dateien per Drag-and-Drop auf eine sichere Plattform zu ziehen, sowie die Möglichkeit, jedem im Team sofort eine Nachricht zu senden, bedeutet, dass Benutzer sofort in Kontakt bleiben können. Anstatt diese Datei zu öffnen, senden Sie dem Empfänger vielleicht eine kurze Nachricht, um ihre Legitimität zu überprüfen.

- Besiegen Sie die Schatten-IT ein für alle Mal – dies kann erreicht werden, indem Sie die richtige UC-Plattform finden, die für Ihr Team funktioniert, die alle richtigen Punkte trifft und einfach zu bedienen ist. Wenn Ihr Team mit der Lösung zufrieden ist, muss es keine eigenen Tools einbringen, was zu einer Schatten-IT führt. Das Blockieren von Websites und Tools führt dazu, dass Teams Blockaden umgehen, aber die Festlegung akzeptierter Nutzungsrichtlinien kann dazu beitragen, die Verbreitung von Schatten-IT und hoffentlich auch die Verbreitung von PUAs und Malware zu verhindern.

- Verbreiten Sie das Bewusstsein und schulen Sie Teams, um auf potenzielle Bedrohungen aufmerksam zu sein. Blockieren Sie nicht einfach alle Ihre Mitarbeiter am Besuch von Websites oder am Teilen von Dateien, sondern erstellen Sie Richtlinien zur Identifizierung potenzieller Bedrohungen. Wenn Teams auf einzigartige E-Mail-Betrugsversuche aufmerksam werden, können sie diese Form des Social Engineering verhindern, anstatt Opfer zu werden. Cisco empfiehlt ausdrücklich, von Mitarbeitern zu verlangen, dass sie einfach einen Anruf tätigen, um die Legitimität einer Anfrage zu überprüfen, aber wir glauben, dass UC hier sowohl mit Instant Messaging als auch mit Anwesenheitsanzeige wirklich glänzt.

- Übernehmen Sie eine gemeinsame Verantwortung für die Cloud-Sicherheit: Cisco stellte fest, dass sich 60 % der Benutzer nie von aktiven Sitzungen in Cloud-Tools abmelden. Das scheint keine so große Sache zu sein, aber ein offener Endpunkt wie dieser ist so, als würde man seine Haustür weit offen lassen. Die Anwendung der gleichen „Best Practices“, die ein Unternehmen in On-0-Resis-Umgebungen anwenden kann, kann eine effektive Methode sein, um den unbefugten Zugriff auf eine Plattform zu verhindern.