VoIP-Hacks sind auf dem Vormarsch: So schützen Sie Ihr Netzwerk

Veröffentlicht: 2017-02-16Solange Sie ein Gerät mit dem Netzwerk verbunden haben, ist es sofort einem potenziellen Angriffsrisiko ausgesetzt. Sicherheit ist nicht länger ein Aspekt, um den sich nur große Unternehmen mit sensiblen Daten kümmern müssen – jedes Unternehmen, von klein über mittelständisch bis hin zu großen Unternehmen, muss sich um solide Sicherheitspraktiken kümmern. Hacker können und werden jedes Gerät in Ihrem Netzwerk beeinflussen, das mit dem Internet verbunden ist, und je mehr Geräte Sie haben, desto mehr potenzielle Hintertüren bleiben weit offen.

Ein Teil der größten Kritik am aufkommenden Internet der Dinge ist genau das: Bei so vielen Geräten und so wenig Sicherheit gibt es ein riesiges Loch, das nicht nur für Ihre Dinge und deren Steuerung, sondern für Ihr gesamtes Netzwerk direkt offen ist. Dies bezieht sich aber auch direkt auf unsere VoIP-Lösungen, unabhängig davon, ob Sie SIP-Trunking oder einen Hosted-PBX-Anbieter verwenden.

IBM Security Intelligence hat einen Bericht über die jüngsten VoIP-Angriffe, sich entwickelnde Trends, Zugriffsmethoden und sogar verschiedene Arten von Angriffen zusammengestellt. Wir haben uns entschieden, genau hinzuschauen, was da vor sich geht.

Ernsthaft, VoIP-Hacks?

Aber lassen Sie uns das ein bisschen nach Hause bringen – wenn Ihr Unternehmen heute, gerade jetzt, VoIP oder Unified Communications verwendet, ist es durchaus möglich, dass Ihr Netzwerk anfällig für Angriffe ist. Und wie wir gesehen haben, nehmen VoIP-Angriffe tatsächlich zu. Da VoIP Anrufe direkt über genau denselben Pfad sendet, den Ihr Netzwerk für Internet- und anderen Datenverkehr verwendet, öffnen Ihre VoIP-Verbindungen Ihr Netzwerk für Angriffe und Ausbeutung. Richtig, ein Hacker kann sich über das alte IP-Telefon im Flur Zugang zu Ihrem Netzwerk verschaffen. Wir haben sogar neue Telefone wie die von Mitel, die sich direkt in Ihr Smartphone integrieren lassen – so gut wie alles kann anfällig sein.

Über Sicherheit ist nicht zu scherzen, und deshalb hat sogar Slack nicht nur eine große Anzahl von Alternativen hervorgebracht, von denen einige große Sicherheitsbedenken haben, wie Ciscos Spark, sondern auch, warum Slack seine eigene Unternehmensbereitstellung mit strengen Sicherheitsvorkehrungen vorbereitet. Schauen Sie sich nur an, wie viel Slack jetzt auf seiner Website mit seiner Sicherheit prahlt, und das war nicht immer der Fall.

Wenn also sogar Ihre kostenlose Arbeitsplatz-Chat-App ihre Türen verschließt, wäre es für Ihr Unternehmen sinnvoll, dasselbe zu tun. Hier werfen wir einen Blick auf einige der populären VoIP-Angriffe auf dem Vormarsch und was Sie tun können, um Ihr Netzwerk zu schützen. Nur für den Fall, dass Sie nicht einmal sicher sind, worauf Sie bei Hacks achten sollen, haben wir eine Liste der fünf wichtigsten Anzeichen zusammengestellt, auf die Sie achten sollten, wenn Ihr VoIP-System gehackt wird.

Die angegriffenen Protokolle

Ohne sich zu sehr in die technischen Details zu vertiefen, ist es zunächst sinnvoll zu verstehen, wie und warum ein Angriff auf Ihre VoIP-Kommunikation oder das Netzwerk rund um Ihre VoIP-Lösung überhaupt stattfinden kann. VoIP arbeitet mit einer Reihe unterschiedlicher spezifischer Protokolle – abhängig von Ihrer Lösung, Ihrem Anbieter und Ihrer Einrichtung verwendet Ihr Büro möglicherweise nur eines dieser Protokolle oder mehrere. Für unsere Diskussion konzentrieren wir uns auf drei spezifische Protokolle: SIP, das proprietäre SCCP von Cisco, und das neuere H225-Protokoll.

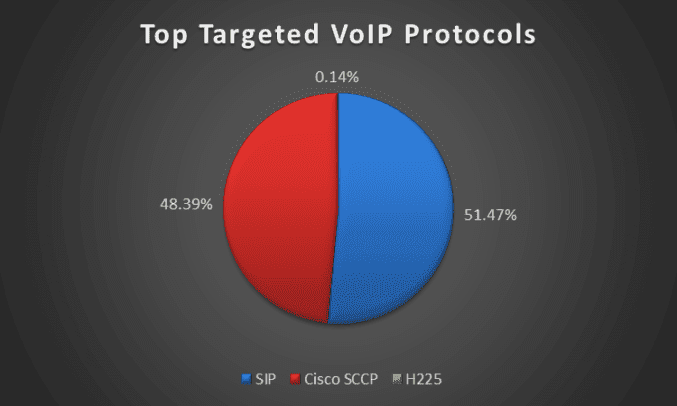

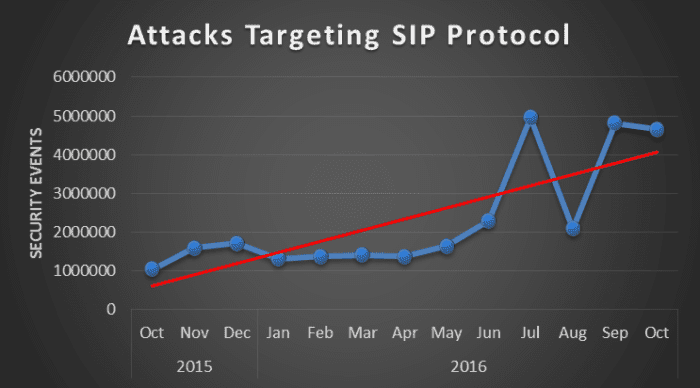

Laut Informationen von IBM Managed Security Services sind SIP mit über 51 % der erkannten Sicherheitsereignisse im Jahr 2016, mit einem spezifischen Anstieg in der zweiten Jahreshälfte, und SCCP mit 48 % der erkannten Sicherheitsereignisse die beiden am stärksten gefährdeten Protokolle. H225, das Teil der H.323 Protocol Suite ist, schaffte es, sich mit nur 1 % der Sicherheitsereignisse durchzusetzen.

SIP ist immer noch eines der beliebtesten VoIP-Protokolle, daher ist es nicht verwunderlich, dass SIP die meisten Angriffe begrüßt. SCCP, das Skinny Client Control Protocol von Cisco, brachte dagegen fast die Hälfte der Angriffe ein und ist wiederum nicht allzu überraschend. SCCP ist ein einfaches, IP-basiertes Protokoll, das für die Kommunikation zwischen Cisco IP-Telefonen und dem Cisco UC Manager verwendet wird. Da Cisco einer der größten Anbieter in diesem Bereich ist, ist es keine Überraschung, dass eine große Anzahl von Lösungen übernommen wird.

SCCP-Angriffe sind im letzten Jahr tatsächlich zurückgegangen, im Gegensatz zu SIP-Angriffen, die in der zweiten Hälfte einen starken Anstieg verzeichneten. Interessanterweise sind fast 74 % der Angriffe auf das SCCP-Protokoll „Pre-Attack Probes“, die es den Angreifern ermöglichen, Informationen über potenzielle Ziele zu sammeln, indem sie die Gerätefähigkeiten des Netzwerks untersuchen. So können sie hineinschauen und sehen, welche Art von Verteidigung Sie haben, bevor sie überhaupt mit ihrem Angriff beginnen.

H225 hingegen, obwohl es immer noch beliebt ist, schnitt im letzten Jahr viel besser ab – mit weniger als 1 % der Aktivität ist es erwähnenswert, aber nicht eine, auf die wir uns zu stark konzentrieren werden. Unsere empfohlenen Sicherheitspraktiken können jedoch wirklich auf jedes VoIP-Protokoll, Netzwerk oder jeden Computer angewendet werden.

Beliebte Angriffsmethoden

Abhängig davon, welches Protokoll angegriffen wird, und dem Gesamtziel des Angreifers, kann die gewählte Angriffsmethode in Ihr Netzwerk unterschiedlich sein. Mit unterschiedlichen Hacks sind verschiedene Netzwerke unterschiedlichen Bedrohungen ausgesetzt – aber natürlich sind alle gleichermaßen schützenswert. Je nachdem, was der Angreifer zu erreichen versucht, wird er auf verschiedene Arten angreifen. Einige der häufigsten VoIP-Hacking-Methoden sind:

- Böswillige Anrufe zum Abschalten von SIP-Netzwerken

- Was im Wesentlichen DDoS-Angriffe (Distributed Denial of Service) auf Ihr VoIP-Netzwerk sind, können verwendet werden, um Ihr SIP-Protokoll und die Schicht, auf der es arbeitet, lahmzulegen. Dies würde Ihr System im Wesentlichen unbrauchbar machen, Anrufe nicht annehmen oder tätigen und möglicherweise sogar den Zugriff auf zugehörige Online-Portale, Konfigurationsseiten oder Softphones und Webkommunikation verhindern.

- Genau wie bei einem Standard-DDoS-Angriff funktioniert dies, indem Ihr Netzwerk mit einer wahnsinnigen Anzahl von Anfragen überlastet wird. Bei SIP können dies falsch konfigurierte SIP-Nachrichten oder SIP-Nachrichten mit ungültigen Zeichen im „An“-Feld sein – in jedem Fall werden diese Nachrichten das System überfordern und nicht in der Lage sein, alle Informationen rechtzeitig zu verarbeiten, um mit der Nachfrage Schritt zu halten.

- Anrufer-ID-Spoofing

- Mit Caller ID Spoofing greifen Hacker auf Ihr Netzwerk zu, sei es über Ihre Telefone, Ihren Router oder Ihren Computer, und sammeln so viele Informationen wie möglich, wie Telefonnummern oder Leitungen und Durchwahlen. Der einfachste Weg für sie, Zugang zu erhalten, wäre über IP-Telefone, die das Standardpasswort verwenden – da diese Passwörter leicht über eine schnelle Google-Suche gefunden werden können.

- Sobald sie Zugriff und Informationen erhalten haben, können Benutzer Ihre Telefone einfach mit betrügerischen Anrufen spammen oder Ihre Telefonnummer an diejenigen verkaufen, die Spam versenden. Die FCC hat hart gegen diese Callcenter vorgegangen, aber die Bemühungen sind ziemlich vergeblich und die Leute werden es trotzdem tun. Oder noch beängstigender, im Wesentlichen können Angreifer die Kontrolle über Ihr Telefon übernehmen: Sie können Anrufe tätigen und entgegennehmen oder weiterleiten, Aufnahmen abspielen und speichern oder neue Firmware hochladen, um das Netzwerk zu infizieren, mit dem das Telefon verbunden ist. Wenn sie an persönliche Informationen gelangen, können Hacker Dienstleister anrufen, die vorgeben, Sie selbst oder ein anderer Benutzer zu sein, und sich anderweitig unbefugten Zugriff verschaffen.

- Gebührenbetrug

- Gebührenbetrug ist ein interessantes Konzept, das auf verschiedene Arten ausgeführt werden kann, aber das Endergebnis ist im Allgemeinen dasselbe: Ein Angreifer erhält Zugriff auf Ihr Netzwerk oder relevante VoIP-Kontoinformationen, mit denen er Betrug begehen kann. Dies kann sich von der illegalen SIP-Nutzung unterscheiden, bei der Hacker programmierte Skripte verwenden, um offene VoIP-Ports zu erkennen und ständig versuchen, sich zu authentifizieren oder die Kontrolle über das System zu erlangen. Hacker können sich auch direkt mit einem VoIP-Netzwerk mit kompromittierten SIP-Anmeldeinformationen wie schwachen Passwörtern oder Softphones in öffentlichen, ungesicherten Wi-Fi-Netzwerken verbinden.

- Sobald der Angreifer Zugriff auf Ihr Netzwerk oder Ihre Kontoinformationen erhält, kann er eine gehostete PBX-Lösung unter dem Namen Ihres Unternehmens bestellen und aktivieren oder direkt von Ihrem Konto aus eine wahnsinnige Anzahl von gefälschten Anrufen tätigen, nur um Ihr Unternehmen mit lächerlichen Geldbeträgen zu belasten dabei ein gewisses Maß an Betrug zu begehen.

So schützen Sie Ihr Netzwerk

Auch wenn nicht jedes Netzwerk angegriffen wird, sind die Chancen dennoch ziemlich hoch, wie Sie sehen können, und egal was passiert, es ist besser, ein sicheres Netzwerk zu haben als ein offenes. Wenn überhaupt, werden es Ihnen Ihre Kunden und Kunden danken. Nichts ist jedoch schlimmer als ein falsches Sicherheitsgefühl, das auf schlechte Praktiken zurückzuführen ist, insbesondere wenn es sich um echte handelt. Hilfreiche Sicherheitspraktiken sind einfach gesunder Menschenverstand.

- Verwenden Sie starke Passwörter – Es mag wegen der Benutzerfreundlichkeit verlockend sein, aber lassen Sie niemals die Standardpasswörter auf IP-Telefonen, Routern, Switches, Firewalls, Session Border Controllern oder irgendetwas, das mit Ihrem Netzwerk verbunden ist. Die Verwendung von Standard-Admin-Passwörtern ist zweifellos die einfachste Methode für Unbefugte, sich Zugang zu Ihrem Netzwerk zu verschaffen. Nahezu jedes einzelne Standardpasswort für jedes Gerät kann mit einer einfachen Google-Suche gefunden werden – gehen Sie weiter, googeln Sie Ihren Routernamen zusammen mit dem Satz „Standardpasswort“, und es sollte auftauchen. In ähnlicher Weise sind schwache Passwörter wie Ihr Firmenname, Ihr Nachname oder ein einfaches Datum leicht mit roher Gewalt zu durchbrechen oder einfach vollständig zu erraten.

- Verschlüsseln Sie alle Dinge! – Da VoIP-Anrufe unverschlüsselt über das Internet übertragen werden, können sie leicht abgehört und aller Informationen beraubt werden. Die Verschlüsselung Ihrer Kommunikation kann meistens einfach zwischen mehreren Punkten, die bereits in Ihrem Netzwerk vorhanden sind, eingeschaltet und aktiviert oder konfiguriert werden. Je nachdem, wie Ihr Netzwerk eingerichtet ist und welche Hardware verwendet wird, kann dies auf Ihren spezifischen VoIP-Anbieter oder Einstellungen auf Hardware- oder sogar Software-Firewalls, Session Border Controllern oder manchmal sowohl auf VoIP-Routern als auch auf SMB-Routern zurückzuführen sein.

- Setzen Sie ein VPN ein – Wir haben dieses Thema in der Vergangenheit ausführlich behandelt, und es lohnt sich auch, es noch einmal zu erwähnen. Ein VPN oder Virtual Private Network ist eine der einfachsten Möglichkeiten, die Verbindungen Ihrer Remote- oder Offsite-Mitarbeiter zu verschlüsseln und zu sichern. Ein VPN richtet einen „Tunnel“ durch das öffentliche Internet oder öffentlich zugängliche Netzwerke ein, in denen sich Ihre Mitarbeiter möglicherweise befinden, um nur gesicherte verschlüsselte Informationen zum und vom Büronetzwerk zu filtern. Ein VPN ermöglicht es Benutzern, von außerhalb des Standorts auf das Netzwerk vor Ort zuzugreifen, als ob sie sich im selben Gebäude befänden, ohne eine massive Sicherheitslücke, die einem öffentlichen Netzwerk zur Verfügung steht.

- Testen Sie Ihr Netzwerk – Abhängig von der Größe Ihres Unternehmens, Ihrem Fachwissen oder der Verfügbarkeit eines IT-Spezialisten ist das Testen Ihres Netzwerks eine großartige Möglichkeit, um nach Hintertüren, einfachen Einstiegsmöglichkeiten oder Schwachstellen zu suchen. Ein gründlicher Test könnte alle Access Points, Verbindungsgateways, Telefon- und Netzwerkeinstellungen verbinden, um nach Schwachstellen zu suchen – und diese dann natürlich bei Bedarf reparieren. Das Hinzufügen einer ausgefallenen Firewall könnte ein Sicherheitsgefühl vermitteln, aber ohne die richtige Konfiguration könnte dieses falsche Sicherheitsgefühl später zu einem unglücklichen Angriff führen.

- Trainieren Sie Ihr Team – Der beste Virenschutz auf dem Markt ist gesunder Menschenverstand – das Ändern von Standardpasswörtern, das Verlassen auf sichere Netzwerkverbindungen, das Nichtklicken und Herunterladen von Werbung oder faul aussehende Websites sind einige der besten Möglichkeiten, Ihren Computer und das gesamte Netzwerk zu schützen , werden nicht beeinträchtigt. Wenn Sie sich nicht sicher sind, was Sie anklicken oder herunterladen, tun Sie es einfach nicht. Machen Sie es sich auch zur Gewohnheit, die Passwörter aller neu zum Netzwerk hinzugefügten Geräte zu ändern. Die Schulung Ihres Teams in diesen einfachen vorbeugenden Maßnahmen kann dazu beitragen, Ihr Netzwerk sicher zu halten, ohne weitere Investitionen zu tätigen

Schützen Sie es jetzt, danken Sie sich später

Genau wie bei einem Zuhause hoffen Sie nie, auf die Verteidigung zurückgreifen zu müssen, die Sie eingerichtet haben. Niemand möchte jemals einen Einbruch erleben, genau wie kein Unternehmen einen Angriff auf sein Netzwerk erleben möchte. Es sollten jedoch die richtigen Protokolle verwendet werden, um sicherzustellen, dass Ihr Netzwerk sicher ist, falls es jemals zu einem Einbruchsversuch kommt.

Ganz gleich, ob Sie Benutzerdaten, Mitarbeiterdaten, Geschäftsabläufe, Telefonkontexte schützen oder einfach Betrugsfälle verhindern möchten: Sicherheit sollte für jedes Unternehmen beim Aufbau eines Netzwerks und sogar seiner spezifischen VoIP-Lösung oberste Priorität haben. Abgesehen von den oben aufgeführten Tipps kann es hilfreich sein, mit Ihrem VoIP-Anbieter zu sprechen, um zu erfahren, welche Sicherheitslösungen es gibt und wie Sie Ihr eigenes Netzwerk sichern können.