Vollständiger Leitfaden zu VoIP-Sicherheit, Verschlüsselung und Schwachstellen

Veröffentlicht: 2021-08-09VoIP-Telefonsysteme bieten großen und kleinen Unternehmen unzählige Vorteile wie optimierte Kommunikation, schnellere Lösungsraten beim Kundendienst und gesteigerte Produktivität.

Aber ist VoIP sicher?

In diesem Beitrag erläutern wir, warum VoIP-Sicherheit wichtig ist, auch wenn Sie „nichts zu verbergen“ haben, welche Rolle die Anrufverschlüsselung bei der Schaffung einer sicheren Umgebung spielt, die wichtigsten Sicherheitslücken bei VoIP und was Sicherheitsadministratoren tun können, um Ihr Unternehmen zu schützen ist davor geschützt.

Auch wenn Sie die weltweite Bedrohung durch Cyberkriminalität nicht vollständig ausschalten können, können Sie Ihr Risiko ernsthaft verringern, indem Sie das Bewusstsein für und den Schutz vor VoIP-Sicherheitsproblemen schärfen.

Inhaltsverzeichnis:

- Warum ist VoIP-Sicherheit wichtig?

- Ist VoIP sicherer als Festnetz?

- Was ist VoIP-Verschlüsselung und wie funktioniert sie?

- Arten von VoIP-Sicherheitsrisiken und wie man sie verhindert

- So erkennen Sie, ob Ihr VoIP-Anbieter sicher ist

- Best Practices für VoIP-Sicherheit für IT-Führungskräfte

- Die sichersten und verschlüsseltesten VoIP-Anbieter

- Häufig gestellte Fragen zur VoIP-Sicherheit

Warum ist VoIP-Sicherheit wichtig?

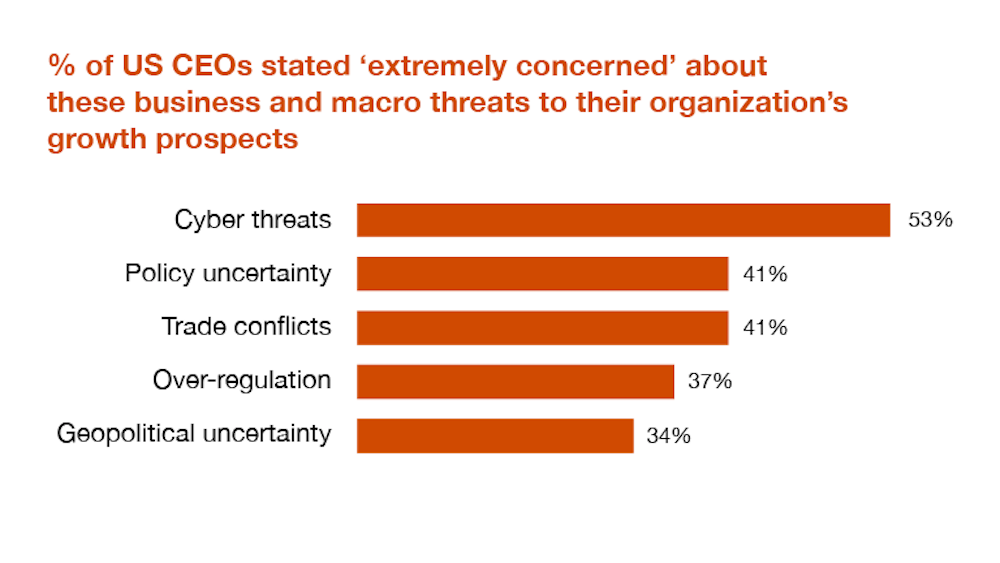

Nahezu 70 % der Top-Entscheidungsträger in Unternehmen glauben, dass sie einen erheblichen Anstieg der Cybersicherheitsrisiken erleben. Tatsächlich geben die meisten CEOs an, dass sie „extrem besorgt“ sind:

Unternehmen konzentrierten sich so sehr darauf, sich schnell an die „neue Normalität“ einer Remote- und gemischten Belegschaft anzupassen, dass die VoIP-Sicherheit eher zu einem nachträglichen Gedanken als zu einer Vorabüberlegung wurde. (Der plötzliche Anstieg von Zoombombing zu Beginn der Pandemie veranschaulicht dies perfekt.)

Leider haben viele Unternehmen nicht erkannt, warum VoIP-Sicherheit wichtig ist – und die katastrophalen Auswirkungen von Datenschutzverletzungen und anderen Cyberkriminalität – bis es zu spät war.

Warum sollten Sie sich also um VoIP-Sicherheit kümmern? Hier ist eine 3-minütige Videoerklärung:

Kleine Unternehmen sind das primäre Ziel

Über die Hälfte der kleinen Unternehmen leiden jedes Jahr unter Datenschutzverletzungen oder anderen Cyberangriffen.

Wieso den?

Weil Hacker wissen, dass die meisten kleinen Unternehmen keine angemessene Sicherheitsstrategie – wenn überhaupt eine – haben. Etwa 43 % aller Cyberangriffe und 95 % der Kreditkartenverletzungen betreffen kleine Unternehmen, aber nur 14 % dieser Unternehmen verfügen über die Sicherheitsmaßnahmen, um ihnen standzuhalten.

Außerdem haben 35 % der Unternehmen ihre Sicherheitsstrategien seit ihrer Einführung nicht einmal überprüft oder aktualisiert.

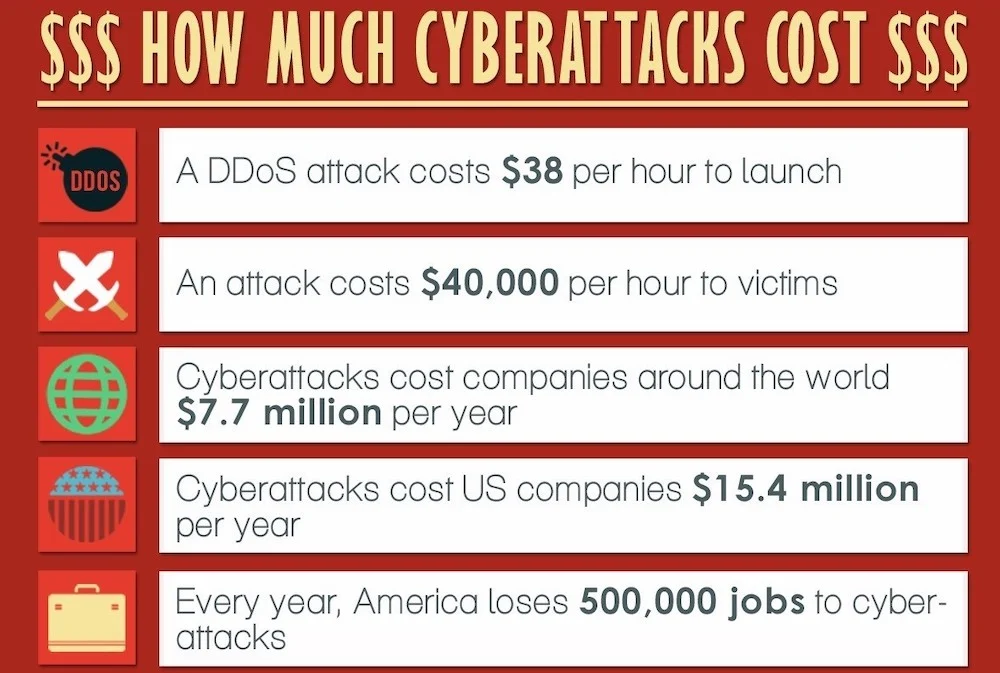

Cyberangriffe haben schwerwiegende finanzielle Folgen

Die durchschnittlichen Kosten einer Datenschutzverletzung beliefen sich im Jahr 2021 auf 3,86 Millionen US-Dollar – und von da an wird es nur noch bergauf gehen.

Selbst wenn Ihr Unternehmen nicht so viel ausgeben muss, verlieren Sie dennoch den Großteil Ihrer Gewinne.

Es gibt die offensichtlicheren Dinge wie Anwaltskosten, Klagen und Audits, und dann gibt es versteckte Kosten wie Arbeitsausfall, Kundenverlust und Netzwerkausfallzeiten.

Auch kleine Unternehmen sehen katastrophale finanzielle Folgen, da Datenschutzverletzungen ungefähr 3.533 US-Dollar pro Mitarbeiter kosten .

Viele Unternehmen erholen sich nicht von Sicherheitsverletzungen

Denken Sie immer noch, dass Sie sich von einer Datenschutzverletzung „erholen“ können?

Die Realität ist, dass über 60 % der kleinen Unternehmen gezwungen sind, ihre Türen innerhalb von sechs Monaten nach einem Cyberangriff endgültig zu schließen.

Selbst wenn alle Ihre Daten „gesichert“ und „wiederhergestellt“ sind, werden Sie immer noch großen Schaden erleiden, der Ihr Unternehmen finanziell ruinieren könnte.

(Bildquelle)

Und selbst wenn Sie die Bußgelder bezahlen und offen bleiben können, gibt es möglicherweise nicht genug Geschäft, um die Dinge so zu halten. Studien zeigen, dass Einzelhändler, die einen Cyberangriff erlebt haben, selbst drei Jahre nach dem ersten Vorfall um über 15 % schlechter abgeschnitten haben. Große Unternehmen wie Target, deren Verbraucherwahrnehmung nach ihrem berüchtigten Datenleck im Jahr 2013 ein Jahr lang um etwa 54 % gesunken ist, haben Probleme, sich zu erholen.

Während einige große Einzelhändler und bekannte Marken sich von einer Datenschutzverletzung erholen können, wird Ihr kleines Unternehmen wahrscheinlich nicht so viel Glück haben.

Übermäßiges Vertrauen in den „Nichts-zu-verbergen“-Mythos

Viele Unternehmen gehen fälschlicherweise davon aus, dass eine Datenschutzverletzung kein großes Problem darstellt, da sie „nichts zu verbergen“ haben.

Nur weil Sie keine skandalösen E-Mails oder dubiosen Hintertürgeschäfte haben, heißt das nicht, dass Sie nicht von einem Cyberangriff angegriffen und schwer getroffen werden. Niemand ist immun gegen Cyberkriminalität oder ihre Folgen. Aber vor allem ist „nichts zu verbergen“ ein Mythos.

Verwenden Sie dieselben Passwörter für Geschäftskonten wie für Ihre privaten Konten? Haben Sie Ihre Kreditkarteninformationen gespeichert, um den Checkout zu beschleunigen? Haben Sie Ihre persönlichen Kontaktinformationen wie Ihre Privatadresse und Telefonnummer vorausgefüllt? Und was ist mit diesen synchronisierten Geräten, Unternehmensberichten, Steuern, Rechnungen und mehr?

Indem Sie die VoIP-Sicherheit ignorieren, setzen Sie die persönlichen Informationen und Daten Ihrer Kunden bereitwillig dem Risiko aus, gestohlen oder veröffentlicht zu werden. Dies wird sowohl das Vertrauen der Verbraucher in Ihre Marke als auch die Taschen Ihres Unternehmens beeinträchtigen (Hallo, Klagen!)

Wenn Sie sich proaktiv für die VoIP-Sicherheit einsetzen und sie als ernsthafte Bedrohung erkennen, sind Sie, Ihre Mitarbeiter und Ihre Kunden sicher und geschützt.

Ist VoIP sicherer als Festnetz?

Richtig konfiguriert, ja, VoIP-Telefone sind im Allgemeinen sicherer als Festnetztelefone.

Um die Antwort besser zu verstehen, betrachten Sie die Unterschiede, wie virtuelle Telefone im Vergleich zu Festnetzen Daten übertragen und speichern.

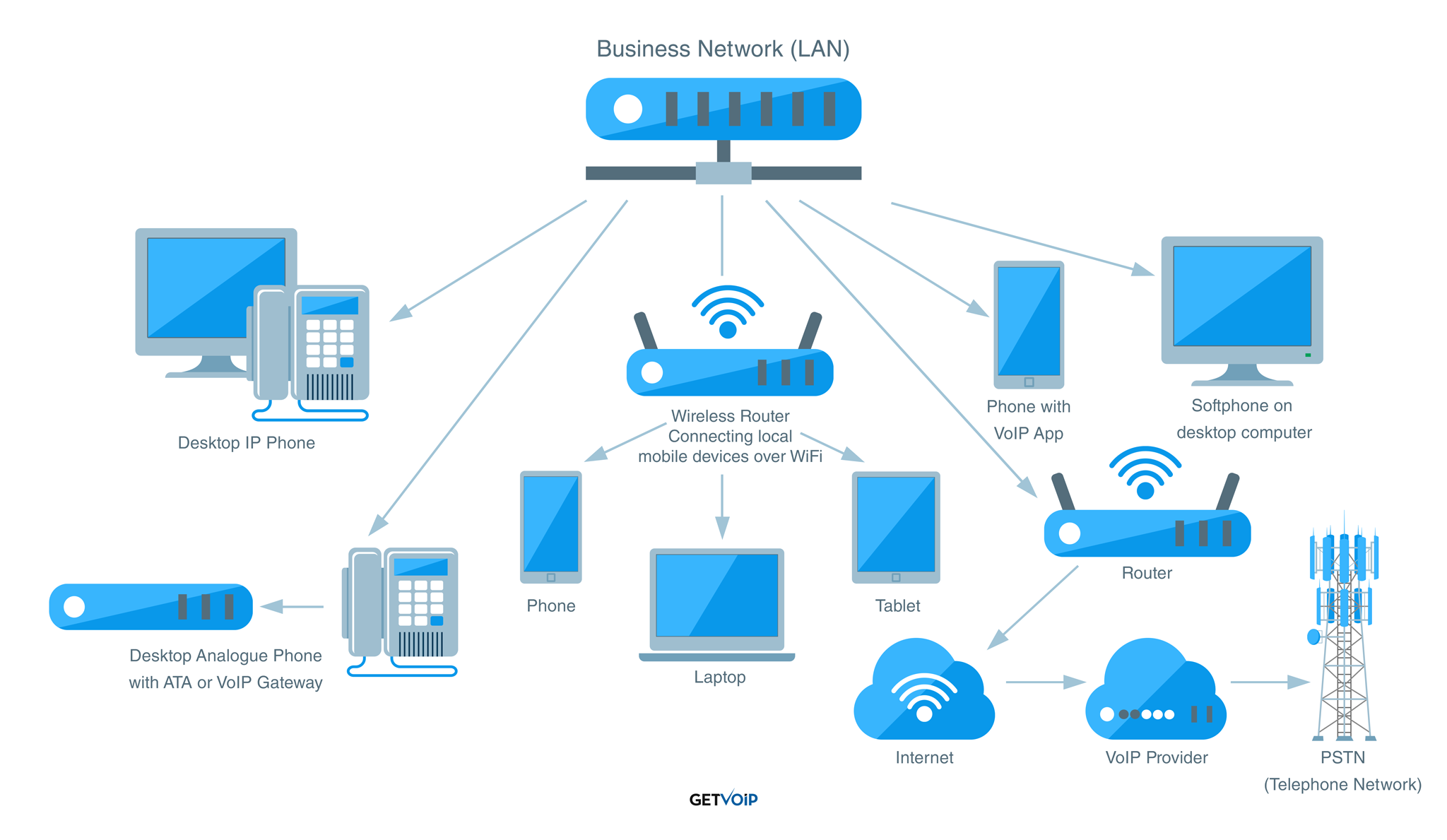

Herkömmliche analoge Telefone tätigen und empfangen Anrufe über das PSTN-Netzwerk, das aus Kupferdrähten und Glasfaserkabeln besteht. Mit anderen Worten, es besteht eine physische Verbindung zwischen dem Anrufer und dem Empfänger (siehe Diagramm unten).

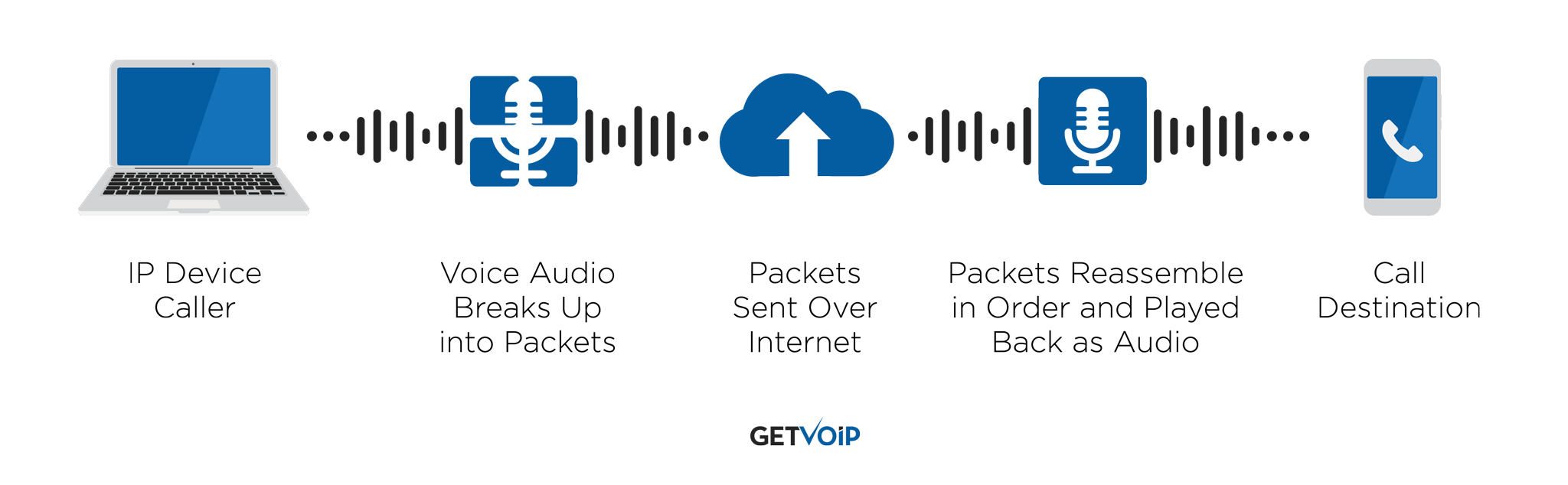

VoIP überträgt Daten über das Internet und führt digitale Anrufe über Paketvermittlung.

Bei der Paketvermittlung werden Sprachdaten in kleinere Pakete zerlegt, die dann über die Internetverbindung zum Empfangsende der Leitung gesendet werden. Dort verbinden sie sich wieder und übertragen erfolgreich Sprachdaten. (Im Diagramm unten skizziert.)

Um auf Festnetztelefone zuzugreifen, hacken sich Abhörer in die Drähte/Kabel (AKA, „Abhören“). Sich dagegen zu schützen, ist bei Festnetztelefonen nicht nur schwieriger als bei VoIP, sondern auch viel teurer.

Die Sicherheit von Festnetzanschlüssen wird durch den Mangel an Technologie und Überwachungsfunktionen stark eingeschränkt – über die VoIP-Systeme in Scharen verfügen.

Während Festnetzanschlüsse auf dem Papier sicherer erscheinen mögen, bieten VoIP-Systeme tatsächlich ein höheres Gesamtsicherheitsniveau, solange Sie die bereitgestellten Tools verwenden – wie die VoIP-Verschlüsselung.

Was ist VoIP-Verschlüsselung und wie unterscheidet sich die Sicherheit?

Bei der VoIP-Verschlüsselung werden Sprachdatenpakete während der Übertragung in unlesbares Durcheinander zerlegt, um zu verhindern, dass sie von Hackern abgefangen oder entschlüsselt werden.

Selbst wenn ein Hacker den Anruf irgendwie abfängt, stellt die Verschlüsselung sicher, dass er nichts, was er entdeckt, verstehen kann.

Um zu verstehen, wie Verschlüsselung funktioniert, müssen wir uns den Übertragungsprozess genauer ansehen.

Wenn Sprachdatenpakete vom Absender zum Empfänger übertragen werden, verwenden sie ein IP-Transportprotokoll namens SRTP (Secure Real-Time Transport Protocol). SRTP ist ein kryptografisches Protokoll, das den Advanced Encryption Standard (AES) auf Datenpakete anwendet, bereitstellt Nachrichtenauthentifizierung und bietet zusätzlichen Schutz vor potenziellen Replay-Angriffen.

Zusätzlich zu SRTP verwenden VoIP-Anbieter eine andere Form der Verschlüsselung namens Transport Layer Security (TLS) oder SIP over TLS, um zusätzliche Anrufinformationen zu schützen.

TLS verschlüsselt Daten wie Telefonnummern, Namen von Anrufern, Benutzernamen und mehr. Es funktioniert auch, um die Manipulation von Nachrichten und das Abhören von Anrufen zu stoppen.

Denken Sie daran, dass Qualitätsanbieter sowohl TLS- als auch AES-Verschlüsselung anbieten sollten.

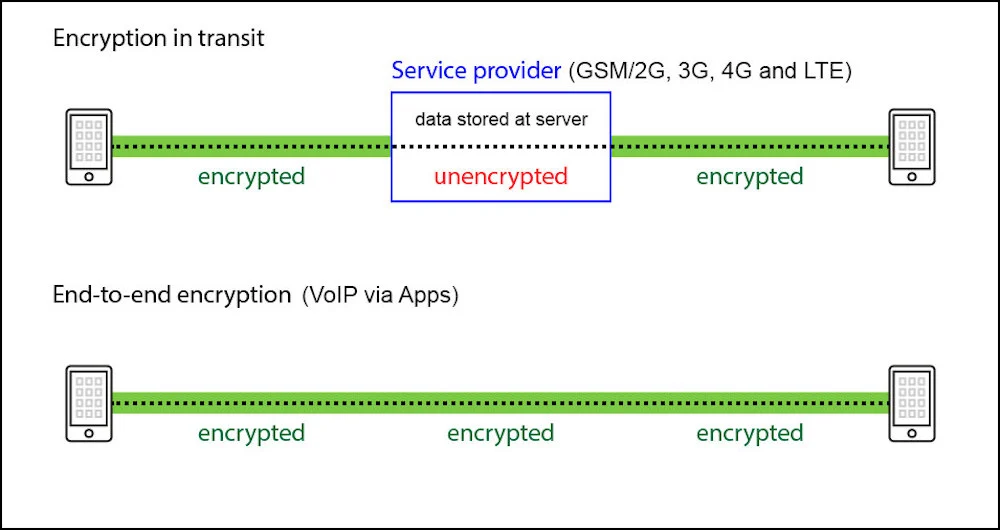

Was ist Ende-zu-Ende-Verschlüsselung?

Sie haben den Begriff „End-to-End-Verschlüsselung“ wahrscheinlich schon oft gehört, wenn Sie sich mit der VoIP-Sicherheit beschäftigt haben.

Die Standard-TLS-Verschlüsselung umfasst nur die Client-zu-Server-Verschlüsselung oder C2S.

Wenn ein Hacker in den C2S-Server einbricht, hat er Zugriff auf alle Daten und die Kommunikation Ihres Netzwerks. Der Zugriff auf den C2S-Server bedeutet, dass Hacker Anrufe abhören und aufzeichnen, Dateien bei der Übertragung manipulieren und den gesamten Nachrichtenverlauf Ihres Unternehmens einsehen können.

End-to-End-Verschlüsselung (E2EE) verschlüsselt die Kommunikation zwischen Benutzern direkt, was bedeutet, dass die einzigen Personen, die auf Anrufe und Nachrichten zugreifen können, die Absender und Empfänger sind. Bei einem Anruf werden die Datenpakete auf Ihrer Seite verschlüsselt versendet und erst beim Empfänger entschlüsselt.

Server, ISPs, Hacker und Telekommunikationsanbieter können nicht auf Ihre Kommunikation zugreifen, solange sie Ende-zu-Ende verschlüsselt ist.

Stellen Sie sicher, dass Sie die Ende-zu-Ende-Verschlüsselung aktiviert haben, bevor Sie mit der Kommunikation auf Ihrem VoIP-System beginnen. Einige Anbieter, wie Skype , machen die End-to-End-Verschlüsselung nicht zur Standardoption, wodurch Sie anfällig für Hacker und Angriffe werden.

Arten von VoIP-Sicherheitsrisiken und wie man sie verhindert

Kein Gerät – ob Smartphone, Softphone oder IP-Tischtelefon – kann jemals zu 100 % vor allen Sicherheitsbedrohungen geschützt werden.

Indem Sie jedoch die häufigsten VoIP-Schwachstellen identifizieren und daran arbeiten, sie zu verhindern und darauf zu reagieren, können Sie sicherstellen, dass sie Ihr Unternehmen nicht zerstören. Softphones und intelligente Geräte stellen alle potenzielle Schwachstellen für VoIP dar.

Im Folgenden haben wir die häufigsten VoIP-Sicherheitsrisiken zusammen mit Tipps beschrieben, wie Sie verhindern können, dass sie Ihr Unternehmen zerstören.

Packet Sniffing und Black-Hole-Angriffe

Einer der häufigsten VoIP-Angriffe wird Packet Sniffing genannt, der es Hackern ermöglicht, unverschlüsselte Informationen, die in Sprachdatenpaketen enthalten sind, während der Übertragung zu stehlen und zu protokollieren.

Paketverlust , wenn Sprachdatenpakete ihr Ziel nicht erreichen, wird durch Paketschnüffler verursacht, die versuchen, Informationen zu stehlen und den Dienst über einen Paketabwurfangriff (manchmal als Black-Hole-Angriff bezeichnet) zu verlangsamen. Diese Paketschnüffler lassen absichtlich Pakete in Datenströmen fallen die Kontrolle über Ihren Router übernehmen, was zu einem viel langsameren Netzwerkdienst oder einem vollständigen Verlust der Netzwerkverbindung führt.

Packet Sniffing macht es Hackern auch leicht, Benutzernamen, Passwörter und andere sensible Daten abzufangen.

Um Ihre Internetleitungen sicherer zu machen, verwenden Sie eine zuverlässige VoIP-VPN -Option oder ein virtuelles privates Netzwerk, um Informationen zu senden. Es dauert einige Zeit, bis dies eingerichtet und ausgeführt wird, aber es stellt sicher, dass die Informationen sicher sind.

Benutzer können sich auch vor Packet-Sniffing und Black-Hole-Angriffen schützen, indem sie sicherstellen, dass alle Daten Ende-zu-Ende verschlüsselt sind, und durch eine konsistente Netzwerküberwachung, die Benutzer sofort auf verdächtige Anmeldeversuche, unbekannte Geräte und mehr aufmerksam macht.

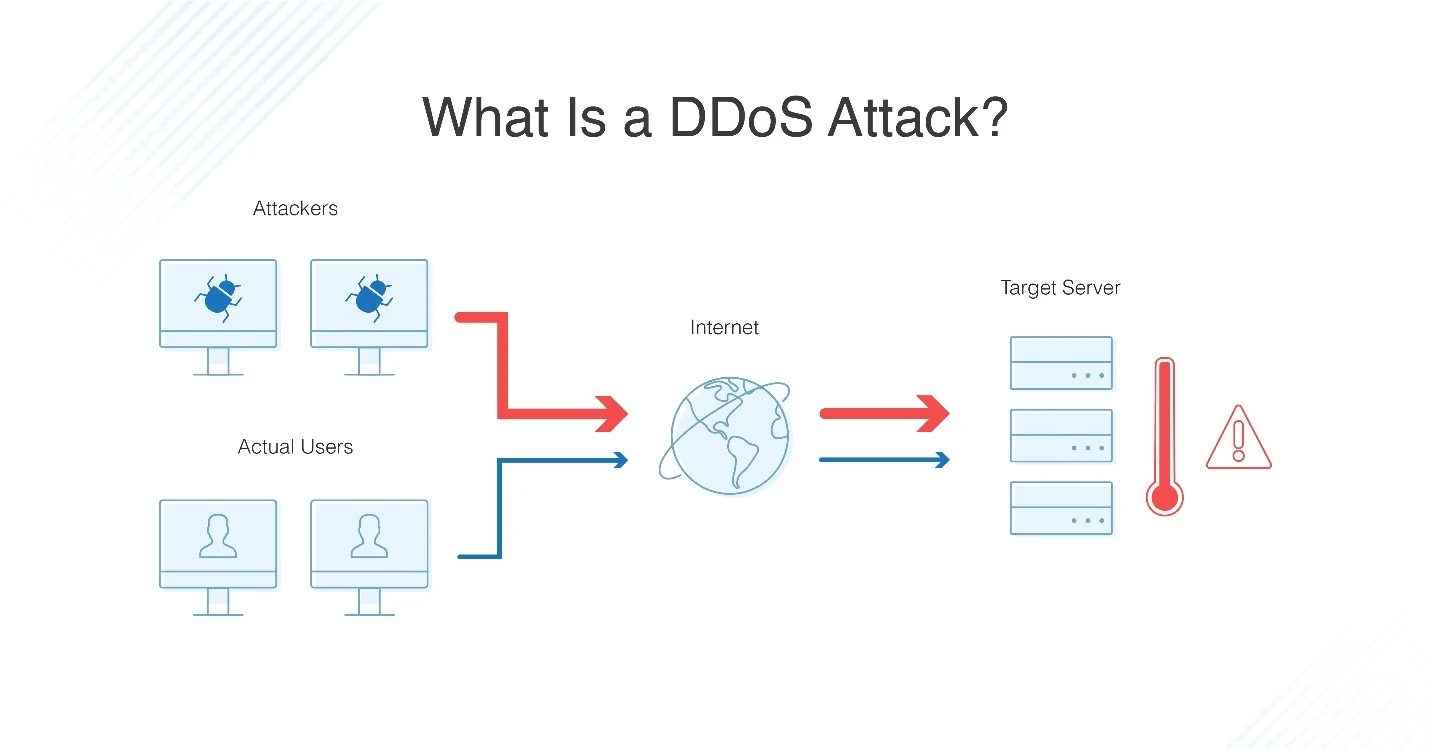

DDoS-Angriffe

DDoS-Angriffe ( Distributed Denial of Service ) machen es Unternehmen, wie der Name schon sagt, unmöglich, ihre eigenen VoIP-Dienste zu nutzen, indem sie Server absichtlich überlasten.

Normalerweise werden diese DDoS durch ein Netzwerk von Botnets verursacht, bei denen es sich um ferngesteuerte Computer/Bots handelt, die von Hackern manipuliert wurden. Diese „Zombie-Computer“ überschwemmen Netzwerke, Websites und Server mit viel mehr Daten oder Verbindungsanfragen, als sie verarbeiten können, wodurch VoIP-Dienste funktionsunfähig werden.

Häufige Anzeichen für einen DDoS-Angriff sind:

- Ungewöhnliche und längere Bandbreitenspitzen

- 503 HTTP-Fehlerantworten

- Verlangsamter Dienst

- Ein plötzlicher Anstieg des Datenverkehrs von ähnlichen Geräten, IP-Adressen oder Standorten

Um DDoS-Angriffe abzuschwächen, verwenden Sie eine separate, dedizierte Internetverbindung nur für VoIP. Speziell für VoIP-Verkehr eingerichtete VLANs (Virtual Local Area Networks) sind hier eine hervorragende Option, nicht zuletzt, weil sie das Erkennen von nicht autorisierten oder unbekannten Datenströmen erheblich erleichtern. Für VoIP-Benutzer, die über ein Wide Area Network (WAN) gemeinsam genutzt werden, ist die verwaltete Verschlüsselung der beste Weg, sich vor DDoS-Angriffen zu schützen.

Vishing

Vishing ist VoIP-basiertes Phishing, was bedeutet, dass ein Hacker vorgibt, Sie von einer vertrauenswürdigen Telefonnummer oder Quelle aus anzurufen, mit der Absicht, Sie dazu zu bringen, ihm vertrauliche Informationen wie Passwörter, Kreditkartennummern und mehr preiszugeben.

Anrufer-ID-Spoofing – der Prozess, bei dem diese Vishing-Hacker die Namen und Nummern, die auf Ihrer Anrufer-ID erscheinen, legitim erscheinen lassen – verwirrt potenzielle Opfer absichtlich. Diese Hacker scheinen möglicherweise von der Telefonnummer Ihrer Bank aus anzurufen, zu behaupten, dass Ihr Konto kompromittiert wurde, und Ihr Passwort anzufordern, damit sie es sofort sichern können.

Um Vishing zu verhindern, sollten betroffene Behörden alle telefonischen Anfragen überprüfen, auch wenn sie scheinbar von der IT-Abteilung der Organisation stammen. Agenten müssen auch darin geschult werden, die Offenlegung sensibler Informationen zu verweigern, wenn sie nicht vom Vorgesetzten genehmigt wurden.

Zu den wahrscheinlichen Anzeichen eines Vishing-Angriffs gehören:

- Extreme Dringlichkeit/Aufdringlichkeit von der Person am anderen Ende der Leitung

- Der Hacker fordert Sie immer wieder auf, die Informationen zu überprüfen, indem Sie sie angeben

- Unerwartete Anrufe von bekannten Nummern oder etablierten Unternehmen

- Kurze und ungewöhnliche Telefonnummern beim Anruf-Screening Anzeige der Anrufer-ID

So verhindern Sie Vishing-Angriffe:

- Vermeiden Sie es, telefonisch Informationen an Personen weiterzugeben, die sich als IRS, Medicare oder Social Security Administration ausgeben (sie stellen keinen Kontakt her).

- Treten Sie der Do-Not-Call-Registrierung bei

- Reagieren Sie nicht auf Sprachaufforderungen über Sprachantworten oder Tonrufe

Malware und Viren

(Bildquelle)

Malware und Viren wirken sich auf internetbasierte Anwendungen wie VoIP aus und verursachen eine Vielzahl von Netzwerksicherheitsproblemen. Diese schädlichen Programme verbrauchen insbesondere Netzwerkbandbreite und tragen zur Signalüberlastung bei, was zu einem Signalausfall für Ihre VoIP-Anrufe führt. Diese beschädigen auch Daten, die über Ihr Netzwerk übertragen werden, was bedeutet, dass Sie Paketverluste erleben werden.

Malware und Viren richten selbst viel Schaden an, tragen aber auch zu zukünftigen Schwachstellen bei, indem sie Trojaner-Hintertüren erstellen.

Diese Hintertüren hinterlassen Lücken in Ihrer Sicherheit, die zukünftige Hacker ausnutzen, um Anrufe zu manipulieren oder Informationen zu stehlen, die in Ihren Anrufen weitergeleitet werden.

Um Malware und Viren zu verhindern, setzen Sie Datensicherheitsmaßnahmen wie Verschlüsselung ein und überprüfen Sie das Netzwerk regelmäßig auf Infektionen. Einige Router blockieren Malware aktiv und gehen sogar so weit, gefährliche Websites aus Ihrem Netzwerk zu blockieren.

Implementieren Sie vor allem VoIP-kompatible Software- und Hardware-Firewalls, die Informationen scannen, um sicherzustellen, dass sie sicher sind.

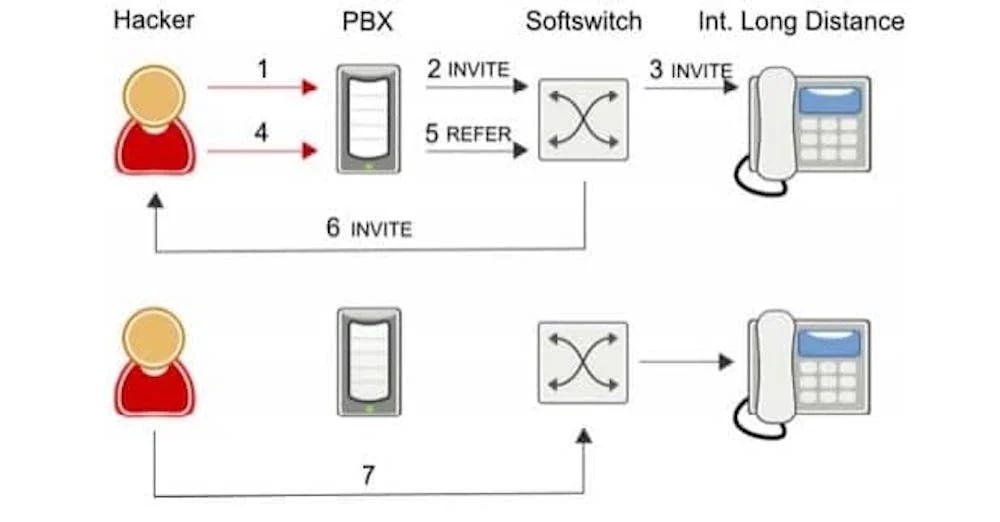

Phreaking-Angriff

Ein Phreaking-Angriff ist eine Betrugsart, bei der Hacker in Ihr VoIP-System eindringen, um Ferngespräche zu führen, Tarife zu ändern, mehr Kontoguthaben hinzuzufügen und beliebige zusätzliche Anrufe zu tätigen – alles auf Ihre Kosten.

Diese Hacker können auch Ihre gespeicherten Rechnungsinformationen stehlen, auf Ihre Voicemail zugreifen und sogar Anrufweiterleitungs- und Routing-Strategien neu konfigurieren.

Sie tun dies, indem sie Ihr Telefonsystem anrufen und eine PIN-Nummer eingeben, um auf eine Amtsleitung zuzugreifen, die es ihnen ermöglicht, Anrufe zu tätigen und Ihnen diese in Rechnung zu stellen.

Wenn Sie einen plötzlichen Anstieg Ihrer Telefonrechnungen, viele unbekannte Nummern in Ihrer Anrufliste oder Anrufe außerhalb der Geschäftszeiten bemerken, sind Sie möglicherweise Opfer eines Phreaking-Angriffs geworden.

Der beste Weg, um Phreaking zu verhindern, besteht darin, alle SIP-Trunks zu verschlüsseln, Kontopasswörter häufig zu ändern, Ransomware-Schutzsoftware zu kaufen und nach Möglichkeit zu vermeiden, Rechnungsinformationen im System zu speichern.

SPUCKE

SPIT, oder Spam over IP Telephony, ähnelt Phishing-Versuchen und anderem Spam in E-Mails.

SPIT enthält vorab aufgezeichnete Nachrichten, die an VoIP-Telefonsysteme gesendet werden. Diese Anrufe sind meist ein Ärgernis, das Ihre virtuellen Telefonnummern bindet , aber der Spam birgt andere Risiken wie Viren, Malware und andere böswillige Angriffe.

Eine solide VoIP-Lösung trägt dazu bei, dass der Spam Ihrem Telefonsystem keinen Schaden zufügt.

Es gibt keine Möglichkeit, SPIT vollständig zu verhindern, aber eine Firewall hilft dabei, den Spam zu identifizieren, wenn er ankommt, und kontrolliert ihn, damit er Ihr System nicht überlastet.

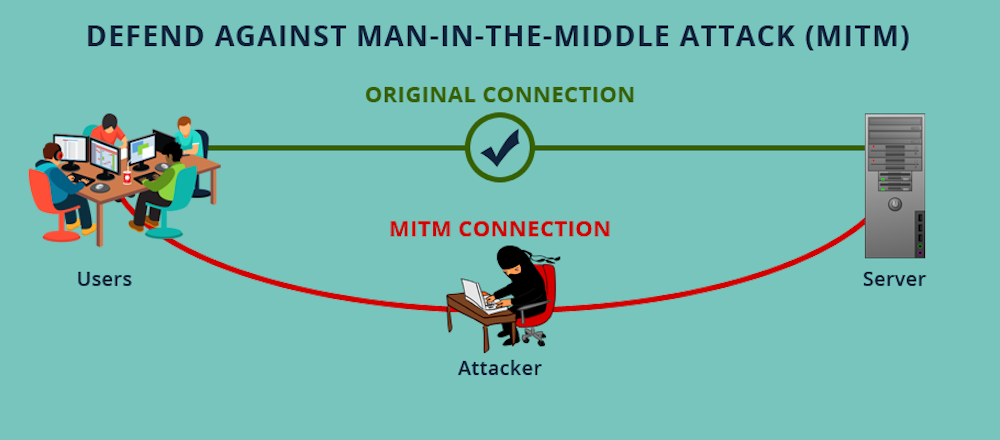

Man-in-the-Middle-Angriffe

Wie der Name schon sagt, treten Man-in-the-Middle-Angriffe auf, wenn sich ein Hacker zwischen Ihr VoIP-Netzwerk und das beabsichtigte Ziel des Anrufs einfügt.

Dies geschieht normalerweise in öffentlichen und ungesicherten WLAN-Netzwerken. Hacker können den Anruf leicht abfangen und stattdessen über ihre eigenen Server umleiten, wo sie ihn leicht mit Spyware, Malware und Viren infizieren können.

Das eigentliche Problem bei diesen Angriffen ist, dass sie ziemlich schwer zu erkennen sind und selbst Methoden wie Manipulationserkennung oder Authentifizierungsversuche nicht immer funktionieren.

Benutzer können nicht nur öffentliches WLAN vermeiden, sondern auch Man-in-the-Middle-Angriffe verhindern, indem sie Zugangspunkte mit starker WAP/WEP-Verschlüsselung versehen, Router-Anmeldeinformationen verbessern, ein VPN verwenden und vieles mehr.

Gebührenbetrug

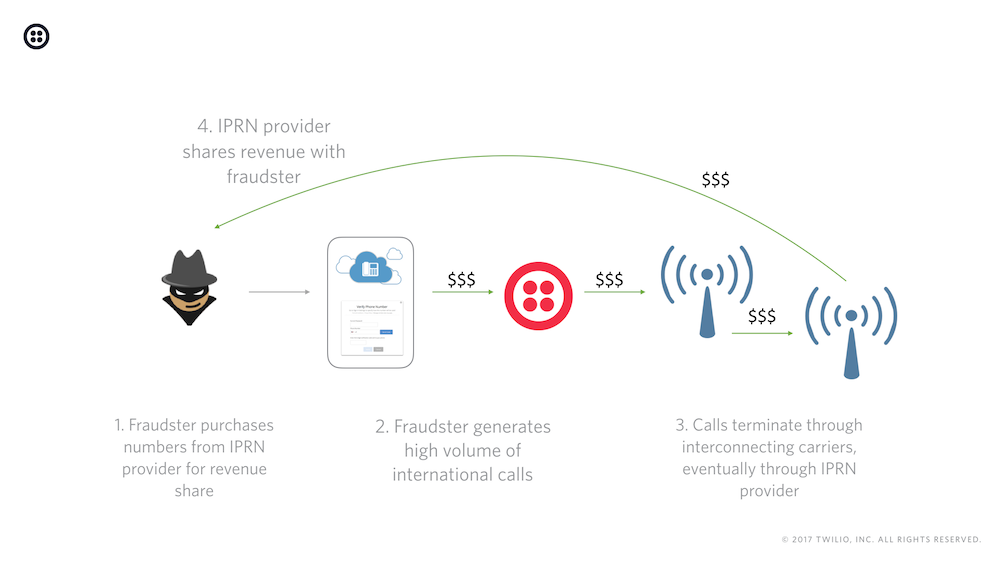

Gebührenbetrug ähnelt in gewisser Weise einem Phreaking-Angriff, aber hier führen Hacker absichtlich eine übermäßige Anzahl internationaler Anrufe von Ihrem geschäftlichen Telefonsystem aus, damit sie einen Teil der Einnahmen, die die Anrufe generieren, für sich selbst erhalten können.

Manchmal auch als International Revenue Sharing Fraud (IRSF) bekannt, kostet es Unternehmen jedes Jahr etwa 10 Milliarden US-Dollar .

Aber wie verdienen diese Hacker eigentlich Geld?

IPRN-Anbieter (International Premium Rate Number) kaufen und verkaufen Telefonnummern von Betreibergruppen oder Landesregulierungsbehörden. Die Hacker generieren dann eine große Anzahl internationaler Anrufe über diese Nummern, wobei sie ihren Schnitt durch das IPRN nehmen.

Um Gebührenbetrug zu verhindern, aktivieren Sie die Zwei-Faktor-Authentifizierung für Ihre Konten, schränken Sie die geografischen Berechtigungen ein, indem Sie Benutzern nur erlauben, bestimmte Länder zu kontaktieren, und legen Sie Ratenbegrenzungen für Dinge wie gleichzeitige Anrufe und Anrufdauer fest.

Rufen Sie Manipulation an

Die Manipulation von Anrufen ist möglicherweise kein so schwerwiegender Cyberangriff wie einige der anderen auf dieser Liste, aber sie schränkt die Art und Weise, wie Sie Geschäfte machen können, dennoch ernsthaft ein.

Anrufmanipulation liegt vor, wenn ein Hacker zusätzliche Rauschpakete in den Anrufstrom einfügt, die Anrufqualität sofort zerstört und beide Parteien zum Auflegen zwingt. Diese Hacker können auch verhindern, dass Pakete an ihr richtiges Ziel geliefert werden, was zu fehlerhaftem, verstümmeltem Service und langen Stillezeiten führt.

Um dies zu verhindern, aktivieren Sie die Ende-zu-Ende-Verschlüsselung, verwenden Sie TLS zur Authentifizierung von Datenpaketen und verwenden Sie Software zur Endpunkterkennung.

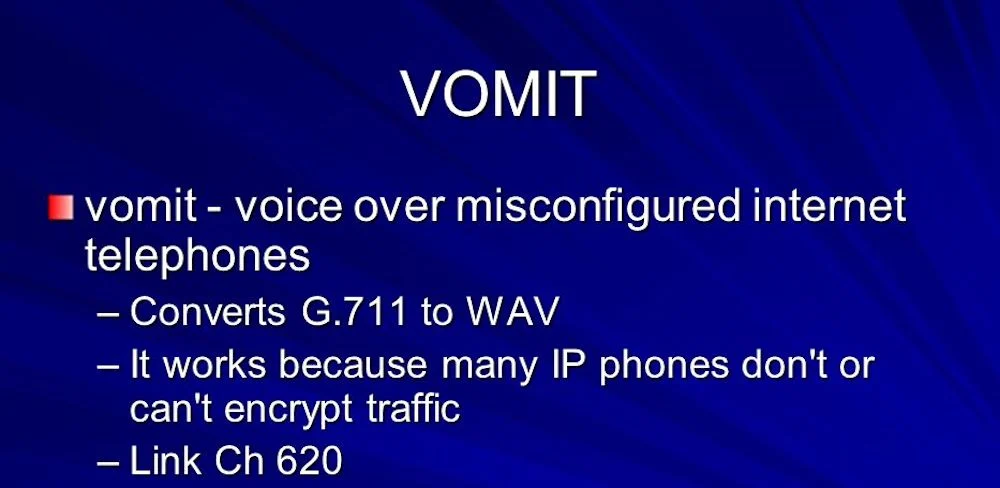

SICH ERBRECHEN

Voice over Misconfigured Internet Telephones oder VOMIT (grob, wie wir wissen) ist ein VoIP-Hacking-Tool, das Gespräche tatsächlich in Dateien umwandelt, die überall abgespielt werden können, wodurch es einfach wird, Informationen aus Ihrem geschäftlichen Telefonsystem abzusaugen.

Diese Art des Abhörens nimmt nicht nur Daten von Ihrem System, sondern hilft dem Angreifer auch, Geschäftsdaten zu sammeln, wie z. B. den Ursprung des Anrufs, Passwörter, Benutzernamen, Telefonnummern und Bankinformationen.

Um VOMIT zu verhindern, verwenden Sie einen Cloud-basierten VoIP-Anbieter, der Anrufe verschlüsselt, bevor sie gesendet werden.

Dies ist besonders nützlich für Gesundheitsunternehmen, die eine VoIP-Verschlüsselung benötigen, um ein System HIPAA- und HITECH-konform zu machen . Befolgen Sie die Richtlinien von VoIP-Anbietern, damit Ihr System mit der heutigen Kommunikationsinfrastruktur kompatibel bleibt, und erstellen Sie ein privates PBX-Netzwerk, da es weitaus sicherer ist als ein öffentliches Netzwerk.

So erkennen Sie, ob Ihr VoIP-Anbieter sicher ist

Jetzt, da Sie die Risiken kennen, auf die Sie achten müssen, müssen Sie sicherstellen, dass Sie sich für einen hochwertigen VoIP-Anbieter entschieden haben, der die Sicherheit und den Datenschutz der Benutzer genauso ernst nimmt wie Sie.

Die folgende Liste von Fragen hilft Ihnen dabei, die Strategien und Sicherheitsstufen eines Cloud-Kommunikationssystems zu bestimmen.

Wenn Sie mit Ihrem VoIP-Anbieter sprechen, stellen Sie ihm die folgenden Fragen:

- Was ist die garantierte Betriebszeit und was tun Sie, um Ausfallzeiten zu minimieren?

Achten Sie auf eine Betriebszeit von mindestens 99,99 % – und lassen Sie sich das schriftlich geben. Sie sollten auch einen Blick auf die Statusseite des Anbieters werfen, die Ihnen unter anderem frühere Systemausfälle, Netzwerkprobleme, System-Upgrades anzeigt.

- Wie lange brauchen Sie, um auf eine Sicherheitsverletzung zu reagieren, und wie lange dauert es, bis der sichere Dienst wiederhergestellt ist?

Stellen Sie sicher, dass Sie genau wissen, wie genau der Anbieter auf eine Bedrohung wie einen Abhörversuch oder einen DDoS-Angriff reagiert. Welche vorbeugenden Maßnahmen ergreifen sie? Senden sie Ihnen beispielsweise Echtzeit-Warnungen im Falle eines verdächtigen Logins oder ungewöhnlicher Aktivitäten? Wie oft sichern sie Ihre Daten, um sicherzustellen, dass Sie im Falle eines größeren Angriffs eine Kopie davon haben? Wie lange dauert es, bis Ihr Dienst wiederhergestellt ist? Wie lange dauert es, bis sie auf einen Angriff reagieren?

- Sind Sie DSGVO-, HIPAA- und PCI-konform? Welche anderen Sicherheitszertifizierungen haben Sie? SOC (Service Organization Compliance) 2 Compliance ist eines der grundlegendsten Must-Haves. Es wurde vom American Institute of CPAs erstellt, um Kriterien für sicheres Datenmanagement klar zu definieren. Es besteht aus 5 Hauptkomponenten: Sicherheit, Verarbeitungsintegrität, Datenschutz, Verfügbarkeit und Vertraulichkeit. Die PCI-Konformität (Payment Card Industry) ist für jedes Unternehmen erforderlich, das Zahlungen per Karte akzeptiert. Es stellt sicher, dass der Anbieter sichere VLANs verwendet, häufige Penetrationstests zum Schutz Ihrer IP-Adresse erfordert und Ihr System auf dem neuesten Stand hält. Die HIPAA-Konformität stellt sicher, dass die Gesundheitsdaten von Patienten ordnungsgemäß gesichert sind, unabhängig davon, ob sie auf einer Cloud-basierten Plattform gespeichert werden oder in Bezug auf Anrufaufzeichnungen und Voicemail. Unternehmen sollten auch über eine ISO/IEC 20071-Zertifizierung verfügen, die sicherstellt, dass der Anbieter über starke und aktuelle Sicherheitskontrollen verfügt.

- Wie schützen Sie Ihre Server physisch und welche zusätzlichen Maßnahmen ergreifen Sie, um Sicherheitsrisiken wie DNS-Angriffe, Phishing, Gebührenbetrug und mehr zu mindern?

- Wenn Ihre Software Anwendungen oder Dienste von Drittanbietern verwendet, wie stellen Sie sicher, dass diese die erforderlichen Sicherheitsprotokolle befolgen?

- Wie verschlüsseln Sie Ihre Daten und wirkt sich diese Verschlüsselung auf die Anrufqualität aus?

- Welche Art von Kundensupport ist verfügbar und wie sind die Supportzeiten? (Telefon, Online-Live-Chat, E-Mail usw.)

Best Practices für VoIP-Sicherheit für IT-Führungskräfte

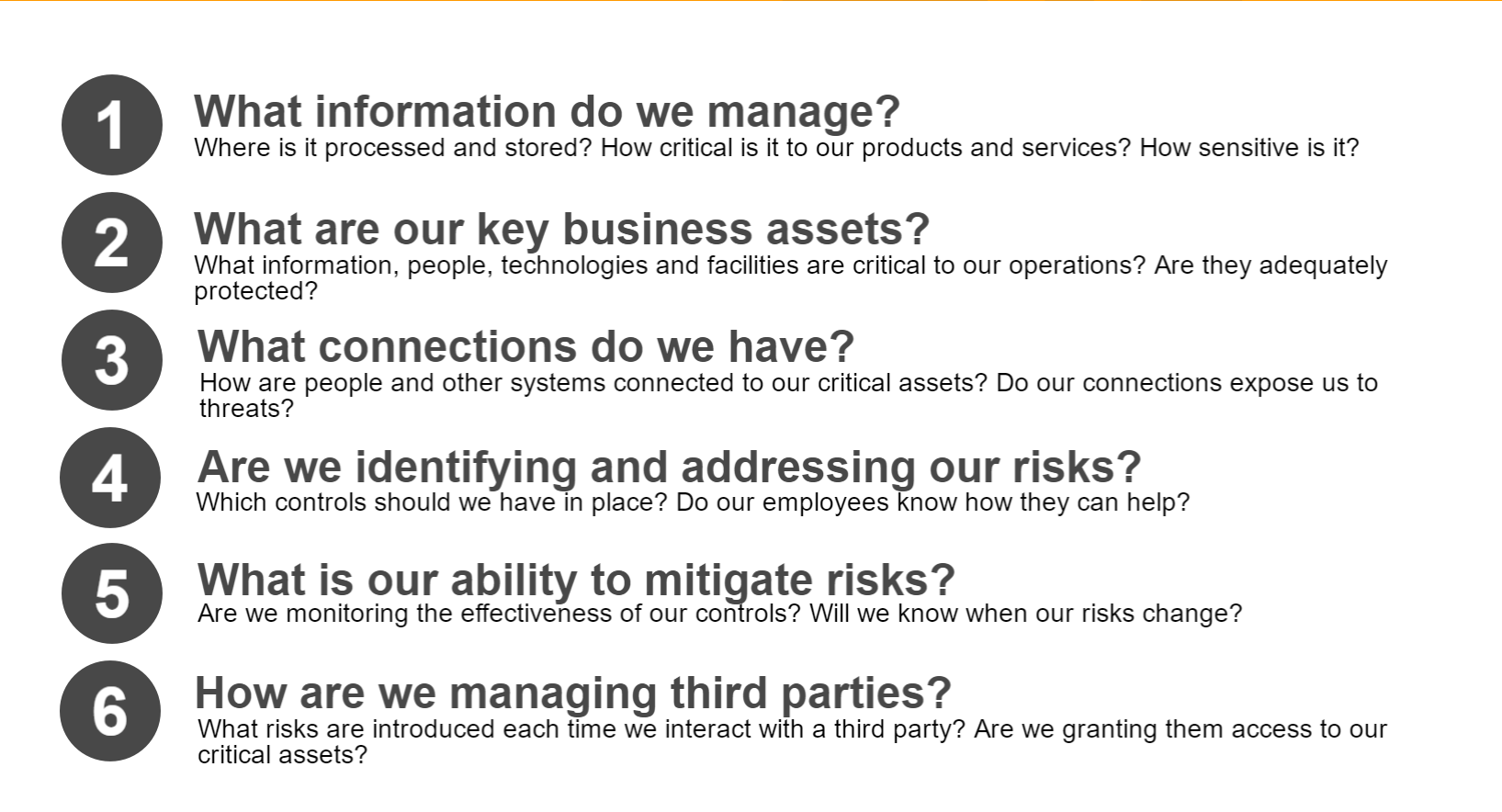

Bevor IT-Verantwortliche sich mit Minderungs- und Präventivmaßnahmen befassen, sollten sie sich folgende Fragen stellen:

Nachdem Sie sich selbst eingeschätzt haben, finden Sie hier einige allgemeine Best Practices für die VOIP-Sicherheit, die jeder befolgen sollte.

Implementieren Sie eine Richtlinie für starke Passwörter

Es mag offensichtlich erscheinen, aber Brute-Force-Angriffe (bei denen Hacker versuchen, Ihre Passwörter zu erraten) stecken hinter einem großen Prozentsatz von Datenlecks.

Um optimale Ergebnisse zu erzielen, weisen Sie die Mitarbeiter an, ihre Passwörter mindestens alle zwei Wochen zu ändern, stellen Sie sicher, dass sie nicht dieselben Passwörter für mehrere Konten verwenden, und weisen Sie sie an, keine persönlichen oder öffentlichen Informationen (Hausnummer, Name des Haustiers usw.) .) in Arbeitspasswörtern.

Vermeiden Sie die Verwendung von öffentlichem WLAN

Öffentliches WLAN ist ein Nährboden für Hackerangriffe, da Malware und andere Viren leicht über ein ungesichertes Netzwerk verbreitet werden können.

Weisen Sie die Teammitglieder an, niemals ungesichertes WLAN auf Arbeitsgeräten zu verwenden.

Führen Sie häufige Sicherheitsaudits durch

Selbst eine einfache Lücke in der Netzwerksicherheit hat einen großen Einfluss auf die Qualität und Sicherheit von VoIP-Anrufen. Optimalerweise sollten Sicherheitsbewertungen von unabhängigen und verifizierten Sicherheitsagenturen durchgeführt werden, damit nichts übersehen wird und angemessene vorbeugende Maßnahmen ergriffen werden.

Zu den Schlüsselfaktoren einer unabhängigen Sicherheitsbewertung gehören:

- Gateway-Bewertungen – VoIP wird von VoIP-Gateways an PSTN-Leitungen übertragen, und an diesen Endpunkten sowie an anderen Endpunkten in Ihrem Netzwerk müssen Schutzmechanismen vorhanden sein.

- Firewall-Konfiguration – Ihre Firewall muss Cyberkriminelle fernhalten und von Ihnen gesendete Datenpakete ungehindert passieren lassen.

- Cyberangriffssimulationen – Diese werden durchgeführt, um Ihrem Unternehmen dabei zu helfen, seine Schwachstellen zu bewerten und die Erkennung von Eindringlingen zu verbessern.

- Anwendungsbasiertes Sicherheitsscannen – Ein durchschnittliches Unternehmensnetzwerk verwendet mehrere Anwendungen für eine Vielzahl von Funktionen, und jede sollte auf Probleme gescannt werden.

- Patchverfahren – Patchverfahren sollten ebenfalls bewertet werden, um festzustellen, ob Software/Hardware Schwachstellen aufweist, die ausgenutzt werden könnten

Schützen Sie BYOD/mobile Geräte

Mobile VoIP-Apps sind ideal für Büros mit Remote-/gemischten Teams, oft in ordnungsgemäß gesicherten Netzwerken.

Wenn das mobile Gerät oder BYOD-Gerät jedoch über öffentliches WLAN für VoIP verwendet wird, sind sie dank unsicherer 802.11x-Drahtlosverbindungen sehr anfällig für Cyberkriminelle.

Um dies zu verhindern, aktivieren Sie die Ende-zu-Ende-Verschlüsselung und schützen Sie drahtlose Zugriffspunkte durch sicherere Protokolle als 802.11x. Dazu gehört WPA, das Verschlüsselung verwendet, um verbundene Geräte zu schützen.

Darüber hinaus hilft ein Session Border Controller entfernten Mitarbeitern, sich mit SIP-Trunks zu verbinden, während der gesamte ein- und ausgehende VoIP-Verkehr auf Schwachstellen und Angriffe analysiert wird.

Führen Sie konsistente Software- und Systemaktualisierungen durch

Auch wenn viele VoIP-Anbieter automatische Software-Updates durchführen, ist es dennoch eine gute Idee sicherzustellen, dass Sie die neueste Version all Ihrer geschäftlichen Kommunikationstools verwenden.

Diese Updates aktualisieren nicht nur Funktionen und verbessern die Benutzererfahrung. Sie enthalten auch wichtige Sicherheitsupdates und Schutz vor Viren und Malware, von deren Existenz Sie vielleicht nicht einmal wissen.

Darüber hinaus führen sie häufig Technologien ein, um Paketverluste zu beheben und Schwachstellen zu beheben.

Bei den meisten VoIP-Telefonen ist das Trivial File Transfer Protocol (TFTP) das primäre System zur Bereitstellung von Sicherheitspatches. Leider stellt dies eine Sicherheitslücke dar, da jeder Hacker eine einfache Datei in das System einfügen kann, die Schwachstellen aufdeckt und einen Einstiegspunkt in das Netzwerk bietet.

Um dies zu verhindern, müssen Sicherheitsmaßnahmen getroffen werden, um die Hardware vor betrügerischen Patches zu schützen, und VoIP-Telefone müssen regelmäßig von IT-Mitarbeitern gepatcht werden, um zu verhindern, dass Schwachstellen ausgenutzt werden.

Die sichersten und verschlüsseltesten VoIP-Anbieter

In puncto Sicherheit und insbesondere Verschlüsselung sind nicht alle VoIP-Anbieter gleich.

Anbieter, die Verschlüsselung und überlegene Sicherheitsfunktionen anbieten, sind in der folgenden Tabelle aufgeführt.

| Anbieter | 8×8 | RingCentral | Nextiva | Vonage | GoToConnect |

| Betriebszeit | 99,9999 % | 99,999 % | 99,999 % | 99,999 % | 99,999 % |

| Ende-zu-Ende-Verschlüsselung | ✓ | ✓ | ✓ | ✓ | ✓ |

| Supportzeiten | Telefon: Montag–Samstag, 6:00–18:00 Uhr Chat-Support: 24/7 | Telefon: Montag bis Freitag von 5:00 bis 18:00 Uhr Chat-Support: 24/7 | Telefon: Montag bis Freitag von 5:00 bis 18:00 Uhr Chat-Support: 24/7 | Telefon: 24/7 Chat-Support: 24/7 | |

| HIPAA-Konformität | ✓ | ✓ | ✓ | ✓ | ✓ |

| ISO-27001-Zertifizierung und SOC 2-Konformität | ✓ | ✓ | ✓ | ✓ | ✓ |

| Unabhängige Sicherheitsaudits | Jährlich | Jährlich | Regelmäßige Penetrationstests | Unabhängige Sicherheitsaudits, Häufigkeit unbekannt | Jährlich |

| Mehr Informationen | Unser 8×8 Test | Unsere RingCentral-Rezension | Unser Nextiva-Test | Unsere Vonage-Rezension | Unser GoToConnect-Test |

Um mehr über die hier erwähnten verschlüsselten VoIP-Anbieter zu erfahren und andere Lösungen für die Unternehmenskommunikation zu entdecken, sehen Sie sich unsere interaktive Tabelle der besten VoIP-Software für Unternehmen an .

Häufig gestellte Fragen zur VoIP-Sicherheit

Nachfolgend haben wir einige der häufigsten Fragen zur VoIP-Sicherheit beantwortet.