Was ist Computersicherheit | Häufige Bedrohungen der Computersicherheit

Veröffentlicht: 2022-04-02Lesen Sie weiter, um detailliertes Wissen über Computersicherheit, Sicherheitsrisiken und den Schutz Ihres Computers zu erhalten.

Ihr Computer spielt jeden Tag mit zahlreichen Sicherheitsbedrohungen Verstecken. Was wir meinen, ist, dass viele Gefahren ständig versuchen, Ihr Gerät zu finden und anzugreifen. Immer wenn Sie das Internet nutzen, neue Software herunterladen, eine Datei importieren oder andere Aufgaben ausführen, wird es für Hacker, Viren und andere Probleme einfacher, Ihren Computer zu erfassen.

Nachdem Sie das Gerät betreten haben, können Sie durch die üblichen Computersicherheitsbedrohungen mit vielen Schwierigkeiten konfrontiert werden.

Beispielsweise können sie Ihre Daten stehlen und dafür Geld erpressen, Ihre persönlichen Daten für betrügerische Zwecke verwenden und viele andere Probleme verursachen.

Daher ist es wichtig, sich über die häufigsten Computersicherheitsbedrohungen zu informieren und sich davor zu schützen.

In diesem Artikel werden verschiedene Aspekte im Zusammenhang mit der Computer-Cybersicherheit und den damit verbundenen Bedrohungen im Detail behandelt. Aber bevor wir weitermachen, lassen Sie uns zunächst diskutieren, was Computersicherheit ist, um Ihnen ein besseres Verständnis dafür zu vermitteln.

Einführung in die Computersicherheit

Wenn wir über die grundlegende Definition der Computersicherheit sprechen, geht es darum, Ihr Gerät und Ihre Informationen vor unbefugter Nutzung, Beschädigung und Diebstahl zu schützen.

Mit anderen Worten, die Bedeutung von Computersicherheit ist eine Reihe von Systemen zum Schutz Ihres Computers vor allem, was potenziell schädlich für das Gerät und Ihre Privatsphäre sein könnte.

Einige Beispiele für Computersicherheit sind Zwei-Wege-Authentifizierung, Passwortschutz usw. Wir werden später in diesem Artikel mehr über diese Mechanismen erfahren, um den Computer sicher zu halten.

Bevor Sie fortfahren, ist es wichtig, die Arten der Computersicherheit zu besprechen, damit Sie sich besser vor Bedrohungen (die in den nächsten Abschnitten erwähnt werden) schützen können.

Lesen Sie auch: Kritische Sicherheitslücken in beliebten VPN-Apps

Arten von Computersicherheitssystemen

Nachdem Sie nun gelernt haben, was Computersicherheit ist, sollten Sie auch beachten, dass sie verschiedene Formen annehmen kann. Die Arten der Sicherheit hängen davon ab, was Sie auf Ihrem Computer schützen möchten. Im Allgemeinen kann die Computersicherheit von den folgenden Typen sein.

Anwendungssicherheit

Da Apps auf Ihrem Computer ein weiches Ziel für Angreifer darstellen, können Sie sie mit Anwendungssicherheit schützen. Es fügt den Apps Sicherheitsfunktionen hinzu, um sie vor Cyberangriffen zu schützen.

Firewalls für Webanwendungen, Antivirensoftware, Firewalls, Passwörter und Verschlüsselung sind einige Beispiele für Anwendungssicherheitssysteme.

Informationssicherheit

Wenn Sie sich Sorgen über die unbefugte Nutzung Ihres Computersystems oder die Verletzung seiner Vertraulichkeit, Verfügbarkeit und Integrität machen, können Sie Informationssicherheit einsetzen. Diese Art der Computersicherheit konzentriert sich auf den Schutz von Informationen durch das CIA-Triadenmodell, das sicherstellt, dass die Daten jederzeit ohne Produktivitätsverlust sicher bleiben.

Netzwerksicherheit

Cyberkriminelle suchen oft nach Schlupflöchern im Netzwerk, um in Ihren Computer einzudringen. Daher müssen Sie über einen Netzwerksicherheitsmechanismus verfügen, um unbefugten Zugriff auf Ihre Computernetzwerke zu verhindern.

Endgerätesicherheit

Die Verantwortung für den Schutz vor Computerbedrohungen liegt immer beim Endbenutzer. Häufig helfen Benutzer Angreifern jedoch unbeabsichtigt dabei, ihre rechtswidrigen Zwecke zu erfüllen (z. B. klicken Benutzer oft unwissentlich auf bösartige Links).

Daher zielt Endpoint Security darauf ab, bei Benutzern ein Bewusstsein für Computersicherheitsthemen wie Phishing-/Social-Engineering-Angriffe, Erstellung und Verwendung von Passwörtern, Geräte-/physische Sicherheit und die Bedeutung von Cybersicherheit zu schaffen.

Internet sicherheit

Wie Sie vielleicht bereits wissen, ist das Internet eine virtuelle Tür zu vielen Dingen, wie z. B. Informationen und Computersicherheitsrisiken (wie Viren, Spyware und andere Malware). Daher bedeutet Internetsicherheit, den Computer vor verschiedenen internetbasierten Problemen zu schützen.

Oben haben wir die Definition der Computersicherheit und ihre Typen besprochen, um Ihnen einen grundlegenden Überblick über das Thema zu geben. Unserer Ansicht nach sind Sie nun gut gerüstet, um die folgenden PC-Bedrohungen zu bekämpfen, denen Sie möglicherweise begegnen.

Die häufigsten Computersicherheitsbedrohungen

Jetzt ist es an der Zeit, die Computersicherheitsrisiken zu kennen, die auf Sie zukommen können. Wir teilen sie unten.

1. Phishing

Phishing-Angriffe sind weit verbreitet und eine der potenziellsten Bedrohungen für die Computersicherheit. Jüngsten Untersuchungen zufolge sind über 81 % der Unternehmen im vergangenen Jahr Opfer von Phishing geworden.

Am häufigsten erfolgen Phishing-Angriffe über E-Mails. Der Angreifer verwendet eine vertraut aussehende E-Mail-Adresse, um Sie zu täuschen. Wenn Sie auf die E-Mail klicken, den angegebenen Anhang öffnen und die erforderlichen Informationen eingeben, verlieren Sie am Ende Ihre Daten. Darüber hinaus berichteten Benutzer sogar von finanziellen Verlusten aufgrund von Computersicherheitsbedrohungen wie Phishing.

Neben E-Mails haben Hacker auch mit dem Phishing über die Cloud-Anwendungen von Unternehmen begonnen. Daher sollten Sie geeignete Maßnahmen ergreifen, um sie zu schützen.

2. Malware

Wenn Sie die Fehlermeldung „Auf Ihrem Computer wurden schwerwiegende Sicherheitsbedrohungen erkannt“ erhalten, ist Ihr Gerät möglicherweise mit Malware infiziert. Malware ist schädliche Software wie Spyware, Ransomware, Viren usw. Malware-Angriffe erfolgen, wenn Sie auf einen infektiösen Link oder E-Mail-Anhang klicken.

Malware kann, sobald sie sich in Ihrem Computer befindet, eine Menge Schaden anrichten, z. B. die Installation schädlicher Software, die Verhinderung des Zugriffs auf die Schlüsselkomponenten des Netzwerks, das Sammeln Ihrer privaten Informationen und vieles mehr.

Hinweis: Laut einer aktuellen Studie verzeichneten Ransomware-Angriffe allein im dritten Quartal 2021 einen Anstieg von über 140 %. Anhand der Zahlen können Sie abschätzen, dass es im Jahr 2022 zu einem exponentiellen Anstieg von Malware-Angriffen kommen könnte.

Lesen Sie auch: Die besten kostenlosen Tools zum Entfernen von Malware für Windows

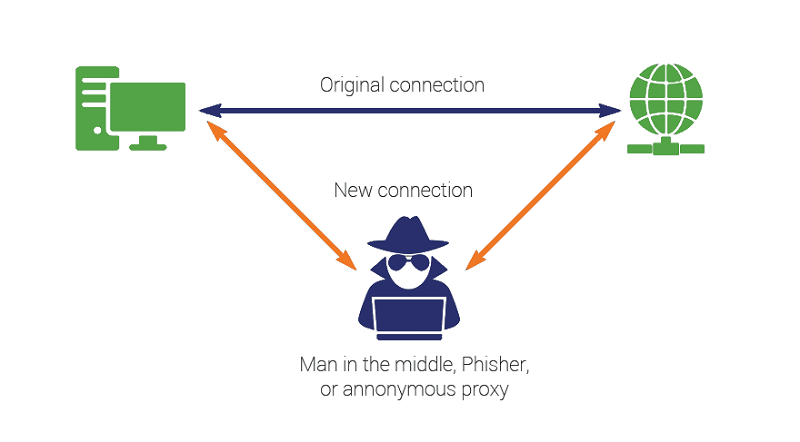

3. Mann in der Mitte

MitM oder Man in the Middle ist eine der Arten von Computerbedrohungen, bei der sich der Hacker zwischen eine Transaktion zwischen zwei Parteien stellt. Sobald der Cyberkriminelle in die Kommunikation eintritt, kann er sensible Daten stehlen.

Man-in-the-Middle-Angriffe erfolgen meist über ungesicherte öffentliche WLAN-Netzwerke. Daher müssen Sie sie mit Vorsicht verwenden.

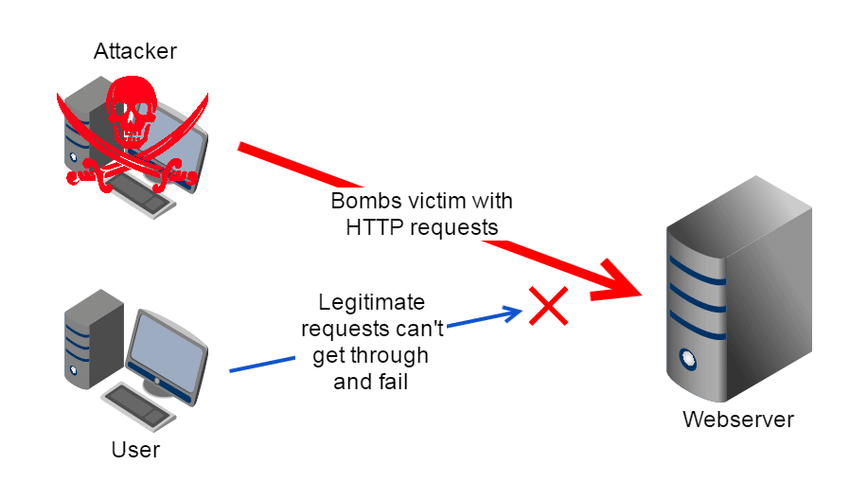

4. Dienstverweigerung

Eine weitere Bedrohung für die Cybersicherheit von Computern sind Denial-of-Service-Angriffe. Diese Art von Angriffen hindert Sie daran, auf die Computer- oder Netzwerkressourcen zuzugreifen. Es überschwemmt das System, das Netzwerk oder die Server mit nutzlosen Daten und Anfragen, um sie unzugänglich zu machen.

Darüber hinaus können Angreifer durch verteilte Denial-of-Service-Angriffe Ihr Gerät sogar mit vielen infizierten Geräten angreifen.

Hinweis: Aktuellen Zahlen zufolge kosten Denial-of-Service-Angriffe für ein Unternehmen über 20.000 bis 40.000 US-Dollar pro Stunde. Das ist eine ganze Menge!

5. SQL-Injection

Das nächste Computersicherheitsrisiko, dem Sie möglicherweise ausgesetzt sind, ist die SQL-Injektion. Hier fügen Cyberkriminelle bösartigen Code in SQL-Server ein, um auf die Datenbank zuzugreifen. Nach dem Zugriff auf den Server kann der Angreifer die Daten einsehen, verändern oder löschen.

6. Emote

Lassen Sie uns nun über Emotet sprechen. Es ist ein Trojaner (eine Art Malware), der in Ihren Computer eindringt, um Ihre sensiblen oder vertraulichen Informationen zu stehlen.

Emotet gelangt über Spam-E-Mails, schädliche Skripte oder infizierte Links auf Ihren Computer. Sie gilt als eine der teuersten und schädlichsten Malware.

Hinweis: Emotet bleibt nicht auf einem einzelnen Computer. Er repliziert sich wie ein Wurm und verbreitet die Infektion auf alle angeschlossenen Computer. Jüngsten Statistiken zufolge hat Emotet bereits mehr als 5 % der Organisationen auf der ganzen Welt betroffen.

7. Social-Engineering-Angriffe

Die vielleicht gebräuchlichste Form des Schutzes vor unbefugter Nutzung eines Computersystems ist das Passwort. Mit der Zunahme von Social-Engineering-Angriffen sind jedoch sogar Passwörter gefährdet.

Hacker verwenden Social Engineering oder eine Strategie, die menschliche Interaktionen beinhaltet, um Benutzer dazu zu bringen, ihre Passwörter preiszugeben. Darüber hinaus umfassen andere Formen von Social-Engineering-Angriffen den Zugriff auf die Sicherheitsschlüssel (Passwörter) durch Erraten oder eine Passwortdatenbank.

Hinweis: Jüngsten Untersuchungen zufolge haben Social-Engineering-Angriffe im Jahr 2021 um eine alarmierende Rate von 270 % zugenommen und werden voraussichtlich im Jahr 2022 noch weiter zunehmen.

Lesen Sie auch: Android-Malware „Unkillable“ gibt Hackern vollen Remote-Zugriff

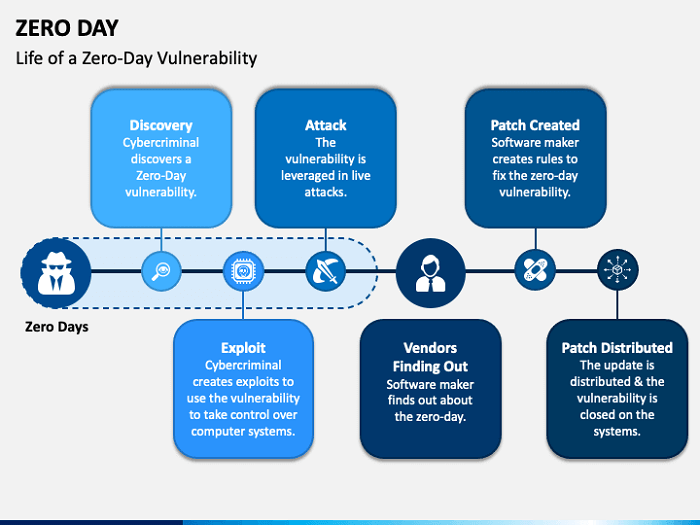

8. Zero-Day-Exploit

Keine Software oder Anwendung ist narrensicher. Fast alle Programme haben bestimmte Schwachstellen, die Hackern den Weg ebnen können, in Ihr System einzudringen. Zero-Day-Exploits passieren, wenn diese Schlupflöcher notorischen Köpfen bekannt werden, bevor die Software-/App-Entwickler ein Patch-Update veröffentlichen, um sie zu beheben.

Hinweis: Wie von Forschern beobachtet, haben Zero-Day-Exploits von 2020 bis 2021 dramatisch um 100 % zugenommen. Diese Angriffe nehmen auch 2022 zu.

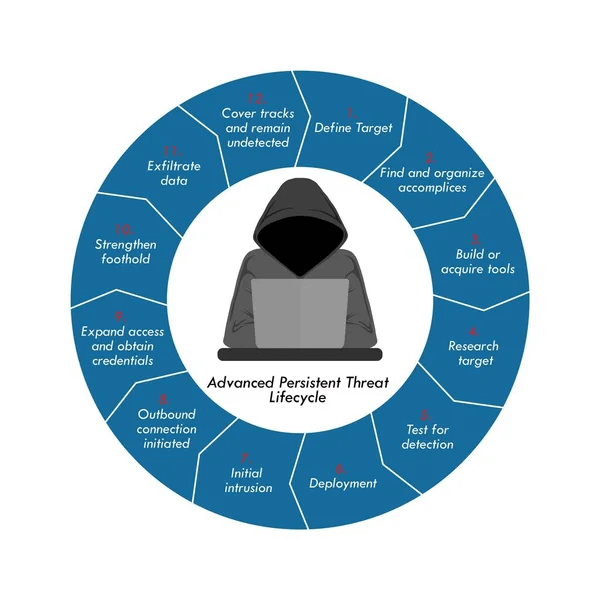

9. Fortgeschrittene anhaltende Angriffe

Wenn ein böswilliger Akteur in ein Netzwerk oder System eindringt und über einen längeren Zeitraum unentdeckt bleibt, sprechen wir von einem Advanced Persistent Attack. Hier zielt der Angreifer darauf ab, Ihre Netzwerkaktivitäten zu überprüfen, um wichtige Informationen über das Ziel zu erhalten.

Das Ziel fortgeschrittener anhaltender Angriffe sind meist angesehene Unternehmen, nationale Websites und andere hochwertige Opfer.

Hinweis: Verschiedene Untersuchungen prognostizierten, dass mobile Geräte, Lieferketten und Cloud-Computing-Software im Jahr 2022 zu den Hauptopfern von Advanced Persistent Attacks gehören werden.

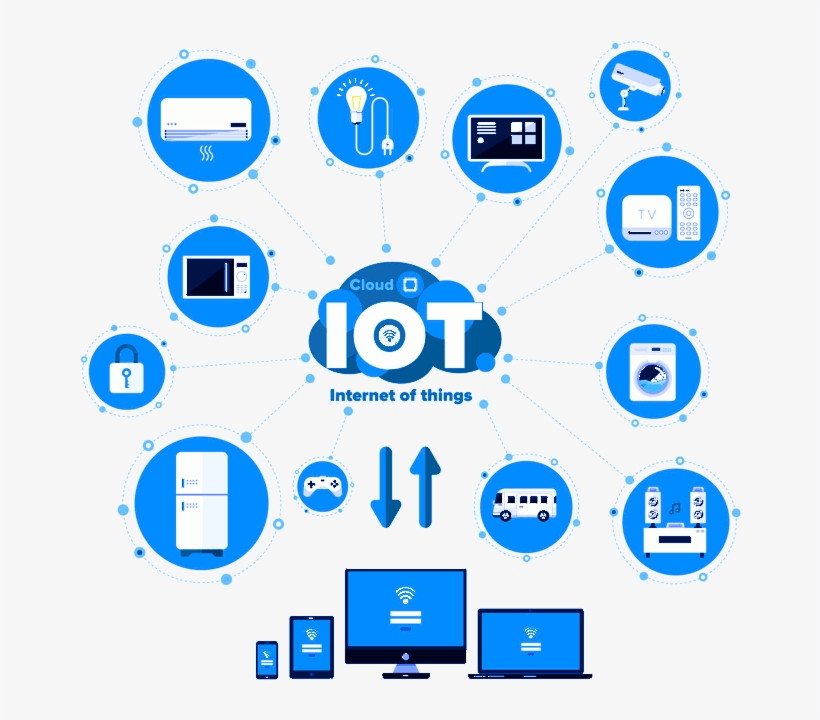

10. IoT-Angriffe

In der modernen Welt hat das IoT (Internet of Things) eine immense Popularität erlangt. Cyberkriminelle greifen IoT-Geräte über Botnets an. Die Botnet-Malware sucht im Internet nach unbewachten Geräten und infiziert so viele Geräte wie möglich.

Das Botnetz nutzt die Leistung und die Ressourcen der infizierten Geräte für verschiedene automatische Aktivitäten, die dem Gerätebenutzer unbekannt sind. Darüber hinaus verwenden Hacker diese Botnets, um E-Mail-Spamming, betrügerische Kampagnen, böswillige Generierung von Datenverkehr und andere rechtswidrige Aktivitäten auszuführen.

Hinweis: Wie von Gartner berichtet, werden sich in der kommenden Zeit über 25 % der Cyberangriffe auf das IoT beziehen.

Nachdem Sie sich über die häufigsten Computersicherheitsbedrohungen informiert haben, fragen Sie sich vielleicht, wie Sie Ihr Gerät davor schützen können, richtig? Nun, wir teilen dasselbe im nächsten Abschnitt.

So schützen Sie den Computer vor Sicherheitsbedrohungen

Sie können einige einfache Tipps befolgen, um Ihren Computer und Ihre Daten zu schützen. Sie sind unten angegeben.

Verwenden Sie starke Passwörter

Passwörter sind das gängigste Werkzeug, um Ihren Computer und Ihre Daten vor unbefugtem Zugriff zu schützen. Sie müssen ein Passwort verwenden, das schwer zu erraten ist. Sie können eine Kombination aus Zahlen, Buchstaben und Symbolen verwenden, um ein solches Passwort zu erstellen.

Installieren Sie eine Antivirus-Software

Antivirus-Software ist der Schutzschild, den Sie brauchen, um Ihre Daten vor den neugierigen Blicken von Hackern zu schützen. Es hilft, Viren und andere Malware fernzuhalten. Außerdem können Sie Viren mit Leichtigkeit erkennen und entfernen, falls Ihr Gerät jemals infiziert wird. Wenn Sie sich nicht sicher sind, welches Antivirenprogramm Sie verwenden sollen, können Sie eine unserer Top-Empfehlungen auswählen.

Aktualisieren Sie Ihr Betriebssystem, Ihre Anwendungen und Ihren Browser

Updates schließen die Sicherheitslücken, die Hacker für ihre rechtswidrigen Zwecke ausnutzen können. Darüber hinaus ist die erste Regel der Computersicherheit, Patches zu überprüfen. Daher raten wir unseren Lesern immer, ihr Betriebssystem, ihren Webbrowser und ihre Anwendungen immer auf dem neuesten Stand zu halten.

Ignorieren Sie verdächtig aussehende E-Mails

Hacker verwenden oft lukrative E-Mails, um das Ziel zu täuschen. Wenn also eine E-Mail zu gut aussieht, um wahr zu sein, klicken Sie niemals darauf. Wenn Sie beispielsweise eine E-Mail erhalten, in der steht, dass Sie im Lotto eine Million Dollar gewonnen haben, handelt es sich höchstwahrscheinlich um einen Betrug, der darauf abzielt, Sie auszurauben. Widerstehen Sie daher der Versuchung, die Belohnung einzufordern.

Verwenden Sie die Zwei-Faktor-Authentifizierung

Passwörter sind die am häufigsten verwendete Authentifizierungsmethode. Da Hacker inzwischen jedoch intelligent genug geworden sind, um schwache Passwörter zu knacken, bieten viele Websites eine Option zur Zwei-Faktor-Authentifizierung an. Hier erhalten Sie Zugang nach Eingabe Ihres Passworts und einer anderen Form der Verifizierung, wie z. B. einem OTP (One Time Password), das auf Ihre E-Mail-/Mobilnummer gesendet wird. Wir finden es besser, die Zwei-Faktor-Authentifizierung beizubehalten und empfehlen unseren Lesern, dasselbe zu tun.

Oben waren die Sicherheitsbedrohungen für Ihren Computer und Möglichkeiten, sie in Schach zu halten. Wenn Sie noch Fragen oder Unklarheiten haben, können Sie den nächsten Abschnitt durchgehen, um die erforderlichen Antworten zu finden.

Lesen Sie auch: Die besten kostenlosen Tools zum Entfernen von Spyware für Windows-PCs

Häufig gestellte Fragen

Nachfolgend beantworten wir alle Fragen zur Computer-Cybersicherheit, die Ihnen vielleicht noch in den Sinn kommen.

Q1. Was ist Datensicherheit?

Datensicherheit ist vereinfacht gesagt ein Aspekt der Informationstechnologie, der sich mit dem Schutz von Software und Daten vor unbefugter Manipulation oder Beschädigung befasst.

Q2. Was ist Computerdatenschutz?

Einfach ausgedrückt, Computer-Datenschutz ist Ihre Fähigkeit zu entscheiden, welche Daten auf Ihrem Computer mit Dritten kommuniziert werden dürfen. Ohne Ihr Wissen können keine Informationen an Dritte weitergegeben werden.

Q3. Was ist ein Computersicherheitsrisiko?

Alle Dinge, die Ihre Daten beschädigen oder unbefugten Zugriff darauf ermöglichen können, werden als Computersicherheitsrisiko bezeichnet. Alles kann zu Computersicherheitsrisiken führen, einschließlich Viren, Ransomware und anderer Malware.

Q4. Welche Bedeutung hat die Computersicherheit?

Datenschutz ist das wichtigste Anliegen der Computersicherheit. Abgesehen davon sind im Folgenden weitere Faktoren aufgeführt, die Computersicherheit wichtig machen.

- Schutz von Organisationseigentum

- Verhinderung von Viren und anderer Malware

- Minimierung des Risikos eines unbefugten Zugriffs

Q5. Welcher Faktor verursacht die meisten Probleme im Zusammenhang mit der Computersicherheit?

Versehentliche Fehler sind das Element, das zu vielen Problemen im Zusammenhang mit der Computersicherheit führt.

F6. Was ist ein Beispiel für mangelnde Computersicherheit?

Spam ist das häufigste Beispiel für unzureichende Computersicherheit. Wann immer Sie viele Spam-E-Mails oder -Nachrichten erhalten, kann mit Ihrem Sicherheitssystem etwas nicht stimmen.

Q7. Welche Art von Datenschutzgesetz betrifft die Computersicherheit?

Alle für Ihre Organisation geltenden Datenschutzgesetze wirken sich auf die Computersicherheit aus. Wenn beispielsweise COPPA (Children's Online Privacy Protection Act) für Ihre Organisation gilt, wirkt sich dies auf Ihre Computersicherheit aus.

Das ist alles für Computersicherheit und damit verbundene Bedrohungen

In diesem Artikel haben wir uns verschiedene Bedrohungen und Lösungen für die Computersicherheit angesehen. Wir hoffen, dass dieser Artikel Ihnen geholfen hat, die häufigsten Computersicherheitsrisiken zu verstehen und wie Sie sie von Ihrem Gerät fernhalten können.

Die moderne Welt hat viele offene Tore für Hacker und Cyberkriminelle, um in Ihren Computer einzudringen. Wir raten Ihnen daher, stets wachsam zu bleiben.

Wenn Sie Fragen oder Bedenken zu diesem Artikel haben, beantworten wir gerne alle Ihre Fragen. Schreib uns gerne einen Kommentar.