Was ist Cyber-Erpressung? Was können Sie tun, um sicher zu bleiben?

Veröffentlicht: 2021-08-25Bei mehreren Cyberkriminalität stehlen Angreifer Ihre Online-Informationen, ohne Sie um etwas zu bitten. Aber hier werden wir über eine Cyberkriminalität sprechen, bei der ein Schurke Sie einschüchtern kann, Ihnen zu geben, was er oder sie will. Hier werden wir über Cyber-Erpressung sprechen. In der jüngeren Vergangenheit haben Cyberkriminelle nicht nur Unternehmen erpresst, sondern sogar mehrere Einzelpersonen zu ihren Opfern gemacht.

Also, was ist Cyber-Erpressung?

Erpressung ist eine häufige Form der Kriminalität, bei der ein Krimineller Einschüchterung, Gewalt, Erpressungstechniken oder illegale Macht anwendet, um eine Gegenleistung zu erhalten. Es könnte ein finanzieller Gewinn oder eine andere Reaktion sein. Werfen Sie jetzt den Begriff „Cyber“ ein. In neuerer und digitaler Hinsicht erhalten Cyberkriminelle Zugriff auf Ihre digitalen Daten und verlangen dann eine Zahlung oder eine andere Gegenleistung.

Werfen wir einen kurzen Blick auf gängige Arten von Cyber-Erpressung.

(i) DDoS-Angriffe

Hier überschwemmen die Cyberangriffe ein bestimmtes Netzwerk mit so viel schädlichem Datenverkehr, dass es nicht normal kommunizieren oder arbeiten kann. Dies betrifft den Zugriff auf Daten und Server. Wenn ein Cyberkrimineller einen solchen Angriff startet, wird eine riesige Summe Lösegeld verlangt, um den Angriff zu stoppen.

(ii) Cyber-Erpressung

Bei dieser Art von Angriff dringen Cyberkriminelle in ein privates Netzwerk ein. Dann stehlen sie wertvolle Netzwerke und halten die Informationen, die sich in diesem Netzwerk befinden, als Geisel. Und solange ihre Forderungen nicht erfüllt werden, geben die Cyberkriminellen die Informationen nicht zurück.

Im Jahr 2017 waren zwei berühmte Streaming-Plattformen Gegenstand eines Cyber-Erpressungsangriffs, bei dem die Erpresser Episoden veröffentlichten, als ihnen das Lösegeld nicht gezahlt wurde.

(iii) Ransomware

Eine sehr beliebte Form von Malware, die die Informationen eines Opfers als Geisel hält und der Angreifer dann ein bestimmtes Lösegeld verlangt, um die Informationen freizugeben. Hier erhalten Benutzer auch eine Anleitung, wie sie die geforderte Gebühr bezahlen können, damit die Verschlüsselung der Daten entfernt werden kann.

Erst kürzlich hat eine Ransomware-Gang LockBit 2.0 einen Angriff auf den IT-Riesen Accenture entladen. Die Bedrohungsakteure erklärten, dass sie die Daten veröffentlichen würden, wenn der Riese ihnen das Lösegeld nicht zahlen würde.

Die Woche der Ransomware – 13. August 2021 – Der Aufstieg von LockBit – @LawrenceAbramshttps://t.co/93i8Z7JPkp

– BleepingComputer (@BleepinComputer) 13. August 2021

Wie können Sie sich vor Cyber-Erpressung schützen?

1. Verwenden Sie einen Passwort-Manager

Es gibt mehrere Fälle, in denen Passwörter kompromittiert wurden. Eine Möglichkeit, Cyber-Erpressung abzuwehren, ist die Verwendung starker Passwörter. Unter normalen Umständen verwenden wir oft Passwörter, die leicht kompromittiert werden können. Und für Hacker ist es eine leichte Aufgabe, Passwörter herauszufinden, besonders wenn sie leicht zu entziffern sind. Sobald ein Hacker Ihr Passwort kennt, kann er Ihnen drohen, alle gewünschten Daten bereitzustellen.

Da Sie wissen, dass es nahezu unmöglich ist, sich lange Passwörter für alle Ihre Konten zu merken, können Sie jederzeit die Hilfe eines robusten Passwort-Managers in Anspruch nehmen, der in der Lage ist, einzigartige und starke Passwörter für jedes Ihrer Konten bereitzustellen.

Hier ist eine Liste mit einigen der besten Passwort-Manager. TweakPass schützt nicht nur Ihre Passwörter, sondern tut viele Dinge, um Ihre Online-Sicherheit zu stärken. Hier sind einige der Kernfunktionen von TweakPass –

Klicken Sie hier, um TweakPass herunterzuladen

Lesen Sie die vollständige Rezension von Tweakpass

Funktionen von TweakPass

- TweakPass speichert alle Ihre Passwörter an einem einzigen Ort, auf den nur Sie zugreifen können

- AES-256-Bit-Verschlüsselung

- Ein Generator für starke Passwörter hilft dabei, lange, sichere Passwörter zu generieren, die die Bedingung für ein starkes Passwort erfüllen. Es stellt beispielsweise sicher, dass ein Passwort Groß- und Kleinbuchstaben, Zahlen, Symbole usw. enthält und ob das Passwort komplex genug ist

- Sie können gespeicherte Passwörter auf allen Geräten synchronisieren

- Sie können Passwörter und Logins speichern, während Sie surfen

So verwenden Sie TweakPass

Wenn Sie TweakPass in Aktion sehen möchten, schauen Sie sich diesen Beitrag an. Lassen Sie uns jedoch beginnen, oder?

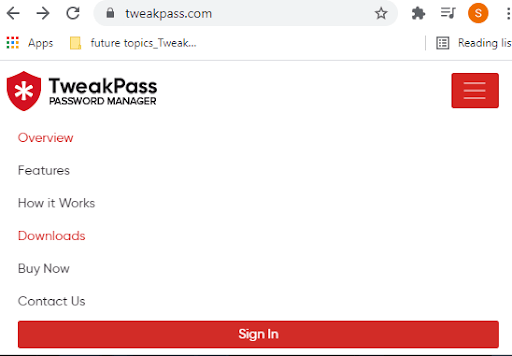

- Besuchen Sie tweakpass.com und klicken Sie dann auf das Hamburger-Symbol rechts auf der Seite und dann auf Downloads

- Wählen Sie die Plattform aus, auf der Sie TweakPass installieren möchten. Sie können TweakPass als Erweiterung für Ihren Browser herunterladen oder auf Ihrem Computer oder Smartphone installieren

- Angenommen, Sie haben TweakPass auf Ihrem Windows-Computer installiert. Führen Sie das Installationsprogramm aus, indem Sie auf die Setup-Datei doppelklicken

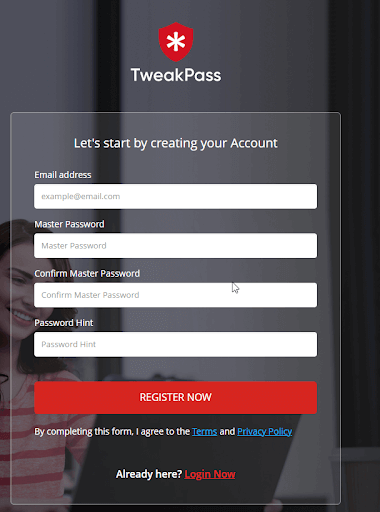

- Für einen Account anmelden. Hier geben Sie Ihre E-Mail-ID ein und erstellen ein Master-Passwort

- Folgen Sie den Anweisungen auf dem Bildschirm und Sie können loslegen.

Muss gelesen werden: Die besten LastPass-Alternativen zum Verwalten Ihrer Passwörter

2. Verwenden Sie die 2-Faktor-Authentifizierung

Die Zwei-Faktor-Authentifizierung gilt als eine der besten und leistungsstärksten Methoden zum Schutz von Online-Informationen. Es fungiert als zusätzliche Schutzebene über den Benutzernamen und das Passwort hinaus, die Sie bei der Anmeldung angeben.

Hier können Sie beispielsweise einen 6-stelligen Code senden, den Sie möglicherweise eingeben müssen, nachdem Sie sich mit Benutzername oder Passwort angemeldet haben, oder Sie müssen möglicherweise auf die Schaltfläche „Ja“ tippen oder klicken.

Das Beste daran ist, dass diese Aktionen nur von Ihnen ausgeführt werden können (es sei denn, jemand hat Ihnen Ihr Gerät gestohlen).

3. Vermeiden Sie es, auf Links zu klicken

Unabhängig davon, ob Sie eine offizielle oder private E-Mail verwenden, sollten Sie niemals auf verdächtige Links klicken, die möglicherweise von einer seriösen Quelle stammen. Beispielsweise erhalten Sie möglicherweise eine gefälschte E-Mail von PayPal oder einer anderen Banking-Website, dass Ihr Konto kompromittiert wurde, und Sie werden möglicherweise aufgefordert, Details wie Kreditkartennummer, Bankkontodaten, CVV, OTP usw. anzugeben. Vertrauen Sie solchen Websites niemals, weil Kein Mitarbeiter Ihrer Bank würde Ihnen jemals eine solche E-Mail senden.

Um mehr darüber zu erfahren, wie Sie wahrnehmen, ob jemand Sie phishing, können Sie sich diesen Beitrag ansehen.

4. Behalten Sie Ihre Geräte für sich

Ob es Ihr Freund, Kollege oder Verwandter ist, Sie sollten andere daran hindern, Ihre Geräte wie Computer, Laptops, Mobiltelefone oder andere Geräte zu verwenden, insbesondere solche Geräte, die Ihre persönlichen Daten enthalten können.

Eines der Elemente, auf deren Grundlage eine Person Sie einschüchtern oder Dinge von Ihnen erpressen kann, ist, wenn sie Informationen über Sie hat, die kompromittiert werden können.

5. Aktualisieren Sie Ihr Betriebssystem und Ihre Software

Software und Anwendungen, die seit langem nicht mehr aktualisiert wurden, sind eines der einfachsten Ziele für Hacker. Sie können sich leicht in ungepatchte Schwachstellen hacken, Ihre Daten stehlen und Sie dadurch einschüchtern, zu zahlen. Es ist daher ratsam, dass Sie Ihr Betriebssystem regelmäßig auf ausstehende Updates überprüfen und sicherstellen, dass alle Anwendungen auf Ihren Geräten aktualisiert sind.

6. Installieren Sie einen effektiven Virenschutz und pflegen Sie eine robuste Firewall

Die Bedeutung von Firewall und Antivirus, sei es auf individueller oder auf Unternehmensebene, kann nicht genug betont werden. Moderne Antivirenprogramme sind so erstellt, dass keine Malware den von ihnen geschaffenen Schutzschild überwinden kann. Antivirus-Software erstickt eine bösartige Bedrohung schon im Keim, bevor sie sich auf die Dateien auf Ihrem Computer oder sogar auf Ihren gesamten Computer ausbreiten kann. Hier finden Sie alles, was Sie über das Aktivieren (und sogar Deaktivieren) einer Firewall auf Ihrem Computer wissen müssen.

7. Erstellen Sie mehrere Datensicherungen

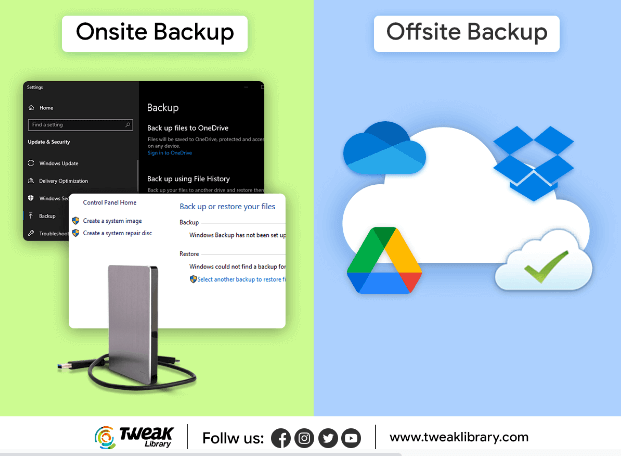

Ob auf organisatorischer oder persönlicher Ebene, Datensicherungen sollten an mehreren Orten aufbewahrt werden, damit Sie bei einer Kompromittierung von Daten an einem Ort zumindest auf mehrere Sicherungen zurückgreifen können. Sie können entweder ein Backup mit der Einrichtung erstellen, die Ihr Betriebssystem Ihnen bietet, Windows-Benutzer können beispielsweise die erweiterte Dateiversionsverlaufsfunktion von Windows 10 verwenden und Mac-Benutzer können Time Machine verwenden. Sie können sich jedoch sogar für spezielle Dienstprogramme entscheiden, um Daten auf Android, Windows und Mac bequem und schnell zu sichern

Abschluss:

In diesem digitalen Zeitalter einerseits, da Geräte und Anwendungen Aufgaben für uns immer bequemer machen, andererseits auch Cyberkriminelle davon profitieren. Wir hoffen, dass diese einfachen Schritte Ihnen dabei helfen, Gefahren wie Cyber-Erpressung meilenweit voraus zu sein. Wenn Ihnen die Informationen in diesem Blog gefallen haben, geben Sie ihm einen Daumen nach oben. Wir würden uns auch über Ihre Meinung dazu freuen, wie Sie sich vor Cyber-Erpressern schützen können. Schreiben Sie Ihre Vorschläge in den Kommentarbereich unten.