Die Bedrohung durch Ransomware: Zahlen Sie, wenn Sie Ihre Dateien jemals wieder sehen möchten

Veröffentlicht: 2017-06-07Sie müssten unter einem Felsen leben, um den WannaCry-Ransomware-Angriff, der Anfang dieses Jahres stattfand, nicht zu bemerken. Aber auf der anderen Seite müssten Sie auch unter einem Felsen leben, damit WannaCry immer noch im Vordergrund Ihres Denkens steht.

Wir leben in einer Welt, in der Informationen ständig fließen und neue Entwicklungen rund um den Globus innerhalb von Minuten bekannt werden. Es wäre also völlig normal, dass die meisten diesen massiven Angriff vergessen hätten. Es wäre jedoch auch unklug, WannaCry und das Konzept der Ransomware zu vergessen, da dies sicherlich nicht der erste Angriff war und auch nicht der letzte sein wird.

Da Cyberkriminelle in der Lage sind, eines der am weitesten verbreiteten Betriebssysteme anzugreifen und 230.000 Computer und zugehörige Unternehmen in die Knie zu zwingen, ist Ransomware eine sehr reale Bedrohung, die nicht vergessen werden sollte.

Was ist Ransomware?

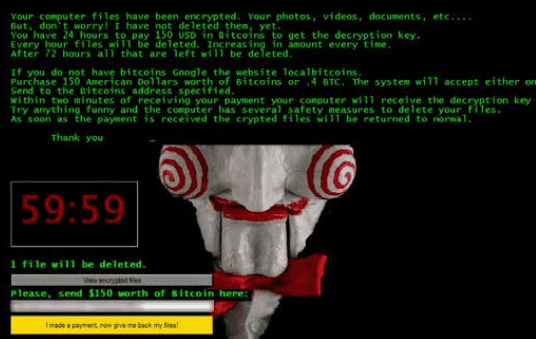

Nun, wahrscheinlich wissen die meisten zu diesem Zeitpunkt, was Ransomware ist. Aber wenn Sie es nicht sind, ist es eine großartige Zeit, es zu lernen. Das Konzept selbst ist ziemlich einfach und fast selbsterklärend mit dem Wort „Lösegeld“ direkt im Namen. Im Grunde genommen ist Ransomware so, als würden Sie die Dateien und Informationen auf Ihrem Computer als Geiseln halten und dann ein Lösegeld verlangen, um die Geisel freizulassen. Aber um noch klarer zu sein, lassen Sie uns eine technische Definition aus dem Weg räumen.

Ransomware ist eine „Familie von Computerfehlern“ oder bösartige Angriffssoftware, die ein infiziertes Gerät im Wesentlichen sperrt, indem sie alle Dateien verschlüsselt und einen bestimmten „Verschlüsselungsschlüssel“ benötigt, um es zu entsperren. Dies betrifft nun nicht nur Ihren alten Desktop-Computer, sondern kann sogar Ihr Mobiltelefon, Tablet oder Ihren Server beeinträchtigen.

Sobald das Endgerät verschlüsselt ist, kann der Eigentümer oder Benutzer des Geräts nicht auf Dateien oder Funktionen auf diesem Gerät zugreifen. Um den Zugriff auf dieses Gerät wiederzuerlangen, muss der Benutzer dann ein „Lösegeld“ zahlen, einen bestimmten Gebührenbetrag, um wieder Zugriff auf seine Dateien und sein Gerät zu erhalten.

Der einfachste Weg, das Konzept zu verstehen, ist also ohne Zweifel, dass jemand Ihre Dateien oder Ihr gesamtes Gerät als Geisel hält. Wenn Sie nicht zahlen, werden Sie diese Bilder Ihres Kindes nie wieder sehen – oder, was noch wichtiger ist, diese unglaublich sensiblen geschäftsbezogenen Dokumente.

Wie groß ist die Bedrohung?

Nur wenige Monate vor dem massiven WannaCry-Angriff veröffentlichte IBM Security einen Bericht, der den Stand und die Zukunft von Ransomware-Angriffen genau unter die Lupe nahm. In dem Bericht „Ransomware: Wie Verbraucher und Unternehmen ihre Daten schätzen“ hob IBM Security einige beängstigende Informationen über die Bedrohung durch Ransomware hervor.

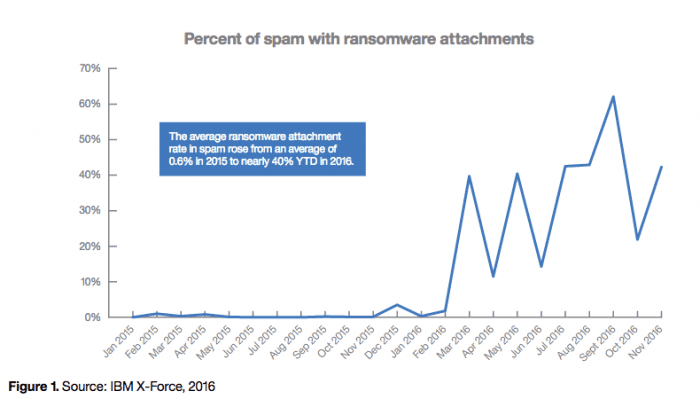

Auf Anhieb ist die größte Erkenntnis, dass Ransomware auf dem Vormarsch ist. Während das ursprüngliche Konzept auf das Jahr 1989 zurückgeht, als eine Diskette mit einem „Sperrcode“ per Schneckenpost an die Opfer verschickt wurde, stellte IBM Security fest, dass Ransomware-Angriffe seit 2014 zunehmend grassieren.

Tatsächlich stellten sie fest, dass „das Konzept mit verbesserten Verschlüsselungsfunktionen, die von Cyberkriminellen ausgenutzt werden, und der zunehmenden Verwendung von Kryptowährungen wie Bitcoin“ oder der zugrunde liegenden Blockchain-Technologie „enorm an Dynamik“ gewonnen hat. Aber One-Step „Ransomware-Angriffe haben sich 2016 mit durchschnittlich 4.000 Angriffen pro Tag vervierfacht“.

Das FBI berichtete sogar bereits 2016, dass innerhalb der ersten 3 Monate des Jahres 2016 mehr als 209 MILLIONEN US-Dollar an Ransomware-Zahlungen in den Vereinigten Staaten getätigt wurden.“ Tatsächlich ist dies eine „dramatische Steigerung von 771 Prozent gegenüber den gemeldeten 24 Millionen US-Dollar“ für das gesamte Jahr 2015.

Das FBI schätzt, dass Ransomware derzeit im richtigen Tempo ist, um im Jahr 2016 eine Einnahmequelle von rund 1 Milliarde US-Dollar für Cyberkriminelle zu sein. Und wie wir im Mai 2017 gesehen haben, ist das FBI nicht allzu weit davon entfernt. Also ja, die Bedrohung ist absolut riesig. Wir sprechen hier nicht von Zahlungen in Höhe von 20 US-Dollar: IBM Security weist darauf hin, dass Lösegelder so niedrig wie 500 US-Dollar gemeldet wurden, aber in einigen Fällen auch so hoch sind, dass sie in die Millionen gehen. Abhängig von Ihrem Unternehmen kann das Lösegeld natürlich unterschiedlich sein – aber es wird immer weh tun.

Wie funktioniert es?

Nachdem wir nun ein grundlegendes Verständnis davon haben, was ein Ransomware-Angriff ist, und wir wissen, dass die Bedrohung sehr real ist, besteht das nächste Puzzleteil darin, zu verstehen, wie genau diese Art von Angriff ausgeführt wird. Schließlich müssen Sie Ihren Feind kennen, um Ihren Feind zu schlagen, und das Verständnis der Grundursache von Ransomware-Angriffen allein kann ausreichen, um sie zu verhindern.

Wie ich bereits in meinem Leitfaden zur Netzwerksicherheit geschrieben habe, ist gesunder Menschenverstand die beste Vorgehensweise. Keine noch so hohen Sicherheitsvorkehrungen, Firewalls oder Session Border Controller werden einen Eindringling fernhalten, wenn jemand im Netzwerk einfach die Tür weit öffnet und den Angreifer hereinlässt. Hier kommt das Konzept des „Social Engineering“ ins Spiel, bei dem Einzelpersonen getäuscht und manipuliert werden entweder vertrauliche Informationen weiterzugeben oder sogar den Zugriff auf ansonsten eingeschränkte Systeme zu ermöglichen.

Ransomware ist, wie die meisten bösartigen Softwareangriffe, ein bisschen wie Vampire – sie müssen eingeladen werden, um Zugang zu erhalten. Dies ist zwar keine perfekte Analogie, aber es hilft, den Punkt zu verdeutlichen. Ein Computervirus kann sich nicht einfach ohne Ihre Zustimmung auf Ihren Computer herunterladen – es muss im Allgemeinen eine Anlaufstelle geben – die häufigste davon sind Spam-E-Mails mit Anhängen, von denen auch IBM Security eine Zunahme festgestellt hat.

Kennen Sie diese faule E-Mail, die Sie von dieser Adresse erhalten haben, die irgendwie wie die von Becky aussieht, aber einen seltsamen Anhang hat? Öffnen Sie es nicht, laden Sie den Anhang nicht herunter, schauen Sie ihn nicht einmal an. Laut IBM sind unerwünschte E-Mails und Spam die Hauptursache dafür, dass Ransomware in Ihr Netzwerk gelangt.

Öffnen Sie eine E-Mail oder laden Sie einen Anhang herunter, und die Ransomware hat gerade Zugriff auf Ihren Computer erhalten. Von dort aus kann diese bösartige Software Dateisysteme auf dem Endpunkt scannen und „alle Orte finden, an denen das Opfer Dateien aufbewahrt, einschließlich Schattenkopien und Sicherungsdateien sowie Netzwerk-Repositories und sogar externe Laufwerke, die an den Endpunkt angeschlossen sind“.

Sobald sie alles gefunden hat, kann die Malware von einem Gerät auf jedes andere im Netzwerk springen, die Verschlüsselung übernimmt und sperrt Ihr gesamtes System oder wertvolle Informationen, und Sie müssen jetzt bezahlen, um sie zurückzubekommen. Aber das erzählt nicht genau die ganze Geschichte. Laut Malwarebytes Labs begann WannaCry nicht einmal mit einem skizzenhaften E-Mail-Anhang.

Wie hat sich WannaCry bisher verbreitet?

Schließlich ist es nicht so, dass 230.000 Personen dieselbe E-Mail geöffnet haben, die WannaCry auf ihren Computern erlaubt hat. Auch hier ist die Idee laut Malwarebytes, dass einige knifflige NSA-Software und -Praktiken verwendet wurden, um Schwachstellen in Netzwerken zu finden.

„Dieser fiese Wurm wurde über eine Operation verbreitet, die anfällige, öffentlich zugängliche SMB-Ports jagt und dann den angeblich von der NSA geleakten EternalBlue-Exploit verwendet, um in das Netzwerk zu gelangen, und den (ebenfalls von der NSA behaupteten) DoublePulsar-Exploit, um Persistenz herzustellen und die Installation zu ermöglichen der WannaCry-Ransomware.“

Nun, das ist ein bisschen technisch und wenn Sie noch weiter ins Detail gehen wollen, Malwarebytes leistet großartige Arbeit, um alles aufzuschlüsseln. Es ist jedoch wichtig anzumerken, dass WannaCry nicht von einer E-Mail ausgegangen ist – also ist es zwar eine wichtige Quelle, aber nicht die einzige und auch nicht die am meisten gefürchtete. WannaCry war der „Vampir“, der sich entwickelt hat, um seinen eigenen, einzigartigen Weg in ein Haus zu finden, anstatt hereingelassen zu werden. Oh, und WannaCry verwendete „bewaffnete“ Exploits (das EternalBlue- und DoublePulsar-Zeug) von der NSA – das ist auch wichtig zu beachten .

Unified Communications und Ransomware

Sie denken vielleicht, dass Ransomware nur dazu verwendet werden kann, Ihre Computer zu sperren, um den Zugriff auf Dateien und die Geräte selbst zu verhindern. Nun, das ist eines der größten Bedenken, aber in einer immer vernetzten Welt der Cloud-Lösungen ist es nicht das einzige Problem. Tatsächlich haben VoIP und Unified Communications speziell eine einzigartige Ransomware-Bedrohung.

Allein während WannaCry berichteten Krankenhäuser, dass nicht nur Computer betroffen waren, sondern auch die Telefonsysteme der Krankenhäuser. Diese Art von Software kann sich auf nahezu jedes angeschlossene Gerät oder System ausbreiten, einschließlich der Unified Communications-Lösungen, die wir täglich in unserem Unternehmen verwenden. VoIP-Angriffe nehmen zu und jedes einzelne Tischtelefon, das Sie an Ihr Netzwerk angeschlossen haben und das nicht ordnungsgemäß gesichert ist, ermöglicht zusätzliche Zugriffspunkte in Ihr Netzwerk. Es gibt auch Skype- und Type-Angriffe, bei denen Anrufer herausfinden können, was Sie während des Telefonierens eingegeben haben, um ihnen unbefugten Zugriff auf ein Netzwerk zu ermöglichen.

Malwarebytes stellt auch fest, dass der WannaCry-Angriff bestimmte Protokolle ausnutzte, insbesondere das „SMB-Protokoll“. Sie erklären, dass SMB zum Übertragen von Dateien zwischen Computern verwendet wird und eine Einstellung ist, die auf Geräten am häufigsten standardmäßig aktiviert ist, obwohl das Protokoll nicht benötigt wird. Malwarebytes empfiehlt Benutzern ausdrücklich, SMB „und andere Kommunikationsprotokolle zu deaktivieren, wenn sie nicht verwendet werden“.

Senken Sie das Risiko, schützen Sie Ihr Unternehmen

Wie Ihnen also jeder Sicherheitsexperte bestätigen wird, ist die erste und vielleicht stärkste Verteidigungslinie einfach die Aufklärung. Wenn wir wissen, welche potenziellen Bedrohungen hinter der nächsten Ecke lauern, wissen wir, wie diese Bedrohungen in unsere Netzwerke eindringen und wie wir verhindern können, dass diese Bedrohungen unsere Geräte infizieren.

Es reicht jedoch nicht aus, Ihrem Team einfach zu sagen, dass es keine skizzenhaften E-Mails öffnen soll. Wir alle machen Fehler, und am Ende des Tages könnte es ein ehrlicher Fehler sein, der zu einer massiven Infektion führt. Andererseits finden diese Ransomware-Angriffe, wie wir bei WannaCry gesehen haben, sogar ihren eigenen Weg auf Computer. Wie schützen wir uns also vor einer so massiven Bedrohung? Es gibt einige grundlegende Praktiken, die wir berücksichtigen können.

- ALLES aktualisieren

Immer wieder sehe ich Leute, die diese Update-Warnungen auf ihren Telefonen und Computern ignorieren, und immer wieder sehe ich Probleme, die mit diesen neuesten Updates behoben wurden. Es kann lästig sein, es kann einige Zeit von Ihrem Tag wegnehmen, aber Sie müssen Ihre Geräte aktualisieren. So ärgerlich es für Microsoft auch ist, Updates auf Windows 10-Computern zu erzwingen, sie haben einen Punkt. Wenn es eine Sicherheitslücke gibt, muss sie behoben werden, und diese Korrekturen kommen in diesen langweiligen Computer-Updates. Zum Teufel, kurz nach WannaCry hat Microsoft Windows XP gepatcht – ein größtenteils aufgegebenes Betriebssystem. Behalten. Alles. Hoch. Zu. Datum.

- ALLES sichern

Es gibt zwei Arten von Menschen: diejenigen, die ihre Daten sichern, und diejenigen, die nicht die traumatisierende Erfahrung gemacht haben, ihre Daten verloren zu haben. Wenn sich Ihr Unternehmen auf einige kritische Informationen in diesen Systemen verlässt, um den täglichen Geschäftsbetrieb aufrechtzuerhalten, müssen Sie alles sichern. Wenn Ransomware angreift und Sie Ihr Hauptsystem nicht online bekommen, haben Sie zumindest ein Sicherheitsnetz, auf das Sie zurückgreifen können, wenn Ihr Backup aktuell und sicher ist. Da Ransomware von einem Gerät auf jedes andere Gerät im selben Netzwerk springen kann, sollten Backups an eindeutigen, sicheren Orten in sicheren Netzwerken aufbewahrt werden, die nichts mit der Hauptnetzwerkinfrastruktur zu tun haben. Oh, und Daten werden nur dann gesichert, wenn sie an DREI Orten gespeichert sind. Redundanz ist der Schlüssel.

- Implementierung und Wartung von Sicherheitssoftware

Obwohl ich bereits über Sicherheitssoftware gesprochen habe, ist es noch einmal erwähnenswert. Der Einsatz von aktueller Antiviren- und Malware-Erkennungssoftware, die auf allen Endpunkten der Mitarbeiter installiert ist, eine direkte Empfehlung von IBM Security, ist der beste Anfang. IBM empfiehlt außerdem, einen Schritt weiter zu gehen und regelmäßige Scans sowie automatische Updates für alle Antivirensoftware einzurichten. Zusätzlich zu Antiviren- und Erkennungssoftware helfen Netzwerk-Gatekeeper wie die zuvor erwähnten Hardware- oder Software-Firewalls und Session Border Controller, unerwünschte Augen fernzuhalten. Ziehen Sie auch ein VPN für mobile und Remote-Benutzer in Betracht.

- Erstellen und pflegen Sie einen Incident Response Plan

Dieser Punkt steht neben der Aus- und Weiterbildung des Personals und sollte in die Gesamtplanung bezüglich Sicherheit einbezogen werden. Trotz aller Maßnahmen zur Verhinderung eines Angriffs besteht die Möglichkeit, dass dennoch einer auftritt. Erstellen Sie einen Reaktionsplan für Vorfälle, damit wichtige Teams wissen, wie sie schnell reagieren müssen, um so viel Schaden wie möglich zu verhindern. Am wichtigsten ist, im Falle eines Angriffs, DIE AUSBREITUNG ZU STOPPEN. Trennen Sie alle Geräte, halten Sie sich vom Netzwerk fern und verwenden Sie mobile oder persönliche Geräte. Ein einziger infizierter Computer, der verbunden bleibt, kann dazu führen, dass das gesamte Netzwerk innerhalb von Minuten infiziert wird – und dies trägt zum Sicherheitsalbtraum eines reinen BYoD-Arbeitsplatzes bei.

- Hören Sie auf, Exploits zu horten

Dies gilt natürlich nicht für alle oder gar viele Unternehmen überhaupt. Aber am Ende des Tages müssen wir aufhören, potenzielle Exploits und bekannte Malware zu horten, um diese Tools zu „bewaffnen“. Dies war eine starke Aussage von Microsoft-Präsident Brad Smith, die es wert ist, wiederholt zu werden. NSA-Waffen-Exploits wurden angeblich in WannaCry verwendet und könnten natürlich immer wieder verwendet werden.

Eine echte Bedrohung, die nicht verschwindet

Wie wir deutlich sehen können, ist Ransomware ohne Zweifel eine große Bedrohung. Und wie wir auch deutlich sehen können, wird Ransomware in absehbarer Zeit nicht verschwinden. Tatsächlich könnten wir in den nächsten Jahren eher mit einem Anstieg von Ransomware-Angriffen rechnen, wie wir bereits seit 2014 gesehen haben. Leider gibt es keine perfekte Verteidigung, aber es ist besser, sich in irgendeiner Weise auf eine Katastrophe vorzubereiten, als darauf zu warten zuerst etwas passieren.

Wenn WannaCry nicht der Weckruf ist, den Ihr Unternehmen braucht, um Sicherheit ernst zu nehmen, dann ist es hoffentlich nicht zu spät, wenn ein weiterer massiver Angriff erfolgt. Wir haben bereits gesehen, wie ein Exploit 230.000 Computer auf der ganzen Welt erreichte – wer weiß, wie massiv und schädlich der nächste Angriff sein könnte?