クラウドネイティブ環境にゼロトラスト セキュリティを実装する方法

公開: 2023-02-28開示:これはスポンサー付きの投稿です。 ただし、私たちの意見、レビュー、およびその他の編集コンテンツは、スポンサーシップの影響を受けず、客観的なままです.

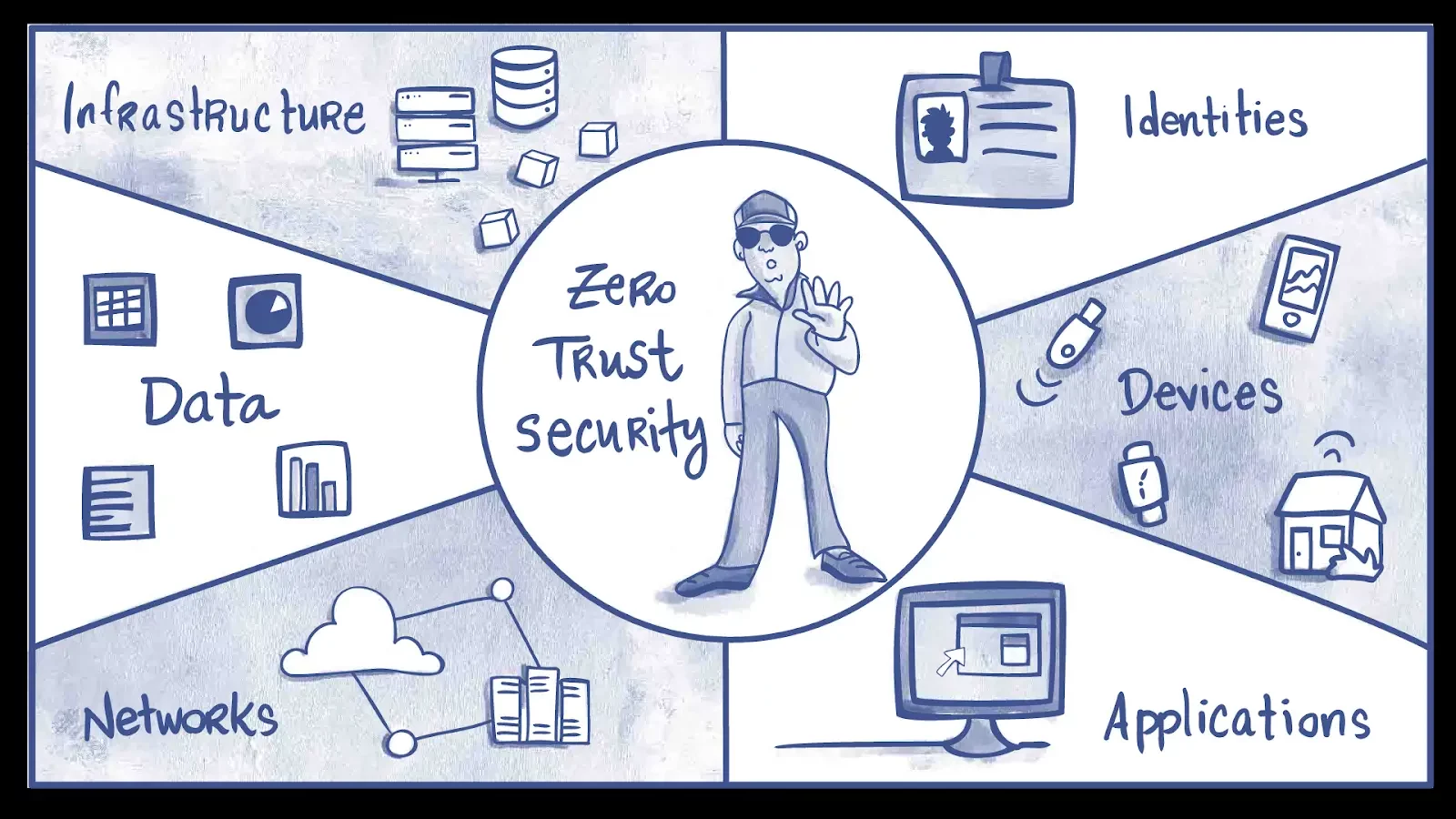

「決して信頼せず、常に検証する」という考えは、ゼロ トラストの概念を支えています。 当初、アクセス許可の概念は、すべての人にリソースへの無制限のアクセスを許可し、ネットワーク上のすべてが安全であると仮定してそうするというものでした。

対照的に、企業は、リソースへのアクセスを正当に必要とする人にのみ許可する必要があり、ゼロトラストについて話すときは、要求者の身元とセキュリティ体制を確認した後にのみ許可する必要があります。

この戦略では、ネットワークまたはネットワーク上で実行されているアプリケーションへのアクセスに対するすべての要求は、潜在的に有害であると見なされるだけです。

リソースを保護するには、アクセスが許可される前に、要求とユーザー ID を検証するためのセキュリティ対策を実装する必要があります。

攻撃者がすでにネットワークにいる可能性があると仮定すると、ゼロトラスト セキュリティでは、アクセスを許可する前にすべてのリクエストを認証および承認する必要があります。

クラウドシステムの複雑で動的な性質のため、クラウドネイティブ環境はゼロトラスト セキュリティを実装する必要があります。

アプリケーションとサービスはクラウド プロバイダーやデータ センターに分散しているため、誰が、どこで、何をどのように使用しているかを追跡することは困難です。

ゼロトラスト セキュリティは、企業がクラウド リソースへのユーザー アクセスを制御し、セキュリティ リスクを軽減するのに役立ちます。

クラウドネイティブのセキュリティの課題

クラウドネイティブ環境にゼロトラスト セキュリティを実装するには、マイクロサービス、API、およびコンテナー オーケストレーションによって提示される固有のセキュリティの課題を考慮した総合的なアプローチが必要です。

これには、適切なクラウド ネイティブ セキュリティを確保するために、ID およびアクセス管理 (IAM) 制御、ネットワーク セグメンテーション、暗号化、およびクラウド ネイティブ スタックのすべてのレイヤーでの監視とログ記録の実装が含まれます。

また、ネットワーク内のすべてのトラフィックが信頼できると仮定することから、アクセスを許可する前にすべての要求とユーザーを検証および検証することへの考え方の転換も必要です。

ゼロトラスト アプローチを採用することで、組織はセキュリティ体制を改善し、データ侵害やその他のセキュリティ インシデントのリスクを軽減できます。

クラウドネイティブ環境のマイクロサービスは独立してデプロイされ、本質的に非常に分散されています。

マイクロサービスのこの分散型の性質により、これらのマイクロサービスへのアクセスの制御と監視は、ゼロトラストを実装する際の最大のハードルです。

これらの問題は、IAM、ネットワーク セグメンテーション、暗号化、モニタリング、ロギングなどの機能を使用するゼロトラスト セキュリティ アプローチによって適切に対処されます。

これらのサービスは、クラウドネイティブ スタックのすべてのレイヤーで詳細な ID とアクセス制御を提供します。ゼロトラスト セキュリティは、組織がクラウド ネイティブ リソース アクセスを制御し、セキュリティ リスクを軽減するのに役立ちます。

ユーザーと要求を検証することにより、組織は、承認されたユーザーのみがタスクを実行するために必要なリソースにアクセスできるようにし、承認されていないまたは疑わしい動作が検出されてブロックされるようにすることができます。

ゼロ トラスト セキュリティ フレームワーク

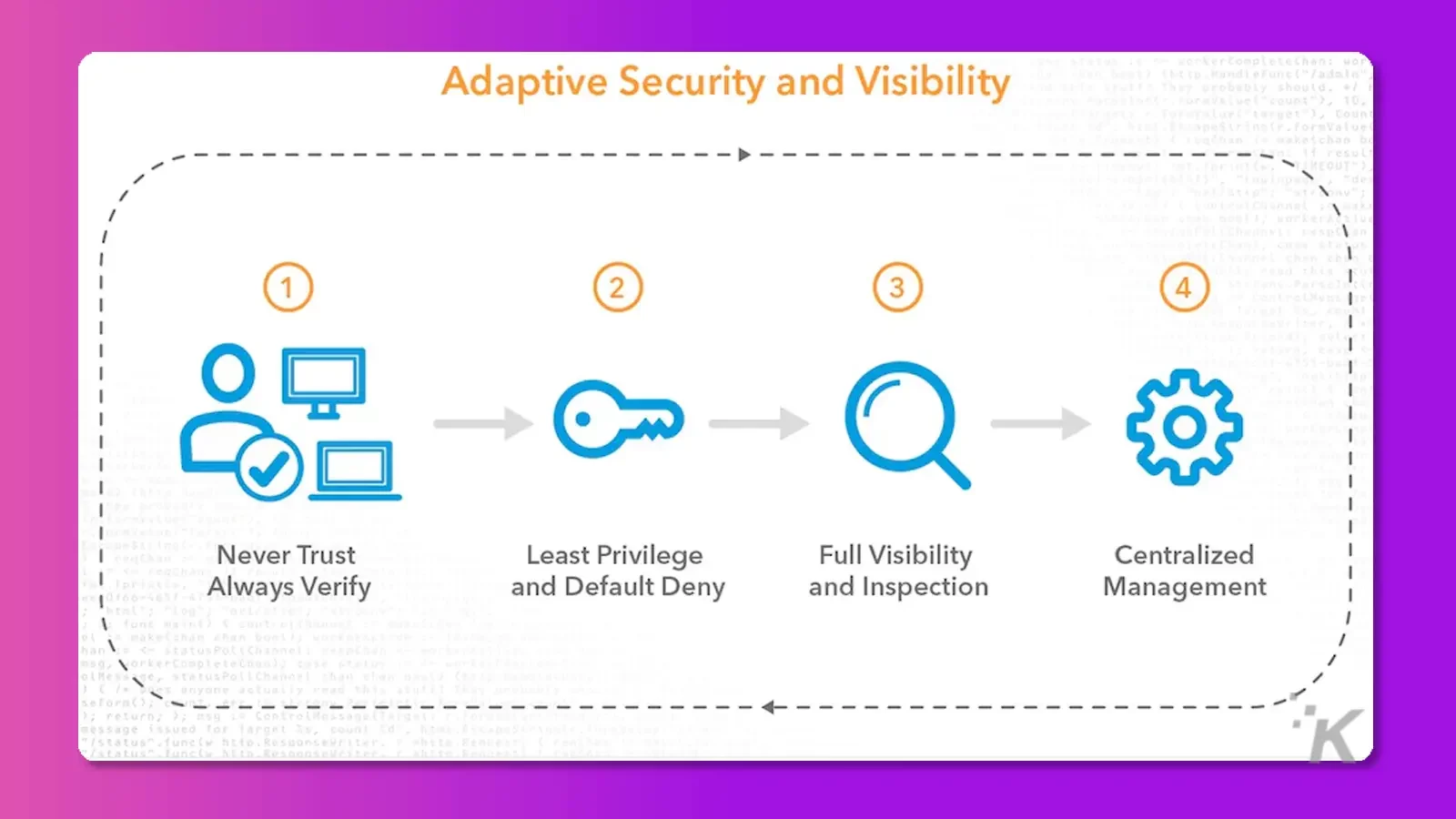

「明示的に検証する」は、ゼロトラスト セキュリティ フレームワークの原則です。 この原則では、リソースへのアクセスを求めるユーザーまたはデバイスは、最初に明示的に認証され、正当なものとして検証される必要があると述べています。

また、最小限の特権の考え方に従います。これは、ユーザーが職務を遂行するために必要なアクセス権のみが与えられるべきであると主張するものです。

もう 1 つの原則は、リスクのあるアクティビティや疑わしいアクティビティをネットワークで監視する必要がある常時監視です。

クラウドネイティブ環境にゼロ トラストを実装するには、強力な IAM ソリューションを追加して、ユーザーとデバイスを一元管理できるようにする必要があります。

マイクロネットワークのセグメンテーションを実行して、厳密なアクセス制御を実装し、攻撃面を減らします.

これには、何か問題が発生した場合にアラートまたはインシデントをトリガーできるように、継続的な監視とログの実行も必要です。

クラウドネイティブ環境でのゼロ トラスト セキュリティの実装

クラウドネイティブ環境にゼロトラストを実装するのは簡単ではありません。

すべてのリソースはさまざまな地理的な場所に分散しており、さまざまなマイクロサービスを使用している可能性があるため、ポリシーを適用したりそれらのリソースを監視したりするには、まずすべてのリソースを特定する必要があります。

クラウド資産の特定とインベントリ

クラウド ネイティブ環境でゼロ トラスト セキュリティを実現するには、すべてのクラウド資産を特定してインベントリを作成する必要があります。

この段階では、すべてのマイクロサービス、API、コンテナー、その他のクラウド ネイティブ リソース、およびそれらを使用するデバイスとユーザーを識別します。

プラウラーやスカウト スイートなどの単純なスキャナーを使用して、組織のすべてのサービスをチェックできます。 ゼロ トラスト セキュリティ プラクティスを適切に実装するには、完全で最新の資産インベントリが必要です。

ポリシーの実施と監視

クラウド資産のインベントリを作成した後、アクセス制御を実装します。 ユーザー、デバイス、およびリソース固有の最小権限のアクセス制限が必要です。

クラウドネイティブ環境では、動的かつきめ細かいアクセス制限が必要です。 クラウドネイティブのゼロトラスト アーキテクチャを完成させるには、ユーザー アクセスの監視と検証も必要です。

セキュリティ情報とイベント管理、侵入検知、およびログ分析により、継続的な監視と検証が可能になります。

ゼロ トラスト セキュリティのツールとテクノロジー

ゼロ トラストには、リソース アクセスの暗号化と管理、ネットワーク アクティビティの監視、リアルタイムでの脅威の検出と対応を行うツールとテクノロジが含まれます。

分散したマイクロサービスを安全に管理するサービス メッシュは、ゼロトラストを強制します。 Istio は、分散アーキテクチャにゼロトラストを実装できる、人気のあるゼロトラスト サービス メッシュ プラットフォームです。

Istio は、相互 TLS 認証、承認、および暗号化を提供して、サービス間の通信を保護します。 さらに、ロード バランシング、サーキット ブレーカー、および障害挿入を使用して、サービス トラフィックを管理します。

もう 1 つのツールである Calico を使用して、ゼロトラスト ポリシーを実装することもできます。 Calico は、ネットワーク ポリシー、暗号化、認証、アクセス制御、および監視サービスを提供します。

Calico を使用すると、ネットワークのさまざまな部分で許可されたトラフィックのみが許可され、すべての通信が安全でプライベートであることを保証できます。

さらに、セキュリティ インシデントを迅速かつ効果的に検出して対応できます。

クラウドネイティブ環境におけるゼロ トラスト セキュリティのベスト プラクティス

ゼロ トラスト環境の実装と維持に使用できるさまざまなベスト プラクティスがあります。

MFA で SSO を実装し、AWS シークレット マネージャーを使用してキーと機密資産を保護および保存し、インシデント対応プログラムを実装して資産のセキュリティ モニタリングを実行できます。 これらについてさらに説明しましょう。

MFA での SSO の使用

MFA と SSO は、許可されたユーザーのみがゼロトラスト セキュリティ モデルで機密データやアプリケーションにアクセスできるようにするのに役立ちます。

複数の形式の ID を要求し、一元化された認証メカニズムを使用することで、組織はより効果的にゼロトラスト ポリシーを適用し、不正アクセスからリソースを保護できます。

継続的なセキュリティ テストと監視の使用

ゼロトラストでは、継続的なセキュリティ テストと監視により、組織は許可されたユーザーとデバイスのみが機密データとアプリケーションにアクセスできるようになります。

セキュリティの脆弱性を継続的にテストし、潜在的な脅威を監視することで、組織は不正アクセスのリスクを軽減できます。 したがって、これにより、セキュリティ ポリシーが効果的に実施されていることが保証されます。

結論

結論として、クラウド ネイティブ環境にゼロ トラスト セキュリティを実装することは、クラウド資産のセキュリティを確保し、潜在的なセキュリティ侵害から保護するために重要です。

このアプローチには、クラウド資産の特定とインベントリ作成、詳細なアクセス ポリシーの定義と適用、およびアクセスの継続的な監視と検証が含まれます。

これらの手順に従うことで、組織はクラウドネイティブ環境のセキュリティ体制を改善し、セキュリティ違反のリスクを軽減できます。

ただし、セキュリティの脅威は常に進化しており、新しい脆弱性が日々出現していることを覚えておくことが重要です。

そのため、新たな脅威に対応するために、セキュリティ対策を継続的に評価し、更新することが不可欠です。

さらに、これには、クラウド環境を監視して新しい資産とアクセスの試みを監視し、最新のセキュリティのベスト プラクティスと新たな脅威を最新の状態に保つことが含まれます。

セキュリティに対して予防的かつ継続的なアプローチを採用することで、組織は潜在的な脅威に先んじることができます。 さらに、クラウドネイティブ資産の継続的な保護を保証します。

したがって、この記事は、クラウド ネイティブ環境におけるゼロ トラスト セキュリティの価値について人々を教育することを目的としています。 サイバーセキュリティの脅威には、ゼロトラスト セキュリティが必要です。

サイバー セキュリティにおける私たちの重要な経験は、この記事を書く上で非常に貴重でした。 このディスカッションを通じて、ゼロトラスト セキュリティの実装に関する理論的知識と実践的知識の両方を提供することができました。

コンテンツが有用で正確で最新のものであることを確認するために、私たちは多くの時間をかけて専門的な知識を調査し、活用しました。

これについて何か考えはありますか? コメント欄に下の行をドロップするか、議論を Twitter または Facebook に持ち込んでください。

編集者の推奨事項:

- 2023 年のあなたのビジネスのためのサイバー セキュリティのヒント

- サイバーセキュリティにおける可視性の重要性

- 企業は増大するサイバーセキュリティの脅威から逃れようとしています

- ビジネスにとって最も重要なサイバーセキュリティ対策

開示:これはスポンサー付きの投稿です。 ただし、私たちの意見、レビュー、およびその他の編集コンテンツは、スポンサーシップの影響を受けず、客観的なままです.