サイバーセキュリティの変化する状況:シスコの2017年中間報告

公開: 2017-08-10ランサムウェア攻撃は、しばらくの間、サイバーセキュリティの議論の最前線にありました—そして正当な理由があります。 WannaCryの事件は、サイバーセキュリティの問題がいかに広範に拡大する可能性があるかを完全に示しています。 一見無害に見える1通の電子メールで、非常に重要なシステムとネットワークをほぼ停止し、世界中の主要産業を効果的に遮断することができました。 しかし、ランサムウェアの脅威は、私たちが注目すべき唯一の攻撃ですか?

一般的なサイバーセキュリティはどのビジネスにとっても重要な優先事項であることに同意することをお勧めしますが、脅威がどこにあるかを十分に理解していないと、適切な防御を利用することが難しい場合があります。 ランサムウェアは本当の脅威ですが、私たちのすべての努力が陸からの侵入の考えに焦点を合わせている場合、侵入が海または空からの場合はどうなりますか?

シスコが2017年半ばのサイバーセキュリティレポートをリリースしたばかりなので、SMBから巨大企業に至るまで、現在ビジネスが直面している最大の脅威を調べたいと思いました。

風景の変化

シスコのレポートは多数の主要な調査結果に焦点を当てていますが、理解すべき全体的な結論の1つは、サイバー攻撃の状況は非常に複雑であり、状況は常に変化しているということです。 または、さらに重要なことに、サイバー攻撃の状況は常に変化します—これらは絶えず変化するゴールポストです。 新しい攻撃戦略が明らかになると、新しい防御戦略が出現して、以前は「ロック解除されたドア」をブロックします。 そして、新しい防御策が出現すると、新しいまたは古い攻撃戦略が開発または再開発されます。 そして、これらの攻撃は、潜在的な資本損失を伴う、あらゆるビジネスに真の脅威をもたらします。

弱いセキュリティ慣行と企業レベルの組織の柔軟性のない性質は、ネットワーク防御全体に大きなギャップを残す可能性があります。 ただし、それはIT部門が毎年構造全体を再構築する必要があるという意味ではありません。

むしろ、情報とレポートを利用して、常に最大の脅威を提案する傾向を注意深く監視します。 同時に、歴史は本当に繰り返されるので、私たちは私たちの基盤と私たちが防御を構築する基礎を忘れることはできません。 VoIP攻撃が増加しており、攻撃者はSkype通話を聞くだけで入力内容を把握することもできます。

2017年のシスコの主な調査結果

絶えず変化する状況の基盤を築いたので、シスコの調査結果と、攻撃の状況がどのように変化し始めたかを正確に確認できます。

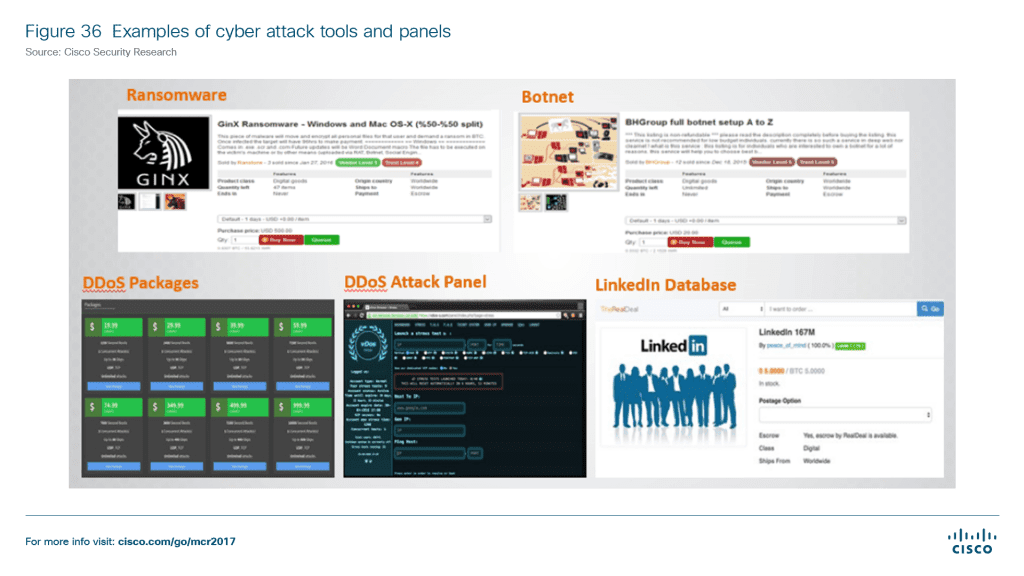

- 過去1年間にサイバー攻撃の頻度、複雑さ、規模が劇的に増加したことは、「ハッキングの経済性が新たな方向に進んだ」ことを示唆しています。 現代のハッキングコミュニティは、さまざまな有用で低コストのリソースにすばやく簡単にアクセスできるというメリットを享受しています。

- クラウドは主要な焦点ですが、セキュリティに関しては日常的に無視されています。 オープンな認証リスクと単一の特権ユーザーアカウントの不十分な管理により、攻撃者が簡単に悪用できるセキュリティギャップが生じる可能性があります。 Ciscoのレポートによると、ハッカーはすでにクラウドに移行しており、企業のクラウド環境の侵害に取り組んでいます。

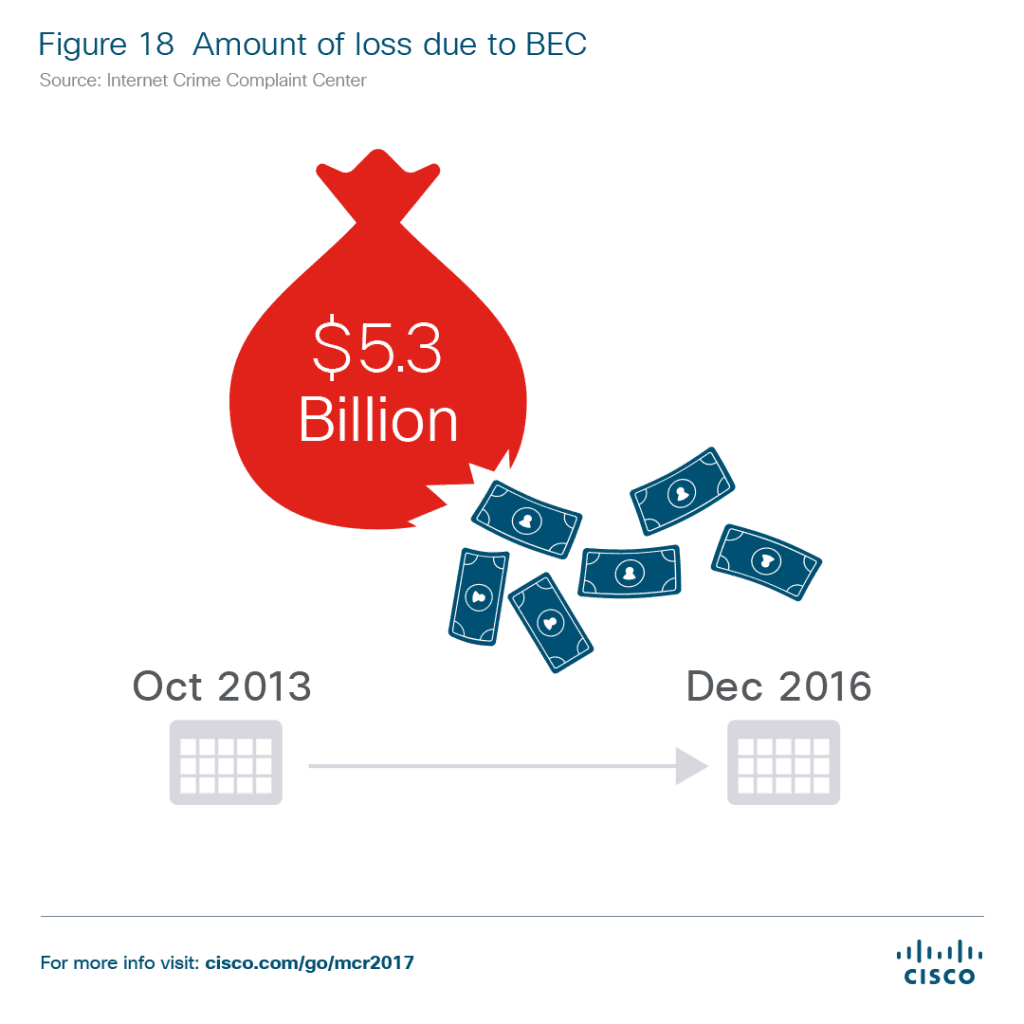

- ビジネス電子メール侵害(BEC)は、攻撃者にとって「非常に儲かる」脅威ベクトルになりました。 Internet Crime Complaint Centerは、2013年10月から2016年12月の間にBECのために53億ドルが盗まれたと報告しました。比較のために、ランサムウェアは2016年に10億ドルを盗みました。

- モノのインターネットは絶対に保護する必要があり、すでに攻撃者によって悪用されています。 防御側は、ネットワーク上でどのIoTデバイスが接続されているかを認識していないため、何が危険にさらされているかを認識していません。

- シスコは、2016年半ば以降、スパムの量が全体的に増加していることを確認しました。これは、「同じ期間にエクスプロイトキットのアクティビティが大幅に減少したことと一致しているようです」。 これは、エクスプロイトキットの防御が強化されただけであるため、「エクスプロイトキット」ツールを利用する攻撃者は、スパムメールの古い方法に戻らなければならなかったことを意味します。 これらのスパムメールには、Word文書のように、「マクロを含んだ悪意のある文書」である添付ファイルが含まれているだけです。

- 潜在的に望ましくないアプリケーション(PUA)として自分自身を隠すスパイウェアは、実際にはマルウェアの一種です。 このソフトウェアは、セキュリティと情報に対するリスクを提案しますが、一般的に却下されるか、少なくとも過小評価されています。 シャドーITは、PUAの使用量の増加に簡単につながる可能性があります。

この変化する状況は、これらの主要な調査結果全体に見られます。新しい攻撃方法が人気があり、BEC詐欺などの大きな被害をもたらしています。 同時に、クラウドやIoTなどの他の新しいテクノロジーの成長により、まったく新しい攻撃の道が開かれています。 また、新しいテクノロジーが新たな戦いの最前線を開く一方で、攻撃者は依然として昔ながらの攻撃方法を利用しており、組織はこれらのアクセスポイント、特に電子メールを日常的に忘れています。

シスコが指摘したように、セキュリティ慣行は時間とともに改善されてきました。 たとえば、自動セキュリティ更新は、スマートフォンでも、最新のオペレーティングシステムではほぼ標準です。 Microsoftが私たちにWindows10へのアップデートを強制したり、Appleが最新のiOSバージョンにアップデートするように私たちを悩ませたりするのを止めないのは、私たち全員が迷惑だと感じるかもしれませんが、これらのアップデートは単に私たちの保護のためです。

しかし、更新が急速に押し出されているため、サイバー犯罪者は単に焦点を電子メールとマルウェアに戻しています。 これらは、常に存在していたが、新しい方法で使用されている「レガシー」脅威とほぼ見なすことができます。

古いものと新しいものが出会う

本当に興味深いのは、古いものと新しいものの交差点です。古い方法論が新しい形式の攻撃と組み合わされています。 現代のランサムウェア攻撃は、悪意のあるファイルを電子メールに配置するという古くからの方法を使用して実行されており、誰かがファイルをダウンロードして、考え直さずに開くことを望んでいます。 レポートが説明したように:

「サイバー犯罪者は、おそらくエクスプロイトキット市場の変化に対応して、ランサムウェアやその他のマルウェアを迅速かつコスト効率よく配信するために電子メールに目を向けています(または戻ってきています)。 彼らはまた、検出を回避するための方法で創造的になっています。 たとえば、シスコの脅威研究者は、Word文書、Excelファイル、PDFなどのマクロを含む悪意のある文書を含むスパムの増加を観察しています。これらの文書は、システムに感染してペイロードを配信するためにユーザーの操作を必要とすることで、多くのサンドボックス技術を打ち負かす可能性があります。」

シスコは、このスパムと悪意のある電子メールの増加は、いわゆる「エクスプロイトキット」攻撃の減少または停滞と一致すると指摘しました。 エクスプロイトキットは基本的に、ハッカーが既知のエクスプロイトを介してアクセスできるようにするツールです。 Webサイトで人気のあるFlashプラグインは、セキュリティホールで知られています。インターネットに注意を払っている場合、この主な理由により、Flashがすべての主要なWebブラウザで段階的に廃止されていることに気付くでしょう。

アップデートがプッシュされ続け、Flashの使用が減少するにつれて、ハッカーがFlashを介してアクセスできるようにする「エクスプロイトキット」の使用も減少します。 これにより、ハッカーは電子メールに戻り、ユーザーのエンドポイントに直接アクセスできるため、特に電子メールに戻るようになりました。

攻撃者は、基本的な「ソーシャルエンジニアリング」を通じて、無防備な被害者にWord文書を開かせ、親友からのものだと考えさせ、次にネットワーク全体が攻撃を受けていることを知ることができます。 これらの攻撃は、さまざまな使い慣れたファイルで発生する可能性があります。

しかし、レポートは、電子メールが悪意のあるフィッシング詐欺の影響を受けやすいだけではないと警告しています。 実際、BEC詐欺は、ランサムウェアよりも大きな懸念事項である可能性があります。

BECを理解する

もちろん、ランサムウェアは現在すべての脚光を浴びていますが、レポートは、GoogleやFacebookなどの最大の企業でさえ数百万ドルを費やしているさらに大きな脅威を指摘することを望んでいます。

これについては、シスコに説明させていただきます。

「BECキャンペーンには、電信送金で資金を送金できる金融従業員に配信される電子メールが含まれます。 敵対者は通常、会社の階層とその従業員について調査を行っています。たとえば、ソーシャルネットワークプロファイルを使用して、可能性のある一連のコマンドをつなぎ合わせています。 電子メールは、CEOまたは別のトップエグゼクティブからのものであるように見える場合があり、受信者に電信送金を想定されるビジネスアソシエイトに送信するか、ベンダーに支払うように求めています。」

もちろん、これには多くの努力と計画が必要であり、攻撃者は通常、被害者をだまして二重チェックせずに行動させる緊急性を表明します。 シスコは、これらの攻撃はグーグルやフェイスブックなどの大きな標的に焦点を合わせており、成熟した脅威防御とこの種の詐欺に対する保護策を運用および維持しているにもかかわらず、これらの標的は実際に標的になっていると述べています。

シスコはまた、これらの電子メールは一般にソーシャルエンジニアリングに依存しているため、マルウェアや添付ファイルが含まれておらず、標準の脅威監視ツールをバイパスできることにも注意しています。 前述のように、BECの脅威は非常に大きいため、インターネット犯罪準拠センターは、2013年10月から2016年12月の間に53億ドルが盗まれたと報告しています。これは、年間平均17億ドルです。

新しいテクノロジーが新たな脅威を切り開く

電子メール自体は、コラボレーションツールやユニファイドコミュニケーションに重点を置くなど、最近の技術開発と比較して祖父になっています。 そして、電子メールがうまくいかない場合は、大きな変更を加えない限り、私たちの新しいテクノロジーが今後も持続可能であり、将来的にも攻撃できる可能性があります。

モノのインターネットはすでに出現していますが、既知の欠陥があります。セキュリティは2番目の考えです。 これらのツールのほとんどは、正面玄関のロックを解除したままにしており、IoTが頭角を現し始めたばかりであるにもかかわらず、シスコは「IoTボットネットはすでにここにある」と報告しています。 実際、レポートによると、2016年には、「接続された複数のデバイスからサイバー攻撃が開始され、ボットネットになりました」。

これらのDDoS攻撃は、(感染したコンピューターではなく)接続されたデバイスの軍隊を利用して、セキュリティブロガーのBrian Krebs、フランスのホスティング会社OVH、およびインターネットパフォーマンス管理会社DynDNSのネットワークをオーバーフローおよびシャットダウンしました。 実際、シスコはレポートの中で、Mirai、BrickerBot、Hajimeの3つの既知のIoTボットネットをそれぞれの詳細な分析とともに強調しています。

IoTは企業にその可能性を示し始めたばかりですが、ネットワークはすでにサイバー攻撃に利用されています。これは、ソリューションにとってセキュリティがいかに重要であるかを明確に示しています。

UCはあなたのビジネスを安全に保つのを助けることができます

おそらく最も重要な質問は、絶えず変化する脅威に対してビジネスを安全に保つ方法です。 新しい攻撃方法がポップアップするように見えますが、2番目の方法は保護されています。 電子メール、暗号化、および全体的なセキュリティのすべての進歩にもかかわらず、経理のジムがあなたに送ったその文書にまだうんざりしている必要があります。 結局のところ、最大の防御でさえ、被害者を小さなソーシャルエンジニアリングの犠牲者と呼ぶことができます。

ユニファイドコミュニケーションが急降下してその日を救うことができると主張するのは少し近視眼的かもしれませんが、UCプラットフォームによってもたらされる利点は、一部のチームが脅威に対応できなくなる可能性のある柔軟性の欠如を軽減するのに役立つと思います。 これは、UCがチームに必要な唯一の防御であると言っているわけではありません。実際、すべての企業は、セキュリティの専門家と協力して、利用可能な最高レベルのセキュリティを確保する必要があります。 ファイアウォールとセッションボーダーコントローラーの間には、大規模な設備投資を必要としない、広く利用可能な必要なツールの長いリストがあります。

一方、シスコは、いくつかの理由から、SMBは大企業組織よりも攻撃を受けやすいと指摘しましたが、大企業は「正式な戦略を作成した」可能性が高いと強調しました。 SMBは、ポリシーと手順の両方を改善するだけで防御を強化できます。

- UCプラットフォームを利用すると、電子メールや電子メールの添付ファイルが不要になります。 これは、GoogleドライブやDropboxなどのあらゆる場所のファイル共有サービスに拡張できます。 ただし、暗号化されたプラットフォームを介してファイルを直接送信する機能、またはこれらのファイル共有サービスの統合により、電子メールをUCに置き換えることが最も理にかなっています。 ファイルを安全なプラットフォームにドラッグアンドドロップする機能、およびチームの誰にでも即座にメッセージを送信する機能は、ユーザーが即座に連絡を取り合うことができることを意味します。 そのファイルを開く代わりに、受信者にその正当性を確認するための簡単なメッセージを送信することもできます。

- シャドーITを完全に打ち負かす–これは、チームに適した適切なUCプラットフォームを見つけることによって実現できます。これは、すべての適切なポイントに到達し、使いやすいものです。 チームがソリューションに満足している場合、チームは独自のツールを持ち込む必要がなく、シャドーITにつながります。 Webサイトとツールをブロックすると、チームはブロックを回避できますが、受け入れられた使用ポリシーを確立することで、シャドーITの拡散、できればPUAとマルウェアの拡散を防ぐことができます。

- 意識を広め、潜在的な脅威に注意を向けるようにチームをトレーニングします。 すべての従業員がWebサイトにアクセスしたりファイルを共有したりするのをブロックするだけでなく、潜在的な脅威を特定するためのポリシーを確立します。 チームが独自の電子メール詐欺の試みを認識している場合、被害者になる代わりに、この形式のソーシャルエンジニアリングを防ぐことができます。 シスコでは、要求の正当性を確認するために従業員に電話をかけるように要求することを特に推奨していますが、これがUCがインスタントメッセージングとプレゼンス表示の両方で本当に優れている点であると考えています。

- クラウドセキュリティに対する共通の責任を受け入れる:シスコは、ユーザーの60%がクラウドツールのアクティブなセッションからログアウトすることはないと述べました。 これはそれほど大したことではないように思われるかもしれませんが、そのようなオープンエンドポイントは、玄関のドアを大きく開いたままにするようなものです。 ビジネスがオンレメシス環境で行う可能性があるのと同じ「ベストプラクティス」を適用することは、プラットフォームへの不正アクセスを防ぐのに役立つ効果的な方法です。