ランサムウェアの脅威:ファイルをもう一度見たい場合は支払います

公開: 2017-06-07今年初めに発生したWannaCryランサムウェア攻撃に気付かないようにするには、岩の下に住んでいる必要があります。 しかし、逆に言えば、WannaCryが心の最前線に立つには、岩の下に住んでいる必要があります。

私たちは情報が絶えず流れている世界に住んでおり、世界中の新しい開発がほんの数分で聞かれます。 したがって、ほとんどの人がこの大規模な攻撃を忘れているのは完全に正常なことです。 それでも、WannaCryとランサムウェアの概念をすべて忘れることは賢明ではありません。これは確かに最初の攻撃ではなく、最後の攻撃でもないからです。

サイバー犯罪者が最も広く使用されているオペレーティングシステムの1つを標的にして、23万台のコンピューターと関連ビジネスを屈服させることができるため、ランサムウェアは非常に現実的な脅威であり、忘れてはなりません。

ランサムウェアとは何ですか?

まあ、おそらくほとんどの人がこの時点でランサムウェアが何であるかを知っています。 しかし、そうでない場合は、学ぶのに最適な時期です。 コンセプト自体はかなり基本的で、名前に「身代金」という言葉が含まれているので、ほとんど自明です。 基本的に、ランサムウェアは、コンピューターの人質にファイルや情報を保持し、人質を解放するために身代金を要求するようなものです。 しかし、さらに明確にするために、技術的な定義を邪魔にならないようにしましょう。

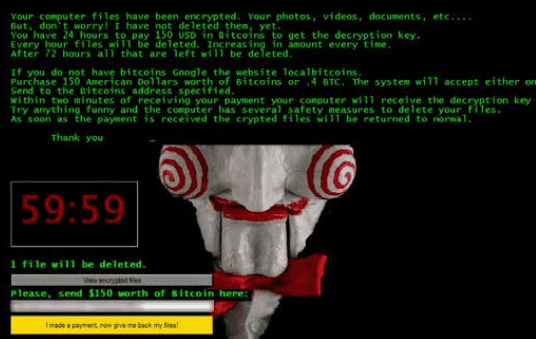

ランサムウェアは「コンピュータバグのファミリー」または悪意のある攻撃ソフトウェアであり、すべてのファイルを暗号化し、ロックを解除するために特定の「暗号化キー」を必要とすることで、感染したデバイスを本質的にロックします。 これは、古いデスクトップコンピュータに影響を与えるだけでなく、携帯電話、タブレット、またはサーバーにも影響を与える可能性があります。

エンドポイントデバイスが暗号化されると、デバイスの所有者またはユーザーはそのデバイス上のファイルまたは機能にアクセスできなくなります。 このデバイスへのアクセスを回復するには、ユーザーはファイルとデバイスへのアクセスを再度受け取るために、「身代金」(いくらかの料金)を支払う必要があります。

したがって、間違いなく、この概念を理解する最も簡単な方法は、誰かがあなたのファイルまたはデバイス全体を人質に取っているということです。 あなたがお金を払わなければ、あなたはあなたの子供のそれらの写真を二度と見ることはありません-あるいは、もっと重要なことに、それらの信じられないほど機密性の高いビジネス関連の文書。

脅威はどのくらいですか?

大規模なWannaCry攻撃のわずか数か月前に、IBM Securityは、ランサムウェア攻撃の状態と将来を詳細に調べたレポートをリリースしました。 レポート「ランサムウェア:消費者と企業がデータをどのように評価するか」で、IBM Securityは、ランサムウェアの脅威を取り巻くいくつかの恐ろしい情報を強調しました。

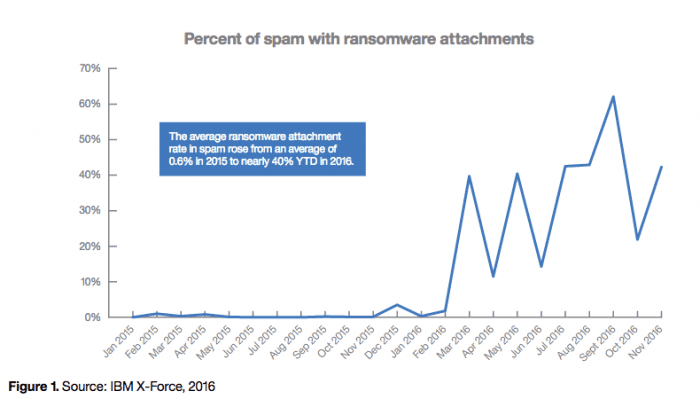

すぐに、最大の発見は、ランサムウェアが増加しているということです。 元の概念は1989年にさかのぼりますが、「ロックコード」を含むフロッピーディスクが被害者にカタツムリメールで送信されたとき、IBM Securityは、ランサムウェア攻撃が2014年以降ますます蔓延していると指摘しました。

実際、彼らは、「サイバー犯罪者によって悪用される暗号化機能の改善とビットコインのような暗号通貨の使用の増加により、この概念は「途方もない勢い」を獲得した」、または基盤となるブロックチェーン技術に言及しました。 しかし、ワンステップの「ランサムウェア攻撃は2016年に4倍になり、1日あたり平均4,000回の攻撃が発生しました。」

FBIは、2016年の最初の3か月以内に、米国で2億900万ドル以上のランサムウェアの支払いが行われたと2016年に報告しました。」 実際、これは2015年全体で「報告された2400万ドルを771パーセント上回った劇的な増加」です。

FBIは、ランサムウェアが現在、2016年のサイバー犯罪者の収入源として約10億ドルと適切なペースで進んでいると推定しています。また、2017年5月に見たように、FBIはそれほど遠くありません。 そうそう、脅威は絶対に巨大です。 20ドルの支払いについて話しているのではありません。IBMSecurityは、身代金は500ドルという低額であると報告されていますが、数百万ドルを要求する場合もあると報告しています。 もちろん、あなたのビジネスに応じて、身代金は異なるかもしれません—しかし、それは常に傷つきます。

それはどのように機能しますか?

ランサムウェア攻撃とは何かについての基本的な理解があり、脅威が非常に現実的なものであることがわかったので、パズルの次のピースは、このタイプの攻撃がどのように実行されるかを正確に理解することです。 結局のところ、敵を倒すには敵を知る必要があり、ランサムウェア攻撃の根本原因を理解するだけで、それらを防ぐのに役立ちます。

ネットワークセキュリティに関するガイドで以前に書いたように、常識がベストプラクティスです。 ネットワーク上の誰かがドアを大きく開けて攻撃者を侵入させた場合、セキュリティ、ファイアウォール、またはセッションボーダーコントローラーの量が侵入者を締め出すことはありません。ここで、個人をだまして操作する「ソーシャルエンジニアリング」の概念が登場します。機密情報を共有するか、他の方法で制限されたシステムへのアクセスを許可するかのいずれかになります。

ランサムウェアは、ほとんどの悪意のあるソフトウェア攻撃と同様に、吸血鬼に少し似ています。アクセスするには、ランサムウェアを招待する必要があります。 これは完全な例えではありませんが、要点を理解するのに役立ちます。 コンピューターウイルスは、ユーザーの同意なしに自分自身をマシンにダウンロードすることはできません。通常、連絡先が必要です。最も一般的なのは、添付ファイル付きのスパムメールであり、IBMSecurityもその増加に気づいています。

そのアドレスから受け取った、ベッキーのような怪しげなメールですが、奇妙な添付ファイルが付いていることをご存知ですか? それを開かないでください、添付ファイルをダウンロードしないでください、それを見さえしないでください。 IBMによると、迷惑メールとスパムは、ランサムウェアがネットワークに侵入する主な原因です。

メールを開くか、添付ファイルをダウンロードすると、ランサムウェアにマシンへのアクセスが許可されます。 そこから、この悪意のあるソフトウェアはエンドポイント上のファイルシステムをスキャンし、「シャドウコピー、バックアップファイル、ネットワークリポジトリ、さらにはエンドポイントに接続された外部ドライブなど、被害者がファイルを保持しているすべての場所を見つけることができます」。

すべてが見つかると、マルウェアはネットワーク上の1つのデバイスから他のすべてのデバイスにジャンプし、暗号化がシステム全体または貴重な情報を引き継いでロックダウンします。これで、マルウェアを取り戻すために料金を支払う必要があります。 しかし、これは完全な話ではありません。 実際、Malwarebytes Labsによると、WannaCryは大ざっぱな電子メールの添付ファイルから始めたわけでもありません。

WannaCryはこれまでどのように普及しましたか?

結局のところ、23万人の個人がWannaCryを自分のマシンに許可したのと同じ電子メールを開いたわけではありません。 繰り返しになりますが、Malwarebytesによると、ネットワークの弱点を見つけるために、いくつかのトリッキーなNSAソフトウェアとプラクティスが使用されたという考えです。

「この厄介なワームは、脆弱な公開されているSMBポートを追跡し、NSAに漏洩したとされるEternalBlueエクスプロイトを使用してネットワークにアクセスし、(NSAとされる)DoublePulsarエクスプロイトを使用して永続性を確立し、インストールを可能にする操作によって拡散しました。 WannaCryランサムウェアの

さて、これは少し技術的であり、さらに詳細に行きたい場合は、Malwarebytesはすべてを分解する素晴らしい仕事をします。 ただし、注意すべき重要な点は、WannaCryは電子メールから始まったのではないということです。したがって、WannaCryは主要な情報源ですが、それだけではなく、最も恐れられている情報源でもありません。 WannaCryは、招待される必要がなく、家に独自の方法を見つけるために進化した「吸血鬼」でした。ああ、WannaCryは、NSAの「武器化された」エクスプロイト(EternalBlueとDoublePulsarのもの)を使用しました。これも重要です。 。

ユニファイドコミュニケーションとランサムウェア

したがって、ランサムウェアは、ファイルやデバイス自体へのアクセスを防ぐためにコンピューターをロックアウトするためにのみ使用できると考えているかもしれません。 それは最大の懸念事項の1つですが、常に接続されているクラウドソリューションの世界では、それだけが懸念事項ではありません。 実際、VoIPとユニファイドコミュニケーションには、特にランサムウェアの脅威があります。

WannaCryだけでも、病院はコンピューターだけでなく、病院の電話システムにも影響を与えたと報告していました。 このタイプのソフトウェアは、ビジネスで日常的に使用しているユニファイドコミュニケーションソリューションを含め、接続されているほぼすべてのデバイスまたはシステムに広がる可能性があります。 VoIP攻撃が増加しており、適切に保護されていないネットワークに接続したすべてのデスクフォンは、ネットワークへの追加のアクセスポイントを許可します。 SkypeとTypeの攻撃もあります。この攻撃では、発信者は電話中に何を入力しているかを把握して、ネットワークへの不正アクセスを許可できます。

Malwarebytesは、WannaCry攻撃が特定のプロトコル、特に「SMBプロトコル」を利用したことにも注目しています。 彼らは、SMBはコンピューター間でファイルを転送するために使用され、プロトコルの必要性がないにもかかわらず、デフォルトでデバイスで最も頻繁に有効にされる設定であると説明しています。 Malwarebytesは、ユーザーがSMB、「使用されていない場合は他の通信プロトコル」を無効にすることを特に推奨しています。

リスクを低減し、ビジネスを保護します

したがって、セキュリティの専門家なら誰でも言うように、最初の、そしておそらく最も強力な防衛線は、単に教育です。 潜在的な脅威が角を曲がったところに潜んでいることを知っている場合、これらの脅威がどのようにネットワークに侵入し、これらの脅威がデバイスに感染するのを防ぐ方法を知っています。

ただし、大ざっぱなメールを開かないようにチームに指示するだけでは不十分です。 私たちは皆間違いを犯します。結局のところ、それは大規模な感染につながる正直な間違いである可能性があります。 一方、WannaCryで見たように、これらのランサムウェア攻撃は、コンピューターへの独自の方法を見つけています。 では、このような大規模な脅威からどのように保護するのでしょうか。 考慮に入れることができるいくつかの基本的な慣行があります。

- すべてを更新する

何度も、携帯電話やコンピューターでこれらの更新の警告を無視している人を目にします。また、これらの最新の更新で解決された問題がポップアップするのを何度も目にします。 煩わしいかもしれませんし、一日から少し時間がかかるかもしれませんが、デバイスを更新する必要があります。 MicrosoftがWindows10コンピューターに更新を強制するのは面倒ですが、彼らには意味があります。 セキュリティ上の欠陥がある場合は、それを修正する必要があります。これらの修正は、退屈なコンピューターの更新に含まれています。 地獄、WannaCryの直後、Microsoftは先に進み、ほとんど放棄されたオペレーティングシステムであるWindowsXPにパッチを適用しました。 保つ。 すべての。 上。 に。 日にち。

- すべてをバックアップする

データをバックアップする人と、データを失うというトラウマを経験したことがない人の2種類があります。 ビジネスがこれらのシステム内の重要な情報に依存して日常業務を継続している場合は、すべてをバックアップする必要があります。 ランサムウェアが攻撃し、メインシステムをオンラインにできない場合でも、バックアップが最新で安全であれば、少なくともフォールバックするセーフティネットがあります。 ランサムウェアは同じネットワーク上の1つのデバイスから他のすべてのデバイスにジャンプする可能性があるため、バックアップは、メインのネットワークインフラストラクチャとは関係のない安全なネットワーク上の一意の安全な場所に保持する必要があります。 ああ、データは3つの場所に保存されない限りバックアップされません。 冗長性が鍵です。

- セキュリティソフトウェアの実装と保守

以前にセキュリティソフトウェアについて話しましたが、もう一度言及する価値があります。 すべての従業員エンドポイントにインストールされている最新のウイルス対策およびマルウェア検出ソフトウェアの使用は、IBM Securityからの直接の推奨事項であり、開始するための最良の方法です。 また、IBMはさらに一歩進んで、すべてのウイルス対策ソフトウェアの定期的なスキャンと自動更新をセットアップすることをお勧めします。 ウイルス対策および検出ソフトウェアに加えて、前述のハードウェアまたはソフトウェアファイアウォールやセッションボーダーコントローラーなどのネットワークゲートキーパーは、不要な目を防ぐのに役立ちます。 モバイルユーザーとリモートユーザー向けのVPNも検討してください。

- インシデント対応計画の作成と維持

この点は、教育およびトレーニングスタッフと共存しており、セキュリティに関しては全体的な計画に含める必要があります。 攻撃を防ぐためのすべての対策を講じたとしても、攻撃が発生する可能性があります。 インシデント対応計画を確立して、主要なチームが可能な限り多くの損害を防ぐために迅速に対応する方法を知っているようにします。 最も重要なのは、攻撃が発生した場合に、スプレッドを停止することです。 すべてのデバイスを切断し、ネットワークから離れて、モバイルデバイスまたは個人用デバイスを使用します。 接続されたままの単一の感染したマシンは、ネットワーク全体を数分以内に感染させる可能性があります。これは、BYoDのみの職場のセキュリティの悪夢の一因となります。

- エクスプロイトの買いだめをやめる

もちろん、これはすべての、あるいは多くの企業にまったく当てはまるわけではありません。 しかし、結局のところ、これらのツールを「武器化」するために、潜在的なエクスプロイトや既知のマルウェアを蓄えるのをやめる必要があります。 これは、マイクロソフトのブラッドスミス社長の長所であり、反響する価値があります。 NSAの武器化されたエクスプロイトは、WannaCryで使用されたとされており、もちろん何度も使用される可能性があります。

消えない本当の脅威

はっきりとわかるように、ランサムウェアは間違いなく大きな脅威です。 また、はっきりとわかるように、ランサムウェアがすぐになくなることはありません。 実際、2014年以降にすでに見られたように、今後数年以内にランサムウェア攻撃の増加が見込まれる可能性が高くなります。残念ながら、完全な防御はありませんが、何らかの形で災害に備えることは、待つよりも優れています。最初に起こる何か。

WannaCryがモーニングコールではない場合、ビジネスでセキュリティを真剣に受け止める必要があります。別の大規模な攻撃が発生しても、手遅れにならないことを願っています。 1つのエクスプロイトが世界中の23万台のコンピューターに到達するのをすでに見ました。次の攻撃がどれほど大規模で有害であるかを誰が知っていますか?