El estado de BYoD en 2017: cómo proteger su pesadilla de seguridad

Publicado: 2017-03-10Ya hemos hablado bastante sobre las tendencias, analizando las tendencias de UC de 2017 e incluso las tendencias de colaboración de equipos de 2017. Sin embargo, una tendencia masiva en la que aún no nos hemos centrado es la adopción de políticas BYoD. A medida que el concepto de movilidad se vuelve más deseable dentro de la fuerza laboral, el concepto de llevar su propio dispositivo al trabajo tiene mucho sentido.

Por supuesto, uno de los beneficios más evidentes es la reducción de costes para los empresarios, que ya no tienen que pagar los teléfonos móviles secundarios o las estaciones de trabajo de sus equipos. Sin embargo, lo crea o no, la economización no es la razón principal por la que más empresas están adoptando esta política. La satisfacción, la movilidad y la productividad de los empleados son los tres mayores beneficios de BYoD.

Sin embargo, al mismo tiempo, las desventajas son igualmente evidentes. Tiene sentido que una empresa dude en adoptar este enfoque, ya que la seguridad y la privacidad son las principales preocupaciones. Recientemente echamos un vistazo al Informe destacado de BYoD de Crowd Research Partner, que destaca las preocupaciones y los beneficios de este tipo de política. Queríamos ampliar el informe, compartir nuestras principales conclusiones y ofrecer información sobre cómo su empresa puede proteger mejor su red mientras avanza hacia una cultura propia.

¿Vale la pena el riesgo?

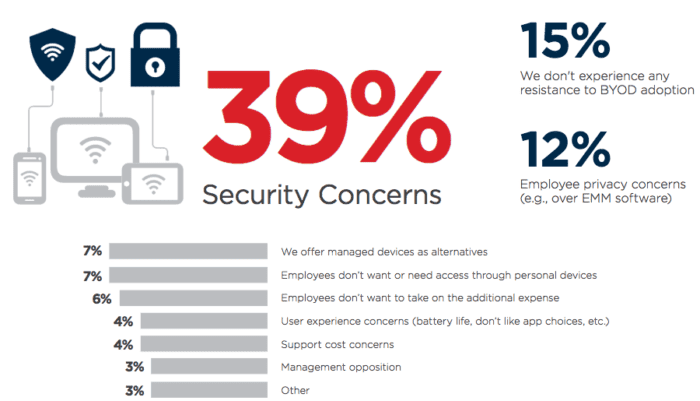

Si su empresa ha operado sin el enfoque BYoD durante muchos años, probablemente esté pensando: "¿Por qué molestarse?" ¿ Realmente vale la pena dar a los miembros de su equipo la libertad de usar sus propios teléfonos ante la mayor posibilidad de una brecha de seguridad? Aunque hemos resaltado los pros y los contras de BYoD en el pasado, vale la pena volver a mirarlo. Después de todo, muchos piensan que este enfoque, en todo caso, promueve el concepto de TI en la sombra: el concepto de empleados que adoptan sus propias soluciones sin consultar a TI. Sin duda, la mayor resistencia a la adopción de estas políticas proviene de la preocupación por la seguridad.

Esto puede generar problemas de compatibilidad, bloqueos de colaboración y, por supuesto, problemas de seguridad. Por ejemplo, Cisco Spark es una excelente opción para cualquier equipo que desee una seguridad intensa. Slack, por otro lado, es menos que estelar cuando se trata de seguridad. Esta deficiencia ha provocado una explosión de alternativas de Slack centradas en la seguridad. Todas sus comunicaciones seguras desaparecen tan pronto como un equipo decide usar Slack en lugar de Spark, aunque los otros equipos usen este último.

La investigación de Crowd concluyó que “12.100 millones de dispositivos móviles estarán en uso para 2018; la mitad de los empleadores del mundo requieren BYOD para 2017; El 67 % de los CIO y los profesionales de TI están convencidos de que la movilidad afectará a sus organizaciones tanto o más que Internet en la década de 1990”.

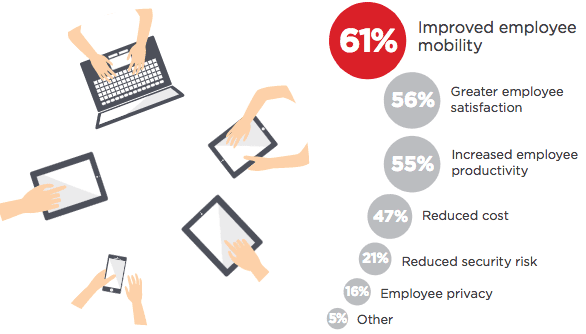

Siendo realistas, los beneficios que su equipo puede obtener de estas políticas pueden superar las preocupaciones de seguridad. La multitud notó que un enfoque BYoD proporciona:

- Mayor movilidad

- Mejora de la satisfacción de los empleados

- Un gran impulso a la productividad

- Ahorro de costes, por supuesto.

Ahora bien, la satisfacción puede parecer una medida superficial al principio, pero se ha demostrado una y otra vez que los trabajadores felices son trabajadores productivos. Como dije en el pasado, la experiencia del usuario es clave: si una aplicación o solución es complicada, nadie la usará. Obligar a sus empleados a usar los mismos dispositivos, posiblemente obsoletos, puede hacer que los empleados molestos luchen contra la tecnología con más frecuencia que hacer el trabajo. A continuación se muestran los resultados de una encuesta en la que se preguntó a las empresas cuál creían que sería el mayor beneficio de este tipo de política:

Vale la pena señalar que estos porcentajes no suman 100% porque algunas empresas que participaron en la encuesta seleccionaron múltiples aspectos. Esto solo destaca aún más los beneficios de un enfoque BYoD.

Por lo tanto, si está buscando ser un negocio de vanguardia y aprovechar cualquier posible ventaja, es seguro decir que adoptar el enfoque de traer lo suyo permitiría a sus trabajadores concentrarse en su trabajo. Esto conduce a equipos felices, productivos y exitosos.

Riesgos a considerar

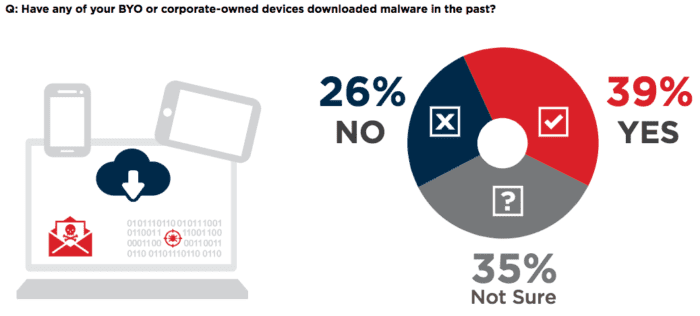

Como mencionamos anteriormente, los principales riesgos asociados con un enfoque BYoD se refieren a la seguridad y la privacidad. Esos son temas muy increíblemente amplios, pero es posible condensar los dos. Permitir que los competidores accedan a la bóveda secreta metafórica de su empresa es un ejemplo evidente. Por lo tanto, todas las empresas deben planificar su enfoque BYoD de la manera correcta. El malware, en general, es una gran preocupación. De hecho, el 39% de las empresas encuestadas dijeron que encontraron un dispositivo BYO en su red que había descargado Malware.

El riesgo de ataques de ransomware también es una preocupación creciente. Estos son ataques en los que los piratas informáticos ingresan a su red para cerrarla, o parte de ella, o recopilar información y mantenerla como rehén. Estos atacantes obligan a su empresa a pagar un centavo para recuperar sus cosas. Sin embargo, sin importar el ataque, la gran mayoría de las empresas afirman que las preocupaciones de seguridad son su mayor barrera BYoD.

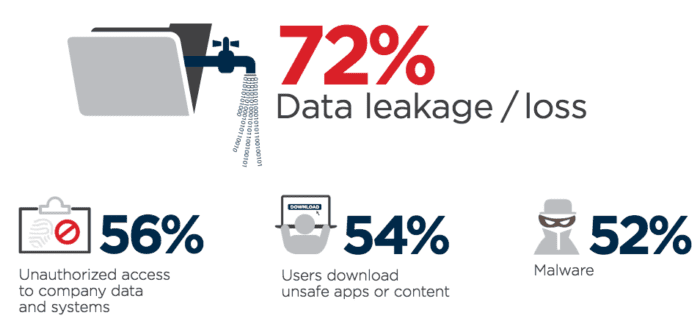

Específicamente, lo que más temen las empresas es la fuga de datos y la pérdida de datos. La idea de permitir que personas no autorizadas accedan a la información privada crucial de su negocio es un gran obstáculo que superar. Tales riesgos incluyen:

- Fuga de datos o pérdida de datos

- Acceso no autorizado a los datos y sistemas de la empresa

- Los usuarios descargan aplicaciones no seguras y acceden a contenido no autorizado

- Malware y otro software infeccioso, como el ransomware mencionado anteriormente

- Dispositivos perdidos y robados

- Aprovechamiento de vulnerabilidades en dispositivos no seguros

- La incapacidad de controlar la seguridad de los endpoints

- Garantizar un software de seguridad actualizado en cada dispositivo

- Cumplimiento de la normativa

- Ataques de red a través de WiFi no seguro

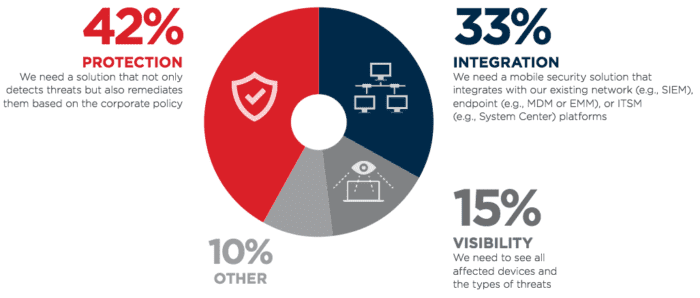

Más allá de las preocupaciones de seguridad, la mayoría de las empresas citan la integración como el segundo mayor obstáculo. Las integraciones nos permiten hacer cosas como reconstruir Slack para adaptarlo a los trabajadores remotos. Todos sabemos lo importantes que son las integraciones. Las empresas encuestadas dijeron que una solución de seguridad móvil que pueda integrarse en su red existente y su pila de aplicaciones es una alta prioridad.

Las empresas también están preocupadas por la visibilidad de la red de cualquier amenaza o dispositivo comprometido. De hecho, el 35 % de las empresas informaron que BYoD requería recursos de TI adicionales para administrar la seguridad móvil. Esto representa un muy buen punto: la seguridad puede ser costosa, llevar mucho tiempo y restar valor a las prioridades más altas de su negocio.

Sin embargo, a medida que echamos un vistazo a continuación, verá que proteger sus aplicaciones y su red BYoD no tiene por qué ser complicado.

Tome el control y asegure su red BYoD

Una oficina BYoD no tiene por qué significar un agujero negro de pesadillas de seguridad. (Dejemos eso a la IoT). Tal como discutimos con la protección de su red VoIP, las políticas y prácticas de seguridad más simples ayudarán a mantener todo bloqueado. Ahora, el sentido común es, en última instancia, la mejor defensa cuando se trata de mantener sus datos seguros. Por lo tanto, ante todo, asegúrese de que sus equipos de traer su propio equipo tengan el menor margen de error posible.

Establecer prácticas y protocolos de seguridad adecuados

No estoy hablando de protocolos como SIP y H.323, que permiten que su servicio de VoIP exista, sino de buenas pautas a la antigua. Sin duda, el mayor riesgo de este enfoque provendrá de no regular la forma en que los equipos funcionan y utilizan sus dispositivos personales. Al igual que cualquier otra cosa en la vida, ignorar el problema no hará que desaparezca.

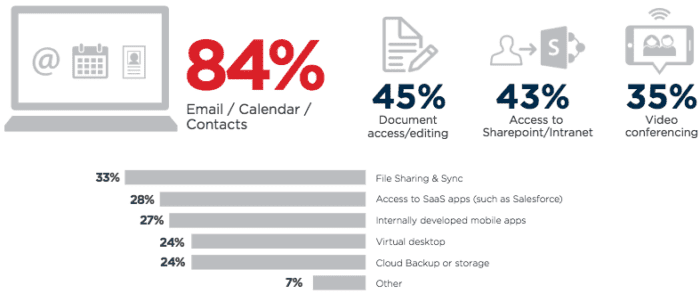

Arriba hay otro conjunto de resultados de encuestas en los que las empresas clasificaron sus funciones ideales de un dispositivo BYO y para qué permitirían que sus equipos usaran sus dispositivos. Es importante tener en cuenta estos aspectos al considerar políticas, directrices y aplicaciones o funciones aprobadas. En general, las reglas y regulaciones que su negocio (específicamente su departamento de TI) elige promulgar deben variar en función de estas funciones y roles específicos del equipo.

Pautas de uso aceptadas :

Empezar desde el principio. Determine qué califica y qué no califica como uso aceptado para su equipo. Defina claramente el uso comercial aceptable con actividades específicas que apoyen directa o indirectamente su negocio. Limitar, pero no prohibir por completo, la comunicación personal podría ayudar a establecer cómo sus empleados deben ver BYoD.

Por supuesto, limitar el acceso a la web es un buen comienzo; sin embargo, los estudios han demostrado que la navegación web tranquila puede ser beneficiosa para la productividad, así que no se exceda. Más importante aún, limite cómo y cuándo sus equipos pueden almacenar o transmitir información confidencial a través de sus dispositivos móviles. Los controles de seguridad de rutina son una excelente política para garantizar que cada dispositivo esté actualizado y cumpla con las pautas.

Criterios para aplicaciones permitidas :

Es imposible prohibir todas las aplicaciones y evitar que sus equipos instalen sus favoritas en sus dispositivos personales. Dicho esto, proporcione criterios sobre lo que se debe utilizar para el trabajo e intente establecer la coherencia en todos los ámbitos. Como discutimos anteriormente, la TI en la sombra puede ser un gran problema.

Asegurarse de que todas sus comunicaciones se realicen a través de la misma plataforma es importante en el mantenimiento de la seguridad. También es posible simplemente rechazar aplicaciones que no sean de proveedores de gran prestigio, como Google Play o Apple App Store. Algunos dispositivos incluso permiten que TI habilite o deshabilite las descargas de aplicaciones desde ubicaciones no oficiales.

Prácticas de salida de empleados:

Cuando un empleado deja el equipo, su dispositivo aún puede contener toda su información, datos, comunicaciones y archivos anteriores relacionados con el negocio. El primer paso que puede tomar su empresa es establecer una política para los empleados que se van. Una política de empleados que se van es una de las mejores prácticas de seguridad que su empresa puede emplear.

No es realista pedir a los empleados que se marchan que borren todo de su dispositivo personal, pero tiene sentido eliminar al menos todas las comunicaciones y aplicaciones comerciales.

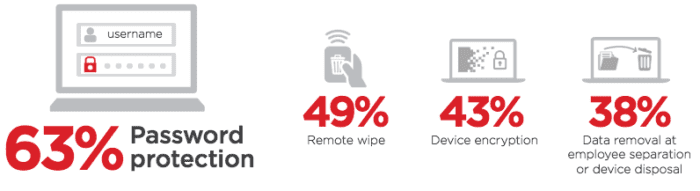

Políticas de contraseña:

La mayoría de las personas dan por sentadas las contraseñas: reutilizan lo que les resulta más fácil de recordar. Podríamos entrar en una discusión completa sobre las mejores prácticas de contraseña, pero ese es otro tema para otro día. Baste decir que una forma sencilla de estar al tanto de las contraseñas es establecer una política de tiempo limitado.

Como mínimo, su política debe exigir a los empleados que cambien sus contraseñas de forma rutinaria y exigir un conjunto estricto de requisitos de contraseña para evitar ataques simples de fuerza bruta.

Comprobaciones de seguridad de rutina:

Una cosa es emplear un conjunto de pautas y políticas, pero otra cosa es hacerlas cumplir. Después de todo, ¿de qué sirven tus reglas si nadie las sigue porque nadie las hace cumplir? Una gran empresa con el lujo de un departamento de TI tendrá el beneficio de un equipo dedicado a garantizar las mejores medidas de seguridad.

Sin embargo, de manera realista, las empresas de cualquier tamaño pueden y deben establecer controles de seguridad simples. Una vez al mes, reúna a su equipo para restablecer contraseñas y revisar sus políticas. Los análisis por sí solos pueden ayudar a su negocio, por ejemplo, mejorando sus informes de llamadas de VoIP. A continuación, analizamos las herramientas disponibles para obtener informes de auditoría potentes, que incluyen registro, supervisión y acceso remoto.

Implemente y utilice el conjunto correcto de herramientas

Tendría sentido hacer un seguimiento con el conjunto adecuado de herramientas para el trabajo si su empresa va a establecer políticas de uso adecuadas.

Esta es una idea amplia, pero utilizar soluciones centradas en la empresa ayudará a minimizar tanto los riesgos de seguridad como los problemas de compatibilidad entre equipos. Las soluciones de administración de dispositivos móviles son las formas más fáciles de tener todo bajo un mismo techo. Sin embargo, su empresa no necesita desembolsar para mantener su red segura con las políticas adecuadas. Estas también podrían clasificarse como Medidas de Control de Riesgos.

Esta es una idea amplia, pero utilizar soluciones centradas en la empresa ayudará a minimizar tanto los riesgos de seguridad como los problemas de compatibilidad entre equipos. Las soluciones de administración de dispositivos móviles son las formas más fáciles de tener todo bajo un mismo techo. Sin embargo, su empresa no necesita desembolsar para mantener su red segura con las políticas adecuadas. Estas también podrían clasificarse como Medidas de Control de Riesgos.

Gestión de dispositivos móviles:

Ahora, estas soluciones son únicas en su clase. Generalmente enfocados en el mercado empresarial, pueden estar fuera del alcance de algunos equipos más pequeños que solo usan sus teléfonos y computadoras personales. Sin embargo, si su empresa quiere tomarse la seguridad tan en serio como debería, entonces invertir en la solución adecuada puede ser muy útil.

Estas herramientas se pueden utilizar para automatizar el proceso de eliminación de datos comerciales del teléfono de un usuario. Incluso pueden establecer reglas de "geofencing", que limitan dónde los usuarios pueden acceder a sus aplicaciones o cuentas comerciales. Algunas soluciones populares incluyen SOTI MobiControl, Vmware AirWatch, Citrix XenMobile y Microsoft Intune.

Cifrado de datos y dispositivos:

Como señalamos anteriormente, no todas las empresas sentirán la necesidad imperiosa de invertir en una solución empresarial, pero eso no las deja sin alternativas. Es posible armar una solución segura por su cuenta utilizando los métodos correctos de comunicación y la mayor cantidad de aplicaciones posible.

He notado varias veces cuán seguro es Cisco Spark, pero solo para enfatizar nuevamente: Cisco ni siquiera puede ver sus comunicaciones. Puede garantizar el cifrado adecuado del dispositivo de varias maneras diferentes, pero una de las más asequibles y obvias es configurar una red privada virtual (VPN), algo que toda empresa debería tener.

Acceso a dispositivos remotos:

El acceso a dispositivos remotos existe como una categoría propia y se puede utilizar para varios escenarios diferentes. Si sus empleados móviles requieren soporte o asistencia, las aplicaciones de acceso a dispositivos remotos son una bendición para los equipos de TI. Estos también se pueden usar para garantizar la seguridad y ayudar a eliminar los datos de los empleados que se van, o garantizar que los equipos sigan las pautas adecuadas.

Estas herramientas también pueden ayudar en los controles de seguridad de rutina si esa es una política que su empresa desea implementar. Las herramientas de borrado remoto también son comunes, y las dos generalmente se pueden clasificar en la misma categoría.

Autenticación de dos factores:

Si su empresa decide usarlo, la autenticación de dos factores funcionaría de la mano con su VPN. La autenticación de dos factores es una de las formas más sencillas de proteger aún más sus cuentas y dispositivos. Piense en esto como el cerrojo de seguridad de una puerta principal. La autenticación de dos factores requiere que los usuarios se identifiquen mediante una segunda medida más allá de su contraseña. De hecho, Twilio y Nexmo son dos de las plataformas más populares que lo hacen posible.

La forma en que los usuarios se identifican depende de la aplicación y el caso de uso. Sin embargo, comúnmente implica enviar un código de tiempo limitado a través de una llamada telefónica, mensaje de texto o correo electrónico. Algunas empresas incluso pueden hacer un esfuerzo adicional y equipar a sus equipos con llaveros "autenticadores", que generan una cadena de números aleatorios cada vez que un usuario inicia sesión o establece una conexión VPN.

Cortafuegos y antivirus:

Anteriormente analizamos la diferencia entre los firewalls de software y hardware, y queremos enfatizar nuevamente cuán cruciales son estas herramientas para proteger su red. Si bien es posible que no sea posible instalar un firewall de software en el teléfono móvil BYoD de cada miembro del equipo, proteger su red con un firewall de hardware o incluso con un controlador de borde de sesión es una de las mejores formas de bloquear toda su red.

Si su empresa utiliza un firewall como primera y segunda línea de defensa, también se configurará con una VPN. Estas herramientas también pueden ayudar a prevenir los temidos ataques DDoS que ponen de rodillas incluso a las redes más grandes. Las soluciones antivirus son otra herramienta similar que generalmente funciona de la mano con una configuración de firewall adecuada y debe utilizarse en todos los dispositivos, siempre que sea posible.

BYoD está aquí para quedarse

Si su negocio busca obtener algún tipo de ventaja, definitivamente vale la pena considerar BYoD. Como hemos visto, la gran mayoría de las empresas que utilizan esta política ven que los beneficios superan las preocupaciones. La seguridad es increíblemente importante para cualquier negocio, y he dicho una y otra vez que todos deben tomarla en serio.

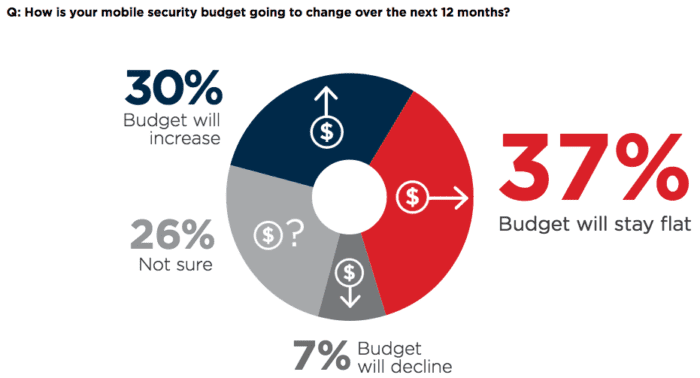

Sin embargo, eso no significa que su empresa no pueda aprovechar un enfoque BYoD. Las medidas de sentido común por sí solas contribuirán en gran medida a mantener sus datos bajo llave. Realmente solo se necesita una pequeña inversión, tanto en tiempo como en dinero, para emplear prácticas de seguridad simples. Mientras que el 30 % de las empresas vieron aumentar su presupuesto, aún más vieron que su presupuesto se mantuvo estable y el 7 % lo vio disminuir. En general, BYoD es una de las mayores tendencias de UC y fuerza laboral que está creciendo junto con el concepto de movilidad que ahora atesoramos.

Sin embargo, eso no significa que su empresa no pueda aprovechar un enfoque BYoD. Las medidas de sentido común por sí solas contribuirán en gran medida a mantener sus datos bajo llave. Realmente solo se necesita una pequeña inversión, tanto en tiempo como en dinero, para emplear prácticas de seguridad simples. Mientras que el 30 % de las empresas vieron aumentar su presupuesto, aún más vieron que su presupuesto se mantuvo estable y el 7 % lo vio disminuir. En general, BYoD es una de las mayores tendencias de UC y fuerza laboral que está creciendo junto con el concepto de movilidad que ahora atesoramos.

Casi todos los proveedores contemporáneos se centran en la movilidad, y todas las empresas deben reconocer los beneficios que podría aportar. El estado actual de BYoD debe centrarse en una adopción creciente pero, lo que es más importante, en la seguridad. Las empresas tienen derecho a preocuparse por la seguridad, pero también deben reconocer lo simple que puede ser mantener todo seguro. No deje que el miedo a un ataque por la puerta trasera impida que su negocio tome la decisión correcta y emplee las políticas correctas para su equipo.