La guía completa sobre el enmascaramiento de datos

Publicado: 2020-03-04¿Qué es el enmascaramiento de datos?

El enmascaramiento de datos es un proceso de enmascarar u ocultar los datos originales con los modificados. En esto, el formato sigue siendo el mismo y solo se cambia el valor. Esta versión estructuralmente idéntica, pero incorrecta, de los datos se utiliza para la capacitación de usuarios o las pruebas de software. Además, la causa principal es mantener seguros los datos reales en las ocasiones en que no se requieren.

Aunque las organizaciones tienen reglas y regulaciones estrictas para mantener seguros sus datos de producción, sin embargo, en caso de subcontratación de datos, pueden surgir problemas. Por eso, la mayoría de las empresas no se sienten cómodas mostrando sus datos públicamente.

- Definición

- ¿Quién usa el enmascaramiento de datos?

- Tipos

- Herramientas para realizar

- Técnicas para saber

- Ejemplos de enmascaramiento de datos

¿Quién usa el enmascaramiento de datos?

Con el fin de cumplir con los Requisitos Generales de Protección de Datos (RGPD), las empresas han mostrado su interés en aplicar el enmascaramiento de datos para garantizar la seguridad de sus datos de producción. De acuerdo con las normas y reglamentos del RGPD, todas las empresas que reciben datos de ciudadanos de la UE deben ser muy conscientes de la sensibilidad del tema y tomar algunas medidas para evitar inconvenientes.

Por lo tanto, se vuelve inevitable para las empresas que incorporan mantener seguros sus datos confidenciales. Mientras tanto, hay diferentes tipos de datos que se pueden usar, pero los siguientes son los más utilizados en los campos comerciales:

- Información de salud protegida (PHI)

- Propiedad intelectual (ITAR)

- Información de tarjetas de pago PCI-DSS

Todos los ejemplos anteriores se encuentran bajo la obligación que se debe seguir.

Tipos de enmascaramiento de datos

El enmascaramiento de datos es una técnica especial que se aplica para hacer que sus datos no sean accesibles para los usuarios que no son de producción. Se está volviendo popular entre las organizaciones, y la razón detrás de esto es una creciente amenaza a la seguridad cibernética. Entonces, para hacer frente a esta amenaza de datos, se aplica la técnica de enmascaramiento. Tiene diferentes tipos que sirven a la misma causa, pero su forma de proceder sigue siendo diferente. Ahora, hay dos tipos principales, uno es estático y el segundo es dinámico.

Enmascaramiento de datos estáticos

En el caso de enmascaramiento de datos estáticos, se prepara un duplicado de la base de datos, y es idéntica a la base de datos real excepto por aquellos campos que se van a falsificar o enmascarar. Este contenido ficticio no influye en el funcionamiento de la base de datos en el momento de la prueba en el mundo real.

Enmascaramiento de datos dinámicos

En el enmascaramiento dinámico de datos, la información importante se modifica solo en tiempo real. Por lo tanto, los datos originales solo serán vistos por los usuarios, mientras que los usuarios sin privilegios solo podrán ver los datos ficticios.

Arriba están los principales tipos de enmascaramiento de datos, pero también se utilizan los siguientes tipos.

Ofuscación de datos estadísticos

Los datos de producción de la empresa poseen diferentes cifras a las que se hace referencia como estadísticas. El enmascaramiento de estas estadísticas se denomina ofuscación de datos estadísticos. Los usuarios que no son de producción nunca podrían tener una estimación de las estadísticas reales en este tipo de enmascaramiento de datos.

Enmascaramiento de datos sobre la marcha

El enmascaramiento de datos sobre la marcha se aplica donde se realiza la transferencia de datos de entorno a entorno. Este tipo es explícitamente adecuado para entornos que realizan implementaciones continuas para aplicaciones altamente integradas.

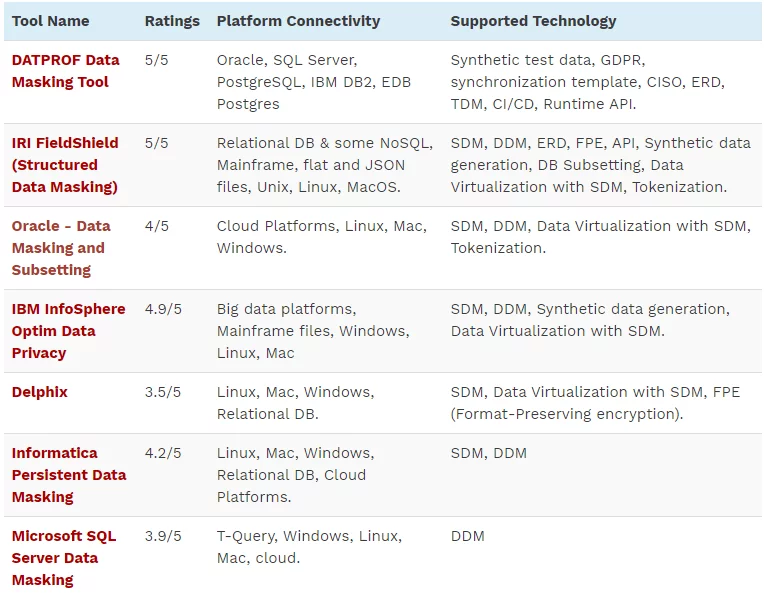

Herramientas de enmascaramiento de datos

Como todos sabemos, la tecnología está teniendo un desarrollo persistente a diario, y las soluciones de diferentes problemas se están modificando. Entonces, las herramientas que estaban disponibles han agregado un nuevo lote con una eficiencia y calidad de trabajo aún mejores. Por lo tanto, aquí tenemos algunas de las últimas soluciones o herramientas de enmascaramiento de datos que se utilizan para realizar.

- Herramienta de enmascaramiento de datos DATPROF

- Escudo de campo IRI (enmascaramiento de datos estructurados)

- Enmascaramiento y creación de subconjuntos de datos de Oracle.

- Privacidad de datos óptima de IBM INFO SPHERE

- Delphix

- Enmascaramiento de datos de Microsoft SQL Server

- Enmascaramiento de datos persistente de información

Más detalles de las herramientas se dan en la siguiente tabla:

Fuente: https://www.softwaretestinghelp.com/data-masking-tools/

Por lo tanto, estas son herramientas reconocidas, que también pueden denominarse soluciones de enmascaramiento de datos o estrategia de enmascaramiento de datos.

Técnicas de enmascaramiento de datos

Existen numerosas técnicas que se aplican para aprovechar la oportunidad. Con el paso del tiempo, los desafíos son cada vez mayores y las soluciones también se vuelven diversas.

Anteriormente, se aplicaban pocas técnicas, pero ahora hay una serie de técnicas que se pueden implementar. Además, el propósito del usuario queda bien servido usando todas las técnicas dadas, pero las funcionalidades pueden ser diferentes en el caso de diferentes técnicas. Entonces, algunas de las técnicas de enmascaramiento de datos más famosas se dan a continuación:

Arrastramiento

Esta es una de las técnicas más utilizadas. En esta técnica, los datos se barajan dentro de las columnas. Pero esto no se usa para datos de alto perfil, porque la mezcla se puede revertir descifrando el código de mezcla.

Cifrado

Esta es la técnica más compleja. Por lo general, en el cifrado, el usuario debe producir la clave para ver los datos originales. Pero entregar la clave a alguien que no esté autorizado para ver los datos originales podría causar serios problemas.

Variación de número y fecha

La estrategia de cambio numérico es útil para aplicar a campos relacionados con dinero y basados en fechas.

enmascarar

En esta técnica, no se enmascaran todos los datos. Hay ciertas estadísticas que están enmascaradas, por lo que no se puede averiguar el valor original.

Anulación o eliminación

Esta técnica solo se utiliza para evitar la visibilidad de diferentes elementos de datos. Esta es la técnica más simple que se puede utilizar para aplicar el enmascaramiento de datos. Pero, para encontrar los datos visibles, se puede aplicar el método de ingeniería inversa. Por lo tanto, no es muy adecuado para los datos confidenciales.

Reglas complejas adicionales

Las reglas complejas adicionales no pueden denominarse técnica. Pero estas son las reglas que se pueden aplicar a cualquier tipo de enmascaramiento para hacerlo más invencible contra cualquier intrusión de un usuario no autorizado. Estas reglas incluyen reglas de sincronización interna de fila, reglas de sincronización interna de columna, etc.

Sustitución

Esta es la técnica de enmascaramiento más adecuada. En esta técnica, se agrega cualquier valor estadístico auténtico para enmascarar los datos originales. De esta forma, el usuario no auténtico no encuentra dudoso ese valor, y los datos también quedan preservados. Esta técnica se aplica en la mayoría de los casos en los que se pretende ocultar información sensible.

Ejemplos de enmascaramiento de datos

Existen diferentes herramientas y software, y los ejemplos también varían según la herramienta o el software utilizado. Además, el enmascaramiento de los datos se puede realizar de forma estática o dinámica utilizando todas las herramientas mencionadas anteriormente. El resultado será el mismo en cada caso.

Anteriormente, la mayoría de las empresas estaban fuera de este sistema, pero por el momento, hay 114 grandes organizaciones solo en los EE. UU. que están utilizando el enmascaramiento de datos de Oracle para proteger su información de usuarios que no son de producción. Además, ahora habrá una explosión persistente en el número de empresas que tenderán a adoptar esta tecnología, ya que la seguridad no puede verse comprometida.

Pensamientos finales

Habiendo leído todo el artículo, ha comprendido la sensibilidad y la importancia. Entonces, para mejorar aún más, aquí le informaremos sobre las mejores prácticas de enmascaramiento de datos como nuestras palabras finales:

Buscar datos

Este es el primer paso en el que debe encontrar los datos que parecen ser confidenciales y deben enmascararse.

Encuentre la técnica adecuada

Después de haber visto la naturaleza de los datos, puede elegir cualquiera de las técnicas que se han indicado anteriormente en el artículo. Teniendo en cuenta las circunstancias, será fácil encontrar una técnica de enmascaramiento adecuada.

Implementación de Enmascaramiento

Esto no va a funcionar para que una gran organización use una sola herramienta de enmascaramiento. Pero hay que hacerlo con una adecuada planificación y diversas herramientas. Por lo tanto, para tener las mejores soluciones de enmascaramiento de datos, debe considerar las necesidades de su empresa futura.

Resultados de la prueba de enmascaramiento de datos

Este es el paso final. Se requiere control de calidad y pruebas para garantizar que los arreglos de ocultación produzcan los resultados deseados.

Otro recurso útil:

3 tipos de técnicas y herramientas de anonimización de datos a considerar

5 beneficios de la estrategia concreta de gestión de riesgos de ciberseguridad

4 preguntas que hacer para garantizar la protección y la privacidad de los datos