Hacking ético: la guía completa

Publicado: 2022-02-13¿Quieres aprender Hacking Ético ? Este tutorial le brindará detalles completos sobre piratería, tipos de piratería, piratería ética, cómo convertirse en un hacker profesional y los mejores cursos de piratería ética para profesionales de ciberseguridad a través de los cuales se convertirá en un hacker certificado. Te regalamos 10 cursos de pago y 5 gratuitos.

Los datos son el nuevo petróleo que mueve todo en el mundo. Es la moneda más importante cuando se trata del crecimiento de cualquier organización. Esto también lo convierte en el activo más vulnerable de cualquier organización, ya que siempre está bajo el radar de los piratas informáticos y los ciberdelincuentes.

Según un estudio reciente, “El delito cibernético afectará a 6 billones de dólares anuales para 2021”. La cifra parece más asombrosa si se compara con los 3 billones de dólares de 2015. Esto hace que la seguridad de la información sea uno de los campos más candentes en este momento.

El papel de un hacker ético es comprender los errores, fallas y lagunas en los muros de seguridad de una empresa y solucionarlos. Para lograr esto, deben poder comprender los matices y las complejidades de la ciberseguridad y todo lo que conlleva.

La ciberseguridad es un campo que se especializa en asegurar los activos digitales de la organización. El estudio de la ciberseguridad incluye la formación de personas con las habilidades de un hacker ético. Hay múltiples formas de convertirse en un hacker ético. Discutiremos el mejor curso de piratería ética disponible para profesionales de ciberseguridad.

- Lea: Las 8 mejores formas de evitar el pirateo de su PC o Mac o su actividad en línea

- Las 7 mejores maneras de prevenir el pirateo de su teléfono Android

Tabla de contenido

¿Qué es Hackear?

La piratería es una actividad de identificar la debilidad de las computadoras y las redes privadas para extorsionar la seguridad de las computadoras para obtener acceso no autorizado a sus datos personales y comerciales. Además, obtienen el control de su computadora y roban cualquier información confidencial, y tratan de venderlos en la web oscura. Después de ser hackeado. pierdes el control de tu pc y no puedes acceder a nada. La piratería se realiza utilizando muchos algoritmos para descifrar las contraseñas y la seguridad de la computadora o cualquier otra red privada.

Hacker es la persona que utiliza sus habilidades de programación informática y su conocimiento de los sistemas de seguridad para explotar el sistema de seguridad y robar información y datos personales desconocidos. Algunos usan sus habilidades de piratería por buenas razones, como proteger sus sistemas y sitios web, pero otros usan sus habilidades de manera incorrecta para obtener acceso no autorizado a sistemas, servidores y sitios web desconocidos para robar sus datos confidenciales.

Hay muchos métodos para hackear un sistema o sitio web y según el método, los piratas informáticos también se clasifican. Los diversos tipos de piratas informáticos se enumeran a continuación.

- Hackers de sombrero blanco

- Hackers de sombrero negro

- Hackers de sombrero gris

- Guiones para niños

- Hackers de sombrero verde

- Hackers de sombrero azul

- Hackers de sombrero rojo

- Hackers patrocinados por el estado/nacional

- hacktivista

- denunciante

¿Qué es el Hacking Ético?

La piratería ética es un método de piratería que se utiliza principalmente para penetrar y probar su sistema de seguridad legalmente para encontrar las debilidades. Los hackers éticos también son conocidos como White Hat Hackers. Usan sus habilidades informáticas para cosas buenas en comparación con el mal. Hay oportunidades de trabajo en el sector de TI para aquellos que tienen habilidades en piratería ética y usan herramientas de penetración o pluma para piratear. Usan esas herramientas para desarrollar contraseguridad para defender sus sistemas y servidores de los ataques.

Los piratas informáticos utilizan un conjunto de herramientas estándar para penetrar a través de los sistemas. Dependiendo del tipo de servidor o sistema a probar o penetrar, se selecciona y utiliza la herramienta. Pero, la mayoría de los piratas informáticos comienzan sus pruebas de penetración utilizando la herramienta de "distribución" del sistema operativo Linux . A medida que pasaban los tiempos, la distribución de Linux envejeció y los profesionales prefieren otra herramienta llamada "distribución Kali".

Hoy en día, en Internet, puede encontrar muchas herramientas de piratería gratuitas que contienen una gran cantidad de malware. Por otro lado, algunas de las herramientas populares también pueden contener malware. Entonces, antes de usar cualquier herramienta para piratear, asegúrese de que no tenga ningún malware o ningún tipo de código diseñado para piratear a los piratas informáticos. Por esta razón, los profesionales escriben su propio código para desarrollar las herramientas para evitar problemas de confianza.

¿Qué hacen los hackers éticos?

Los Ethical Hackers son profesionales en el campo del Ethical Hacking y utilizan sus habilidades para una buena causa. Están certificados en Ethical Hacking y tienen toda la autoridad para usar herramientas de hacking en cualquier medida. Usan sus habilidades y técnicas para descifrar los sistemas de seguridad y tomar el control de los Black Hat Hackers, que tienen la intención de hacer cosas malas. Lo principal que hacen los hackers éticos es proteger sus propios servidores y sistemas de los ataques y estar preparados para los contraataques.

¿Qué es un hacker ético certificado?

Certified Ethical Hacker (CEH) es la calificación otorgada a un Ethical Hacker mediante la realización de una prueba sobre sus habilidades informáticas y de piratería. Este certificado lo otorga el EC-Council mediante la realización de un examen. El código del examen Certified Ethical Hacking es 312-50. No es una tarea fácil convertirse en un hacker ético certificado. Tienes que demostrar el conocimiento sobre la seguridad de los sistemas informáticos y encontrar la debilidad de los mismos y proporcionar un documento completo a modo de informe. Los hackers éticos certificados tienen más oportunidades de trabajar en una empresa u organización.

¿Qué es la piratería de sombrero negro?

El Black Hat Hacking es un tipo de método o modelo de hacking similar al White hat hacking (Ethical Hacking). Pero las intenciones son diferentes entre sí. Black Hat Hacking se usa principalmente de manera incorrecta o por una mala causa, como robar información confidencial de un individuo o de una organización. Los piratas informáticos que utilizan Black Hat Hacking se conocen como piratas informáticos Black Hat. Utilizan sus conocidos conocimientos informáticos para sus propios beneficios y ganancias utilizándolos con malas intenciones. Incluso roban los datos del banco y los fondos.

Los Black Hat Hackers ingresan a otras computadoras o servidores, ya sea un individuo o una organización al implementar los sistemas de seguridad. Acechan y roban información confidencial de esas computadoras y venden esa información robada en el mercado oscuro para su crecimiento personal. Por otro lado, en lugar de vender, chantajean a los dueños de esa información para cumplir con sus demandas.

El motivo principal de Black Hat Hackers es robar información confidencial de industrias, bancos y muchos otros. Y obtener ganancias de esa información robada.

¿Qué es la piratería de sombrero gris?

Grey Hat Hacking no es más que disfrutar de la experiencia de piratear haciendo experimentos usando lagunas en un sitio web o en una computadora. Los piratas informáticos que utilizan este Grey Hat Hacking pertenecen al grupo de Gray Hat Hackers. Este Grey Hat Hacking se encuentra entre el White Hat (Ethical Hacking) y el Black Hat Hacking. Estos piratas informáticos no usarán sus habilidades de piratería para una mala causa. Simplemente encuentran una manera de piratear simplemente usando algunas de las debilidades presentes en los sistemas.

Gray Hat Hackers encuentra la debilidad presente en el sistema y se la señala a los propietarios del sistema. Usan sus habilidades tanto para buenas como para malas intenciones. Según su uso, se clasifican. Cuando un pirata informático piratea los sistemas para sus propias ganancias o necesidades personales, se les llama Grey Hat Hackers.

El motivo principal de un hacker de sombrero gris es disfrutar experimentando con servidores y sistemas utilizando sus lagunas, debilidades y seguridad de crack y se divierte pirateando. No intentarán robar o sustraer ningún tipo de información sensible de las personas ni ayudarlas.

¿Qué es Script Kiddies?

Como todos saben, tener un conocimiento a medias sobre cualquier información será muy tóxico y peligroso. Script Kiddies pertenece a esta categoría. Son hackers inmaduros y principiantes en el campo de la piratería. Script Kiddies no son piratas informáticos expertos, pero piratean utilizando una herramienta ya creada. Hackean las herramientas de piratería y los scripts de codificación de otros piratas informáticos y los utilizan para piratear sistemas, sitios web y redes. Lo único que hacen los Script Kiddies es llamar la atención de los demás con sus habilidades de piratería para principiantes.

Lo principal que hacen los Script Kiddies es piratear otros sistemas, redes o sitios web sin tener el conocimiento y la idea adecuados sobre el proceso involucrado en la piratería. La herramienta más utilizada en Script Kiddle es DoS (Denegación de Servicio) o ataque DDoS (Distributed Denial of Service). El propósito de este ataque es inundar la dirección IP creando un tráfico muy grande que provoca bloqueos.

¿Qué es el hacking de sombrero verde?

La piratería Green Hacking es el método de piratería realizado por nuevos estudiantes que no conocen mucho los sistemas de seguridad y las acciones internas de la web. Los piratas informáticos que utilizan este método se conocen como Green Hat Hackers. Estos se conocen como "novatos" en el campo de la piratería, ya que se encuentran en las primeras etapas de la piratería. Usan sus habilidades de piratería para no dañar a la sociedad o a las personas intencionalmente. Pero en algunos casos, sus acciones se vuelven peligrosas y crean un gran impacto debido a la falta de conocimiento para encontrar y corregir el error.

Es posible que tenga una duda: "¿Es Green Hat Hacker similar a Script Kiddies?". Básicamente, ambos se ven similares, pero definitivamente no. Porque Script Kiddies son piratas informáticos aficionados que usan otros scripts de piratería descargándolos de otras fuentes. Mientras que Gren Hat Hackers crea su propio script de piratería y lo usa. Esta es la principal diferencia entre Script Kiddies y Green Hat Hackers. Además, los Green Hat Hackers aprenden a piratear a través de instituciones educativas certificadas y de fuentes de aprendizaje adecuadas. Pero los Script Kiddies aprenden a hackear leyendo artículos en línea de sitios web y viendo videos de YouTube.

¿Qué es el Blue Hat Hacking?

La piratería de los sistemas de seguridad mediante el uso de una herramienta de penetración se conoce como Blue Hat Hacking. Es similar al Ethical Hacking (Hackeo de sombrero blanco). Estos Blue Hat Hackers se clasifican en dos tipos. Uno es Revenge Seekers y el otro es Outside Security Professionals. No hay mucha diferencia entre sus herramientas y técnicas, pero la única diferencia es el propósito para el que se utilizan.

Buscadores de venganza

Los piratas informáticos de este tipo utilizan sus habilidades de piratería para penetrar a través del sistema de seguridad y robar datos o información confidencial de otros y publicarlos en medios públicos para dañar la reputación. Puede ser de un individuo, organización, institución. Además, después de piratear sus servidores o cuentas, publican y envían mensajes inapropiados, correos electrónicos de esos perfiles para vengarse.

Profesionales de seguridad exterior

Los Blue Hat Hackers de este tipo son llamados por una organización o empresa para probar su software en busca de errores antes de lanzarlo al mercado. Utilizan herramientas de piratería para verificar las capacidades y debilidades de ese software y brindan un informe a la empresa. A veces, las empresas organizan reuniones de Blue Hat Hackers para realizar pruebas en sus servidores y sistemas.

Microsoft también organiza este tipo de reuniones de Blue Hat Hacker para probar sus programas de Windows. Entonces, los Blue Hat Hackers también se conocen como Blue Hat Microsoft Hackers.

¿Qué es Red Hat Hacking?

El método de piratería que se utiliza contra Black Hat Hackers para derribar sus servidores se conoce como Red Hat Hacking. Estos son como el Hacking Ético para hacer el bien a la sociedad. Los piratas informáticos de Red Hat son muy agresivos al atacar a los piratas informáticos que intentan hacerlo por una mala causa. Usan caminos extremos e ilegales para destruir a los Bad Hackers. Eligen cualquier tipo de camino para hacer cosas buenas.

Red Hat Hackers utiliza varias herramientas para desglosar los servidores de Black Hat Hackers, algunas de ellas se enumeran a continuación

- Lanzamiento de ataques DDoS (Distributed Denial of Service)

- Infectar los sistemas de malos hackers con malware

- Use las herramientas para tomar el control de los sistemas de Hackers para destruirlo

¿Qué es la piratería patrocinada por el estado/nacional?

La piratería patrocinada por el estado/nacional es la piratería legal realizada por los piratas informáticos que trabajan para el gobierno para proteger sus datos. También realizan ataques cibernéticos en servidores y sistemas de otros países con el propósito de su propia seguridad. Estos piratas informáticos patrocinados por el estado/nacional tienen piratas informáticos con licencia y no serán atrapados por la policía mientras usan hacks en su propio país. Tienen todo el acceso a los recursos necesarios para la piratería y pueden utilizar cualquier tipo de herramienta.

Los piratas informáticos patrocinados por el estado/nacional trabajan bajo el gobierno o la organización para proteger su información de los ataques y obtener la información sobre los ataques cibernéticos antes de que ocurran.

¿Qué es el hacktivismo?

El hacktivismo es la actividad de hacer un mal uso del sistema informático y los servidores por motivos políticos, religiosos y sociales. Los hackers que practican el hacktivismo se conocen como hacktivistas. Los hacktivistas usan las habilidades de piratería no solo para sus intenciones personales sino también para las intenciones grupales. Esta es una actividad digital sin violación realizada para obtener justicia por una causa grupal. Hacer que el sitio web se sobrecargue, colapsar el sitio, filtrar información confidencial y sensible es parte de la actividad del hacktivismo.

Los ataques o herramientas que utiliza un Hacktivista son los ataques DDoS, Doxxing y Defacement.

¿Qué es Whistleblower?

La persona que podría ser un empleado de una empresa o una agencia gubernamental, divulgando la información al público o a la autoridad de su respectiva empresa u organización sobre actividades ilegales como corrupción, fraude, etc., antes de llevar a los denunciantes a la empresa, tiene que pasar por algunas leyes y acuerdos separados y le permite a la compañía proteger a los denunciantes de perder su trabajo. Además, tienen la opción de presentar una denuncia o queja ante las autoridades superiores contra una empresa o un departamento individual.

Estos denunciantes son de dos tipos. Ellos son

Denunciantes internos

Los Whistleblowers que denuncian actividades ilegales a las autoridades superiores o superiores de una organización o empresa se conocen como Whistleblowers internos.

Denunciantes externos

Los denunciantes externos son el tipo de denunciantes que revelan sus fechorías a las personas ajenas a la organización, como los medios de comunicación, altos funcionarios del gobierno, etc.

Cómo convertirse en un hacker ético profesional

Antes de convertirse en un hacker ético, debe conocer todos los detalles relacionados con el curso, el examen de certificación, los roles laborales y también decidir el área en la que desea trabajar. Simplemente siga los pasos a continuación para saber cómo convertirse en un hacker ético profesional. .

Paso 1: conozca los tipos de piratas informáticos

Primero, debe conocer los tipos de piratas informáticos y sus oportunidades. Hay muchos trabajos disponibles en el sector gubernamental, bancos, militares y algunas organizaciones privadas.

Paso 2: Seleccione el área que desea trabajar

Seleccione el área en la que desea trabajar principalmente con hardware o software y analice los requisitos básicos para convertirse en un profesional en esa área. También es mejor obtener los conocimientos básicos de las áreas de hardware y software. Debe conocer todos los componentes y funciones del sistema en el que desea trabajar.

Paso 3: Obtenga información sobre el sistema operativo LINUX

LINUX es un sistema operativo de código abierto que ofrece una gran seguridad para el dispositivo. Es el mejor sistema operativo utilizado para piratear y también proporciona herramientas de muestra para piratas informáticos. Por lo tanto, debe conocer el sistema operativo LINUX sin saltarse.

Paso 4: aprende lenguajes de programación

Como hacker, debe aprender el lenguaje de programación C más básico, incluidos C ++, Python, Java y más. La mayoría de los piratas informáticos utilizan el lenguaje Python para piratear dispositivos o cualquier software. Por lo tanto, es mejor familiarizarse con el lenguaje Python. Incluyendo estos lenguajes de programación es mejor conocer el Cifrado y descifrado. El cifrado ayuda a proteger los datos y también es importante eliminar el cifrado de algunos datos, contraseñas y más.

Paso 5: Aprende el mejor curso de hacking

Hay una amplia variedad de cursos disponibles en Ethical hacking. Seleccione el que desee y adquiera los conocimientos en ese curso y conviértase en un hacker profesional. Puede obtener cursos premium y gratuitos en las siguientes secciones de este tutorial.

Paso 6: Infórmese sobre la red

La piratería se trata de jugar con las redes. Por lo tanto, es más importante aprender los conceptos de red, como la forma en que se crean y protegen. Debe tener un conocimiento básico de redes, tipos, protocolos y más. El conocimiento de estos conceptos es beneficioso para hackear el dispositivo a través de la red fácilmente.

Paso 7: Vulnerabilidades

Busque vulnerabilidades escaneando el sistema o la red porque estas son las lagunas de un sistema que son responsables de la piratería fácil. Crea vulnerabilidades por tu cuenta y observa cómo están afectando al sistema.

Paso 8: Haz experimentos y practica por tu cuenta

Después de aprender un poco de información, es mejor trabajar en ella para saber qué sucede realmente. Sigue practicando en varios entornos. Realice experimentos con el hardware y el software del dispositivo para controlarlo y protegerlo de la piratería.

Paso 9: Obtenga la certificación

Hazte un test C|EH y obtén un certificado como hacker ético. Le ayudaría a tener éxito en su profesión.

Paso 10: Conéctese con otros piratas informáticos

Finalmente, lo más importante que desea hacer es mantenerse siempre conectado con la comunidad de piratas informáticos. Te ayuda a obtener más conocimiento intercambiando y compartiendo información y también puedes trabajar en equipo.

Los mejores cursos de piratería ética para profesionales de la seguridad cibernética

Videotutorial

Proporcionamos este artículo en forma de videotutorial para comodidad de nuestros lectores. Si está interesado en leer, omita el video por ahora y mírelo después de completar la lectura de este artículo.

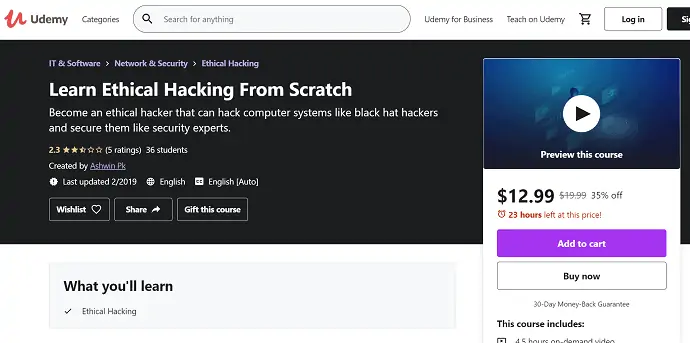

1.Aprende hacking ético desde cero: Udemy

Udemy ofrece este curso de capacitación en piratería ética. Cubre todo lo relacionado con las pruebas de penetración, la piratería y otros temas relacionados. El curso está diseñado para nuevos participantes. Se centra en enfoques prácticos del estudio y proporciona información sobre la comunicación entre dispositivos en la misma red. Este curso te ayudará a aprender hacking ético desde cero.

Nivel: Principiante

Calificación: 4.5

Duración: 14.5 Horas (aproximadamente)

2.LinkedIn Learning- Curso de formación en hacking ético – Lynda

LinkedIn es sin duda la mejor plataforma disponible para que las personas crezcan en sus carreras profesionales. LinkedIn Learning también es uno de los mejores y más favoritos entre los profesionales cuando se trata de cursos de piratería ética y capacitación en piratería.

Nivel: Intermedio-Avanzado

Calificación: 4.5

Duración: 6 semanas / 5-6 horas semanales (aproximadamente)

3.Especialización en Ciberseguridad – Coursera

La especialización en ciberseguridad está un nivel por encima de las certificaciones básicas. Este curso de especialización en seguridad cibernética de Coursera se recomienda a las personas que ya están dentro de la industria de la seguridad cibernética y buscan mejorar su conjunto de habilidades. El curso cubre temas importantes como sistemas seguros e interacciones que aprovechan la criptografía.

Nivel: Intermedio

Calificación: 4.4

Duración: 8 meses/2 horas por semana (aproximadamente)

4.Curso de Capacitación en Pruebas de Penetración y Hacking Ético

Leo Dreger es un nombre muy conocido en la escena de la piratería ética. El experto en ciberseguridad ha creado el curso completo de pruebas de penetración que viene en 19 módulos. El curso está diseñado tanto para profesionales que ya están en el campo como para personas que recién comienzan.

Nivel: Principiante-Avanzado

Calificación: 4.5

Duración: 23 horas (aproximadamente)

5. El curso completo de preparación para el examen de certificación de hacker ético

Este curso también lo ofrece Udemy.com. Esto es muy elemental para las pruebas de certificación de hacking ético. El curso de 16,5 horas cubre temas centrales que son clave para la ciberseguridad. Sin embargo, el curso exige familiaridad con los sistemas de detección de intrusos, firewalls, antivirus y otra jerga básica de seguridad.

Nivel: Intermedio-Avanzado

Calificación: 4.3

Duración: 16,5 horas (aproximadamente)

6.El curso completo de hacking ético: principiante a avanzado

Este curso es también uno de los cursos emblemáticos de piratería ética de Udemy. El curso ha sido comisariado por el veterano experto en hacking ético, Ermin Kreponic. Dado que el curso de 24 horas está siendo impartido por el propio líder de la industria, es breve, nítido y directo.

Nivel: Principiante-Avanzado

Calificación: 4.3

Duración: 24,5 horas (aproximadamente)

7. Ciberseguridad para gerentes: un libro de jugadas

Cuando se trata de aprender, ¿por qué no aprender de los mejores en el campo? El curso ha sido presentado por expertos de la industria del Instituto de Tecnología de Massachusetts. Incluye la gestión de riesgos de ciberseguridad, las implicaciones prácticas de las compensaciones de privacidad y los enfoques de gestión de la ciberseguridad junto con otros elementos clave.

Nivel: Principiante-Avanzado

Calificación: 4.5

Duración: 23 horas (aproximadamente)

8. Conceptos básicos de ciberseguridad: un enfoque práctico

El curso Hands-On Approach de certificación de hacker ético certificado es ofrecido por la Universidad Carlos III de Madrid. El curso también capacita a los estudiantes sobre las amenazas de ciberseguridad predominantes que plagan el mundo. Esto lo convierte en una de las mejores opciones entre los candidatos.

Nivel: Intermedio

Calificación: 4.5

Duración: 6 semanas / 5-7 horas semanales (aproximadamente)

9.Especialización en Hacking para Principiantes

El curso mencionado es ofrecido por piratas informáticos de renombre en la industria de la piratería ética. A través de su enfoque centrado en problemas y aprendizaje discreto, el curso ha sido un éxito entre los estudiantes. Si busca obtener el máximo en el mínimo tiempo posible, debe consultar este curso.

Nivel: Principiante

Calificación: 4.5

Duración: 2.5 Horas (aproximadamente)

10.Curso de Hackeo y Patcheo

El curso Hacking and Patching es el curso en línea abierto más masivo en lo que respecta a la piratería ética. Es ideal para estudiantes interesados en la técnica de inyección de comandos. El curso de piratería y aplicación de parches también enseña a los estudiantes sobre el depósito del sistema Linux, la ocultación de troyanos, los patrones de diseño de seguridad y más.

Nivel: Intermedio

Calificación: 3.9

Duración: 17 Horas (aproximadamente)

5 cursos gratuitos de hacking ético y seguridad cibernética en línea

1. Hackeo ético con el dispositivo Hak5 – Udemy

Ethical Hacking con el dispositivo Hak5 es el curso de piratería gratuito disponible en Udemy. Este curso lo ayuda a aprender sobre USB Rubber Ducky, el cable O.MG y más. También puede obtener información completa sobre la importancia de la seguridad física y las razones para no conectar los dispositivos externos desconocidos.

Nivel: Principiante

Calificación: 4.7

Duración: 1hr 7 Min (aproximadamente)

2. Hackeo ético – Ataque de inyección SQL – Udemy

Ethical Hacking: SQL Injection Attack es un curso gratuito de piratería ética en línea proporcionado por Udemy. Esto proporciona la información para aprender cómo un sitio web es atacado y pirateado por los ataques de inyección: pruebas de penetración de la base de datos. Después de completar este curso, podrá usar las herramientas de prueba de penetración de la base de datos Kali Linux y también podrá realizar ataques de inyección SQL.

Nivel: Principiante

Calificación: 4.5

Duración: 57 Minutos (aproximado)

3. Hacker ético – Alison

Ethical Hacker es un curso en línea gratuito que lo ayuda a aprender los conceptos básicos para ser un hacker ético y la ciberseguridad para sistemas y redes con este truco ético. También puede obtener información sobre reconocimiento, protocolos, piratería de Windows, tecnologías web de ataque y redes inalámbricas de prueba de penetración.

Nivel: Principiante

Calificación: 5

Duración: 5-6 Horas (aproximado)

4. Introducción al Hacking Ético – Gran Aprendizaje

Introducción a Ethical Hacking de Great Learning es un curso en línea gratuito sobre Ethical Hacking (White Hat Hacking). En el escenario actual, la mayoría de las organizaciones y empresas buscan Ethical Hackers para proteger sus datos confidenciales y sensibles de los ataques. Este curso lo ayuda a aprender sobre los fundamentos, procesos y resultados de Ethical Hacking.

Nivel: Principiante

Calificación: 4.48

Duración: 2.5 horas de contenido de video (aproximado)

5. Introducción a TI y Ciberseguridad – Cybrary

Introducción a TI y ciberseguridad es un curso en línea gratuito proporcionado por Cybrary para adquirir conocimientos y aprender sobre las cosas básicas que son necesarias. A través de este curso, puede aprender sobre varias herramientas de seguridad cibernética, como Administrador de red, Respondedor de incidentes, Administrador de sistemas (SysAdmin), Probador de penetración, Ingeniero en la nube, Gerente de seguridad cibernética y Analista de privacidad.

Nivel: Principiante

Calificación: 4.4

Duración: 1Hr 41 Min (aproximado)

Los mejores cursos de piratería ética para profesionales de la seguridad cibernética: preguntas frecuentes

¿Hackear es una buena carrera?

Sí, es una buena carrera si está interesado en el campo de la piratería ética y la seguridad cibernética, pero requiere un gran conocimiento de todo el campo de TI.

¿La piratería requiere codificación?

Las habilidades de programación y las habilidades de SQL son esenciales para convertirse en un hacker eficaz.

¿Qué tipo de piratería es ilegal?

Cuando un pirata informático intenta violar un sistema sin autorización, se considera ilegal. Este tipo de piratas informáticos se denominan Black Hat Hackers.

¿Qué lenguaje usan los hackers?

Python es el lenguaje utilizado por los Hackers. Dado que Python es tan utilizado por los piratas informáticos, hay una gran cantidad de diferentes vectores de ataque a tener en cuenta.