Cómo cifrar datos compatibles con HITECH y HIPAA [Guía]

Publicado: 2020-03-02Si su empresa trabaja en un campo que utiliza datos de pacientes, existen reglas de seguridad de cumplimiento de HIPAA que debe seguir. Dos leyes protegen los registros de salud electrónicos. HIPAA, que se estableció durante la administración Clinton, fue diseñado para pacientes con un sistema digital confiable de atención médica, incluso cuando estaban entre trabajos. La ley HITECH, que se instituyó durante la administración de Obama, fue diseñada para reforzar las debilidades de HITECH y facilitar la adopción de registros digitales por parte de las organizaciones de atención médica.

Ambos actos protegen los datos de salud de los estadounidenses al establecer reglas para el manejo de información confidencial. Dado que ambas leyes establecen que las organizaciones deben completar acuerdos comerciales para administrar la información de salud estadounidense, incluso las organizaciones extraterritoriales son responsables. No basta con proteger los datos seguros de los clientes, como las grabaciones de llamadas y los registros, cifrándolos mientras están en reposo; las organizaciones también deben proteger los datos a medida que se transmiten. El cumplimiento es la única forma de evitar sanciones severas.

Tanto HIPAA como HITECH también están diseñados para brindar a los clientes una mayor comodidad. Los actos permiten a los pacientes revisar su información de salud a su conveniencia con una identificación de usuario proporcionada. La información de salud protegida electrónicamente (ePHI, por sus siglas en inglés) es información confidencial, y cumplir con los requisitos lo protegerá a usted y a sus empleados de futuras responsabilidades.

El cumplimiento también garantiza que la información médica se pueda compartir digitalmente tanto con los profesionales de la salud como con los pacientes. Los servicios validados para compartir información médica a través de plataformas digitales se denominan servicios de telesalud, y estas tecnologías de comunicación protegen la voz, los datos y cualquier imagen de las filtraciones de datos.

- ¿Qué es HIPAA?

- ¿Qué es HITECH?

- ¿Cómo impacta el cumplimiento de HITECH-HIPAA a las empresas?

- Medidas de seguridad para cifrar registros médicos

- Garantías Técnicas

- Salvaguardas Físicas

- Salvaguardias Administrativas

- Los datos cifrados protegen a las organizaciones

- Formas de cifrar datos

- ¿Cómo se cifran los datos en la PC?

- ¿Cómo se cifran los datos en los dispositivos móviles?

- ¿Cómo se cifran los datos en tránsito?

- ¿Cuáles son las mejores prácticas para el cifrado?

- Invierta en software de cifrado de gama alta

- Administrar claves de manera inteligente

- Prueba de seguridad diaria

- Implementar la autenticación de usuario

- ¿Por qué debería cifrar sus datos?

- Protege a la empresa de la responsabilidad

- Simplifica la implementación de nuevas tecnologías

- Garantiza datos de grabación de llamadas archivados

- Mantenerse HITECH y el cumplimiento de HIPAA ahorra dinero

¿Qué es HIPAA?

La Ley de Portabilidad y Responsabilidad del Seguro Médico fue el intento inicial del Congreso de ayudar a las personas a mantener sus registros médicos y seguros entre trabajos. La ley inicial se aprobó en 1996 y recibió actualizaciones en 2003 y 2005. Además de facilitar el mantenimiento de un seguro de salud para empleados y ex empleados, HIPAA también es una ley que protege la información mediante el empleo de tecnologías como redes privadas virtuales (VPN) y Cifrado de seguridad de la capa de transporte (TLS).

- VPN: las redes privadas virtuales cifran los datos confidenciales a medida que viajan dentro y fuera de la red.

- TLS: la seguridad de la capa de transporte es un protocolo que utiliza cifrados para cifrar los datos del paciente. Algunos algoritmos que generan cifrados son menos seguros que otros.

HIPAA afecta directamente a los planes de salud, los proveedores de atención médica y las cámaras de compensación de atención médica. Inicialmente, la ley no cubría a los socios comerciales de estas organizaciones. Cualquier información a la que se acceda en dispositivos móviles debe usar identificaciones de usuario para los titulares de atención médica y los pacientes. Las violaciones de datos tienden a ocurrir a nivel de dispositivo, y los protocolos de cifrado y las técnicas de cifrado a nivel de red aseguran que los dispositivos de pacientes y empresas no causen vulnerabilidades. Las políticas de “Trae tu propio dispositivo” deben requerir la instalación de un software de encriptación.

Las infracciones de HIPAA pueden ser costosas: en mayo de 2019, Touchstone Medical Imaging recibió una multa de tres millones de dólares por usar un centro de datos de terceros que expuso los registros de salud electrónicos (HER) de más de 300,000 pacientes.

¿Qué es HITECH?

La Ley de tecnología de la información sanitaria para la salud económica y clínica se diseñó inicialmente para proporcionar a las organizaciones sanitarias y sus asociados razones monetarias para actualizar los datos de sus pacientes. Los arquitectos de HITECH reconocieron que se necesitaban protecciones más sólidas en una era en la que había un mayor intercambio de información de salud electrónica. HITECH se aprobó inicialmente durante la administración Obama en 2009.

Las organizaciones de atención médica que digitalizan sus datos reciben recompensas en efectivo del gobierno, pero todas las organizaciones afectadas son responsables del manejo seguro de los registros de salud protegidos de los pacientes. Hay cuatro niveles de infracciones para las empresas de atención médica y sus socios asociados que reflejan el nivel de responsabilidad en las infracciones. En el nivel máximo, la sanción por una sola violación de seguridad es de $1.5 millones. Es esencial comprender que HITECH coloca la carga de la responsabilidad sobre los hombros tanto de la organización como de sus empleados y los responsabiliza por negligencia intencional.

¿Cómo impacta el cumplimiento de HITECH-HIPAA a las empresas?

Su empresa necesita garantizar el cumplimiento total si trabaja, incluso de forma tangencial, con datos médicos de pacientes. Esto incluye datos directos o incluso grabaciones de llamadas que pueden tener información sobre los planes de salud o el historial médico del paciente. Por ejemplo, el simple uso de una aplicación ampliamente utilizada como Facetime expondrá a su empresa a sanciones si se discute cualquier aspecto de los datos médicos del paciente utilizando la plataforma. El uso de cualquier software que no esté validado para telesalud por HIPAA o HITECH es una violación importante de la regulación federal.

En 2013, el Departamento de Salud y Servicios Humanos de EE. UU. (HHS, por sus siglas en inglés) emitió una versión actualizada de la regla general HITECH-HIPAA que amplió efectivamente la cantidad de empresas afectadas por ambas leyes. Si bien esto fue hace algunos años, es muy posible que una empresa pueda estar nadando en aguas HITECH-HIPAA y no saber que está sujeta a las políticas de estas leyes de cumplimiento de atención médica.

Por lo tanto, si pertenece a la clasificación de entidades cubiertas por la HIPAA, lo que significa que es una organización de atención médica, una cámara de compensación de atención médica, un administrador del plan de salud o un socio comercial de cualquiera de esas organizaciones, entonces deberá asegurarse cumplimiento preciso o ser responsable. Por ley, los socios comerciales deben firmar un acuerdo de socios comerciales (BAA) para que comprendan que son responsables de la gestión defectuosa de los datos de ePHI.

Las filtraciones de datos están ocurriendo a un ritmo cada vez mayor, pero con el nivel correcto de encriptación y el proveedor de comunicaciones seleccionado correctamente, podrá protegerse a sí mismo y a sus datos. Cada año, el secretario del HHS emite una guía para las entidades de atención médica afectadas; mantenerse al día lo alertará sobre cualquier cambio en las políticas federales que puedan haber cambiado.

En el ámbito de las comunicaciones unificadas, existe una amplia variedad de tecnologías que pueden enviar datos. Esto incluirá SMS de la empresa, formularios electrónicos y software de videoconferencia. Cada uno de estos transmite datos relevantes a través de los canales de comunicación de Internet, lo que significa que todos los aspectos de la tecnología de las comunicaciones tendrán que ser completamente compatibles. Estas son algunas de las características de UC que deben cifrarse para proteger los datos de atención médica del paciente:

- Textos

- Llamadas de voz

- Grabaciones de llamadas

- Faxes

- Correos de voz

- Videoconferencias

- charlas

- Compartición de archivos

Cifrado en cada etapa

Además, el cifrado debe realizarse tanto cuando los datos están en reposo como cuando están en tránsito.

En reposo

Esto es cuando los datos se almacenan en una ubicación estática, como en un servidor. Los datos en reposo solo se guardan para uso futuro, y el cifrado se usa para garantizar que los piratas informáticos de VoIP que usan puertas traseras que pueden haber surgido debido a la pérdida de paquetes no puedan acceder a los datos que se almacenan. Los atacantes valoran este tipo de datos ya que suelen ser más completos.

En tránsito

Los datos en tránsito tienen un impacto directo en el servicio telefónico VoIP y UC, ya que este tipo de encriptación ocurre cuando los datos se dividen en paquetes y se envían a su destino. El cifrado de datos en tránsito no es solo para la información que viaja a través de una conexión a Internet; a veces, este cifrado también se usa para los datos que se transmiten a través de una red de área local (LAN) o una red de área amplia (WAN).

Medidas de seguridad para cifrar registros médicos

Cuando se trata de la protección de la información del paciente, las reglas de seguridad de HIPAA dictan la implementación de varias salvaguardas críticas. Los tipos prescritos por la ley federal incluyen salvaguardias técnicas, físicas y administrativas. El proceso de gestión de la seguridad es complejo, pero con la implementación adecuada, su organización tendrá un alto nivel de protección.

Garantías Técnicas

Las leyes HIPAA y HITECH establecen que las salvaguardas técnicas son “la tecnología y los procedimientos de política para su uso que protegen la información de salud electrónica protegida y controlan el acceso a ella”.

La implementación de estas salvaguardas dependerá del tamaño y la industria de la organización. Por este motivo, su organización deberá identificar cualquier riesgo o vulnerabilidad que pueda estar presente en la gestión de datos de sus pacientes.

Se le pedirá que implemente alguna metodología de control de acceso, introduzca registros de actividad y controles de auditoría. Además de esto, se espera que introduzca algún medio de autenticación ePHI para que cualquier dato alterado o destruido sea detectable. Para facilitar una mayor seguridad, el cierre de sesión automático de los dispositivos con datos HITECH-HIPAA también es una medida de seguridad que puede garantizar que todos los datos de los dispositivos físicos estén protegidos. Incluso aquellos a los que se les otorga acceso a las instalaciones no podrán acceder a dispositivos con datos protegidos.

Salvaguardas Físicas

Las regulaciones de HIPAA también dictan algunas de las metodologías en las que su organización necesitará agregar una capa física a sus medidas de seguridad de ePHI. Por ejemplo, deberá controlar estrictamente el acceso a las instalaciones para que solo los agentes autorizados tengan acceso físico a los servidores y dispositivos que contienen datos confidenciales.

El posicionamiento de la estación de trabajo y el uso seguro también es una medida de seguridad que deberá implementar. Por ejemplo, será necesario utilizar objetos como barreras alrededor de las estaciones de trabajo. Las reglas de HIPAA también dictan cómo se deben realizar las funciones de ePHI en estos dispositivos.

Los dispositivos que han tenido información del paciente pueden ser un riesgo para la seguridad, incluso después de que ya no se usen activamente. Las pautas de HIPAA establecen que se debe llevar y mantener un inventario del hardware de ePHI. Además, se debe hacer una copia de cualquier ePHI antes de mover una estación de trabajo. También se debe observar una gestión adecuada de los datos cuando se mueven medios electrónicos como unidades clave.

Finalmente, dado que la movilidad empresarial permite el almacenamiento remoto y el acceso a los datos de los pacientes desde teléfonos inteligentes y dispositivos móviles, también se deben utilizar medidas de seguridad para estos elementos. Su empresa debe desarrollar políticas que detallen cómo se eliminan los datos de los pacientes de estos dispositivos cuando el usuario deja la organización o el dispositivo se actualiza o reutiliza. Los procedimientos adecuados de manejo de dispositivos que siguen estas pautas evitarán incidentes de seguridad de acceso directo.

Salvaguardias Administrativas

Las medidas de seguridad finales que deberán implementarse para que usted se adhiera a las reglas de privacidad de HIPAA se refieren a la administración de datos de ePHI. Estos implicarán políticas y procedimientos que combinan los requisitos de las normas de privacidad y seguridad de HITECH-HIPAA.

De acuerdo con las regulaciones federales, deberá realizar evaluaciones de riesgo periódicas para identificar todos los puntos de contacto con los datos del paciente. Será necesario evaluar cualquier área que utilice ePHI. Si hay puntos en los que es posible una filtración de datos, debe identificarse y reforzarse cualquier vulnerabilidad.

Esta fase de evaluación de riesgos debe repetirse a intervalos regulares. Además de esto, si hay empleados que han violado alguna política relacionada con estos datos, entonces también debe haber una política sancionadora para abordar y reducir la posibilidad de incidentes.

Además, para evitar infracciones, será necesario programar una formación regular para reducir aún más la posibilidad de un incidente de filtración de datos. Los temas de la capacitación pueden incluir cómo reaccionar ante una posible violación de datos y cómo identificar software malicioso. Tendrá que documentar cualquier capacitación utilizada como protección administrativa contra ataques e infracciones.

También deberá desarrollar, probar e implementar un plan de contingencia. Esto es para proteger los datos en caso de una emergencia, que puede ser una violación de datos o un desastre natural. La planificación adecuada garantiza que las fallas en los procesos comerciales sean abordables y que los procedimientos puedan continuar sin poner los datos en mayor riesgo. Durante el modo de emergencia, las copias de seguridad deberán estar disponibles para su uso y las políticas ayudarán a restaurar los datos perdidos.

Los negocios modernos a menudo requieren la ayuda de terceros. HIPAA y HITECH dictan que los socios comerciales son responsables de las violaciones de datos, pero las organizaciones también deben restringir el acceso a los datos a terceros que no lo requieran. Esto incluye subcontratistas, proveedores de software y organizaciones matrices. Además, será necesario firmar acuerdos BAA para cualquier tercero al que se le otorgue acceso.

Finalmente, cuando se detecte un incidente de seguridad, será necesario informarlo. A veces, los incidentes de seguridad no siempre indican una infracción, pero en todas las situaciones, estos deben informarse para contener el incidente y recuperar los datos. Esto permitirá que las partes correspondientes realicen una evaluación de riesgos y determinen si los datos han sido robados o perdidos. Los informes adecuados permiten una mejor recuperación ante desastres y pueden facilitar un mejor análisis de riesgos.

Los requisitos de notificación de incumplimiento de HIPAA establecen que las empresas deben informar de inmediato que se ha producido un incumplimiento de los datos médicos protegidos. De acuerdo con HIPAA, una infracción se define como "generalmente, un uso o divulgación inadmisible bajo la Regla de Privacidad que compromete la seguridad o privacidad de la información de salud protegida". En caso de incumplimiento, debe informarlo a las personas afectadas y al Secretario del HHS. La política federal puede incluso dictar que una infracción también debe informarse a los medios.

Los datos cifrados protegen a las organizaciones

El incumplimiento no solo expone los datos del paciente, sino que la práctica de utilizar comunicaciones no cifradas erosiona la confianza de las partes interesadas y dañará la reputación de su organización. Con una sola violación de HITECH que cuesta millones, también es relativamente fácil que las organizaciones que no cumplen se vean obligadas a cerrar debido a la información no segura.

Para el cumplimiento, todos los teléfonos y dispositivos externos deben incluir la autenticación con una identificación de usuario y todos los datos de las llamadas deben registrarse y mantenerse de forma segura mediante el cifrado en reposo. Esto protegerá los datos de su organización en caso de robo de una computadora portátil o un teléfono. Además de los registros de llamadas que almacenan información de voz, todas las funciones administrativas realizadas durante una llamada con un paciente requieren grabación. A esto se le llama almacenar los metadatos.

Dado que estos actos afectan a las empresas y sus asociados, el servicio telefónico VoIP y los proveedores de UC deben cumplir con HIPAA. Esto también significa que no se pueden utilizar los proveedores de servicios que eliminan los datos de grabación después de unos meses. Además, se debe evitar cualquier proveedor que tenga límites bajos de almacenamiento, ya que las grabaciones de llamadas y los metadatos pueden ocupar un espacio significativo en los servidores.

Formas de cifrar datos

El cifrado de datos no es solo para empresas que desean cumplir con HIPAA y HITECH, cualquier pequeña y mediana empresa (PYME) que trate con información de identificación personal (PII) deberá utilizar metodologías de cifrado. Esto incluye prácticas de cifrado para datos en reposo y en tránsito. Las infracciones de datos que no están relacionadas con la atención de la salud pueden pasar sin sanción reglamentaria, pero las infracciones de datos de este tipo aún pueden exponer a su organización a demandas relacionadas con infracciones.

¿Cómo se cifran los datos en la PC?

Para los sistemas Mac, se puede usar software como FileVault y GNU Privacy Guard para encriptar las computadoras para que los datos cumplan con HIPAA y HITECH. Para máquinas con Windows, las soluciones como BitLocker y Veracrypt son opciones útiles.

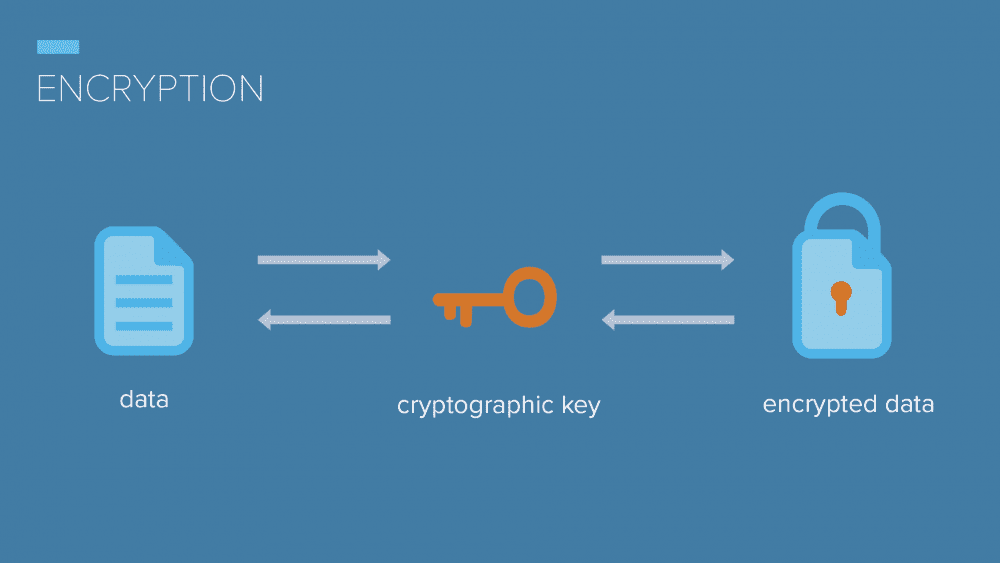

Cuando los datos se cifran, se dividen en una colección aleatoria de caracteres que deberán desbloquearse mediante una clave o un cifrado. La principal forma en que una parte malintencionada puede desbloquear los datos cifrados es tener la clave de descifrado, que solo debe estar en manos del personal de TI y los empleados de confianza. Afortunadamente, cuando se trata de datos en reposo, la mayoría de las plataformas de hardware están diseñadas con la implementación fluida de funciones de cifrado para que su empresa pueda proteger su información.

¿Cómo se cifran los datos en los dispositivos móviles?

Las plataformas móviles como Android e iOS tienen cifrado incorporado. Para iPhones, un simple viaje a la configuración, luego Touch ID y código de acceso, y las opciones de código de acceso le permitirán seleccionar un código numérico o alfanumérico para el dispositivo. Para Android, el proceso se puede completar navegando a Configuración, luego a Seguridad, luego a Cifrar teléfono y, finalmente, deberá configurar un código numérico. En Android, el proceso es extenso y puede demorar hasta una hora; asegúrese de mantener su teléfono conectado.

¿Cómo se cifran los datos en tránsito?

La capa de conexión segura (SSL) también es un medio para proteger sus datos mientras se mueven de un dispositivo a otro. Si alguna vez ha visto las palabras "seguro" junto a la URL en un sitio web, se trata de un túnel SSL en funcionamiento. SSL se usa explícitamente para navegadores y soluciones en la nube para proporcionar una capa de cifrado para transferencias de archivos.

Todos estos métodos de encriptación protegerán sus datos mientras se encuentran en los discos duros, pero para el cumplimiento de HITECH-HIPAA, sus datos deberán protegerse mientras se transmiten. Proveedores como 8×8, Mitel, RingCentral for Healthcare y Zoom brindan cifrado en tránsito para sus suscriptores y también tienen acuerdos BAA. Los proveedores como estos son muy valiosos por su capacidad para cifrar sus datos mientras están en tránsito, que es cuando parte de la información protegida es más vulnerable.

Además, las puertas de enlace de cifrado en la nube son un proxy de seguridad en la nube que funciona a nivel de aplicación. Estas soluciones encriptan y tokenizan los datos artículo por artículo. Estos funcionan como excelentes soluciones en tránsito y son configurables para que la organización pueda cambiar el algoritmo de cifrado sobre la marcha. Podrá elegir un nivel de cifrado más alto u optar por un nivel de cifrado un poco menos estricto para preservar el formato del archivo y cualquier clasificación asociada con los archivos.

Mejores prácticas para el cifrado

Para protegerse a sí mismo y a los datos de ePHI de su organización, deberá seguir algunos pasos. Aquí hay una lista rápida de las mejores prácticas de cifrado compatibles con HITECH-HIPAA.

Invierta en software de cifrado de gama alta

Las violaciones de HIPAA destruyen las pequeñas empresas, por lo que vale la pena invertir en una solución de encriptación más completa que cumpla con los estándares nacionales de seguridad. Una buena solución cifrará rápidamente, y muchos tienen herramientas que ayudarán a resolver cualquier problema que pueda surgir. Por ejemplo, si hay un error, una buena herramienta de encriptación lo alertará y le brindará una solución que puede usar para que el sistema cumpla con los estándares de seguridad. Además, el software de calidad creará registros para que los administradores puedan revisar el estado de los datos cifrados.

Administrar claves de manera inteligente

De acuerdo con la documentación proporcionada por el HHS, toda la información de salud protegida (PHI) debe ser completamente indescifrable sin un sistema de clave dedicado. Los requisitos de HIPAA establecen que los datos deben cifrarse mediante algoritmos y la clave no debe estar en el mismo dispositivo donde se almacena la información del paciente.

Las claves de cifrado le brindan un medio para descifrar rápidamente cualquier dato que pueda estar almacenado en sus unidades o servidores. El HHS exige un alto nivel de seguridad para estas claves y establece que no debe almacenar las claves en el mismo dispositivo que alberga los datos cifrados. La administración adecuada de claves requiere que mantenga estas claves seguras, ya que perderlas significa que perderá sus datos. Es una buena idea usar un proveedor de almacenamiento para tener un método seguro de recuperación cuando se necesiten los datos.

Prueba de seguridad diaria

Como propietario de la empresa y principal interesado, querrá tener un proceso de gestión centralizado y seguro para todos los datos cifrados. Esto significa que es una buena idea buscar soluciones de encriptación que le permitan utilizar un panel de control basado en la web que proporcionará métricas que detallan lo que ha estado sucediendo con sus datos encriptados. Con uno, podrá mantenerse actualizado sobre las medidas de seguridad y el estado de la información de salud identificable cifrada en servidores y dispositivos asociados. Esto incluye alertas sobre actualizaciones, configuración de dispositivos y registros.

Implementar la autenticación de usuario

Desde el principio, HIPAA ha exigido que las organizaciones utilicen la autenticación de usuario para acceder a los datos de ePHI. La mayoría de las empresas utilizan nombres de usuario y contraseñas, pero existen nuevas tecnologías que refuerzan la seguridad cuando se trabaja con datos confidenciales. Con las herramientas adecuadas, el riesgo de acceso no autorizado se reduce considerablemente dentro de los sistemas de información del paciente. Por ejemplo, implementar tecnologías como tokens criptográficos y biométricos son formas infalibles de garantizar que solo los usuarios autenticados tengan control de acceso a sus datos cifrados.

¿Por qué debería cifrar sus datos?

Ahora que sabe cómo iniciar el cifrado y algunas de las mejores prácticas, echemos un vistazo a algunas razones críticas para cifrar sus datos.

Protege a la empresa de la responsabilidad

No se deje atrapar con una multa multimillonaria. El cifrado protegerá sus datos de las infracciones de seguridad que amenazan su negocio. También lo protegerá de la responsabilidad; los pacientes con datos robados han presentado demandas por violación de la privacidad, especialmente si varios pacientes se ven afectados por una violación de datos. El cifrado es una alternativa mucho más económica.

Simplifica la implementación de nuevas tecnologías

La tecnología se actualiza constantemente y las nuevas tecnologías para el cifrado se lanzan continuamente. El cifrado basado en el proveedor tiene la ventaja de que su personal lo actualiza automáticamente. Cuando las actualizaciones y la nueva tecnología están disponibles, su organización se actualiza para brindar un mayor nivel de seguridad de ePHI. Incluso el software que se instala en las instalaciones puede ser actualizado rápidamente por el personal de TI para agregar una capa adicional de protección de datos. Esto es especialmente cierto para los proveedores de VoIP que tienen una estructura basada en la nube.

Con el aumento de los sistemas automatizados y la IA conversacional, la información de los clientes recopilada debe protegerse.

Garantiza datos de grabación de llamadas archivados

Los datos recopilados con el software de grabación de llamadas pueden proteger a su empresa porque tienen información útil que beneficia a su organización en caso de que un paciente decida llevarlo a juicio. Bajo HIPAA y HITECH, la mayoría de los datos de grabación de llamadas se guardan indefinidamente, por lo que estarán disponibles para un uso significativo cuando se necesiten.

Cumplir con HITECH y HIPAA ahorra dinero

Ya sea que su organización trabaje directamente en el cuidado de la salud o simplemente tenga clientes que sean proveedores de atención médica, debe cumplir con HITECH-HIPAA. La solución de encriptación adecuada para sus comunicaciones y datos almacenados le brindará un marco de seguridad que lo protegerá de multas y demandas. Los pacientes y clientes tienen derecho a la privacidad, así que hable con su organización de TI para determinar si ha tomado todos los pasos necesarios para cifrar completamente sus datos relevantes.

Puede considerar que el cifrado premium es un gasto innecesario, pero gastar unos cuantos dólares adicionales para lograr un mayor cumplimiento de HITECH-HIPAA evitará que su negocio se convierta en la última historia de terror de violación de datos.

Para obtener información adicional sobre el registro de sus llamadas para un mejor cumplimiento, consulte nuestra guía de funciones de registro de llamadas que debe tener en cuenta al seleccionar una solución.