¿Cómo funcionan los cortafuegos para garantizar la seguridad de la red?

Publicado: 2020-08-30¿Qué es un cortafuegos?

Como sugiere el nombre, es un muro para proteger su sistema de amenazas en 'Internet'. Un Firewall funciona de manera similar a una barricada de la Policía que tiene como objetivo inspeccionar los vehículos que pasan por el área. El objetivo de la barricada es inspeccionar si pasa un vehículo no autorizado.

Del mismo modo, el Firewall funciona como una barrera entre su sistema o la red privada e Internet. Un Firewall ayuda a filtrar el contenido malicioso y no autorizado para mantener su sistema seguro. Los datos enviados o recibidos por un sistema protegido por Firewall a través de Internet pasan a través de él. El Firewall inspecciona esos paquetes de datos para verificar si son potencialmente dañinos para el sistema o si provienen de una fuente no autorizada.

Los diferentes tipos de firewalls emplean diferentes técnicas para proteger a los usuarios de múltiples amenazas cibernéticas.

Tipos de cortafuegos

Hay varios tipos diferentes de cortafuegos disponibles. Cada uno de estos cortafuegos tiene su propia técnica para ofrecer protección y sus propios pros y contras. No todos los tipos de cortafuegos son igualmente seguros.

Tipos de cortafuegos :

|

Veamos cada uno de ellos en detalle:

1. Cortafuegos de filtrado de paquetes:

El filtrado de paquetes es la forma más básica de cortafuegos que se utiliza. Los paquetes de datos* que llevan la información también llevan detalles como SA (dirección del remitente), DA (dirección de entrega), número de puerto y protocolos.

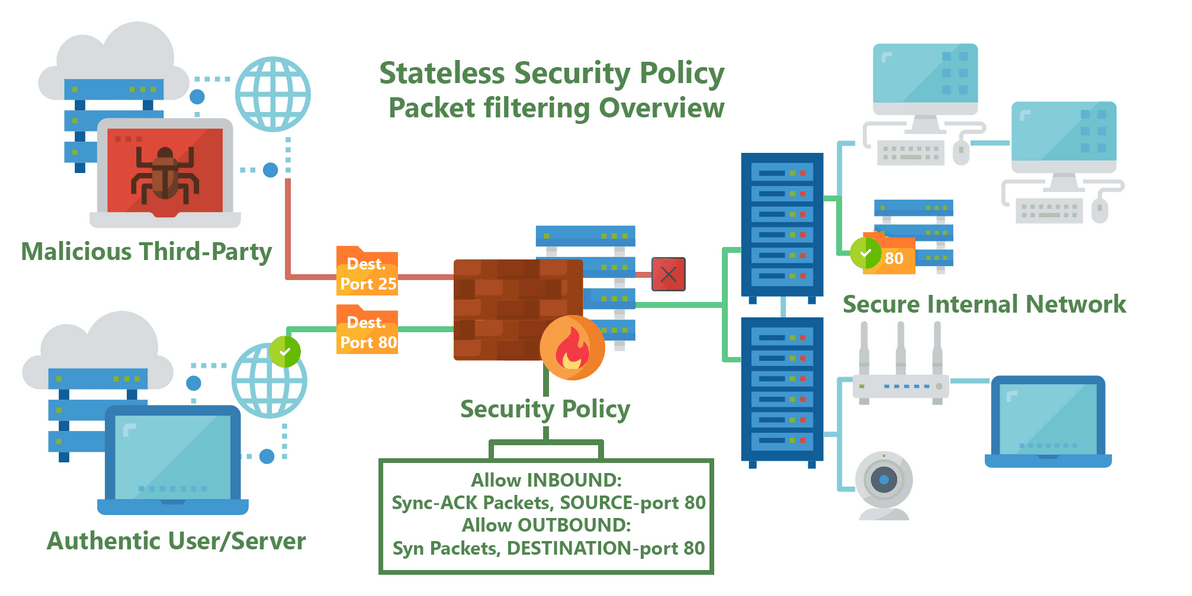

El cortafuegos de filtrado de paquetes funciona con el conjunto de reglas definidas por el usuario, también conocido como ACL (Lista de control de acceso). Filtra los datos al permitir o rechazar el paquete de datos según estas reglas. El firewall de filtrado de paquetes viene preinstalado en la mayoría de los enrutadores de Internet disponibles en el mercado.

Este tipo de cortafuegos también se conoce como cortafuegos sin estado.

Los beneficios de usar un cortafuegos de filtrado de paquetes son:

- El cortafuegos de filtrado de paquetes filtra los datos según SA, DA, número de puerto y protocolos. Por lo tanto, requiere menos recursos del sistema.

- Debido a que utiliza menos recursos del sistema, promueve una transmisión rápida a través del firewall.

Desventajas de usar un cortafuegos de filtrado de paquetes:

- El cortafuegos de filtrado de paquetes solo filtra los datos en función de SA, DA, números de puerto y protocolos. Pero no examina los datos en sí, lo que los hace menos seguros .

- Para definir las reglas para filtrar los datos, la persona debe estar familiarizada con varios protocolos TCP/IP. Hace que sea difícil de configurar .

Lea también: Proteja su PC con el mejor software de firewall gratuito

2. Cortafuegos de inspección con estado:

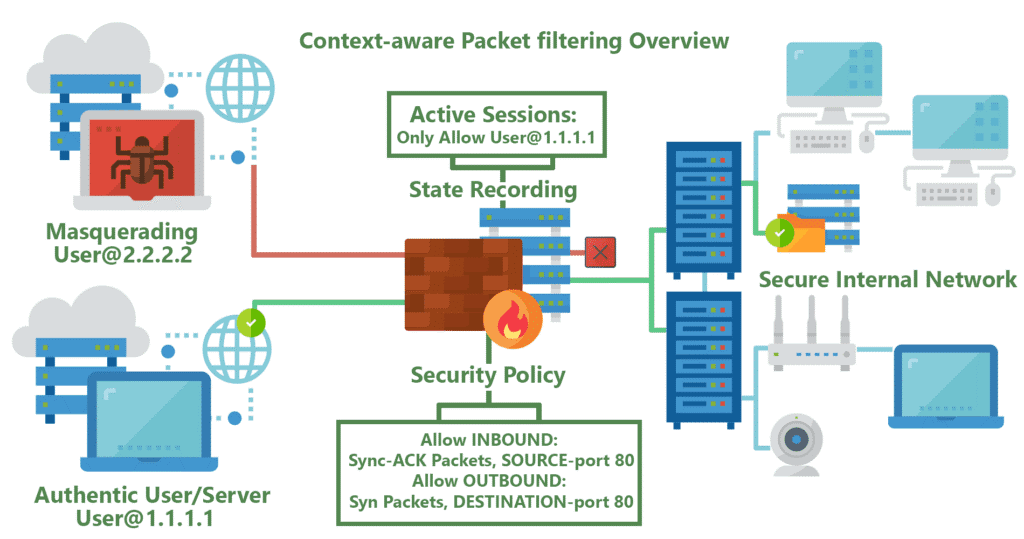

El cortafuegos de inspección con estado se puede considerar como otra variante del cortafuegos de filtrado de paquetes. Porque también filtra los datos en base a información estática como SA y DA.

La diferencia entre el cortafuegos de filtrado de paquetes (cortafuegos sin estado) y el cortafuegos de inspección con estado es que un cortafuegos de inspección con estado no filtra los datos solo en función de los ACP. También tiene en cuenta el contexto en el que se envían o reciben los datos. El cortafuegos de inspección con estado, a diferencia del sin estado, no filtra datos en función de paquetes individuales de forma aislada.

Beneficios de usar Firewall de inspección con estado:

- Debido a que mantiene a la vista el contexto de los datos que se transfieren, brinda una mejor protección contra las amenazas que no se pueden eliminar mediante el filtrado de paquetes individuales.

- Al igual que el firewall de filtrado de paquetes, también filtra el contenido en función de la información estática de los paquetes de datos. Por lo tanto, también promueve una transmisión rápida.

Desventajas de usar un cortafuegos de inspección con estado:

- Similar al cortafuegos de filtrado de paquetes, la persona debe estar familiarizada con diferentes protocolos TCP/IP para configurar el cortafuegos, lo que dificulta la configuración .

- Dado que el cortafuegos de inspección de estado tampoco filtra los paquetes de datos en función de su contenido, son propensos a sufrir ataques a nivel de aplicación .

3. Puerta de enlace de nivel de aplicación:

Los firewalls que hemos discutido hasta ahora solo filtran los datos según la inspección de la Capa 1 a la Capa 4. La puerta de enlace de nivel de aplicación, por otro lado, emplea una inspección de nivel 5 y nivel 7 para identificar fuentes o datos maliciosos.

En otras palabras, la puerta de enlace de nivel de aplicación también verifica los datos que se transfieren con el paquete. También ayuda a enmascarar la dirección IP del cliente, lo que ofrece seguridad de red contra ataques DoS y DDoS. Application Level Gateway también se conoce como Proxy Firewall.

Ventajas de usar la puerta de enlace de nivel de aplicación:

- Ofrece protección contra ataques a nivel de aplicación para garantizar la seguridad de la red.

- Debido a que la puerta de enlace de nivel de aplicación autentica a las personas y no a los dispositivos, ayuda a prevenir la mayoría de los ataques de suplantación de identidad.

Desventajas de usar la puerta de enlace de nivel de aplicación

- Debido a que los firewalls de Application Gateway procesan todos los paquetes de datos que pasan a través de ellos, requieren muchos ciclos de CPU y memoria. A veces crea problemas de rendimiento.

4. Puerta de enlace a nivel de circuito:

Circuit Level Gateway, como sugiere su nombre, controla el circuito que envía los paquetes de datos a su red. Funciona inspeccionando la validez del protocolo de enlace TCP sobre la base de información estática como SA, DA, puertos, protocolos y el usuario que intenta enviar paquetes de datos y la contraseña.

En otras palabras, en lugar de inspeccionar los datos que se transfieren, inspecciona la conexión que intenta hacerlo. Una vez que el cortafuegos aprueba una conexión, no se realizan más comprobaciones.

Funciona de manera similar a la puerta de enlace de nivel de aplicación para enmascarar la dirección IP del cliente.

Ventajas de usar una puerta de enlace a nivel de circuito:

- Es fácil para los recursos del sistema, lo que resulta en un rendimiento rápido.

- Debido a que enmascara la dirección IP del cliente, ofrece protección contra la mayoría de los ataques de suplantación de identidad.

Desventajas de la puerta de enlace a nivel de circuito:

- Debido a que la puerta de enlace a nivel de circuito funciona inspeccionando solo la conexión, carece de filtrado de contenido.

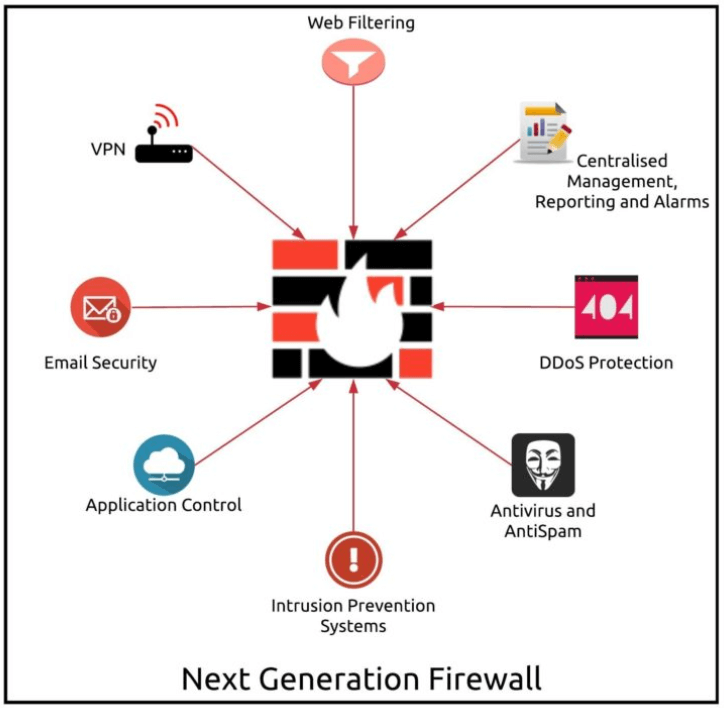

5. Cortafuegos de próxima generación:

Como sugiere el nombre, el firewall de próxima generación es más avanzado que el firewall tradicional. Los cortafuegos de próxima generación emplean filtrado de paquetes con estado y sin estado. Estos cortafuegos tienen una capacidad mejorada de filtrado de paquetes según la aplicación. Utilizan la coincidencia de firmas para identificar aplicaciones potencialmente maliciosas.

Ventajas de utilizar Firewalls de Próxima Generación:

- Los firewalls de próxima generación son muy eficientes para combatir y bloquear el malware.

- Estos cortafuegos utilizan diferentes tecnologías para proporcionar seguridad a la red frente a una amplia gama de posibles intrusiones.

Desventajas de usar Firewalls de Próxima Generación:

- El firewall de próxima generación no inspecciona el tráfico de retorno si el tráfico de salida ya ha sido inspeccionado.

- Los firewalls de próxima generación requieren datos relativamente más grandes para determinar la validez o invalidez de la aplicación.

Estos fueron los diferentes tipos de Firewalls disponibles en el mercado. Se pueden hacer más bifurcaciones sobre la base de cortafuegos de hardware y también de cortafuegos de software. Pero sobre la base de la funcionalidad, estos son los tipos de cortafuegos que se pueden elegir. Existen diferentes combinaciones de cortafuegos que utilizan los clientes para mejorar la seguridad de la red. Como el cortafuegos híbrido, en el que se ponen en línea dos tipos diferentes de cortafuegos para proporcionar una protección mejorada.

¿Cómo elegir entre diferentes tipos de cortafuegos?

De las diferentes variantes, en la primera instancia, Next Gen Firewalls parece ser la mejor opción entre todas. Pero es parcialmente cierto. Diferentes organizaciones o individuos tienen diferentes demandas. Por lo tanto, la necesidad de diferentes soluciones. Para algunas personas, una simple verificación que solo permita a ciertos usuarios acceder a los datos puede ser suficiente. Pero para otros, pueden requerir todo tipo de firewalls a la vez debido al tipo de datos que tienen en su red o sistema personal.

Si bien no es posible sugerir un tipo de firewall sin conocer las necesidades de uno. Pero aquí hay una lista de preguntas que uno puede hacer al decidir un tipo de firewall: 1. ¿Por qué necesitamos un cortafuegos? (La razón técnica que nos ha influido para optar por uno). 2. ¿Qué tipo de inspección le brindará la seguridad requerida? 3. ¿Debe elegir una solución de hardware o un software que se adapte a sus necesidades? 4. ¿Debería buscar una solución o una combinación de diferentes cortafuegos le ayudará? |

Las respuestas a estas preguntas, con el conocimiento de los tipos de Firewalls disponibles en el mercado, uno puede determinar fácilmente el tipo de firewall que satisface la necesidad. Esperamos haber podido aclarar la necesidad de un firewall, los diferentes tipos disponibles y sus funciones.

Lecturas recomendadas:

¿Por qué debería o no debería desactivar el Firewall de Windows?

¿Por qué es importante la ciberseguridad?

Datos y estadísticas alarmantes de seguridad cibernética: infografía