Cómo implementar seguridad de confianza cero en su entorno nativo de la nube

Publicado: 2023-02-28Divulgación: Esta es una publicación patrocinada. Sin embargo, nuestras opiniones, reseñas y otro contenido editorial no están influenciados por el patrocinio y siguen siendo objetivos .

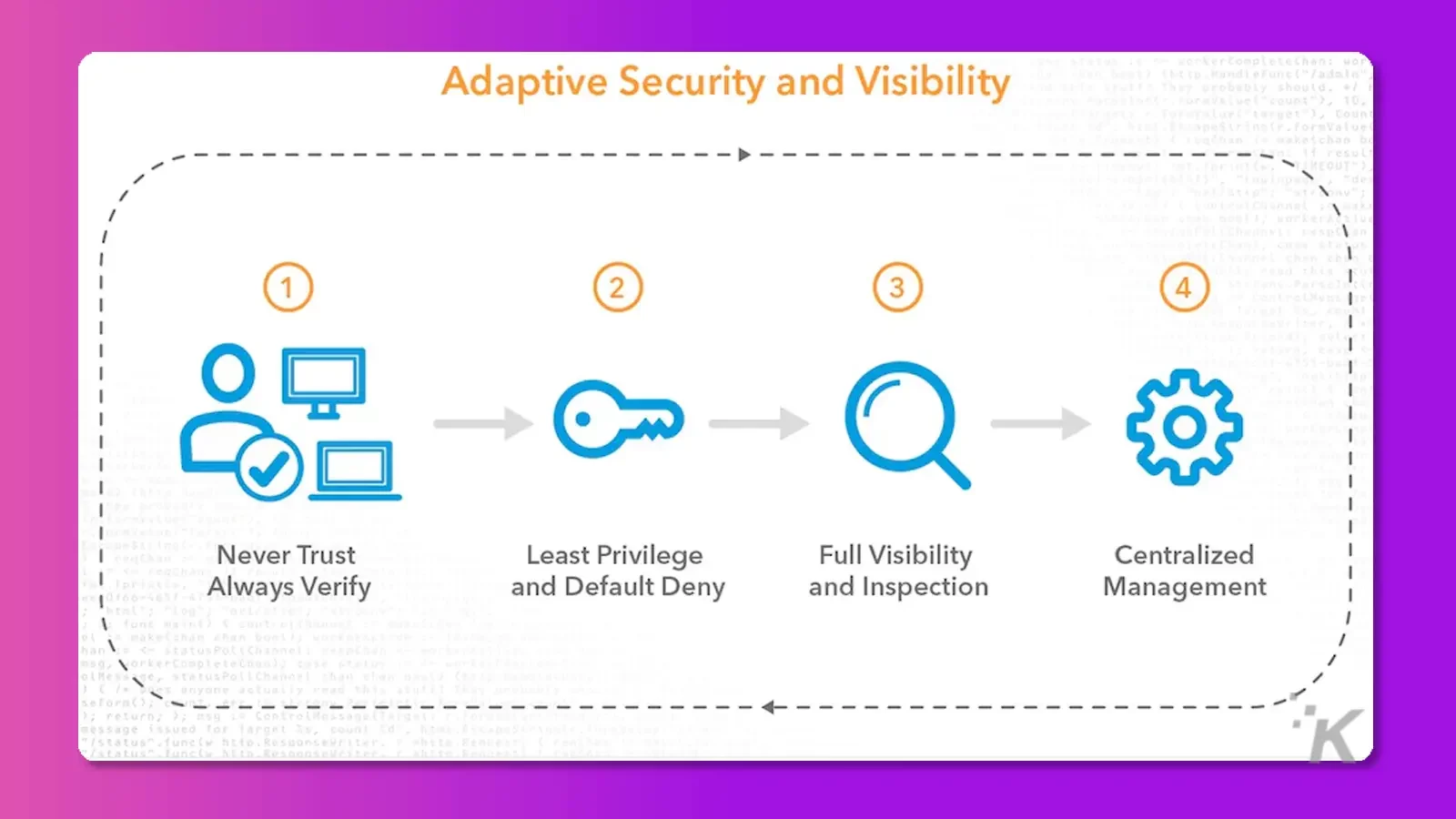

La idea de “nunca confíes, siempre verifica” sustenta el concepto de Zero Trust. Originalmente, el concepto de otorgar acceso era dar a todos acceso sin restricciones a los recursos y hacerlo suponiendo que todo en la red es seguro.

Por el contrario, las empresas solo deben permitir el acceso a los recursos a aquellos que los necesiten legítimamente y solo después de confirmar la identidad y la postura de seguridad del solicitante cuando hablamos de confianza cero.

Con esta estrategia, todas las solicitudes de acceso a una red o cualquier aplicación que se ejecute en ella se consideran simplemente potencialmente dañinas.

Para salvaguardar los recursos, se deben implementar medidas de seguridad para verificar las solicitudes y las identidades de los usuarios antes de que se conceda el acceso.

Suponiendo que un atacante ya esté en la red, la seguridad de confianza cero requiere que todas las solicitudes se autentiquen y aprueben antes de que se les otorgue acceso.

Los entornos nativos de la nube deben implementar seguridad de confianza cero debido a la naturaleza compleja y dinámica de los sistemas en la nube.

Debido a que las aplicaciones y los servicios se distribuyen entre los proveedores de la nube y los centros de datos, es difícil rastrear quién usa qué, dónde y cómo.

La seguridad de confianza cero puede ayudar a las empresas a controlar el acceso de los usuarios a los recursos de la nube y reducir los riesgos de seguridad.

Desafíos de seguridad nativa de la nube

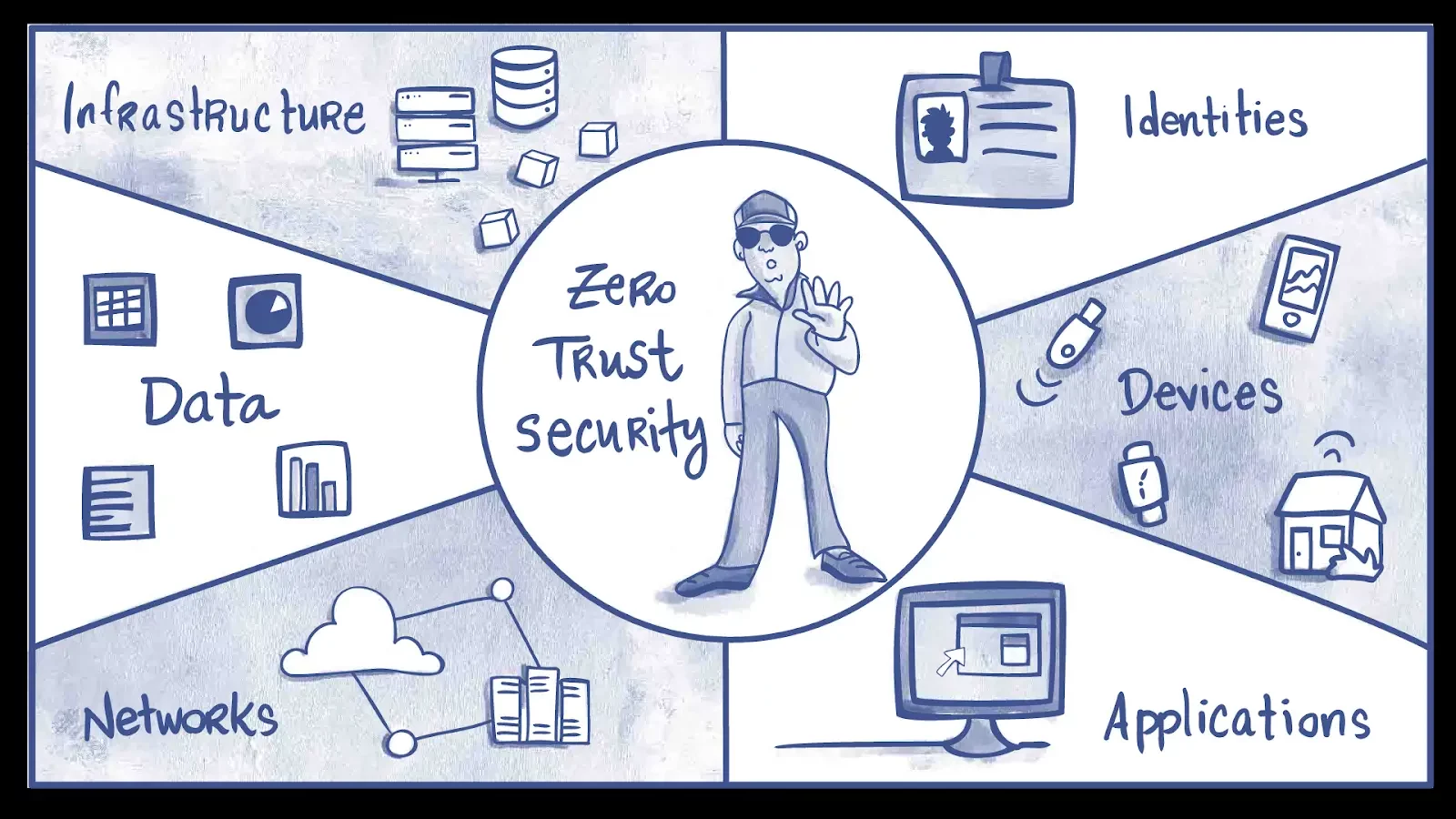

La implementación de seguridad de confianza cero en entornos nativos de la nube requiere un enfoque holístico que tenga en cuenta los desafíos de seguridad únicos que presentan los microservicios, las API y la orquestación de contenedores.

Esto implica implementar controles de administración de identidad y acceso (IAM), segmentación de red, encriptación y monitoreo y registro en cada capa de la pila nativa de la nube para garantizar la seguridad nativa de la nube adecuada.

También requiere un cambio en la mentalidad de asumir que todo el tráfico dentro de la red es confiable para verificar y validar cada solicitud y usuario antes de otorgar acceso.

Al adoptar un enfoque de confianza cero, las organizaciones pueden mejorar su postura de seguridad y reducir el riesgo de una violación de datos u otro incidente de seguridad.

Los microservicios en un entorno nativo de la nube se implementan de forma independiente y tienen una naturaleza muy distribuida.

Debido a esta naturaleza distribuida de los microservicios, controlar el acceso y monitorear esos microservicios es el mayor obstáculo al implementar la confianza cero.

Estos problemas se abordan adecuadamente mediante un enfoque de seguridad de confianza cero, que utiliza capacidades como IAM, segmentación de red, cifrado, supervisión y registro.

Estos servicios brindan identidad granular y controles de acceso en cada capa de la pila nativa de la nube. La seguridad de confianza cero puede ayudar a las organizaciones a controlar el acceso a los recursos nativos de la nube y reducir los riesgos de seguridad.

Mediante la validación de usuarios y solicitudes, las organizaciones pueden garantizar que solo los usuarios autorizados tengan acceso a los recursos que necesitan para realizar sus tareas y que se detecte y bloquee cualquier comportamiento no autorizado o sospechoso.

Marco de seguridad de confianza cero

"Verificar explícitamente" es un principio del marco de seguridad de confianza cero. Este principio establece que cualquier usuario o dispositivo que busque acceder a los recursos debe primero ser autenticado y validado como legítimo.

Además, sigue la idea de privilegios mínimos, que afirma que los usuarios solo deben tener el acceso que necesitan para realizar sus funciones.

Otro principio es el monitoreo constante, que requiere la observación de la red en busca de actividades riesgosas o sospechosas.

La implementación de Zero Trust en un entorno nativo de la nube implica agregar una poderosa solución de IAM que permite construir un control centralizado sobre usuarios y dispositivos.

Realizan la segmentación de microredes para implementar controles de acceso estrictos y reducir la superficie de ataque.

Esto también implica realizar un seguimiento y registro continuo para poder disparar alertas o incidentes si algo sale mal.

Implementación de Zero Trust Security en un entorno nativo de la nube

Implementar la confianza cero en entornos nativos de la nube no es fácil.

Dado que todos los recursos están dispersos en diferentes ubicaciones geográficas y pueden estar usando diferentes microservicios, primero debemos identificar todos los recursos antes de que podamos aplicar políticas o monitorear esos recursos.

Identificar e inventariar los activos de la nube

Debe identificar e inventariar todos sus activos en la nube para lograr la seguridad Zero Trust en un entorno nativo de la nube.

Esta etapa identifica todos los microservicios, las API, los contenedores y otros recursos nativos de la nube, así como los dispositivos y las personas que los utilizan.

Se puede usar un escáner simple como un merodeador o una suite de exploración para verificar todos los servicios de una organización. Para implementar con éxito las prácticas de seguridad de Zero Trust, la empresa debe tener un inventario de activos completo y actualizado.

Cumplimiento de políticas y monitoreo

Implemente controles de acceso después de inventariar los activos de la nube. Se necesitan restricciones de acceso con privilegios mínimos específicos de usuarios, dispositivos y recursos.

Las restricciones de acceso que son dinámicas y granulares son necesarias para los entornos nativos de la nube. Completar una arquitectura de confianza cero nativa de la nube también requiere monitorear y verificar el acceso de los usuarios.

La información de seguridad y la gestión de eventos, la detección de intrusos y el análisis de registros permiten una supervisión y verificación continuas.

Herramientas y tecnologías para Zero Trust Security

La confianza cero involucra herramientas y tecnologías que encriptan y administran el acceso a los recursos, monitorean la actividad de la red y detectan y responden a las amenazas en tiempo real.

Las mallas de servicio, que administran microservicios dispersos de forma segura, imponen confianza cero. Istio es una popular plataforma de malla de servicios de confianza cero que puede implementar la confianza cero en arquitecturas distribuidas.

Istio ofrece autenticación, autorización y cifrado TLS mutuos para proteger la comunicación de servicio a servicio. Además, utiliza el equilibrio de carga, la ruptura de circuitos y la inyección de fallas para controlar el tráfico del servicio.

Otra herramienta, Calico, también se puede utilizar para implementar políticas de confianza cero. Calico proporciona políticas de red, encriptación, autenticación, control de acceso y servicios de monitoreo.

Con Calico, puede asegurarse de que solo se permita el tráfico autorizado en diferentes partes de su red y que todas las comunicaciones sean seguras y privadas.

Además, puede detectar y responder a incidentes de seguridad de forma rápida y eficaz.

Prácticas recomendadas para Zero Trust Security en un entorno nativo de la nube

Hay muchas mejores prácticas diferentes que se pueden usar para implementar y mantener un entorno de confianza cero.

Puede implementar SSO con MFA, utilizando administradores de secretos de AWS para proteger y guardar claves y activos confidenciales y realizar un monitoreo de seguridad de los activos mediante la implementación de programas de respuesta a incidentes. Discutamos esto más a fondo.

Uso de SSO con MFA

MFA y SSO pueden ayudar a garantizar que solo los usuarios autorizados accedan a aplicaciones o datos confidenciales en un modelo de seguridad de confianza cero.

Al requerir múltiples formas de identificación y usar un mecanismo de autenticación centralizado, las organizaciones pueden aplicar políticas de confianza cero de manera más efectiva y proteger sus recursos contra el acceso no autorizado.

Uso de pruebas y monitoreo continuos de seguridad.

En confianza cero, las pruebas y el monitoreo de seguridad continuos pueden ayudar a las organizaciones a garantizar que solo los usuarios y dispositivos autorizados accedan a aplicaciones y datos confidenciales.

Al probar continuamente las vulnerabilidades de seguridad y monitorear las amenazas potenciales, las organizaciones pueden reducir el riesgo de acceso no autorizado. Por lo tanto, esto garantiza que sus políticas de seguridad se apliquen de manera efectiva.

Conclusión

En conclusión, implementar la seguridad Zero Trust en un entorno nativo de la nube es fundamental para garantizar la seguridad de los activos en la nube y protegerlos contra posibles violaciones de seguridad.

Este enfoque implica identificar e inventariar los activos de la nube, definir y hacer cumplir políticas de acceso granular y monitorear y verificar continuamente el acceso.

Al seguir estos pasos, las organizaciones pueden mejorar la postura de seguridad de sus entornos nativos de la nube y reducir el riesgo de una brecha de seguridad.

Sin embargo, es importante recordar que las amenazas a la seguridad evolucionan constantemente y surgen nuevas vulnerabilidades a diario.

Por lo tanto, es fundamental evaluar y actualizar continuamente las medidas de seguridad en respuesta a nuevas amenazas.

Además, esto incluye monitorear el entorno de la nube en busca de nuevos activos e intentos de acceso y mantenerse actualizado con las últimas mejores prácticas de seguridad y amenazas emergentes.

Al adoptar un enfoque proactivo y continuo de la seguridad, las organizaciones pueden adelantarse a las amenazas potenciales. Además, garantizar la protección continua de sus activos nativos de la nube.

Por lo tanto, este artículo tiene como objetivo educar a las personas sobre el valor de la seguridad de confianza cero en entornos nativos de la nube. Las amenazas de ciberseguridad requieren seguridad de confianza cero.

Nuestra experiencia significativa en seguridad cibernética fue invaluable al escribir este artículo. A través de esta discusión, pudimos impartir conocimientos teóricos y prácticos sobre el tema de la implementación de seguridad de confianza cero.

Pasamos mucho tiempo investigando y aprovechando nuestro conocimiento profesional para asegurarnos de que el contenido fuera útil, preciso y actualizado.

¿Tiene alguna idea sobre esto? Envíenos una línea a continuación en los comentarios, o lleve la discusión a nuestro Twitter o Facebook.

Recomendaciones de los editores:

- Consejos de ciberseguridad para tu negocio en 2023

- La importancia de la visibilidad en la ciberseguridad

- Las empresas buscan protección frente a las crecientes amenazas de ciberseguridad

- Las prácticas de ciberseguridad más importantes para tu negocio

Divulgación: Esta es una publicación patrocinada. Sin embargo, nuestras opiniones, reseñas y otro contenido editorial no están influenciados por el patrocinio y siguen siendo objetivos .