Cómo prevenir el phishing: su guía de seguridad en línea definitiva

Publicado: 2024-02-22

- El phishing es un método que utilizan los ciberdelincuentes para engañar a las personas para que revelen información confidencial. Puede ocurrir a través de correos electrónicos, llamadas telefónicas, mensajes de texto, sitios web falsos y redes sociales.

- El phishing por correo electrónico implica correos electrónicos falsos de fuentes confiables para que usted haga clic en enlaces o archivos adjuntos maliciosos.

- El Spear phishing es personalizado y utiliza su información personal para parecer legítimo.

- Vishing y smishing utilizan llamadas telefónicas y mensajes de texto para extraer datos personales. Tenga cuidado con las solicitudes urgentes, revise si hay errores ortográficos y verifique los detalles del remitente para protegerse de ataques de phishing.

Los ataques de phishing explotan la confianza de los usuarios en empresas acreditadas haciéndose pasar por organizaciones legítimas que solicitan información confidencial.

Esta guía completa proporciona a los lectores las mejores prácticas para reconocer, evitar y responder a intentos de phishing con el fin de proteger mejor sus datos personales y financieros.

Comprender el phishing: conceptos básicos

Siga los consejos descritos en esta guía para protegerse contra las amenazas de phishing y navegar de forma segura en el mundo digital.

Incogni – Servicio de eliminación de información personal – Prevenir el phishing

Comprender los ataques de phishing

¿Qué es el phishing y cómo funciona?

El phishing es un método utilizado por los ciberdelincuentes para engañar a los usuarios para que proporcionen información personal confidencial. A menudo envían comunicaciones, como correos electrónicos, que de manera convincente se presentan como fuentes confiables.

Estos mensajes alientan a los destinatarios a hacer clic en enlaces o proporcionar credenciales de inicio de sesión, lo que luego expone sus datos a los estafadores.

Aprovechando la tendencia de las personas a confiar en las empresas que conocen, los phishers pueden acceder sigilosamente a las cuentas financieras, contraseñas y otra información confidencial de los usuarios.

Es una amenaza cada vez más sofisticada que todos los usuarios digitales deben comprender para protegerse.

Tácticas y esquemas comunes

Si bien el phishing originalmente se manifestaba principalmente a través de correos electrónicos falsificados, los atacantes han ampliado sus métodos a nuevos canales:

- Phishing por correo electrónico : correos electrónicos fraudulentos que pretenden ser de fuentes confiables para que los usuarios hagan clic en enlaces o archivos adjuntos maliciosos. A menudo se utiliza para distribuir malware.

- Spear phishing : correos electrónicos de phishing altamente personalizados dirigidos a personas y organizaciones específicas incorporando datos personales para parecer más auténticos.

- Vishing : intentos de phishing realizados a través de llamadas telefónicas, que a menudo resaltan la urgencia de presionar a las víctimas.

- Smishing : phishing a través de mensajes de texto que contienen enlaces a sitios web falsos para recopilar información financiera y de inicio de sesión de los usuarios.

- Sitios web de phishing : los sitios web falsos se hacen pasar por empresas reales con el objetivo de robar las credenciales de inicio de sesión y la información financiera de los usuarios.

- Phishing en redes sociales : estafas perpetradas a través de publicaciones y mensajes en redes sociales que dirigen a las víctimas a enlaces maliciosos.

En todas estas formas, el objetivo sigue siendo engañar a los usuarios haciéndose pasar por fuentes y entidades confiables para robar sus datos personales.

Comprender esta variedad de tácticas es el primer paso para protegerse.

Correos electrónicos de suplantación de identidad y phishing

La suplantación de correo electrónico implica enviar correos electrónicos desde una dirección de remitente falsificada, engañando a los destinatarios haciéndoles creer que el mensaje proviene de alguien en quien confían, como una empresa conocida.

Estos correos electrónicos de phishing suelen contener enlaces o archivos adjuntos maliciosos diseñados para robar información personal.

Pueden parecer urgentes y persuadirlo a actuar rápidamente sin pensar, una táctica común para eludir su mejor juicio. El peligro de estos correos electrónicos radica en su capacidad para imitar de manera convincente a empresas legítimas.

Explotan su confianza y lo alientan a revelar información confidencial o descargar archivos adjuntos que pueden comprometer la seguridad de su computadora.

Reconocer estos correos electrónicos como fraudulentos es crucial para protegerse del posible daño financiero y personal que pueden causar.

Spear phishing: una amenaza personalizada

Spear phishing es una forma más insidiosa de phishing en la que los atacantes utilizan información personal sobre su objetivo para elaborar un mensaje personalizado y muy convincente.

Esto podría implicar el uso de detalles de su vida personal recopilados de las redes sociales u otras fuentes para que el correo electrónico parezca legítimo.

El objetivo es obtener acceso a su información confidencial, como detalles de pago o credenciales de inicio de sesión, explotando su confianza.

La naturaleza personalizada del phishing selectivo lo hace significativamente más peligroso que los intentos de phishing genéricos.

Los atacantes pueden hacer referencia a transacciones recientes, intereses personales o incluso nombres de amigos y familiares para bajar la guardia.

Reconocer estos intentos requiere un buen ojo para los detalles y una buena dosis de escepticismo, especialmente cuando un correo electrónico solicita información personal o una acción financiera.

Los ataques de phishing evolucionan constantemente, por lo que es fundamental mantenerse informado sobre las últimas tácticas utilizadas por los estafadores.

Puede proteger mejor su información confidencial de estas amenazas cibernéticas si comprende las diversas estrategias empleadas, desde la suplantación de correo electrónico hasta el phishing.

Vishing y smishing: más allá del correo electrónico

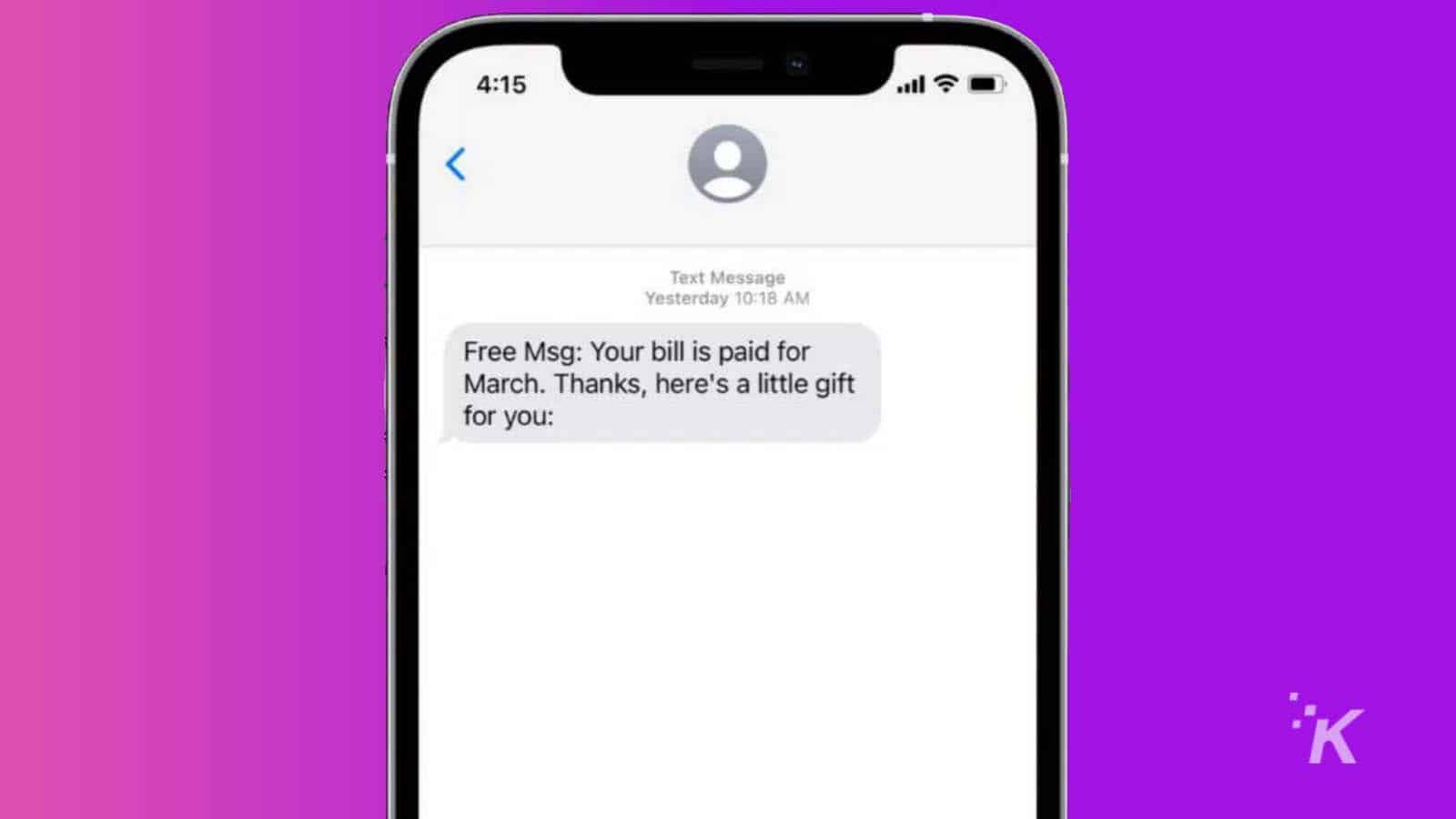

El vishing y el smishing llevan el phishing más allá de los correos electrónicos, utilizando llamadas telefónicas y mensajes de texto como medios. En el vishing, los estafadores lo llaman haciéndose pasar por una entidad confiable y le solicitan información personal.

El smishing funciona de manera similar: los estafadores envían mensajes de texto que pueden contener enlaces maliciosos o solicitar datos personales. Ambos métodos se basan en el elemento de urgencia, lo que lo presiona para que tome decisiones rápidas.

Estas tácticas explotan la naturaleza personal de las llamadas telefónicas y los mensajes de texto, lo que hace que la estafa parezca más legítima. Compartir información personal a través de estos canales puede provocar robo de identidad y pérdidas financieras.

Reconocer estas estafas es vital para protegerse, enfatizando la necesidad de tener precaución al recibir solicitudes inesperadas de información personal mediante llamadas o mensajes de texto.

El peligro del phishing en sitios web y redes sociales

Los sitios web de phishing y el phishing en las redes sociales representan una amenaza importante en el mundo digital.

Estos sitios web imitan sitios legítimos para robar su información, mientras que las plataformas de redes sociales se utilizan para difundir enlaces maliciosos o hacerse pasar por usuarios reales.

Ambos métodos están diseñados para engañarlo para que proporcione datos personales o credenciales de inicio de sesión.

La naturaleza interactiva de las redes sociales las convierte en un entorno ideal para estafas de phishing, donde se pueden crear fácilmente perfiles falsos para interactuar y engañar a los usuarios.

Estar atento a los enlaces en los que hace clic en las redes sociales y a la autenticidad de los sitios web que visita es crucial para proteger su información personal contra estos sofisticados intentos de phishing.

Reconocer intentos de phishing

Señales de advertencia de un ataque de phishing

Reconocer los signos de un ataque de phishing puede ayudarle a evitar ser víctima de estas estafas.

Los errores ortográficos y gramaticales en correos electrónicos o mensajes son señales de alerta comunes, ya que las empresas legítimas suelen revisar sus comunicaciones cuidadosamente.

Otras señales de advertencia incluyen solicitudes de información personal o acciones financieras, que las empresas acreditadas no solicitarían por correo electrónico o mensaje de texto.

Además, tenga cuidado con los correos electrónicos o mensajes que crean una sensación de urgencia y lo presionan para actuar rápidamente. Estas son tácticas diseñadas para nublar su juicio.

Prestar atención a la dirección de correo electrónico del remitente o a la URL de un enlace también puede ayudarle a detectar intentos de phishing, ya que a menudo contienen ligeras discrepancias con respecto a direcciones legítimas.

Descifrando correos electrónicos de phishing: a qué prestar atención

Descifrar los correos electrónicos de phishing implica buscar indicadores específicos de que algo anda mal. Un saludo genérico, en lugar de uno personalizado, puede ser un signo revelador de un intento de phishing.

Del mismo modo, recibir una factura falsa por un producto o servicio que no compraste debería generar sospechas de inmediato.

Estos correos electrónicos a menudo contienen enlaces o archivos adjuntos que pueden comprometer su seguridad cuando se hace clic en ellos o se descargan.

Ser cauteloso y analizar críticamente el contenido de los correos electrónicos sospechosos es clave.

Busque inconsistencias, verifique la legitimidad del remitente y nunca actúe impulsivamente haciendo clic en enlaces o proporcionando información personal sin una verificación exhaustiva.

Este enfoque cauteloso puede reducir significativamente el riesgo de convertirse en víctima de phishing.

Incogni – Servicio de eliminación de información personal – Prevenir el phishing

Estrategias de prevención de phishing

Fortalecer la seguridad de su correo electrónico con filtros de spam

Reforzar la seguridad de su correo electrónico con filtros de spam evita eficazmente que los intentos de phishing lleguen a su bandeja de entrada.

Los filtros de spam analizan los correos electrónicos entrantes en busca de contenido sospechoso y bloquean amenazas potenciales incluso antes de que las vea.

Configurar estos filtros en un nivel de seguridad alto puede reducir significativamente el riesgo de que se escapen los correos electrónicos de phishing. Además de los filtros de spam, es fundamental ser proactivo en la gestión del correo electrónico.

Actualizar periódicamente la configuración de su correo electrónico, ser cauteloso con la información que comparte en línea e informarse sobre las últimas tácticas de phishing contribuyen a una sólida defensa contra estas amenazas cibernéticas.

Juntas, estas estrategias forman un enfoque integral para proteger su información personal y financiera de intentos de phishing.

El papel del software antivirus en la prevención del phishing

El software antivirus desempeña un papel crucial en la prevención de ataques de phishing al escanear los correos electrónicos entrantes y detectar enlaces o archivos adjuntos sospechosos que podrían albergar amenazas de phishing.

Cuando detecta una amenaza potencial, el software alerta al usuario, evitando que descargue malware en su dispositivo sin darse cuenta.

Este enfoque proactivo ayuda a proteger la información confidencial de los ciberdelincuentes que buscan explotar vulnerabilidades a través de correos electrónicos y enlaces engañosos.

Más allá del análisis y las alertas, el software antivirus suele incluir capas adicionales de protección.

Estas pueden variar desde protecciones de navegación en Internet en tiempo real hasta detección basada en el comportamiento que identifica y bloquea actividades inusuales indicativas de phishing u otros intentos maliciosos.

Al actualizarse continuamente para reconocer nuevas amenazas, el software antivirus sigue siendo una herramienta esencial en la lucha contra el phishing y ofrece a los usuarios tranquilidad mientras navegan por el mundo en línea.

Acceso directo al sitio web versus hacer clic en enlaces

La importancia de las actualizaciones periódicas de software para la seguridad

Las actualizaciones periódicas de software son cruciales para la seguridad digital, especialmente para prevenir el phishing. Los desarrolladores publican actualizaciones para corregir las vulnerabilidades utilizadas por los ciberdelincuentes en ataques de phishing.

Mantener el software actualizado fortalece las capas de protección, lo que dificulta que los atacantes rompan las defensas.

El software de seguridad, en particular, se beneficia de actualizaciones frecuentes, lo que mejora su capacidad para detectar y contrarrestar nuevas técnicas y amenazas de phishing. Ignorar las notificaciones de actualización puede hacer que los usuarios sean vulnerables a estafas de phishing.

Estas actualizaciones son medidas de seguridad esenciales que abordan los riesgos y mejoran la resiliencia del sistema. Los usuarios pueden proteger sus dispositivos e información personal automatizando actualizaciones o configurando recordatorios para las amenazas cibernéticas en evolución.

Protegiendo su información personal

Proteger la información personal es crucial para evitar ser víctima de ataques de phishing.

Al adoptar medidas de seguridad sólidas, como el uso de contraseñas complejas y estar atentos a los correos electrónicos sospechosos, las personas pueden reducir efectivamente el riesgo de ser engañadas para revelar datos confidenciales.

Administrar su presencia en línea y su configuración de privacidad

Para prevenir ataques de phishing, las personas deben limitar la visibilidad de la información personal en las redes sociales ajustando la configuración de privacidad en plataformas como Facebook, Twitter, LinkedIn, Instagram y TikTok.

Estar atento y cauteloso al interactuar en línea es esencial para evitar caer en sofisticados intentos de phishing que podrían comprometer datos personales.

Revisar y actualizar periódicamente la configuración de privacidad ayuda a proteger la información personal del acceso de los atacantes, lo que les dificulta la creación de mensajes de phishing convincentes.

Los peligros del Wi-Fi público y cómo sortearlos

Las redes Wi-Fi públicas ofrecen comodidad, pero también plantean importantes riesgos de seguridad, incluida una mayor exposición a mensajes de phishing.

Cuando los delincuentes obtienen acceso a la misma red, pueden interceptar datos y implementar esquemas de phishing.

El uso de Wi-Fi público sin medidas de protección, como una red privada virtual (VPN), deja la información personal vulnerable a la interceptación.

Una VPN cifra los datos, haciéndolos ilegibles para personas externas, incluidos posibles phishers.

Ser consciente de los riesgos asociados con el Wi-Fi público y adoptar medidas de protección son pasos esenciales para mantener la seguridad en línea.

En lugar de depender de redes no seguras, considere usar un punto de acceso móvil para una conexión más segura.

Esto reduce significativamente las posibilidades de ser víctima de mensajes de phishing y otras amenazas cibernéticas que explotan las vulnerabilidades del Wi-Fi público.

Mantener sus aplicaciones y dispositivos seguros

Aplicar periódicamente parches de seguridad a aplicaciones y dispositivos es fundamental para mantener la seguridad en línea.

Estos parches abordan vulnerabilidades que podrían explotarse mediante estafas de phishing y otras formas de ataques cibernéticos.

Ignorar las notificaciones de actualización puede dejar el software expuesto a amenazas recién descubiertas, lo que facilita que los atacantes tengan éxito en sus esfuerzos maliciosos.

Los desarrolladores trabajan continuamente para identificar y corregir fallas de seguridad, lanzando parches como parte de las actualizaciones.

Al garantizar que todo el software, desde los sistemas operativos hasta las aplicaciones, se mantenga actualizado, los usuarios pueden protegerse contra la explotación de vulnerabilidades conocidas.

Este enfoque proactivo es un elemento clave de una estrategia integral para proteger la información personal y confidencial de ataques de phishing y otras amenazas a la seguridad.

Evitar intermediarios de datos y proteger su información de contacto

Las violaciones de datos y las amenazas a la seguridad pueden exponer información personal, lo que convierte a las personas en blanco de intentos de phishing.

Una forma en que los estafadores obtienen datos personales es a través de intermediarios de datos, que compilan y venden listas de información de contacto.

Ser consciente de cómo se comparten los datos personales y tomar medidas para limitar la exposición es crucial para reducir el riesgo de phishing.

Incogni – Servicio de eliminación de información personal – Prevenir el phishing

Esto incluye tener cuidado al compartir información personal en línea y verificar periódicamente la configuración en las redes sociales y otras plataformas.

Optar por no participar en las listas de intermediarios de datos y proteger la información de contacto son estrategias efectivas para minimizar el riesgo de recibir mensajes de texto o correos electrónicos no solicitados y potencialmente maliciosos.

Al controlar quién tiene acceso a los datos personales, las personas pueden hacer que sea más difícil para los estafadores atacarlos con esquemas de phishing.

La vigilancia regular y las medidas proactivas son clave para proteger contra el uso indebido de la información personal.

En caso de un ataque de phishing

Experimentar un ataque de phishing puede ser angustioso, pero tomar medidas rápidas e informadas puede mitigar el impacto.

Comprender los pasos inmediatos a seguir después de un intento de phishing es crucial para proteger la información personal y evitar daños mayores.

Esto incluye cambiar contraseñas, monitorear cuentas en busca de actividades sospechosas y reportar el incidente a las autoridades pertinentes. La concienciación y la preparación son vitales para responder eficazmente a los ataques de phishing.

Pasos inmediatos a seguir si ha sido víctima de phishing

Si es víctima de un ataque de phishing, el primer curso de acción es cambiar las contraseñas de todas las cuentas afectadas. Esto ayuda a proteger las cuentas contra más accesos no autorizados.

El uso de contraseñas únicas para diferentes cuentas también es importante para evitar que una sola infracción comprometa varios servicios.

Notificar a los bancos o instituciones financieras sobre posibles fraudes también puede ayudar a proteger los activos financieros.

Convertirse en víctima de robo de identidad como resultado de un ataque de phishing requiere informar inmediatamente a las autoridades y a las instituciones financieras pertinentes.

Documentar los detalles del intento de phishing puede resultar muy valioso durante la investigación. Una acción rápida puede ayudar a recuperar pérdidas y evitar una mayor explotación de la información personal.

Denunciar phishing: lo que necesita saber

Denunciar un intento de phishing es un paso fundamental en la lucha contra el ciberdelito. No sólo ayuda a atrapar a los perpetradores, sino que también ayuda a crear conciencia sobre las tácticas de phishing actuales.

Las víctimas de phishing deben informar el incidente a la Comisión Federal de Comercio (FTC), a su proveedor de servicios de Internet y a cualquier otra plataforma relevante que haya sido imitada o involucrada en el ataque.

Las personas contribuyen a un esfuerzo más amplio para rastrear y prevenir actividades de phishing al compartir detalles del intento de phishing con las autoridades.

La denuncia también puede activar alertas para advertir a otros sobre la estafa, lo que ayuda a evitar más víctimas. La cooperación y la comunicación son componentes clave en la lucha contra el phishing y la protección de la comunidad en línea.

Cómo comprobar la exposición de información confidencial

Después de un ataque de phishing, es fundamental evaluar el alcance de cualquier posible exposición de información confidencial.

La vigilancia en el seguimiento de extractos bancarios, informes crediticios y cuentas en línea para detectar actividades no autorizadas puede ayudar a detectar signos de uso indebido de datos personales.

Las herramientas y servicios que monitorean la información personal en busca de signos de actividad fraudulenta pueden proporcionar una capa adicional de seguridad.

Buscar transacciones no autorizadas o cambios en los detalles de la cuenta puede indicar que la información personal se ha visto comprometida.

Además, los sitios web que muestran un icono de candado en la barra de direcciones indican conexiones seguras, lo que reduce el riesgo de que la información sea interceptada durante la transmisión.

La comprobación periódica de estas señales puede ayudar a las personas a identificar y responder a las violaciones de seguridad más rápidamente.

Spear phishing y ataques dirigidos a objetivos elevados

Entendiendo el phishing lanzado

Spear phishing representa una forma de phishing altamente dirigida en la que los atacantes recopilan información personal sobre su objetivo para adaptar sus intentos fraudulentos.

A diferencia de las amplias campañas de phishing dirigidas a masas, el Spear phishing se centra en personas o empresas específicas, utilizando conocimientos detallados sobre sus vidas personales, trabajos o pasatiempos.

Este enfoque meticuloso hace que el phishing sea particularmente peligroso y efectivo, ya que los correos electrónicos o mensajes recibidos parecen increíblemente creíbles y a menudo imitan la comunicación de un colega o institución de confianza.

El Spear phishing a menudo tiene como objetivo engañar al destinatario para que divulgue datos confidenciales, como nombres de usuario, contraseñas o información financiera.

Al aprovechar detalles que sólo parecen accesibles a alguien familiarizado, los atacantes aumentan sus posibilidades de éxito.

Esto podría implicar correos electrónicos solicitando acciones urgentes, como actualizar detalles de pago o transferir fondos, por lo que es fundamental que las personas y las organizaciones reconozcan y se protejan contra estas amenazas personalizadas.

Protegiéndose de ataques dirigidos

Protegerse contra el phishing requiere un enfoque multifacético. En primer lugar, implementar estrictos filtros de spam ayuda a descartar muchos correos electrónicos sospechosos.

Sin embargo, dada la sofisticación de estos ataques, se necesitan capas de protección adicionales.

Uno de los métodos más eficaces es la autenticación multifactor (MFA), que añade una capa adicional de seguridad al requerir algo más que un nombre de usuario y una contraseña para acceder a las cuentas.

Esto significa que incluso si los atacantes obtienen sus credenciales; No pueden violar sus cuentas fácilmente sin tener también acceso a su teléfono u otra forma de identificación.

Más allá de las soluciones tecnológicas, mantenerse informado y cauteloso juega un papel crucial. Verifique siempre la información del remitente antes de responder a solicitudes de información personal o financiera.

Tenga cuidado con los archivos adjuntos y enlaces no solicitados y adopte la política de navegar directamente a sitios web en lugar de hacer clic en los enlaces de los correos electrónicos.

Esta postura proactiva, combinada con sólidas medidas de seguridad, reduce significativamente el riesgo de ser víctima de phishing y otros ataques dirigidos.

Técnicas avanzadas de prevención de phishing

Capacitación en concientización sobre seguridad: su primera línea de defensa

La prevención de ataques de phishing no puede depender únicamente de defensas técnicas; la educación es igualmente crítica.

La capacitación en concientización sobre seguridad permite a los empleados reconocer y responder correctamente a los intentos de phishing, incluido el phishing más sofisticado.

A través de sesiones de capacitación periódicas y campañas de phishing simuladas, los empleados aprenden a detectar correos electrónicos de phishing y comprenden la importancia de informar actividades sospechosas.

Esto mejora la postura de seguridad general de una organización y fomenta una cultura de vigilancia y mejora continua.

Las organizaciones pueden mitigar significativamente el riesgo de filtraciones de datos enfatizando las posibles consecuencias de caer en estafas de phishing y reforzando los protocolos de presentación de informes correctos.

El monitoreo y la actualización continuos del contenido de la capacitación garantizan que los empleados estén preparados para enfrentar la evolución de las tácticas de phishing, lo que hace que la capacitación en concientización sobre seguridad sea una parte indispensable de cualquier estrategia de seguridad integral.

Los beneficios de utilizar herramientas de navegación segura

Las estafas de phishing a menudo implican dirigir a las víctimas a sitios web fraudulentos que imitan a los legítimos. Las herramientas de navegación segura desempeñan un papel crucial a la hora de identificar y bloquear el acceso a estos sitios engañosos.

Al analizar los sitios web con una base de datos de sitios maliciosos y de phishing conocidos, estas herramientas pueden evitar que los usuarios revelen inadvertidamente su información personal o financiera a los estafadores.

Incogni – Servicio de eliminación de información personal – Prevenir el phishing

Las alertas advierten a los usuarios antes de que naveguen a un sitio web peligroso, lo que proporciona una medida preventiva eficaz contra las estafas de phishing.

Siempre verifique dos veces la URL de un sitio web antes de ingresar información confidencial para asegurarse de que sea un sitio legítimo y no una imitación inteligente.

El empleo de herramientas de navegación segura como parte de una estrategia de seguridad más amplia ayuda a proteger contra los riesgos que plantean las estafas de phishing, salvaguardando los datos y la privacidad de los usuarios en un mundo cada vez más digital.

La importancia de la autenticación multifactor

La autenticación multifactor (MFA) agrega una capa crítica de seguridad que puede frustrar los intentos de phishing.

Al requerir una verificación adicional más allá del nombre de usuario y la contraseña, MFA hace que el acceso no autorizado a las cuentas sea mucho más desafiante para los atacantes.

Ya sea un código enviado a su teléfono, una huella digital o reconocimiento facial, esta segunda capa de seguridad significa que robar sus contraseñas por sí solo no es suficiente para que los ciberdelincuentes obtengan acceso a su información confidencial.

La implementación de MFA en todas las cuentas, especialmente aquellas que contienen información personal o financiera, reduce significativamente el riesgo de verse comprometido.

Como medida de seguridad sencilla pero poderosa, MFA es esencial para defenderse contra el phishing y una amplia gama de amenazas en línea.

Empoderándote contra el phishing

Mantenerse por delante de los phishers: un esfuerzo continuo

La lucha contra el phishing requiere una vigilancia constante y un enfoque proactivo.

Dada la sofisticación y la naturaleza cambiante de las estafas de phishing, las personas y las organizaciones deben mantenerse informados sobre las últimas amenazas e implementar prácticas de seguridad sólidas.

Esto incluye el uso de contraseñas complejas y únicas para diferentes cuentas, el empleo de administradores de contraseñas y garantizar que la información personal y financiera se comparta únicamente a través de plataformas seguras y confiables.

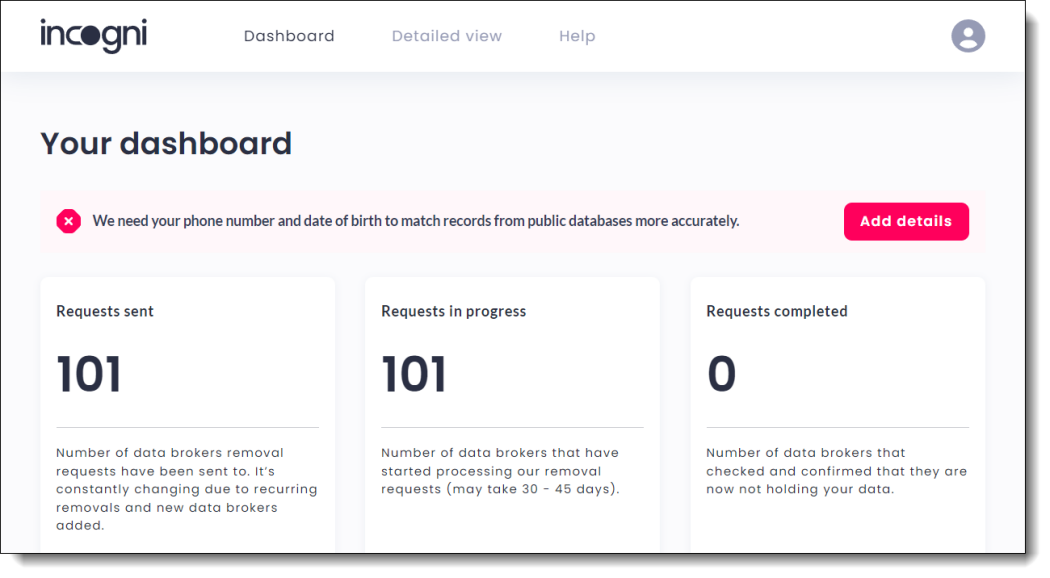

Además, aprovechar servicios como Incogni puede ayudar a mantener sus datos fuera del mercado al seleccionar y eliminar su información de las listas de corredores de datos.

Estos corredores suelen recopilar y vender datos personales, que pueden acabar en manos de phishers.

Minimizar su huella digital y mejorar su privacidad reduce el riesgo de ser blanco de estafas de phishing y otras amenazas digitales.

Cultivar una cultura de concienciación sobre la seguridad.

Un usuario cauteloso y bien informado es la mejor defensa contra los ataques de phishing.

Las organizaciones deben esforzarse por cultivar una cultura de concienciación sobre la seguridad, donde se aliente a los empleados a cuestionar solicitudes inusuales, especialmente aquellas que solicitan información personal o financiera.

La capacitación periódica, los ejercicios de phishing simulados y la comunicación clara sobre cómo denunciar sospechas de intentos de phishing son clave para construir esta cultura.

Además de los esfuerzos organizacionales, las personas deben adoptar buenas prácticas de higiene en línea, como verificar las direcciones y números de teléfono de los remitentes, ser cautelosos con los enlaces en correos electrónicos y mensajes directos y utilizar herramientas de protección antiphishing.

Juntas, estas estrategias forman una defensa integral contra el phishing, protegiendo la información confidencial y las cuentas financieras del acceso no autorizado.

Protégete aún más con Incogni

Incogni – Servicio de eliminación de información personal – Prevenir el phishing

Incogni – Servicio de eliminación de información personal – Prevenir el phishing¿Te preguntas por qué sigues recibiendo llamadas no deseadas? La respuesta son los corredores de datos. Sin embargo, existe una solución a este problema: Incogni. Este servicio puede proteger su número de teléfono evitando que se venda a spammers. Incogni corta la fuente del problema y te salva del ciclo interminable de recibir llamadas no deseadas.

- Mejora de la privacidad: Incogni proporciona una solución eficaz para gestionar su huella digital, lo que ayuda a reducir los riesgos de robo de identidad, estafas, acecho u otros daños.

- Escaneo completo: el servicio escanea una amplia gama de sitios web y plataformas para garantizar la eliminación completa de la información personal.

- Protege detalles confidenciales: desde datos de contacto y familiares hasta detalles económicos, Incogni tiene como objetivo proteger a los usuarios de una exposición pública injustificada.

- Enfatiza la privacidad digital: en un mundo donde los datos de los usuarios a menudo se comparten sin supervisión, Incogni enfatiza la importancia de mantener el control sobre la propia información personal.

Si bien es fundamental estar atento a las amenazas de phishing, evitar que su información personal termine en las listas de intermediarios de datos proporciona otra capa de defensa.

Los intermediarios de datos suelen recopilar y vender datos de los usuarios, que pueden utilizarse con fines de marketing o caer en manos de estafadores, lo que permite ataques de phishing más específicos.

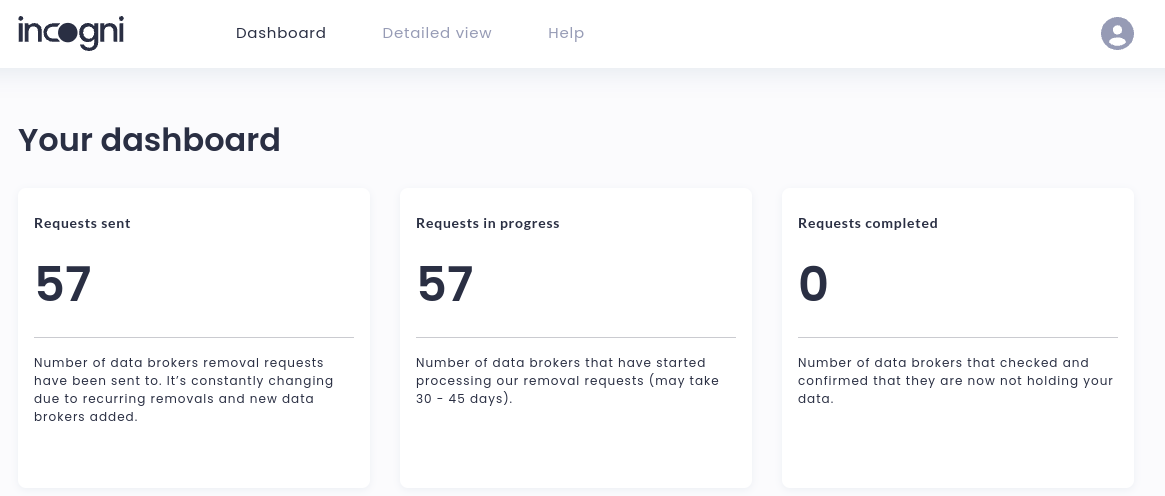

Incogni es un servicio que identifica a los intermediarios de datos que probablemente tengan su información personal y envía solicitudes automáticas para eliminar sus datos.

Al reducir su huella digital, Incogni limita la disponibilidad de datos para reducir el riesgo de sufrir esquemas de phishing.

- Identifica y rastrea a los intermediarios de datos que poseen información personal.

- Envía solicitudes periódicas de exclusión voluntaria para la eliminación de datos.

- Ofrece un panel personalizable para monitorear el progreso de la eliminación

- Proporciona suscripción con descuento para lectores de guías.

Los suscriptores pueden mantener sus datos fuera del mercado con una suscripción de Incogni de 1 año por sólo $6,49 al mes (50 % de descuento sobre el precio normal). Tome el control de su privacidad digital y al mismo tiempo mejore la protección contra el phishing y otros ataques.

Incogni – Servicio de eliminación de información personal – Prevenir el phishing

¿Tiene alguna idea sobre esto? Escríbanos a continuación en los comentarios o lleve la discusión a nuestro Twitter o Facebook.

Recomendaciones de los editores:

SOLIX F3800 de Anker proporciona potencia confiable y versátil

Cómo bloquear los mensajes de spam de una vez por todas

Mejora de Unity: seguimiento de rostros y segmentación de fondo

Divulgación: esta es una publicación patrocinada. Sin embargo, nuestras opiniones, reseñas y otro contenido editorial no se ven influenciados por el patrocinio y siguen siendo objetivos .