No use Skype y escriba: los piratas informáticos pueden robar su contraseña a través de llamadas VoIP

Publicado: 2017-03-31Parece que hay un flujo interminable de nuevos métodos para que los piratas informáticos roben nuestras contraseñas. Entre correos electrónicos de phishing, ataques de contraseña de fuerza bruta o un aumento en los ataques de protocolo VoIP, bueno, resulta que durante mucho tiempo, los piratas informáticos han podido descubrir lo que estaba escribiendo en su teclado, simplemente escuchando los sonidos. produce.

De hecho, solo este año, salió a la luz un estudio que se sumerge profundamente en el mundo de las escuchas acústicas. Más específicamente, el estudio titulado “¡No utilices Skype y escribas! ¡Escucha acústica en voz sobre IP!” analizó de cerca cómo el antiguo concepto de escucha acústica se ha adoptado para convertirse en una amenaza aún mayor en los tiempos modernos.

Nos sorprendió escuchar acerca de este nuevo método de ataque y queríamos observar de cerca los hallazgos del estudio. Así que profundicemos.

Acústico ¿Qué?

La idea de las escuchas acústicas no es algo increíblemente revolucionario. De hecho, el estudio hace referencia a una serie de miradas previas al concepto. Incluso en 1943, los ingenieros de Bell Telephone descubrieron un fenómeno similar que es aterradoramente similar a lo que los atacantes pueden hacer hoy en día, con las tecnologías modernas.

Pero, ¿qué es exactamente la escucha acústica? Bueno, el concepto es bastante básico:

Simplemente grabando y analizando el sonido que hace tu teclado, cada vez que presionas una tecla diferente, alguien puede identificar exactamente lo que estabas escribiendo.

La realidad es que cada teclado, y cada pulsación de tecla individual, produce un sonido distinto. Los atacantes pueden usar estos sonidos para ensamblar un alfabeto y luego descifrar casi exactamente lo que estaba escribiendo basándose en ese alfabeto.

Una nueva amenaza creciente con las nuevas tecnologías

En el pasado, esto generalmente no era una gran preocupación: la mayoría de las técnicas requerían demasiada información o requerían que los atacantes tuvieran acceso físico al dispositivo de su víctima. Por ejemplo, los intentos previos de escucha acústica requerían que el atacante colocara un micrófono cerca del teclado de la víctima.

Entonces, si bien la escucha acústica ha sido una amenaza real durante mucho tiempo, ha sido bastante poco común. Las barreras de entrada, por así decirlo, son demasiado grandes para que la mayoría de los atacantes o piratas informáticos se molesten. Excepto que el problema ahora se agrava: muchos de nuestros dispositivos tienen micrófonos incorporados. Casi cualquier cosa con un micrófono incorporado, como computadoras portátiles, cámaras web e incluso tabletas, son probablemente los dispositivos que corren mayor riesgo. Entonces, si su empresa está promulgando una política BYoD, este estudio podría ser de su interés.

Sin embargo, el problema más importante ahora es la introducción y la popularidad de VoIP. Nos referiremos a eso a continuación. Primero, algunas definiciones para entender lo que estamos discutiendo.

Comprender el idioma

Tal como lo hace el estudio, antes de pasar a los detalles, podría ser útil definir algunos términos clave. El estudio de Arvix va tan lejos como para explicar en profundidad los modelos de ataque y múltiples técnicas de creación de perfiles. Sin embargo, para mantenerlo simple, nos centraremos solo en los aspectos cruciales que necesitamos aclarar.

Según el estudio, los diferentes usuarios y aspectos de un ataque son los siguientes:

- El atacante: quienquiera que lleve a cabo el ataque, generalmente con la intención maliciosa de obtener información a la que de otro modo no tendría acceso.

- La víctima: se explica por sí mismo, pero la víctima es la que está siendo atacada y la que está escribiendo a escondidas.

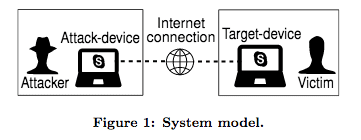

- Attack-Device: El dispositivo del atacante. El estudio especifica que los dispositivos son computadoras de escritorio o portátiles, y excluye los teléfonos inteligentes y las tabletas.

- Dispositivo de destino: este es el dispositivo al que se dirige el atacante. Si bien la víctima usará este dispositivo, por supuesto que no tiene que ser su máquina personal, pero podría ser un dispositivo de trabajo.

- Texto de destino: la información que la víctima escribió en su dispositivo, por lo tanto, la información de destino que busca el atacante.

- Conexión a Internet: Como sabemos, VoIP transmite nuestros datos de voz a través de Internet. Esto, por supuesto, es importante porque es cómo funciona VoIP, pero también por cómo se transmiten los datos a través de Internet, lo que hace posibles los ataques de Skype y Type.

Esencialmente, el atacante es "un usuario malintencionado que pretende obtener información privada sobre la víctima". Para simplificar este estudio, se supone que el atacante y la víctima también utilizarán una versión genuina, no modificada o alterada del mismo software de VoIP.

Específicamente para este estudio, analizaron Skype y lo extrapolaron a Google Hangouts. Pero esto podría transferirse fácilmente a casi cualquier otra aplicación popular de VoIP.

Entonces, ¿cómo funciona?

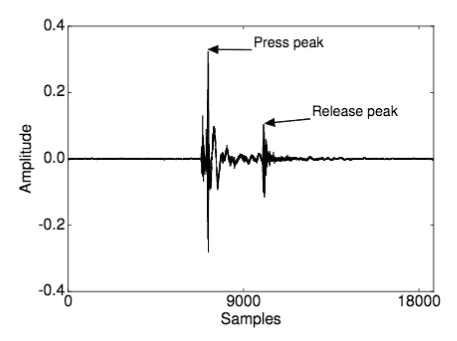

En realidad, la escucha acústica, o los ataques más modernos de Skype y Type, son realmente complicados. El concepto ya lo entendemos: el atacante graba el sonido que hace el teclado de la víctima cuando presiona una tecla durante una llamada VoIP. Pero el proceso es un poco más complicado que eso.

Recolectando los datos

En general, como dijimos antes, este estilo antiguo de ataques requería que el atacante tuviera acceso físico al dispositivo objetivo. El atacante simplemente tendría que colocar un micrófono junto al teclado de la víctima y registrar las pulsaciones de teclas durante una llamada. Esto, por supuesto, podría funcionar incluso cuando no están en una llamada telefónica. Por lo tanto, no todos pueden ingresar a su oficina, pero digamos que es su secretaria la que quiere obtener información crucial: tienen fácil acceso a su dispositivo y simplemente pueden ocultar un micrófono debajo de su pila de papeles.

Entonces, supongamos que el acceso está disponible y que tienen registradas sus pulsaciones de teclas. Ese es el factor clave aquí, una vez que el atacante obtiene acceso, tiene libertad para recopilar datos. Excepto que los datos que están recopilando no son texto legible, como dije, son los sonidos que hace su teclado cuando presiona cualquier botón.

Una vez que un atacante recopila todos estos datos e información, no es como si viera picos de sonido y supiera instantáneamente qué tecla se presionó. Entonces, ¿qué sigue?

Dar sentido a los datos

Bueno, después de que el atacante recopile los datos de las pulsaciones de teclas de la víctima, el atacante necesitará utilizar técnicas analíticas avanzadas para darle sentido a todo. Esto se reduce a tecnología que suena a ciencia ficción como "aprendizaje automático supervisado o no supervisado" y "triangulación".

Prácticamente, la IA ayuda al atacante a convertir los sonidos aleatorios de clics de teclas en una cadena de información utilizable, por ejemplo, la contraseña que ingresó en su cuenta de Gmail para revisar su correo electrónico mientras mantenía una conversación normal. Ya sabes, cosas normales que la gente normal hace todos los días.

Excepto que la IA por sí sola no entiende qué es una pulsación de tecla, ni sabe cómo descifrar la escritura de lo que de otro modo son sonidos genéricos de clics y chasquidos. Ahí es donde entra un paso adicional y una capa de perfilado.

Complicado, pero lo suficientemente serio como para preocuparse

Como si el acceso físico al dispositivo de destino y la potente IA no fueran suficientes, los datos que obtiene un atacante solo se podrían utilizar si se comparan con una base de datos existente. Si un atacante tiene acceso a una base de datos existente de teclados populares y los sonidos que hacen esos teclados, puede comparar los datos que tomó de su llamada telefónica con la información que ya conoce.

Piense en esto como si estuvieran descifrando un código: su información es una serie de tic y clics, pero cada tic y clic corresponde directamente a una tecla en un teclado. Si un atacante sabe qué sonido hace la tecla "A" cuando se presiona en el teclado de un MacBook Pro, y el atacante sabe que su víctima está usando un MacBook Pro, puede completar las piezas del rompecabezas.

Los ataques son más exitosos de lo que piensas

Esto es un poco como una espada de doble filo. Por un lado, pensaría que esta barrera por sí sola, que requiere una base de datos de referencia, sería suficiente para detener la mayoría de los ataques. Y tendría razón, técnicamente la mayoría de los ataques se detienen. El estudio indicó que sin una base de datos de sonidos clave para comparar, los atacantes solo podrían adivinar las pulsaciones de teclas con un 40% de precisión. Así que la mayoría se previene, pero seamos honestos, el 40% sigue siendo un número bastante alto.

¿La parte realmente aterradora? Cuando los atacantes SÍ tienen una base de datos de referencia, ese porcentaje de precisión se dispara hasta el 91,7 %.

Entonces, cuando todo coincide, el sistema demuestra ser bastante preciso, pero el muro por el que trepar para obtener la información necesaria era demasiado alto. Todo este proceso se conoce como "perfilado de pulsaciones de teclas" y se vuelve un poco más complicado que esto, pero en general, la principal preocupación debería ser proteger su teclado específicamente.

Nuevo estilo de ataques: escuchas autistas con teclado remoto

Excepto que toda la premisa de este documento gira en torno al descubrimiento de un método de ataque completamente nuevo, uno que es mucho más fácil de seguir. Uno que ya no requiera acceso físico al dispositivo de destino y un micrófono o acceso al micrófono del dispositivo.

Esta nueva forma de ataque todavía cae bajo el mismo concepto de escucha acústica, pero es de donde proviene el nombre de Skype y Type. También conocida como escucha autista de teclado remoto, esta nueva forma de escucha acústica es aún más preocupante por algunas razones:

- Los atacantes no necesitan acceso físico o control del dispositivo de destino.

- Los ataques de Skype y Type funcionarán con una cantidad más limitada de datos de pulsaciones de teclas que los intentos anteriores.

- Estos ataques aprovechan el software VoIP exacto que está utilizando, en su contra, nuevamente en lugar de un micrófono o sensor externo. Esto no es una falla de seguridad, sino una explotación del funcionamiento de VoIP.

Esa es la parte realmente aterradora, que incluso sin acceso directo a su máquina, alguien con malas intenciones puede simplemente usar su propia aplicación de VoIP en su contra. Ahora, los ejemplos más grandes dados son Skype y Google Hangouts, pero esto podría traducirse fácilmente a otras soluciones populares. Entonces, ¿cómo funciona esta nueva forma de ataque, sin un micrófono escuchando tus pulsaciones de teclas?

Bueno, como expliqué brevemente anteriormente, el atacante simplemente usa el software de VoIP contra la víctima. Nuevamente, según el estudio, "el atacante no recibe información acústica adicional de la víctima, además de lo que el software de VoIP transmite al dispositivo de ataque".

En lugar de un micrófono colocado cerca del teclado de la víctima, el atacante puede extraer estos pequeños sonidos de clic de tecla de los datos transmitidos por la aplicación VoIP.

Entonces, en realidad, esto solo es un problema si los auriculares, el teléfono IP de escritorio u otros dispositivos complementarios útiles de Skype que usa para VoIP son lo suficientemente sensibles como para escucharlo golpeando el teclado. Pero te sorprendería lo fácil que es y la cantidad de información que se puede extraer de un sonido tan pequeño.

Las medidas simples pueden recorrer un largo camino

Cuando se trata de seguridad en Internet, mantengo una postura firme de que todos deberían, de alguna manera, practicar una navegación segura. Incluso si está en una Mac o un iPhone, navegando por su correo electrónico de trabajo o las noticias. Puede ser mucho, mucho más fácil de lo que cree que un atacante encuentre su dispositivo y aproveche ese control sobre usted o su negocio de alguna manera.

Las prácticas de seguridad más simples realmente pueden ser de gran ayuda para proteger su conexión o evitar que ojos no deseados se fijen en su información crucial. Incluso si su red está oculta por cientos de firewalls de hardware, un ataque de Skype y Type en el momento adecuado hará que cualquier defensa sea discutible. En términos de prevención de un ataque de Skype y Type, existen bastantes prácticas básicas que cualquiera podría emplear, junto con algunas protecciones de software más avanzadas.

En general, si está discutiendo información realmente crucial y confidencial, probablemente no debería compartir dicha información en llamadas de Skype sin cifrar. Eso debería ser al menos de sentido común. Sin embargo, todos somos humanos y es fácil olvidar o simplemente no comprender la gravedad de la amenaza.

Para empezar, la forma más sencilla de protegerse de las escuchas acústicas remotas sería:

- Simplemente, no escriba en su teclado físico mientras está en una llamada de Skype o VoIP. Simple como eso. Si no escribe nada, el atacante no tiene ninguna información para robar.

- Si necesita escribir, utilice un teclado de software: la mayoría de las máquinas, Windows y Mac, permiten a los usuarios mostrar un teclado virtual en su pantalla que requiere que los usuarios hagan clic en las letras con el mouse. Esto simplemente evita que suene el teclado.

- Si necesita escribir, pero no puede utilizar un teclado de software, silencie su micrófono mientras escribe. Por lo general, esto se puede hacer a través de un botón de silencio suave en la aplicación de VoIP o un botón de silencio en línea incluido en la mayoría de los auriculares y teléfonos de escritorio.

- Evita la necesidad de escribir ingresando a todas las aplicaciones cruciales que necesitarás antes de realizar o recibir la llamada.

- Utilice un administrador de contraseñas que completará automáticamente sus formularios de inicio de sesión. Los administradores de contraseñas son una gran herramienta en general para cualquiera que intente mejorar la seguridad de sus contraseñas y le permiten iniciar sesión en los servicios durante una llamada VoIP sin escribir.

Estas contramedidas serían las menos invasivas para su llamada VoIP al final del día. Menos tipeo significa menos distracciones, por lo que es casi un ganar-ganar. Sin embargo, es muy fácil para nosotros caer en una rutina cómoda, o simplemente olvidarnos de silenciar nuestro micrófono, u odiar tener que hacer clic en un teclado virtual. Entonces, para los usuarios más técnicos, existen algunas técnicas avanzadas que se pueden aprovechar. Más allá de asegurar su red y conexiones remotas con una VPN, estas incluirían:

- Lo que se conoce como técnica de "Ducking": el software, o por parte del usuario manualmente, podría bajar el volumen del micrófono y, cuando se detecta una pulsación de tecla, incluso superponer su escritura con un sonido completamente diferente. Sin embargo, el problema con esto es que no solo requiere un usuario capacitado para encontrar, implementar y utilizar esta solución, sino que podría degradar fácilmente la calidad de su llamada. ¿Qué sucede si el software amortigua su presentación importante, en lugar de las pulsaciones de teclas?

- Otra técnica complicada para ocultar sus pulsaciones de teclas sería realizar "transformaciones aleatorias cortas" en el sonido producido cada vez que se detecta una pulsación de tecla. En pocas palabras, el software detectaría las pulsaciones de teclas y cambiaría la intensidad y las frecuencias específicas de las pulsaciones de teclas. Esencialmente, el software cambia el sonido de la pulsación de teclas en la transmisión. Entonces, lo que recibe el atacante no es el mismo sonido que realmente hizo su teclado.

¡No Skype y escriba!

Al final del día, el consejo más fácil de seguir para mantener su seguridad y la de su información es simplemente no escribir ni usar Skype. Ahora, lo más probable es que la persona promedio no tenga que preocuparse por las escuchas acústicas. De hecho, el usuario promedio no tiene que preocuparse mucho por la seguridad general.

Pero es un hecho de la realidad que hay asaltantes que intentan ganar dinero o encontrar una ventaja competitiva de cualquier manera posible. Incluso si esto significa un simple ataque de ransomware de mantener como rehén su información comercial crucial y confidencial, exigiendo un pago de una suma bastante grande de efectivo.

No es que todos deban comenzar a entrar en pánico y preocuparse de que sus contraseñas sean robadas por teléfono, pero vale la pena comprender los diferentes métodos de ataque que existen y cómo mantenerse a salvo.