AGITE/SACUDA: una descripción general de lo que es y por qué es importante

Publicado: 2021-08-26Casi el 40% de los 4-5 mil millones de llamadas automáticas automáticas que se realizan cada mes son fraudulentas, lo que significa que el ciudadano estadounidense promedio recibe hasta 5 llamadas automáticas automáticas ilegales de ciberdelincuentes cada mes.

Los delincuentes utilizan la suplantación de números, el proceso de falsificación intencional del número de teléfono y el nombre que se muestra en el identificador de llamadas del destinatario, para obligar a las personas desprevenidas a revelar información personal confidencial, como datos de cuentas bancarias, números de seguro social, contraseñas y más.

Debido a que los estafadores alteran sus números de teléfono reales para que parezca que estas llamadas telefónicas provienen de números locales, bancos o incluso agencias acreditadas como el IRS, es demasiado fácil para los destinatarios confundir los números falsificados y los "representantes" fraudulentos con los reales. cosa.

Para combatir la suplantación de identidad/número de llamadas, la FCC desarrolló los protocolos de identificación y autenticación de llamadas STIR/SHAKEN, así como el marco necesario para implementarlos.

Tabla de contenido:

- ¿Qué es agitar/agitar?

- ¿Cómo funciona STIR/SHAKEN?

- ¿Por qué es importante agitar/agitar?

- AGITE/SACUDA: lo que puede y no puede hacer

- PREGUNTAS FRECUENTES SOBRE REVOLUCIÓN/SACUDIDO

¿Qué es agitar/agitar?

STIR/SHAKEN es una serie de protocolos técnicos y procedimientos de implementación diseñados para ayudar a verificar la información que se muestra en su identificador de llamadas cuando recibe una llamada entrante en redes IP.

Su objetivo principal es reducir la cantidad de llamadas automáticas fraudulentas, reduciendo así los incidentes de robo de identidad y otras amenazas de seguridad de VoIP .

En resumen, STIR/SHAKEN "aprueba" la información de identificación de la persona que llama que se muestra mediante el uso de datos almacenados en operadores de inicio, terminación y externos dentro de redes interconectadas para verificar que la identificación de la persona que llama es legítima.

REVOLVER

STIR, abreviatura de Secure Telephony Identity Revisited, es un grupo de trabajo del IETF (Internet Task Engineering Force) responsable de delinear los protocolos técnicos necesarios para crear una firma digital para una llamada telefónica de VoIP.

Estas firmas digitales (a veces denominadas certificados digitales) utilizan datos SIP para proporcionar información sobre la identidad de la persona que llama y el origen de la llamada, así como información sobre el proveedor de terminación.

STIR fue desarrollado por el Grupo de trabajo de ingeniería de Internet (IETF) en febrero de 2018 y se publicó por primera vez como RFC 8824 como una actualización de la legislación anterior sobre llamadas automáticas .

En resumen: STIR es un conjunto de protocolos técnicos creados por el IETF para ayudar a verificar/autenticar la identificación de la persona que llama, asegurando que la persona/compañía que lo llama sea en realidad la persona/compañía con la que está hablando. Se centra principalmente en los dispositivos finales.

AGITADO

SHAKEN, abreviatura de Manejo seguro de información afirmada mediante tokens, es un marco que describe y define las formas en que los proveedores de servicios implementan realmente la tecnología STIR para autenticar las llamadas realizadas/recibidas a través de la red IP.

Fue desarrollado por SIP Forum y ATIS (Alliance for Telecommunications Industry Solutions) como respuesta a STIR.

En resumen: SHAKEN son estándares sobre cómo los proveedores de servicios administran las llamadas autenticadas por STIR en sus redes. Se centra principalmente en el proceso real de despliegue/implementación de STIR en redes de operadores/proveedores de servicios.

¿Cómo funciona STIR/SHAKEN?

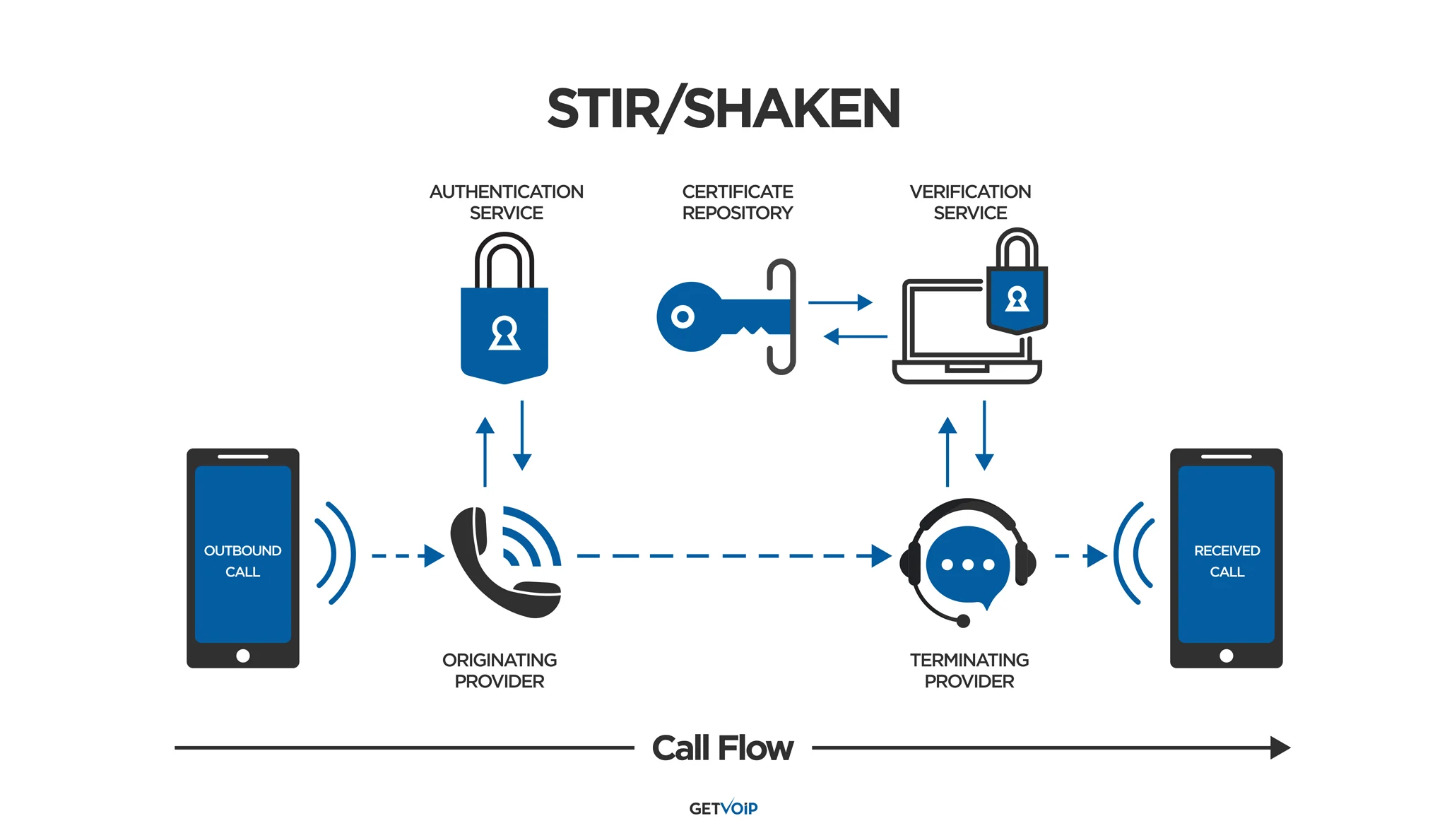

En términos simples, STIR/SHAKEN funciona mediante el uso de infraestructuras de clave de criptografía estándar que permiten a los proveedores de servicios autenticar y verificar los encabezados de llamadas telefónicas SIP.

Por supuesto, el proceso en sí es mucho más complicado que eso y puede volverse bastante confuso dado el lenguaje técnico.

Dijimos anteriormente que STIR/SHAKEN se basa en certificados digitales/firmas digitales para garantizar que la persona que hace la llamada telefónica sea quien dice ser.

Pero, ¿de dónde vienen realmente estos certificados?

Los 8 pasos a continuación, ilustrados en la imagen a continuación, describen todo el protocolo de autenticación STIR/SHAKEN.

Paso 1: Recibir la invitación SIP Asignar el nivel de atestación

En primer lugar, el proveedor de VoIP examina el número de teléfono desde el que llama la persona que inicia la llamada (lo llamaremos Dave).

El proveedor de origen también recibe una invitación SIP, que es esencialmente una "invitación" para ayudar a verificar y desviar la llamada.

Antes de que suceda algo más, el proveedor de servicios de inicio debe asignar un nivel de certificación al origen de la llamada.

Paso 2: se asigna el nivel de atestación

Certificación completa (Nivel A) significa que el proveedor de servicios verifica que Dave puede usar el número desde el que está llamando.

La certificación parcial (nivel B) significa que el proveedor de Dave puede verificar el punto de origen de la llamada, pero no puede verificar si Dave está realmente autorizado para realizar llamadas desde ese número.

Atestación de puerta de enlace (nivel C) significa que el proveedor de Dave verifica de dónde se recibió la llamada, pero no puede verificar la fuente de la llamada.

Una vez que se asigna el nivel de certificación, las cosas pueden avanzar.

Paso 3: el proveedor de servicios inicial crea un encabezado de identidad SIP

El proveedor de VoIP de Dave revisa todas las etiquetas de identificación de llamadas y los números de teléfono relacionados que le proporcionan a Dave, verificando que Dave sea realmente Dave.

Como prueba, el proveedor adjunta un certificado digital de autenticación encriptado al encabezado SIP.

El encabezado SIP contiene información clave como los números de teléfono de la persona que llama y del destinatario, la marca de tiempo actual, el nivel de certificación y el identificador de origen.

Paso 4: el proveedor de servicios de terminación recibe el encabezado SIP

El proveedor de servicios receptor descifra ese certificado, lee todos los datos en el encabezado SIP y "se entera" de que el número de teléfono pertenece a Dave, es decir, según el proveedor de servicios de origen.

Paso 5: la invitación SIP y el encabezado SIP se envían para su verificación

Sin duda, el proveedor de terminación envía ese encabezado SIP a un Servicio de Verificación.

Paso 6: el servicio de verificación ejecuta sus propias pruebas

Una vez recibido, el Servicio de Verificación examina el certificado digital y lo pasa por bases de datos adicionales, incluidas bases de datos de spam conocidas y repositorios de certificados de otros proveedores de servicios.

Paso 7: el servicio de verificación devuelve el encabezado SIP al proveedor de terminación

Una vez que el Servicio de verificación autentica el encabezado SIP a través de claves públicas y el repositorio de certificados públicos, las cosas avanzan.

Paso 8: el destinatario previsto recibe la llamada

Una vez que la identidad de Dave está completamente verificada y autenticada de acuerdo con los estándares STIR/SHAKEN, la llamada se envía al destinatario previsto.

Para resumir:

- El proveedor que inicia la llamada recibe una invitación SIP, que determina el nivel de certificación que necesita la llamada

- El proveedor envía esa invitación SIP a un servicio de autenticación

- El servicio de autenticación envía el encabezado SIP, que incluye firmas/certificaciones digitales (llamadas PASSporT) al proveedor de servicios inicial.

- El encabezado SIP, con los certificados correspondientes adjuntos, se envía al proveedor de servicios de terminación (el destinatario de la llamada)

- El Proveedor de Servicios de Terminación envía ese Encabezado SIP a un Servicio de Verificación adicional

- El Servicio de Verificación envía el Encabezado SIP a un Repositorio de Certificados que proporciona otro nivel de verificación al decodificar los datos del Encabezado SIP

- El servicio de verificación envía el encabezado SIP al proveedor de terminación con información sobre si el identificador de llamadas es válido o no.

- Si es válido, el proveedor de terminación envía la llamada al destinatario deseado

¿Por qué es importante agitar/agitar?

Si bien el proceso de comprender cómo funciona STIR/SHAKEN y lo que realmente hace es un poco complicado, lo más importante que debe recordar es que este nivel adicional de protección ofrece algunos beneficios importantes para su negocio.

Echemos un vistazo a algunos de estos beneficios a continuación.

Protección contra el spam

¿Cree que su equipo sabe mejor que responder llamadas de números de teléfono no identificados, desconocidos o directamente spam?

Piensa otra vez.

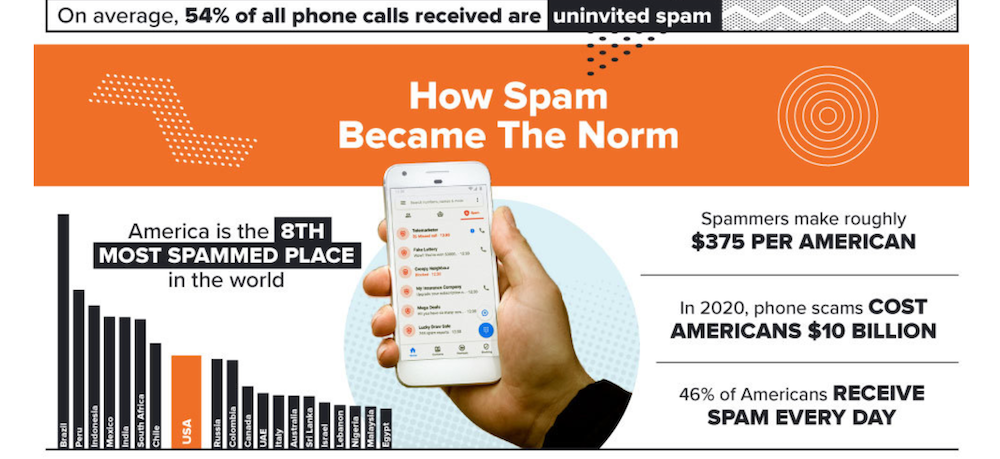

(Fuente de imagen)

Los estudios muestran que el 65% de las llamadas que muestran el nombre de una empresa en las pantallas de identificación de llamadas son respondidas, incluso si la empresa no es familiar. Además, se responde el 18% de las llamadas de números no identificados, mientras que se responde casi el 9% de las llamadas que provienen de números identificados como spam .

No solo eso, sino que los estadounidenses perdieron casi $ 30 mil millones por estafadores de llamadas automáticas en 2020, y se espera que ese número aumente a medida que las empresas vuelvan a operar con mayor normalidad después de la pandemia.

El uso de un proveedor de software de VoIP que implemente los protocolos STIR/SHAKEN reduce significativamente sus posibilidades de recibir estas peligrosas llamadas. Recuerde, solo se necesita un empleado para revelar las contraseñas del tipo de datos confidenciales que podrían generar millones de dólares en juicios.

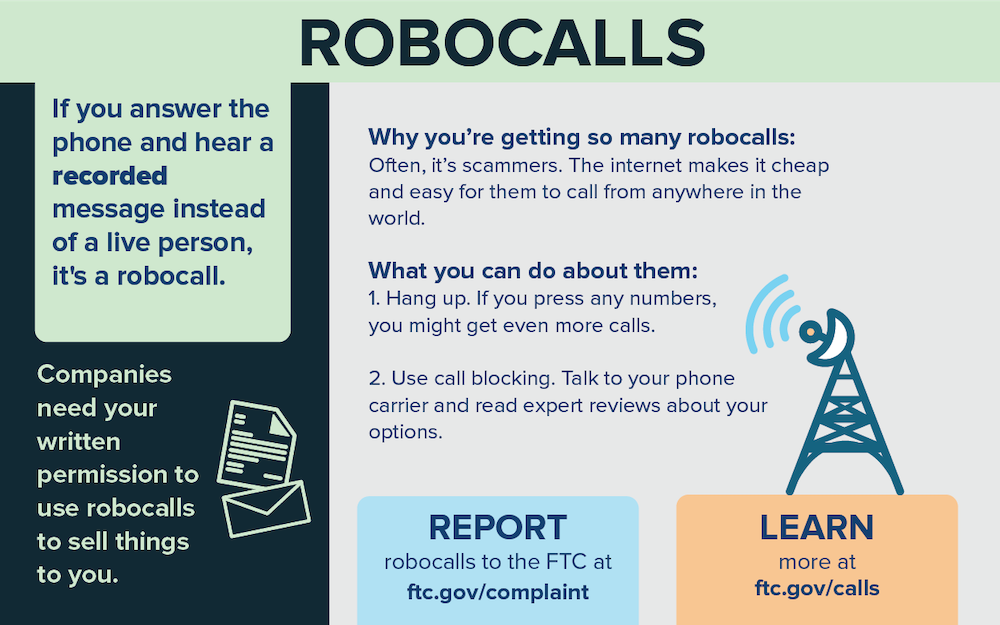

Reducción de llamadas automáticas

A nadie le gusta contestar el teléfono y escuchar el zumbido de una grabación de llamada automática.

Estas llamadas son incesantes, increíblemente molestas y, a menudo, interfieren con la productividad de la oficina.

Cada minuto que su equipo desperdicia tratando de determinar si el tipo al otro lado de la línea que ofrece un crucero alrededor del mundo gratis es real o no, significa tiempo que podría haberse dedicado a vender, trabajar en próximos proyectos o responder al servicio de atención al cliente. se pierden las llamadas.

(Fuente de imagen)

Los spammers y las llamadas automáticas desperdician miles de millones de horas de productividad cada año y más de 500 millones de dólares en ingresos perdidos debido a ese tiempo perdido.

STIR/SHAKEN lo ayuda a recuperar ese tiempo y esa pérdida de ingresos.

Una reputación protegida

Recuerde que STIR/SHAKEN no solo ayuda a reducir la cantidad de llamadas automáticas pregrabadas y posibles estafadores con los que su empresa entra en contacto.

También ayuda a proteger su negocio al reducir significativamente las posibilidades de que estos mismos falsificadores de números roben y utilicen su propio número de teléfono comercial.

¿Si estos estafadores obtienen el número de teléfono de su empresa y comienzan a usarlo para hacer llamadas automáticas molestas, poco profesionales y directamente ilegales? Entonces la reputación de su empresa se verá afectada casi con seguridad.

Los clientes perderán la confianza en su negocio y se preguntarán cuánto le importa proteger su información personal confidencial si ni siquiera puede proteger la suya.

Además, si se ve obligado a cambiar el número de teléfono de su empresa , también perderá una buena parte de sus contactos, especialmente los clientes potenciales que quizás aún no conozcan otra forma de comunicarse con usted.

STIR/SHAKEN ayuda a mantener su negocio en buen estado al garantizar que sus números personales o comerciales no caigan en las manos equivocadas.

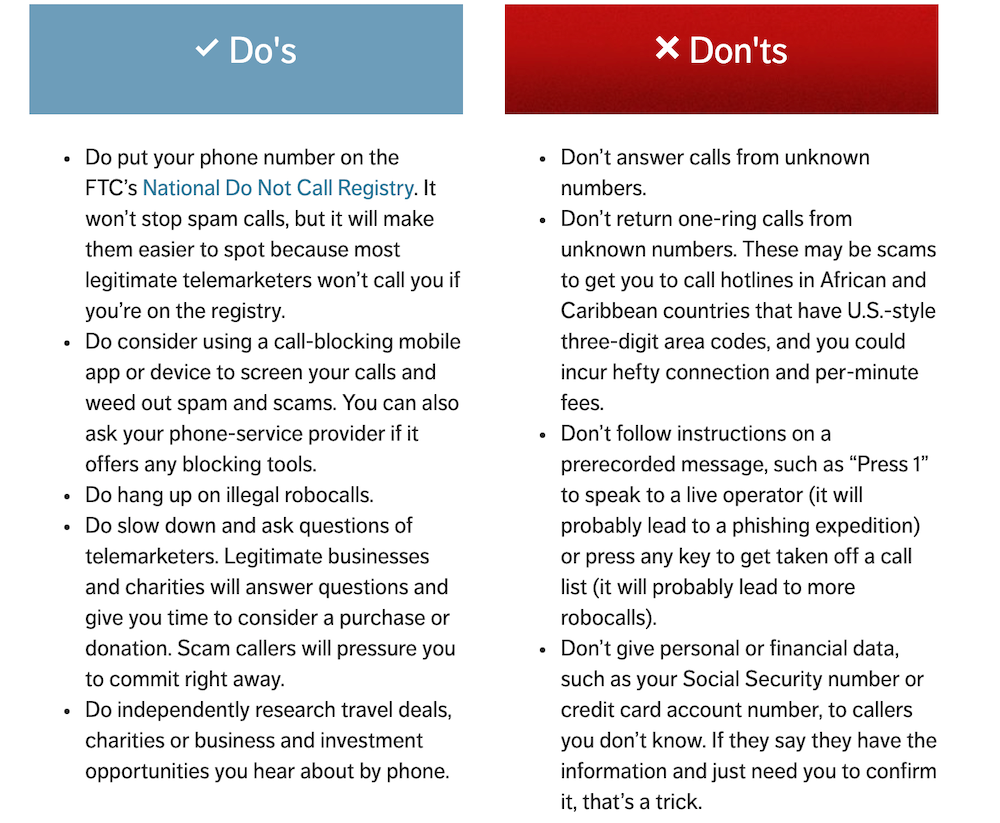

Le sugerimos que comparta el siguiente gráfico con sus clientes, para que puedan reconocer mejor las estafas potenciales y la suplantación de números de teléfono.

AGITE/SACUDA: lo que puede y no puede hacer

STIR/SHAKEN es una forma efectiva de combatir las llamadas automáticas y los piratas informáticos, pero no garantiza que nunca recibirá una llamada de un número falsificado.

Tenga en cuenta que, si bien STIR/SHAKEN puede identificar números de robollamadas anteriores, validar números de teléfono y hacer que sea mucho más difícil para los falsificadores robarle información con éxito, no puede eliminar por completo las robollamadas, castigar legalmente a los falsificadores de números ni garantizar que una robollamada no sea deseada. spam o tiene intenciones maliciosas.

Si bien STIR/SHAKEN y otras medidas de seguridad no pueden eliminar por completo la amenaza de los piratas informáticos, los proveedores de VoIP de hoy ofrecen excelentes herramientas de monitoreo y seguridad de red que reducen en gran medida el riesgo de delitos cibernéticos.

Nuestra tabla interactiva de los principales proveedores de VoIP empresarial ofrece una descripción general de plataformas como Nextiva, RingCentral y Vonage, todas las cuales han llevado la seguridad de VoIP al siguiente nivel.

PREGUNTAS FRECUENTES SOBRE REVOLUCIÓN/SACUDIDO

A continuación, hemos respondido algunas de las preguntas más comunes acerca de STIR/SHAKEN.