El panorama cambiante de la ciberseguridad: Informe de mitad de año de 2017 de Cisco

Publicado: 2017-08-10Los ataques de ransomware han estado al frente de las discusiones sobre seguridad cibernética desde hace algún tiempo, y por una buena razón. El incidente de WannaCry ejemplificó perfectamente cuán masivamente extendido puede expandirse el problema de la seguridad cibernética. Un correo electrónico aparentemente inocente fue suficiente para casi derribar sistemas y redes muy importantes, cerrando efectivamente las principales industrias en todo el mundo. Pero, ¿es la amenaza del ransomware el único ataque en el que deberíamos centrarnos?

Es una buena idea estar de acuerdo en que la seguridad cibernética general debe ser una prioridad crítica para cualquier negocio, pero sin una comprensión sólida de dónde se encuentran las amenazas, puede ser difícil utilizar la defensa adecuada. El ransomware es una amenaza real, pero si todos nuestros esfuerzos se centran en la idea de una invasión por tierra, ¿qué sucede cuando la invasión es por mar o por aire?

Dado que Cisco acaba de publicar su informe de ciberseguridad de mitad de año de 2017, queríamos echar un vistazo a las mayores amenazas a las que se enfrentan actualmente las empresas, desde las pymes hasta las empresas gigantes.

Un cambio en el paisaje

Si bien el informe de Cisco se centró en una gran cantidad de hallazgos importantes, una conclusión general que se debe comprender es que el panorama de los ataques cibernéticos es muy complejo y siempre está en movimiento. O, lo que es más importante, el panorama de los ataques cibernéticos siempre estará en movimiento: se trata de objetivos en constante cambio. A medida que se descubren nuevas estrategias de ataque, aparecen nuevas estrategias de defensa para bloquear las "puertas abiertas" anteriormente, por así decirlo. Y a medida que surgen nuevas defensas, se desarrollan o rediseñan estrategias de ataque nuevas o incluso antiguas. Y estos ataques representan una amenaza real para cualquier negocio, con una posible pérdida de capital.

Las prácticas de seguridad débiles y la naturaleza inflexible de las organizaciones de nivel empresarial pueden dejar brechas enormes en la defensa general de la red. Sin embargo, eso no significa que los departamentos de TI deban reconstruir toda su estructura cada año.

Más bien, utilice información e informes para vigilar de cerca las tendencias que representan la mayor amenaza en un momento dado. Al mismo tiempo, no podemos olvidar nuestro fundamento y la base sobre la cual construimos nuestras defensas, porque la historia realmente se repite. Los ataques de VoIP están aumentando, y los atacantes pueden incluso darse cuenta de lo que está escribiendo simplemente escuchando una llamada de Skype.

Principales hallazgos de Cisco en 2017

Ahora que sentamos las bases para un panorama en constante cambio, podemos echar un vistazo a los hallazgos de Cisco y cómo ha comenzado a cambiar exactamente el panorama de los ataques.

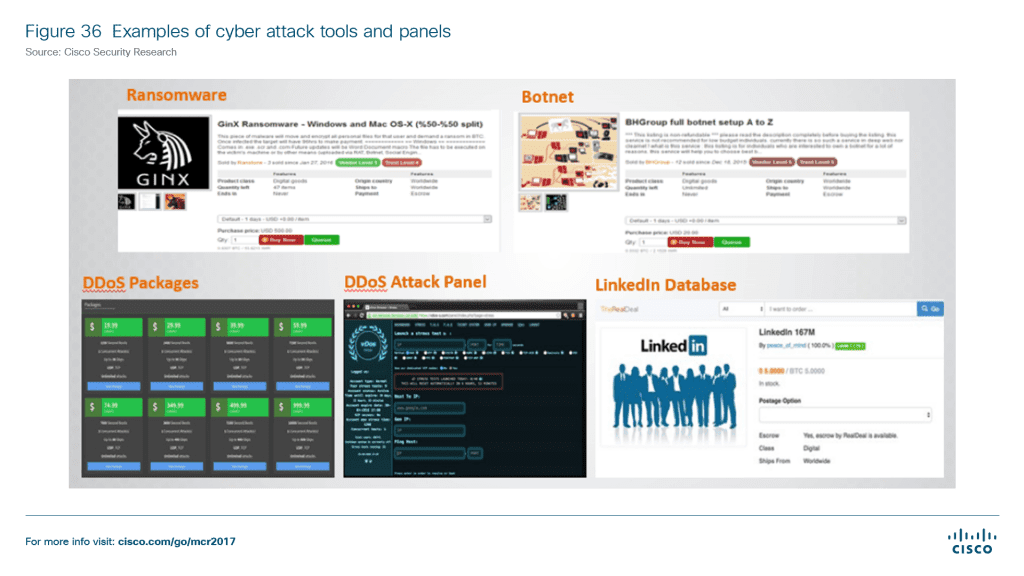

- El aumento dramático en la frecuencia, la complejidad y el tamaño de los ataques cibernéticos durante el año pasado sugiere que "la economía de la piratería ha dado un nuevo giro". La comunidad de piratas informáticos moderna se beneficia del acceso rápido y fácil a una variedad de recursos útiles y de bajo costo.

- Si bien la nube es un enfoque importante, se la ignora de manera rutinaria cuando se trata de seguridad. El riesgo de autorización abierta y la gestión deficiente de cuentas de usuario con privilegios individuales pueden crear brechas de seguridad que los adversarios pueden explotar fácilmente. Según el informe de Cisco, los piratas informáticos ya se han trasladado a la nube y están trabajando para violar los entornos de nube corporativa.

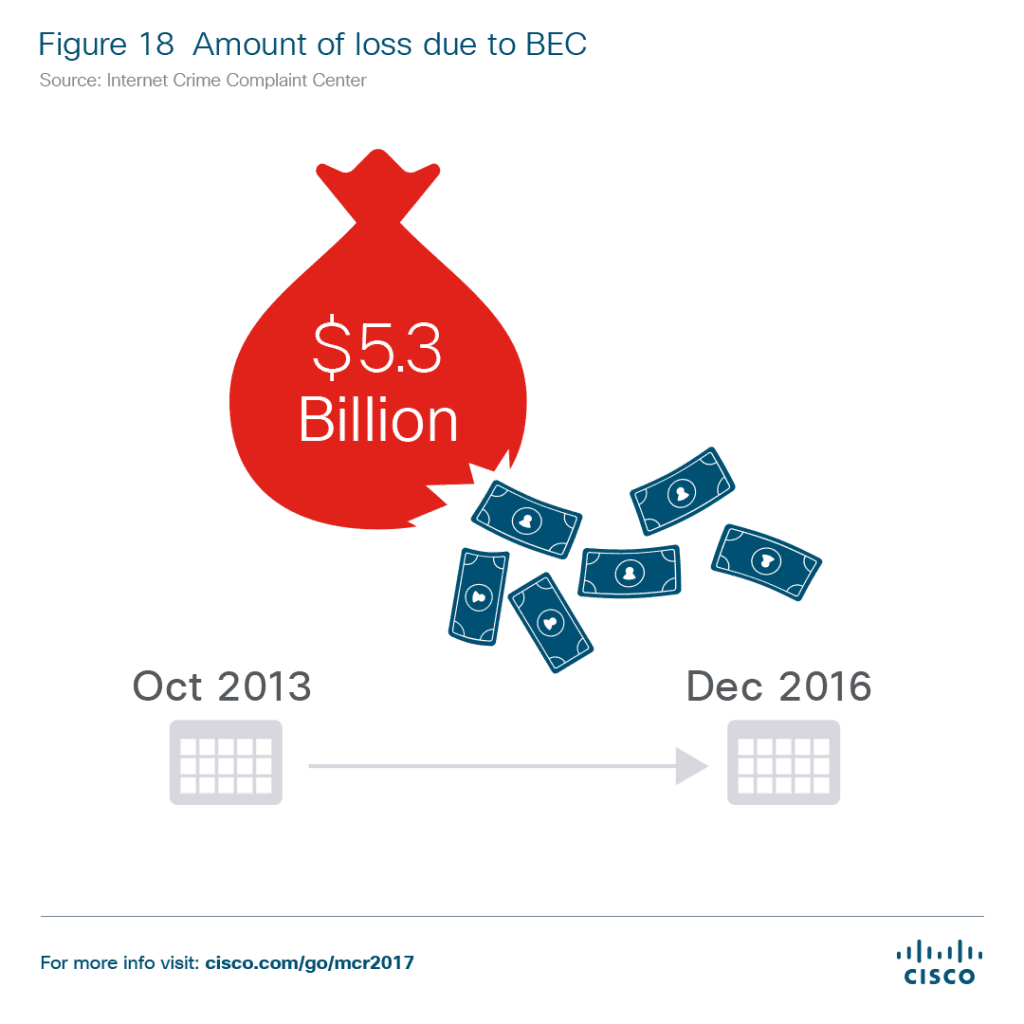

- El compromiso de correo electrónico comercial (BEC) es ahora un vector de amenaza "altamente lucrativo" para los atacantes. El Centro de Quejas de Delitos en Internet informó que se robaron $5300 millones de dólares debido a BEC entre octubre de 2013 y diciembre de 2016. En aras de la comparación, el ransomware robó $1000 millones en 2016.

- El Internet de las cosas necesita ser absolutamente protegido y ya está siendo explotado por atacantes. Los defensores simplemente no saben a qué dispositivos IoT están conectados en su red y, por lo tanto, no saben qué está en riesgo.

- Cisco observó un aumento general en el volumen de spam desde mediados de 2016, que "parece coincidir con una disminución significativa en la actividad de los kits de explotación durante el mismo período". Esto significa que los atacantes que utilizan herramientas de "kit de explotación" han tenido que volver al antiguo método de correos electrónicos no deseados, ya que la defensa de los kits de explotación no ha hecho más que aumentar. Estos correos electrónicos no deseados simplemente contienen archivos adjuntos, como documentos de Word, que son "documentos maliciosos cargados de macros".

- El spyware que se enmascara como una aplicación potencialmente no deseada (PUA) es, de hecho, una forma de malware. Este software propone un riesgo para la seguridad y la información, pero generalmente se descarta o al menos se subestima. Shadow IT puede conducir fácilmente a un aumento en el uso de PUA.

Este panorama cambiante se puede ver a lo largo de estos hallazgos importantes: los nuevos métodos de ataque son populares y están causando un daño importante, incluido el fraude BEC. Al mismo tiempo, el crecimiento de la nube y otras nuevas tecnologías como IoT están abriendo vías de ataque completamente nuevas. Y aunque las nuevas tecnologías abren nuevos frentes de batalla, los atacantes siguen utilizando métodos de ataque de la vieja escuela y las organizaciones se olvidan rutinariamente de estos puntos de acceso, especialmente el correo electrónico.

Las prácticas de seguridad han mejorado con el tiempo, como señaló Cisco. Por ejemplo, las actualizaciones de seguridad automáticas son prácticamente el estándar en los sistemas operativos modernos, incluso en nuestros teléfonos inteligentes. A todos nos puede resultar molesto que Microsoft nos obligue a actualizar a Windows 10, o que Apple no deje de molestarnos para que actualicemos a la última versión de iOS, pero estas actualizaciones son simplemente para nuestra protección.

Pero con las actualizaciones que se lanzan a un ritmo acelerado, los ciberdelincuentes simplemente están volviendo a centrarse específicamente en el correo electrónico y el malware. Estas casi pueden verse como amenazas "heredadas" que siempre han existido, pero que solo se están utilizando de nuevas maneras.

Lo viejo se encuentra con lo nuevo

Lo que es realmente interesante de ver es la intersección de lo antiguo y lo nuevo: las metodologías antiguas se combinan con nuevas formas de ataque. Los ataques de ransomware modernos se llevan a cabo utilizando el antiguo método de colocar archivos maliciosos en un correo electrónico y esperar que alguien simplemente descargue y abra el archivo sin pensarlo dos veces. Como explica el informe:

“Los ciberdelincuentes, probablemente en respuesta a los cambios en el mercado de los kits de explotación, han recurrido (o vuelto) al correo electrónico para entregar ransomware y otro malware de forma rápida y rentable. También se están volviendo creativos con sus métodos para evadir la detección. Por ejemplo, los investigadores de amenazas de Cisco han observado un aumento en el spam que contiene documentos maliciosos cargados de macros, incluidos documentos de Word, archivos de Excel y PDF, que pueden derrotar muchas tecnologías de sandboxing al requerir la interacción del usuario para infectar sistemas y entregar cargas útiles”.

Cisco señaló que este aumento en el spam y el correo electrónico malicioso coincide con una disminución, o estancamiento, de lo que se conoce como ataques de "kit de explotación". Los kits de explotación son esencialmente herramientas que permiten a los piratas informáticos obtener acceso a través de una explotación conocida. El popular complemento Flash para sitios web es conocido por sus agujeros de seguridad, y si ha estado prestando atención a Internet, notará que Flash está siendo eliminado por todos los principales navegadores web por esta razón principal.

A medida que continúan las actualizaciones y el uso de Flash disminuye, también lo hace el uso de los "kits de explotación" que permiten a los piratas informáticos obtener acceso a través de Flash. Esto ha llevado a los piratas informáticos a volver al correo electrónico, y específicamente al correo electrónico, ya que permite el acceso directo al punto final del usuario.

A través de un poco de "ingeniería social" básica, los atacantes pueden hacer que las víctimas desprevenidas abran un documento de Word, pensando que es de su mejor amigo, y lo siguiente que saben es que toda su red está bajo ataque. Estos ataques pueden venir en todos los archivos familiares diferentes.

Pero el informe advierte que el correo electrónico no solo es susceptible a estafas de phishing maliciosas. De hecho, el fraude BEC podría incluso ser una preocupación mayor que el ransomware.

Entendiendo BEC

Por supuesto, el ransomware está recibiendo toda la atención en este momento, pero el informe espera señalar una amenaza aún mayor que le está costando millones de dólares incluso a las empresas más grandes como Google y Facebook.

Dejaré que Cisco explique esto:

“Una campaña BEC involucra un correo electrónico enviado a los empleados financieros que pueden enviar fondos por transferencia bancaria. Los adversarios generalmente han investigado un poco la jerarquía de la empresa y sus empleados, por ejemplo, utilizando perfiles de redes sociales para armar una posible cadena de mando. El correo electrónico puede parecer del director ejecutivo u otro alto ejecutivo, y le pide al destinatario que envíe un pago electrónico a un supuesto socio comercial o que le pague a un proveedor”.

Por supuesto, esto requiere mucho esfuerzo y planificación, y el atacante generalmente expresará la urgencia de engañar a las víctimas para que actúen sin verificar dos veces. Cisco señala que estos ataques se centran en grandes objetivos, como Google y Facebook, y estos objetivos en realidad se han enamorado de ellos a pesar de operar y mantener defensas contra amenazas maduras, así como salvaguardas contra este tipo de fraude.

Cisco también señala que, dado que estos correos electrónicos generalmente se basan en la ingeniería social, no contienen malware ni archivos adjuntos y, por lo tanto, pueden pasar por alto las herramientas estándar de monitoreo de amenazas. Como señalamos anteriormente, la amenaza de BEC es tan grande que el Centro de cumplimiento de delitos en Internet informó que se robaron $ 5.3 mil millones a causa de esto entre octubre de 2013 y diciembre de 2016. Eso es un promedio de $ 1.7 mil millones por año.

Las nuevas tecnologías abren nuevas amenazas

El correo electrónico en sí es ahora un abuelo en comparación con los desarrollos tecnológicos recientes, incluido un fuerte enfoque en las herramientas de colaboración y las comunicaciones unificadas. Y si el correo electrónico es algo de lo que partir, lo más probable es que nuestra nueva tecnología siga siendo sostenible para atacar en el futuro también, a menos que hagamos un cambio importante.

El Internet de las cosas ya está surgiendo, pero con un defecto conocido: la seguridad es un segundo pensamiento. La mayoría de estas herramientas simplemente dejan la puerta principal abierta y, a pesar de que el IoT apenas comienza a asomar la cabeza, Cisco informa que "las botnets del IoT ya están aquí". De hecho, el informe señala que en 2016, “se lanzaron ciberataques desde múltiples dispositivos conectados convertidos en botnets”.

Estos ataques DDoS utilizaron un ejército de dispositivos conectados (a diferencia de las computadoras infectadas) para desbordar y apagar las redes del bloguero de seguridad Brian Krebs, la empresa de alojamiento francesa OVH y la empresa de gestión del rendimiento de Internet DynDNS. De hecho, en su informe, Cisco destacó tres redes de bots de IoT conocidas: Mirai, BrickerBot y Hajime, con un análisis en profundidad de cada una.

Si bien IoT apenas está comenzando a mostrar su potencial para la empresa, la red ya se está utilizando para ataques cibernéticos, una clara indicación de cuán crucial debe ser la seguridad para cualquier solución.

Las UC pueden ayudar a que su empresa se mantenga segura

Probablemente, la pregunta más importante que debe hacerse es cómo su negocio puede mantenerse seguro con amenazas que cambian constantemente. Parece que aparecen nuevos métodos de ataque y el segundo está protegido. A pesar de todos nuestros avances en el correo electrónico, el cifrado y la seguridad general, todavía tenemos que estar cansados de ese documento que le envió Jim de Contabilidad. Al final del día, incluso la defensa más grande puede ser víctima de un poco de ingeniería social.

Puede ser un poco miope afirmar que las comunicaciones unificadas pueden intervenir y salvar el día, pero creo que los beneficios que brinda una plataforma de UC pueden ayudar a aliviar la inflexibilidad que podría haber dejado a algunos equipos incapaces de responder a una amenaza. Esto no quiere decir que las comunicaciones unificadas sean la única defensa que su equipo necesita; de hecho, todas las empresas deberían trabajar con expertos en seguridad para garantizar el nivel más alto de seguridad disponible. Entre los firewalls y los controladores de borde de sesión, existe una larga lista de herramientas necesarias ampliamente disponibles que no requieren una inversión de capital masiva.

Por otro lado, Cisco también señaló que las PYMES son más susceptibles a los ataques que las grandes organizaciones empresariales por varias razones, pero destacó que es más probable que las grandes organizaciones tengan "estrategias formales escritas". Las PYMES pueden mejorar su defensa simplemente mejorando tanto las políticas como los procedimientos.

- El uso de plataformas UC puede eliminar la necesidad de correo electrónico y archivos adjuntos de correo electrónico. Esto podría extenderse a los servicios de intercambio de archivos, por ejemplo, Google Drive o Dropbox. Pero, con la capacidad de enviar archivos directamente a través de la plataforma encriptada, o integraciones para estos servicios de intercambio de archivos, reemplazar el correo electrónico con UC tiene más sentido. La capacidad de arrastrar y soltar archivos en una plataforma segura, así como la capacidad de enviar mensajes instantáneos a cualquier miembro del equipo, significa que los usuarios pueden mantenerse en contacto al instante. En lugar de abrir ese archivo, tal vez envíe un mensaje rápido al destinatario para verificar su legitimidad.

- Derrote a Shadow IT de una vez por todas: esto se puede hacer encontrando la plataforma UC adecuada que funcione para su equipo, una que alcance todos los puntos correctos y sea fácil de usar. Si su equipo está satisfecho con la solución, no tendrán la necesidad de traer sus propias herramientas, lo que conducirá a la TI en la sombra. El bloqueo de sitios web y herramientas hace que los equipos trabajen en torno a los bloqueos, pero establecer políticas de uso aceptadas puede ayudar a prevenir la propagación de Shadow IT y, con suerte, la propagación de PUAs y malware.

- Difunda la conciencia y capacite a los equipos para que estén alerta ante posibles amenazas. No solo impida que todos sus empleados visiten sitios web o compartan archivos, sino que establezca políticas para identificar posibles amenazas. Si los equipos conocen intentos únicos de fraude por correo electrónico, pueden evitar esta forma de ingeniería social en lugar de ser víctimas. Cisco recomienda específicamente exigir a los empleados que simplemente realicen una llamada telefónica para verificar la legitimidad de una solicitud, pero creemos que aquí es donde las UC realmente brillan tanto con la mensajería instantánea como con la indicación de presencia.

- Adopte una responsabilidad compartida por la seguridad en la nube: Cisco señaló que el 60 % de los usuarios nunca cierra sesión en las sesiones activas en las herramientas en la nube. Esto puede no parecer un gran problema, pero un punto final abierto como ese es como dejar la puerta de entrada abierta de par en par. Aplicar las mismas "mejores prácticas" que una empresa podría aplicar en entornos on-0remesis puede ser una forma efectiva de ayudar a prevenir el acceso no autorizado a una plataforma.