Los hacks de VoIP están en aumento: cómo proteger su red

Publicado: 2017-02-16Siempre que tenga un dispositivo conectado a la red, inmediatamente corre un riesgo potencial de ataque. La seguridad ya no es un aspecto del que solo debe preocuparse la gran empresa con datos confidenciales: todas las empresas, desde las pequeñas y medianas hasta las masivas, deben preocuparse por prácticas de seguridad sólidas. Los piratas informáticos pueden afectar y afectarán cualquier dispositivo en su red que se conecte a Internet, y cuantos más dispositivos tenga, más puertas traseras potenciales quedarán abiertas.

Parte de la mayor crítica contra el emergente Internet de las cosas es solo esto, con tantos dispositivos y tan poca seguridad, hay un agujero enorme abierto directamente no solo a sus cosas y sus controles, sino a toda su red. Pero esto también se relaciona directamente con nuestras soluciones de VoIP, independientemente de si está utilizando SIP Trunking o un proveedor de PBX alojado.

Security Intelligence de IBM ha elaborado un informe de los ataques de VoIP más recientes, las tendencias en evolución, los métodos de acceso e incluso las diferentes formas de ataques que se están llevando a cabo. Decidimos echar un vistazo muy de cerca a exactamente lo que está pasando.

En serio, ¿hacks de VoIP?

Pero volvamos un poco a casa: hoy, en este momento, si su empresa usa VoIP o Comunicaciones Unificadas, es completamente posible que su red sea susceptible a un ataque. Y como hemos visto, los ataques de VoIP están aumentando. Dado que VoIP envía llamadas directamente a través de la misma ruta exacta que utiliza su red para Internet y otro tráfico, sus conexiones de VoIP abren su red a ataques y explotación. Así es, un pirata informático puede obtener acceso a su red a través de ese viejo teléfono IP al final del pasillo. Incluso tenemos teléfonos nuevos, como los de Mitel, que se integran directamente con su teléfono inteligente: casi todo puede ser vulnerable.

La seguridad no es para bromear, y es por eso que incluso Slack no solo ha generado una gran cantidad de alternativas, algunas con profundas preocupaciones de seguridad como Spark de Cisco, sino también por qué Slack está preparando su propia implementación empresarial con seguridad estricta. Solo mire cuánto Slack ahora se jacta de su seguridad en su sitio web, y ese no siempre fue el caso.

Por lo tanto, si incluso su aplicación de chat gratuita en el lugar de trabajo está cerrando sus puertas, tendría sentido que su empresa hiciera lo mismo. Aquí echaremos un vistazo a algunos de los ataques de VoIP más populares y lo que puede hacer para ayudar a mantener su red segura. En caso de que ni siquiera esté seguro de qué buscar cuando se trata de piratería, reunimos una lista de las cinco señales principales que su sistema VoIP ha sido pirateado para tener en cuenta.

Los protocolos bajo ataque

Sin adentrarse demasiado en los detalles técnicos, primero tiene sentido comprender cómo y por qué podría ocurrir un ataque a sus comunicaciones VoIP, o la red que rodea su solución VoIP. VoIP opera en una serie de protocolos específicos diferentes: según su solución, proveedor y configuración, su oficina puede emplear solo uno de estos protocolos o varios. Para nuestra discusión, nos centraremos en tres protocolos específicos: SIP, SCCP propiedad de Cisco y el protocolo H225 más reciente.

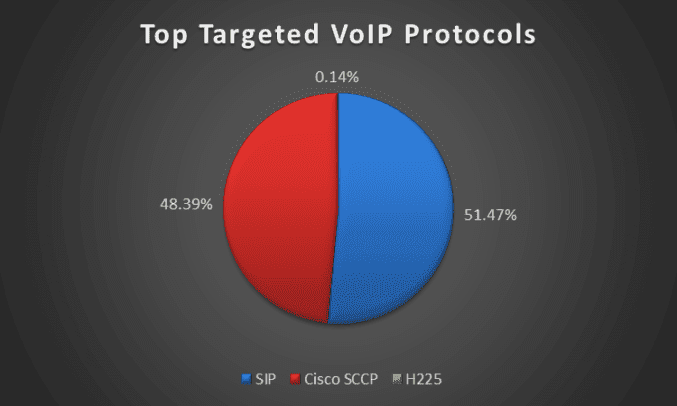

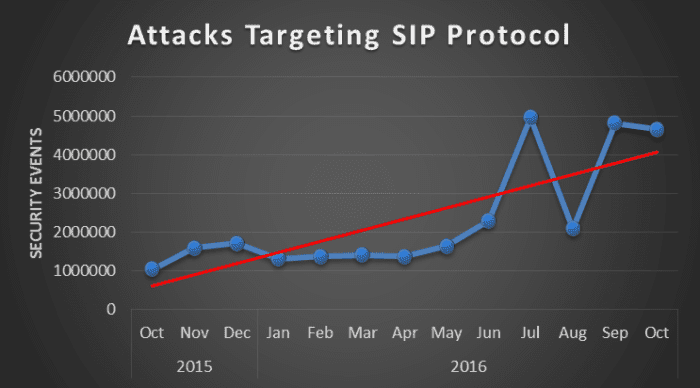

Según información de IBM Managed Security Services, los dos protocolos más comprometidos son SIP con más del 51 % de los eventos de seguridad detectados en 2016, con un repunte específico en la segunda mitad del año, y SCCP con el 48 % de los eventos de seguridad detectados. H225, que es parte del conjunto de protocolos H.323, logró abrirse camino con solo un 1 % de eventos de seguridad.

SIP sigue siendo uno de los protocolos de VoIP más populares, por lo que no sorprende que SIP reciba la mayor cantidad de ataques. SCCP, que es el protocolo de control de clientes delgados de Cisco, por otro lado generó casi la mitad de los ataques y, de nuevo, no es demasiado sorprendente. SCCP es un protocolo ligero basado en IP que se utiliza para la comunicación entre los teléfonos IP de Cisco y el administrador de UC de Cisco. Dado que Cisco es uno de los mayores proveedores en este espacio, no sorprende que se haya adoptado una gran cantidad de soluciones.

Los ataques SCCP en realidad han disminuido en el último año, a diferencia de los ataques SIP que notaron un gran aumento en la segunda mitad. También es interesante señalar que casi el 74 % de los ataques al protocolo SCCP son "sondeos previos al ataque", que permiten a los atacantes recopilar información sobre objetivos potenciales al examinar las capacidades del dispositivo de la red. Entonces, pueden asomarse y ver qué tipo de defensas tienes, incluso antes de que comiencen su ataque.

Al H225, por otro lado, aunque sigue siendo popular, le fue mucho mejor en el último año: con menos del 1% de la actividad, vale la pena señalar, pero no en uno en el que nos centraremos demasiado. Sin embargo, nuestras prácticas de seguridad recomendadas realmente se pueden aplicar a cualquier protocolo, red o computadora de VoIP.

Métodos Populares de Ataque

Según el protocolo que esté bajo ataque y el objetivo general del atacante, el método de ataque elegido en su red podría diferir. Con diferentes niveles de piratería, las diferentes redes están expuestas a diferentes niveles de amenaza, pero vale la pena protegerse contra todas por igual, por supuesto. Dependiendo de lo que el atacante intente lograr, atacará de diferentes maneras. Algunos de los métodos de piratería de VoIP más comunes incluyen:

- Llamadas maliciosas para desactivar redes SIP

- Lo que son esencialmente DDoS (Denegación de servicio distribuida), los ataques en su red VoIP se pueden usar para eliminar su protocolo SIP y la capa en la que opera. Básicamente, esto haría que su sistema quedara inutilizable, incapaz de aceptar o realizar llamadas, e incluso podría impedir el acceso a cualquier portal en línea asociado, páginas de configuración o softphones y comunicaciones web.

- Al igual que un ataque DDoS estándar, esto funciona abrumando su red con una cantidad increíble de solicitudes. Para SIP, esto podría ser mensajes SIP mal configurados o mensajes SIP con caracteres no válidos en el campo "Para"; de cualquier manera, estos mensajes abrumarán al sistema, incapaz de procesar toda la información a tiempo para satisfacer la demanda.

- Suplantación de identidad de llamadas

- Con la falsificación de identificadores de llamadas, los piratas informáticos acceden a su red, ya sea a través de sus teléfonos, enrutadores o computadoras, y recopilan tanta información como pueden, como números de teléfono o líneas y extensiones. La forma más fácil para que obtengan acceso sería a través de teléfonos IP que utilizan la contraseña predeterminada en ellos, ya que estas contraseñas se pueden encontrar fácilmente con una búsqueda rápida en Google.

- Una vez que obtienen acceso e información, los usuarios simplemente pueden enviar spam a sus teléfonos con llamadas fraudulentas o vender su número de teléfono a aquellos que envían spam. La FCC ha estado tomando medidas enérgicas contra estos centros de llamadas, pero los esfuerzos son bastante inútiles y la gente lo hará de todos modos. O aún más aterrador, en esencia, los atacantes pueden tomar el control de su teléfono: pueden hacer y recibir o transferir llamadas, reproducir y guardar grabaciones, o cargar nuevo firmware para infectar la red a la que está conectado el teléfono. Si obtienen información personal, los piratas informáticos pueden llamar a los proveedores de servicios haciéndose pasar por usted u otro usuario y obtener acceso no autorizado.

- Fraude de llamadas

- El fraude interurbano es un concepto interesante que se puede ejecutar de diferentes maneras, pero el resultado final suele ser el mismo: un atacante obtiene acceso a su red o información relevante de la cuenta de VoIP, con la que puede cometer fraude. Esto puede diferir del uso ilegal de SIP, en el que los piratas informáticos utilizarían scripts programados para detectar cualquier puerto VoIP abierto e intentarían constantemente autenticarse u obtener el control del sistema. Los piratas informáticos también pueden conectarse a una red VoIP directamente con cualquier credencial SIP comprometida, como contraseñas débiles o softphones en redes Wi-Fi públicas no seguras.

- Una vez que el atacante obtiene acceso a su red o a la información de su cuenta, puede solicitar y activar una solución PBX alojada con el nombre de su empresa, o realizar una increíble cantidad de llamadas falsas directamente desde su cuenta simplemente para cobrarle a su empresa cantidades ridículas de dinero, mientras cometer algún nivel de fraude en el proceso.

Cómo proteger su red

Si bien no todas las redes serán atacadas, las posibilidades siguen siendo bastante altas, como puede ver, y sin importar qué, es mejor tener una red segura que una abierta. En todo caso, sus clientes y clientes se lo agradecerán. Sin embargo, nada es peor que una falsa sensación de seguridad derivada de malas prácticas, especialmente cuando es real. Las prácticas de seguridad útiles son de simple sentido común.

- Use contraseñas seguras : puede ser tentador por la facilidad de uso, pero nunca deje las contraseñas predeterminadas en ningún teléfono IP, enrutador, conmutador, firewall, controlador de borde de sesión o cualquier cosa conectada a su red. Sin duda, el uso de contraseñas de administrador predeterminadas es el método más fácil para que alguien no autorizado obtenga acceso a su red. Casi todas las contraseñas predeterminadas para cualquier dispositivo se pueden encontrar con una simple búsqueda en Google: adelante, busque en Google el nombre de su enrutador junto con la frase "contraseña predeterminada", y debería aparecer. En una nota similar, las contraseñas débiles como el nombre de su empresa, su apellido o una fecha simple son fáciles de romper con la fuerza bruta o simplemente adivinarlas por completo.

- Cifrar todas las cosas! – Dado que las llamadas de VoIP se transmiten a través de Internet sin cifrar, pueden interceptarse fácilmente y drenarse de toda la información. En la mayoría de los casos, el cifrado de sus comunicaciones puede activarse y habilitarse o configurarse fácilmente entre múltiples puntos que ya existen en su red. Dependiendo de cómo esté configurada su red y con qué hardware se emplee, esto podría deberse a su proveedor de VoIP específico, o a la configuración del hardware o incluso de los cortafuegos de software, los controladores de borde de sesión o, a veces, tanto en los enrutadores VoIP como en los enrutadores SMB.

- Emplear una VPN : cubrimos este tema en profundidad en el pasado, y también vale la pena mencionarlo nuevamente. Una VPN, o red privada virtual, es una de las formas más sencillas de cifrar y proteger las conexiones de sus trabajadores remotos o externos. Una VPN establece un "túnel" a través de la Internet pública, o accede públicamente a las redes en las que podrían estar sus trabajadores, para filtrar solo información cifrada segura hacia y desde la red de la oficina. Una VPN simplemente permite a los usuarios fuera del sitio acceder a la red en el sitio como si estuvieran en el mismo edificio, sin un gran agujero de seguridad disponible para una red pública.

- Pruebe su red : según el tamaño de su empresa, su nivel de experiencia o la disponibilidad de un especialista en TI, probar su red es una excelente manera de buscar puertas traseras, rutas fáciles o vulnerabilidades. Una prueba exhaustiva podría conectar todos los puntos de acceso, las puertas de enlace de conexión, la configuración del teléfono y de la red para buscar puntos débiles y, por supuesto, repararlos según sea necesario. Agregar un firewall elegante puede brindar una sensación de seguridad, pero sin la configuración adecuada, esa falsa sensación de seguridad podría conducir a un ataque desafortunado en el futuro.

- Capacite a su equipo : el mejor antivirus que existe es el sentido común: cambiar las contraseñas predeterminadas, confiar solo en conexiones de red seguras, no hacer clic ni descargar ningún anuncio o sitios web sospechosos son algunas de las mejores formas de garantizar que su computadora y la red en general , no están comprometidos. Si no está seguro de lo que está haciendo clic o descargando, simplemente no lo haga. Además, acostúmbrese a cambiar las contraseñas de todos los dispositivos nuevos que se agreguen a la red. Capacitar a su equipo en estas sencillas medidas preventivas puede ayudar a mantener su red segura, sin siquiera realizar más inversiones.

Protéjalo ahora, agradézcase más tarde

Al igual que un hogar, nunca esperará tener que recurrir a las defensas que ha establecido. Nadie quiere experimentar un allanamiento, al igual que ninguna empresa quiere experimentar un ataque en su red. Pero se deben tomar los protocolos correctos para garantizar que su red esté segura en caso de que alguna vez haya un intento de allanamiento.

Ya sea que intente proteger los datos de los usuarios, los datos de los empleados, las operaciones comerciales, el contexto de las llamadas telefónicas o simplemente prevenir cualquier caso de fraude: la seguridad debe ser la principal preocupación de cualquier empresa al establecer una red, e incluso su solución VoIP específica. Más allá de tener en cuenta los consejos que enumeramos anteriormente, podría ser útil hablar con su proveedor de VoIP para ver qué soluciones de seguridad existen y cómo puede proteger su propia red.