Guía completa de seguridad, cifrado y vulnerabilidades de VoIP

Publicado: 2021-08-09Los sistemas telefónicos VoIP ofrecen innumerables beneficios para las empresas grandes y pequeñas, como comunicaciones optimizadas, tasas de resolución de servicio al cliente más rápidas y mayor productividad.

Pero, ¿VoIP es seguro?

En esta publicación, describiremos por qué la seguridad de VoIP es importante incluso si no tiene "nada que ocultar", el papel que juega el cifrado de llamadas en la creación de un entorno seguro, las principales vulnerabilidades de seguridad de VoIP y lo que los administradores de seguridad pueden hacer para garantizar que su negocio está protegido contra ellos.

Incluso si no puede eliminar por completo la amenaza global del delito cibernético, aumentar la conciencia y la protección contra los problemas de seguridad de VoIP puede mitigar seriamente su riesgo.

Tabla de contenido:

- ¿Por qué es importante la seguridad de VoIP?

- ¿Es VoIP más seguro que los teléfonos fijos?

- ¿Qué es el cifrado de VoIP y cómo funciona?

- Tipos de riesgos de seguridad de VoIP y cómo prevenirlos

- Cómo saber si su proveedor de VoIP es seguro

- Mejores prácticas de seguridad de VoIP para líderes de TI

- Los proveedores de VoIP más seguros y encriptados

- Preguntas frecuentes sobre la seguridad de VoIP

¿Por qué es importante la seguridad de VoIP?

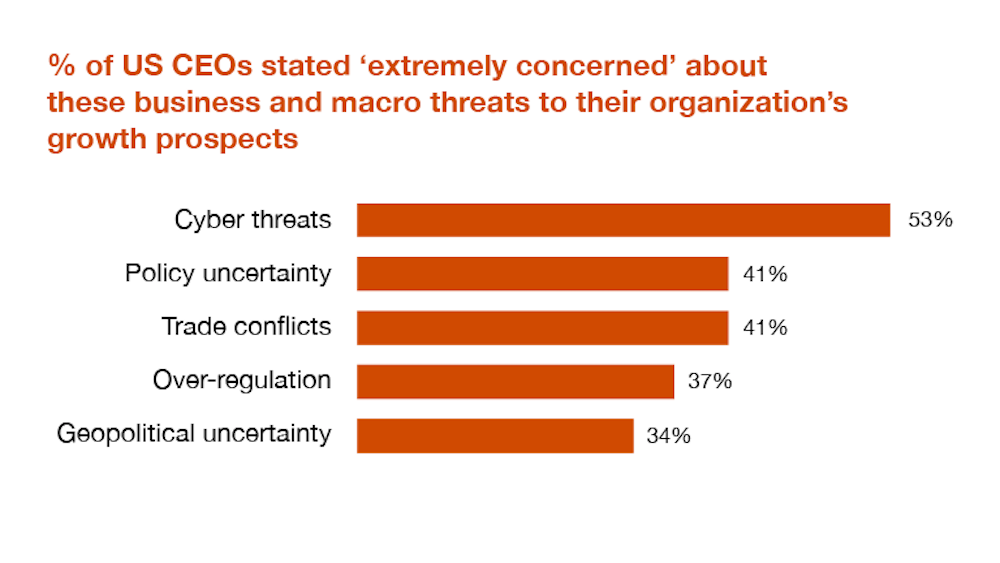

Cerca del 70 % de los principales responsables de la toma de decisiones empresariales creen que están experimentando un aumento importante de los riesgos de ciberseguridad. De hecho, la mayoría de los directores generales afirman que están "extremadamente preocupados":

Las empresas se enfocaron tanto en adaptarse rápidamente a la "nueva normalidad" de una fuerza laboral remota y combinada que la seguridad de VoIP se convirtió más en una idea de último momento que en una consideración inicial. (El aumento repentino de Zoombombing al comienzo de la pandemia lo ilustra perfectamente).

Desafortunadamente, muchas empresas no vieron por qué la seguridad de VoIP era importante, y el impacto desastroso de las filtraciones de datos y otros delitos cibernéticos, hasta que fue demasiado tarde.

Entonces, ¿por qué debería preocuparse por la seguridad de VoIP? Aquí hay una explicación en video de 3 minutos:

Las pequeñas empresas son el objetivo principal

Más de la mitad de las pequeñas empresas sufren filtraciones de datos u otros ciberataques cada año.

¿Por qué?

Porque los piratas informáticos saben que la mayoría de las pequeñas empresas no tienen una estrategia de seguridad adecuada, si es que tienen alguna, implementada. Aproximadamente el 43 % de todos los ciberataques y el 95 % de las filtraciones de tarjetas de crédito se producen en pequeñas empresas, pero solo el 14 % de esas empresas cuentan con las medidas de seguridad necesarias para resistirlos.

Además, el 35 % de las empresas ni siquiera ha revisado o actualizado sus estrategias de seguridad desde que se implementaron.

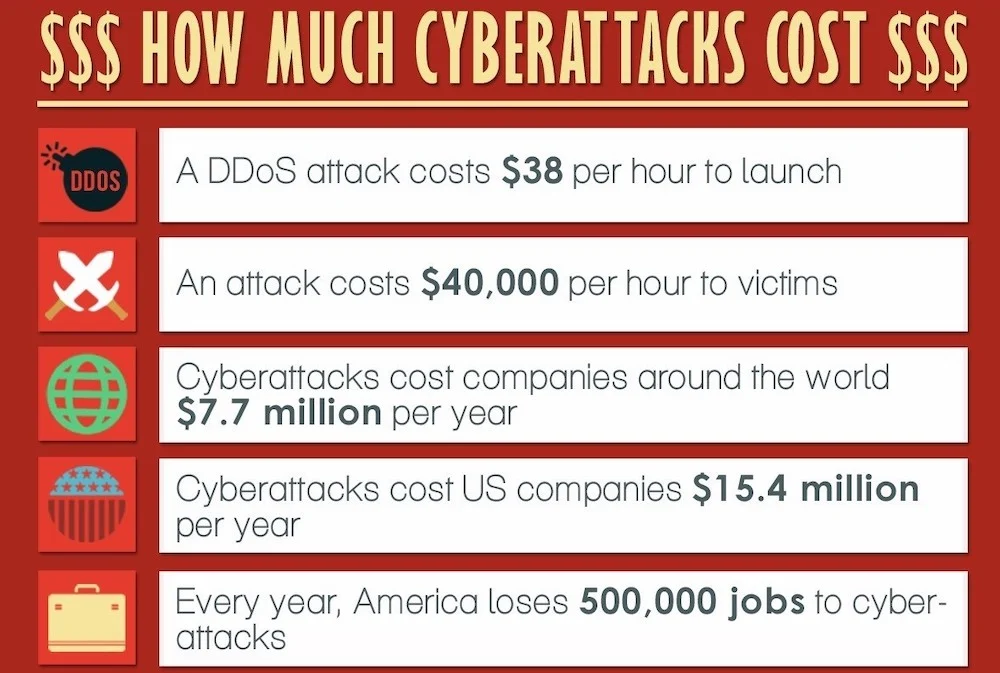

Los ataques cibernéticos tienen graves consecuencias financieras

El costo promedio de una violación de datos fue de $3.86 millones en 2021, y las cosas solo mejorarán a partir de ahí.

Incluso si su negocio no tiene que desembolsar tanto, aún perderá la mayoría de sus ganancias.

Están las cosas más obvias, como los honorarios legales, las demandas y las auditorías, y luego están los costos ocultos, como la pérdida de tiempo de trabajo, la pérdida de clientes y el tiempo de inactividad de la red.

Las pequeñas empresas también ven consecuencias financieras desastrosas, con violaciones de datos que cuestan aproximadamente $ 3,533 por empleado .

Muchas empresas no se recuperan de las infracciones de seguridad

¿Aún cree que puede "recuperarse" de una violación de datos?

La realidad es que más del 60 % de las pequeñas empresas se ven obligadas a cerrar sus puertas definitivamente dentro de los seis meses posteriores a un ataque cibernético.

Incluso si todos sus datos están "respaldados" y "recuperados", aún enfrentará daños importantes que podrían destruir financieramente su negocio.

(Fuente de imagen)

Y, incluso si puede pagar las multas y permanecer abierto, es posible que no haya suficientes negocios para mantener las cosas así. Los estudios muestran que los minoristas que han sufrido un ataque cibernético han tenido un rendimiento inferior al 15 % incluso tres años después del incidente inicial. Las grandes empresas como Target, que vieron caer la percepción de sus consumidores en aproximadamente un 54% un año después de su infame violación de datos de 2013, tienen problemas para recuperarse.

Por lo tanto, mientras que algunos minoristas importantes y marcas conocidas pueden recuperarse de una violación de datos, su pequeña empresa probablemente no tenga tanta suerte.

Exceso de confianza en el mito de "nada que ocultar"

Muchas empresas operan bajo la suposición errónea de que una violación de datos no será un problema importante, ya que "no tienen nada que ocultar".

El hecho de que no tenga correos electrónicos escandalosos o tratos clandestinos no significa que no será atacado y gravemente afectado por un ataque cibernético. Nadie es inmune al cibercrimen, ni a sus consecuencias. Pero sobre todo, no tener “nada que ocultar” es un mito.

¿Utiliza las mismas contraseñas para cuentas comerciales que para sus cuentas personales? ¿Ha guardado la información de su tarjeta de crédito para agilizar el pago? ¿Rellenó previamente su información de contacto personal, como la dirección de su casa y el número de teléfono? ¿Y qué pasa con esos dispositivos sincronizados, informes de la empresa, impuestos, facturas y más?

Al ignorar la seguridad de VoIP, también está voluntariamente poniendo la información y los datos personales de sus clientes en riesgo de ser robados o publicitados. Esto dañará tanto la confianza del consumidor en su marca como los bolsillos de su empresa (¡hola, demandas!)

Ser proactivo con respecto a la seguridad de VoIP y reconocerla como la grave amenaza que representa lo mantendrá a usted, a sus empleados y a sus clientes seguros y protegidos.

¿Es VoIP más seguro que los teléfonos fijos?

Cuando se configuran correctamente, sí, los teléfonos VoIP son generalmente más seguros que las líneas fijas.

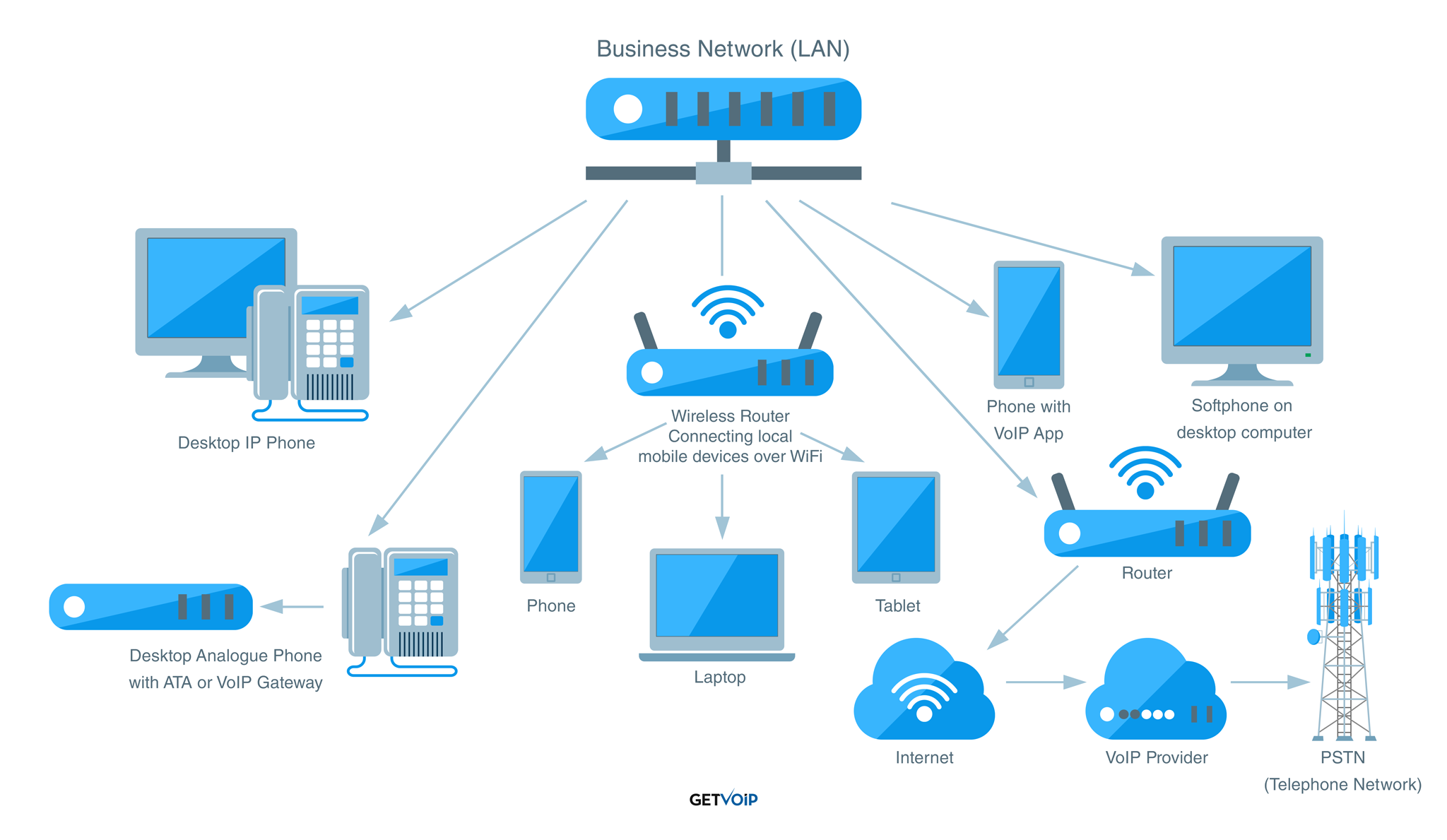

Para comprender mejor la respuesta, considere las diferencias en cómo los teléfonos virtuales y los teléfonos fijos transmiten y almacenan datos.

Los teléfonos analógicos tradicionales realizan y reciben llamadas a través de la red PSTN formada por hilos de cobre y cables de fibra óptica. En otras palabras, existe una conexión física entre la persona que llama y el destinatario (descrito en el siguiente diagrama).

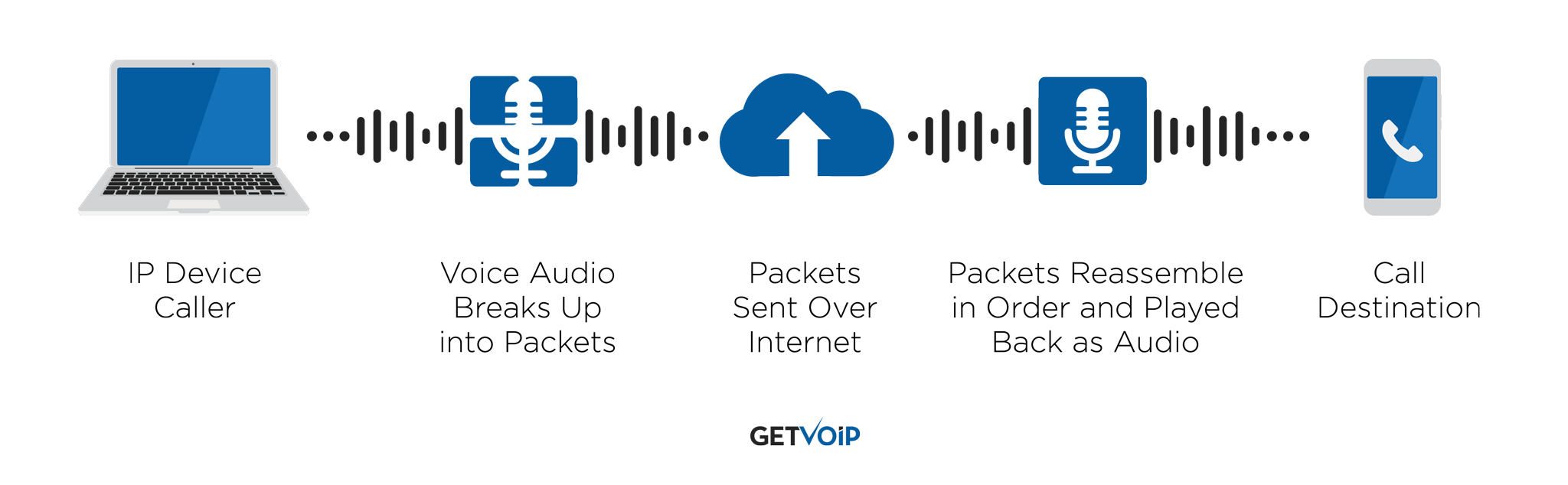

VoIP transmite datos a través de Internet, realizando llamadas digitales mediante conmutación de paquetes.

En la conmutación de paquetes, los datos de voz se dividen en paquetes más pequeños, que luego se envían a través de la conexión a Internet al extremo receptor de la línea. Allí, se vuelven a conectar y transmiten con éxito datos de voz. (Se describe en el siguiente diagrama).

Para acceder a los teléfonos fijos, los espías piratean los alambres/cables (también conocido como “escuchas telefónicas”). Protegerse contra esto no solo es más difícil en los teléfonos fijos que con VoIP, sino que también es mucho más costoso.

La seguridad de la línea fija está severamente limitada por su falta de tecnología y capacidades de monitoreo, que los sistemas de VoIP tienen en masa.

Entonces, mientras que en el papel, las líneas fijas pueden parecer más seguras, los sistemas de VoIP en realidad ofrecen un nivel general de seguridad más alto siempre que use las herramientas que proporciona, como el cifrado de VoIP.

¿Qué es el cifrado de VoIP y cómo difiere la seguridad?

El cifrado de VoIP es el proceso de codificar paquetes de datos de voz en revoltijos ilegibles mientras están en tránsito, evitando que los piratas informáticos los intercepten o descifren.

Incluso si un hacker de alguna manera intercepta la llamada, el cifrado garantiza que no podrá encontrarle sentido a nada de lo que descubra.

Para entender cómo funciona el cifrado, debemos observar más de cerca el proceso de transmisión.

Cuando los paquetes de datos de voz se transfieren del remitente al destinatario, utilizan un protocolo de transporte IP llamado SRTP (Protocolo de transporte seguro en tiempo real). SRTP es un protocolo criptográfico que aplica el Estándar de cifrado avanzado (AES) a los paquetes de datos, proporciona autenticación de mensajes y ofrece protección adicional contra posibles ataques de reproducción.

Además de SRTP, los proveedores de VoIP utilizan otra forma de encriptación llamada Transport Layer Security (TLS) o SIP sobre TLS para proteger la información adicional de las llamadas.

TLS codifica datos como números de teléfono, nombres de personas que llaman, nombres de usuario y más. También funciona para detener la manipulación de mensajes y el espionaje de llamadas.

Recuerde que los proveedores de calidad deben ofrecer cifrado TLS y AES.

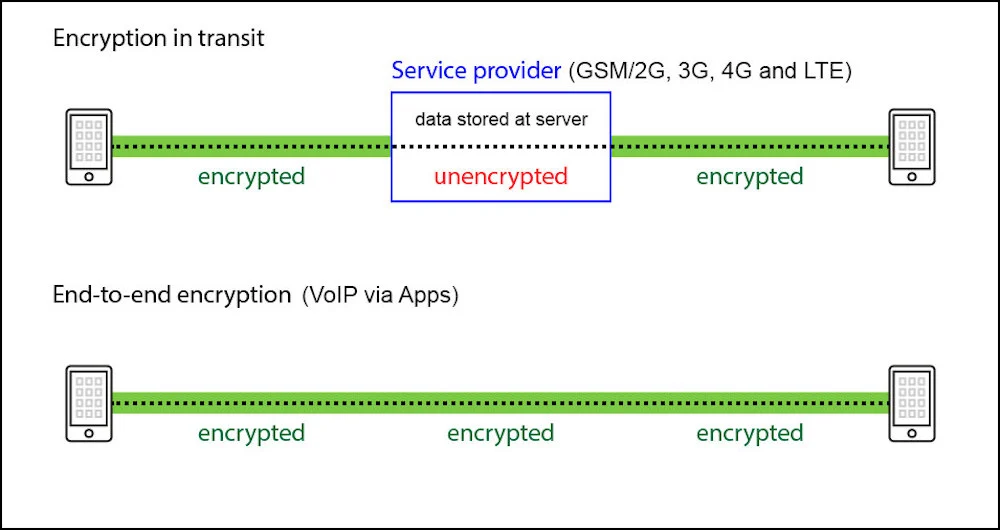

¿Qué es el cifrado de extremo a extremo?

Probablemente haya escuchado mucho el término "cifrado de extremo a extremo" al investigar la seguridad de VoIP.

El cifrado TLS estándar incluye solo cifrado de cliente a servidor o C2S.

Si un pirata informático ingresa al servidor C2S, tendrá acceso a todos los datos y comunicaciones de su red. El acceso al servidor C2S significa que los piratas informáticos pueden espiar y grabar llamadas, manipular archivos cuando se transfieren y ver todo el historial de mensajes de su empresa.

El cifrado de extremo a extremo (E2EE) cifra directamente la comunicación entre los usuarios, lo que significa que las únicas personas que podrán acceder a las llamadas y los mensajes son los remitentes y los destinatarios. Cuando realiza una llamada, los paquetes de datos en su extremo se cifran cuando se envían y solo se descifran una vez que llegan al destinatario.

Los servidores, los ISP, los piratas informáticos y los proveedores de telecomunicaciones no podrán acceder a su comunicación, siempre que esté encriptada de extremo a extremo.

Verifique que haya habilitado el cifrado de extremo a extremo antes de comenzar la comunicación en su sistema VoIP. Algunos proveedores, como Skype , no hacen que el cifrado de extremo a extremo sea la opción predeterminada, lo que lo deja vulnerable a piratas informáticos y ataques.

Tipos de riesgos de seguridad de VoIP y cómo prevenirlos

Ningún dispositivo, ya sea su teléfono inteligente, un softphone o un teléfono IP de escritorio, puede estar protegido al 100 % contra todas las amenazas de seguridad.

Pero al identificar las vulnerabilidades de VoIP más comunes y trabajar para prevenirlas y responder a ellas, puede asegurarse de que no destruyan su negocio. Los softphones y los dispositivos inteligentes presentan vulnerabilidades potenciales para VoIP.

A continuación, describimos los riesgos de seguridad de VoIP más comunes junto con consejos sobre cómo evitar que destruyan su negocio.

Rastreo de paquetes y ataques de agujeros negros

Uno de los ataques de VoIP más comunes se denomina detección de paquetes, que permite a los piratas informáticos robar y registrar información no cifrada contenida en los paquetes de datos de voz mientras están en tránsito.

La pérdida de paquetes , cuando los paquetes de datos de voz no llegan a su destino, es causada por rastreadores de paquetes que buscan robar información y ralentizar el servicio a través de un ataque de caída de paquetes (a veces llamado ataque de agujero negro). tomar el control de su enrutador, lo que resulta en un servicio de red mucho más lento o una pérdida total de la conexión de red.

La detección de paquetes también facilita que los piratas informáticos intercepten nombres de usuario, contraseñas y otros datos confidenciales.

Para ayudar a que sus líneas de Internet sean más seguras, use una opción confiable de VoIP VPN o una red privada virtual para enviar información. Esto toma algo de tiempo para configurarlo y ponerlo en funcionamiento, pero garantiza que la información esté segura.

Los usuarios también pueden protegerse contra la detección de paquetes y los ataques de agujeros negros asegurándose de que todos los datos estén encriptados de extremo a extremo y mediante un monitoreo de red constante, que alertará instantáneamente a los usuarios sobre intentos de inicio de sesión sospechosos, dispositivos desconocidos y más.

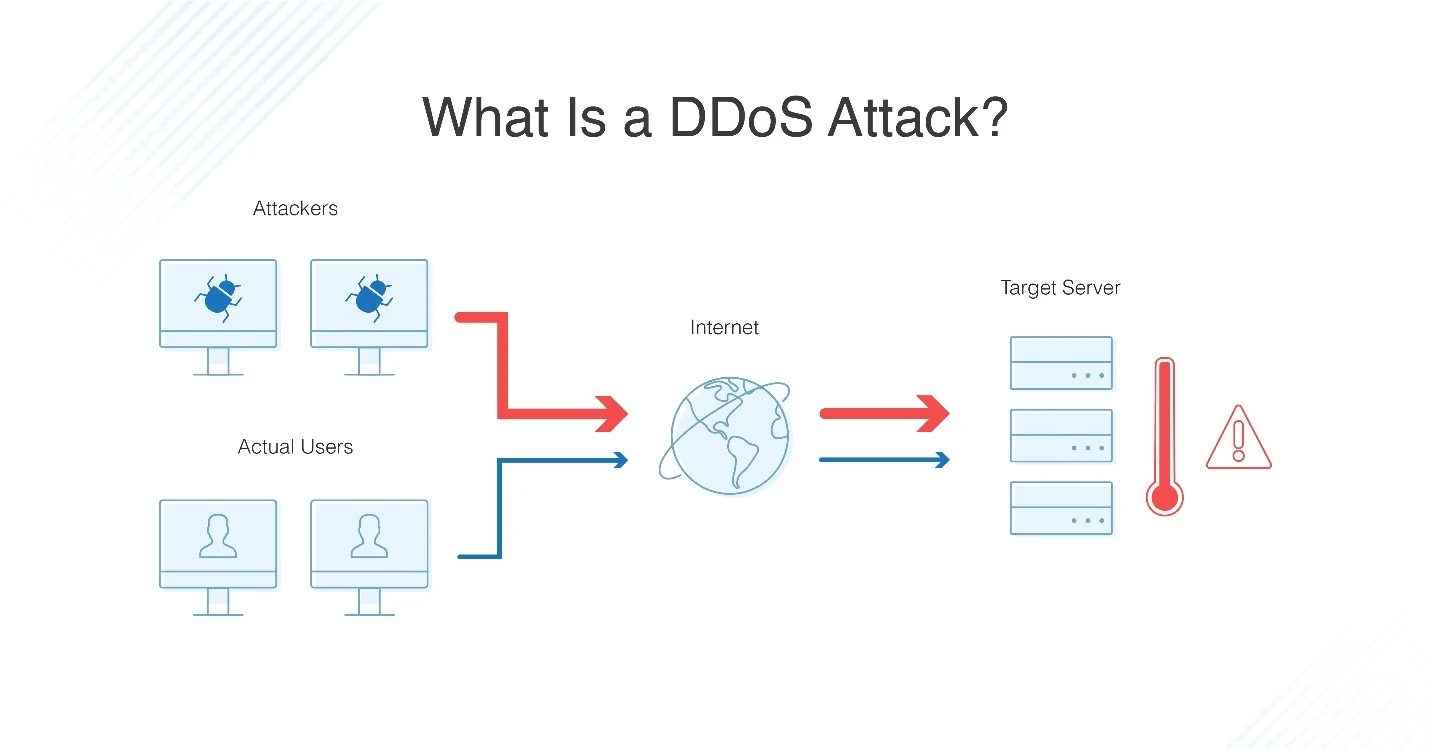

Ataques DDoS

Los ataques DDoS ( Distributed Denial of Service ), como sugiere el nombre, hacen imposible que las empresas utilicen sus propios servicios de VoIP al abrumar intencionalmente a los servidores.

Por lo general, estos DDoS son causados por una red de botnets, que son computadoras/bots controlados de forma remota que los piratas informáticos han manipulado. Estas “computadoras zombis” inundan las redes, los sitios web y los servidores con muchos más datos o solicitudes de conexión de los que pueden manejar, lo que hace que los servicios de VoIP no funcionen.

Los signos comunes de un ataque DDoS incluyen:

- Picos de ancho de banda inusuales y prolongados

- 503 Respuestas de error HTTP

- servicio lento

- Un aumento repentino en el tráfico de dispositivos, direcciones IP o ubicaciones similares

Para mitigar los ataques DDoS, use una conexión a Internet separada y dedicada solo para VoIP. Las VLAN (redes de área local virtual) específicamente aprovisionadas para el tráfico de VoIP son una excelente opción aquí, en gran parte porque hace que sea mucho más fácil reconocer flujos de datos no autorizados o desconocidos. Para los usuarios de VoIP que comparten a través de una red de área amplia (WAN), el cifrado administrado es la mejor manera de protegerse contra los ataques DDoS.

vikingo

Vishing es phishing basado en VoIP, lo que significa que un hacker finge llamarlo desde un número de teléfono o fuente confiable con la intención de que le revele información confidencial, como contraseñas, números de tarjetas de crédito y más.

Suplantación de identidad de llamadas: el proceso en el que estos piratas informáticos hacen que los nombres y números que aparecen en su identificador de llamadas parezcan legítimos, confunde intencionalmente a las víctimas potenciales. Puede parecer que estos piratas informáticos están llamando desde el número de teléfono de su banco, alegando que su cuenta ha sido comprometida y solicitando su contraseña para poder protegerla de inmediato.

Para evitar vishing, las agencias seleccionadas deben verificar todas las solicitudes telefónicas, incluso si parecen provenir del departamento de TI de la organización. Los agentes también deben estar capacitados para negarse a divulgar información confidencial a menos que lo autorice el supervisor.

Los signos probables de un ataque de vishing incluyen:

- Urgencia/presiones extremas de la persona al otro lado de la línea

- El pirata informático sigue solicitando que verifique la información brindándola

- Llamadas inesperadas de números conocidos o empresas bien establecidas

- Números de teléfono cortos e inusuales en la detección de llamadas Visualización del identificador de llamadas

Para prevenir los ataques de vishing:

- Evite proporcionar información por teléfono a cualquier persona que afirme ser el IRS, Medicare o la Administración del Seguro Social (no inician el contacto)

- Únase al Registro No Llame

- No responda a las indicaciones de voz a través de respuestas de voz o tonos

Malware y virus

(Fuente de imagen)

El malware y los virus afectan a las aplicaciones basadas en Internet, como VoIP, y crean una multitud de problemas de seguridad en la red. Estos programas dañinos consumen específicamente el ancho de banda de la red y se suman a la congestión de la señal, lo que provoca la interrupción de la señal para sus llamadas VoIP. Estos también corrompen los datos que se transmiten a través de su red, lo que significa que experimentará una pérdida de paquetes.

El malware y los virus causan mucho daño por sí mismos, pero también contribuyen a futuras vulnerabilidades al crear puertas traseras troyanas.

Estas puertas traseras dejan brechas en su seguridad que los piratas informáticos futuros aprovechan para manipular llamadas o robar información transmitida en sus llamadas.

Para evitar malware y virus, emplee medidas de seguridad de datos como el cifrado y verifique regularmente si hay infecciones en la red. Algunos enrutadores bloquean activamente el malware, llegando incluso a bloquear sitios peligrosos de su red.

Sobre todo, implemente firewalls de software y hardware compatibles con VoIP que escaneen la información para asegurarse de que sea segura.

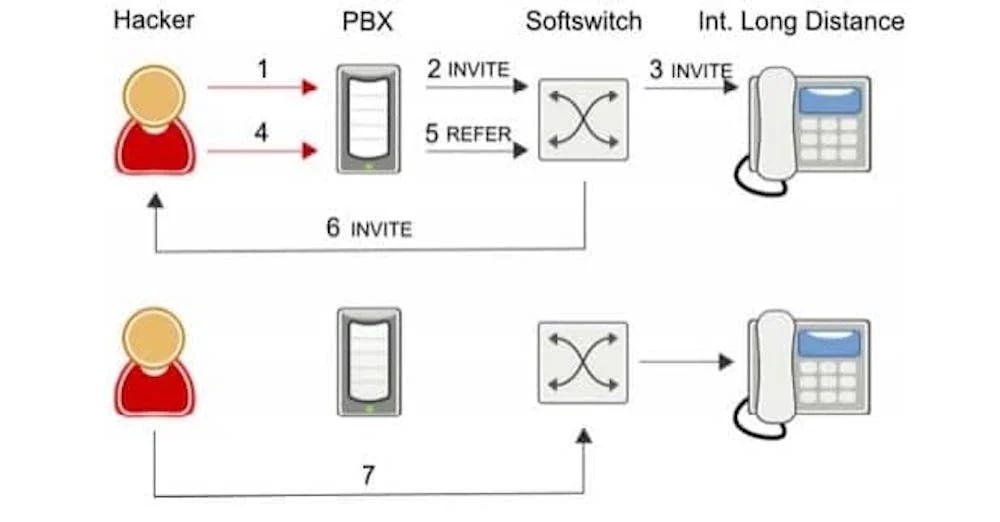

Ataque Phreaking

Un ataque de phreaking es un tipo de fraude en el que los piratas informáticos ingresan a su sistema VoIP para realizar llamadas de larga distancia, cambiar los planes de llamadas, agregar más créditos de cuenta y realizar las llamadas telefónicas adicionales que deseen, todo por su cuenta.

Estos piratas informáticos también pueden robar su información de facturación almacenada, acceder a su correo de voz e incluso reconfigurar las estrategias de enrutamiento y desvío de llamadas.

Lo hacen llamando a su sistema telefónico e ingresando un número PIN para acceder a una línea externa, lo que les permite hacer llamadas y cobrárselas.

Si nota un aumento repentino en sus facturas telefónicas, un número excesivo de números desconocidos en su historial de llamadas o llamadas realizadas fuera del horario de atención, es posible que haya sido víctima de un ataque de phreaking.

La mejor manera de evitar el phreaking es encriptar todos los troncales SIP, cambiar las contraseñas de las cuentas con frecuencia, comprar software de protección contra ransomware y, si es posible, evitar guardar la información de facturación en el sistema.

ESCUPIR

SPIT, o Spam over IP Telephony, es similar a los intentos de phishing y otros spam en los correos electrónicos.

SPIT contiene mensajes pregrabados que se envían en sistemas telefónicos VoIP. Estas llamadas son en su mayoría una molestia que bloquea sus números de teléfono virtuales , pero el spam conlleva otros riesgos, como virus, malware y otros ataques maliciosos.

Una solución sólida de VoIP ayuda a garantizar que el spam no dañe su sistema telefónico.

No hay una manera de prevenir SPIT por completo, pero tener un firewall ayuda a identificar el spam cuando llega y lo controla para que no abrume su sistema.

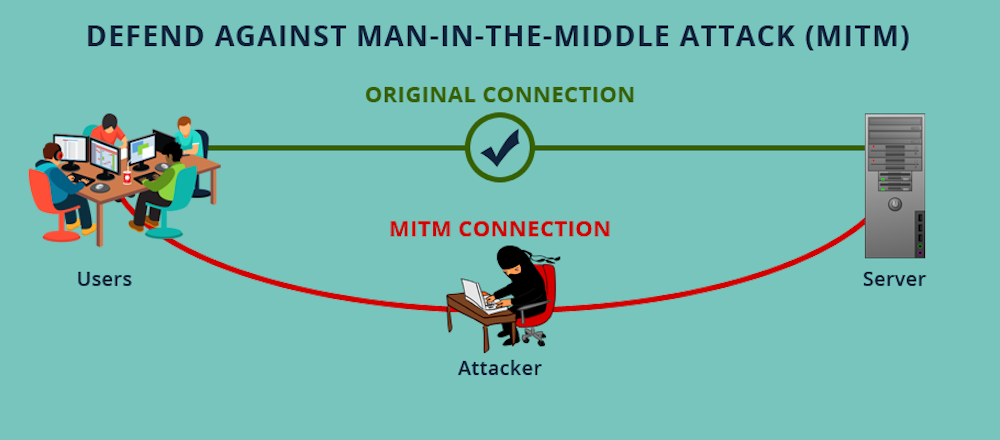

Ataques Man-in-the-Middle

Como sugiere el nombre, los ataques de intermediarios ocurren cuando un pirata informático se interpone entre su red de VoIP y el destino previsto de la llamada.

Esto suele ocurrir en redes WiFi públicas y no seguras. Los piratas informáticos pueden interceptar fácilmente la llamada y redirigirla a través de sus propios servidores, donde pueden infectarla fácilmente con spyware, malware y virus.

El problema real con estos ataques es que pueden ser bastante difíciles de detectar, e incluso los métodos como la detección de manipulaciones o los intentos de autenticación no siempre funcionan.

Además de evitar el WiFi público, los usuarios pueden evitar los ataques de intermediarios al tener un fuerte cifrado WAP/WEP en los puntos de acceso, mejorar las credenciales de inicio de sesión del enrutador, usar una VPN y más.

Fraude de llamadas

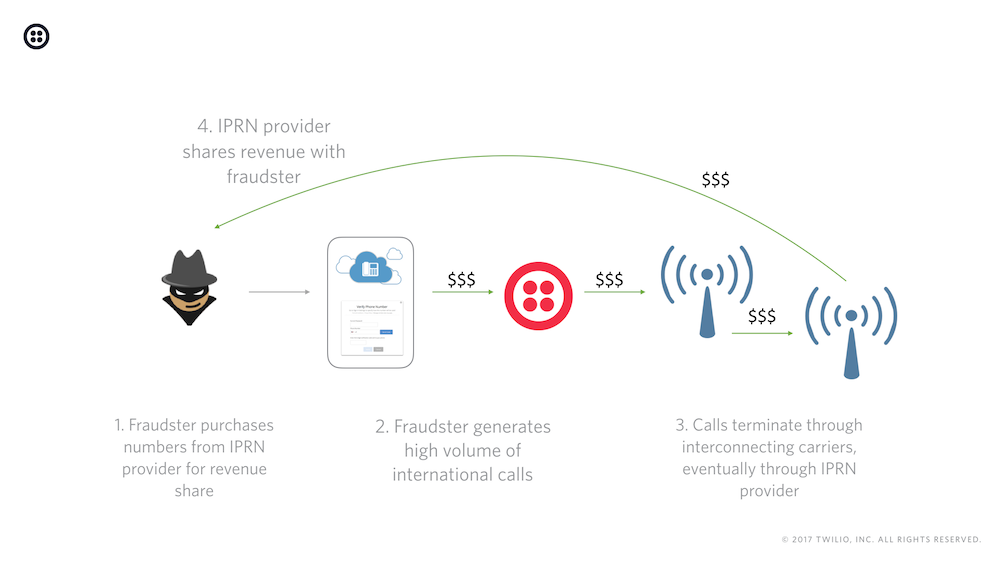

El fraude de llamadas es algo similar a un ataque de phreaking, pero aquí, los piratas informáticos intencionalmente hacen una cantidad excesiva de llamadas internacionales desde el sistema telefónico de su empresa para poder obtener una parte de los ingresos que generan las llamadas.

A veces conocido como fraude internacional de participación en los ingresos (IRSF, por sus siglas en inglés), le cuesta a las empresas aproximadamente $ 10 mil millones cada año .

Pero, ¿cómo ganan dinero realmente estos piratas informáticos?

Los proveedores de números de tarifa premium internacional (IPRN) compran y revenden números de teléfono de grupos de operadores o reguladores de países. Luego, los piratas informáticos generan una gran cantidad de llamadas internacionales a través de esos números, tomando su corte a través de la IPRN.

Para evitar el fraude telefónico, habilite la autenticación de dos factores en sus cuentas, restrinja los permisos geográficos al permitir que los usuarios solo se comuniquen con ciertos países y establezca límites de frecuencia en cosas como llamadas simultáneas y duración de la llamada.

Manipulación de llamadas

La manipulación de llamadas puede no ser un ataque cibernético tan grave como algunos de los otros en esta lista, pero aún limita seriamente la forma en que puede hacer negocios.

La manipulación de llamadas es cuando un pirata informático inyecta paquetes de ruido adicionales en el flujo de llamadas, destruyendo instantáneamente la calidad de la llamada y obligando a ambas partes a colgar. Estos piratas informáticos también pueden evitar que los paquetes se entreguen a su destino correcto, lo que genera un servicio irregular y confuso y largos períodos de silencio.

Para evitar esto, habilite el cifrado de extremo a extremo, use TLS para autenticar los paquetes de datos y use software de detección de puntos finales.

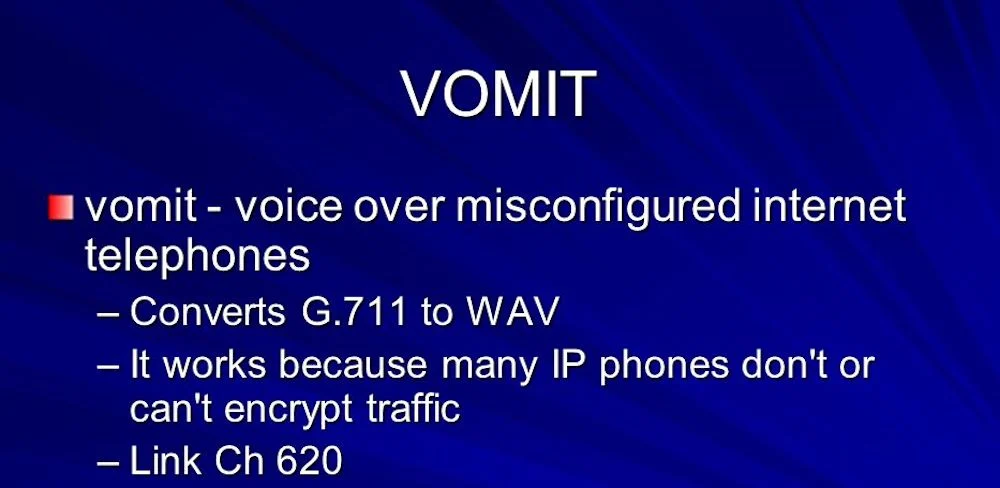

VÓMITO

Voz sobre teléfonos de Internet mal configurados, o VOMIT, (asqueroso, lo sabemos) es una herramienta de piratería de VoIP que en realidad convierte conversaciones en archivos que se pueden reproducir en cualquier lugar, lo que facilita el desvío de información del sistema telefónico de su empresa.

Este tipo de escucha no solo toma datos de su sistema, sino que también ayuda al atacante a recopilar datos comerciales, como el origen de la llamada, contraseñas, nombres de usuario, números de teléfono e información bancaria.

Para evitar el VOMIT, use un proveedor de VoIP basado en la nube que cifre las llamadas antes de enviarlas.

Esto es especialmente útil para las empresas de atención médica que requieren cifrado de VoIP para que un sistema cumpla con HIPAA y HITECH . Siga las pautas de los proveedores de VoIP para que su sistema cumpla con la infraestructura de comunicación actual y cree una red PBX privada, ya que es mucho más segura que una red pública.

Cómo saber si su proveedor de VoIP es seguro

Ahora que conoce los riesgos que debe tener en cuenta, debe asegurarse de haber elegido un proveedor de VoIP de alta calidad que se toma la seguridad y la privacidad del usuario tan en serio como usted.

La siguiente lista de preguntas lo ayudará a determinar las estrategias y los niveles de seguridad que tiene implementado un sistema de comunicaciones en la nube.

Cuando hable con su proveedor de VoIP, hágale las siguientes preguntas:

- ¿Cuál es el tiempo de actividad garantizado y qué hace para minimizar el tiempo de inactividad?

Busque un tiempo de actividad de al menos el 99,99 % y consígalo por escrito. También debe echar un vistazo a la página de estado del proveedor, que le muestra interrupciones históricas del sistema, problemas de red, actualizaciones del sistema, entre otros incidentes.

- ¿Cuánto tiempo le toma responder a una brecha de seguridad y cuánto tiempo le toma restaurar un servicio seguro?

Asegúrese de tener una comprensión sólida de cómo responde exactamente el proveedor a una amenaza como un intento de espionaje o un ataque DDoS. ¿Qué tipo de medidas preventivas toman? Por ejemplo, ¿le envían alertas en tiempo real en caso de un inicio de sesión sospechoso o actividad inusual? ¿Con qué frecuencia realizan una copia de seguridad de sus datos para garantizar que tenga una copia en caso de un ataque importante? ¿Cuánto tiempo tomará restaurar su servicio? ¿Cuánto tiempo tardan en responder a un ataque?

- ¿Cumple con GDPR, HIPAA y PCI? ¿Qué otras certificaciones de seguridad tiene? SOC (Cumplimiento de la organización de servicios) 2 El cumplimiento es uno de los requisitos más básicos. Fue creado por el Instituto Americano de CPA para definir claramente los criterios para la gestión segura de datos. Está compuesto por 5 componentes principales: seguridad, integridad de procesamiento, privacidad, disponibilidad y confidencialidad. El cumplimiento de PCI (industria de tarjetas de pago) es obligatorio para cualquier empresa que acepte pagos con tarjeta. Garantiza que el proveedor utilice VLAN seguras, requiere pruebas de penetración frecuentes para proteger su dirección IP y mantiene su sistema actualizado. El cumplimiento de HIPAA garantiza que los datos de salud del paciente estén debidamente protegidos, ya sea que se almacenen en una plataforma basada en la nube. o en relación con las grabaciones de llamadas y el correo de voz. Las empresas también deben contar con la certificación ISO/IEC 20071, que garantiza que el proveedor cuenta con controles de seguridad sólidos y actualizados.

- ¿Cómo protege físicamente sus servidores y qué medidas adicionales toma para mitigar los riesgos de seguridad como ataques de DNS, phishing, fraude telefónico y más?

- Si su software utiliza aplicaciones o servicios de terceros, ¿cómo se asegura de que estén siguiendo los protocolos de seguridad requeridos?

- ¿Cómo cifra sus datos? ¿Afecta ese cifrado a la calidad de las llamadas?

- ¿Qué tipo de soporte al cliente está disponible y cuáles son las horas de soporte? (Teléfono, chat en vivo en línea, correo electrónico, etc.)

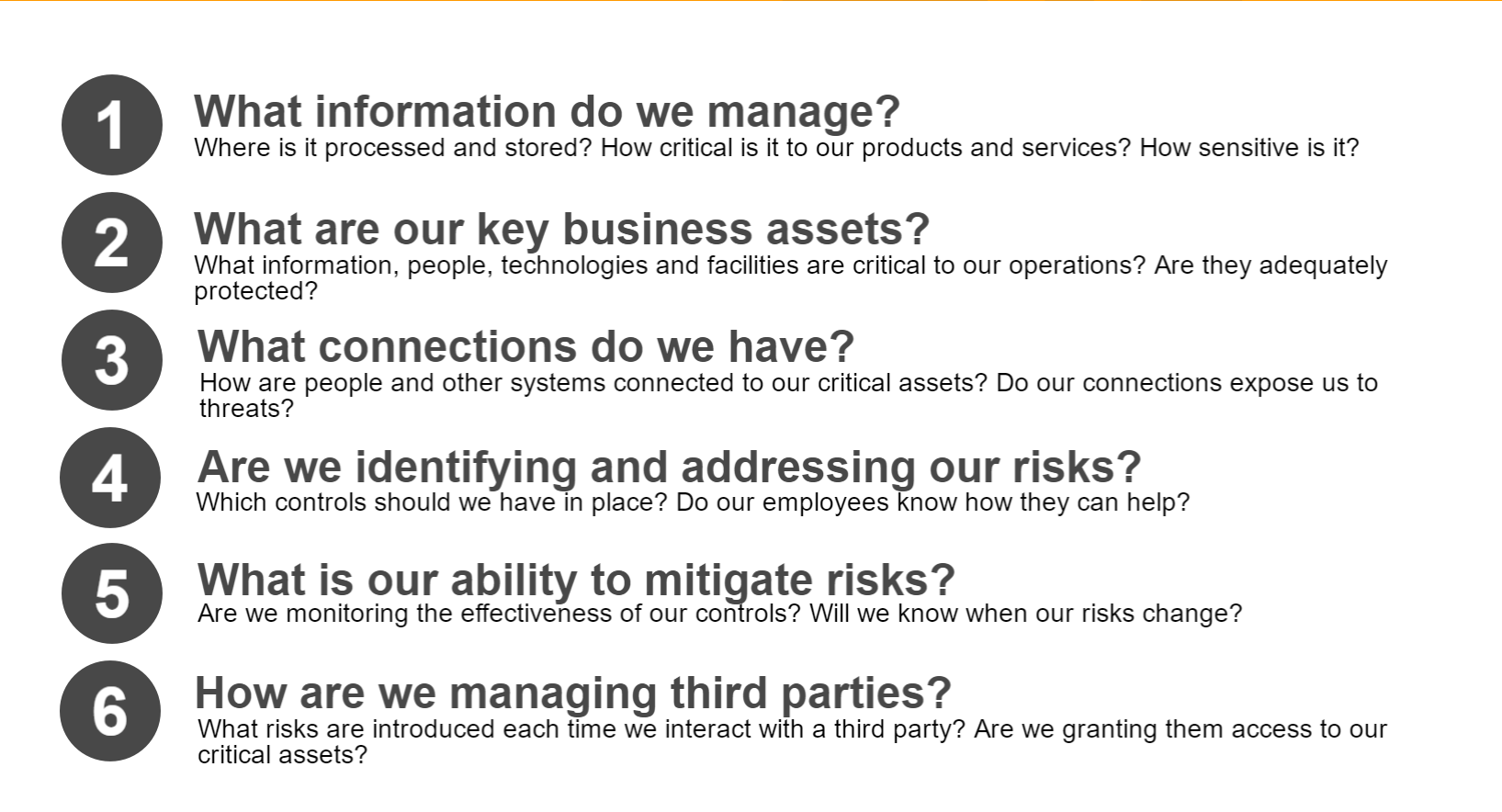

Mejores prácticas de seguridad de VoIP para líderes de TI

Antes de buscar medidas preventivas y de mitigación, los líderes de TI deben hacerse estas preguntas:

Una vez que se haya autoevaluado, estas son algunas de las mejores prácticas generales de seguridad de VOIP que todos deberían seguir.

Implemente una política de contraseña segura

Puede parecer obvio, pero los ataques de fuerza bruta (donde los piratas informáticos intentan adivinar sus contraseñas) están detrás de un gran porcentaje de filtraciones de datos.

Para obtener los mejores resultados, dígales a los empleados que cambien sus contraseñas al menos una vez cada dos semanas, asegúrese de que no estén usando las mismas contraseñas para varias cuentas e indíqueles que eviten usar cualquier información personal o pública (número de dirección, nombre de la mascota, etc.) .) en contraseñas de trabajo.

Evite el uso de WiFi público

El WiFi público es un caldo de cultivo para la piratería, ya que el malware y otros virus pueden propagarse fácilmente a través de una red no segura.

Dígales a los miembros del equipo que nunca usen WiFi no seguro en los dispositivos de trabajo.

Realizar auditorías de seguridad frecuentes

Incluso un simple fallo en la seguridad de la red tiene un gran impacto en la calidad y seguridad de las llamadas VoIP. De manera óptima, las evaluaciones de seguridad deben ser realizadas por agencias de seguridad independientes y verificadas para que nada se pase por alto y se tomen las medidas preventivas adecuadas.

Los factores clave de una evaluación de seguridad independiente incluyen:

- Evaluaciones de puerta de enlace: las puertas de enlace de VoIP transfieren VoIP a líneas PSTN, y es necesario implementar mecanismos de protección en estos puntos finales, así como en otros puntos finales de su red.

- Configuración del cortafuegos : su cortafuegos debe mantener alejados a los ciberdelincuentes y permitir que los paquetes de datos que envió viajen sin obstáculos.

- Simulaciones de ciberataques : se realizan para ayudar a su organización a evaluar sus vulnerabilidades y mejorar la detección de intrusos.

- Escaneo de seguridad basado en aplicaciones : una red comercial promedio usa múltiples aplicaciones para una variedad de funciones, y cada una debe escanearse en busca de problemas.

- Procedimientos de aplicación de parches: también se deben evaluar los procedimientos de aplicación de parches para determinar si el software/hardware tiene debilidades que podrían explotarse.

Proteja dispositivos móviles/BYOD

Las aplicaciones móviles de VoIP son ideales para oficinas con equipos remotos/combinados, a menudo en redes debidamente protegidas.

Sin embargo, si el dispositivo móvil o dispositivo BYOD se usa a través de Wi-Fi público para VoIP, son muy vulnerables a los ciberdelincuentes gracias a las conexiones inalámbricas 802.11x no seguras.

Para evitar esto, habilite el cifrado de extremo a extremo y proteja los puntos de acceso inalámbrico mediante protocolos más seguros que 802.11x. Estos incluyen WPA, que usa encriptación para proteger los dispositivos conectados.

Además, un controlador de borde de sesión ayuda a los empleados remotos a conectarse a troncales SIP mientras analiza todo el tráfico de VoIP entrante y saliente en busca de vulnerabilidades y ataques.

Ejecute actualizaciones consistentes de software y sistema

Aunque muchos proveedores de VoIP ejecutan actualizaciones de software automáticas, sigue siendo una buena idea asegurarse de que está utilizando la última versión de todas las herramientas de comunicación de su empresa.

Estas actualizaciones no solo actualizan funciones y mejoran la experiencia del usuario. También contienen actualizaciones de seguridad esenciales y protección contra virus y malware que quizás ni siquiera sepa que existen.

Además, a menudo introducen tecnología para reparar la pérdida de paquetes y reforzar las debilidades.

Para la mayoría de los teléfonos VoIP, el protocolo de transferencia de archivos trivial (TFTP) es el sistema principal para entregar parches de seguridad. Desafortunadamente, esto presenta una vulnerabilidad de seguridad porque cualquier pirata informático puede presentar un archivo simple en el sistema que expone vulnerabilidades y proporciona un punto de entrada a la red.

Para evitar esto, se deben implementar medidas de seguridad para proteger el hardware de parches fraudulentos, y el personal de TI debe parchear los teléfonos VoIP regularmente para evitar que se aprovechen las vulnerabilidades.

Los proveedores de VoIP más seguros y encriptados

Cuando se trata de seguridad, y especialmente de encriptación, no todos los proveedores de VoIP son iguales.

Los proveedores que ofrecen encriptación y funciones de seguridad superiores se describen en la siguiente tabla.

| Proveedor | 8×8 | RingCentral | Nextiva | Vonage | Ir a conectar |

| tiempo de actividad | 99.9999% | 99.999% | 99.999% | 99.999% | 99.999% |

| Encriptado de fin a fin | ✓ | ✓ | ✓ | ✓ | ✓ |

| Horas de soporte | Teléfono: Lunes-Sábado, 6:00 AM-6:00 PM Soporte de chat: 24/7 | Teléfono: 5:00 a. m. a 6:00 p. m. de lunes a viernes Soporte de chat: 24/7 | Teléfono: 5:00 a. m. a 6:00 p. m. de lunes a viernes Soporte de chat: 24/7 | Teléfono: 24/7 Soporte de chat: 24/7 | |

| Cumplimiento de HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| Certificación ISO-27001 y Cumplimiento SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| Auditorías de seguridad independientes | Anualmente | Anualmente | Pruebas de penetración periódicas | Auditorías de seguridad independientes, frecuencia desconocida | Anualmente |

| Más información | Nuestra revisión de 8 × 8 | Nuestra revisión de RingCentral | Nuestra revisión de Nextiva | Nuestra revisión de Vonage | Nuestra revisión de GoToConnect |

Para obtener más información sobre los proveedores de VoIP encriptados que hemos mencionado aquí y para descubrir otras soluciones de comunicación empresarial, consulte nuestra tabla interactiva de los principales software de VoIP empresarial .

Preguntas frecuentes sobre la seguridad de VoIP

A continuación, hemos respondido algunas de las preguntas de seguridad de VoIP más comunes.