Qué es la Seguridad Informática | Amenazas comunes a la seguridad informática

Publicado: 2022-04-02Siga leyendo para obtener conocimientos detallados sobre la seguridad informática, los riesgos de seguridad y cómo proteger su computadora.

Su computadora juega al escondite con numerosas amenazas de seguridad todos los días. Lo que queremos decir es que muchos peligros se esfuerzan constantemente por encontrar y atacar su dispositivo. Cada vez que utiliza Internet, descarga software nuevo, importa un archivo o realiza otras tareas, se vuelve más fácil para los piratas informáticos, los virus y otros problemas para atrapar su máquina.

Después de ingresar al dispositivo, las amenazas de seguridad informática comunes pueden hacerle enfrentar muchas dificultades.

Por ejemplo, pueden robar sus datos y extorsionarlos, utilizar su información personal con fines fraudulentos y causar muchos otros problemas.

Por lo tanto, es esencial conocer las amenazas de seguridad informática más comunes y cómo protegerse de ellas.

Este artículo trata en detalle varios aspectos relacionados con la ciberseguridad informática y las amenazas asociadas. Pero antes de seguir adelante, analicemos primero qué es la seguridad informática para brindarle una mejor comprensión.

Introducción a la Seguridad Informática

Si hablamos de la definición básica de seguridad informática, es para proteger su dispositivo e información del uso no autorizado, daños y robos.

En otras palabras, el significado de seguridad informática es un conjunto de sistemas para proteger su computadora de todo lo que pueda ser potencialmente dañino para el dispositivo y su privacidad.

Algunos ejemplos de seguridad informática incluyen autenticación bidireccional, protección con contraseña, etc. Aprenderemos más sobre estos mecanismos para mantener la computadora segura más adelante en este artículo.

Antes de continuar, es crucial analizar los tipos de seguridad informática para que pueda protegerse mejor de las amenazas (mencionadas en las próximas secciones).

Lea también: Fallas críticas de seguridad encontradas en aplicaciones populares de VPN

Tipos de sistemas de seguridad informática

Ahora que ha aprendido qué es la seguridad informática, también debe tener en cuenta que puede adoptar varias formas. Los tipos de seguridad dependen de lo que desee proteger en su computadora. Generalmente, la seguridad informática puede ser de los siguientes tipos.

Seguridad de la aplicación

Dado que las aplicaciones en su computadora son un objetivo fácil para los atacantes, puede protegerlas con la seguridad de la aplicación. Agrega funciones de seguridad a las aplicaciones para mantenerlas a salvo de los ataques cibernéticos.

Los cortafuegos de aplicaciones web, el software antivirus, los cortafuegos, las contraseñas y el cifrado son algunos ejemplos de sistemas de seguridad de aplicaciones.

Seguridad de información

Si le preocupa el uso no autorizado de su sistema informático o la violación de su confidencialidad, disponibilidad e integridad, puede emplear la seguridad de la información. Este tipo de seguridad informática se enfoca en proteger la información a través del modelo de la tríada CIA que asegura que los datos permanezcan seguros en todo momento sin pérdida de productividad.

Seguridad de la red

Los ciberdelincuentes a menudo buscan lagunas en la red para invadir su computadora. Por lo tanto, debe contar con un mecanismo de seguridad de red para evitar el acceso no autorizado a sus redes informáticas.

Puesto final de Seguridad

La responsabilidad de la protección contra las amenazas informáticas siempre recae en el usuario final. Sin embargo, muchas veces, los usuarios ayudan involuntariamente a los atacantes a cumplir sus propósitos ilegales (por ejemplo, los usuarios a menudo hacen clic en enlaces maliciosos sin saberlo).

Por lo tanto, la seguridad de puntos finales tiene como objetivo crear conciencia entre los usuarios sobre temas de seguridad informática, como ataques de phishing/ingeniería social, creación y uso de contraseñas, seguridad física/de dispositivos y la importancia de la ciberseguridad.

seguridad de Internet

Como ya sabrá, Internet es una puerta virtual a muchas cosas, como información y riesgos de seguridad informática (como virus, spyware y otro malware). Por lo tanto, la seguridad en Internet significa proteger la computadora de varios problemas relacionados con Internet.

Anteriormente, hemos discutido la definición de seguridad informática y sus tipos para darle una idea básica del tema. Ahora, desde nuestro punto de vista, está bien preparado para combatir las siguientes amenazas de computadora personal que pueda encontrar.

Amenazas de seguridad informática más comunes

Ahora es el momento de conocer los riesgos de seguridad informática que pueden presentarse. Te los compartimos a continuación.

1. suplantación de identidad

Los ataques de phishing son comunes y una de las amenazas más potenciales para la seguridad informática. Según una investigación reciente, más del 81 % de las organizaciones fueron víctimas del phishing el año pasado.

Más comúnmente, los ataques de phishing ocurren a través de correos electrónicos. El atacante usa una dirección de correo electrónico que parece familiar para engañarte. Si hace clic en el correo, abre el archivo adjunto proporcionado y completa la información requerida, termina perdiendo sus datos. Además, los usuarios incluso informaron pérdidas financieras debido a amenazas de seguridad informática como el phishing.

Aparte de los correos electrónicos, los piratas informáticos también han comenzado a hacer phishing a través de las aplicaciones en la nube de las empresas. Por lo tanto, debe tomar las medidas adecuadas para protegerlos.

2. Malware

Si recibe un mensaje de error "Se han detectado amenazas de seguridad graves en su computadora", es posible que su dispositivo esté infectado con malware. El malware es software malicioso, como spyware, ransomware, virus, etc. Los ataques de malware ocurren cuando hace clic en cualquier enlace infeccioso o archivo adjunto de correo electrónico.

Una vez dentro de su computadora, el malware puede causar mucho daño, como la instalación de software dañino, impedir el acceso a los componentes clave de la red, recopilar su información privada y más.

Nota: Según un estudio reciente, los ataques de ransomware experimentaron un aumento de más del 140 % solo en el tercer trimestre de 2021. A juzgar por los números, puede estimar que podría haber un aumento exponencial de los ataques de malware en 2022.

Lea también: Las mejores herramientas gratuitas de eliminación de malware para Windows

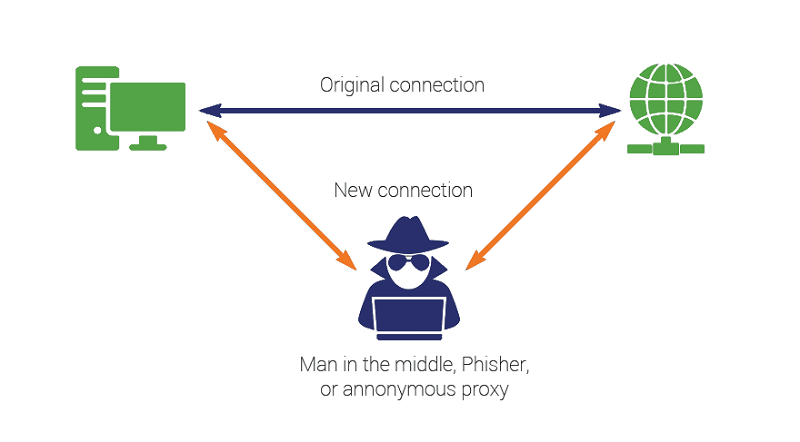

3. Hombre en el medio

MitM o Man in the Middle es uno de los tipos de amenazas informáticas en las que el hacker se sitúa entre una transacción de dos partes. Una vez que el ciberdelincuente ingresa a la comunicación, puede robar datos confidenciales.

Los ataques Man in the Middle ocurren principalmente a través de redes Wi-Fi públicas no seguras. Por lo tanto, debe usarlos con precaución.

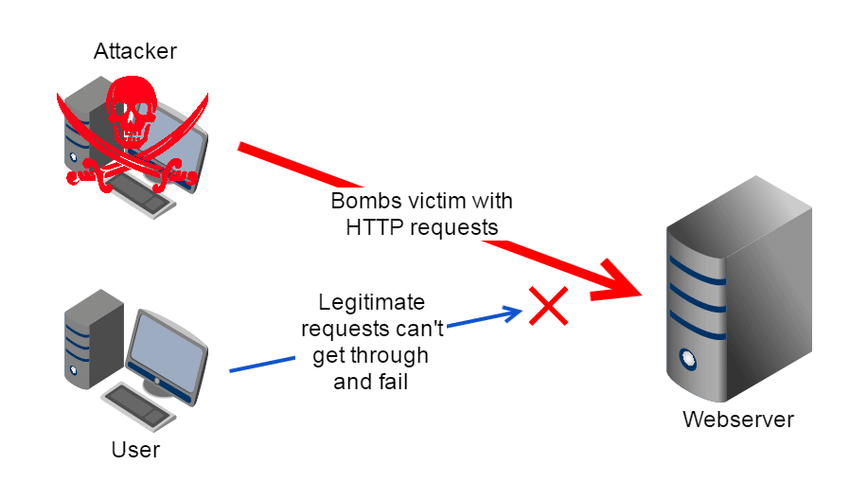

4. Denegación de servicio

Otra amenaza para la ciberseguridad informática son los ataques de denegación de servicio. Este tipo de ataques le impiden acceder a la máquina o a los recursos de la red. Inunda el sistema, la red o los servidores con datos inútiles y solicitudes para hacerlos inaccesibles.

Además, a través de la denegación de servicio distribuida, los atacantes pueden incluso atacar su dispositivo usando muchos dispositivos infectados.

Nota: Según cifras recientes, los ataques de denegación de servicio cuestan entre $20 000 y $40 000 por hora para una empresa. ¡Es una cantidad bastante grande!

5. Inyección SQL

El próximo riesgo de seguridad informática que puede enfrentar es la inyección SQL. Aquí, los ciberdelincuentes insertan código malicioso en los servidores SQL para acceder a la base de datos. Después de acceder al servidor, el atacante puede ver los datos, cambiarlos o eliminarlos.

6. Emoticón

Hablemos ahora de Emotet. Es un troyano (tipo de malware) que ingresa a su computadora para robar su información sensible o confidencial.

Emotet llega a su computadora a través de correos electrónicos no deseados, scripts maliciosos o enlaces infectados. Es considerado como uno de los programas maliciosos más costosos y dañinos.

Nota: Emotet no se queda en una sola computadora. Se replica como un gusano y propaga la infección a todas las computadoras conectadas. Según estadísticas recientes, Emotet ya ha afectado a más del 5 % de las organizaciones de todo el mundo.

7. Ataques de ingeniería social

Quizás la forma más común de protección contra el uso no autorizado de un sistema informático es la contraseña. Sin embargo, con el aumento de los ataques de ingeniería social, incluso las contraseñas están en peligro.

Los piratas informáticos utilizan la ingeniería social o una estrategia que involucra interacciones humanas para engañar a los usuarios para que revelen sus contraseñas. Además, otras formas de ataques de ingeniería social incluyen el acceso a las claves de seguridad (contraseñas) a través de adivinanzas o una base de datos de contraseñas.

Nota: Según investigaciones recientes, los ataques de ingeniería social aumentaron a una tasa alarmante del 270 % en el año 2021 y se espera que aumenten aún más en 2022.

Lea también: Android Malware 'Unkillable' brinda a los piratas informáticos acceso remoto completo

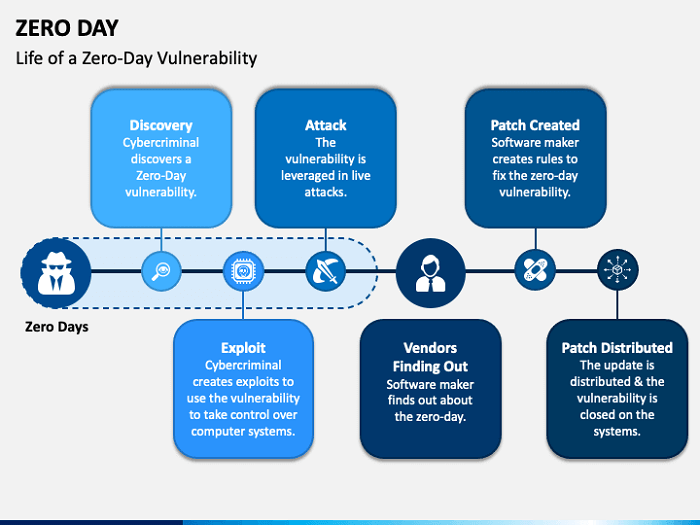

8. Hazaña de día cero

Ningún software o aplicación es infalible. Casi todos los programas tienen ciertas vulnerabilidades que pueden allanar el camino para que los hackers invadan su sistema. Los exploits de día cero ocurren cuando estas lagunas son conocidas por mentes notorias antes de que los desarrolladores de software/aplicaciones publiquen una actualización de parche para corregirlas.

Nota: como lo atestiguan los investigadores, los exploits de día cero aumentaron drásticamente en un 100 % desde el año 2020 hasta el 2021. Estos ataques también aumentarán en 2022.

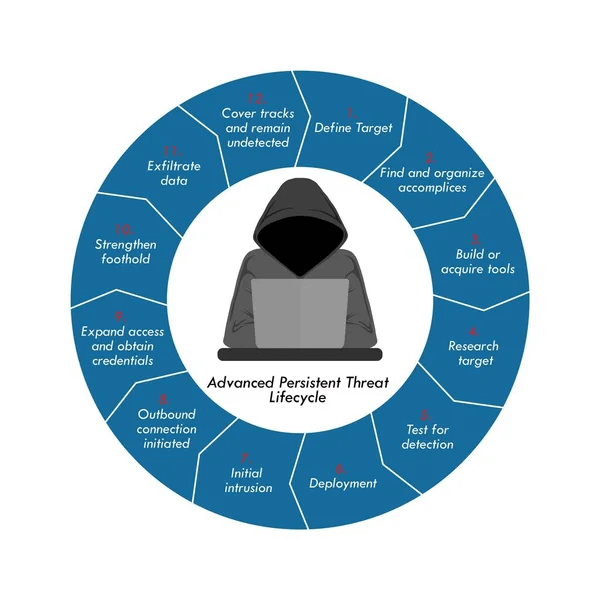

9. Ataques persistentes avanzados

Cuando un actor malicioso ingresa a una red o sistema y permanece sin ser detectado durante un período significativo, lo llamamos un ataque persistente avanzado. Aquí, el atacante tiene como objetivo controlar la actividad de su red para obtener información crucial sobre el objetivo.

El objetivo de los ataques persistentes avanzados son principalmente empresas estimadas, sitios nacionales y otras víctimas de alto valor.

Nota: Varias investigaciones predijeron que en 2022 los dispositivos móviles, las cadenas de suministro y el software de computación en la nube estarán entre las principales víctimas de ataques persistentes avanzados.

10. Ataques IoT

En el mundo moderno, IoT (Internet de las cosas) ha ganado una inmensa popularidad. Los ciberdelincuentes atacan dispositivos IoT a través de botnets. El malware de botnet busca dispositivos desprotegidos en Internet e infecta tantos dispositivos como puede.

La botnet usa el poder y los recursos de los dispositivos infectados para varias actividades automáticas que son desconocidas para el usuario del dispositivo. Además, los piratas informáticos emplean estas botnets para ejecutar spam de correo electrónico, campañas fraudulentas, generación de tráfico malicioso y otras actividades ilegales.

Nota: Según lo informado por Gartner, más del 25 % de los ciberataques se relacionarán con IoT en el futuro.

Después de conocer las amenazas de seguridad informática más comunes, es posible que se pregunte cómo proteger su dispositivo de ellas, ¿verdad? Bueno, compartimos lo mismo en la siguiente sección.

Cómo proteger la computadora de las amenazas de seguridad

Puede seguir algunos consejos simples para proteger su computadora y sus datos. Se dan a continuación.

Utilice contraseñas seguras

Las contraseñas son la herramienta más común para proteger su computadora y sus datos del acceso no autorizado. Debe mantener una contraseña que sea lo suficientemente difícil de adivinar. Puede usar una combinación de números, letras y símbolos para crear dicha contraseña.

Instalar un software antivirus

El software antivirus es el escudo protector que necesita para proteger sus datos de las miradas indiscretas de los piratas informáticos. Ayuda a mantener alejados a los virus y otro malware. También le permite detectar y eliminar virus con facilidad si alguna vez su dispositivo se infecta. Si no sabe qué antivirus usar, puede elegir una de nuestras principales recomendaciones.

Actualiza tu sistema operativo, aplicaciones y navegador

Las actualizaciones solucionan las lagunas de seguridad que los piratas informáticos pueden explotar para sus fines ilegales. Además, la primera regla de la seguridad informática es comprobar los parches. Por lo tanto, siempre recomendamos a nuestros lectores que mantengan su sistema operativo, navegador web y aplicaciones actualizados en todo momento.

Ignorar correos electrónicos sospechosos

Los piratas informáticos a menudo usan correos electrónicos lucrativos para engañar al objetivo. Por lo tanto, si un correo electrónico parece demasiado bueno para ser verdad, nunca haga clic en él. Por ejemplo, si recibe un correo electrónico que dice que ganó una lotería de un millón de dólares, lo más probable es que se trate de una estafa diseñada para robarle. Por lo tanto, resista la tentación de reclamar la recompensa.

Emplear autenticación de dos factores

Las contraseñas son el método más común de autenticación. Sin embargo, dado que los piratas informáticos ahora se han vuelto lo suficientemente inteligentes como para descifrar contraseñas débiles, muchos sitios web ofrecen una opción de autenticación de dos factores. Aquí, obtiene acceso después de ingresar su contraseña y otra forma de verificación, como una OTP (contraseña de un solo uso) recibida en su correo electrónico/número de teléfono móvil. Nos parece mejor mantener la autenticación de dos factores y recomendamos hacer lo mismo a nuestros lectores.

Arriba, estaban las amenazas a la seguridad de su computadora y las formas de mantenerlas a raya. Si todavía tiene alguna pregunta o confusión, puede pasar a la siguiente sección para encontrar las respuestas necesarias.

Lea también: Las mejores herramientas gratuitas de eliminación de spyware para PC con Windows

Preguntas frecuentes

A continuación, respondemos todas las preguntas sobre ciberseguridad informática que pueden rondar su mente.

Q1. ¿Qué es la seguridad de los datos?

En términos simples, la seguridad de los datos es un aspecto de la tecnología de la información que se ocupa de proteger el software y los datos de la manipulación o el daño no autorizados.

Q2. ¿Qué es la privacidad informática?

En pocas palabras, la privacidad informática es su capacidad para decidir qué datos de su computadora se pueden comunicar a terceros. No se puede compartir información con terceros sin su conocimiento.

Q3. ¿Qué es un riesgo de seguridad informática?

Todo lo que pueda dañar sus datos o permitir cualquier acceso no autorizado a ellos se conoce como un riesgo de seguridad informática. Cualquier cosa puede resultar en riesgos para la seguridad de la computadora, incluidos virus, ransomware y otro malware.

Q4. ¿Cuál es la importancia de la seguridad informática?

La protección de datos es la principal importancia de la seguridad informática. Además de esto, a continuación se presentan otros factores que hacen que la seguridad informática sea importante.

- Protección de las propiedades de la organización

- Prevención de virus y otro malware

- Minimizar el riesgo de acceso no autorizado

P5. ¿Qué factor causa la mayoría de los problemas asociados con la seguridad informática?

Los errores accidentales son el elemento que da lugar a una gran cantidad de problemas relacionados con la seguridad informática.

P6. ¿Cuál es un ejemplo de falta de seguridad informática?

El spam es el ejemplo más común de no tener suficiente seguridad informática. Siempre que tenga muchos correos electrónicos o mensajes de spam, es posible que haya algún problema con su sistema de seguridad.

P7. ¿Qué tipo de ley de privacidad afecta la seguridad informática?

Cualquier ley de privacidad aplicable a su organización afecta la seguridad informática. Por ejemplo, si COPPA (Ley de protección de la privacidad en línea de los niños) se aplica a su organización, afecta la seguridad de su computadora.

Eso es todo sobre la seguridad informática y las amenazas asociadas

En este artículo, analizamos varias amenazas y soluciones para la seguridad informática. Esperamos que este artículo le haya ayudado a comprender los riesgos de seguridad informáticos más comunes y cómo mantenerlos alejados de su dispositivo.

El mundo moderno tiene muchas puertas abiertas para que los piratas informáticos y los ciberdelincuentes invadan su computadora. Por lo tanto, le recomendamos que permanezca atento en todo momento.

Si tiene alguna pregunta o inquietud sobre este artículo, estaremos encantados de atender todas sus consultas. Siéntete libre de dejarnos un comentario.