¿Qué es la extorsión cibernética? ¿Qué puede hacer para mantenerse a salvo?

Publicado: 2021-08-25En varios delitos cibernéticos, los atacantes roban su información en línea sin pedirle nada. Pero aquí vamos a hablar de un ciberdelito en el que un malhechor puede intimidarte para que te dé lo que quiere. Aquí vamos a hablar de la extorsión cibernética. En el pasado reciente, los ciberdelincuentes no solo han utilizado la extorsión cibernética en las empresas, sino que incluso han convertido a varias personas en sus víctimas.

Entonces, ¿Qué es la extorsión cibernética?

La extorsión es una forma común de delito en la que un delincuente aplica intimidación, fuerza, técnicas de chantaje o poder ilegal para obtener algo a cambio. Podría ser alguna ganancia monetaria o cualquier otra respuesta. Ahora, agregue el término "ciber". En términos más recientes y digitales, los ciberdelincuentes obtienen acceso a sus datos digitales y luego exigen el pago o cualquier otra respuesta a cambio.

Echemos un vistazo rápido a los tipos comunes de extorsión cibernética.

(i) Ataques DDoS

Aquí, los ataques cibernéticos inundan una red determinada con tanto tráfico malicioso que no puede comunicarse ni operar con normalidad. Esto afecta el acceso a los datos y servidores. Cuando un ciberdelincuente lanza un ataque de este tipo, se exige una gran cantidad de rescate para detener el ataque.

(ii) Chantaje cibernético

En este tipo de ataque, los ciberdelincuentes se entrometen en una red privada. Luego roban redes valiosas y mantienen como rehenes la información que reside en esa red. Y, a menos que se cumplan sus demandas, los ciberdelincuentes no devuelven la información.

En el año 2017, dos famosas plataformas de transmisión estuvieron bajo un ataque de chantaje cibernético donde los extorsionadores lanzaron episodios cuando no les pagaron el rescate.

(iii) ransomware

Una forma muy popular de malware que retiene la información de la víctima como rehén y luego el atacante pide un rescate particular para dejar la información libre. Aquí, los usuarios también reciben un conjunto de instrucciones sobre cómo pueden pagar la tarifa exigida para que se pueda eliminar el cifrado de los datos.

Recientemente, una pandilla de ransomware LockBit 2.0 descargó un ataque contra el gigante de TI Accenture. Los actores de amenazas declararon que, a menos que el gigante les pagara el rescate, publicarían los datos.

La semana en ransomware - 13 de agosto de 2021 - El auge de LockBit - @LawrenceAbramshttps://t.co/93i8Z7JPkp

– BleepingComputer (@BleepinComputer) 13 de agosto de 2021

¿Cómo puede evitar la extorsión cibernética?

1. Use un administrador de contraseñas

Hay varios casos de contraseñas comprometidas. Una de las formas de evitar la extorsión cibernética es usar contraseñas seguras. En circunstancias normales, a menudo usamos contraseñas que pueden verse comprometidas fácilmente. Y, para los piratas informáticos, es una tarea fácil encontrar contraseñas, especialmente si son fáciles de descifrar. Una vez que un pirata informático conoce su contraseña, puede amenazarlo para que proporcione los datos que desee.

Sabiendo el hecho de que es casi imposible recordar contraseñas largas para todas sus cuentas, siempre puede contar con la ayuda de un administrador de contraseñas sólido que sea capaz de proporcionar contraseñas únicas y seguras para cada una de sus cuentas.

Aquí hay una lista de algunos de los mejores administradores de contraseñas. TweakPass no solo protege sus contraseñas, sino que hace muchas cosas para fortalecer su seguridad en línea. Estas son algunas de las funciones principales de TweakPass:

Haga clic aquí para descargar TweakPass

Lea la reseña completa de Tweakpass

Características de TweakPass

- TweakPass almacena todas sus contraseñas en una sola ubicación a la que solo usted puede acceder

- Cifrado AES de 256 bits

- Un generador de contraseñas seguras ayuda a generar contraseñas largas y seguras que cumplen la condición de una contraseña segura. Por ejemplo, asegura que una contraseña tenga mayúsculas y minúsculas, números, símbolos, etc. y si la contraseña es lo suficientemente compleja

- Puede sincronizar contraseñas almacenadas en todos los dispositivos

- Puede guardar contraseñas e inicios de sesión mientras navega

Cómo usar TweakPass

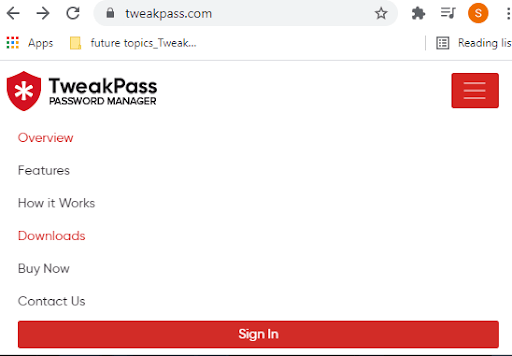

Si quieres ver TweakPass en acción, echa un vistazo a esta publicación. Sin embargo, comencemos, ¿de acuerdo?

- Visite tweakpass.com y luego haga clic en el ícono de hamburguesa ubicado en el lado derecho de la página y haga clic en Descargas

- Seleccione la plataforma en la que desea instalar TweakPass. Puede descargar TweakPass como una extensión en su navegador o instalarlo en su computadora o teléfono inteligente

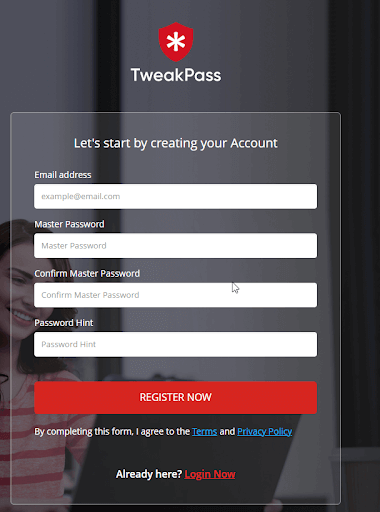

- Digamos que ha instalado TweakPass en su computadora con Windows. Ejecute el instalador haciendo doble clic en el archivo de instalación

- Regístrese para obtener una cuenta. Aquí ingresará su ID de correo electrónico y creará una contraseña maestra

- Eso es todo, siga las instrucciones en pantalla y estará listo para comenzar.

Debe leer: Las mejores alternativas de LastPass para administrar sus contraseñas

2. Utilice autenticación de 2 factores

La autenticación de dos factores se considera una de las mejores y más poderosas formas de proteger la información en línea. Actúa como una capa adicional de protección más allá del nombre de usuario y la contraseña que proporciona al registrarse.

Por ejemplo, aquí podría estar enviando un código de 6 dígitos que quizás deba ingresar después de haberse registrado con el nombre de usuario o la contraseña o quizás deba tocar o hacer clic en el botón 'sí'.

La mejor parte es que estas acciones solo puede realizarlas usted (a menos que alguien le haya robado su dispositivo).

3. Evite hacer clic en los enlaces

Independientemente de si está utilizando un correo electrónico oficial o personal, nunca debe hacer clic en enlaces sospechosos que parezcan provenir de una fuente confiable. Por ejemplo, puede recibir un correo electrónico falso de PayPal o cualquier otro sitio web bancario que indique que su cuenta se ha visto comprometida y se le puede pedir que proporcione detalles como el número de tarjeta de crédito, detalles de la cuenta bancaria, CVV, OTP, etc. Nunca confíe en esos sitios web porque ningún funcionario de su banco le enviaría jamás un correo electrónico de este tipo.

Para saber más sobre cómo percibes si alguien te está haciendo phishing, puedes consultar esta publicación.

4. Mantén tus dispositivos para ti

Ya sea su amigo, colega o pariente, debe evitar que otros utilicen sus dispositivos, como computadoras, portátiles, dispositivos móviles o cualquier otro dispositivo, especialmente aquellos dispositivos que pueden contener su información personal.

Uno de los elementos en base a los cuales una persona puede intimidarte o extorsionarte es cuando tiene información tuya que puede ser comprometida.

5. Actualice su sistema operativo y software

El software y las aplicaciones que no se han actualizado en mucho tiempo son uno de los objetivos más fáciles para los piratas informáticos. Pueden piratear fácilmente vulnerabilidades sin parchear, robar sus datos y, por lo tanto, intimidarlo para que pague. Por lo tanto, es recomendable que revise regularmente su sistema operativo en busca de actualizaciones pendientes y también, asegúrese de que todas las aplicaciones en sus dispositivos estén actualizadas.

6. Instala un Antivirus Efectivo y Mantén un Firewall Robusto

No se puede enfatizar lo suficiente la importancia del firewall y el antivirus, ya sea a nivel individual o a nivel organizacional. Los programas antivirus modernos se crean de tal manera que ningún malware puede atravesar el escudo protector creado por ellos. El software antivirus corta una amenaza maliciosa de raíz antes de que pueda extenderse a los archivos de su computadora o incluso a toda su computadora. Aquí encontrará todo lo que necesita saber sobre cómo habilitar (e incluso deshabilitar) un firewall en su computadora.

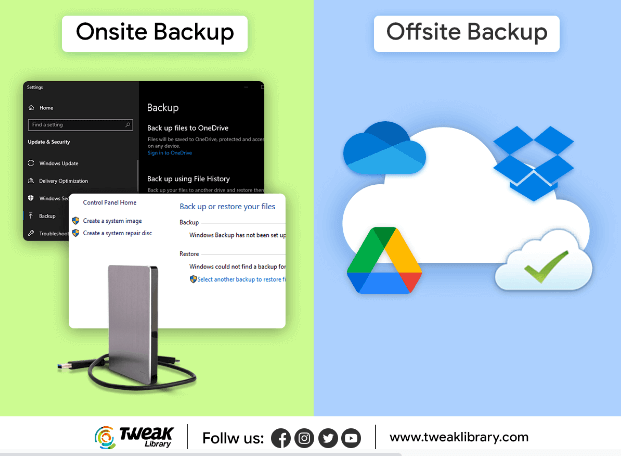

7. Cree múltiples copias de seguridad de datos

Ya sea a nivel organizacional o personal, las copias de seguridad de datos deben mantenerse en varios lugares para que, si los datos en un lugar se ven comprometidos, al menos tenga varias copias de seguridad a las que recurrir. Puede crear una copia de seguridad utilizando la función que le proporciona su sistema operativo, por ejemplo, los usuarios de Windows pueden usar la función de historial de archivos mejorado de Windows 10 y los usuarios de Mac pueden usar la máquina del tiempo. Sin embargo, incluso puede optar por utilidades especializadas para realizar copias de seguridad de datos en Android, Windows y Mac de forma cómoda y rápida.

Terminando:

En esta era digital, por un lado, a medida que los dispositivos y las aplicaciones hacen que las tareas sean cada vez más cómodas para nosotros, por otro lado, incluso los ciberdelincuentes se ven beneficiados. Esperamos que estos sencillos pasos lo ayuden a mantenerse alejado de peligros como la extorsión cibernética. Si te gustó la información de este blog, dale me gusta. También nos encantaría recibir sus aportes sobre cómo puede mantenerse a salvo de los extorsionadores cibernéticos. Deje caer sus sugerencias en la sección de comentarios a continuación.