La amenaza del ransomware: pague si alguna vez quiere volver a ver sus archivos

Publicado: 2017-06-07Tendrías que estar viviendo bajo una roca para no estar al tanto del ataque de ransomware WannaCry que ocurrió a principios de este año. Pero, por otro lado, también tendrías que estar viviendo debajo de una roca para que WannaCry siga estando al frente de tu mente.

Vivimos en un mundo donde la información fluye constantemente, con nuevos desarrollos en todo el mundo que se escuchan en cuestión de minutos. Entonces, sería completamente normal que la mayoría se hubiera olvidado de este ataque masivo. Sin embargo, tampoco sería prudente olvidarse de WannaCry y el concepto de ransomware porque ciertamente este no fue el primer ataque, ni será el último.

Con los ciberdelincuentes capaces de apuntar a uno de los sistemas operativos más utilizados y derribar 230,000 computadoras y negocios relacionados, el ransomware es una amenaza muy real, y una que no debe olvidarse.

¿Qué es el ransomware?

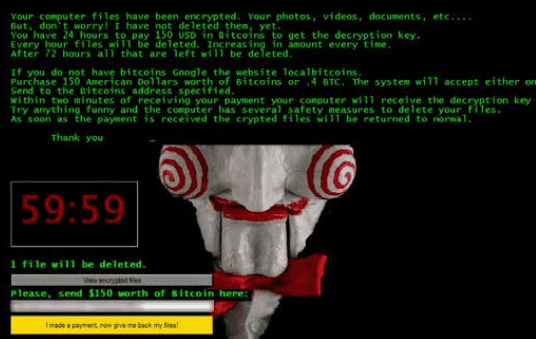

Bueno, lo más probable es que la mayoría sepa qué es Ransomware en este momento. Pero si no lo eres, es un buen momento para aprender. El concepto en sí es bastante básico y casi se explica por sí mismo con la palabra "rescate" justo en el nombre. Básicamente, el ransomware es como retener los archivos y la información en su computadora como rehenes y luego exigir un rescate para liberar al rehén. Pero, para ser aún más claros, dejemos de lado una definición técnica.

El ransomware es una "familia de errores informáticos" o software de ataque malicioso que, básicamente, bloquea un dispositivo infectado al cifrar todos los archivos y requiere una "clave de cifrado" específica para desbloquearlo. Ahora bien, esto no solo afecta a su antigua computadora de escritorio, sino que incluso podría afectar a su teléfono móvil, tableta o servidor.

Una vez que se cifra el dispositivo de punto final, el propietario o usuario del dispositivo no puede acceder a ningún archivo o función en ese dispositivo. Para recuperar el acceso a este dispositivo, el usuario debe pagar un "rescate", un monto de tarifa, para recibir acceso a sus archivos y dispositivo nuevamente.

Entonces, sin duda, la forma más fácil de entender el concepto es que alguien está reteniendo sus archivos o todo el dispositivo como rehén. Si no paga, nunca volverá a ver esas fotos de su hijo o, lo que es más importante, esos documentos increíblemente confidenciales relacionados con el negocio.

¿Qué tan grande es la amenaza?

Solo unos meses antes del ataque masivo de WannaCry, IBM Security publicó un informe que analizó de cerca el estado y el futuro de los ataques de ransomware. En el informe, "Ransomware: cómo los consumidores y las empresas valoran sus datos", IBM Security destacó información aterradora sobre la amenaza del ransomware.

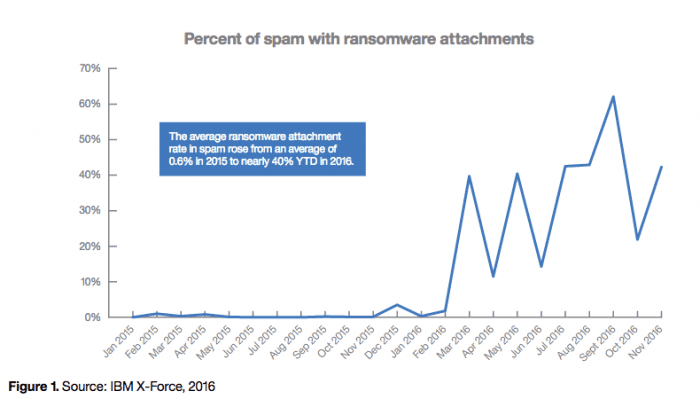

Desde el principio, el hallazgo más importante es que el ransomware está en aumento. Si bien el concepto original se remonta a 1989, cuando se envió por correo postal a las víctimas un disquete que contenía un "código de bloqueo", IBM Security señaló que los ataques de ransomware han sido cada vez más frecuentes desde 2014.

De hecho, señalaron que "el concepto ha ganado un 'tremendo impulso' con capacidades de cifrado mejoradas explotadas por los ciberdelincuentes y el uso creciente de criptomonedas como Bitcoin", o la tecnología de cadena de bloques subyacente. Pero los "ataques de ransomware de un solo paso se cuadruplicaron en 2016, con un promedio de 4.000 ataques por día".

El FBI incluso informó en 2016 que solo en los primeros 3 meses de 2016, se realizaron más de $ 209 MILLONES en pagos de ransomware en los Estados Unidos ". De hecho, este es un “aumento dramático del 771 por ciento sobre los $24 millones reportados” para todo el 2015.

El FBI estima que el ransomware está actualmente en el ritmo correcto para ser una fuente de ingresos de alrededor de mil millones de dólares para los ciberdelincuentes en 2016. Y como vimos en mayo de 2017, el FBI no está muy lejos. Así que sí, la amenaza es absolutamente enorme. No estamos hablando de pagos de $ 20: IBM Security señala que se han informado rescates tan bajos como $ 500, pero también tan altos como algunos casos que exigen millones . Dependiendo de su negocio, por supuesto, el rescate puede ser diferente, pero siempre duele.

¿Como funciona?

Ahora que tenemos una comprensión básica de lo que es un ataque de ransomware y sabemos que la amenaza es muy real, la siguiente pieza del rompecabezas sería comprender cómo se lleva a cabo exactamente este tipo de ataque. Después de todo, debe conocer a su enemigo para vencerlo, y comprender la causa raíz de los ataques de ransomware por sí solo puede ser suficiente para ayudar a prevenirlos.

Tal como escribí anteriormente en mi guía sobre seguridad de redes, el sentido común es la mejor práctica. Ninguna cantidad de seguridad, firewalls o controladores de borde de sesión mantendrán alejado a un intruso si alguien en la red simplemente abre la puerta de par en par y deja entrar al atacante. Aquí es donde entra el concepto de "ingeniería social", que implica engañar y manipular a las personas. compartir información confidencial o incluso permitir el acceso a sistemas restringidos.

El ransomware, como la mayoría de los ataques de software malicioso, es un poco como vampiros: se les debe invitar para obtener acceso. Si bien esta no es una analogía perfecta, ayuda a entender el punto. Un virus informático no puede simplemente descargarse en su máquina sin su consentimiento; por lo general, debe haber un punto de contacto, el más común de los cuales son los correos electrónicos no deseados con archivos adjuntos, en los que IBM Security también ha notado un aumento.

¿Conoces ese correo electrónico sospechoso que recibiste de esa dirección que se parece un poco a la de Becky, pero tiene un archivo adjunto extraño? No lo abra, no descargue el archivo adjunto, ni siquiera lo mire. Según IBM, los correos electrónicos no solicitados y el spam son la principal causa de que el ransomware ingrese a su red.

Abra un correo electrónico o descargue un archivo adjunto, y el Ransomware acaba de recibir acceso a su máquina. A partir de ahí, este software malicioso puede escanear los sistemas de archivos en el punto final "y encontrar todas las ubicaciones donde la víctima guarda los archivos, incluidas las instantáneas y los archivos de respaldo, así como los repositorios de red e incluso las unidades externas conectadas al punto final".

Una vez que encuentra todo, el malware puede saltar de un dispositivo a otro en la red, el cifrado se hace cargo y bloquea todo su sistema o información valiosa, y ahora tiene que pagar para recuperarlo. Pero, esto no cuenta exactamente toda la historia. De hecho, según Malwarebytes Labs, WannaCry ni siquiera comenzó con un archivo adjunto de correo electrónico incompleto.

¿Cómo se propagó WannaCry hasta ahora?

Después de todo, no es como si 230 000 personas abrieran el mismo correo electrónico que permitió que WannaCry entrara en sus máquinas. Una vez más, según Malwarebytes, la idea es que se usaron prácticas y software complicados de la NSA para encontrar puntos débiles en las redes.

“Este gusano desagradable se propagó a través de una operación que busca puertos SMB públicos vulnerables, y luego utiliza el presunto exploit EternalBlue filtrado por la NSA para ingresar a la red y el (también alegado por la NSA) DoublePulsar exploit para establecer la persistencia y permitir la instalación. del ransomware WannaCry”.

Ahora, esto es un poco técnico y si desea profundizar aún más en los detalles, Malwarebytes hace un gran trabajo al desglosarlo todo. Sin embargo, lo importante a tener en cuenta es que WannaCry no comenzó con un correo electrónico, por lo que, si bien es una fuente importante, no es la única ni la más temida. WannaCry fue el "vampiro" que evolucionó para encontrar su propia manera única de entrar en una casa en lugar de tener que ser invitado a entrar. Ah, y WannaCry usó exploits "armados" (las cosas de EternalBlue y DoublePulsar) de la NSA; eso también es importante tener en cuenta .

Comunicaciones unificadas y ransomware

Entonces, puede estar pensando que el ransomware solo se puede usar para bloquear sus computadoras para evitar el acceso a los archivos y los dispositivos en sí. Bueno, esa es una de las mayores preocupaciones, pero en un mundo siempre conectado de soluciones en la nube, no es la única preocupación. De hecho, VoIP y Comunicaciones Unificadas tienen específicamente una amenaza de ransomware única.

Solo durante WannaCry, los hospitales informaron que no solo se vieron afectadas las computadoras, sino también los sistemas de telefonía de los hospitales. Este tipo de software puede extenderse a casi cualquier dispositivo o sistema conectado, incluidas las soluciones de comunicaciones unificadas que usamos todos los días en nuestro negocio. Los ataques de VoIP van en aumento, y cada teléfono de escritorio que ha conectado a su red que no está debidamente protegido permite puntos de acceso adicionales a su red. También hay ataques de Skype y Type, en los que las personas que llaman pueden descubrir lo que estaba escribiendo mientras hablaba por teléfono para permitirles el acceso no autorizado a una red.

Malwarebytes también señala que el ataque WannaCry aprovechó protocolos específicos, específicamente el "protocolo SMB". Explican que SMB se usa para transferir archivos entre computadoras, y es una configuración habilitada con mayor frecuencia en los dispositivos de forma predeterminada, a pesar de la falta de necesidad del protocolo. Malwarebytes recomienda específicamente que los usuarios deshabiliten SMB, "y otros protocolos de comunicación si no están en uso".

Reduzca el riesgo, proteja su negocio

Entonces, como le dirá cualquier experto en seguridad, la primera y quizás la más fuerte línea de defensa es simplemente la educación. Si somos conscientes de las amenazas potenciales que acechan a la vuelta de la esquina, somos conscientes de cómo estas amenazas se abren paso en nuestras redes y cómo evitar que estas amenazas infecten nuestros dispositivos.

Pero simplemente decirle a su equipo que no abra ningún correo electrónico incompleto no es suficiente. Todos cometemos errores y, al final del día, podría ser un error honesto que conduzca a una infección masiva. Por otro lado, como vimos con WannaCry, estos ataques de ransomware están llegando incluso a las computadoras. Entonces, ¿cómo nos protegemos contra una amenaza tan masiva? Hay algunas prácticas básicas que podemos tener en cuenta.

- Actualizar TODO

Una y otra vez veo personas que ignoran esas advertencias de actualización en sus teléfonos y computadoras, y una y otra vez veo problemas emergentes que se resolvieron con estas últimas actualizaciones. Puede ser molesto, puede quitarle algo de tiempo a su día, pero necesita actualizar sus dispositivos. Por más molesto que sea para Microsoft forzar actualizaciones en las computadoras con Windows 10, tienen razón. Si hay una falla de seguridad, debe corregirse, y esas correcciones vienen en esas aburridas actualizaciones de la computadora. Demonios, justo después de WannaCry, Microsoft siguió adelante y parcheó Windows XP, un sistema operativo en su mayoría abandonado. Mantenerse. Todo. Arriba. A. Fecha.

- Copia de seguridad de TODO

Hay dos tipos de personas: las que hacen copias de seguridad de sus datos y las que no han tenido la traumatizante experiencia de perder sus datos. Cuando su negocio depende de cierta información crítica dentro de estos sistemas para seguir operando en el día a día, debe hacer una copia de seguridad de todo. Si el ransomware ataca y no puede poner su sistema principal en línea, al menos tiene una red de seguridad a la que recurrir si su copia de seguridad está actualizada y es segura. Dado que el ransomware puede pasar de un dispositivo a otro en la misma red, las copias de seguridad deben mantenerse en ubicaciones únicas y seguras en redes seguras que no estén relacionadas con la infraestructura de la red principal. Ah, y los datos no se respaldan a menos que se guarden en TRES ubicaciones. La redundancia es la clave.

- Implementar y mantener software de seguridad

Aunque he hablado sobre el software de seguridad antes, vale la pena mencionarlo nuevamente. El uso de software antivirus y de detección de malware actualizado instalado en todos los puntos finales de los empleados, una recomendación directa de IBM Security, es la mejor manera de comenzar. IBM también le recomienda ir un paso más allá y configurar análisis periódicos, así como actualizaciones automáticas para todo el software antivirus. Además del antivirus y el software de detección, los guardianes de la red, como los firewalls de hardware o software mencionados anteriormente y los controladores de borde de sesión, ayudarán a mantener alejados a los ojos no deseados. Considere también una VPN para usuarios móviles y remotos.

- Crear y mantener un plan de respuesta a incidentes

Este punto coexiste con la formación y capacitación del personal, y debe incluirse en la planificación general en lo que respecta a la seguridad. Incluso con todas las medidas implementadas para prevenir un ataque, es probable que todavía ocurra uno. Establezca un plan de respuesta a incidentes para que los equipos clave sepan cómo reaccionar rápidamente para evitar el mayor daño posible. Lo más importante, en caso de un ataque, DETENGA LA PROPAGACIÓN. Desconecte todos los dispositivos, manténgase alejado de la red y use dispositivos móviles o personales. Una sola máquina infectada que se mantiene conectada puede hacer que toda la red se infecte en cuestión de minutos, y esto contribuye a la pesadilla de seguridad de un lugar de trabajo exclusivo de BYoD.

- Deja de acumular exploits

Esto, por supuesto, no se aplicará a todos, o incluso a muchos, negocios en absoluto. Pero al final del día, debemos dejar de acumular vulnerabilidades potenciales y malware conocido en un intento de convertir estas herramientas en armas. Este fue un punto fuerte del presidente de Microsoft, Brad Smith, y uno que vale la pena repetir. Las hazañas armadas de la NSA supuestamente se usaron en WannaCry y, por supuesto, podrían usarse una y otra vez.

Una amenaza real que no va a desaparecer

Como podemos ver claramente, el ransomware es sin duda una gran amenaza. Y, como también podemos ver claramente, el ransomware no va a desaparecer pronto. De hecho, es más probable que esperemos ver un aumento en los ataques de ransomware en los próximos años, como ya hemos visto desde 2014. Desafortunadamente, no existe una defensa perfecta, pero prepararse para un desastre de cualquier manera es mejor que esperar. algo que suceda primero.

Si WannaCry no es la llamada de atención que su empresa necesita para tomarse la seguridad en serio, es de esperar que no sea demasiado tarde una vez que ocurra otro ataque masivo. Ya vimos que un exploit llegó a 230 000 computadoras en todo el mundo. ¿Quién sabe cuán masivo y perjudicial podría ser el próximo ataque?