L'état du BYoD en 2017 : Comment sécuriser votre cauchemar de sécurité

Publié: 2017-03-10Nous avons déjà beaucoup parlé des tendances, en examinant à la fois les tendances UC 2017 et même les tendances de collaboration d'équipe 2017. Cependant, une tendance massive sur laquelle nous ne nous sommes pas encore concentrés est l'adoption de politiques BYoD. Alors que le concept de mobilité devient plus souhaitable au sein de la main-d'œuvre, le concept d'apporter votre propre appareil au travail prend tout son sens.

Bien sûr, l'un des avantages les plus évidents est la réduction des coûts pour les employeurs, qui n'ont plus à payer les téléphones portables ou les postes de travail secondaires de leurs équipes. Croyez-le ou non, cependant, l'économisation n'est pas la principale raison pour laquelle de plus en plus d'entreprises adoptent cette politique. La satisfaction des employés, la mobilité et la productivité sont les trois principaux avantages du BYoD.

Cependant, dans le même temps, les inconvénients sont tout aussi flagrants. Il est logique qu'une entreprise hésite à adopter cette approche puisque la sécurité et la confidentialité sont les principales préoccupations. Nous avons récemment examiné le rapport BYoD Spotlight du Crowd Research Partner, qui met en évidence les préoccupations et les avantages de ce type de politique. Nous voulions développer le rapport, partager nos principaux points à retenir et offrir un aperçu de la meilleure façon pour votre entreprise de sécuriser son réseau tout en évoluant vers une culture d'apport personnel.

Le risque en vaut-il la peine ?

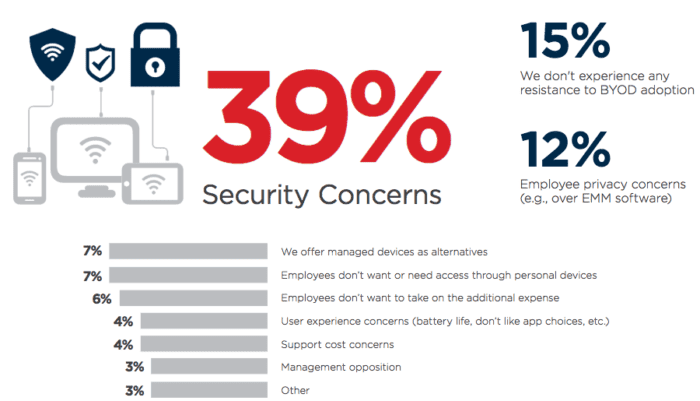

Si votre entreprise a fonctionné sans l'approche BYoD pendant de nombreuses années, vous vous demandez probablement : "Pourquoi s'en soucier ?" La possibilité accrue d'une faille de sécurité vaut-elle vraiment la peine de donner aux membres de votre équipe la liberté d'utiliser leurs propres téléphones ? Bien que nous ayons souligné les avantages et les inconvénients du BYoD dans le passé, cela vaut la peine d'y revenir. Après tout, beaucoup pensent que cette approche promeut le concept de shadow IT — le concept d'employés adoptant leurs propres solutions sans consulter l'informatique. Sans aucun doute, la plus grande résistance à l'adoption de ces politiques découle de problèmes de sécurité.

Cela peut entraîner des problèmes de compatibilité, des obstacles à la collaboration et, bien sûr, des problèmes de sécurité. Par exemple, Cisco Spark est un choix incroyable pour toute équipe qui souhaite une sécurité intense. Slack, en revanche, est loin d'être stellaire en matière de sécurité. Cette lacune a provoqué une explosion d'alternatives Slack axées sur la sécurité. Toutes vos communications sécurisées disparaissent dès qu'une équipe décide d'utiliser Slack sur Spark, même si les autres équipes utilisent cette dernière.

Les recherches de Crowd ont conclu que « 12,1 milliards d'appareils mobiles seront utilisés d'ici 2018 ; la moitié des employeurs du monde exigeront le BYOD d'ici 2017 ; 67 % des DSI et des professionnels de l'informatique sont convaincus que la mobilité aura autant, voire plus, d'impact sur leur organisation qu'Internet dans les années 1990. »

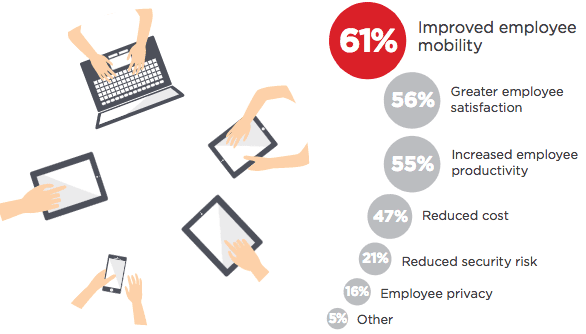

De manière réaliste, les avantages que votre équipe peut tirer de ces politiques peuvent l'emporter sur les problèmes de sécurité. Crowd a remarqué qu'une approche BYoD fournit :

- Mobilité accrue

- Amélioration de la satisfaction des employés

- Un gain de productivité important

- Des économies, bien sûr

Maintenant, la satisfaction peut sembler une mesure superficielle au premier abord, mais il a été prouvé à maintes reprises que des travailleurs heureux sont des travailleurs productifs. Comme je l'ai dit dans le passé, l'expérience utilisateur est essentielle : si une application ou une solution est compliquée, personne ne l'utilisera. Forcer vos employés à utiliser les mêmes appareils, éventuellement obsolètes, peut contrarier les employés à combattre la technologie plus souvent qu'à faire le travail. Vous trouverez ci-dessous les résultats d'une enquête dans laquelle les entreprises ont été interrogées sur ce qui, selon elles, serait le plus grand avantage de ce type de politique :

Il convient de noter que ces pourcentages ne totalisent pas 100 % car certaines entreprises qui ont participé à l'enquête ont sélectionné plusieurs aspects. Cela ne fait que souligner davantage les avantages d'une approche BYoD.

Donc, si vous cherchez à être une entreprise de pointe et à tirer parti de tous les avantages possibles, on peut dire sans risque de se tromper que l'adoption de l'approche d'apport personnel permettrait à vos employés de se concentrer sur leur travail. Cela conduit à des équipes heureuses, productives et accomplies.

Risques à considérer

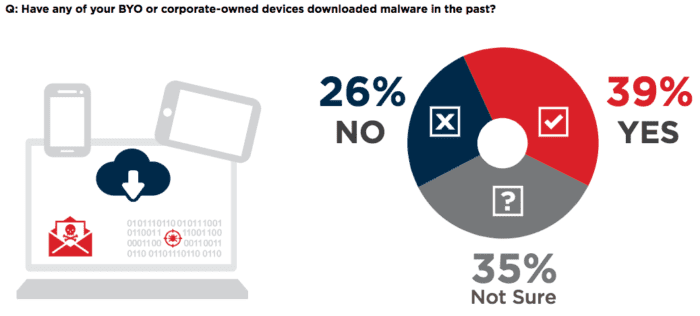

Comme nous l'avons évoqué précédemment, les risques majeurs associés à une approche BYoD concernent la sécurité et la confidentialité. Ce sont deux sujets incroyablement vastes, mais il est possible de condenser les deux. Permettre aux concurrents d'accéder au coffre-fort secret métaphorique de votre entreprise en est un exemple flagrant. Ainsi, chaque entreprise doit planifier son approche BYoD de la bonne manière. Les logiciels malveillants, en général, sont une préoccupation majeure. En fait, 39 % des entreprises interrogées ont déclaré avoir trouvé un appareil BYO sur leur réseau qui avait téléchargé des logiciels malveillants.

Le risque d'attaques de ransomwares est également une préoccupation croissante. Il s'agit d'attaques au cours desquelles des pirates s'introduisent dans votre réseau pour le fermer (ou une partie de celui-ci) ou pour recueillir des informations et les garder toutes en otage. Ces attaquants obligent votre entreprise à payer un joli centime pour récupérer vos affaires. Cependant, quelle que soit l'attaque, la grande majorité des entreprises affirment que les problèmes de sécurité sont leur plus grande barrière BYoD.

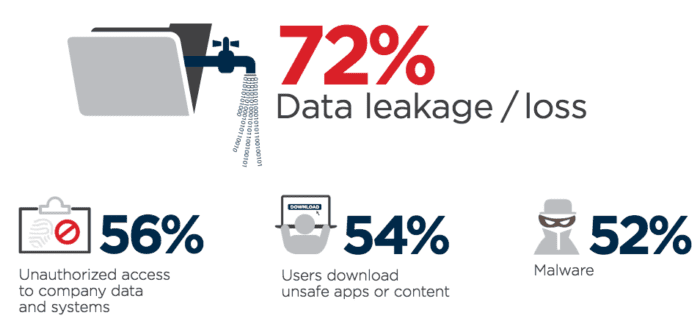

Plus précisément, ce que les entreprises craignent le plus, ce sont les fuites et les pertes de données. L'idée de permettre à des personnes non autorisées d'accéder aux informations cruciales et privées de votre entreprise est un obstacle de taille à surmonter. Ces risques comprennent :

- Fuite ou perte de données

- Accès non autorisé aux données et aux systèmes de l'entreprise

- Les utilisateurs téléchargent des applications dangereuses et accèdent à du contenu non autorisé

- Logiciels malveillants et autres logiciels infectieux, tels que les rançongiciels mentionnés précédemment

- Appareils perdus et volés

- Exploits de vulnérabilité dans les appareils non sécurisés

- L'incapacité de contrôler la sécurité des terminaux

- Garantir un logiciel de sécurité à jour sur chaque appareil

- Conformité à la réglementation

- Attaques de réseau via Wi-Fi non sécurisé

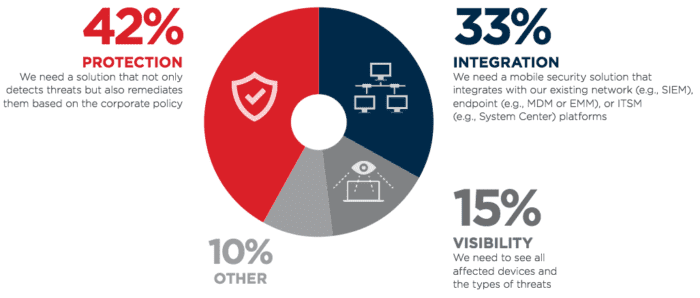

Au-delà des problèmes de sécurité, la plupart des entreprises citent l'intégration comme étant le deuxième obstacle le plus important. Les intégrations nous permettent de faire des choses comme reconstruire Slack pour convenir aux travailleurs distants. Nous savons tous à quel point les intégrations sont importantes. Les entreprises interrogées ont déclaré qu'une solution de sécurité mobile pouvant s'intégrer à leur réseau et à leur pile d'applications existants est une priorité élevée.

Les entreprises sont également préoccupées par la visibilité sur le réseau de toute menace ou appareil compromis. En fait, 35 % des entreprises ont indiqué que le BYoD avait besoin de ressources informatiques supplémentaires pour gérer la sécurité mobile. C'est un très bon point : la sécurité peut être coûteuse, chronophage et détourner l'attention des priorités supérieures de votre entreprise.

Cependant, en examinant ci-dessous, vous verrez que la protection de vos applications et de votre réseau BYoD n'a pas besoin d'être compliquée.

Prenez le contrôle et sécurisez votre réseau BYoD

Un bureau BYoD ne signifie pas nécessairement un trou noir de cauchemars de sécurité. (Nous laisserons cela à l'IoT.) Tout comme nous en avons discuté avec la protection de votre réseau VoIP, les politiques et pratiques de sécurité les plus simples aideront à tout verrouiller. Maintenant, le bon sens est finalement la meilleure défense lorsqu'il s'agit de protéger vos données. Ainsi, avant tout, assurez-vous que vos équipes d'apporteurs ont le moins de marge d'erreur possible.

Établir des pratiques et des protocoles de sécurité appropriés

Je ne parle pas de protocoles comme SIP et H.323, qui permettent à votre service VoIP d'exister, mais de bonnes directives à l'ancienne. Sans aucun doute, le plus grand risque dans cette approche viendra de ne pas réglementer la façon dont les équipes fonctionnent et utilisent leurs appareils personnels. Comme toute autre chose dans la vie, ignorer le problème ne le fera pas disparaître.

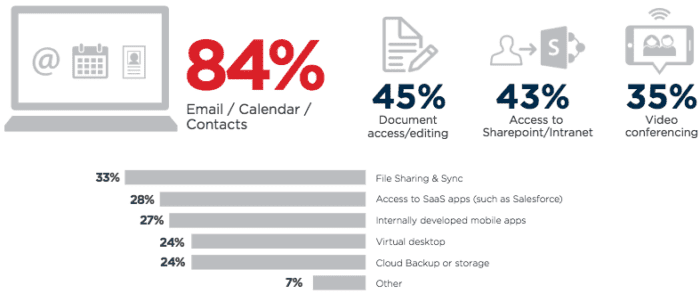

Ci-dessus se trouve un autre ensemble de résultats d'enquête dans lequel les entreprises ont classé leurs fonctions idéales d'un appareil BYO et ce pour quoi elles permettraient à leurs équipes d'utiliser leurs appareils. Ces aspects sont importants à prendre en compte lors de l'examen des politiques, des directives et des applications ou fonctions approuvées. En règle générale, les règles et réglementations que votre entreprise (en particulier votre service informatique) choisit d'adopter doivent varier en fonction de ces fonctions et rôles spécifiques de l'équipe.

Consignes d'utilisation acceptées :

Commencez dès le début. Déterminez ce qui est et n'est pas considéré comme une utilisation acceptée pour votre équipe. Définissez clairement l'utilisation commerciale acceptable avec des activités spécifiques qui soutiennent directement ou indirectement votre entreprise. Limiter, mais pas interdire purement et simplement, la communication personnelle pourrait aider à établir comment vos employés devraient voir le BYoD.

Bien sûr, limiter l'accès au Web est un bon début ; cependant, des études ont montré que la navigation sur le Web peut être bénéfique pour la productivité, alors n'en faites pas trop. Plus important encore, limitez comment et quand vos équipes peuvent stocker ou transmettre des informations sensibles sur leurs appareils mobiles. Les contrôles de sécurité de routine sont une excellente politique pour s'assurer que chaque appareil est à jour et conforme aux directives.

Critères pour les applications autorisées :

Il est impossible d'interdire toutes les applications et d'empêcher vos équipes d'installer leurs favoris sur leurs appareils personnels. Cela dit, fournissez des critères sur ce qui devrait être utilisé pour le travail et essayez d'établir une cohérence à tous les niveaux. Comme nous en avons discuté précédemment, le shadow IT peut être un gros problème.

S'assurer que toutes vos communications se produisent sur la même plate-forme est important pour la maintenance de la sécurité. Il est également possible de simplement interdire les applications qui ne proviennent pas de fournisseurs réputés, tels que Google Play ou l'App Store d'Apple. Certains appareils permettent même au service informatique d'activer ou de désactiver les téléchargements d'applications à partir d'emplacements non officiels.

Pratiques de départ des employés :

Lorsqu'un employé quitte l'équipe, son appareil peut toujours contenir toutes ses informations, données, communications et fichiers liés à l'entreprise. La première étape que votre entreprise peut prendre est d'établir une politique pour les employés qui quittent. Une politique de départ des employés est l'une des meilleures pratiques de sécurité que votre entreprise peut utiliser.

Il n'est pas réaliste de demander aux employés qui partent de tout effacer de leur appareil personnel, mais supprimer au moins toutes les communications et applications professionnelles est logique.

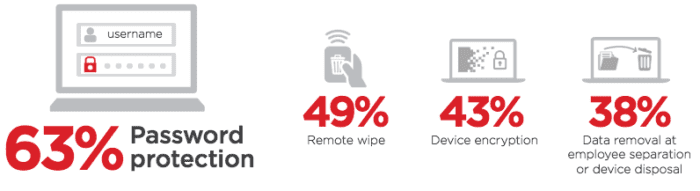

Politiques de mot de passe :

La plupart des gens tiennent les mots de passe pour acquis - ils réutilisent ceux dont ils se souviennent le plus facilement. Nous pourrions entrer dans une discussion entière sur les meilleures pratiques de mot de passe, mais c'est un autre sujet pour un autre jour. Qu'il suffise de dire qu'un moyen simple de rester au top des mots de passe est d'établir une politique de temps limité.

Au minimum, votre politique doit exiger que les employés changent régulièrement leurs mots de passe et exiger un ensemble strict d'exigences de mot de passe pour empêcher de simples attaques par force brute.

Contrôles de sécurité de routine :

C'est une chose d'employer un ensemble de lignes directrices et de politiques, mais c'en est une autre de les appliquer. Après tout, à quoi servent vos règles si personne ne les suit parce que personne ne les applique ? Une grande entreprise avec le luxe d'un service informatique bénéficiera d'une équipe dédiée à assurer les meilleures mesures de sécurité.

De manière réaliste, cependant, toute entreprise de toute taille peut et doit établir des contrôles de sécurité simples. Une fois par mois, rassemblez votre équipe pour réinitialiser les mots de passe et revoir vos politiques. L'analyse seule peut aider votre entreprise, par exemple en améliorant vos rapports d'appels VoIP. Ci-dessous, nous discutons des outils disponibles pour des rapports d'audit puissants, qui incluent la journalisation, la surveillance et l'accès à distance.

Déployez et utilisez le bon ensemble d'outils

Il serait logique de suivre avec le bon ensemble d'outils pour le travail si votre entreprise veut établir des politiques d'utilisation appropriées.

C'est une idée large, mais l'utilisation de solutions axées sur l'entreprise aidera à minimiser à la fois les risques de sécurité et les problèmes de compatibilité entre les équipes. Les solutions de gestion des appareils mobiles sont le moyen le plus simple de tout regrouper sous un même toit. Cependant, votre entreprise n'a pas besoin de débourser pour assurer la sécurité de votre réseau avec les bonnes politiques. Celles-ci pourraient également être classées comme des mesures de contrôle des risques.

C'est une idée large, mais l'utilisation de solutions axées sur l'entreprise aidera à minimiser à la fois les risques de sécurité et les problèmes de compatibilité entre les équipes. Les solutions de gestion des appareils mobiles sont le moyen le plus simple de tout regrouper sous un même toit. Cependant, votre entreprise n'a pas besoin de débourser pour assurer la sécurité de votre réseau avec les bonnes politiques. Celles-ci pourraient également être classées comme des mesures de contrôle des risques.

Gestion des appareils mobiles :

Maintenant, ces solutions sont dans une classe à part. Généralement axés sur le marché des entreprises, ils peuvent être hors de portée de certaines petites équipes qui utilisent uniquement leurs téléphones et ordinateurs personnels. Cependant, si votre entreprise souhaite prendre la sécurité aussi au sérieux qu'elle le devrait, investir dans la bonne solution peut être très utile.

Ces outils peuvent être utilisés pour automatiser le processus de suppression des données professionnelles du téléphone d'un utilisateur. Ils peuvent même définir des règles de "geofencing", qui limitent l'accès des utilisateurs à leurs applications ou comptes professionnels. Certaines solutions populaires incluent SOTI MobiControl, Vmware AirWatch, Citrix XenMobile et Microsoft Intune.

Cryptage des données et des appareils :

Comme nous l'avons noté précédemment, toutes les entreprises ne ressentiront pas le besoin urgent d'investir dans une solution d'entreprise, mais cela ne les laisse pas sans alternative. Il est possible de mettre en place une solution sécurisée par vous-même en utilisant les bonnes méthodes de communication et le plus d'applications possible.

J'ai noté à plusieurs reprises à quel point Cisco Spark est sécurisé, mais pour souligner à nouveau : Cisco ne peut même pas voir vos communications. Vous pouvez garantir un chiffrement correct des appareils de différentes manières, mais l'une des plus abordables et des plus évidentes consiste à configurer un réseau privé virtuel (VPN), ce que toute entreprise devrait avoir.

Accès à distance à l'appareil :

L'accès aux appareils à distance existe en tant que catégorie à part entière et peut être utilisé pour un certain nombre de scénarios différents. Si vos employés mobiles ont besoin d'assistance ou d'assistance, les applications d'accès à distance aux appareils sont une aubaine pour les équipes informatiques. Ceux-ci peuvent également être utilisés pour assurer la sécurité et aider à supprimer les données des employés qui partent, ou pour s'assurer que les équipes suivent les directives appropriées.

Ces outils peuvent également faciliter les contrôles de sécurité de routine s'il s'agit d'une politique que votre entreprise souhaite déployer. Les outils d'effacement à distance sont également courants, et les deux peuvent généralement être classés dans la même catégorie.

Authentification à deux facteurs :

Si votre entreprise choisit de l'utiliser, l'authentification à deux facteurs fonctionnera de pair avec votre VPN. L'authentification à deux facteurs est l'un des moyens les plus simples de sécuriser encore plus vos comptes et vos appareils. Considérez cela comme la serrure à pêne dormant d'une porte d'entrée. L'authentification à deux facteurs oblige les utilisateurs à s'identifier par une deuxième mesure au-delà de leur mot de passe. En fait, Twilio et Nexmo sont deux des plates-formes les plus populaires qui rendent cela possible.

La façon dont les utilisateurs s'identifient dépend de l'application et du cas d'utilisation. Cependant, cela implique généralement l'envoi d'un code à durée limitée par appel téléphonique, SMS ou e-mail. Certaines entreprises peuvent même aller plus loin et équiper leurs équipes de porte-clés "authentificateurs" - qui génèrent une chaîne de nombres aléatoires chaque fois qu'un utilisateur se connecte ou établit une connexion VPN.

Pare-feu et antivirus :

Nous avons déjà examiné la différence entre les pare-feu logiciels et matériels et souhaitons souligner à nouveau à quel point ces outils sont cruciaux pour sécuriser votre réseau. Bien qu'il ne soit pas possible d'installer un pare-feu logiciel sur le téléphone mobile BYoD de chaque membre de l'équipe, la protection de votre réseau avec un pare-feu matériel ou même un contrôleur de session en bordure est l'un des meilleurs moyens de verrouiller l'ensemble de votre réseau.

Si votre entreprise utilise un pare-feu comme première et deuxième ligne de défense, il sera également configuré avec un VPN. Ces outils peuvent également aider à prévenir les redoutables attaques DDoS qui mettent à genoux même les plus grands réseaux. Les solutions antivirus sont un autre outil similaire qui fonctionne généralement de pair avec une configuration de pare-feu appropriée et doit être utilisée sur tous les appareils, dans la mesure du possible.

BYoD est là pour rester

Si votre entreprise cherche à obtenir un quelconque avantage, le BYoD vaut vraiment la peine d'être considéré. Comme nous l'avons vu, la grande majorité des entreprises utilisant cette politique voient les avantages l'emporter sur les préoccupations. La sécurité est extrêmement importante pour toute entreprise, et j'ai dit à maintes reprises que tout le monde doit la prendre au sérieux.

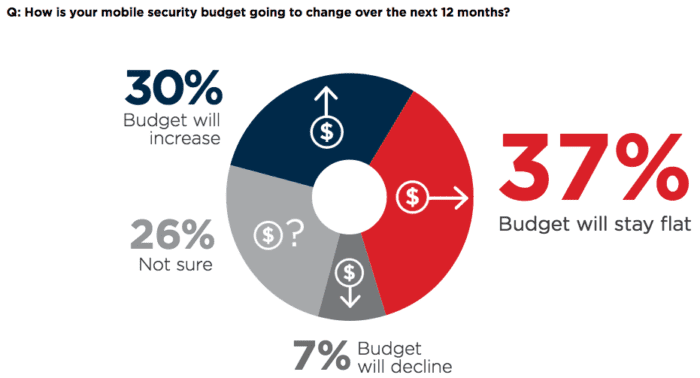

Cependant, cela ne signifie pas que votre entreprise ne peut pas tirer parti d'une approche BYoD. Des mesures de bon sens à elles seules contribueront grandement à garder vos données verrouillées. Il ne faut vraiment qu'un petit investissement, à la fois en temps et en argent, pour utiliser des pratiques de sécurité simples. Alors que 30 % des entreprises ont vu leur budget augmenter, elles sont encore plus nombreuses à voir leur budget stagner et 7 % à le voir diminuer. Dans l'ensemble, le BYoD est l'une des plus grandes tendances des communications unifiées et de la main-d'œuvre qui se développe parallèlement au concept de mobilité que nous chérissons désormais.

Cependant, cela ne signifie pas que votre entreprise ne peut pas tirer parti d'une approche BYoD. Des mesures de bon sens à elles seules contribueront grandement à garder vos données verrouillées. Il ne faut vraiment qu'un petit investissement, à la fois en temps et en argent, pour utiliser des pratiques de sécurité simples. Alors que 30 % des entreprises ont vu leur budget augmenter, elles sont encore plus nombreuses à voir leur budget stagner et 7 % à le voir diminuer. Dans l'ensemble, le BYoD est l'une des plus grandes tendances des communications unifiées et de la main-d'œuvre qui se développe parallèlement au concept de mobilité que nous chérissons désormais.

Presque tous les fournisseurs contemporains se concentrent sur la mobilité, et chaque entreprise devrait reconnaître les avantages qu'elle pourrait apporter à la table. L'état actuel du BYoD devrait être axé sur l'adoption croissante mais, plus important encore, sur la sécurité. Les entreprises ont le droit de se préoccuper de la sécurité, mais elles doivent également reconnaître à quel point il peut être simple de tout sécuriser. Ne laissez pas la peur d'un piratage détourné empêcher votre entreprise de prendre la bonne décision et d'employer les bonnes politiques pour votre équipe.