Le guide complet sur le masquage des données

Publié: 2020-03-04Qu'est-ce que le masquage de données ?

Le masquage des données est un processus de masquage ou de masquage des données d'origine avec les données modifiées. Dans ce cas, le format reste le même et seule la valeur est modifiée. Celles-ci sont structurellement identiques, mais la mauvaise version des données est utilisée pour la formation des utilisateurs ou les tests de logiciels. De plus, la cause principale est de protéger les données réelles dans les cas où elles ne sont pas nécessaires.

Bien que les organisations aient des règles et réglementations strictes pour assurer la sécurité de leurs données de production, cependant, en cas d'externalisation des données, des problèmes peuvent survenir. C'est pourquoi la plupart des entreprises ne se sentent pas à l'aise de montrer publiquement leurs données.

- Définition

- Qui utilise le masquage des données ?

- Les types

- Des outils pour performer

- Techniques à connaître

- Exemples de masquage de données

Qui utilise le masquage des données ?

Afin de se conformer aux Exigences Générales de Protection des Données (RGPD), les entreprises ont manifesté leur intérêt à appliquer le masquage des données pour assurer la sécurité de leurs données de production. Selon les règles et réglementations du GDPR, toutes les entreprises qui reçoivent les données des citoyens de l'UE doivent être très conscientes de la sensibilité de la question et prendre des mesures pour éviter tout inconvénient.

Par conséquent, il devient inévitable pour les entreprises qu'ils généralisent de protéger leurs données sensibles. En attendant, il existe différents types de données qui peuvent être utilisées, mais les suivantes sont les plus fréquemment utilisées dans les domaines commerciaux :

- Informations de santé protégées (PHI)

- Propriété intellectuelle (ITAR)

- Informations sur les cartes de paiement PCI-DSS

Tous les exemples ci-dessus relèvent de l'obligation qui doit être respectée.

Types de masquage de données

Le masquage des données est une technique spéciale appliquée pour rendre vos données inaccessibles aux utilisateurs hors production. Il devient populaire parmi les organisations, et la raison derrière cela est une menace croissante pour la cybersécurité. Ainsi, pour faire face à cette menace de données, la technique de masquage est appliquée. Il en existe différents types qui servent la même cause, mais leur manière de procéder reste différente. Maintenant, il existe deux types principaux, l'un est statique et le second est dynamique.

Masquage des données statiques

Dans le cas du masquage de données statiques, une copie de la base de données est préparée, et elle est identique à la base de données réelle à l'exception des champs qui doivent être truqués ou masqués. Ce contenu factice n'influence pas le fonctionnement de la base de données au moment des tests en conditions réelles.

Masquage dynamique des données

Dans le masquage dynamique des données, les informations importantes ne sont modifiées qu'en temps réel. Ainsi, les données d'origine ne seront vues que par les utilisateurs, tandis que les utilisateurs non privilégiés ne pourront voir que les données factices.

Vous trouverez ci-dessus les principaux types de masquage de données, mais les types suivants sont également utilisés.

Obfuscation des données statistiques

Les données de production de l'entreprise possèdent différents chiffres appelés statistiques. Le masquage de ces statistiques s'appelle l'obscurcissement des données statistiques. Les utilisateurs hors production ne pourraient jamais avoir une estimation des statistiques réelles dans ce type de masquage de données.

Masquage des données à la volée

Le masquage des données à la volée est appliqué là où le transfert de données d'environnement à environnement est effectué. Ce type est explicitement adapté aux environnements qui effectuent un déploiement continu pour des applications hautement intégrées.

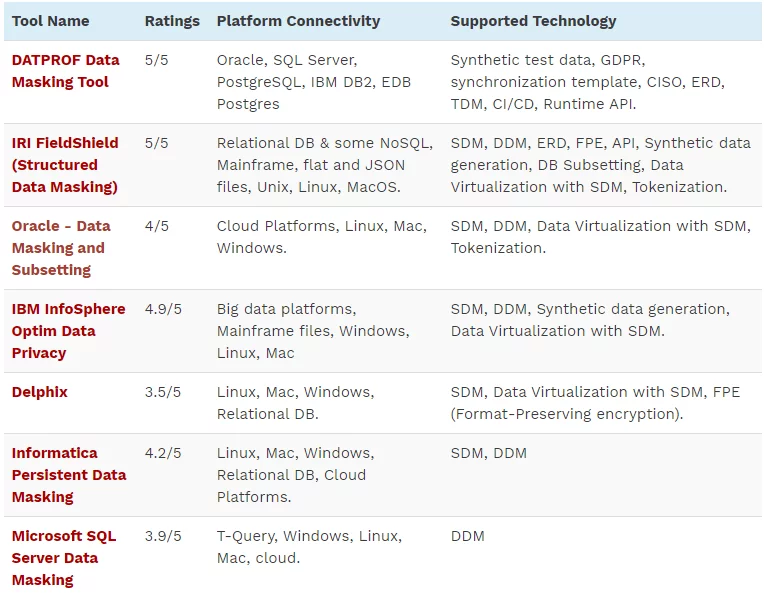

Outils de masquage des données

Comme nous le savons tous, la technologie évolue quotidiennement de manière persistante et les solutions à différents problèmes sont modifiées. Ainsi, les outils qui étaient disponibles ont ajouté un nouveau lot en eux avec une efficacité et une qualité de travail encore meilleures. Par conséquent, nous avons ici certaines des dernières solutions ou outils de masquage de données qui sont utilisés pour effectuer.

- Outil de masquage de données DATPROF

- Bouclier de champ IRI (masquage de données structurées)

- Masquage et sous-ensemble de données Oracle.

- Confidentialité des données IBM INFO SPHERE Optim

- Delphix

- Masquage des données Microsoft SQL Server

- Masquage des données persistantes

De plus amples détails sur les outils ont été donnés dans le tableau suivant :

Source : https://www.softwaretestinghelp.com/data-masking-tools/

Ce sont donc des outils bien connus, qui peuvent également être appelés solutions de masquage de données ou stratégie de masquage de données.

Techniques de masquage des données

Il existe de nombreuses techniques qui sont appliquées pour profiter de l'occasion. Au fil du temps, les défis s'agrandissent et les solutions se diversifient également.

Auparavant, peu de techniques étaient appliquées, mais il existe maintenant un certain nombre de techniques qui peuvent être mises en œuvre. De plus, l'objectif de l'utilisateur reste bien servi en utilisant toutes les techniques données, mais les fonctionnalités peuvent être différentes en cas de techniques différentes. Ainsi, certaines des techniques de masquage de données les plus célèbres ont été données ci-dessous :

mélanger

C'est l'une des techniques les plus utilisées. Dans cette technique, les données sont mélangées dans les colonnes. Mais ceci n'est pas utilisé pour les données à profil élevé, car le brassage peut être inversé en déchiffrant le code de brassage.

Chiffrement

C'est la technique la plus complexe. Habituellement, dans le chiffrement, l'utilisateur doit produire la clé pour visualiser les données d'origine. Mais, remettre la clé à quelqu'un qui n'est pas autorisé à voir les données d'origine, peut causer de sérieux problèmes.

Écart de nombre et de date

La stratégie de changement numérique est utile pour l'application aux champs liés à l'argent et à la date.

Masquage

Dans cette technique, toutes les données ne sont pas masquées. Certaines statistiques sont masquées, de sorte que la valeur d'origine ne peut pas être déterminée.

Annulation ou suppression

Cette technique est uniquement utilisée pour éviter la visibilité des différents éléments de données. C'est la technique la plus simple qui peut être utilisée pour appliquer le masquage des données. Mais, afin de trouver les données visibles, la méthode de rétro-ingénierie peut être appliquée. Donc, ce n'est pas vraiment adapté aux données sensibles.

Règles complexes supplémentaires

Des règles complexes supplémentaires ne peuvent pas être qualifiées de technique. Mais ce sont les règles qui peuvent être appliquées à tout type de masquage pour le rendre plus invincible contre toute intrusion d'un utilisateur non autorisé. Ces règles incluent les règles de synchronisation interne des lignes, les règles de synchronisation interne des colonnes, etc.

Substitution

C'est la technique de masquage la mieux adaptée. Dans cette technique, toute valeur statistique authentique est ajoutée pour masquer les données d'origine. De cette façon, l'utilisateur non authentique ne trouve pas cette valeur douteuse, et les données restent également conservées. Cette technique est appliquée dans la plupart des cas où une information sensible doit être cachée.

Exemples de masquage de données

Il existe différents outils et logiciels, et les exemples varient également selon l'outil ou le logiciel utilisé. De plus, le masquage des données peut être effectué de manière statique ou dynamique à l'aide de tous les outils mentionnés ci-dessus. Le résultat sera le même dans chaque cas.

Auparavant, la plupart des entreprises étaient hors de ce système, mais pour le moment, il n'y a que 114 grandes organisations aux États-Unis qui utilisent le masquage de données Oracle pour sécuriser leurs informations vis-à-vis des utilisateurs non productifs. De plus, il y aura maintenant une explosion persistante du nombre d'entreprises qui auraient tendance à adopter cette technologie, car la sécurité ne peut être compromise.

Dernières pensées

Après avoir parcouru tout l'article, vous avez compris la sensibilité et l'importance. Donc, afin d'améliorer encore, nous allons ici vous parler des meilleures pratiques de masquage des données comme dernier mot :

Rechercher des données

Il s'agit de la première étape dans laquelle vous devez trouver les données qui semblent sensibles et doivent être masquées.

Trouver la technique appropriée

Après avoir vu la nature des données, vous pouvez choisir l'une des techniques qui ont été données ci-dessus dans l'article. Compte tenu des circonstances, il sera facile de trouver une technique de masquage appropriée.

Mise en œuvre du masquage

Cela ne fonctionnera pas pour une grande organisation qui utilise un seul outil de masquage. Mais cela doit être fait avec une bonne planification et des outils divers. Par conséquent, pour avoir les meilleures solutions de masquage de vos données, vous devez vous pencher sur les besoins de votre future entreprise.

Résultats des tests de masquage des données

C'est la dernière étape. Une assurance qualité et des tests sont nécessaires pour s'assurer que les dispositions de dissimulation donnent les résultats souhaités.

Autre ressource utile :

3 types de techniques et d'outils d'anonymisation des données à prendre en compte

5 avantages d'une stratégie concrète de gestion des risques de cybersécurité

4 questions à poser pour assurer la protection et la confidentialité des données