Piratage éthique : le guide complet

Publié: 2022-02-13Vous voulez apprendre le piratage éthique ? Ce didacticiel vous donnera des détails complets sur le piratage, les types de piratage, le piratage éthique, comment devenir un pirate informatique professionnel et les meilleurs cours de piratage éthique pour les professionnels de la cybersécurité grâce auxquels vous deviendrez un pirate informatique certifié. Nous vous offrons 10 cours payants et 5 cours gratuits.

Les données sont le nouveau pétrole qui fait tout bouger dans le monde. C'est la devise la plus importante lorsqu'il s'agit de la croissance de toute organisation. Cela en fait également l'actif le plus vulnérable de toute organisation, car il est toujours sous le radar des pirates et des cybercriminels.

Selon une étude récente, "la cybercriminalité affectera 6 billions de dollars par an d'ici 2021". Le chiffre semble plus étonnant par rapport aux 3 000 milliards de dollars de 2015. Cela fait de la sécurité de l'information l'un des domaines les plus en vogue actuellement.

Le rôle d'un hacker éthique est de comprendre les bogues, les failles et les failles des murs de sécurité d'une entreprise et de les corriger. Pour y parvenir, ils doivent être capables de comprendre les nuances et les subtilités de la cybersécurité et tout ce qui va avec.

La cybersécurité est un domaine spécialisé dans la sécurisation des actifs numériques de l'organisation. L'étude de la cybersécurité comprend la formation d'individus aux compétences d'un pirate informatique éthique. Il existe plusieurs façons de devenir un hacker éthique. Nous discuterons du meilleur cours de piratage éthique disponible pour les professionnels de la cybersécurité.

- Lire : 8 meilleures façons d'empêcher le piratage de votre PC ou Mac ou de votre activité en ligne

- 7 meilleures façons d'empêcher le piratage de votre téléphone Android

Table des matières

Qu'est-ce que le piratage ?

Le piratage est une activité consistant à identifier la faiblesse des ordinateurs et des réseaux privés pour extorquer la sécurité des ordinateurs afin d'obtenir un accès non autorisé à vos données personnelles et professionnelles. De plus, ils prennent le contrôle de votre ordinateur et volent toutes les informations confidentielles, et essaient de les vendre sur le dark web. Après avoir été piraté. vous perdez le contrôle de votre pc et ne pouvez accéder à rien. Le piratage se fait à l'aide de nombreux algorithmes pour déchiffrer les mots de passe et la sécurité de l'ordinateur ou de tout autre réseau privé.

Hacker est la personne qui utilise ses compétences en programmation informatique et ses connaissances des systèmes de sécurité pour exploiter le système de sécurité afin de voler des informations et des données personnelles inconnues. Certains utilisent leurs compétences de piratage pour de bonnes raisons, comme la sécurisation de vos systèmes et sites Web, mais certains utilisent leurs compétences de manière incorrecte pour obtenir un accès non autorisé à des systèmes, serveurs et sites Web inconnus afin de voler leurs données confidentielles.

Il existe de nombreuses méthodes pour pirater un système ou un site Web et selon la méthode, les pirates sont également classés. Les différents types de pirates sont listés ci-dessous.

- Pirates au chapeau blanc

- Pirates au chapeau noir

- Pirates du chapeau gris

- Enfants de script

- Pirates au chapeau vert

- Pirates du chapeau bleu

- Hackers Red Hat

- Hackers parrainés par l'État/National

- Hacktiviste

- Lanceur d'alerte

Qu'est-ce que le piratage éthique

Le piratage éthique est une méthode de piratage qui est principalement utilisée pour pénétrer et tester légalement leur système de sécurité afin de trouver les faiblesses. Les hackers éthiques sont également connus sous le nom de White Hat Hackers. Ils utilisent leurs compétences informatiques pour de bonnes choses par rapport au mal. Il existe des opportunités d'emploi dans le secteur informatique pour ceux qui ont des compétences en piratage éthique et qui utilisent des outils de pénétration ou de stylet pour pirater. Ils utilisent ces outils pour développer une contre-sécurité afin de défendre leurs systèmes et serveurs contre les attaques.

Les pirates utilisent un ensemble d'outils standard pour pénétrer dans les systèmes. Selon le type de serveur ou de système à tester ou à pénétrer, l'outil est sélectionné et utilisé. Mais, la plupart des pirates commencent leurs tests de pénétration à l'aide de l' outil de distribution du système d'exploitation Linux . Au fil du temps, la distribution Linux est devenue obsolète et les professionnels préfèrent un autre outil appelé "Kali distro".

De nos jours, sur Internet, vous pouvez trouver gratuitement de nombreux outils de piratage qui contiennent une grande quantité de logiciels malveillants. D'autre part, certains des outils populaires peuvent également contenir des logiciels malveillants. Donc, avant d'utiliser un outil de piratage, assurez-vous qu'il ne contient aucun logiciel malveillant ou tout type de code conçu pour pirater les pirates. Pour cette raison, les professionnels écrivent leur propre code pour développer les outils permettant d'éviter les problèmes de confiance.

Que font les hackers éthiques

Les Ethical Hackers sont des professionnels dans le domaine du Ethical Hacking et ils utilisent leurs compétences pour la bonne cause. Ils sont certifiés en piratage éthique et ils ont toute autorité pour utiliser des outils de piratage dans toute mesure. Ils utilisent leurs compétences et leurs techniques pour casser les systèmes de sécurité et prendre le contrôle des Black Hat Hackers, qui ont l'intention de faire de mauvaises choses. La principale chose que font les hackers éthiques est de protéger leurs propres serveurs et systèmes contre les attaques et d'être prêts pour les contre-attaques.

Qu'est-ce qu'un hacker éthique certifié

Certified Ethical Hacker (CEH) est la qualification attribuée à un Ethical Hacker en réalisant un test sur ses compétences en informatique et en piratage informatique. Ce certificat est délivré par l'EC-Council en organisant un examen. Le code de l'examen Certified Ethical Hacking est 312-50. Ce n'est pas une tâche facile de devenir un hacker éthique certifié. Vous devez démontrer des connaissances en matière de sécurité des systèmes informatiques et trouver la faiblesse de ceux-ci et fournir un document complet sous forme de rapport. Les hackers éthiques certifiés ont plus d'opportunités de travailler dans une entreprise ou une organisation.

Qu'est-ce que le piratage Black Hat

Le Black Hat Hacking est un type de méthode de piratage ou un modèle similaire au White Hat Hacking (Ethical Hacking). Mais les intentions sont différentes les unes des autres. Le Black Hat Hacking est principalement utilisé dans le mauvais sens ou pour une mauvaise cause, comme le vol d'informations sensibles d'un individu ou d'une organisation. Les pirates qui utilisent Black Hat Hacking sont connus sous le nom de pirates Black Hat. Ils utilisent leurs connaissances informatiques bien connues pour leurs propres profits et gains en les utilisant pour de mauvaises intentions. Ils volent même les données de la banque et des fonds.

Les Black Hat Hackers pénètrent dans d'autres ordinateurs ou serveurs, qu'il s'agisse d'un individu ou d'une organisation, en déployant les systèmes de sécurité. Ils traquent et volent des informations sensibles sur ces ordinateurs et vendent ces informations volées sur le marché noir pour leur croissance personnelle. D'autre part, plutôt que de vendre, ils font chanter les propriétaires de ces informations pour qu'ils répondent à leurs demandes.

Le principal motif des Black Hat Hackers est de voler des informations sensibles aux industries, aux banques et à bien d'autres. Et faire des profits à partir de ces informations volées.

Qu'est-ce que le piratage de chapeau gris

Grey Hat Hacking n'est rien d'autre que profiter de l'expérience de piratage en faisant des expériences en utilisant des failles sur un site Web ou sur un ordinateur. Les pirates utilisant ce Grey Hat Hacking relèvent du groupe des Grey Hat Hackers. Ce Grey Hat Hacking se situe entre le White Hat (Ethical Hacking) et le Black Hat Hacking. Ces pirates n'utiliseront pas leurs compétences de piratage pour une mauvaise cause. Ils trouvent juste un moyen de pirater simplement en utilisant certaines des faiblesses présentes dans les systèmes.

Grey Hat Hackers trouve la faiblesse présente dans le système et la signale aux propriétaires du système. Ils utilisent leurs compétences à la fois pour de bonnes et de mauvaises intentions. En fonction de leur utilisation, ils sont classés. Lorsqu'un pirate informatique pirate les systèmes pour ses propres gains ou besoins personnels, il est alors appelé Grey Hat Hackers.

Le motif principal d'un Grey Hat Hacker est d'aimer expérimenter des serveurs et des systèmes en utilisant ses failles, sa faiblesse et sa sécurité de crack et trouve du plaisir dans le piratage. Ils n'essaieront pas de voler ou de voler des informations sensibles aux gens ni de les aider.

Qu'est-ce que Script Kiddies

Comme tout le monde sait qu'avoir à moitié connaissance de toute information sera très toxique et dangereux. Script Kiddies appartient à cette catégorie. Ce sont des hackers immatures et débutants dans le domaine du piratage. Les Script Kiddies ne sont pas des hackers qualifiés, mais ils piratent en utilisant un outil déjà créé. Ils piratent les outils de piratage et les scripts de codage des autres pirates et les utilisent pour pirater des systèmes, des sites Web et des réseaux. La seule chose que font les Script Kiddies est d'attirer l'attention des autres avec leurs compétences de piratage débutant.

La principale chose que font les Script Kiddies est de pirater d'autres systèmes, réseaux ou sites Web sans avoir une connaissance et une idée appropriées du processus impliqué dans le piratage. L'outil le plus utilisé dans Script Kiddle est le DoS (Denial of Service) ou l'attaque DDoS (Distributed Denial of Service). Le but de cette attaque est d'inonder l'adresse IP en créant un trafic très important qui entraîne des plantages.

Qu'est-ce que le Green Hat Hacking ?

Le piratage vert est la méthode de piratage effectuée par les nouveaux apprenants qui ne sont pas très conscients des systèmes de sécurité et des actions internes du Web. Les pirates utilisant cette méthode sont connus sous le nom de Green Hat Hackers. Ceux-ci sont connus sous le nom de «débutants» dans le domaine du piratage, car ils en sont aux premiers stades du piratage. Ils utilisent leurs compétences de piratage pour ne pas nuire intentionnellement à la société ou aux personnes. Mais dans certains cas, leurs actions deviennent dangereuses et créent un impact énorme en raison d'un manque de connaissances sur la recherche et la correction de l'erreur.

Vous pouvez avoir un doute - "Est-ce qu'un Green Hat Hacker est similaire à Script Kiddies?". Fondamentalement, ils se ressemblent tous les deux, mais certainement pas. Parce que les Script Kiddies sont des pirates amateurs qui utilisent d'autres scripts de piratage en les téléchargeant à partir d'autres sources. Alors que Gren Hat Hackers crée son propre script de piratage et l'utilise. C'est la principale différence entre les Script Kiddies et les Green Hat Hackers. De plus, les Green Hat Hackers apprennent le piratage par le biais d'établissements d'enseignement certifiés et de sources d'apprentissage appropriées. Mais les Script Kiddies apprennent le piratage en lisant des articles en ligne sur des sites Web et en regardant des vidéos YouTube.

Qu'est-ce que le Blue Hat Hacking ?

Le piratage des systèmes de sécurité à l'aide d'un outil de pénétration est connu sous le nom de Blue Hat Hacking. Il est similaire au piratage éthique (White Hat Hacking). Ces Blue Hat Hackers sont classés en deux types. L'un est Revenge Seekers et l'autre est Outside Security Professionals. Il n'y a pas beaucoup de différence entre leurs outils et leurs techniques, mais la seule différence est le but pour lequel ils les utilisent.

Chercheurs de vengeance

Les pirates de ce type utilisent leurs compétences de piratage pour pénétrer à travers le système de sécurité et voler les données ou informations confidentielles d'autrui et les publier dans les médias publics pour nuire à la réputation. Il peut s'agir d'un individu, d'une organisation, d'une institution. De plus, après avoir piraté leurs serveurs ou leurs comptes, ils publient et envoient des messages inappropriés, des e-mails de ces profils pour se venger.

Professionnels de la sécurité externes

Les Blue Hat Hackers de ce type sont appelés par une organisation ou une entreprise pour tester leur logiciel pour détecter toute erreur avant de le publier sur le marché. Ils utilisent des outils de piratage pour vérifier les capacités et les faiblesses de ce logiciel et en font rapport à l'entreprise. Parfois, les entreprises organisent des rassemblements de Blue Hat Hackers pour effectuer des tests sur leurs serveurs et leurs systèmes.

Microsoft organise également ces types de rassemblements Blue Hat Hacker pour tester ses programmes Windows. Ainsi, les Blue Hat Hackers sont également connus sous le nom de Blue Hat Microsoft Hackers.

Qu'est-ce que le piratage Red Hat

La méthode de piratage utilisée contre les Black Hat Hackers pour faire tomber leurs serveurs est connue sous le nom de Red Hat Hacking. Ce sont comme le piratage éthique en faisant du bien à la société. Les pirates Red Hat sont très agressifs en attaquant les pirates destinés à faire pour une mauvaise cause. Ils utilisent des chemins extrêmes et illégaux pour détruire les Bad Hackers. Ils choisissent n'importe quel chemin pour faire de bonnes choses.

Red Hat Hackers utilise divers outils pour décomposer les serveurs de Black Hat Hackers, certains d'entre eux sont répertoriés ci-dessous

- Lancer des attaques DDoS (Distributed Denial of Service)

- Infecter les systèmes des pirates malveillants avec des logiciels malveillants

- Utilisez les outils pour prendre le contrôle des systèmes Hackers pour le détruire

Qu'est-ce que le piratage parrainé par l'État/National ?

Le piratage parrainé par l'État/national est le piratage légal effectué par les pirates travaillant sous l'égide du gouvernement pour sécuriser leurs données. Ils effectuent également des cyberattaques sur des serveurs et des systèmes d'autres pays dans le but de leur propre sécurité. Ces pirates parrainés par l'État/national ont des pirates agréés et ils ne seront pas arrêtés par la police lorsqu'ils utilisent des hacks dans leur propre pays. Ils ont accès à toutes les ressources nécessaires au piratage et peuvent utiliser n'importe quel type d'outil.

State/National Sponsored Hackers travaille sous l'égide du gouvernement ou de l'organisation pour sécuriser ses informations contre les attaques et obtenir des informations sur les cyberattaques avant qu'elles ne se produisent.

Qu'est-ce que l'hacktivisme

Le hacktivisme est l'activité d'utilisation abusive du système informatique et des serveurs pour des raisons politiques, religieuses et sociales. Les pirates qui pratiquent l'hacktivisme sont connus sous le nom de hacktivistes. Les hacktivistes utilisent les compétences de piratage non seulement pour leurs intentions personnelles mais aussi pour les intentions de groupe. Il s'agit d'une activité numérique non violente effectuée pour le gain de justice pour une cause collective. La surcharge du site Web, le plantage du site, la fuite d'informations confidentielles et sensibles font partie de l'activité de Hacktivism.

Les attaques ou outils utilisés par un Hacktiviste sont les attaques DDoS, Doxxing et Defacement.

Qu'est-ce qu'un lanceur d'alerte

La personne qui pourrait être un employé d'une entreprise ou d'un organisme gouvernemental, divulguant des informations au public ou à l'autorité de leur entreprise ou organisation respective sur des activités illégales telles que la corruption, la fraude, etc. Avant d'introduire des lanceurs d'alerte dans l'entreprise, ils doivent passer par des lois et des accords distincts et cela permet à l'entreprise de protéger les dénonciateurs contre la perte de leur emploi. En outre, ils ont la possibilité de déposer une allégation ou une plainte auprès des autorités supérieures contre une entreprise ou un département individuel.

Ces dénonciateurs sont de deux types. Elles sont

Dénonciateurs internes

Les dénonciateurs qui signalent les activités illégales aux autorités supérieures ou supérieures d'une organisation ou d'une entreprise sont appelés dénonciateurs internes.

Dénonciateurs externes

Les dénonciateurs externes sont le type de dénonciateurs qui révèlent leurs méfaits à des personnes extérieures à l'organisation comme les médias, les hauts fonctionnaires, etc.

Comment devenir un hacker éthique professionnel

Avant de devenir un hacker éthique, vous devez connaître tous les détails liés au cours, à l'examen de certification, aux rôles professionnels et également décider du domaine dans lequel vous souhaitez travailler. Suivez simplement les étapes ci-dessous pour savoir comment devenir un hacker éthique professionnel. .

Étape 1 : Connaître les types de pirates informatiques

Tout d'abord, vous devez connaître les types de pirates et leurs opportunités. Il y a beaucoup d'emplois disponibles dans le secteur gouvernemental, les banques, l'armée et certaines organisations privées.

Étape 2 : Sélectionnez la zone que vous souhaitez travailler

Sélectionnez le domaine dans lequel vous souhaitez travailler principalement avec du matériel ou des logiciels et analysez les exigences de base pour devenir un professionnel dans ce domaine. Il est également préférable d'acquérir les connaissances de base dans les domaines du matériel et des logiciels. Vous devez connaître tous les composants et fonctions du système sur lequel vous souhaitez travailler.

Étape 3 : En savoir plus sur le système d'exploitation LINUX

LINUX est un système d'exploitation open source qui offre une sécurité renforcée pour l'appareil. C'est le meilleur système d'exploitation utilisé pour le piratage et il fournit également des exemples d'outils pour les pirates. Donc, vous devez connaître le système d'exploitation LINUX sans sauter.

Étape 4 : Apprendre les langages de programmation

En tant que hacker, vous devez apprendre le langage de programmation C le plus élémentaire, notamment C++, Python, Java, etc. La plupart du temps, les pirates utilisent le langage python pour pirater des appareils ou tout logiciel. Donc, mieux vaut maîtriser le langage Python. Y compris ces langages de programmation, il vaut mieux connaître le chiffrement et le déchiffrement. Le cryptage aide à sécuriser les données, et il est également important de supprimer le cryptage de certaines données, mots de passe, etc.

Étape 5 : Apprenez le meilleur cours de piratage

Il existe une grande variété de cours disponibles sur le piratage éthique. Sélectionnez celui que vous voulez et acquérez les connaissances de ce cours et devenez un hacker professionnel. Vous pouvez obtenir des cours premium et gratuits dans les sections suivantes de ce didacticiel.

Étape 6 : Connaître le réseau

Le piratage consiste à jouer avec les réseaux. Il est donc plus important d'apprendre les concepts du réseau, comme la façon dont ils sont créés et protégés. Vous devez avoir une connaissance de base de la mise en réseau, des types, des protocoles, etc. La connaissance de ces concepts est bénéfique pour pirater facilement l'appareil via le réseau.

Étape 7 : Vulnérabilités

Recherchez les vulnérabilités en analysant le système ou le réseau, car ce sont les failles d'un système qui sont responsables d'un piratage facile. Créez vous-même des vulnérabilités et observez comment elles affectent le système.

Étape 8 : Faites des expériences et entraînez-vous par vous-même

Après avoir pris connaissance de l'information, il est préférable de travailler dessus pour savoir ce qui se passe réellement. Continuez à pratiquer dans divers environnements. Faites des expériences sur le matériel et le logiciel de l'appareil pour prendre le contrôle de l'appareil et protéger l'appareil contre le piratage.

Étape 9 : Obtenez une certification

Passez un test C|EH et obtenez un certificat de hacker éthique. Cela vous aiderait à réussir dans votre profession.

Étape 10 : Connectez-vous avec d'autres pirates

Enfin, la chose la plus importante que vous voulez faire est de toujours rester en contact avec la communauté des hackers. Il vous aide à acquérir plus de connaissances en échangeant et en partageant des informations et vous pouvez également travailler en équipe.

Meilleurs cours de piratage éthique pour les professionnels de la cybersécurité

Didacticiel vidéo

Nous avons fourni cet article sous la forme d'un didacticiel vidéo pour la commodité de nos lecteurs. Si vous êtes intéressé par la lecture, ignorez la vidéo pour le moment et regardez-la après avoir lu cet article.

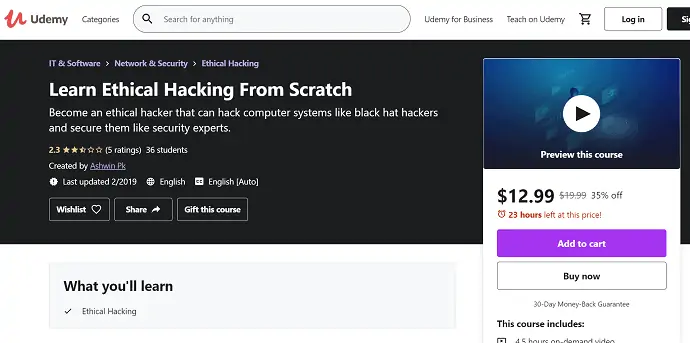

1.Apprenez le piratage éthique à partir de zéro : Udemy

Cette formation sur le piratage éthique est proposée par Udemy. Il couvre tout ce qui concerne les tests d'intrusion, le piratage et d'autres sujets connexes. Le cours est conçu pour les nouveaux entrants. Il se concentre sur les approches pratiques de l'étude et donne un aperçu de la communication entre les appareils sur le même réseau. Ce cours vous aidera à apprendre le piratage éthique à partir de zéro.

Niveau : Débutant

Note : 4,5

Durée : 14,5 heures (environ)

2.Apprentissage LinkedIn - Cours de formation sur le piratage éthique - Lynda

LinkedIn est sans conteste la meilleure plateforme disponible pour que les individus puissent évoluer dans leur carrière professionnelle. LinkedIn Learning est également l'un des meilleurs et des plus appréciés des professionnels en matière de cours de piratage éthique et de formation au piratage.

Niveau : Intermédiaire-Avancé

Note : 4,5

Durée : 6 semaines / 5-6 heures hebdomadaires (environ)

3. Spécialisation en cybersécurité - Coursera

La spécialisation en cybersécurité est un niveau supérieur aux certifications de base. Ce cours de spécialisation en cybersécurité de Coursera est recommandé aux personnes déjà présentes dans le secteur de la cybersécurité qui cherchent à améliorer leurs compétences. Le cours couvre des problèmes importants tels que les systèmes sécurisés et les interactions utilisant la cryptographie.

Niveau : Intermédiaire

Note : 4.4

Durée : 8 mois/2 heures par semaine (environ)

4. Cours de formation sur les tests d'intrusion et le piratage éthique

Leo Dregier est un nom bien connu sur la scène du piratage éthique. L'expert en cybersécurité a créé le cours complet sur les tests d'intrusion qui se décline en 19 modules. Le cours est conçu pour les professionnels qui sont déjà dans le domaine ainsi que pour les personnes qui débutent.

Niveau : Débutant-Avancé

Note : 4,5

Durée : 23 heures (environ)

5.Le cours complet de préparation à l'examen de certification Ethical Hacker

Ce cours est également proposé par Udemy.com. Ceci est très élémentaire pour les tests de certification de piratage éthique. Le cours de 16,5 heures couvre des sujets essentiels qui sont essentiels à la cybersécurité. Cependant, le cours exige une connaissance des systèmes de détection d'intrusion, des pare-feu, des antivirus et d'autres jargons de sécurité de base.

Niveau : Intermédiaire-Avancé

Note : 4.3

Durée : 16,5 heures (environ)

6.Le cours complet de piratage éthique : débutant à avancé

Ce cours est également l'un des cours phares de piratage éthique d'Udemy. Le cours a été organisé par l'expert vétéran du piratage éthique, Ermin Kreponic. Étant donné que le cours de 24 heures est dispensé par le leader de l'industrie lui-même, il est court, net et précis.

Niveau : Débutant-Avancé

Note : 4.3

Durée : 24,5 heures (environ)

7. Cybersécurité pour les managers : un manuel

Quand il s'agit d'apprendre, pourquoi ne pas apprendre des meilleurs dans le domaine ! Le cours a été présenté par des experts de l'industrie du Massachusetts Institute of Technology. Il comprend la gestion des risques de cybersécurité, les implications pratiques des compensations de confidentialité et les approches de gestion de la cybersécurité ainsi que d'autres éléments clés.

Niveau : Débutant-Avancé

Note : 4,5

Durée : 23 heures (environ)

8. Bases de la cybersécurité : une approche pratique

Le cours d'approche pratique de certification de hacker éthique certifié est proposé par l'Université Carlos III de Madrid. Le cours forme également les étudiants sur les menaces de cybersécurité courantes qui affligent le monde. Cela en fait l'un des choix les plus populaires parmi les candidats.

Niveau : Intermédiaire

Note : 4,5

Durée : 6 semaines / 5-7 heures par semaine (environ)

9.Spécialisation en piratage pour débutants

Le cours mentionné est offert par des pirates réputés dans l'industrie du piratage éthique. Grâce à son approche centrée sur les problèmes et à son apprentissage discret, le cours a été un succès auprès des étudiants. Si vous cherchez à gagner le maximum dans le minimum de temps possible, vous devriez consulter ce cours.

Niveau : Débutant

Note : 4,5

Durée : 2,5 heures (environ)

10.Cours de piratage et de correctifs

Le cours Hacking and Patching est le cours en ligne ouvert le plus massif en matière de piratage éthique. Il est idéal pour les apprenants qui s'intéressent à la technique d'injection de commandes. Le cours de piratage et de correction enseigne également aux étudiants le dépôt du système Linux, le masquage des chevaux de Troie, les modèles de conception de sécurité, etc.

Niveau : Intermédiaire

Note : 3.9

Durée : 17 Heures (environ)

5 cours gratuits de piratage éthique et de cybersécurité en ligne

1. Piratage éthique avec l'appareil Hak5 - Udemy

Le piratage éthique avec l'appareil Hak5 est le cours de piratage gratuit disponible dans Udemy. Ce cours vous aide à en savoir plus sur l'USB Rubber Ducky, le câble O.MG, etc. Vous pouvez également obtenir des informations complètes sur l'importance de la sécurité physique et les raisons de ne pas connecter les périphériques externes inconnus.

Niveau : Débutant

Note : 4.7

Durée : 1h 7 min (environ)

2. Piratage éthique - Attaque par injection SQL - Udemy

Ethical Hacking - SQL Injection Attack est un cours en ligne gratuit sur le piratage éthique proposé par Udemy. Cela fournit les informations nécessaires pour savoir comment un site Web est attaqué et piraté par les attaques par injection - Test de pénétration de la base de données. À la fin de ce cours, vous serez en mesure d'utiliser les outils de test d'intrusion de la base de données kali Linux et pourrez également effectuer des attaques par injection SQL.

Niveau : Débutant

Note : 4,5

Durée : 57 minutes (approximative)

3. Hacker éthique – Alison

Ethical Hacker est un cours en ligne gratuit qui vous aide à apprendre les bases du piratage éthique et la cybersécurité des systèmes et des réseaux avec ce hack éthique. Vous pouvez également en apprendre davantage sur la reconnaissance, les protocoles, le piratage Windows, les technologies Web d'attaque et les réseaux sans fil de test de stylet.

Niveau : Débutant

Note : 5

Durée : 5-6 heures (environ)

4. Introduction au piratage éthique - Excellent apprentissage

Introduction to Ethical Hacking by Great Learning est un cours en ligne gratuit sur le piratage éthique (White Hat Hacking). Dans le scénario actuel, la plupart des organisations et des entreprises recherchent des pirates éthiques pour sécuriser leurs données confidentielles et sensibles contre les attaques. Ce cours vous aide à en apprendre davantage sur les principes fondamentaux, les processus et les résultats du piratage éthique.

Niveau : Débutant

Note : 4.48

Durée : 2,5 heures de contenu vidéo (environ)

5. Introduction à l'informatique et à la cybersécurité - Cybrary

Introduction à l'informatique et à la cybersécurité est un cours en ligne gratuit proposé par Cybrary pour acquérir des connaissances et en savoir plus sur les éléments de base nécessaires. Grâce à ce cours, vous pourrez en apprendre davantage sur plusieurs outils de cybersécurité tels que Network Administrator, Incident Responder, System Administrator (SysAdmin), Penetration tester, Cloud Engineer, Cybersecurity Manager et Privacy Analyst.

Niveau : Débutant

Note : 4.4

Durée : 1Hr 41 Min (approximatif)

Meilleurs cours de piratage éthique pour les professionnels de la cybersécurité - FAQ

Le piratage est-il une bonne carrière ?

Oui, c'est une bonne carrière si vous êtes intéressé par le domaine du piratage éthique et de la cybersécurité, mais cela nécessite une grande connaissance de l'ensemble du domaine informatique.

Le piratage nécessite-t-il du codage ?

Les compétences en programmation et les compétences SQL sont essentielles pour devenir un hacker efficace.

Quel type de piratage est illégal ?

Lorsqu'un pirate tente de pénétrer dans un système sans autorisation, cela est considéré comme illégal. Ces types de pirates sont appelés Black Hat Hackers.

Quel langage les hackers utilisent-ils ?

Python est le langage utilisé par les hackers. Étant donné que Python est si largement utilisé par les pirates, il existe une multitude de vecteurs d'attaque différents à prendre en considération.