Comment chiffrer les données conformes HITECH et HIPAA [Guide]

Publié: 2020-03-02Si votre entreprise travaille dans un domaine qui utilise les données des patients, il existe des règles de sécurité HIPAA que vous devez suivre. Deux lois protègent les dossiers de santé électroniques. HIPAA, qui a été créé sous l'administration Clinton, a été conçu pour les patients avec un système de santé numérique fiable, même lorsqu'ils étaient entre deux emplois. La loi HITECH, qui a été instituée sous l'administration Obama, a été conçue pour consolider les faiblesses de HITECH et faciliter l'adoption des dossiers numériques par les organisations de soins de santé.

Ces deux lois protègent les données de santé des Américains en établissant des règles pour la gestion des informations sensibles. Étant donné que les deux lois stipulent que les organisations doivent remplir des accords commerciaux pour gérer les informations de santé américaines, même les organisations offshore sont responsables. Il ne suffit pas de protéger les données client sécurisées telles que les enregistrements d'appels et les enregistrements en les chiffrant lorsqu'elles sont au repos. Les entreprises doivent également protéger les données lors de leur transmission. La conformité est le seul moyen d'éviter des sanctions sévères.

HIPAA et HITECH sont également conçus pour offrir aux clients un confort supplémentaire. Les actes permettent aux patients de consulter leurs informations de santé à leur convenance avec un identifiant d'utilisateur fourni. Les informations de santé protégées électroniquement (ePHI) sont des données sensibles, et la conformité vous protégera, vous et vos employés, de toute responsabilité future.

La conformité garantit également que les informations médicales peuvent être partagées numériquement avec les professionnels de la santé et les patients. Les services validés pour le partage d'informations médicales sur des plateformes numériques sont appelés services de télésanté, et ces technologies de communication protègent la voix, les données et toutes les images contre les violations de données.

- Qu'est-ce que l'HIPAA ?

- Qu'est-ce que HITECH ?

- Quel est l'impact de la conformité HITECH-HIPAA sur les entreprises ?

- Garanties pour chiffrer les dossiers médicaux

- Garanties techniques

- Sauvegardes physiques

- Garanties administratives

- Les données chiffrées protègent les organisations

- Façons de chiffrer les données

- Comment crypter les données sur PC ?

- Comment cryptez-vous les données sur les appareils mobiles ?

- Comment chiffrez-vous les données en transit ?

- Quelles sont les meilleures pratiques de chiffrement ?

- Investissez dans un logiciel de chiffrement haut de gamme

- Gérer les clés intelligemment

- Testez la sécurité quotidiennement

- Mettre en œuvre l'authentification des utilisateurs

- Pourquoi devriez-vous chiffrer vos données ?

- Protège l'entreprise de toute responsabilité

- Simplifie la mise en œuvre de nouvelles technologies

- Garantit l'archivage des données d'enregistrement des appels

- Rester conforme à HITECH et HIPAA permet d'économiser de l'argent

Qu'est-ce que l'HIPAA ?

La loi sur la portabilité et la responsabilité de l'assurance maladie a été la première tentative du Congrès pour aider les individus à conserver leurs dossiers de santé et leur assurance entre les emplois. La loi initiale a été adoptée en 1996 et a été mise à jour en 2003 et 2005. En plus de faciliter le maintien de l'assurance maladie pour les employés et anciens employés, HIPAA est également une loi qui protège les informations en utilisant des technologies telles que les réseaux privés virtuels (VPN) et cryptage de la sécurité de la couche de transport (TLS).

- VPN : les réseaux privés virtuels cryptent les données confidentielles lorsqu'elles circulent sur le réseau et en dehors.

- TLS : la sécurité de la couche de transport est un protocole qui utilise des chiffrements pour chiffrer les données des patients. Certains algorithmes qui génèrent des chiffrements sont moins sécurisés que d'autres.

HIPAA affecte directement les plans de santé, les prestataires de soins de santé et les centres d'échange de soins de santé. Au départ, la loi ne couvrait pas les associés commerciaux de ces organisations. Toute information accessible sur des appareils mobiles doit utiliser des identifiants d'utilisateur pour les titulaires de soins de santé et les patients. Les violations de données ont tendance à se produire au niveau de l'appareil, et les protocoles de cryptage et les techniques de cryptage au niveau du réseau garantissent que les appareils des patients et de l'entreprise ne causeront pas de vulnérabilités. Les politiques « Apportez votre propre appareil » doivent exiger l'installation d'un logiciel de cryptage.

Les violations de la loi HIPAA peuvent être coûteuses - en mai 2019, Touchstone Medical Imaging s'est vu infliger une amende de trois millions de dollars pour avoir utilisé un centre de données tiers qui a exposé les dossiers de santé électroniques (HER) de plus de 300 000 patients.

Qu'est-ce que HITECH ?

La loi sur les technologies de l'information sur la santé pour la santé économique et clinique a été initialement conçue pour fournir aux organisations de soins de santé et à leurs associés des raisons financières de mettre à jour les données de leurs patients. Les architectes de HITECH ont reconnu qu'il fallait des protections plus fortes à une époque où il y avait un échange accru d'informations électroniques sur la santé. HITECH a été initialement adopté sous l'administration Obama en 2009.

Les organisations de santé qui passent au numérique avec leurs données reçoivent des récompenses en espèces du gouvernement, mais toutes les organisations concernées sont responsables du traitement en toute sécurité des dossiers de santé protégés des patients. Il existe quatre niveaux de violation pour les entreprises de soins de santé et leurs partenaires associés qui reflètent le niveau de responsabilité en cas de violation. Au niveau maximum, la pénalité pour une seule faille de sécurité est de 1,5 million de dollars. Il est essentiel de comprendre que HITECH place le fardeau de la responsabilité sur les épaules de l'organisation et de ses employés et les tient responsables en cas de négligence délibérée.

Quel est l'impact de la conformité HITECH-HIPAA sur les entreprises ?

Votre entreprise doit garantir une conformité totale si vous travaillez, même de manière indirecte, avec les données médicales des patients. Cela inclut les données directes ou même les enregistrements d'appels qui peuvent contenir des informations sur les plans de santé ou les antécédents médicaux des patients. Par exemple, le simple fait d'utiliser une application largement utilisée comme Facetime exposera votre entreprise à des sanctions si un aspect quelconque des données médicales des patients est discuté à l'aide de la plateforme. L'utilisation de tout logiciel qui n'est pas validé pour la télésanté par HIPAA ou HITECH est une violation majeure de la réglementation fédérale.

En 2013, le département américain de la Santé et des Services sociaux (HHS) a publié une version mise à jour de la règle omnibus HITECH-HIPAA qui a effectivement augmenté le nombre d'entreprises touchées par les deux lois. Même si c'était il y a quelques années, il est tout à fait possible qu'une entreprise nage dans les eaux HITECH-HIPAA et ne sache pas qu'elle est soumise aux politiques de ces lois sur la conformité des soins de santé.

Ainsi, si vous tombez dans la classification des entités couvertes par la HIPAA, ce qui signifie que vous êtes soit une organisation de soins de santé, un centre d'échange de soins de santé, un administrateur de plan de santé ou un associé commercial de l'une de ces organisations, vous devrez vous assurer conformité précise ou être responsable. Selon la loi, les associés commerciaux doivent signer un accord d'associé commercial (BAA) afin qu'ils comprennent qu'ils sont responsables de la gestion défectueuse des données ePHI.

Les violations de données se produisent à un rythme croissant, mais avec le bon niveau de cryptage et le fournisseur de communication correctement sélectionné, vous serez en mesure de vous protéger et de protéger vos données. Chaque année, le secrétaire du HHS publie des directives aux entités de soins de santé concernées. En vous tenant au courant, vous serez alerté de tout changement apporté aux politiques fédérales qui pourraient avoir changé.

Dans le domaine des communications unifiées, il existe une grande variété de technologies capables d'envoyer des données. Cela comprendra les SMS de l'entreprise, les formulaires électroniques et les logiciels de vidéoconférence. Chacun d'entre eux transmet des données pertinentes sur les canaux de communication Internet, ce qui signifie que chaque aspect de la technologie de communication devra être entièrement conforme. Voici quelques-unes des fonctionnalités UC qui doivent être chiffrées pour protéger les données de santé des patients :

- Les textes

- Appels vocaux

- Enregistrements d'appels

- Télécopies

- Messages vocaux

- Vidéoconférences

- Chats

- Partage de fichiers

Cryptage à chaque étape

De plus, le chiffrement doit se produire lorsque les données sont au repos ainsi que lorsqu'elles sont en transit.

Au repos

C'est lorsque les données sont stockées dans un emplacement statique, comme sur un serveur. Les données au repos sont simplement conservées pour une utilisation future, et le cryptage est utilisé pour garantir que les pirates VoIP utilisant des portes dérobées qui pourraient avoir surgi en raison de la perte de paquets ne pourront pas accéder aux données qui sont stockées. Les attaquants apprécient ce type de données car elles ont tendance à être plus complètes.

En transit

Les données en transit ont un impact direct sur le service téléphonique VoIP et les communications unifiées, car ce type de cryptage se produit lorsque les données sont divisées en paquets et envoyées à leur destination. Le cryptage des données en transit n'est pas seulement pour les informations circulant sur une connexion Internet, parfois, ce cryptage est également utilisé pour les données transmises sur un réseau local (LAN) ou un réseau étendu (WAN).

Garanties pour chiffrer les dossiers médicaux

En ce qui concerne la protection des informations des patients, les règles de sécurité HIPAA dictent la mise en œuvre de plusieurs mesures de protection essentielles. Les types prescrits par la loi fédérale comprennent des garanties techniques, physiques et administratives. Le processus de gestion de la sécurité est complexe, mais avec la bonne mise en œuvre, votre organisation bénéficiera d'un haut niveau de protection.

Garanties techniques

Les lois HIPAA et HITECH stipulent que les garanties techniques sont "la technologie et les procédures politiques pour son utilisation qui protègent les informations de santé électroniques protégées et en contrôlent l'accès".

La mise en œuvre de ces garanties dépendra de la taille et de l'industrie de l'organisation. Pour cette raison, votre organisation devra identifier tous les risques ou vulnérabilités pouvant être présents dans la gestion des données de ses patients.

Vous devrez mettre en œuvre une méthodologie de contrôle d'accès, introduire des journaux d'activité et des contrôles d'audit. En plus de cela, vous devrez introduire des moyens d'authentification ePHI afin que toute donnée altérée ou détruite soit détectable. Pour faciliter une plus grande sécurité, la déconnexion automatique des appareils avec des données HITECH-HIPAA est également une protection qui peut garantir que toutes les données sur les appareils physiques sont protégées. Même ceux qui ont accès aux installations ne pourront pas accéder aux appareils contenant des données protégées.

Sauvegardes physiques

Les réglementations HIPAA dictent également certaines des méthodologies dans lesquelles votre organisation devra ajouter une couche physique à vos mesures de sécurité ePHI. Par exemple, vous devrez contrôler strictement l'accès aux installations afin que seuls les agents autorisés aient un accès physique aux serveurs et aux appareils contenant des données sensibles.

Le positionnement et la sécurisation des postes de travail est également un garde-fou que vous devrez mettre en place. Par exemple, des objets comme des barrières autour des postes de travail devront être utilisés. Les règles HIPAA dictent également comment les fonctions ePHI doivent être exécutées sur ces appareils.

Les appareils qui contiennent des informations sur les patients peuvent constituer un risque pour la sécurité, même après qu'ils ne sont plus utilisés activement. Les directives HIPAA stipulent qu'un inventaire du matériel ePHI doit être conservé et maintenu. De plus, une copie de tout ePHI doit être faite avant de déplacer un poste de travail. Une bonne gestion des données lors du déplacement de supports électroniques tels que des clés USB doit également être observée.

Enfin, étant donné que la mobilité d'entreprise permet le stockage à distance et l'accès aux données des patients à partir de smartphones et d'appareils mobiles, des garanties doivent également être utilisées pour ces éléments. Votre entreprise doit développer des politiques qui détaillent la manière dont les données des patients sont supprimées de ces appareils lorsque l'utilisateur quitte l'organisation ou que l'appareil est mis à niveau ou réutilisé. Des procédures de manipulation appropriées des appareils qui suivent ces directives empêcheront les incidents de sécurité d'accès direct.

Garanties administratives

Les dernières garanties qui devront être mises en œuvre pour que vous respectiez les règles de confidentialité HIPAA concernent l'administration des données ePHI. Celles-ci impliqueront des politiques et des procédures qui combinent les exigences des règles de confidentialité et de sécurité de HITECH-HIPAA.

Conformément à la réglementation fédérale, vous devrez effectuer des évaluations régulières des risques pour identifier tous les points de contact avec les données des patients. Toute zone qui utilise ePHI devra être évaluée. S'il existe des points où une violation de données est possible, elle doit être identifiée et toutes les vulnérabilités doivent être renforcées.

Cette phase d'évaluation des risques doit être répétée à intervalles réguliers. En plus de cela, si des employés ont enfreint des politiques relatives à ces données, il doit également y avoir une politique de sanction pour traiter et réduire les risques d'incidents.

De plus, pour prévenir les violations, une formation régulière devra être programmée afin de réduire davantage le risque d'incident de violation de données. Les sujets de la formation peuvent inclure la façon de réagir à une éventuelle violation de données et la façon d'identifier les logiciels malveillants. Vous devrez documenter toute formation utilisée comme protection administrative contre les attaques et les violations.

Vous devrez également développer, tester et mettre en œuvre un plan d'urgence. Il s'agit de protéger les données en cas d'urgence, qui peut être une violation de données ou une catastrophe naturelle. Une bonne planification garantit que les défaillances dans les processus métier peuvent être résolues et que les procédures peuvent se poursuivre sans exposer les données à un risque supplémentaire. Pendant le mode d'urgence, les sauvegardes devront être disponibles pour être utilisées et les politiques pour aider à restaurer les données perdues.

Les entreprises modernes nécessitent souvent l'aide de tiers. HIPAA et HITECH stipulent que les partenaires commerciaux sont responsables des violations de données, mais les organisations doivent également restreindre l'accès aux données aux tiers qui n'en ont pas besoin. Cela inclut les sous-traitants, les éditeurs de logiciels et les organisations mères. De plus, des accords BAA devront être signés pour tout tiers qui se voit accorder l'accès.

Enfin, lorsqu'un incident de sécurité est détecté, il devra être signalé. Parfois, les incidents de sécurité n'indiquent pas toujours une violation, mais dans toutes les situations, ceux-ci doivent être signalés afin que l'incident soit contenu et que les données soient récupérées. Cela permettra aux parties appropriées d'effectuer une évaluation des risques et de déterminer si des données ont été volées ou perdues. Des rapports appropriés permettent une meilleure reprise après sinistre et peuvent faciliter une meilleure analyse des risques.

Les exigences de notification de violation de l'HIPAA stipulent que les entreprises doivent immédiatement divulguer qu'une violation des données médicales protégées s'est produite. Selon HIPAA, une violation est définie comme "généralement, une utilisation ou une divulgation non autorisée en vertu de la règle de confidentialité qui compromet la sécurité ou la confidentialité des informations de santé protégées". En cas de violation, vous devez le signaler aux personnes concernées et au secrétaire du HHS. La politique fédérale peut même dicter qu'une violation doit également être signalée aux médias.

Les données chiffrées protègent les organisations

La non-conformité expose non seulement les données des patients, mais une pratique consistant à utiliser des communications non cryptées érode la confiance des parties prenantes et nuira à la réputation de votre organisation. Avec une seule violation HITECH coûtant des millions, il est également relativement facile pour les organisations non conformes d'être chassées de leurs activités en raison d'informations non sécurisées.

Pour des raisons de conformité, tous les téléphones et appareils externes doivent inclure une authentification avec un ID utilisateur et toutes les données d'appel doivent être enregistrées et conservées en toute sécurité à l'aide d'un cryptage au repos. Cela protégera les données de votre organisation en cas de vol d'un ordinateur portable ou d'un téléphone. Outre les enregistrements d'appels qui stockent les informations vocales, toutes les fonctions administratives exécutées lors d'un appel avec un patient doivent être enregistrées. C'est ce qu'on appelle stocker les métadonnées.

Étant donné que ces actes affectent les entreprises et leurs associés, les fournisseurs de services téléphoniques VoIP et de communications unifiées doivent être conformes à la loi HIPAA. Cela signifie également que les fournisseurs de services qui suppriment les données d'enregistrement après quelques mois ne peuvent pas être utilisés. De plus, tout fournisseur qui a de faibles plafonds de stockage doit être évité car les enregistrements d'appels et les métadonnées peuvent utiliser beaucoup d'espace sur les serveurs.

Façons de chiffrer les données

Le chiffrement des données n'est pas réservé aux entreprises qui souhaitent se conformer aux normes HIPAA et HITECH, toutes les petites et moyennes entreprises (PME) qui traitent des informations personnelles identifiables (PII) devront utiliser des méthodologies de chiffrement. Cela inclut les pratiques de chiffrement pour les données au repos et en transit. Les violations de données qui ne sont pas liées aux soins de santé peuvent aller sans sanction réglementaire, mais les violations de données de ce type peuvent toujours exposer votre organisation à des poursuites liées à la violation.

Comment crypter les données sur PC ?

Pour les systèmes Mac, des logiciels tels que FileVault et GNU Privacy Guard peuvent être utilisés pour chiffrer les ordinateurs afin que les données soient conformes aux normes HIPAA et HITECH. Pour les machines Windows, des solutions comme BitLocker et Veracrypt sont des options utiles.

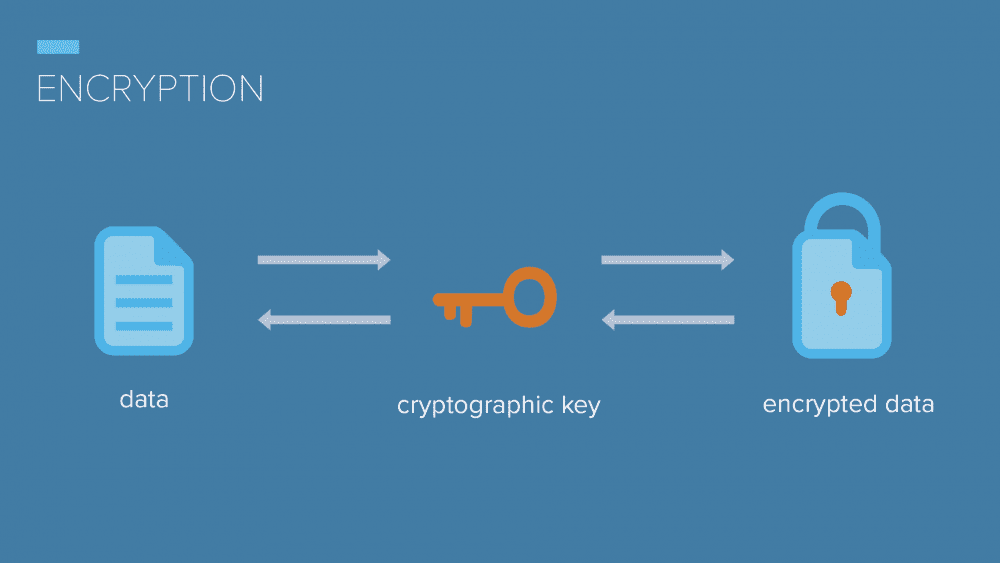

Lorsque les données sont cryptées, elles sont décomposées en une collection aléatoire de caractères qui devront être déverrouillés à l'aide d'une clé ou d'un chiffrement. Le principal moyen pour une partie malveillante de déverrouiller les données chiffrées est d'avoir la clé de déchiffrement, qui ne devrait être entre les mains que du personnel informatique et des employés de confiance. Heureusement, en ce qui concerne les données au repos, la plupart des plates-formes matérielles sont conçues avec la mise en œuvre fluide de fonctionnalités de chiffrement afin que votre entreprise puisse protéger ses informations.

Comment cryptez-vous les données sur les appareils mobiles ?

Les plates-formes mobiles comme Android et iOS ont un cryptage intégré. Pour les iPhones, un simple voyage dans les paramètres, puis Touch ID et Passcode, et Passcode Options vous permettra de sélectionner un code numérique ou alphanumérique pour l'appareil. Pour Android, le processus peut être complété en accédant à Paramètres, puis à Sécurité, puis à Crypter le téléphone, et enfin, vous devrez définir un code numérique. Sur Android, le processus est long et peut prendre jusqu'à une heure. Assurez-vous de garder votre téléphone branché.

Comment chiffrez-vous les données en transit ?

Secure Sockets Layer (SSL) est également un moyen de protéger vos données lorsqu'elles se déplacent d'un appareil à l'autre. Si vous avez déjà vu les mots « sécurisé » à côté de l'URL d'un site Web, c'est le tunnel SSL à l'œuvre. SSL est utilisé explicitement pour les navigateurs et les solutions cloud afin de fournir une couche de cryptage pour les transferts de fichiers.

Toutes ces méthodes de cryptage protégeront vos données lorsqu'elles se trouvent sur des disques durs, mais pour la conformité HITECH-HIPAA, vos données devront être protégées lors de leur transmission. Des fournisseurs comme 8 × 8, Mitel, RingCentral for Healthcare et Zoom fournissent tous un cryptage en transit pour leurs abonnés et ont également des accords BAA. De tels fournisseurs sont tous très précieux pour leur capacité à chiffrer vos données pendant leur transit, c'est-à-dire lorsque certaines informations protégées sont les plus vulnérables.

De plus, les passerelles de chiffrement cloud sont un proxy de sécurité cloud qui fonctionne au niveau de l'application. Ces solutions chiffrent et tokenisent les données élément par élément. Celles-ci fonctionnent comme d'excellentes solutions en transit et sont configurables afin que l'organisation puisse modifier l'algorithme de chiffrement à la volée. Vous pourrez choisir un niveau de cryptage plus élevé ou opter pour un niveau de cryptage légèrement moins strict afin de préserver le format de fichier et tout tri associé aux fichiers.

Meilleures pratiques pour le chiffrement

Pour vous protéger et protéger les données ePHI de votre organisation, vous devrez suivre quelques étapes. Voici une liste rapide des meilleures pratiques de chiffrement compatibles avec HITECH-HIPAA.

Investissez dans un logiciel de chiffrement haut de gamme

Les violations HIPAA détruisent les petites entreprises, donc investir dans une solution de cryptage plus complète qui respectera les normes nationales de sécurité vaut bien la dépense. Une bonne solution chiffrera rapidement, et beaucoup ont des outils qui aideront à résoudre tous les problèmes qui pourraient survenir. Par exemple, en cas d'erreur, un bon outil de cryptage vous alertera et fournira une solution que vous pourrez utiliser pour mettre le système aux normes de sécurité. De plus, un logiciel de qualité créera des journaux afin que les administrateurs puissent examiner l'état des données cryptées.

Gérer les clés intelligemment

Selon la documentation fournie par le HHS, toutes les informations de santé protégées (PHI) doivent être complètement indéchiffrables sans système de clé dédié. Les exigences HIPAA stipulent que les données doivent être cryptées à l'aide d'algorithmes et que la clé ne doit pas se trouver sur le même appareil où les informations sur le patient sont stockées.

Les clés de chiffrement vous permettent de déchiffrer rapidement toutes les données susceptibles d'être stockées sur vos disques ou serveurs. Le HHS exige un haut niveau de sécurité pour ces clés et stipule que vous ne devez pas stocker les clés sur le même appareil qui héberge les données cryptées. Une bonne gestion des clés nécessite que vous gardiez ces clés en sécurité, car les perdre signifie que vous perdrez vos données. C'est une bonne idée d'utiliser un fournisseur de stockage afin de disposer d'une méthode sécurisée de récupération lorsque les données sont nécessaires.

Testez la sécurité quotidiennement

En tant que propriétaire d'entreprise et principal intervenant, vous souhaiterez disposer d'un processus de gestion centralisé sécurisé pour toutes les données chiffrées. Cela signifie que c'est une bonne idée de rechercher des solutions de cryptage qui vous permettent d'utiliser un tableau de bord Web qui fournira des mesures détaillant ce qui s'est passé avec vos données cryptées. Avec un, vous serez en mesure de vous tenir au courant des mesures de sécurité et de l'état des informations de santé identifiables cryptées sur les serveurs et les appareils associés. Cela inclut les alertes sur les mises à jour, la configuration de l'appareil et les journaux.

Mettre en œuvre l'authentification des utilisateurs

Dès le début, HIPAA a exigé que les organisations utilisent l'authentification des utilisateurs pour accéder aux données ePHI. La plupart des entreprises utilisent des noms d'utilisateur et des mots de passe, mais il existe de nouvelles technologies qui renforcent la sécurité lorsque vous travaillez avec des données sensibles. Avec les bons outils, le risque d'accès non autorisé est considérablement réduit dans les systèmes d'information des patients. Par exemple, la mise en œuvre de technologies telles que les jetons cryptographiques et la biométrie sont des moyens infaillibles de garantir que seuls les utilisateurs authentifiés auront le contrôle d'accès à leurs données chiffrées.

Pourquoi devriez-vous chiffrer vos données ?

Maintenant que vous savez comment démarrer le chiffrement et certaines des meilleures pratiques, examinons quelques raisons essentielles pour chiffrer vos données.

Protège l'entreprise de toute responsabilité

Ne vous faites pas prendre avec une amende de plusieurs millions de dollars. Le cryptage protégera vos données contre les failles de sécurité qui menacent votre entreprise. Cela vous protégera également de toute responsabilité ; les patients dont les données ont été volées ont intenté des poursuites pour violation de la vie privée, en particulier si plusieurs patients sont touchés par une violation de données. Le cryptage est une alternative beaucoup moins chère.

Simplifie la mise en œuvre de nouvelles technologies

La technologie est constamment mise à jour et de nouvelles technologies de cryptage sont publiées en permanence. Le chiffrement basé sur le fournisseur a l'avantage d'être mis à jour automatiquement par son personnel. Lorsque des mises à jour et de nouvelles technologies sont disponibles, votre organisation se met à niveau pour fournir un niveau de sécurité ePHI plus élevé. Même les logiciels installés sur site peuvent être rapidement mis à jour par le personnel informatique pour ajouter une couche supplémentaire de protection des données. Cela est particulièrement vrai pour les fournisseurs VoIP qui ont une structure basée sur le cloud.

Avec l'augmentation des systèmes automatisés et de l'IA conversationnelle, les informations client collectées doivent être protégées.

Garantit l'archivage des données d'enregistrement des appels

Les données collectées avec un logiciel d'enregistrement d'appels peuvent protéger votre entreprise car elles contiennent des informations utiles qui profitent à votre organisation si un patient décide de vous poursuivre en justice. Sous HIPAA et HITECH, la plupart des données d'enregistrement d'appels sont conservées indéfiniment, elles seront donc disponibles pour une utilisation significative en cas de besoin.

Rester conforme à HITECH et HIPAA permet d'économiser de l'argent

Que votre organisation travaille directement dans le domaine de la santé ou que vous ayez simplement des clients qui sont des prestataires de soins de santé, vous devez être conforme à HITECH-HIPAA. La bonne solution de cryptage pour vos communications et vos données stockées vous fournira un cadre de sécurité qui vous protégera des amendes et des poursuites. Les patients et les clients ont droit à la confidentialité, alors contactez votre organisation informatique pour déterminer si vous avez pris toutes les mesures nécessaires pour chiffrer entièrement vos données pertinentes.

Vous pourriez considérer le cryptage premium comme une dépense inutile, mais dépenser quelques dollars supplémentaires pour une conformité accrue à HITECH-HIPAA empêchera votre entreprise de devenir la dernière histoire d'horreur de violation de données.

Pour plus d'informations sur la journalisation de vos appels pour une meilleure conformité, consultez notre guide des fonctionnalités de journalisation des appels à rechercher lors de la sélection d'une solution.