Comment implémenter la sécurité Zero Trust dans votre environnement cloud natif

Publié: 2023-02-28Divulgation: Ceci est un article sponsorisé. Cependant, nos opinions, critiques et autres contenus éditoriaux ne sont pas influencés par le parrainage et restent objectifs .

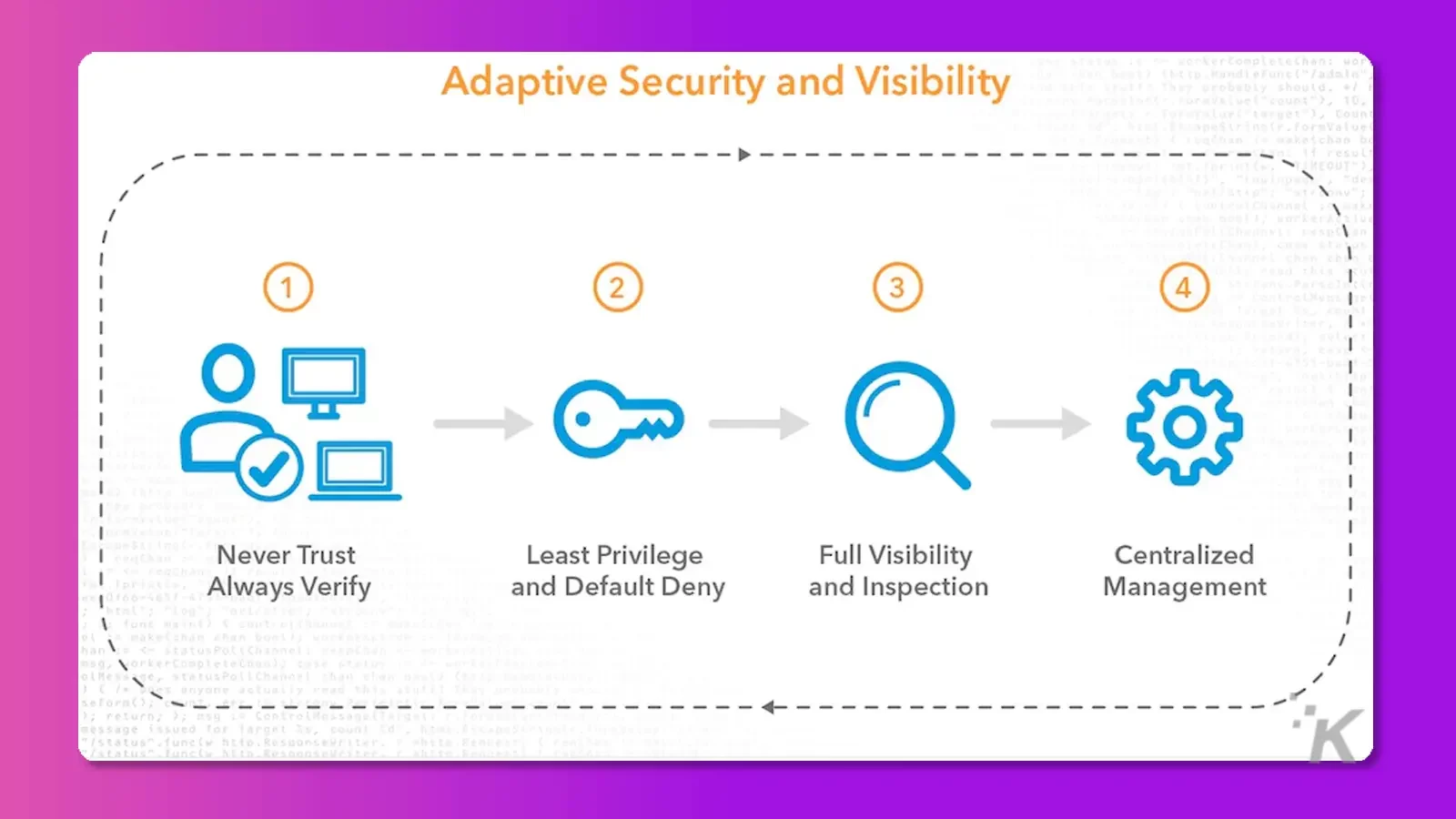

L'idée de "ne jamais faire confiance, toujours vérifier" sous-tend le concept de Zero Trust. À l'origine, le concept d'octroi d'accès était de donner à chacun un accès illimité aux ressources et de le faire en présumant que tout sur le réseau est sécurisé.

En revanche, les entreprises ne devraient autoriser l'accès aux ressources qu'à ceux qui en ont un besoin légitime et seulement après avoir confirmé l'identité et la posture de sécurité du demandeur lorsque nous parlons de confiance zéro.

Avec cette stratégie, toutes les demandes d'accès à un réseau ou à toute application qui s'y exécute sont simplement considérées comme potentiellement nuisibles.

Pour protéger les ressources, des mesures de sécurité doivent être mises en œuvre pour vérifier les demandes et les identités des utilisateurs avant que l'accès ne soit accordé.

En supposant qu'un attaquant se trouve peut-être déjà sur le réseau, la sécurité zéro confiance exige que toutes les demandes soient authentifiées et approuvées avant de se voir accorder l'accès.

Les environnements cloud natifs doivent mettre en œuvre une sécurité Zero Trust en raison de la nature complexe et dynamique des systèmes cloud.

Étant donné que les applications et les services sont répartis entre les fournisseurs de cloud et les centres de données, il est difficile de savoir qui utilise quoi, où et comment.

La sécurité Zero Trust peut aider les entreprises à contrôler l'accès des utilisateurs aux ressources cloud et à réduire les risques de sécurité.

Les défis de la sécurité native du cloud

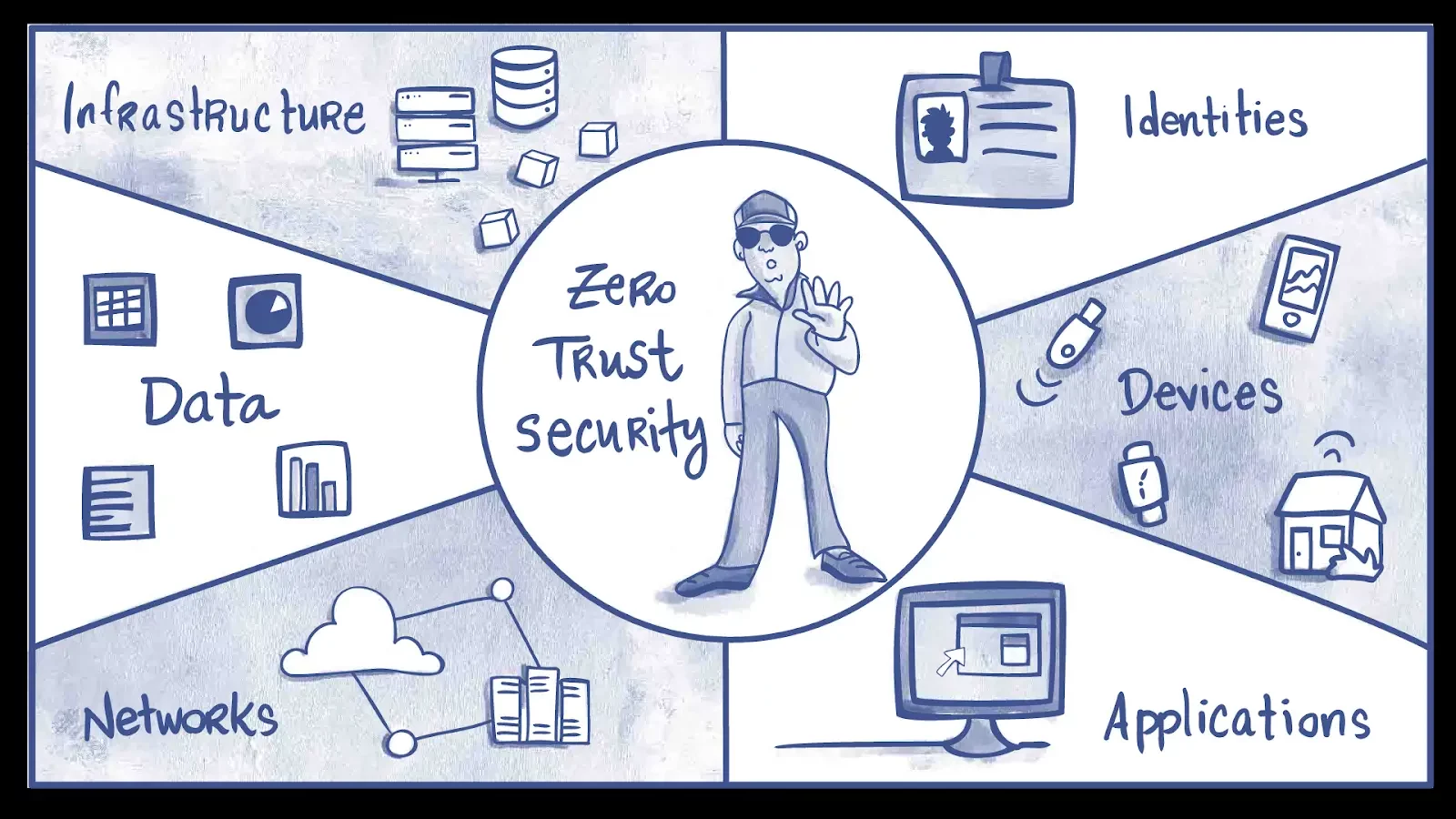

La mise en œuvre de la sécurité zéro confiance dans les environnements cloud natifs nécessite une approche holistique tenant compte des défis de sécurité uniques présentés par les microservices, les API et l'orchestration des conteneurs.

Cela implique la mise en œuvre de contrôles de gestion des identités et des accès (IAM), la segmentation du réseau, le chiffrement, la surveillance et la journalisation à chaque couche de la pile cloud native pour garantir une sécurité cloud native appropriée.

Cela nécessite également un changement de mentalité, passant de l'hypothèse que tout le trafic au sein du réseau est fiable à la vérification et à la validation de chaque demande et utilisateur avant d'accorder l'accès.

En adoptant une approche de confiance zéro, les organisations peuvent améliorer leur posture de sécurité et réduire le risque d'une violation de données ou d'un autre incident de sécurité.

Les microservices dans un environnement cloud natif sont déployés indépendamment et sont de nature très distribuée.

En raison de la nature distribuée des microservices, le contrôle de l'accès et la surveillance de ces microservices constituent le plus grand obstacle lors de la mise en œuvre du zéro confiance.

Ces problèmes sont traités de manière adéquate par une approche de sécurité zéro confiance, qui utilise des fonctionnalités telles que l'IAM, la segmentation du réseau, le chiffrement, la surveillance et la journalisation.

Ces services fournissent des contrôles d'identité et d'accès granulaires à chaque couche de la pile cloud native. La sécurité Zero Trust peut aider les organisations à contrôler l'accès aux ressources cloud natives et à réduire les risques de sécurité.

En validant les utilisateurs et les demandes, les organisations peuvent s'assurer que seuls les utilisateurs autorisés ont accès aux ressources dont ils ont besoin pour effectuer leurs tâches et que tout comportement non autorisé ou suspect est détecté et bloqué.

Cadre de sécurité Zero Trust

« Vérifier explicitement » est un principe de cadre de sécurité de confiance zéro. Ce principe stipule que tout utilisateur ou appareil cherchant à accéder aux ressources doit d'abord être expressément authentifié et validé comme légitime.

En outre, cela suit l'idée des moindres privilèges, qui affirme que les utilisateurs ne doivent recevoir que l'accès dont ils ont besoin pour accomplir leurs tâches.

Un autre principe est la surveillance constante, qui nécessite une observation du réseau pour les activités à risque ou suspectes.

La mise en œuvre de Zero Trust dans un environnement cloud natif implique l'ajout d'une solution IAM puissante qui permet de créer un contrôle centralisé sur les utilisateurs et les appareils.

Ils effectuent une segmentation des micro-réseaux pour mettre en place des contrôles d'accès stricts et réduire la surface d'attaque.

Cela implique également d'effectuer une surveillance et une journalisation continues pour pouvoir déclencher des alertes ou des incidents en cas de problème.

Mise en œuvre de la sécurité Zero Trust dans un environnement cloud natif

La mise en œuvre de la confiance zéro dans les environnements natifs du cloud n'est pas facile.

Étant donné que toutes les ressources sont dispersées dans différents emplacements géographiques et peuvent utiliser différents microservices, nous devons d'abord identifier toutes les ressources avant de pouvoir appliquer des politiques ou surveiller ces ressources.

Identifier et inventorier les ressources cloud

Vous devez identifier et inventorier tous vos actifs cloud pour atteindre la sécurité Zero Trust dans un environnement cloud natif.

Cette étape identifie tous les microservices, API, conteneurs et autres ressources cloud natives, ainsi que les appareils et les personnes qui les utilisent.

Un simple scanner comme un prowler ou un scout suite peut être utilisé pour vérifier tous les services d'une organisation. Pour mettre en œuvre avec succès les pratiques de sécurité Zero Trust, l'entreprise doit disposer d'un inventaire complet et à jour des actifs.

Application des politiques et surveillance

Mettez en place des contrôles d'accès après avoir inventorié les ressources cloud. Des contraintes d'accès au moindre privilège spécifiques à l'utilisateur, à l'appareil et à la ressource sont nécessaires.

Des restrictions d'accès dynamiques et granulaires sont nécessaires pour les environnements cloud natifs. La réalisation d'une architecture zéro confiance native du cloud nécessite également de surveiller et de vérifier l'accès des utilisateurs.

La gestion des informations et des événements de sécurité, la détection des intrusions et l'analyse des journaux permettent une surveillance et une vérification continues.

Outils et technologies pour la sécurité Zero Trust

La confiance zéro implique des outils et des technologies qui chiffrent et gèrent l'accès aux ressources, surveillent l'activité du réseau et détectent et répondent aux menaces en temps réel.

Les maillages de services, qui gèrent en toute sécurité les microservices dispersés, appliquent une confiance zéro. Istio est une plate-forme de maillage de services à confiance zéro populaire qui peut implémenter une confiance zéro dans les architectures distribuées.

Istio propose une authentification, une autorisation et un chiffrement TLS mutuels pour protéger la communication de service à service. De plus, il utilise l'équilibrage de charge, la coupure de circuit et l'injection de pannes pour régir le trafic de service.

Un autre outil, Calico, peut également être utilisé pour mettre en œuvre des politiques de confiance zéro. Calico fournit des services de politique réseau, de cryptage, d'authentification, de contrôle d'accès et de surveillance.

Avec Calico, vous pouvez vous assurer que seul le trafic autorisé est autorisé dans différentes parties de votre réseau et que toutes les communications sont sécurisées et privées.

De plus, vous pouvez détecter et répondre aux incidents de sécurité rapidement et efficacement.

Meilleures pratiques pour la sécurité Zero Trust dans un environnement cloud natif

Il existe de nombreuses bonnes pratiques différentes qui peuvent être utilisées pour mettre en œuvre et maintenir un environnement de confiance zéro.

Vous pouvez implémenter SSO avec MFA, en utilisant les gestionnaires de secrets AWS pour sécuriser et enregistrer les clés et les actifs sensibles et effectuer une surveillance de la sécurité des actifs en mettant en œuvre des programmes de réponse aux incidents. Discutons-en davantage.

Utilisation de SSO avec MFA

MFA et SSO peuvent aider à garantir que seuls les utilisateurs autorisés accèdent aux données ou applications sensibles dans un modèle de sécurité zéro confiance.

En exigeant plusieurs formes d'identification et en utilisant un mécanisme d'authentification centralisé, les organisations peuvent appliquer plus efficacement des politiques de confiance zéro et protéger leurs ressources contre les accès non autorisés.

Utilisation de tests et de surveillance de sécurité continus

En mode zéro confiance, les tests et la surveillance continus de la sécurité peuvent aider les organisations à s'assurer que seuls les utilisateurs et appareils autorisés accèdent aux données et applications sensibles.

En testant en permanence les vulnérabilités de sécurité et en surveillant les menaces potentielles, les entreprises peuvent réduire le risque d'accès non autorisé. Par conséquent, cela garantit que leurs politiques de sécurité sont appliquées efficacement.

Conclusion

En conclusion, la mise en œuvre de la sécurité Zero Trust dans un environnement cloud natif est essentielle pour assurer la sécurité des actifs cloud et se protéger contre les failles de sécurité potentielles.

Cette approche implique l'identification et l'inventaire des actifs cloud, la définition et l'application de politiques d'accès granulaires, ainsi que la surveillance et la vérification continues des accès.

En suivant ces étapes, les entreprises peuvent améliorer la sécurité de leurs environnements cloud natifs et réduire le risque d'atteinte à la sécurité.

Cependant, il est important de se rappeler que les menaces de sécurité évoluent constamment et que de nouvelles vulnérabilités apparaissent quotidiennement.

Par conséquent, il est essentiel d'évaluer et de mettre à jour en permanence les mesures de sécurité en réponse aux nouvelles menaces.

De plus, cela inclut la surveillance de l'environnement cloud pour les nouveaux actifs et les tentatives d'accès et la mise à jour des dernières meilleures pratiques de sécurité et des menaces émergentes.

En adoptant une approche proactive et continue de la sécurité, les entreprises peuvent garder une longueur d'avance sur les menaces potentielles. De plus, assurer la protection continue de leurs actifs cloud natifs.

Par conséquent, cet article vise à éduquer les gens sur la valeur de la sécurité Zero Trust dans les environnements natifs du cloud. Les menaces de cybersécurité nécessitent une sécurité zéro confiance.

Notre expérience significative en cybersécurité a été inestimable pour la rédaction de cet article. Grâce à cette discussion, nous avons pu transmettre des connaissances théoriques et pratiques sur le thème de la mise en œuvre de la sécurité zéro confiance.

Nous avons passé beaucoup de temps à rechercher et à tirer parti de nos connaissances professionnelles pour nous assurer que le contenu était utile, précis et à jour.

Avez-vous des idées à ce sujet? Envoyez-nous une ligne ci-dessous dans les commentaires, ou transférez la discussion sur notre Twitter ou Facebook.

Recommandations des éditeurs :

- Conseils de cybersécurité pour votre entreprise en 2023

- L'importance de la visibilité dans la cybersécurité

- Les entreprises cherchent à se protéger des menaces croissantes en matière de cybersécurité

- Les pratiques de cybersécurité les plus importantes pour votre entreprise

Divulgation: Ceci est un article sponsorisé. Cependant, nos opinions, critiques et autres contenus éditoriaux ne sont pas influencés par le parrainage et restent objectifs .